В начале 2025 года исследователи безопасности обнаружили новое вредоносное программное обеспечение Webrat. На тот момент троянец был нацелен на рядовых пользователей и маскировался под читы для таких популярных игр, как Rust, Counter-Strike и Roblox, а также взломанные версии ПО. В сентябре злоумышленники решили охватить еще одну целевую аудиторию: теперь помимо геймеров и пользователей пиратских копий они атакуют неопытных специалистов и студентов из сферы информационной безопасности.

Распространение и вредоносный образец

В октябре этого года мы обнаружили кампанию по распространению вредоносного программного обеспечения Webrat через репозитории GitHub, которая началась как минимум в сентябре. В качестве приманки для потенциальных жертв злоумышленники использовали уязвимости, широко представленные в бюллетенях безопасности и в новостях тематических журналов. В частности, они маскировали вредоносное ПО под эксплойты к следующим уязвимостям с высоким показателем CVSSv3.

| CVE | CVSSv3 |

| CVE-2025-59295 | 8.8 |

| CVE-2025-10294 | 9.8 |

| CVE-2025-59230 | 7.8 |

Это не первый случай, когда злоумышленники пытаются заманить исследователей безопасности эксплойтами. В прошлом году они аналогичным образом воспользовались резонансной уязвимостью RegreSSHion, для которой на тот момент не существовало рабочего PoC.

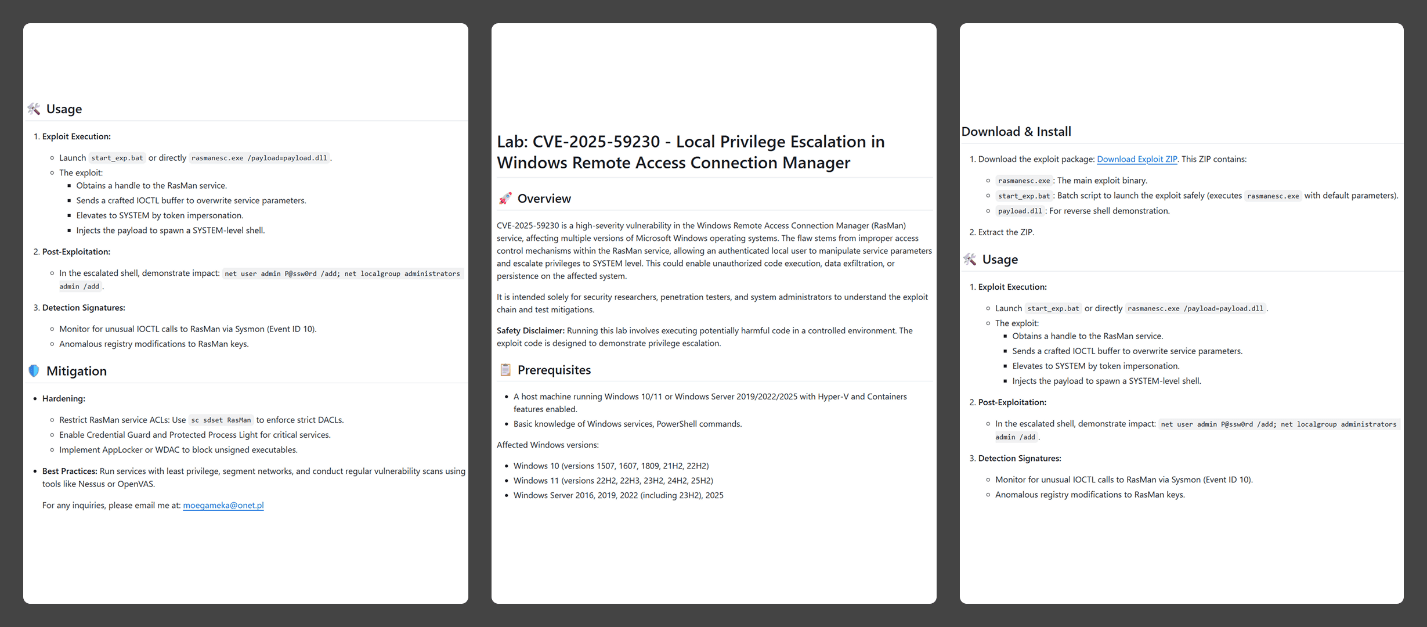

В кампании Webrat злоумышленники используют в качестве приманки уязвимости как с работоспособным эксплойтом, так и без него. Чтобы вызвать доверие у потенциальной жертвы, они тщательно подготовили репозитории, включив в описание подробную информацию об уязвимостях.

Эта информация представлена в виде структурированных разделов, которые включают:

- обзор, где предоставляется общая информация об уязвимости и ее потенциальных последствиях;

- характеристики системы, в которой возможна эксплуатация уязвимости;

- инструкции по скачиванию и установке эксплойта;

- инструкции по использованию эксплойта;

- меры по снижению рисков, связанных с уязвимостью.

Во всех исследованных репозиториях описания имеют похожую структуру, характерную для отчетов об уязвимостях, сгенерированных с помощью нейронных сетей, и содержат похожие советы по снижению рисков, хотя формулировки незначительно различаются. Это наводит на мысль, что с высокой долей вероятности текст был сгенерирован.

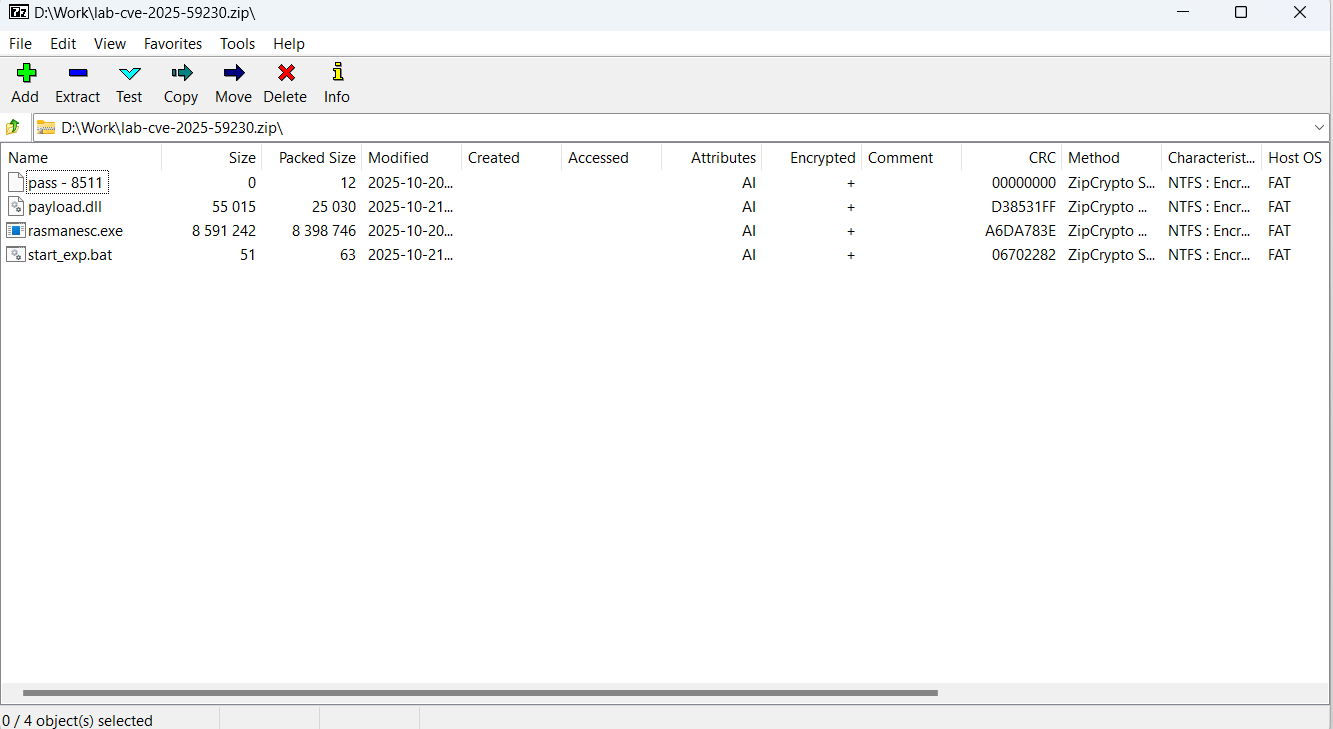

Ссылка Download Exploit ZIP в разделе описания Download & Install ведет на архив, расположенный в этом же репозитории и защищенный паролем. Пароль спрятан в имени одного из файлов архива.

Содержание архива, скачанного из репозитория, включает в себя четыре файла:

- pass – 8511 — пустой файл, имя которого содержит пароль от архива.

- payload.dll — файл-приманка, который представляет собой поврежденный PE-файл. Он не содержит никакой полезной информации и не выполняет никаких действий, но служит для того, чтобы отвлечь внимание от основного вредоносного файла.

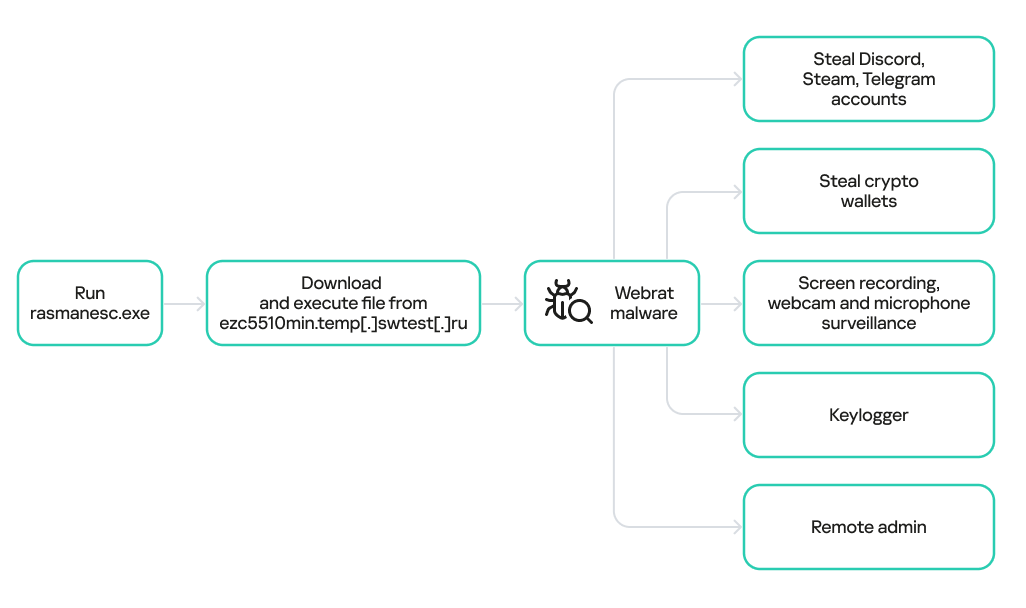

- rasmanesc.exe (могут быть и другие имена) — основной вредоносный файл (61b1fc6ab327e6d3ff5fd3e82b430315), который выполняет следующие действия:

- повышает свои привилегии до уровня администратора (T1134.002);

- отключает Windows Defender (T1562.001), чтобы избежать обнаружения;

- загружает с заданного в коде URL-адреса (в нашем примере это ezc5510min.temp[.]swtest[.]ru) образец семейства Webrat и выполняет его (T1608.001).

- start_exp.bat — это файл, содержащий единственную команду start rasmanesc.exe, что также повышает вероятность запуска пользователем основного вредоносного файла.

Webrat — это бэкдор, позволяющий злоумышленникам управлять зараженной системой. Помимо этого, он способен красть данные криптокошельков, аккаунтов в Telegram, Discord и Steam и выполнять такие шпионские функции, как запись экрана, слежка через веб-камеру и микрофон и регистрация нажатий клавиш. Версия Webrat, обнаруженная в этой кампании, ничем не отличается от уже описанных ранее.

Цели кампании

Если ранее Webrat распространялся вместе с читами для игр, кряками и патчами для легитимного программного обеспечения, то в этой кампании троянец маскируется под эксплойты и PoC. Это указывает на то, что злоумышленники пытаются заразить специалистов по информационной безопасности и других интересующихся этой темой пользователей. При этом стоит отметить, что грамотный ИБ-специалист анализирует эксплойты и прочее вредоносное ПО в специально подготовленной для этого изолированной среде, из которой нет доступа к чувствительным данным, реальным веб-камере и микрофону. Кроме того, опытный исследователь безопасности без труда распознает Webrat, поскольку он хорошо описан, а текущая версия ничем не отличается от предыдущих. Поэтому мы предполагаем, что приманка рассчитана на студентов и неопытных ИБ-специалистов.

Заключение

Злоумышленники, стоящие за Webrat, теперь маскируют бэкдор не только под читы и взломанное ПО, но и под эксплойты и PoC, что означает, что они атакуют в том числе исследователей, которые часто полагаются на открытые источники для поиска и анализа кода, связанного с новыми уязвимостями.

При этом сам Webrat не претерпел значительных изменений по сравнению с прошлыми кампаниями, а атаки явно рассчитаны на пользователей, запускающих эксплойт непосредственно на своей машине, то есть пренебрегающих базовыми мерами предосторожности. Это служит напоминанием, что специалисты из сферы кибербезопасности, особенно неопытные исследователи и студенты, должны быть бдительны при работе с эксплойтами и любыми потенциально вредоносными файлами. Для их анализа рекомендуется использовать виртуальные машины, песочницы и другие методы изоляции, чтобы предотвратить потенциальный урон рабочим и личным устройствам, содержащим конфиденциальную информацию.

Также мы рекомендуем в целом быть осторожными при работе с кодом из открытых источников, всегда использовать надежные средства защиты и не добавлять ПО в исключения без серьезных на то оснований.

Решения «Лаборатории Касперского» эффективно детектируют эту угрозу со следующими вердиктами:

- HEUR:Trojan.Python.Agent.gen

- HEUR:Trojan-PSW.Win64.Agent.gen

- HEUR:Trojan-Banker.Win32.Agent.gen

- HEUR:Trojan-PSW.Win32.Coins.gen

- HEUR:Trojan-Downloader.Win32.Agent.gen

- PDM:Trojan.Win32.Generic

Индикаторы компрометации

Вредоносные репозитории GitHub

https://github[.]com/RedFoxNxploits/CVE-2025-10294-Poc

https://github[.]com/FixingPhantom/CVE-2025-10294

https://github[.]com/h4xnz/CVE-2025-10294-POC

https://github[.]com/usjnx72726w/CVE-2025-59295/tree/main

https://github[.]com/stalker110119/CVE-2025-59230/tree/main

https://github[.]com/moegameka/CVE-2025-59230

https://github[.]com/DebugFrag/CVE-2025-12596-Exploit

https://github[.]com/themaxlpalfaboy/CVE-2025-54897-LAB

https://github[.]com/DExplo1ted/CVE-2025-54106-POC

https://github[.]com/h4xnz/CVE-2025-55234-POC

https://github[.]com/Hazelooks/CVE-2025-11499-Exploit

https://github[.]com/usjnx72726w/CVE-2025-11499-LAB

https://github[.]com/modhopmarrow1973/CVE-2025-11833-LAB

https://github[.]com/rootreapers/CVE-2025-11499

https://github[.]com/lagerhaker539/CVE-2025-12595-POC

Webrat C2

http://ezc5510min[.]temp[.]swtest[.]ru

http://shopsleta[.]ru

MD5

28a741e9fcd57bd607255d3a4690c82f

a13c3d863e8e2bd7596bac5d41581f6a

61b1fc6ab327e6d3ff5fd3e82b430315

Променяли читы на эксплойты: Webrat распространяется через GitHub

Александр

Я на почте мейл ру имел бесплатно две почты по сто дополнительныг гигабутов, сейчас вернули обратно к 8, непонятно зачем почему и как с этим дальше жить? Кто теперь спекулирует забитой почтой ? На одной из почт сохранял файл с ии , как его Вам отправить интеловый ? В облаке то ли на этой, то ли на другой почте. Как дозвониться до тех поддержки на домашнем вайфае сделал плюс, но там нету номеров

Сейчас атакуют постоянно стим, возможно ли это похитители?

Securelist

Добрый день, Александр!

Спасибо за обращение!

Отправить подозрительный файл можно на почту newvirus@kaspersky.com.

Чтобы увидеть номера поддержки, нужно заполнить форму: https://support.kaspersky.ru/b2c/ru#contacts.