Второй квартал этого года наглядно показал все большую привлекательность социальных сетей для атак хакеров. В этом нет ничего удивительного — онлайн-сообщества растут, процент доверия «друзьям по сети» очень велик, так что вредоносное ПО можно очень быстро и, главное, эффективно распространить по большому числу компьютеров. При этом в результате легко спровоцировать, например, крупномасштабную утечку личной информации.

Одновременно с этим злоумышленники продолжают искать эффективные варианты заработка с помощью зараженных машин. В результате услуга Botnet as a service становится все более популярной. За примерами далеко ходить не надо — во втором квартале владельцы ботнета Kido предоставили «услугу» по загрузке спам-бота и фальшивого антивируса.

Впрочем, судя по статистике, семейство Worm.Win32.Autorun представляет собой не меньшую опасность, чем Kido. Флэшки и другие съемные носители продолжают играть существенную роль в распространении вредоносных программ.

Наиболее интересные события второго квартала 2009 года

Social networks: Twitter и другие

Вирусописатели, создающие программы под Windows, не представили в этом квартале ничего принципиально нового и в основном использовали давно испытанные приемы и реанимировали старые технологии, подавая их под другим соусом. Основной тенденцией квартала стала все увеличивающаяся заинтересованность злоумышленников в использовании сервисов Web 2.0 для распространения зловредов.

Все растущая популярность и новые технологии, реализуемые в соцсетях, привлекают злоумышленников, превращая соцсети в настоящее поле боя. Ежедневные атаки на пользователей социальных сетей стали практически нормой. Причина здесь одна — рост популярности сетей и высокий уровень доверия пользователей друг другу. Пользователи охотно переходят по ссылкам, пришедшим якобы от друзей, иногда даже не вчитываясь в текст сообщения, а если и вчитываются, то тоже часто попадают на удочку к преступникам — приемы социальной инженерии становятся все изощренней. Как следствие, через социальные сети зловреды распространяются в 10 раз эффективнее, чем по электронной почте.

В этом квартале появился первый сетевой червь, распространяемый через популярнейшую службу микроблоггинга Twitter. Червь размножался, используя атаку типа «межсайтовый скриптинг» (xss) и модифицируя личные страницы пользователей социальной сети. Исполнение вредоносного JavaScript-сценария происходило в момент посещения зараженной страницы или при переходе по гиперссылке, рассылаемой червем от имени участников сети. Уязвимость в Twitter, позволявшая совершать XSS-атаку, была оперативно исправлена. Сам червь, детектируемый «Лабораторией Касперского» как Net-Worm.JS.Twettir, не нес в себе какой-либо серьезной угрозы безопасности. Однако обращает на себя внимание опасный своей простотой механизм заражения: от пользователя требуются только вполне обычные действия — переходить по гиперссылкам. Автором червя оказался 17-летний Мики Муни (Mikey Mooney), писавший его от скуки, преследуя две цели: показать уязвимости в Twitter и продвинуть свой сайт, ссылки на который рассылал червь. Простой рецепт, который поможет пользователю защититься от xss-атак, — блокировать выполнение в браузере JS-скриптов.

Кроме того, в течение квартала были зафиксированы спам-атаки на сеть Twitter, направленные на распространение ссылок на вредоносные программы, а также ряд атак фишеров.

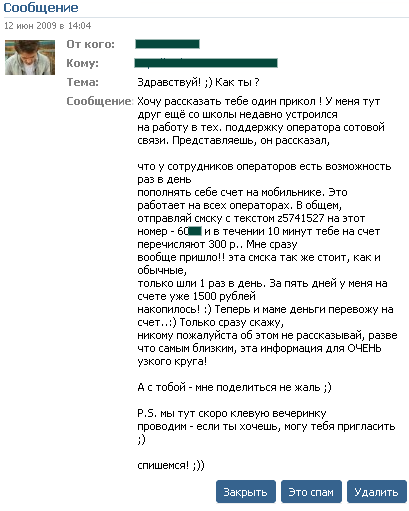

Twitter — не единственная социальная сеть, которая подвергается атакам фишеров и хакеров. Пользователи Facebook, MySpace, Vkontakte, Orkut, Odnoklassniki — все они находятся под ударом злоумышленников. Чаще всего используется простая схема: от одного из ваших друзей приходит сообщение, в котором есть ссылка на внешний ресурс. Это может быть фишинг, попытка заражения или же простое мошенничество. Пример такого мошенничества, основанный на извечной любви людей к даровым деньгам и невозможности долго держать что-либо в секрете, вы можете видеть ниже. В полученном якобы от друга сообщении раскрывается «конфиденциальная» информация о способе пополнения счета на мобильном телефоне и предлагается отправлять раз в день SMS на короткий номер. Естественно, вместо того чтобы пополнить свой счет, пользователь отдаст злоумышленникам от 145 до 180 рублей. С виду все очень просто, однако текст составлен весьма интересно. Именно так, чтобы заставить пользователя поверить, что это действительно правда. Прогресс в социальной инженерии — налицо. Поймать любопытного пользователя на сообщение вида «Интригующее фото Бритни http://…..com/film.exe» становится все сложнее.

Ботнеты: Kido

От сетей социальных перейдем к сетям из зомби-компьютеров, к которым злоумышленники проявляют не меньший интерес.

Приходится констатировать факт, что количество и размер ботнетов продолжает расти. В нашей коллекции продолжают появляться новые семейства вредоносных программ типа botclients . Управление сложными распределенными сетями является не самой простой задачей и требует как временных ресурсов, так и материальных затрат. Схема Botnet as a Service (BaaS)продолжает набирать популярность у хозяев ботнетов. Модель, как не сложно догадаться из названия, аналогична модели Software as a service, при которой разработчик предоставляет свое приложение в виде сервиса, самостоятельно им управляя. При оказании одной из услуг по схеме BaaS ботнеты используются как средство доставки различных вредоносных программ на зараженные компьютеры пользователей по всему миру. При этом и заказчики, и сами владельцы ботнетов не остаются в накладе: первым не надо строить и поддерживать в рабочем состоянии собственные ботнеты, а вторые могут достаточно легко зарабатывать деньги, специализируясь только на ботнетах и сохраняя контроль над ними.

И самой большой на сегодняшний день, по нашим данным, является зомби-сеть, построенная и управляемая с помощью червя Net-Worm.Win32.Kido. О ней мы уже писали в прошлом отчете, поэтому здесь упомянем лишь вкратце самые важные события, связанные с этим ботнетом.

Первого апреля многие исследователи ожидали активации этого многомиллионного ботнета. Второго апреля исследователи увидели, что сеть Kido осталась необновленной и не проявляла никакой новой активности. Однако затишье было недолгим. В ночь с 8 на 9 апреля обновился сам Kido и заодно загрузил на зараженные компьютеры две программы: спам-бот семейства Net-Worm.Win32.Iksmas и лжеантивирус FraudTool.Win32.SpywareProtect2009. С этого момента огромный ботнет начал приносить деньги по схеме BaaS за счет установленных программ. Подробнее о них можно прочить в нашем блоге здесь и здесь.

С середины апреля шумиха вокруг Kido улеглась. Однако это не значит, что сеть перестала существовать — просто лавинообразный рост зомби-сети замедлился, и количество компьютеров в ней стабилизировалось. Очевидно, злоумышленники поняли, что такая огромная сеть неизбежно окажется под пристальным наблюдением специалистов по интернет-безопасности, и затаились. Однако в течение последних трех месяцев Kido уверенно держит пальму первенства по количеству зараженных машин, что отражено в наших ежемесячных вирусных двадцатках.

Drive-by загрузки: Gumblar

Чем еще активно пользовались вирусописатели в этом квартале, чтобы распространять свои творения? Ответ — drive-by загрузки. Суть технологии — при посещении пользователем легитимного взломанного сайта незаметно загрузить на его компьютер вредоносную программу. Такие атаки особенно опасны, ведь на взломанные легитимные сайты заходят тысячи ничего не подозревающих пользователей, и каждый из них является потенциальной жертвой. И с каждым месяцем drive-by загрузки набирают популярность. Вообще угрозам посвящен отдельный раздел отчета, но здесь мы рассмотрим четвертого по встречаемости в веб-трафике троянца Trojan-Downloader.JS.Gumblar.a. Свое название этот представитель киберфауны получил по причине того, что его первые версии перенаправляли пользователей на домен gumblar.cn.

Этот троянец представляет собой вредоносный зашифрованный сценарий JavaScript, вставленный в тысячи страниц различных взломанных сайтов и перенаправляющий посетителей этих сайтов на вредоносную веб-страницу. Компьютеры пользователей, попавших на зараженный сайт, подвергаются атаке с помощью эксплойтов, использующих уязвимости в Adobe Acrobat Reader и Adobe Flash Player. (Отметим, что эти эксплойты во втором квартале 2009 года вошли в число наиболее популярных у злоумышленников.) Если один из эксплойтов срабатывает, то в систему пользователя незаметно загружается троянская программа. Этот троянец изменяет результаты поиска через Google таким образом, что полученные ссылки могут вести на вредоносные сайты, и заодно собирает с компьютеров ftp-логины и пароли.

Украденные данные в дальнейшем используются злоумышленниками для доступа к учетной записи на сервере и заражения новых сайтов. Собственно заражением страниц занимался инфектор, написанный на PHP, вставляющий код троянца Gumblar во все веб-документы на сервере после тега <body>.

Для тиражирования своих поделок киберпреступники создали огромную сеть из зараженных веб-серверов. Причем от их действий пострадали не только пользователи, но и владельцы ресурсов. Так, одна из самых популярных поисковых машин Google.com помечала все зараженные сайты как опасные и блокировала доступ к ним. И многие сайты даже после лечения не сразу были выведены из списков запрещенных (например, браузер Firefox использует эти списки для блокирования подозрительных сайтов), и доступ к ним был заблокирован.

Количество зараженных страниц исчисляется тысячами, и это не может не настораживать. Для проведения успешных drive-by атак требуются эффективные эксплойты, и их роль (как и стоимость), очевидно, будет расти в течение года.

SMS-биллинг: российская специфика

В России у мошенников все более популярным становится выкачивание денег у пользователей с помощью SMS, отправленных на премиум-номера. В этом квартале такую схему использовали два представителя Trojan-Ransom: Blocker и Smser.

Эти вредоносные программы имеют сугубо российскую специфику и, к слову сказать, русский «интерфейс». Trojan-Ransom.Win32.Blocker и Trojan-Ransom.Win32.Smser после успешного запуска и записи в автозагрузку блокируют запуск операционной системы. Требуется послать SMS-сообщение с определенным текстом на короткий номер и в ответ получить код, с помощью которого можно разблокировать ОС. Последние версии троянцев семейства Blocker примечательны еще и тем, что они блокируют загрузку ОС под предлогом того, что у пользователя якобы установлена нелицензионная версия. Памятуя о том, что у многих русских установлено нелицензионное ПО, предлог для них является вполне убедительным, и жертвой троянцев большей частью становится именно русскоязычная аудитория.

Отметим, что эти троянцы попали в наше поле зрения не столько из-за большого количества пострадавших пользователей, сколько из-за своих ярких проявлений.

Атаки на *nix

Как мы и прогнозировали в конце прошлого года, злоумышленники вспомнили о существовании *nix платформ. Развитие вредоносных программ в целом следует за развитием рынка операционных систем. Растущая популярность той или иной платформы не может не привлекать вирусописателей. Тенденция к расползанию зловредов по различным платформам четко просматривается.

Во втором квартале 2009 года появилось 48 новых вредоносных программ для *nix. Наиболее интересными из них были троянские программы Trojan-Dropper.Linux.Prl и Trojan-Mailfinder.Perl.Hnc. Первая, проникая в систему, запускает процесс интерпретатора perl и передает ему скрипт, содержащий основную вредоносную нагрузку, которой является рассылка с зараженных серверов спама. По нашим данным, это первый прецедент использования зараженного *nix-сервера для рассылки спама.

В середине квартала появились сообщения об обнаружении ботсети из компьютеров под управлением Mac OS X. Заметим, что распространение вредоносных программ-ботов велось в январе этого года через торрент-сети вместе с пиратской версией популярного пакета офисных программ Apple iWork’09, тогда же было добавлено детектирование этих программ под именем Backdoor.OSX.iWorm в наши антивирусные базы. Это лишний раз подчеркивает необходимость использовать защитное ПО вне зависимости от платформы.

Закон в действии

Но есть и такие тенденции, которые не могут не радовать. Развивается борьба с киберпреступлениями на юридическом уровне: закрываются провайдеры, судят киберпреступников.

В июне по решению федеральной торговой комиссии США (FTC) был закрыт хостинг-провайдер 3FN, специализировавшийся на размещении командных центров ботнетов, фишинговых веб-сайтов, детской порнографии и другого нелегального контента. Основанием для иска стало обвинение в сознательном нарушении федеральных законов. В частности, на серверах этого провайдера были размещены командные центры нескольких крупных ботнетов, в том числе Pushdo/Cutwail, рассылающих почти треть всех спам-писем. К сожалению, такого уменьшения количества спама, как после закрытия McColo, ждать не приходится. Владельцы ботнетов учли опыт McColo и теперь предпочитают иметь несколько запасных вариантов для управления зомби-сетями. По временному решению суда все серверы 3FN были отключены от интернета, а счета управляющей компании заморожены. Пример послужит уроком и другим провайдерам, предоставляющим хостинг под нелегальные проекты.

Как в глазах обывателей, так и в глазах правоохранительных органов, киберпреступники перестали быть чем-то абстрактным и не представляющим особой опасности. Какая разница: потерять сто долларов из своего кошелька или потерять сто долларов с учетной записи в каком-нибудь интернет-магазине? В киберпространстве крутятся вполне реальные деньги, и за преступлением должно следовать вполне реальное наказание, что собственно и происходит. Подобная практика должна принести свои плоды и уменьшить количество желающих нелегально заработать в интернете.

Немного статистики

В этой главе мы рассмотрим статистические данные, характеризующие ситуацию с вредоносными программами во втором квартале 2009 года. Все данные получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов «Лаборатории Касперского» из 213 стран мира.

Современные средства антивирусной защиты — это комплексные решения, которые блокируют попытки заражения компьютера на различных уровнях. Ниже мы рассмотрим статистику, полученную в результате работы таких компонентов защиты, как веб-антивирус, система обнаружения вторжения (IDS) и on-access scanner (OAS). Во всех случаях мы оценивали число уникальных попыток заражения компьютеров пользователей вредоносным контентом, заблокированных антивирусным ПО. Например, случаи, когда на один и тот же компьютер одна и та же вредоносная программа пыталась проникнуть несколько раз, мы рассматривали как один инцидент.

Веб-антивирус: детектируемые объекты в интернете

Приведенная в этой главе статистика получена на основе работы веб-антивируса, который защищает компьютеры пользователей от загрузки угроз с зараженных веб-страниц.

Более 60% вредоносных программ, распространяемых на вебе, составляют программы пяти поведений:

Рис.1. Распределение поведений вредоносных объектов,

распространяемых на вебе.

Источник: «Лаборатория Касперского»

Лидером рейтинга стало поведение Trojan-Downloader, доля которого во втором квартале уменьшилась на 10,48% и составила 27,16%. Основной вклад внес Trojan-Downloader.JS.Gumblar.a, скачивающий вредоносный объект по заданной автором зловреда ссылке.

Вторую позицию заняло поведение Trojan: его доля за квартал изменилась на -7,37% и составила 13,80%. Своей популярностью поведение Trojan обязано в основном троянскому скриптовому загрузчику Trojan.JS.Agent.xy.

На третьем месте в пятерке лидеров оказалось поведение Exploit, на долю которого пришлось 9,90% — это меньше результатов предыдущего квартала на 2,25%. Главную роль здесь сыграл Exploit.HTML.CodeBaseExec, о котором мы подробнее расскажем в разделе «Уязвимости и эксплойты».

Предпоследнюю позицию в рейтинге по результатам второго квартала заняло поведение Trojan-Clicker — 7,36%. За квартал Trojan-Clicker потеряло 0,89%.

И, наконец, последняя строка рейтинга досталась поведению, которое включает запакованные вредоносные объекты — Packed. Это поведение стало единственным новичком рейтинга и вытеснило поведение Backdoor. На долю Packed пришлось чуть более 2% — на 0,33% меньше, чем в первом квартале. Самым популярным представителем данного поведения стал вредоносный объект Packed.JS.Agent.ab, которым были поражены тысячи хостов.

В таблице 1 представлена пятерка самых популярных сред, в которых функционируют 94% вредоносных программ, распространяемых на вебе.

| Платформа | Доля вредоносных программ |

Изменение доли во втором квартале |

Изменение позиции в рейтинге |

|

| 1 | JS | 47,77% | +8,28% | — |

| 2 | Win32 | 27,11% | -9,13% | — |

| 3 | HTML | 16,19% | +1,63% | — |

| 4 | SWF | 1,66% | -1,24% | — |

| 5 | VBS | 1,27% | -0,13% | — |

Таблица 1.

пять самых популярных сред обитания вредоносных программ,

обнаруженных на вебе.

Источник: «Лаборатория Касперского»

Страны, на ресурсах которых размещены вредоносные программы

Рассмотрим подробнее географию распространения вредоносных объектов на хостингах разных стран мира. В таблице 2 приведен список стран, на хостингах которых киберкриминал наиболее часто размещает свои творения.

| Страна | Регион | Доля вредоносных хостингов | Изменение доли во втором квартале | Изменение позиции в рейтинге | |

| 1 | Китай | Азия | 19,43% | +0,73% | — |

| 2 | Россия | Европа | 17,35% | +1,62% | — |

| 3 | США | Северная Америка | 13,13% | -1,35% | — |

| 4 | Германия | Европа | 8,06% | +0,47% | — |

| 5 | Бразилия | Южная Америка | 5,45% | +1,65% | +3 |

Таблица 2.

пять самых популярных стран, где на хостингах размещается вредоносное ПО.

Источник: «Лаборатория Касперского»

На эту пятерку приходится 63,43% всех выявленных вредоносных хостингов.

В пятерке лидеров по сравнению с итогами первого квартала не произошло почти никаких изменений. Исключение составила лишь Бразилия, которая поднялась в рейтинге сразу на три позиции и вытеснила с пятого места Италию.

Общее число вредоносных хостингов в мире увеличилось по сравнению с первым кварталом 2009 года на 5,65%.

Имеющиеся данные показывают, в каких странах находятся зараженные веб-сервера. Однако эта статистика не дает полного представления о том, посещая веб-ресурсы каких стран пользователь подвергается максимальному риску заражения.

Для того чтобы понять, с веб-серверов каких стран вредоносные программы распространялись наиболее активно, сравним, сколько попыток заражения уникальными вредоносными объектами с веб-серверов, расположенных в каждой отдельной стране, в среднем пришлось на одного пользователя.

| Страна | Регион | Среднее число уникальных зловредов на одного пользователя |

Изменение позиции в рейтинге | |

| 1 | Канада | Северная Америка | 2,03 | +1 |

| 2 | Великобритания | Европа | 1,92 | +1 |

| 3 | Малайзия | Азия | 1,82 | new |

| 4 | Россия | Европа | 1,68 | — |

| 5 | Китай | Азия | 1,51 | — |

Таблица 3.

пять стран, с веб-серверов которых вредоносный

контент распространялся наиболее активно.

Источник: «Лаборатория Касперского»

Уязвимости и эксплойты

Сканирование по требованию: уязвимости

Рассмотрим наиболее популярные уязвимости программного обеспечения по итогам второго квартала 2009 года. Приведенные данные собраны участниками KSN с помощью on-demand сканера, уведомляющего пользователя об обнаружении уязвимости.

10 самых распространенных уязвимостей ПО, обнаруженных на компьютерах пользователей в течение второго квартала 2009 года, приведен в таблице 4:

- Secunia ID — уникальный идентификатор уязвимости

- Изменение в рейтинге — изменение позиции уязвимости относительно первого квартала 2009

- Описание — краткое описание уязвимости. Для получения подробного описания и способа исправления уязвимости необходимо пройти по указанной в соответствующей ячейке таблицы ссылке

- Частота обнаружения — процент пользователей, у которых в течение второго квартала хотя бы однократно была обнаружена соответствующая уязвимость

- Дата публикации — дата публикации данных об уязвимости

- Уровень опасности — уровень опасности уязвимости

| Secunia ID | Изме- нение в рей- тинге |

Описание | Возможности, которые дает использование уязвимости злоумышленникам |

Частота обнару- жения |

Дата публикации |

Уровень опасности |

|

| 1 | SA34012 | +29 | Adobe Flash Player Multiple Vulnerabilities |

|

56,10% | 25.02.2009 | Middle |

| 2 | SA30285 | +3 | Microsoft Office Word Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 48,82% | 09.12.2008 | Middle |

| 3 | SA33954 | new | Microsoft Excel Two Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 37,26% | 24.02.2009 | High |

| 4 | SA23655 | — | Microsoft XML Core Services Multiple Vulnerabilities |

|

36,38% | 09.01.2007 | Middle |

| 5 | SA31744 | +2 | Microsoft Office OneNote URI Handling Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 31,64% | 09.09.2008 | Middle |

| 6 | SA29320 | -3 | Microsoft Outlook «mailto:» URI Handling Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 28,97% | 11.03.2008 | Middle |

| 7 | SA34451 | new | Sun Java JDK / JRE Multiple Vulnerabilities |

|

27,58% | 26.03.2009 | Middle |

| 8 | SA31453 | -7 | Microsoft Office PowerPoint Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 27,54% | 12.08.2008 | Middle |

| 9 | SA30150 | -1 | Microsoft Publisher Object Handler Validation Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 21,42% | 13.05.2008 | Middle |

| 10 | SA33632 | +17 | Apple QuickTime Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 19,44% | 22.01.2009 | Middle |

Таблица 4.

TOP 10 обнаруженных уязвимостей ПО.

Источник: «Лаборатория Касперского»

7 из 10 уязвимостей, попавших в TOP10, обнаружены в продуктах компании Microsoft. И зачастую в печати, на форумах и в иных источниках можно встретить утверждение, что продукты Microsoft значительно «дырявее» ПО других производителей. Безусловно, это не так. Необходимо подчеркнуть, что наличие ПО Microsoft во многих строках данной таблицы в первую очередь определяется популярностью ее продуктов. Что же касается уязвимостей, то, к сожалению, они обнаруживаются и будут обнаруживаться в ПО любого производителя.

Еще один факт, на который следует обратить особое внимание: многие из упомянутых уязвимостей обнаружены и закрыты разработчиками программ довольно давно. Именно это и вызывает озабоченность экспертов по безопасности, и мы не устаем повторять, что сразу по появлении обновлений следует загружать их, иначе вы своими руками открываете кибермошенникам дорогу к вашему компьютеру.

Сгруппировав десятку уязвимостей из таблицы 4, получим распределение по типам воздействия на систему (рис. 2):

Рис. 2. Распределение уязвимостей по типам воздействия.

Источник: «Лаборатория Касперского»

Как видно на рисунке 2, все уязвимости дают возможность злоумышленнику получить доступ с правами пользователя к уязвимой системе, что позволяет запускать на компьютере-жертве необходимый киберхулигану программный код, функционал которого во многом ограничивается лишь фантазией самого злоумышленника и правами владельца компьютера.

В заключение подчеркнем, что современные компьютерные системы требуют постоянного внимания со стороны пользователей и администраторов. ПО постоянно обновляется, что приводит как к закрытию существующих уязвимостей в одном ПО, так и к появлению новых уязвимостей в другом. И данное утверждение справедливо абсолютно для всех операционных систем. Не может быть ситуации, когда установленный пакет обновлений освобождает пользователя от необходимости установки новых пакетов обновлений в будущем — необходимо постоянно отслеживать ситуацию. Надеемся, что в данном вопросе приводимая в этом разделе информация окажется полезной и подскажет пользователю, где найти необходимые «заплатки».

Эксплойты

Для всех уязвимостей, о которых говорилось в предыдущей главе, киберпреступники уже создали эксплойты и используют их для совершения противоправных действий. Однако наличие уязвимостей в системе еще не означает популярность эксплойтов для них среди злоумышленников. В первую очередь популярны эксплойты с так называемой высокой пробиваемостью. Это означает высокую вероятность заражения компьютера-жертвы. Если попытаться классифицировать ПО, содержащее уязвимости, именно по этому критерию, то можно выделить два больших класса программ, пользующихся у кибермошенников повышенным вниманием:

- браузеры;

- сетевые службы.

Первый класс ПО популярен у киберпреступников, поскольку браузерами при веб-серфинге пользуются практически все пользователи, а использование эксплойтов для браузеров не требует особого труда. При посещении пользователем зараженной веб-страницы злоумышленнику необходимо лишь определить тип браузера на компьютере-жертве и загрузить в уязвимый браузер страницу с нужным эксплойтом. Заражение через веб — наиболее часто используемый метод распространения вредоносных программ, в том числе с применением популярного метода drive-by загрузок.

Уязвимости для второго класса ПО популярны, поскольку дают возможность злоумышленникам заразить компьютер без совершения его владельцем каких-либо дополнительных действий. Например, нет необходимости ждать, пока пользователь посетит зараженную web-страницу с эксплойтом — зачастую вредоносная программа в состоянии сама активироваться через уязвимую сетевую службу и дальше продолжить самостоятельное распространение по сети. В итоге использование критических уязвимостей в сетевых службах позволяет злоумышленникам распространять вредоносные программы значительно быстрее, чем с помощью других активно используемых средств.

Рассмотрим самые популярные во втором квартале 2009 года эксплойты, использующие уязвимости в браузерах и сетевых службах.

Веб-антивирус: эксплойты для браузеров

Десятка самых популярных во втором квартале 2009 года эксплойтов для браузеров приведена в таблице 5. Данные собраны участниками KSN с помощью веб-антивируса, блокировавшего вредоносный объект при попытке его загрузки на компьютер пользователя.

- Название угрозы — название эксплойта согласно классификации «Лаборатории Касперского»

- Изменение в рейтинг — изменение позиции эксплойта в рейтинге относительно первого квартала 2009 года

- Частота обнаружения — частота блокирования рассматриваемого эксплойта относительного общего числа всех обнаруженных эксплойтов

| Название угрозы |

Изменение в рейтинге |

Частота обнаруженния |

|

| 1 | Exploit.HTML.CodeBaseExec | +12 | 23,29% |

| 2 | Exploit.JS.Agent.agc | new | 13,10% |

| 3 | Exploit.JS.Agent.afh | +42 | 10,40% |

| 4 | Exploit.Win32.Pidief.gx | -2 | 5,53% |

| 5 | Exploit.JS.ADODB.Stream.ac | -4 | 4,84% |

| 6 | Exploit.JS.Pdfka.gu | new | 3,53% |

| 7 | Exploit.SWF.Agent.az | new | 2,01% |

| 8 | Exploit.JS.ADODB.Stream.e | +6 | 1,84% |

| 9 | Exploit.JS.XMLPars.y | -2 | 1,56% |

| 10 | Exploit.JS.Pdfka.gx | new | 1,40% |

Таблица 5.

десять самых популярных эксплойтов на вебе.

Источник: «Лаборатория Касперского»

На эксплойты, попавшие в TOP10, приходится почти 70% всех уникальных попыток применения эксплойтов для браузеров.

Рассмотрим подробнее тройку лидеров этого рейтинга.

Exploit.HTML.CodeBaseExec — эксплойт весьма старый, обнаружен более 6 лет назад и живет в Сети, не утрачивая своей популярности. Код эксплойта внедряется злоумышленником в HTML-страницу и использует уязвимость Arbitrary Program Execution Vulnerability в старых версиях Microsoft Internet Explorer. Исправление данной уязвимости было выпущено в марте 2002 года и может быть установлено отсюда: www.microsoft.com/windows/ie/downloads/.

Exploit.JS.Agent.agc и Exploit.JS.Agent.afh обнаружены весной 2009 года и достаточно быстро заняли первые места в рейтинге популярности. Эти эксплойты используются злоумышленниками при реализации популярного способа заражения компьютеров, носящего название «drive-by download», или drive-by загрузки (подробнее о методе «drive-by download» можно прочитать в нашей публикации на эту тему).

Половина (51%) обнаруженных на веб-сайтах эксплойтов реализована для платформы JavaScript, популярность которой весьма высока и у разработчиков веб-контента, и у злоумышленников. В связи с этим в очередной раз обращаем внимание пользователей на целесообразность включения в браузерах JavaScript только для доверенных интернет-ресурсов, что в значительной мере позволит сократить риск заражения.

IDS: эксплойты для сетевых служб

Рассмотрим другую группу популярных эксплойтов — для сетевых служб. Статистика собрана участниками KSN с помощью IDS (Intrusion Detection System — система обнаружения вторжения), блокировавшей сетевые пакеты с эксплойтами на компьютерах пользователей.

Десятка наиболее популярных во втором квартале 2009 года эксплойтов для сетевых служб приведена в таблице 6.

- Название угрозы — название эксплойта согласно классификации «Лаборатории Касперского».

- Протокол — используемый при проведении атаки сетевой протокол.

- Атакуемый порт — целевой порт атакуемой уязвимой службы.

- Изменение в рейтинге — изменение позиции эксплойта относительно первого квартала 2009 года.

- Частота обнаружения — процент использования эксплойта относительно числа использования всех эксплойтов.

| Название угрозы | Протокол | Атакуемый порт |

Измене- ние в рейтинге |

Частота обнару- жения |

|

| 1 | Intrusion.Win.MSSQL.worm.Helkern | UDP | 1434 | — | 61,06% |

| 2 | Intrusion.Win.NETAPI.buffer-overflow.exploit | TCP | 445 | — | 17,85% |

| 3 | Intrusion.Win.DCOM.exploit | TCP | 135 | — | 3,73% |

| 4 | Intrusion.Win.LSASS.exploit | TCP | 445 | — | 1,72% |

| 5 | Intrusion.Win.LSASS.ASN1-kill-bill.exploit | TCP | 445 | — | 1,11% |

| 6 | Intrusion.Win.HTTPD.GET.buffer-overflow.exploit | TCP | 80 | — | 0,47% |

| 7 | Intrusion.Win.MediaPlayer.ASX.buffer-overflow.exploit | TCP | — | +1 | 0,42% |

| 8 | Intrusion.Win.Messenger.exploit | UDP | 135 | new | 0,14% |

| 9 | Intrusion.Unix.Fenc.buffer-overflow.exploit | TCP | 80 | +2 | 0,06% |

| 10 | Intrusion.Win.EasyAddressWebServer.format-string.exploit | TCP | 80 | +2 | 0,06% |

Таблица 6.

10 самых популярных эксплойтов, обнаруженных IDS.

Источник: «Лаборатория Касперского»

На первую десятку эксплойтов приходится почти 87% от всех случаев перехвата IDS сетевых пакетов с эксплойтами.

Рассмотрим подробнее тройку лидеров опубликованного рейтинга.

Intrusion.Win.MSSQL.worm.Helkern — для проникновения в систему сетевой пакет с эксплойтом направляется сетевым червем Helkern на 1434-й порт компьютера с установленным MS SQL 2000. Эксплойт использует уязвимость «Buffer Overruns in SQL Server 2000 Resolution Service» MS02-039. Подробнее прочитать про данную уязвимость, а также загрузить необходимые обновления можно здесь: https://docs.microsoft.com/en-us/security-updates/securitybulletins/2002/ms02-039.

Intrusion.Win.NETAPI.buffer-overflow.exploit — сетевой пакет с эксплойтом для проникновения в систему направляется сетевым червем Kido на 445-й порт компьютера. Эксплойт использует уязвимость MS08-067. Подробнее прочитать про данную уязвимость, а также загрузить необходимые обновления можно здесь: https://docs.microsoft.com/en-us/security-updates/securitybulletins/2008/ms08-067.

Intrusion.Win.DCOM.exploit — сетевой пакет с эксплойтом для проникновения в систему направляется сетевым червем Lovesan на 135-й порт компьютера. Эксплойт использует уязвимость «Buffer Overrun In RPC Interface» MS03-026. Подробнее прочитать про данную уязвимость, а также загрузить необходимые обновления можно здесь: https://docs.microsoft.com/en-us/security-updates/securitybulletins/2003/ms03-026.

Как правило, кибермошенники начинают работу по созданию нового эксплойта практически сразу после выхода соответствующего обновления, закрывающего брешь в защите. Для создания эксплойта в большинстве случаев злоумышленникам требуется от нескольких часов до нескольких дней — именно столько времени есть у пользователей для установки соответствующего патча.

OAS: последняя линия защиты

Ниже приведена статистика заражений компьютеров пользователей, полученная в результате работы on-access сканера (OAS). ОAS — это последняя линия защиты компьютеров, на которой блокируются вредоносные программы, по каким-либо причинам не остановленные остальными компонентами антивирусной защиты, такими как почтовый антивирус, веб-антивирус и рядом других. К таким программам относятся в частности зловреды, распространяемые на флэшках, дискетах, USB HDD и других внешних носителях. OAS блокирует доступ к файловым объектам в момент их активации либо в момент записи на компьютер-жертву.

Общее число уникальных попыток заражения, заблокированных OAS во втором квартале 2009 года, по сравнению с аналогичным показателем предыдущего квартала увеличилось на 21%.

Среди всех вредоносных программ, заблокированных OAS, почти 65% представлены программами пяти поведений:

Рис.3. Распределение поведений вредоносных программ

по результатам 2009 Q2 (данные on-access сканера).

Источник: «Лаборатория Касперского»

Несмотря на то что во втором квартале 2009 года по сравнению с первым кварталом доля червей уменьшилась почти на 4%, основная вредоносная активность пришлась на Worm (17,12%). Основной вклад в их популярность внесли представители семейства Worm.Win32.AutoRun, которые распространяются на внешних носителях. Название семейства обусловлено тем, что при подключении носителя к компьютеру червь активируется с помощью файла «Autorun».

Следующее по популярности поведение — Trojan. Его доля составила 16,59% всех заблокированных OAS вредоносных программ — столько же, сколько по итогам прошлого квартала. Активные представители данного поведения весьма многообразны, и это затрудняет выделение семейства, внесшего наибольший вклад в популярность поведения Trojan.

Третье место занимают Trojan-Downloader, на долю которых пришлось почти 13% — на 1,46% меньше, чем в предыдущем квартале. Своей популярностью поведение Trojan-Downloader в первую очередь обязано троянской программе Trojan-Downloader.Win32.VB.eql, написанной на VisualBasic и загружающей содержимое указанной в теле программы вредоносной ссылки.

Следующим стало поведение Virus: его доля составила 9,64%, а прирост по результатам квартала ‑ 0,64%. Основной вклад в популярность Virus внесли лидеры предыдущих кварталов, сохранившие высокую активность: Virus.Win32.Sality.aa и Virus.Win32.Virut.ce. Первый ‑ обычный файловый вирус, вызвавший эпидемию в последнем квартале прошлого года. Второй отличается интересной мишенью атаки в виде web-серверов и многоходовым механизмом заражения, о чем мы подробно писали в отчете за первый квартал 2009 года.

Последним в пятерке стало поведение Net-Worm. На него пришлось 8,37% от всех обнаруженных OAS вредоносных программ, что почти на 2% больше результатов прошлого квартала. Такой популярностью поведение обязано Net-Worm.Win32.Kido.ih. Этот сетевой червь вызвал всемирную эпидемию и использовал для своего размножения уязвимость MS08-67.

Пятерка самых популярных сред обитания вредоносных программ выглядит следующим образом (табл. 7):

| Платформа | Доля вредоносных программ для платформы |

Изменение доли во втором квартале |

Изменение позиции в рейтинге | |

| 1 | Win32 | 81,51% | +1,24% | — |

| 2 | JS | 4,66% | +1,22% | +1 |

| 3 | HTML | 2,48% | +1,39% | +3 |

| 4 | WMA | 2,11% | -1,46% | -2 |

| 5 | VBS | 1,95% | -0,39% | -1 |

Таблица 7.

пять самых популярных сред обитания вредоносных программ.

Источник: «Лаборатория Касперского»

На пяти платформах, попавших в TOP, работают почти 93% всех вредоносных программ, заблокированных OAS на компьютерах пользователей. При этом на Win32 приходится более 81%, что вполне ожидаемо, учитывая, что самые популярные вредоносные программы квартала (Net-Worm.Win32.Kido, Virus.Win32.Sality и др.) работают именно на платформе Win32.

Заключение

Современные вредоносные программы отличаются многообразием способов распространения. В настоящее время, когда среднестатистический пользователь использует большое количество клиентов (почта, веб, интернет-пейджеры, P2P и т.д.), очень важно уделять внимание защите каждого канала передачи данных. В каждом трафике ‑ свои зловреды, свои пути проникновения и заражения компьютера. Современные антивирусы уже давно перестали быть простыми сканерами: на многообразие вредоносного контента необходимо отвечать многообразием подсистем защиты. Во второй части статьи мы привели цифры, иллюстрирующие работу каждой из подсистем, включенных в антивирусные продукты. Неверно думать, что если включена какая-то одна из них, то пользователь будет защищен. Когда речь идет о защите от современных вредоносных программ, лишней защиты не бывает!

Второй квартал 2009: поле битвы Web 2.0