На прошлой неделе зарегистрировано большое число жалоб на вредоносную программу, известную как MonaRonaDona.

После установки на компьютер пользователя MonaRonaDona выводит на экран следующее предупреждение:

Будучи запущена, программа завершает приложения, названия которых в заголовке окна Windows содержат следующий текст:

Windows Task Manager

Registry Editor

Irfanview

Google Talk

Macromedia

Adobe

Microsoft Visual

Windows Media Player

Winamp

Microsoft Office

Microsoft Excel

Microsoft Word

Messenger

Кроме того, в заголовке окна Internet Explorer появляется название MonaRonaDona.

Как именно вредоносная программа попадает на компьютер пользователя, мы пока не знаем. При первом запуске она выполняет только одно действие – вносит себя в список программ, автоматически запускающихся при загрузке Windows. Поскольку признаки заражения проявляются не сразу, жертве трудно определить, когда и как вредоносная программа могла проникнуть на компьютер. Создается впечатление, мы имеем дело с творением компьютерного хулигана, заинтересованного лишь в нанесение ущерба владельцам компьютеров. Однако если копнуть глубже, откроется совершенно иная картина.

Несмотря на то, что в момент заражения MonaRonaDona никак себя не проявляет, в отличие от большинства современных вредоносных программ, она предстает перед пользователем во всей красе. Очевидно, цель такого подхода – побудить пользователя искать информацию о вредоносной программе в своей любимой поисковой системе.

Поиск имени MonaRonaDona в интернете приведет пользователя к сайтам, предлагающим следующую информацию:

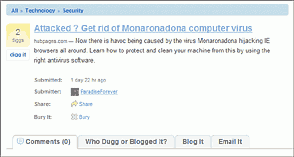

Или на Digg.com:

По ссылке попадаем на следующую страницу:

Кстати, когда ко мне попала эта вредоносная программа, ни один антивирусный продукт ее не обнаруживал. Но при этом названия антивирусов, перечисленных на скриншоте выше, знакомы каждому пользователю, в отличие от никому не известного Unigray antivirus.

Выясняется, что сайту unigray.com всего пара недель от роду, что само по себе подозрительно.

Кроме того, для антивирусного продукта, созданного совсем недавно, Unigray Antivirus декларирует наличие неправдоподобно большой антивирусной базы.

Интересно, что «число записей» указано в коде продукта в явном виде, но при запуске Live Update программа сообщает об установке последних обновлений антивирусных баз (на самом деле никакого обновления не происходит). Это тоже выглядит неубедительно.

Копнув еще глубже, я выяснил, что продукт «обнаруживает» лишь следующие вредоносные программы:

BlazeFind

e2give

Hancer

Cydoor

PowerStrip

EliteBar

DyFuCa

2020Search

Aurora

Spy Trooper

SpySheriff

CoolWebSearch

W32.Gampxia!html

W32.Gampxia

W32.Imaut.CN

W32.Selex.B@mm

Win32.ch

MonaRonaDona

Программа выдала почти 200 ложных срабатываний на совершенно чистой системе, выбирая вредоносные программы из приведенного выше списка, причем, судя по всему, случайным образом. Интересно, что на компьютере, зараженном MonaRonaDona, «антивирус» также выдавал ложные срабатывания на чистых файлах, определяя их как MonaRonaDona.

Странно, когда только что созданная программа обнаруживает MonaRonaDona при том, что общепризнанным антивирусным продуктам эта вредоносная программа незнакома.

При дальнейшем анализе Unigray Antivirus я обнаружил, что программа содержит алгоритм удаления лишь одного представителя вредоносного ПО – угадайте, какого. Ну конечно – MonaRonaDona! Unigray Избавит вас от нее всего за 39 долларов 90 центов. Выгодное предложение, не правда ли?

Сравнение кода MonaRonaDona и Unigray Antivirus показывает, что у этих программ очень много общего, не оставляя сомнений в том, что за обеими программами стоит одна и та же группа вирусописателей. Эти люди прекрасно овладели приемами социальной инженерии и научились манипулировать пользователями, побуждая их совершать выгодные киберпреступникам действия.

Продукты «Лаборатории Касперского» обнаруживают вредоносную программу MonaRonaDona как Trojan.Win32.Monagrey.a, а Unigray Antivirus как not-a-virus:FraudTool.Win32.Unigray.a.

Вредоносная программа MonaRonaDona