Новая разновидность троянских вымогателей терроризирует пользователей требованием заплатить 400 долларов штрафа за нелегально скачанные файлы.

Зловред, получивший в F-Secure наименование Rogue:W32/DotTorrent.A (ЛК детектирует его как Trojan-Ransom.Win32.CardPay.a), выводит на экран сообщение об обнаружении контента, якобы скачанного с нарушением авторских прав. Здесь же приводятся некий перечень файлов и ссылки на «свидетельства пиратской деятельности», а также адрес сайта «правозащитников». Пользователя ставят перед выбором: урегулировать «конфликт» во внесудебном порядке или предстать перед судом.

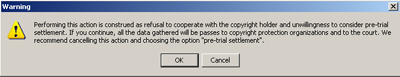

Владелец зараженной машины, не ведая за собой греха, может проигнорировать это уведомление. Но тогда при каждом перезапуске его будет преследовать напоминание о суровых последствиях отказа от сотрудничества — с рекомендацией согласиться на полюбовную сделку.

Если жертва уступит и нажмет соответствующую кнопку, ей представят счет, не забыв включить трогательные два доллара за использованный трафик.

По свидетельству экспертов F-Secure, грозная юридическая фирма ICPP Foundation, от имени которой совершается этот грабеж, в природе не существует. Поддельный веб-сайт выполнен вполне профессионально (если не считать ошибок в англоязычном тексте), хотя, по последним сведениям, уже недоступен. Судя по записям WhoIs, он был зарегистрирован через Rustelekom LLC в конце февраля на имя владельца американской компании Overns. Электронный адрес ovenersbox@yahoo.com, представленный заявителем, уже использовался ранее для оформления доменов, ассоциированных с ZeuS и Koobface.

Все страницы, предъявляемые пользователю, размещены на молдавском сервере. Его IP-адрес, 91.209.238.2, по данным WhoIs, числится за «сомалийской сетью с усиленной защитой»EBUNKER-NET. Насколько известно, мошеннический веб-сайт не был подключен ни к какой платежной системе. По всей вероятности, злоумышленники просто занимались сбором номеров кредитных карт.

Троянец выставляет счет за нарушение копирайта