Цифры

|

Показатель |

H1 2020 |

H2 2020 |

2020 |

| Процент атакованных компьютеров АСУ в мире | 32,6% | 33,42% | 38,55% |

|

Процент атакованных компьютеров АСУ в регионах |

|||

| Северная Европа | 10,1% | 11,5% | 12,3% |

| Западная Европа | 15,1% | 14,8% | 17,6% |

| Австралия | 16,3% | 17,0% | 18,9% |

| США и Канада | 17,2% | 16,5% | 19,6% |

| Восточная Европа | 26,4% | 28,0% | 30,5% |

| Южная Европа | 27,6% | 29,6% | 33,1% |

| Латинская Америка | 33,6% | 34,3% | 38,8% |

| Россия | 32,2% | 34,6% | 39,5% |

| Ближний Восток | 34,0% | 34,6% | 40,2% |

| Восточная Азия | 42,9% | 41,8% | 46,3% |

| Южная Азия | 38,8% | 41,3% | 47,0% |

| Центральная Азия | 43,7% | 43,9% | 48,8% |

| Африка | 45,6% | 46,4% | 51,2% |

| Юго-Восточная Азия | 49,8% | 47,5% | 53,9% |

|

Основные источники угроз в мире |

|||

| Интернет | 16,7% | 16,7% | 20,5% |

| Съемные носители | 5,8% | 5,4% | 7,0% |

| Почтовые клиенты | 3,4% | 4,1% | 4,4% |

Особенности

- Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты, перестал снижаться

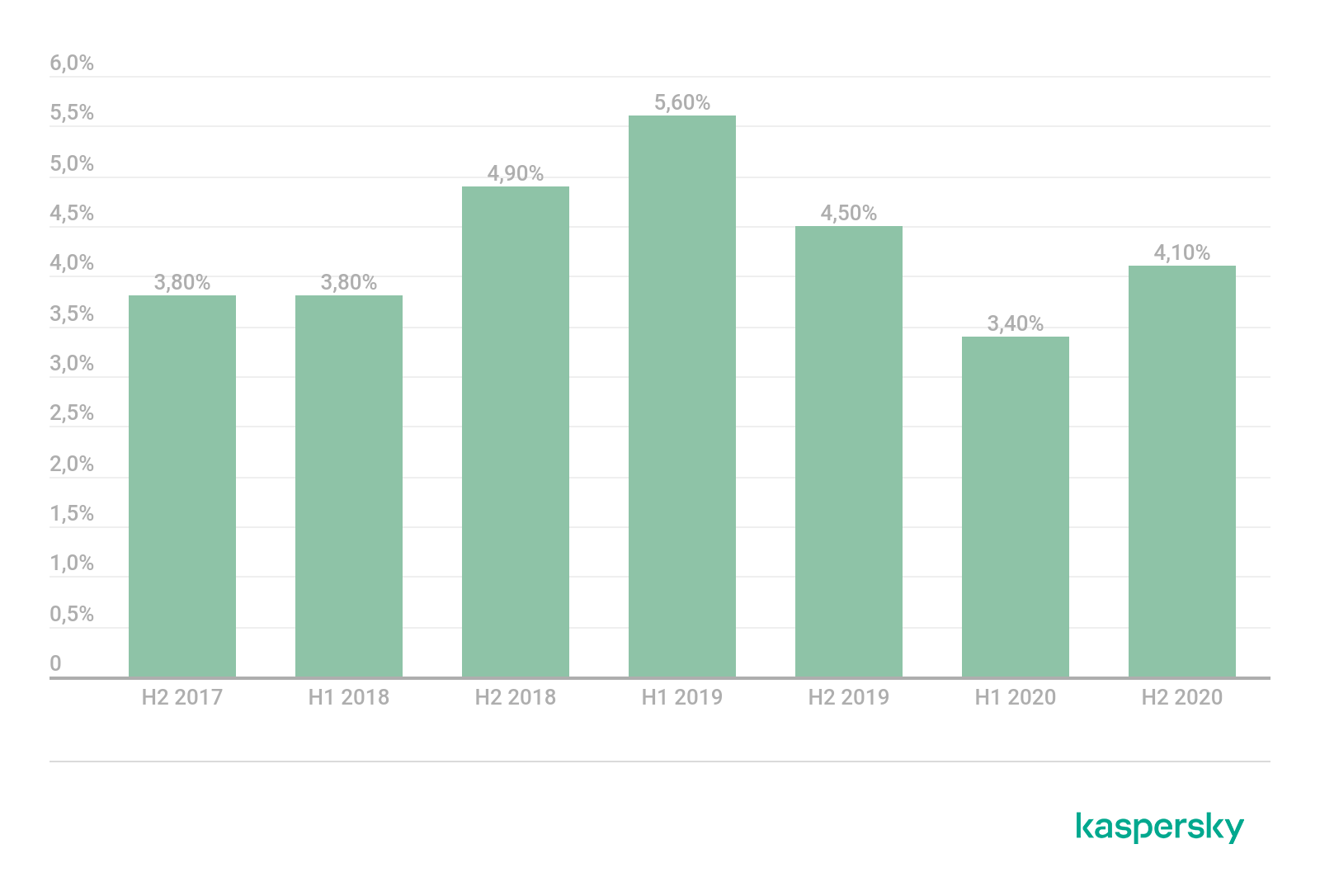

Со второй половины 2019 года мы наблюдали уменьшение процента компьютеров АСУ, на которых были заблокированы вредоносные объекты, по полугодиям – как среди АСУ, так и в корпоративной и персональной средах. Во втором полугодии 2020 года уменьшения этого показателя не отмечено.- В мире по итогам второго полугодия процент атакованных компьютеров АСУ вырос по сравнению с первым полугодием на 0,85 п.п. и составил 33,4%.

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты, по полугодиям 2017 – 2020 (скачать)

- В 62% стран процент атакованных компьютеров АСУ вырос.Во втором полугодии 2020 года доля компьютеров АСУ, на которых были заблокированы вредоносные объекты, увеличилась по отношению к первому полугодию в 62% стран. Для сравнения – в 2019 аналогичный показатель составил 7% стран, таким же он был и в первом полугодии 2020 по отношению ко второму полугодию 2019.

Изменение процента атакованных компьютеров в странах мира (п.п.) во втором полугодии по сравнению с первым полугодием, 2019 vs 2020 (скачать 1, 2)

При этом максимальный рост показателя в стране составил 8,2 п.п. (в Саудовской Аравии), а в большинстве стран не превысил 4 п.п., поэтому по итогам полугодия изменения в среднем по миру не были значительными.

- В мире по итогам второго полугодия процент атакованных компьютеров АСУ вырос по сравнению с первым полугодием на 0,85 п.п. и составил 33,4%.

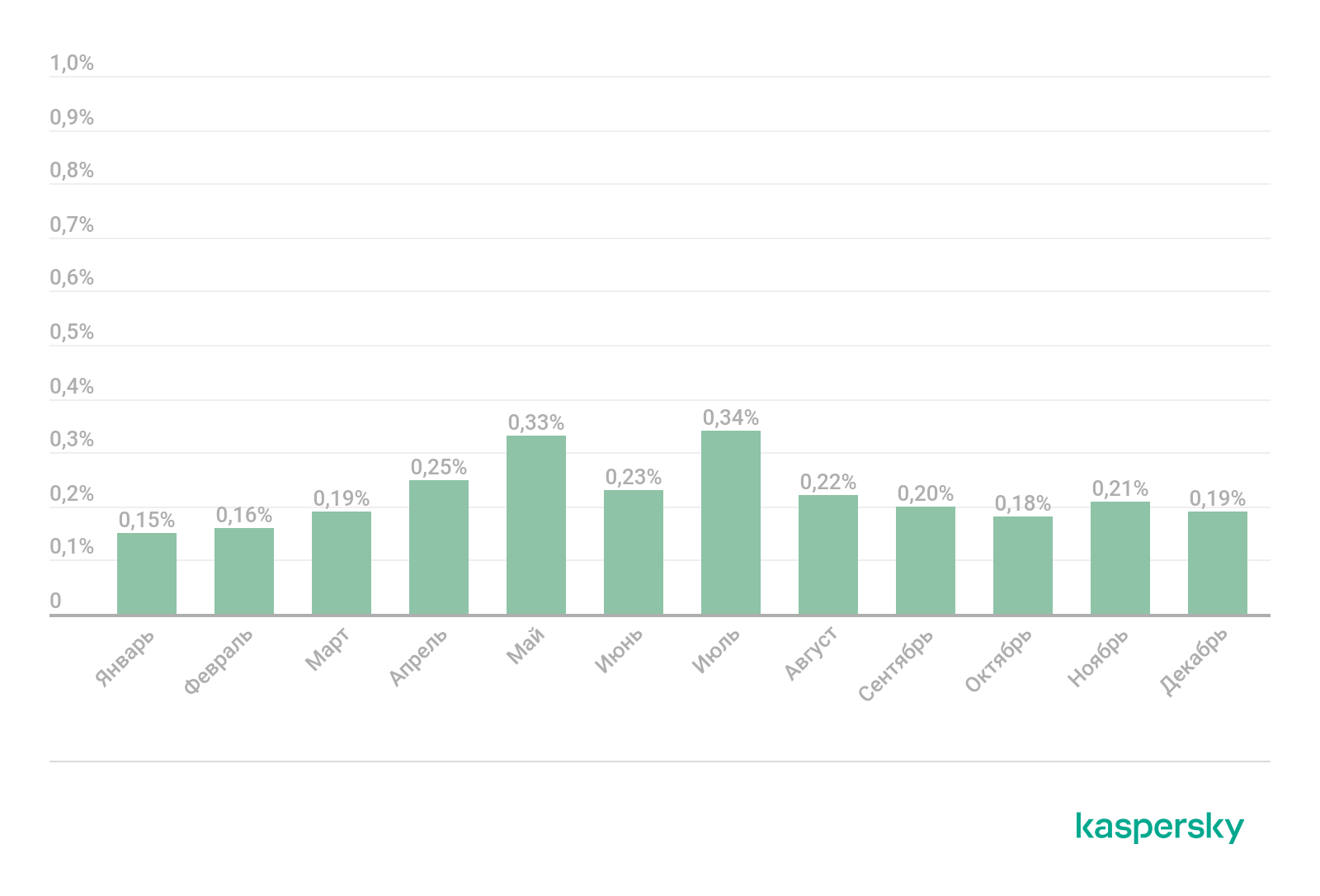

- Отсутствовали сезонные колебания, характерные для прошлых лет

В предыдущие годы процент компьютеров АСУ, на которых были заблокированы вредоносные объекты, был максимальным в марте/апреле и октябре, а между этими месяцами показатель в динамике «прогибался».В 2020 году динамика этого показателя была иной. С максимума февраля он падал почти до минимума в мае. В первые два месяца лета он рос, достигая в июле значения, близкого к максимуму. В октябре же процент атакованных компьютеров АСУ был одним из самых низких.

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты, по месяцам 2017, 2018, 2019, 2020 (скачать)

- Увеличился процент компьютеров АСУ, на которых были заблокированы вредоносные вложения в электронных письмах

- В мире во втором полугодии 2020 по сравнению с первым полугодием процент компьютеров АСУ, на которых были заблокированы вредоносные почтовые вложения, увеличился на 0,7 п.п.

Процент компьютеров АСУ, на которых были заблокированы вредоносные почтовые вложения (скачать)

- Этот показатель вырос во всех регионах, за исключением Восточной Азии, США и Канады, Западной Европы и России.

- В 73,4% всех стран во втором полугодии 2020 по сравнению с первым полугодием увеличился процент компьютеров АСУ, на которых были заблокированы вредоносные почтовые вложения. Это второе больше аналогичного показателя 2019 года (23,6%).

Изменение во втором полугодии по сравнению с первым полугодием процента компьютеров АСУ (п.п.), на которых были заблокированы вредоносные почтовые вложения, страны и территории, 2019 vs 2020 (скачать 1, 2)

- В мире во втором полугодии 2020 по сравнению с первым полугодием процент компьютеров АСУ, на которых были заблокированы вредоносные почтовые вложения, увеличился на 0,7 п.п.

- Вырос процент компьютеров АСУ, на которых были заблокированы угрозы, распространяемые через интернет и электронную почту, а также программы-шпионы и майнеры

- вредоносные объекты из интернета – веб-ресурсы, задействованные в распространении или управлении вредоносным ПО (+2,5 п.п), и зловредные скрипты и перенаправления на веб-ресурсах (JS и Html) (+1,6п.п).

- типичные угрозы, распространяемы по электронной почте (+1,2 п.п.). – вредоносные документы MSOffice и PDF (+1,2 п.п.).

- шпионское ПО (+ 1,4 п.п.) – троянцы-шпионы, бэкдоры и кейлоггеры.

- майнеры (+ 0,7 п.п.) — исполняемые файлы для ОС Windows.

По всем этим угрозам показатели второго полугодия 2020 превысили аналогичные результаты не только первой половины 2020, но и второго полугодия 2019 года.

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты различных типов, H2 2019 – H2 2020 (скачать)

- В развитых странах увеличился процент компьютеров АСУ, атакованных программами-вымогателями

В мире процент компьютеров АСУ, на которых были заблокированы программы-вымогатели, с 0,63% в первом полугодии уменьшился до 0,49% во втором.В то же время в регионах с развитыми странами этот показатель увеличился:- в США и Канаде – на 0,25 п.п.

- в Австралии – на 0,23 п.п.

- в Западной Европе – на 0,13 п.п.

Изменение во втором полугодии по сравнению с первым полугодием процента компьютеров АСУ (п.п.), на которых были заблокированы вредоносные программы-вымогатели (скачать)

Влияние пандемии COVID-19

В отчёте за H1 2020 мы уже оценивали вклад пандемии COVID-19 в наблюдаемые нами изменения поверхности атаки и ландшафта угроз промышленных предприятий и систем промышленной автоматизации. Во втором полугодии мы продолжили наши наблюдения и обнаружили ещё несколько тенденций, которые, по нашему мнению, могут быть обусловлены влиянием обстоятельств, так или иначе связанных с пандемией, сопутствующей реакцией государств, отдельных организаций и людей.

Изменение сезонных колебаний процента атакованных компьютеров

Как видно на графике «Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты», в предыдущие годы процент атакованных компьютеров АСУ существенно снижался в летние месяцы и в декабре. Вероятно, это снижение обусловлено периодами традиционных отпусков – заражённая флэшка сама себя не перенесёт с одного компьютера на другой, и кликнуть по ссылке, ведущей на фишинговый сайт, рабочая станция инженера без участия самого инженера не сможет.

В 2020 году ситуация, однако, заметно изменилась – значительных сезонных колебаний процента атакованных компьютеров мы более не наблюдали. Вероятно, причина кроется в изменении графиков отпусков сотрудников организаций – многие решили отказаться от отпусков во время локдауна, ограничений на перемещение и закрытых границ.

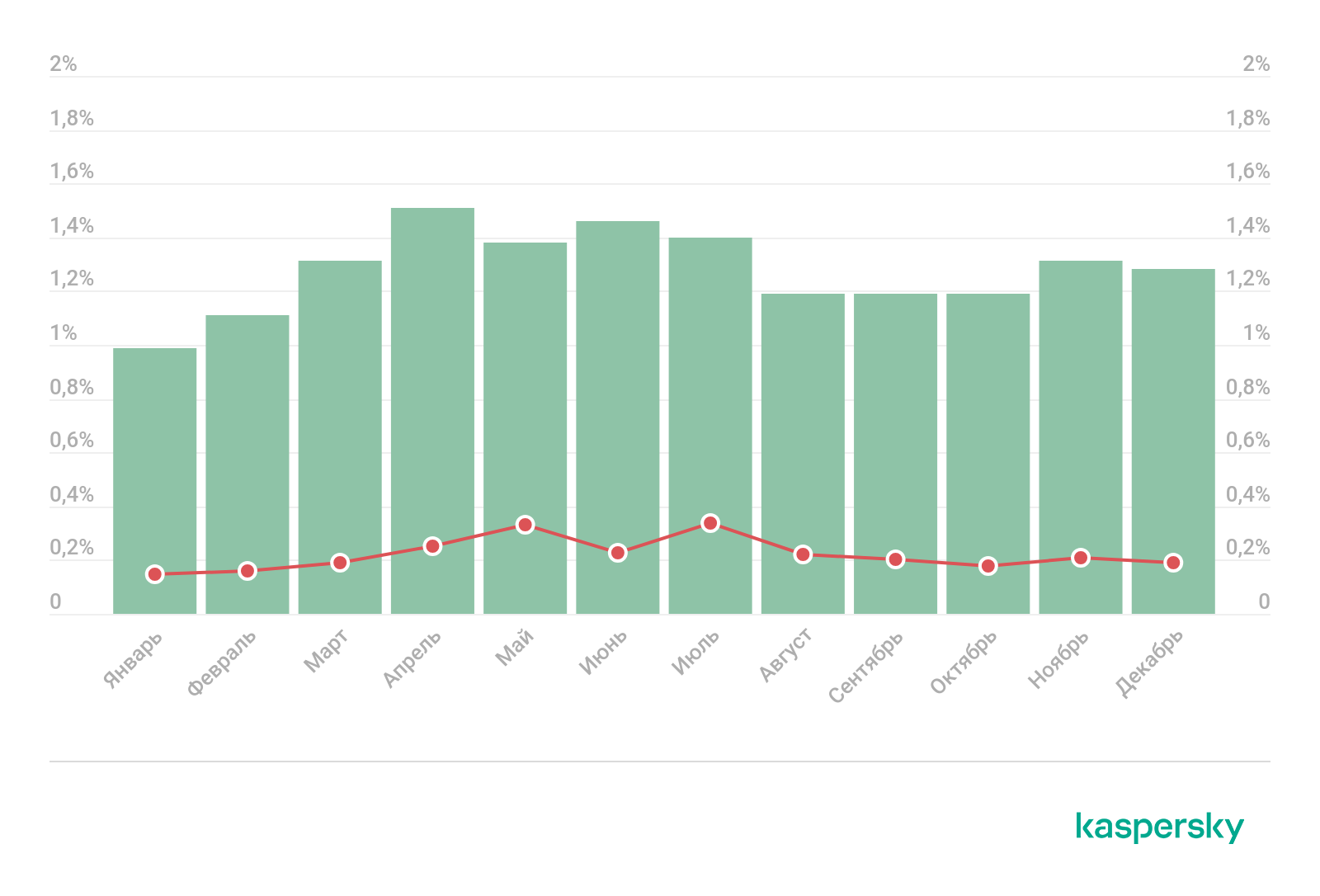

Атаки на сервисы удалённых подключений RDP

Другим последствием пандемии стал заметный рост процента ICS-компьютеров, доступных удалённо по протоколу RDP.

Процент компьютеров АСУ, доступных по RDP, по месяцам 2020 (скачать)

Имеющихся у нас данных недостаточно, чтобы сделать вывод о том, к какой части этих компьютеров доступ возможен только из технологической сети предприятия, к какой – из корпоративного сегмента, а к какой, возможно, даже и извне периметра организации. Тем не менее, можем с уверенностью сказать, что увеличение доступности ICS-компьютеров не могло не сказаться на изменении поверхности атаки. Чем, по всей видимости, не преминули воспользоваться злоумышленники – это хорошо видно на следующем графике, отображающем процент компьютеров АСУ, на которых были обнаружены и предотвращены атаки типа подбора данных аутентификации (brute force) к сервису RDP:

Процент компьютеров АСУ, на которых фиксировались попытки подбора паролей к RDP, по месяцам 2020 (скачать)

Процент компьютеров АСУ, на которых фиксировались попытки подбора паролей к RDP и процент компьютеров АСУ, доступных по RDP (скачать)

Изменение приоритетов вымогателей

Еще одно из вероятных последствий пандемии можно обнаружить, анализируя динамику атак вымогателей на промышленные предприятия в различных регионах, о которой мы косвенно можем судить по проценту атакованных вымогательским вредоносным ПО (ransomware) компьютеров АСУ. Как видно на графике «Изменение во втором полугодии по сравнению с первым полугодием процента компьютеров АСУ (п.п.), на которых были заблокированы вредоносные программы-вымогатели» и на графике ниже, этот показатель снизился во втором полугодии во всех регионах мира, за исключением Северной Америки, Западной Европы и Австралии, где он не только не снизился, но и (в разы!) вырос.

Процент компьютеров АСУ, на которых были заблокированы программы-вымогатели, H2 2019 – H2 2020 (скачать)

Полный текст отчета опубликован на сайте Kaspersky ICS CERT.

Ландшафт угроз для систем промышленной автоматизации. Статистика за второе полугодие 2020