Центр реагирования на инциденты информационной безопасности промышленных инфраструктур «Лаборатории Касперского» (Kaspersky Lab ICS CERT) публикует результаты исследований ландшафта угроз для систем промышленной автоматизации, полученные в течение первого полугодия 2017 года.

Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их анонимную передачу.

Данные получены с защищаемых продуктами «Лаборатории Касперского» компьютеров АСУ, которые Kaspersky Lab ICS CERT относит к технологической инфраструктуре организаций. В эту группу входят компьютеры, работающие на операционных системах Windows и выполняющие одну или несколько функций:

- серверы управления и сбора данных (SCADA),

- серверы хранения данных (Historian),

- шлюзы данных (OPC),

- стационарные рабочие станции инженеров и операторов,

- мобильные рабочие станции инженеров и операторов,

- Human Machine Interface (HMI).

А также компьютеры сотрудников подрядных организаций, компьютеры администраторов технологических сетей и разработчиков ПО для систем промышленной автоматизации.

Основные события

В апреле хакерская группа Shadow Brokers открыла доступ к архиву с эксплойтами и инструментами для проведения атак Агентства Национальной Безопасности США (АНБ).

Архив, раздобытый Shadow Brokers, хакеры сначала пыталась продать. Позже большая его часть была опубликована. В публичном доступе оказались эксплойты для сетевого оборудования и маршрутизаторов, для банковских систем, UNIX-подобных систем и для различных версий Windows. В числе опубликованных уязвимостей были и неизвестные ранее уязвимости нулевого дня.

В июне 2017 года были опубликованы результаты исследований вредоносного ПО, которое получило название CrashOverride/Industroyer. Эксперты компаний ESET, Dragos Inc. и ряд независимых специалистов пришли к выводу, что это вредоносное программное обеспечение предназначено для нарушения рабочих процессов в промышленных системах управления (ICS), в частности, на электрических подстанциях. CrashOverride/Industroyer позволяет напрямую управлять выключателями и прерывателями цепи в сети электрических подстанций.

Эксперты Kaspersky Lab ICS CERT сообщили об атаках нигерийских злоумышленников типа Business Email Compromise (BEC), нацеленных преимущественно на промышленные и крупные транспортные и логистические предприятия. В исследованных «Лабораторией Касперского» атаках среди потенциальных жертв на долю промышленных компаний приходилось свыше 80%. Всего было обнаружено более 500 атакованных компаний более чем в 50 странах мира.

Важным событием полугодия стала утечка архива спецподразделения ЦРУ США, который описывал хакерские инструменты ЦРУ: вредоносное ПО, в том числе эксплойты для уязвимостей нулевого дня, вредоносные системы удаленного доступа и связанную с этим документацию. Часть этого архива была опубликована на WikiLeaks.

Значимой угрозой для компаний, в том числе промышленных, стали шифровальщики. Для предприятий, имеющих объекты критической инфраструктуры, эти зловреды особенно опасны, поскольку активность вредоносного ПО может нанести вред производственному процессу.

Всего в течение полугодия на компьютерах АСУ были предотвращены атаки представителей 33 семейств шифровальщиков. К счастью, среди них мы не обнаружили ни одной специфической программы, явно нацеленной на блокирование работы ПО для промышленной автоматизации.

По числу атакованных машин по итогам первого полугодия 2017 первое место занял WannaCry – на него пришлось 13,4% от всех атакованных шифровальщиками компьютеров технологической инфраструктуры организаций.

Статистика

В течение первого полугодия 2017 года продуктами «Лаборатории Касперского» во всем мире были предотвращены попытки атак на 37,6% защищаемых ими компьютеров АСУ – на 1,6 п.п. меньше, чем во втором полугодии 2016 года.

Если во втором полугодии 2016 года доля атакованных машин росла из месяца в месяц, то в первые шесть месяцев 2017 года динамика была несколько иной. Мы зафиксировали уменьшение активности злоумышленников в январе, возврат доли атакованных компьютеров на прежний уровень в феврале – марте и постепенное снижение этого показателя в апреле – июне.

По сценариям использования и по применяемым технологиям технологическая сеть все больше становится похожей на корпоративную. Закономерно, что и ландшафт угроз промышленных информационных систем становится похожим на ландшафт угроз корпоративных систем.

В первом полугодии 2017 года на системах промышленной автоматизации было обнаружено около 18 тысяч различных модификаций вредоносного ПО, относящихся более чем к 2,5 тысячам различных семейств.

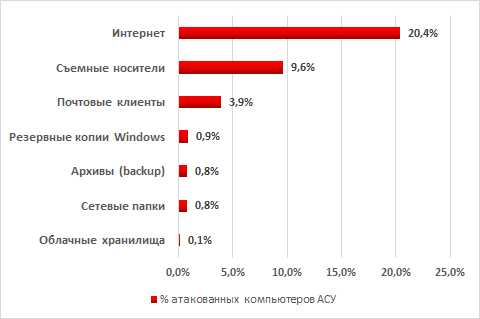

Интернет остается основным источником заражения компьютеров технологической инфраструктуры организаций. Этому способствует сопряжение корпоративной и технологической сетей, наличие ограниченного доступа к интернету из технологической сети, подключение к интернету компьютеров из технологической сети через сети мобильных операторов (с помощью мобильных телефонов, USB модемов и/или Wi-Fi роутеров с поддержкой 3G/LTE).

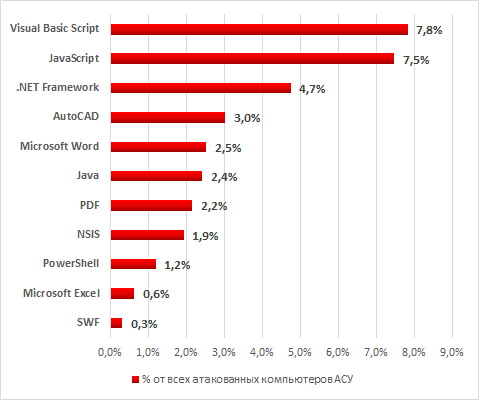

На более чем 50% всех атакованных компьютеров были заблокированы вредоносные программы, которые являются исполняемыми файлами ОС Windows (Win32/Win 64). Часто злоумышленники вместо разработки исполняемого файла реализуют вредоносный функционал на одном из скриптовых языков, который выполняется интерпретаторами, уже имеющимися на компьютере предполагаемой жертвы.

Отметим, что злоумышленники активно используют небольшие загрузчики, написанные на JavaScript, Visual Basic Script и Powershell, которые запускают в виде параметров командной строки для соответствующих интерпретаторов.

Ландшафт угроз для систем промышленной автоматизации в первом полугодии 2017 года