Реакция нейтрализации

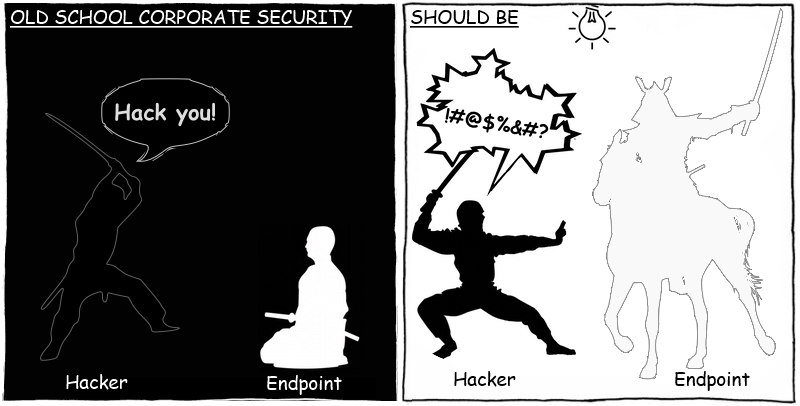

Сотрудники ИБ часто оказываются недостаточно подготовлены к кибератакам; даже когда классические средства предотвращения дополняются специальными анти-APT решениями, весь этот дорогостоящий комплекс может использоваться ими не на полную мощность. А из-за непонимания того, что представляет собой инцидент ИБ, атаку не удается отразить. Потому мы решили рассмотреть основные этапы организации кибератаки и реагирования на инциденты.