Пандемия коронавируса повлекла за собой множество неожиданных масштабных перемен по всему миру. Принимаемые меры по социальному дистанцированию затронули всех нас, и в первую очередь их ощутило на себе работающее население. В то время как бизнесу, взаимодействующему непосредственно с клиентами, например ресторанам и магазинам розничной торговли, пришлось менять часы работы, адаптировать бизнес-модели или закрываться, многие другие компании перевели как минимум часть штатных специалистов на удаленную работу.

Организациям необходимо проявлять гибкость, чтобы удовлетворить потребности сотрудников и сохранить их продуктивность, мотивацию и безопасность. Учитывая, что многим из нас приходится работать по-новому, чтобы оставаться на связи с коллегами и клиентами, важно помнить о сложностях как профессионального, так и личного характера, с которыми можно столкнуться, работая из дома на постоянной основе. Очевидно, что сложившаяся ситуация привнесла в нашу жизнь немало проблем. Как показал опрос, проведенный в апреле 2020 г., когда ситуация менялась очень быстро, около половины (46%) респондентов никогда раньше не работали из дома и, как следствие, не были полностью готовы к таким переменам.

Можно долго говорить о проблемах с продуктивностью и социальной жизнью, вызванных новым ритмом работы, но на самом деле ситуация оказалась не такой уж и плохой: в некоторых случаях удаленная работа помогла людям лучше сочетать работу и личную жизнь, и даже повысила их продуктивность.

Что изменилось: маленькие удовольствия и дисбаланс между личной жизнью и работой

Удаленная работа — явление не новое, ее преимущества обсуждаются уже в течение многих лет. В некоторых отраслях, например IT, удаленная работа уже получила широкое распространение. В прошлом году «Лаборатория Касперского» анализировала некоторые из положительных моментов удаленной работы. Тогда исследование выявило такие преимущества удаленной работы, как повышение производительности сотрудников, улучшение баланса между работой и личной жизнью, а также сокращение времени отсутствия на рабочем месте. Ситуация, сложившаяся в мире в этом году, позволила проверить эти предположения.

В то же время массовый переход на удаленную работу не был добровольным. Сотрудники, вынужденные работать из дома, не всегда были рады такой возможности, так как им пришлось столкнуться с новыми проблемами. Тем не менее они также обнаружили для себя некоторые существенные преимущества:

- Уровень комфорта. Сотрудники отметили, что работа из дома одновременно и удобнее, и неудобнее работы в офисе. Исследование, проведенное «Лабораторией Касперского» в апреле, показало, что почти треть сотрудников (32%), работающих из дома, страдали от болей в спине, поскольку были вынуждены сидеть на кухонных табуретках или диване. Однако к ноябрю работники начали компенсировать этот дискомфорт маленькими удовольствиями, такими как «работа в удобной одежде весь день» (причем 48% хотели бы иметь такую возможность в будущем) и даже «работа без одежды».

Какими преимуществами, связанными с самоизоляцией/пандемией, вы бы хотели пользоваться и в дальнейшем?

- Семейные проблемы. Неудивительно, что пребывание дома в течение всего дня повлияло на отношения с близкими: 21% опрошенных в ходе того же исследования в апреле признались, что столкнулись с проблемами в семье из-за удаленной работы. Можно выделить две основные причины конфликта: отсутствие отдельной комнаты для каждого члена семьи, которому необходимо работать из дома (26%), и разногласия по поводу использования детьми интернета (33%). Но удаленная работа не так уж и плоха для семейных сотрудников. Недавнее исследование показало, что 47% из них теперь имеют возможность проводить больше времени со своими близкими, и для них это главное преимущество работы из дома.

Какие положительные моменты, связанные с пандемией, вы хотели бы сохранить?

- Баланс между работой и личной жизнью. Пребывание дома создало трудности в поддержании надлежащего баланса между работой и личной жизнью: почти треть респондентов (31%), участвовавших в том же апрельском опросе, признали, что теперь они работают больше, хотя 46% отметили, что стали уделять больше времени личной жизни. Однако к ноябрю отношение сотрудников, похоже, изменилось в пользу удаленной работы: почти три четверти (74%) заявили, что рады никогда не возвращаться хотя бы к некоторым аспектам офисной работы.

К каким особенностям традиционной работы вы бы не хотели возвращаться?

- Производительность труда. Как уже упоминалось выше, исследования показали, что работа в удаленном режиме может привести к повышению производительности труда. «Лаборатория Касперского» выяснила, что 40% сотрудников не заметили никаких изменений в производительности с переходом на работу из дома, а 29% признали, что стали продуктивнее. Однако важно отметить, что сотрудники все еще скучают по некоторым аспектам работы в офисе, в основном по возможности вживую общаться со своими коллегами (34%).

Последние несколько месяцев вы скучали по каким-либо аспектам работы в офисе?

Вопросы безопасности: старые, новые и обновленные

Как было отмечено выше, ответы на вопросы, касающиеся удаленной работы (хорошо это или плохо, лучше или хуже для сотрудников, полезно или нет для бизнеса), не так очевидны, как может показаться на первый взгляд. В этом отчете мы сосредоточимся в первую очередь на том, что означает удаленная работа для бизнеса и сотрудников с точки зрения безопасности. Один из наиболее важных вопросов, касающихся безопасности при работе из дома: знакомы ли сотрудники с основными принципами кибербезопасности? Как показал опрос, к апрелю 73% работников не получили от работодателя никакого инструктажа по информационной безопасности с момента перевода на удаленную работу и чувствовали себя неподготовленными к решению связанных с безопасностью проблем, которые могут возникнуть при работе из дома.

Более того, наши исследования показали, что сотрудники, работающие удаленно, склонны переоценивать уровень своих знаний о кибербезопасности. В начале апреля 2020 года «Лаборатория Касперского» и Area9 Lyceum выпустили адаптивный учебный курс для тех, кто переходит на работу из дома, в котором рассматриваются основы безопасной удаленной работы. Анализ анонимизированных результатов обучения показал, что в 90% случаев, когда люди выбирали неправильный ответ, они оценивали свои ощущения как «Я знаю это» или «Мне кажется, что я знаю это».

Подобная ситуация выливается в «неосознанную некомпетентность», когда пользователь даже не задумывается о потенциальных рисках того или иного действия, потому что оно привычно ему и кажется уместным.

Теневое IT

Сервисы видеоконференций, хранения и совместного использования файлов, а также мессенджеры становятся все популярнее. И это неудивительно, поскольку мы активно используем интернет для обмена информацией и общения по работе. В то же время некоторые сотрудники используют для решения рабочих задач не только корпоративные учетные записи.

Наиболее активно используемые теневые IT

Например, 42% работников говорят, что они используют для работы личную электронную почту, а почти половина (49%) признались в том, что стали делать это еще чаще. Кроме того, 38% используют личные мессенджеры в рабочих целях, а 60% утверждают, что теперь делают это чаще, поскольку работают из дома. Также широко используются файлообменные сервисы, не одобренные IT-отделами: 53% респондентов заявили, что стали чаще передавать через них связанные с работой файлы. Использование таких сервисов помогает сотрудникам эффективнее взаимодействовать, но может обойтись в копеечку, если кто-то из них станет мишенью для киберпреступников, поскольку это может привести как к хищению корпоративной информации, так и к несанкционированному доступу к внутренним ресурсам компании.

По данным нашей телеметрии, киберпреступники активно пытались маскировать свои вредоносные программы под популярные мессенджеры и приложения для онлайн-конференций, которые использовались удаленными работниками в качестве замены привычной офлайн-коммуникации. «Лаборатория Касперского» обнаружила 1,66 млн экземпляров вредоносных файлов, распространяемых под видом таких приложений.

Приложения, используемые в качестве приманки, январь — ноябрь 2020 г. (скачать)

Атаки на RDP

Очевидно, что при работе из дома сотрудники получать удалённый доступ к ресурсам компании со своих устройств, используя корпоративные учётные записи. Одним из наиболее распространенных инструментов, используемых с этой целью, является RDP — протокол компании Microsoft, позволяющий пользователям получать удаленный доступ к рабочим станциям или серверам Windows. К сожалению, многие офисы переходили на удаленную работу в спешке, поэтому большое количество RDP-серверов не было должным образом сконфигурировано, чем не преминули воспользоваться злоумышленники, которые пытались получить несанкционированный доступ к конфиденциальным корпоративным ресурсам.

Наиболее распространенным типом атаки была атака методом перебора, при которой злоумышленники пытаются подобрать имя пользователя и пароль для RDP-соединения, перебирая различные комбинации до тех пор, пока не будет найдена правильная. Как только она находится, злоумышленники получают удаленный доступ к целевому компьютеру в сети.

С начала марта резко возросло количество атак Bruteforce.Generic.RDP, их общее число за первые одиннадцать месяцев 2020 года достигло 3,3 миллиарда. За тот же период — одиннадцать месяцев — в 2019 году «Лаборатория Касперского» зафиксировала всего 969 миллионов таких атак по всему миру.

Динамика атак на RDP, январь — ноябрь 2019 и 2020 гг. (скачать)

Bring Your Own Device

Опрос «ЛабораторииКасперского» показал, что чуть более двух третей респондентов используют для работы из дома личный компьютер, а почти половина делала это и раньше. Политика, разрешающая получать доступ к рабочим ресурсам с персональных устройств (англ. Bring Your Own Device или BYOD), уже давно является предметом споров среди специалистов по кибербезопасности, так как она, как правило, делает корпоративные ресурсы более уязвимыми для атак. Однако и в тех случаях, когда устройства предоставляет работодатель (55%), большинство сотрудников не разделяют работу и личные дела. Более половины (51%) респондентов признаются, что смотрят контент для взрослых на устройстве, с которого подключаются к рабочим ресурсам. При этом киберпреступники часто используют подобный контент в качестве приманки.

Виды деятельности, которым работники посвящают больше своего времени

Часть проблем с BYOD обусловлена тем, что компании, вводящие эту политику, часто не подкрепляют ее соответствующими мерами кибербезопасности. Тот же опрос, который выявил, что две трети сотрудников использовали для работы свои личные устройства, показал также, что половина компаний, внедривших BYOD, не имеют политик, регулирующих их использование, и только треть (32%) предоставила сотрудникам антивирусное ПО для личных устройств.

Виртуальная частная сеть (VPN) обеспечивает более безопасное соединение, но только 53% работников используют ее для доступа к своим корпоративным сетям. Эта проблема особенно актуальна, если сотрудники заходят на корпоративные ресурсы из незащищенных общественных сетей — например, в кафе или ресторане. Стоит отметить, что сотрудники, особенно в небольших компаниях, часто хранят документы, содержащие информацию персонального характера. Если эта информация попадет в недобрые руки, проблемы возникнут не только у компании — под угрозой может оказаться и частная жизнь работника.

В 2019 году, до того как удаленная работа захлестнула весь мир, «Лаборатория Касперского» обнаружила, что более половины (52%) предприятий заявили о том, что случившиеся утечки данных произошли в результате ненадлежащего использования сотрудниками IT-инфраструктуры. Работа из дома и использование личных устройств только усугубляет эти риски, особенно в тех случаях, когда сотрудников не обучают соответствующим правилам кибербезопасности или не предоставляют им необходимые инструменты.

Мошенничество и фишинг

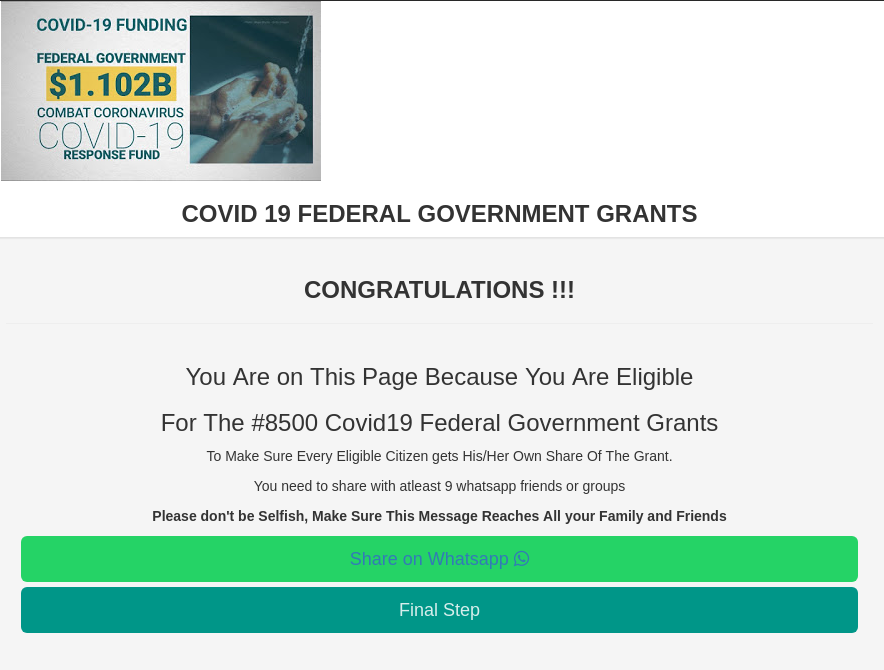

Одной из наиболее распространенных проблем для работников является фишинг. Например, более четверти (27%) респондентов опроса утверждают, что получали вредоносные электронные письма на тему COVID-19 во время работы из дома. Мошенники, вероятно, рассчитывают на обеспокоенных ситуацией работников, желающих узнать больше о пандемии коронавируса.

По данным телеметрии «Лаборатории Касперского», в 2020 году по сравнению с аналогичным периодом 2019-го в пять раз увеличилось количество мошеннических писем, связанных с социальными выплатами. Авторы таких сообщений предлагают жертвам различную финансовую помощь, надбавки, пособия и другие виды выплат.

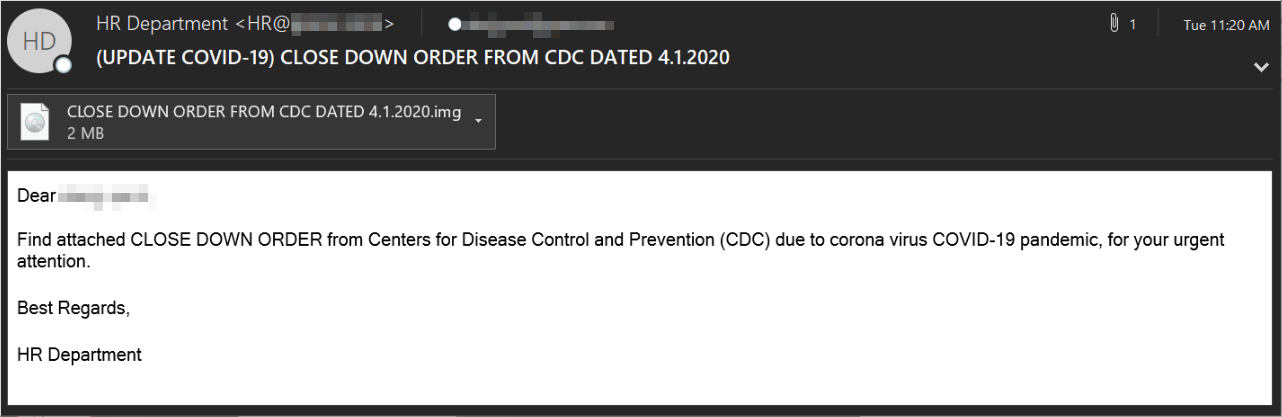

Согласно другому сценарию, жертвы получают электронное письмо якобы от отдела кадров. В сообщении утверждается, что во вложении содержится важная информация на тему COVID-19, выпущенная неким государственным учреждением (например, центром по контролю и профилактике заболеваемости). Вложение часто выглядит как файл с расширением IMG, который на самом деле является носителем вредоносного контента, нацеленным на обход почтовых фильтров.

Еще одна популярная тема, которую мошенники активно эксплуатируют в сложившейся ситуации, это деньги. Многие люди уже потеряли работу или близки к этому. Пользуясь потребностью жертв в деньгах, злоумышленники стали предлагать отдельным сотрудникам компенсационные выплаты. В письмах обычно содержится ссылка, по которой получателя просят перейти, или вложение, которое необходимо открыть.

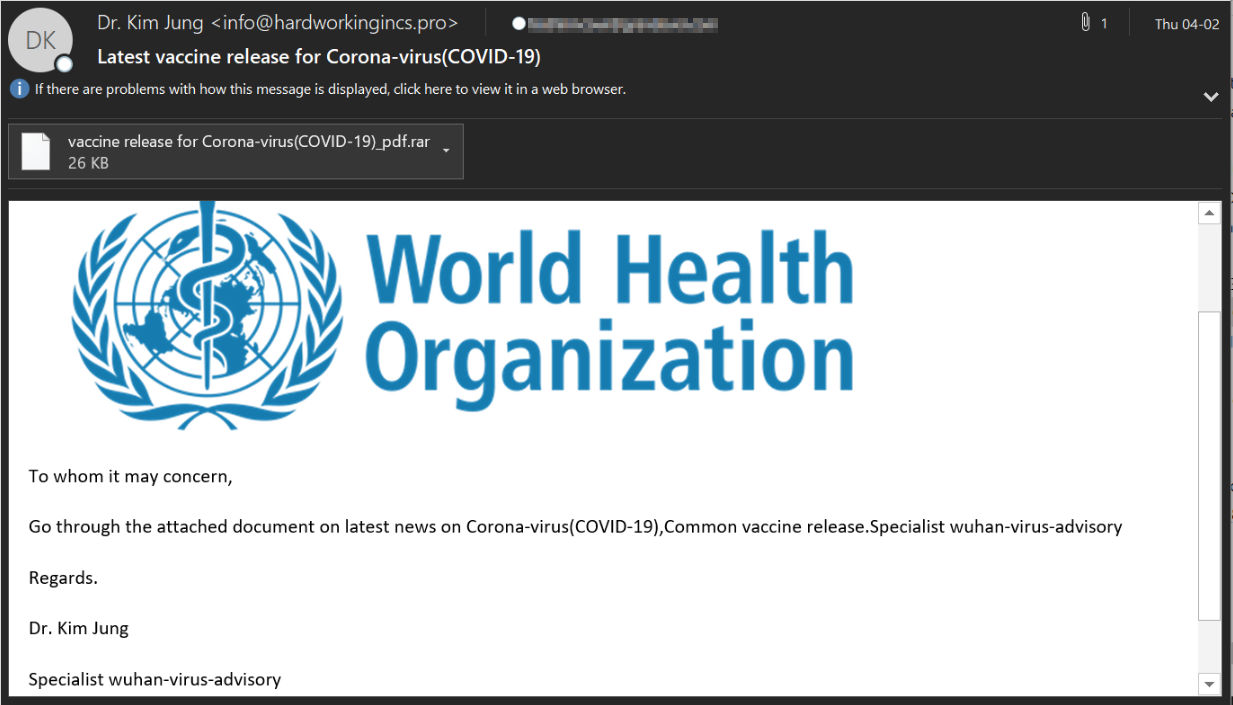

И, разумеется, злоумышленники не могли удержаться от использования имени и логотипа Всемирной организации здравоохранения (ВОЗ).

Этот прием представляется злоумышленникам настолько эффективным, что в некоторых случаях логотип занимает половину электронного письма и призван, опять-таки, вселять надежду и подкреплять ложные обещания по поводу вакцины.

На скриншоте показано письмо, замаскированное под рассылку ВОЗ и якобы содержащее рекомендации по профилактике COVID-19.

Чтобы получить информацию, пользователь должен нажать на ссылку, ведущую на поддельный сайт ВОЗ. Его дизайн настолько похож на оригинал, что только URL выдавал мошенников. Целью злоумышленников были учетные данные для входа на официальный сайт ВОЗ. В письмах, приведенных выше, злоумышленники запрашивали только имя пользователя и пароль, однако в более поздних рассылках стали требовать также номер телефона.

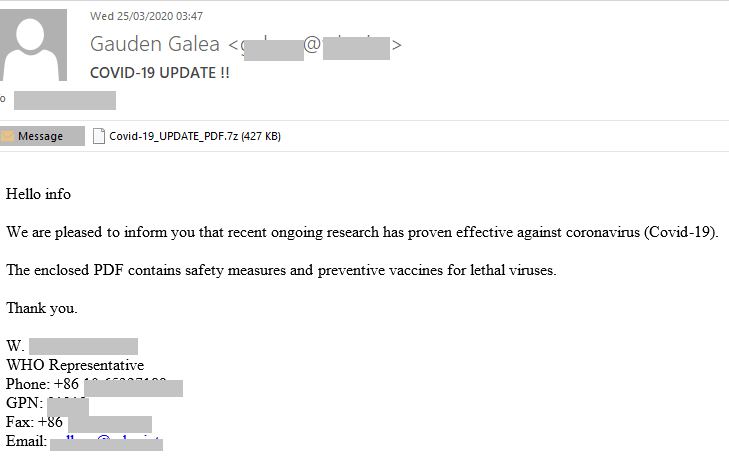

Кроме того, мы обнаружили несколько писем якобы от ВОЗ, содержащих документы с вредоносным ПО. Получателю предлагалось открыть вложение в формате DOC или PDF, в котором, как утверждалось, содержались рекомендации по профилактике коронавируса. Например, это сообщение содержало копию Backdoor.Win32.Androm.tvmf:

Встречались и другие, менее изощренные рассылки с вредоносными вложениями, в том числе содержащие Trojan-Spy.Win32.Noon.gen:

APT-группировки

Тема COVID-19 также получила распространение среди APT-группировок, которые использовали ее в целевых атаках в качестве приманки. Это относится, например, к таким злоумышленникам, как IronHusky и TransparentTribe.

IronHusky/ViciousPanda

Документы, используемые этой APT-группировкой, обычно содержат макросы VisualBasic или устаревшие эксплойты для Microsoft Office. В качестве приманки используется документ на монгольском языке, маскирующийся под подлинную переписку между Министерством иностранных дел Монголии и Китаем. В нем выражается озабоченность в связи с распространением эпидемии в Китае и ростом показателей в азиатских странах.

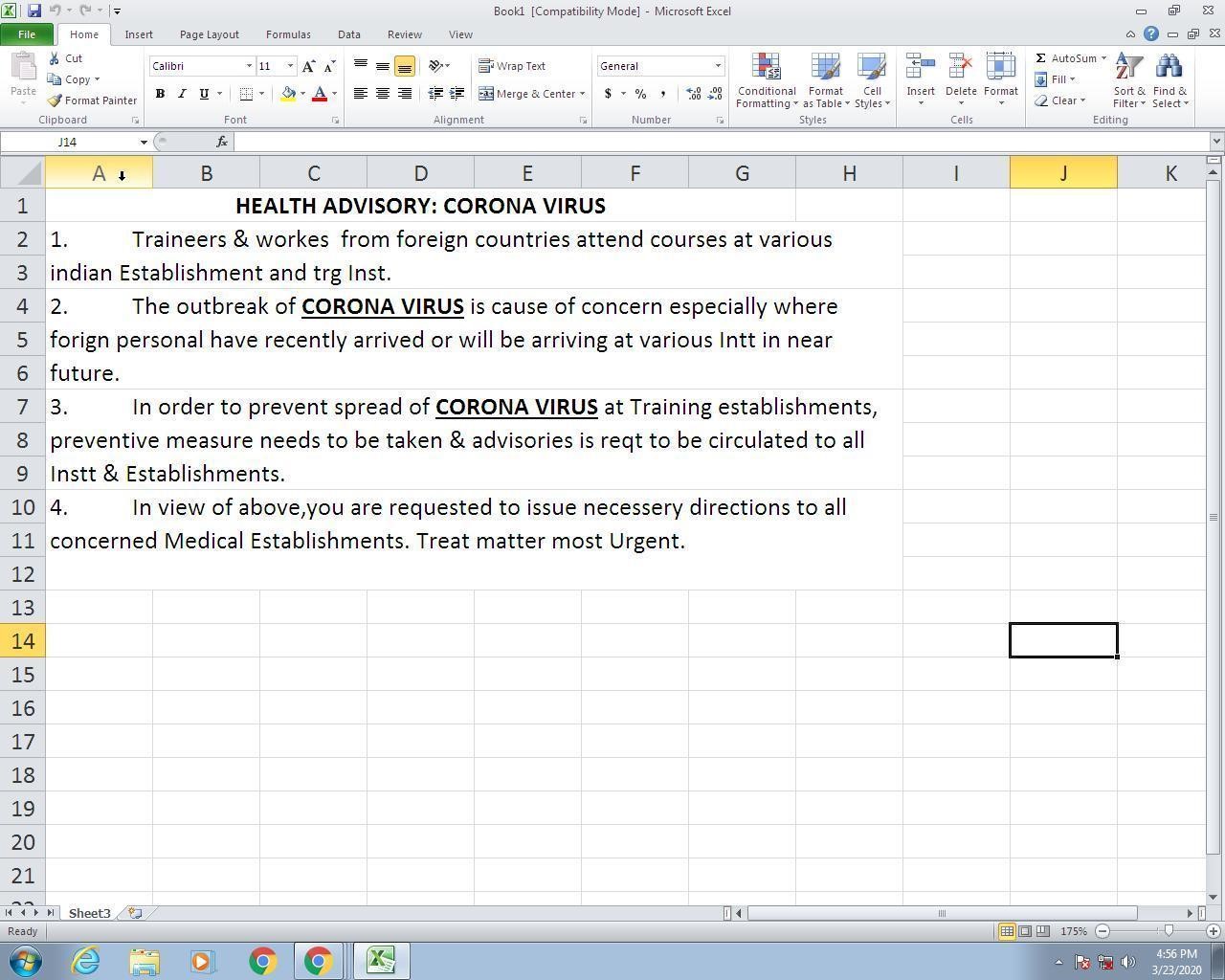

TransparentTribe/MythicLeopard/APT36

Еще один пример эксплуатации темы COVID-19, но на этот раз другой APT-группировкой, известной под именем TransparentTribe, которая, по имеющимся сведениям, действует в странах Южной Азии, таких как Индия и Пакистан. На этот раз мы имеем дело с таблицей Excel, однако способ проведения атаки не отличается от предыдущего случая.

Ginp и приложения для отслеживания

Даже те злоумышленники, которые ранее действовали только в финансовой сфере, адаптировались к новым реалиям. Наглядным примером этому является Ginp — банковский троянец под Android, используемый в кампании, эксплуатирующей тему COVID-19. После получения специальной команды Ginp открывал веб-страницу под названием Coronavirus Finder («локатор коронавируса»). Страница имела простой интерфейс и показывала количество зараженных коронавирусом людей поблизости. Чтобы узнать точное расположение зараженных людей, пользователю нужно было заплатить небольшую сумму.

Для совершения операции посетителю предлагалось ввести реквизиты банковской карты. После ввода реквизитов они отправлялись прямиком к преступникам, а больше ничего не происходило. Злоумышленники даже не списывали с карты жертвы запрашиваемую небольшую сумму. И, разумеется, они не показывали никакой информации о людях, зараженных коронавирусом, поскольку ею не располагали.

Домашние развлечения

Не все угрозы напрямую связаны с рабочим процессом. Сотрудники проводят больше времени дома, играют в игры, заказывают еду и смотрят фильмы. Киберпреступники об этом знают и делают все возможное, чтобы использовать сложившуюся ситуацию в своих интересах.

Угрозы, связанные с играми

По данным нашей телеметрии, в апреле 2020 года ежедневное количество попыток перехода на вредоносные сайты, прикрывающиеся игровой тематикой, увеличилось на 54% по сравнению с январем. Что интересно, самой популярной среди злоумышленников оказалась игра Minecraft, за которой следовали Counter Strike: Global Offensive и «Ведьмак 3».

Одна из самых популярных игровых платформ, Steam, также часто использовалась киберпреступниками в качестве приманки: за период с февраля по апрель 2020 года количество уведомлений с подделок Steam увеличилось на 40%. Как и всегда в подобных случаях, основной целью киберпреступников было склонить пользователей к посещению мошеннических сайтов или убедить их скачать и установить вредоносные программы, которые могли оказаться чем угодно — от кейлоггеров до вымогателей и майнеров.

Онлайн-кинотеатры

Онлайн-кинотеатры и стриминговые сервисы также использовались в качестве приманки. В попытках обмануть пользователей злоумышленники мимикрировали под популярные сервисы, такие как Netflix, Okko и IVI, или же упоминали названия популярных сериалов в именах вредоносных файлов. Чаще всего киберпреступники эксплуатировали сериалы «Очень странные дела» («Stranger Things»), «Ведьмак» («The Witcher»), «Половое воспитание» («Sex Education») и «Оранжевый — хит сезона» («Orange is the New Black»).

Еще одно доказательство того, что для просмотра медиаконтента крайне важно использовать только официальные стриминговые сервисы и всегда быть начеку в интернете. В 2019 году мы опубликовали подробный отчет о том, как киберпреступники маскировали вредоносные программы под эпизоды популярных сериалов. Итоги 2020 года еще предстоит проанализировать.

Фишинг в сфере доставки

Еще одной актуальной темой являются службы доставки. По мере роста популярности заказа продуктов питания и других товаров через интернет растет и количество случаев мошенничества в этой сфере. Одна из любимых мишеней злоумышленников — клиенты Amazon. В попытках заполучить их учетные данные фишеры использовали все доступные им уловки: поддельные подтверждения доставки, поддельные оповещения о подозрительной активности в учетной записи Amazon, мошенничество с подарочными картами и др. Названия других служб доставки также использовались при рассылке спама и фишинговых электронных писем. В основном злоумышленники таким способом распространяли вредоносные программы или пытались заставить жертв перейти по ссылкам на клоны известных сайтов доставки.

Выводы и рекомендации

В целом мы не заметили ничего концептуально нового в реализации атак и используемых злоумышленниками приемах. Однако мы наблюдали, как их приспосабливали к текущей повестке дня и условиям.

В секторе B2B это проявлялось либо в целенаправленных атаках с использованием фальшивых рассылок по электронной почте от имени профильных организаций, например ВОЗ, либо в попытках извлечь выгоду из того, что компании переходили на удаленную работу в спешке, зачастую не имея времени для принятия надлежащих мер безопасности. Например, атаки на RDP с применением метода перебора не новы, но никогда раньше так много сотрудников не использовали этот протокол. Вероятно, именно поэтому в 2020 году он стал объектом внимания злоумышленников, так же как и мессенджеры. В последнем случае злоумышленники все чаще распространяют поддельные приложения, замаскированные под популярные инструменты совместной работы, используемые в компаниях.

Хотя обеспечение корпоративной безопасности и безопасности периметра остается важной задачей, недавний массовый переход на удаленную работу наглядно продемонстрировал, что даже самый высокий уровень корпоративной безопасности не может компенсировать недостаточную осведомленность пользователей. Учитывая тот факт, что 60% компаний разрешают сотрудникам использовать свои собственные устройства для работы, необходимо проводить для них тренинги на тему кибербезопасности, чтобы они были в курсе рисков и знали, как безопасно работать с корпоративными ресурсами. Тренинги на тему «цифровой гигиены» также должны сопровождаться изменениями в управлении IT-инфраструктурой. IT-отделы должны предоставлять дополнительную поддержку сотрудникам, следить за тем, чтобы обновления устанавливались вовремя, а проблемы с удаленным подключением исправлялись оперативно.

Для многих сфер бизнеса удаленная работа не является временным решением. Многие уже объявили о том, что даже после завершения пандемии продолжат практиковать работу из дома и гибридную модель организации труда. Это означает, что настало время задуматься об уроках 2020 года и приступить к выработке стратегии безопасности, которая защитит вас и ваших сотрудников.

В перспективе компаниям придется переосмыслить подходы к организации своих корпоративных сетей. Поскольку компьютеры находятся не в офисе и, следовательно, не подключены к корпоративной сети, необходимо внести соответствующие коррективы для обеспечения безопасности конечных точек и защиты корпоративных ресурсов. Например, компании, использующие корпоративную сеть VPN, должны принять меры по исключению возможности скачивания вредоносных файлов.

В течение многих лет мир постепенно становился все более цифровым, но в 2020 году вся наша жизнь переместилась в интернет. Даже те, кто до этого отрицал современные технологии, были вынуждены пользоваться цифровыми услугами: для совершения покупок, проведения деловых встреч, учебы. И да — киберпреступники были готовы использовать эту возможность. Злоумышленники всеми возможными способами пытались эксплуатировать тему COVID-19, и довольно часто им это удавалось.

Отчасти проблема заключается в том, что когда мы рассказываем людям о безопасности в интернете, то, как правило, обращаемся к активным интернет-пользователям. Однако пандемия заставила стать активными пользователями интернета даже тех, кто этого не хотел — и они, разумеется, оказались более уязвимы для атак.

COVID-19 — не последний мировой кризис и не последняя ситуация, которой воспользуются злоумышленники. Киберпреступники всегда будут готовы извлечь выгоду из событий, нарушающих привычное течение жизни. В будущем, независимо от того, кто вы — начинающий пользователь интернета или опытный, проводите ли вы пять часов в день в сети или тридцать минут, вы должны быть готовы к различным неожиданностям в киберпространстве. 2020 год это наглядно продемонстрировал. К счастью, для защиты от постоянно эволюционирующих киберугроз не требуются знания в области высоких технологий или продвинутые навыки программирования. Необходимо лишь знание базовых правил кибербезопасности.

Вот несколько советов, которые помогут работодателям и компаниям быть в курсе любых потенциальных проблем, связанных с безопасностью IT-инфраструктуры, и оставаться продуктивными, пока сотрудники работают удаленно:

- Убедитесь, что у ваших сотрудников есть все необходимое для безопасной работы из дома и они знают, к кому обратиться, если у них возникнут проблемы с техникой или безопасностью.

- Организуйте для своих сотрудников тренинг по базовым вопросам безопасности. Его можно провести онлайн, рассмотрев все ключевые аспекты безопасности: управление учетными записями и паролями, безопасность электронной почты, безопасность конечных устройств и безопасность в интернете. «Лаборатория Касперского» и Area9 Lyceum подготовили бесплатный учебный курс, призванный помочь сотрудникам организовать безопасную удаленную работу.

- Примите меры по защите особо важных данных: везде используйте пароли, шифруйте рабочие устройства и обеспечьте своевременное резервное копирование данных.

- Убедитесь, что для устройств, программного обеспечения, приложений и служб установлены самые последние исправления.

- Установите на все конечные точки, включая мобильные устройства, надежные защитные решения, такие как Kaspersky Endpoint Security Cloud, и включите брандмауэры.

- Убедитесь, что у вас есть доступ к сводкам об актуальных угрозах — это повысит эффективность вашего решения по обеспечению безопасности. Например, «Лаборатория Касперского» предоставляет бесплатную ленту новостей об угрозах, эксплуатирующих тему COVID-19.

- Убедитесь, что на мобильных устройствах включены все необходимые защитные функции. Например, на устройстве должны работать функции защиты от кражи, такие как удаленное определение местоположения устройства, блокировка и стирание данных; блокировка экрана, защита паролем и биометрические функции безопасности, например Face ID или Touch ID. Также должны быть включены средства контроля приложений, позволяющие гарантировать, что сотрудники используют только одобренные программы.

- В дополнение к физическим конечным точкам важно защищать облачные приложения и инфраструктуру виртуальных рабочих станций. Kaspersky Hybrid Cloud Security защищает гибридную инфраструктуру физических и виртуальных конечных точек, а также облачные приложения — независимо от того, эксплуатируются ли они локально, в ЦОД или в публичном облаке. Он поддерживает интеграцию с основными облачными платформами, такими как VMware, Citrix или Microsoft, и облегчает миграцию с физических на виртуальные рабочие места.

Хотя основная ответственность за безопасность корпоративных устройств и сетей лежит на работодателях, «Лаборатория Касперского» также предлагает следующие рекомендации для потребителей и сотрудников, работающих из дома:

- Убедитесь, что ваш роутер работает бесперебойно и позволяет транслировать Wi-Fi-сигнал на несколько устройств одновременно, даже когда несколько сотрудников находятся онлайн и нагрузка на канал высокая (например, во время видеоконференций).

- Регулярно обновляйте прошивку роутера во избежание возможных проблем с безопасностью.

- Задайте надежные пароли для вашего роутера и сети Wi-Fi.

- По возможности работайте только с устройств, предоставленных работодателем. Хранение корпоративной информации на личных устройствах может привести к потенциальным проблемам с безопасностью и конфиденциальностью.

- Не сообщайте никому данные своей рабочей учетной записи, даже если в какой-то момент это может показаться неплохой идеей.

- Не стесняйтесь обратиться к системному администратору или в службу IT-безопасности вашего работодателя, если во время работы из дома у вас возникнут какие-либо вопросы или проблемы.

- Соблюдайте правила цифровой гигиены: используйте надежные пароли для всех учетных записей, не переходите по подозрительным ссылкам из электронных писем и сообщений в мессенджерах, никогда не устанавливайте программы из сторонних источников, будьте бдительны и используйте надежные решения по обеспечению безопасности, такие как Kaspersky Security Cloud.

История 2020 года: удаленная работа