Сервисы цифровой дистрибуции игр не только упростили продажу самих игр, но и предоставили их разработчикам дополнительные способы монетизации. Например, с помощью продаж внутриигровых предметов — скинов, экипировки и прочих элементов, помогающих выделиться или улучшить персонаж. Сами пользователи тоже могут продавать друг другу предметы, при этом стоимость уникальных и редких может достигать нескольких тысяч долларов. А где деньги, там и мошенники. Они пытаются заполучить данные для авторизации, чтобы «раздеть» персонажей жертвы и продать предметы за вполне реальные деньги.

Одним из наиболее популярных у пользователей (и, соответственно, у злоумышленников) сервисов является Steam, и попытки заработать за счет клиентов этого сервиса мы наблюдаем уже довольно давно. Однако с июня участились атаки, которые, в отличие от ранее виденных нами, очень детально проработаны и качественно реализованы.

Фишинговые атаки на пользователей Steam, январь 2019 — сентябрь 2019

Все начинается с магазина

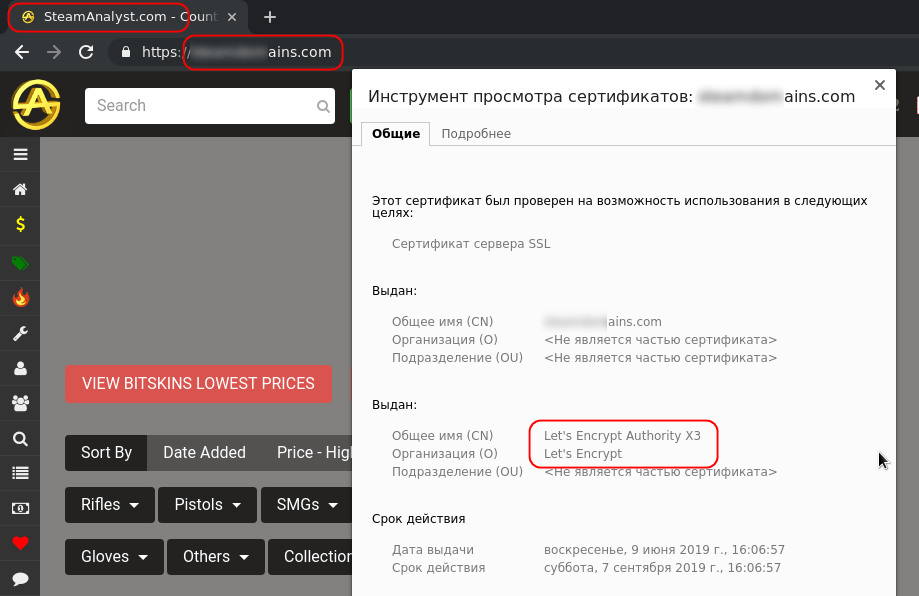

Как и многие другие, обнаруженная нами мошенническая схема построена на фишинге. Злоумышленники завлекают пользователей на сайты, имитирующие или копирующие онлайн-магазины — в нашем случае связанные со Steam, — где можно приобрести предметы для игр. Ресурсы выглядят очень качественно, и заподозрить подделку довольно сложно, а в некоторых случаях копию практически невозможно отличить от оригинала. Вот основные характеристики мошеннических ресурсов:

- Очень высокий уровень исполнения или копирования.

- У сайтов есть сертификат безопасности, поддержка HTTPS.

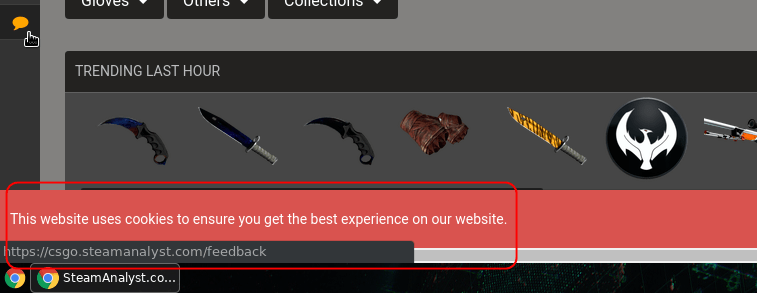

- Есть предупреждение об использовании cookie-файлов.

- Часть ссылок ведет на оригинальный сайт (но при клике перехода на него не происходит).

Мошенники не заинтересованы в том, чтобы пользователь провел на сайте много времени — рано или поздно он может обнаружить, что сайт поддельный. Поэтому «к сути» фишинговые сайты переходят очень быстро: стоит пользователю щелкнуть по любой ссылке, как перед ним появляется окно для ввода логина и пароля от его аккаунта в Steam. Сам по себе этот пункт подозрений может и не вызвать: практика использования учетной записи одного сервиса для авторизации на другом довольно распространена (регистрация в веб-сервисах через социальные сети, авторизация Google и т. д.), и Steam тоже позволяет использовать учетную запись для авторизации на сторонних ресурсах. Тем более, что торговой площадке необходим доступ к аккаунту пользователя для получения данных о предметах, которые есть у него в наличии.

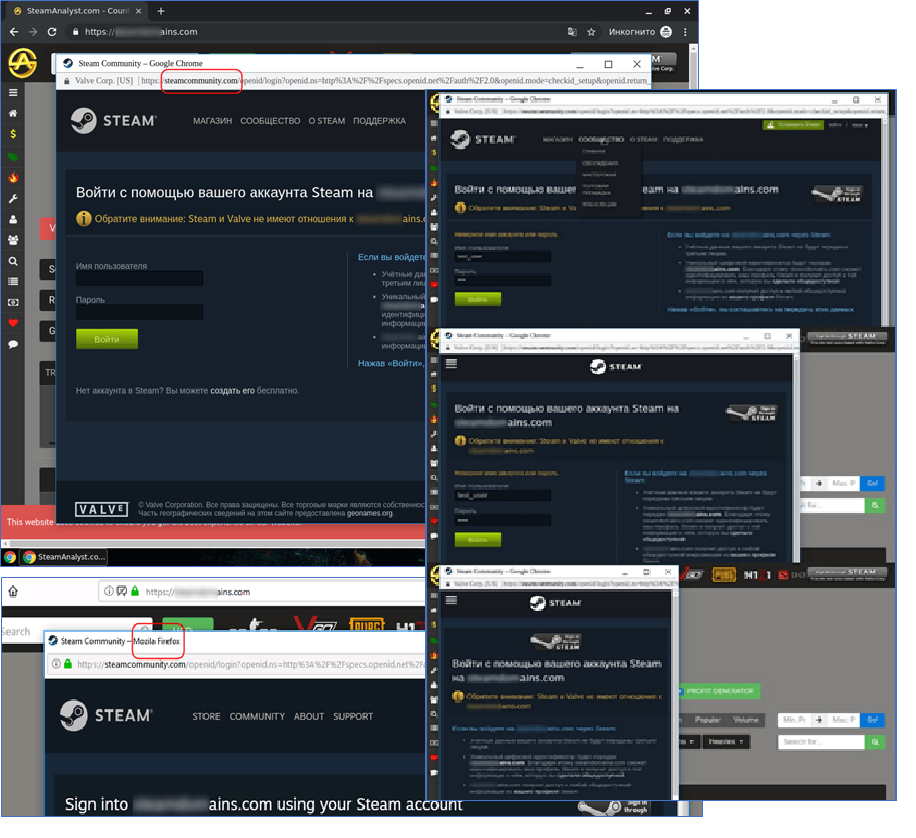

Поддельное окно для ввода логина и пароля очень похоже на настоящее: в адресной строке указан правильный URL социального портала сети Steam, используется адаптивная верстка, а если открыть ссылку в другом браузере, с другим языком интерфейса, — в соответствии с новой «локалью» изменится и содержимое поддельной страницы, и ее заголовок.

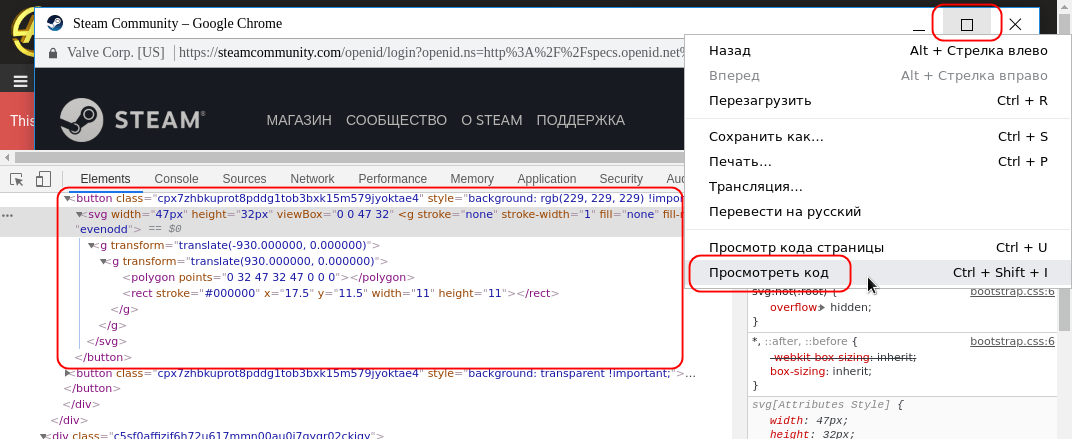

Но стоит щелкнуть правой кнопкой мыши по заголовку этого окна (или по элементам управления), как перед нами появится стандартное для веб-страниц контекстное меню. Если выбрать в нем пункт «просмотр кода», становится понятно, что окно — подделка, реализованная средствами HTML и CSS:

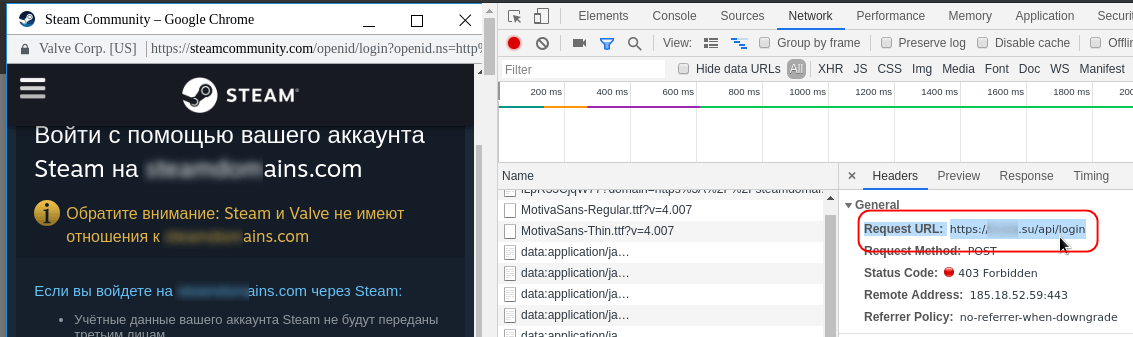

В одном из примеров введенные имя пользователя и пароль передаются методом POST через API на другом домене, также принадлежащем мошенникам.

Правдоподобности поддельной форме авторизации добавляет и тот факт, что введенные данные проверяются с помощью оригинальных сервисов: при вводе неправильных логина и пароля пользователю будет сообщено об ошибке.

После ввода действительных логина и пароля будет запрошен код двухфакторной авторизации, который приходит по электронной почте или генерируется в приложении Steam Guard. Очевидно, что введенный код также будет отправлен мошенникам, которые в результате получат полный контроль над аккаунтом:

…и другие разновидности

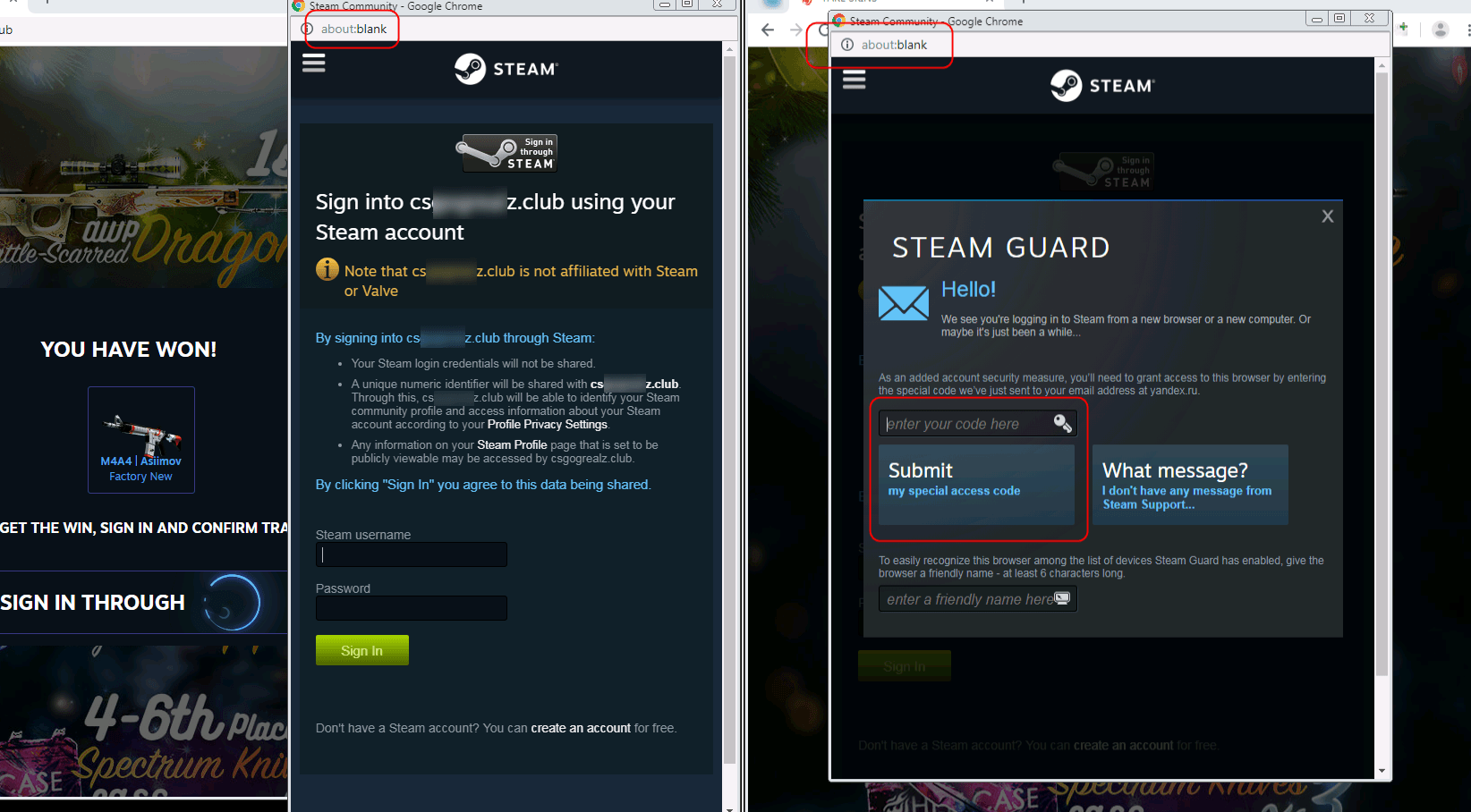

Помимо «сложного» подхода с созданием окна авторизации средствами HTML и CSS, злоумышленники не забывают и о старых добрых приемах, когда поддельная форма открывается в отдельном окне, но с пустым значением адреса. Несмотря на другой метод отображения окна, принцип его работы аналогичен описанным выше примерам: форма проверяет правильность ввода данных, и если пароль и логин подходят, запрашивает код двухфакторной авторизации.

Как защититься

Основные способы защиты от этого и подобного мошенничества мало чем отличаются от рекомендаций по выявлению «обычных» фишинговых сайтов. Изучайте адресную строку и ее содержимое. В рассмотренном нами примере она содержала правильный URL, но чаще попадаются не столь хорошо проработанные варианты: к примеру, адрес сайта не соответствует названию магазина или же вместо него красуется about:blank.

Обращайте пристальное внимание на формы авторизации на «внешних» ресурсах. Щелкните по заголовку окна с формой правой кнопкой мыши или попробуйте вытащить его за границы основного окна браузера, чтобы убедиться, что оно не является подделкой. Кроме этого, если есть подозрение, что форма авторизации фальшивая, откройте в новом окне браузера главную страницу Steam и войдите в свой аккаунт. Затем вернитесь к подозрительной форме входа и обновите страницу. Если она настоящая, появится сообщение о том, что вход уже выполнен.

Если все кажется нормальным, но что-то вызывает подозрения, проверьте домен с помощью WHOIS: настоящие компании не регистрируют домены на короткие сроки и не скрывают свои контактные данные. В конце концов, активируйте двухфакторную аутентификацию через Steam Guard, действуйте согласно общим рекомендациям Steam и используйте защитное решение с защитой от фишинга.

Steam-панк мошенники

Илья

День добрый! Могут ли мошенники узнать данные карты на твоём Стим аккаунте, который взломали только что?

Securelist

Добрый день, Илья!

Если кто-то взломал ваш аккаунт, он может увидеть в нем все, что видите вы, когда залогинены.