Цифры года

- 47,27% писем по всему миру и 48,57% писем в Рунете были спамом

- 36,18% всех спам-писем были отправлены из России

- Наш почтовый антивирус заблокировал 125 521 794 вредоносных почтовых вложения

- Система «Антифишинг» предотвратила 893 216 170 попыток перехода по фишинговым ссылкам

- Компонент «Защита чатов» мобильных решений «Лаборатории Касперского» предотвратил более 60 тысяч переходов по фишинговым ссылкам из Telegram

Фишинг и скам в 2024 году

Фишинг для путешественников

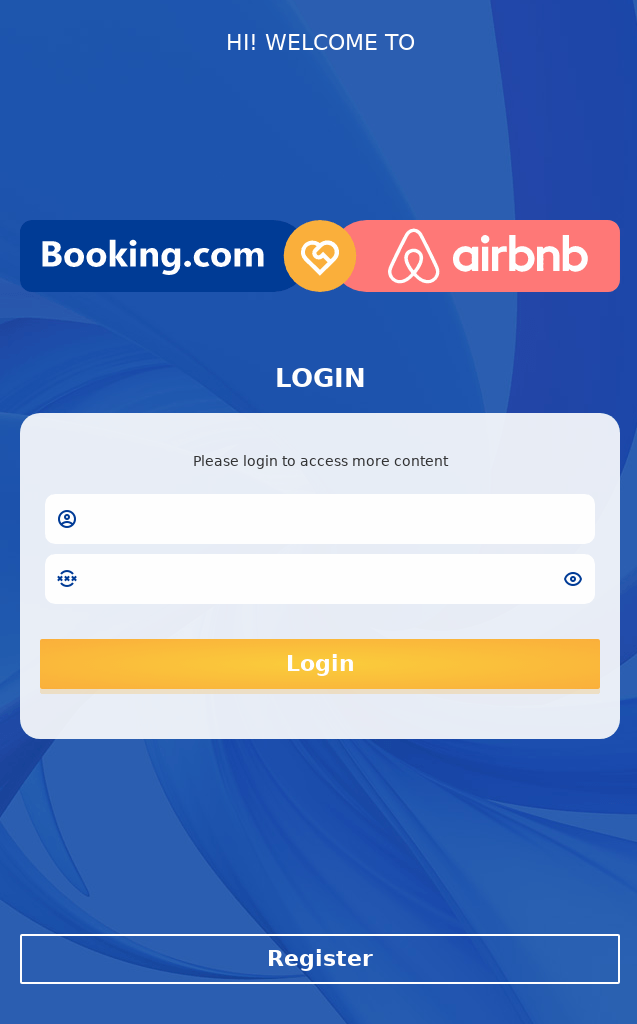

В 2024 году злоумышленники атаковали любителей заморских путешествий при помощи поддельных сайтов бронирования отелей и авиабилетов. В простой схеме для завершения бронирования через мошеннический сайт пользователю предлагалось ввести логин и пароль от соответствующего сервиса. Таким образом учетные данные попадали в руки к злоумышленникам. Иногда поддельная форма ввода учетных данных выводилась сразу под несколькими брендами (например, Booking и Airbnb).

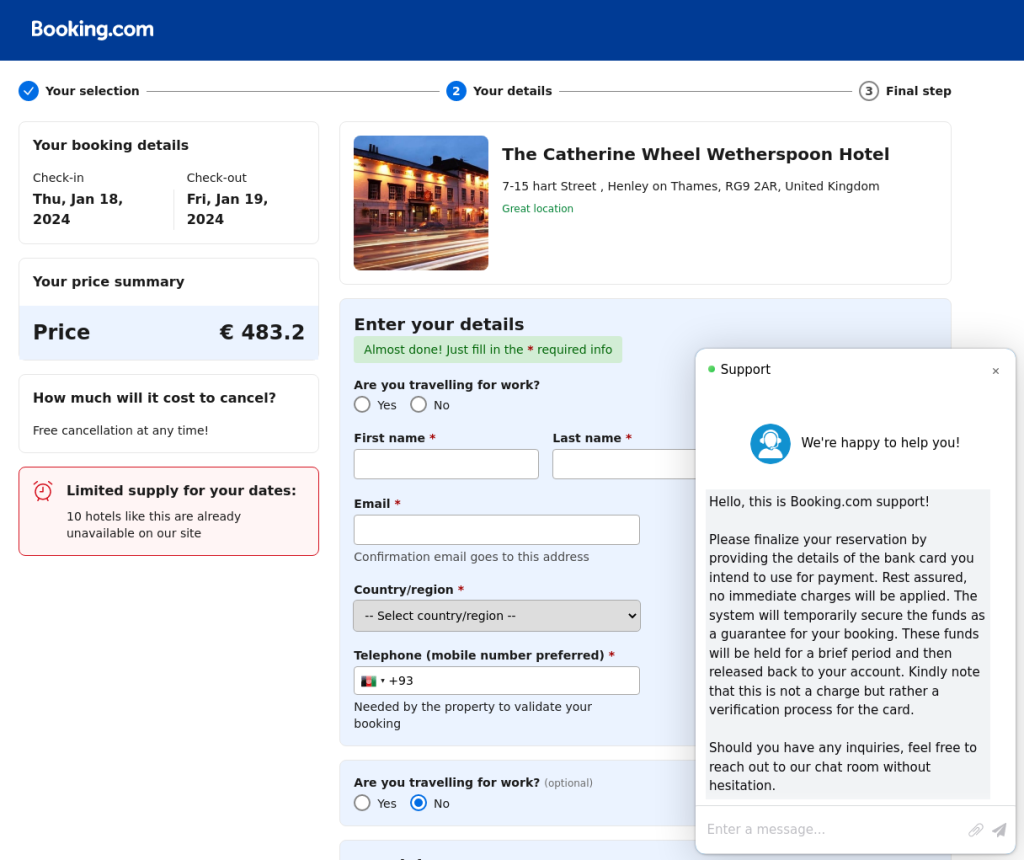

В более сложной схеме также присутствовал поддельный сайт, но детальность его проработки существенно отличалась — например, пользователю могли предложить выбрать цель поездки (деловую или рабочую). Для завершения бронирования злоумышленники предлагали указать данные банковской карты и отмечали, что на счете временно заблокируется некоторая сумма для подтверждения подлинности карты. Реальные сервисы бронирования регулярно просят указать платежные данные, поэтому это требование может не вызывать подозрений у жертвы. Чтобы заставить пользователя меньше думать и быстрее вводить необходимые данные, мошенники выводили на фишинговой странице предупреждения о том, что доступные варианты размещения быстро заканчиваются, а затем — что срок оплаты резервирования может скоро истечь. Если жертва вводила данные, средства не замораживались, а уходили в карман мошенникам.

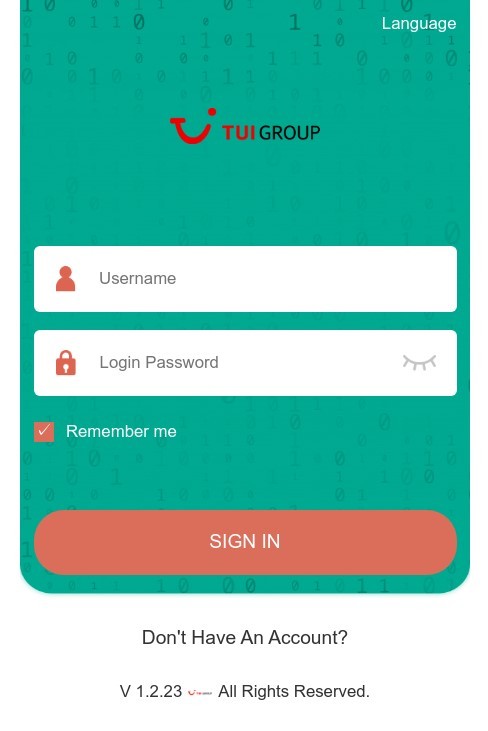

Жертвой киберугроз в сфере путешествий становились не только туристы. Злоумышленники атаковали и сотрудников туристических фирм. Получив доступ к корпоративному аккаунту, они могли не только совершать финансовые операции от имени сотрудника, но и получить доступ к крупной базе клиентских данных.

Также на поддельных страницах часто встречалось сообщение о необходимости пройти авторизацию, чтобы «управлять своей собственностью». Такой вид мошенничества был рассчитан на собственников, сдающих квартиры через системы онлайн-бронирования.

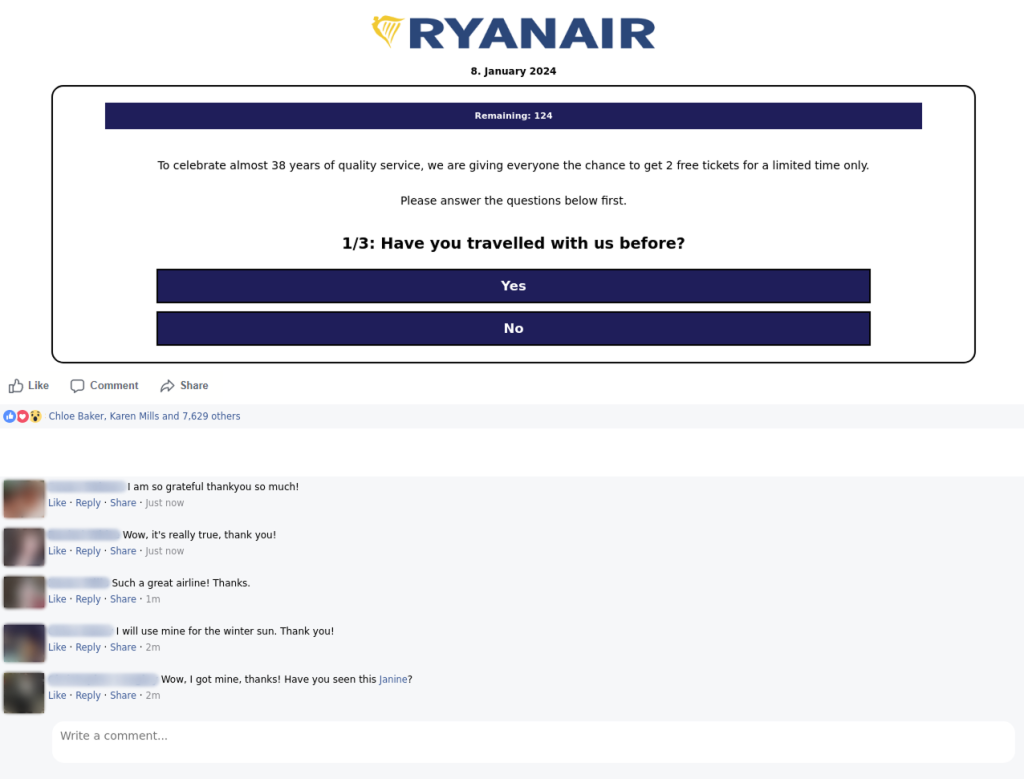

Риски потерять не только учетные данные, но и деньги, могли проявиться при посещении скам-страниц, содержащих опросы, за прохождение которых жертва якобы могла получить подарок или принять участие в розыгрыше призов. Это традиционная механика для мошенничества с выигрышами. Аттракционы невиданной щедрости обязательно приурочивались к какой-нибудь значимой для туристического бизнеса или конкретной компании дате. Например, посетителям страницы на скриншоте ниже предлагалось поучаствовать в розыгрыше авиабилетов по случаю «дня рождения» компании Ryanair.

После прохождения опроса злоумышленники могли попросить пользователя поделиться информацией о нем с определенным количеством контактов, после чего оплатить небольшую комиссию, чтобы затем якобы получить дорогие билеты (или иной подарок) бесплатно. Естественно, в действительности призов не существовало.

В плену социальных сетей

Для кражи учетных данных от аккаунтов в социальных сетях и мессенджерах мошенники пользовались самым традиционным способом: предлагали пройти верификацию. В одной из схем потенциальную жертву перенаправляли на сайт, полностью копирующий дизайн WhatsApp. Пользователь вводил свой номер телефона и код для входа, после чего эти данные попадали к злоумышленникам.

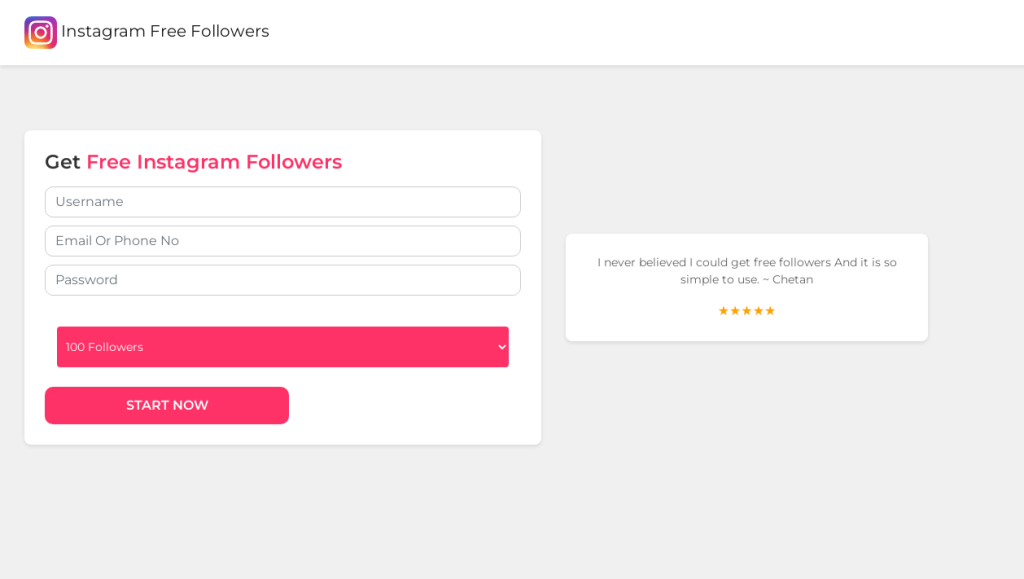

Помимо верификации злоумышленники могли использовать в качестве приманки различные привлекательные предложения. Например, на скриншоте ниже жертве обещают бесплатных подписчиков в Instagram*.

По замыслу киберпреступников, намерение посмотреть контент для взрослых также могло вызвать у жертвы достаточное любопытство, чтобы ввести учетные данные в поддельную форму авторизации.

Кроме того, злоумышленники использовали принадлежность Facebook* и Instagram* одному владельцу в своих целях. На поддельной странице мошенники предлагали услуги поиска профиля в Instagram* по логину и паролю учетной записи Facebook*.

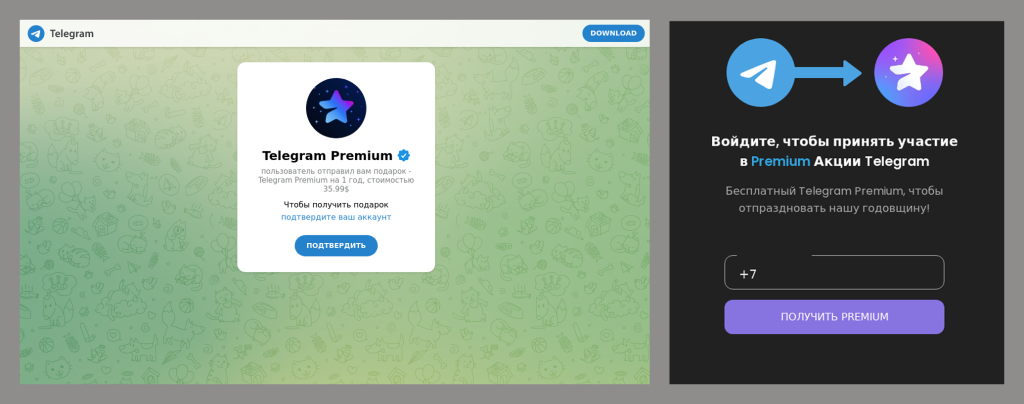

В некоторых схемах пользователям предлагали внезапный «подарок» в виде подписки Telegram Premium. Для подключения расширенных возможностей мессенджера жертве было достаточно ввести свой номер телефона и одноразовый код на сайте злоумышленников.

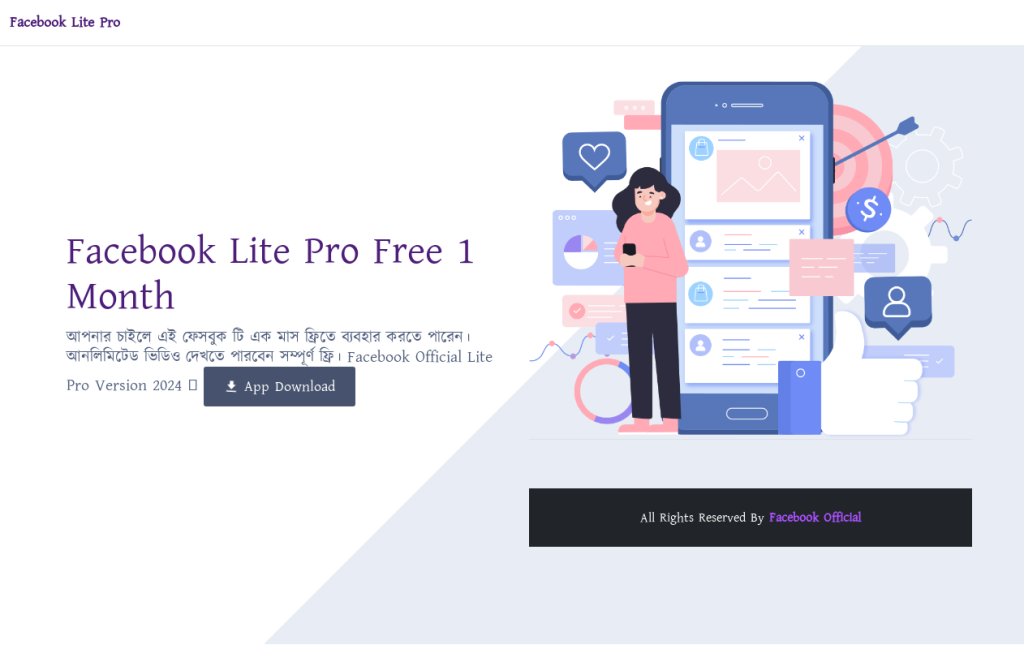

Некоторые поддельные страницы соцсетей и мессенджеров были нацелены не на кражу учетных данных пользователей, а на установку вредоносного ПО на устройство жертвы. Используя популярность приложения Facebook Lite* для Android-устройств, злоумышленники предлагали пользователям скачать более продвинутую «официальную» версию, в которой была заявлена дополнительная функциональность, отсутствующая в оригинальном приложении. Но в действительности на личное устройство пользователя скачивалось вредоносное ПО.

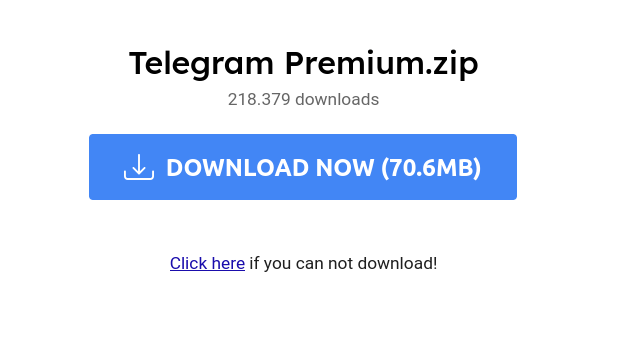

Попытка бесплатно установить версию клиента Telegram с активированной подпиской Premium также могла обернуться скачиванием вредоносного ПО.

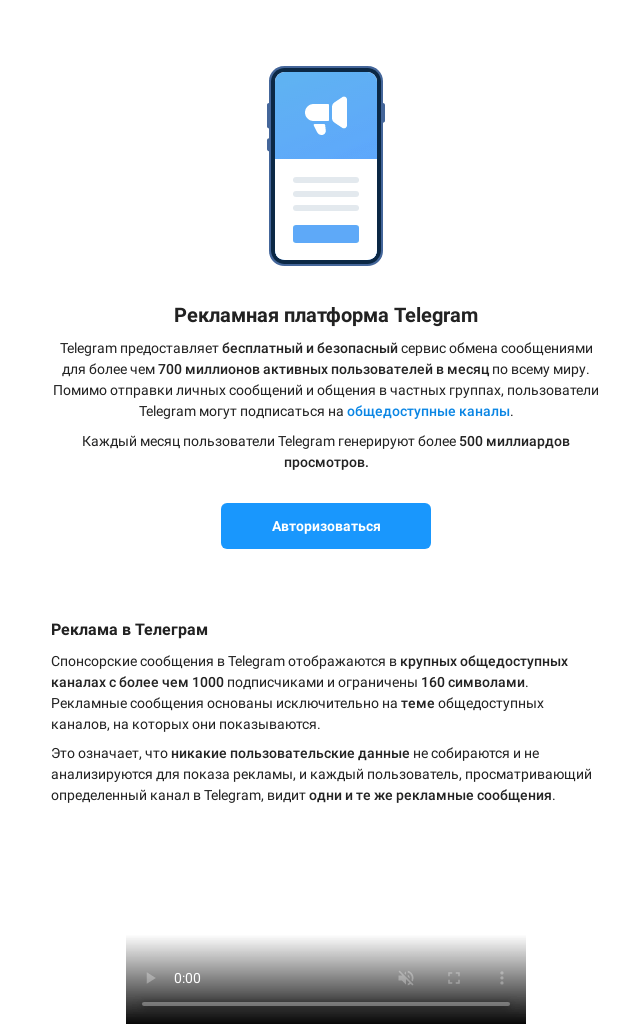

Все чаще в качестве предлога для кражи учетных данных стали использоваться бизнес-сервисы соцсетей, так как они активно применяются для построения и продвижения бизнеса, а также напрямую связаны с финансовыми операциями. Киберпреступники предлагали владельцам каналов в Telegram авторизоваться на фишинговой платформе, имитирующей официальный рекламный инструмент Telegram Ads, таким образом получая их логины и пароли от этого популярного мессенджера. Мошенники обещали жертве миллионы просмотров рекламы в месяц, а чтобы содержимое страницы вызывало больше доверия, подробно расписывали, как работает реклама в Telegram.

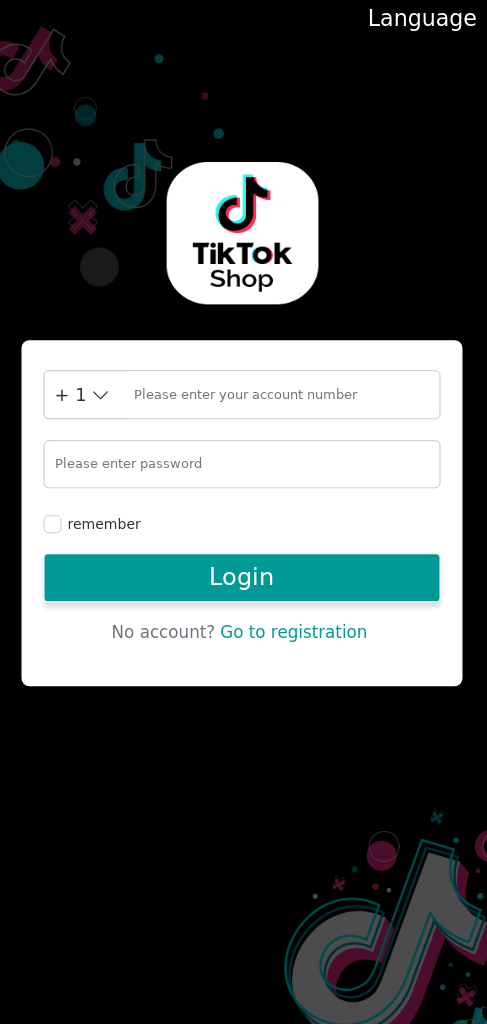

Целевым атакам подверглись и пользователи платформы TikTok. Функция TikTok Shop позволяет продавцам загружать кураторские продукты — товары, демонстрируемые в роликах, — чтобы потенциальные покупатели могли их найти и приобрести. Мошенники создавали поддельные страницы TikTok Shop с целью получить учетные данные продавцов — кража таких данных могла повлечь за собой как репутационные риски, так и финансовые потери.

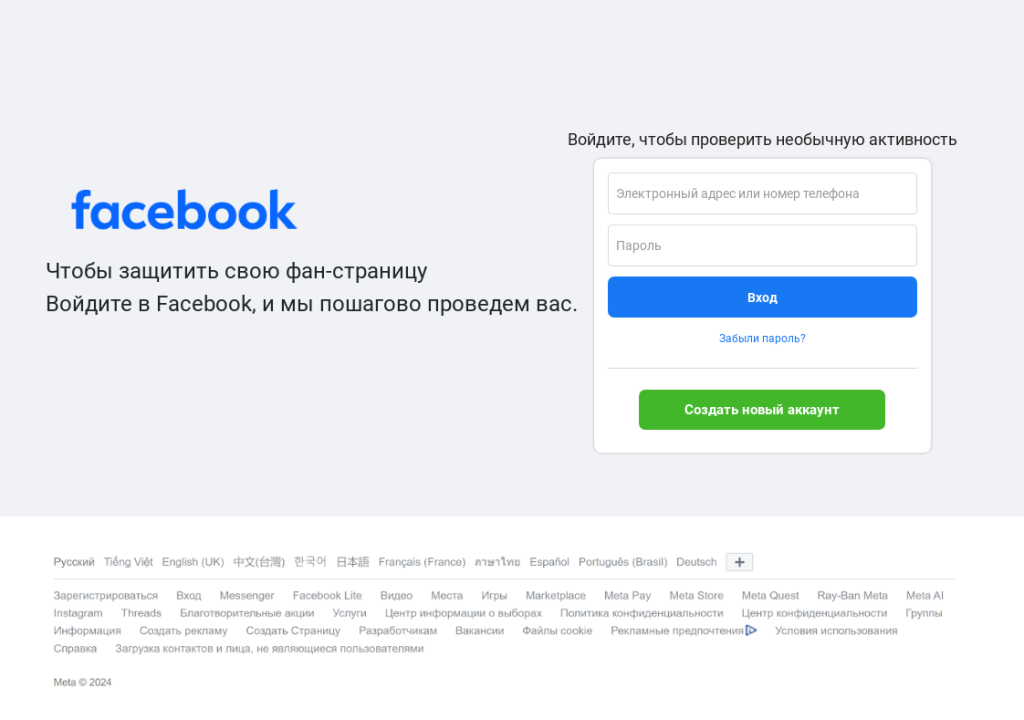

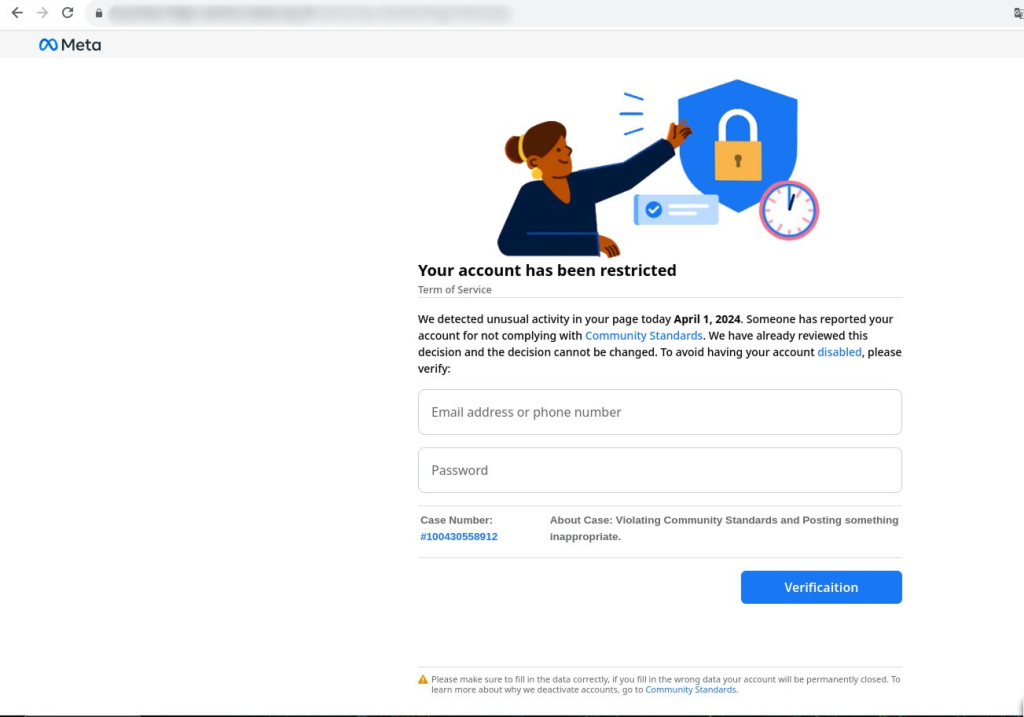

В другом случае мошенники сообщали владельцам фан-страниц на Facebook* о необычной активности в их учетной записи. Потенциальной жертве предлагалось проверить состояние своего профиля, введя логин и пароль в фишинговую форму.

Криптовалюта: как не принять мошенничество за чистую монету

Одним из самых обсуждаемых инфоповодов стала криптовалютная игра Hamster Kombat. Кликер, предусматривавший создание собственной криптобиржи в игровом формате, быстро привлек огромную аудиторию: пользователи ждали, когда накопленные в приложении монетки можно будет продавать и обменивать как полноценную виртуальную валюту. Долгожданный момент листинга откладывался, но мошеннические схемы не заставили себя ждать.

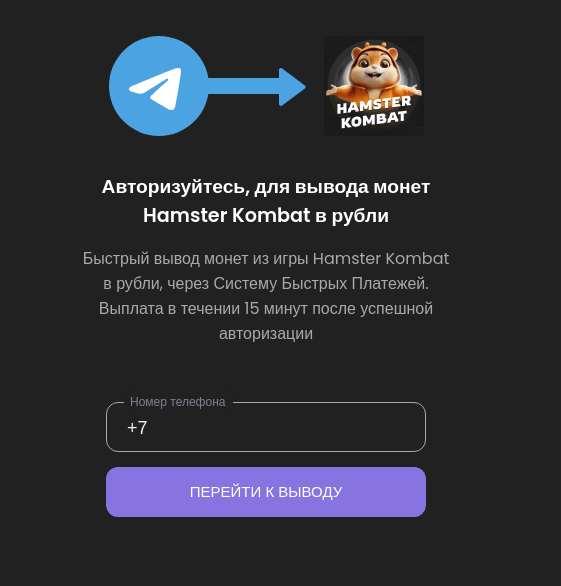

Злоумышленники якобы давали возможность обналичить заработанные в игре монеты, конвертировав их в рубли. Для вывода денег, по их словам, достаточно было пройти авторизацию на поддельной странице Telegram.

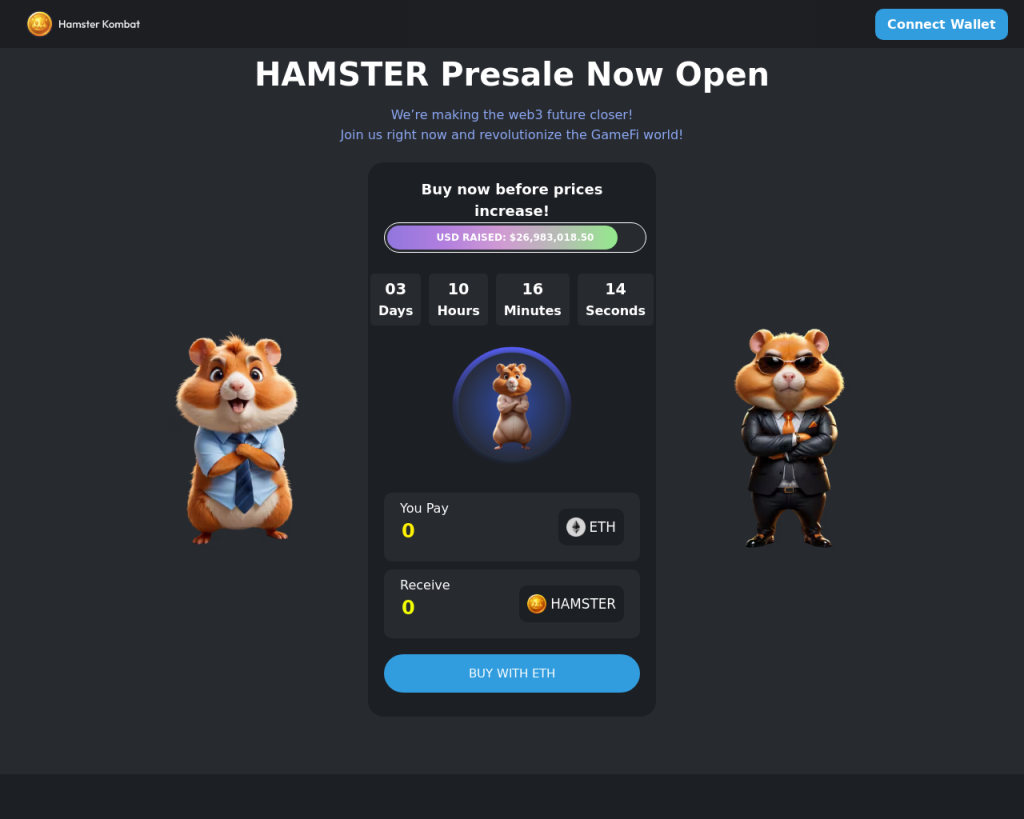

Интерес к выходу новой криптовалюты на рынок бурно рос, чем часто пользовались киберпреступники для кражи ключевых фраз (Seed Phrase) от криптокошельков. Мошенники сообщали об открытии предварительной продажи токенов — для участия пользователю было необходимо авторизоваться на поддельной странице. Конечно, на официальных ресурсах о подобных акциях не было речи.

Популярность игры Hamster Kombat использовалась и в скам-схемах. Например, пользователям предлагали получить доступ к кошельку, в котором накопилась приличная сумма в виртуальных монетах. Для этого тем, у кого подобный способ заработка не вызвал сомнений, было необходимо разослать сообщение о возможном вознаграждении определенному количеству своих контактов в мессенджерах. Сделав потенциальную жертву соучастником в распространении ложных сведений, киберпреступники запрашивали у нее небольшую комиссию за вывод средств и исчезали вместе с полученными деньгами.

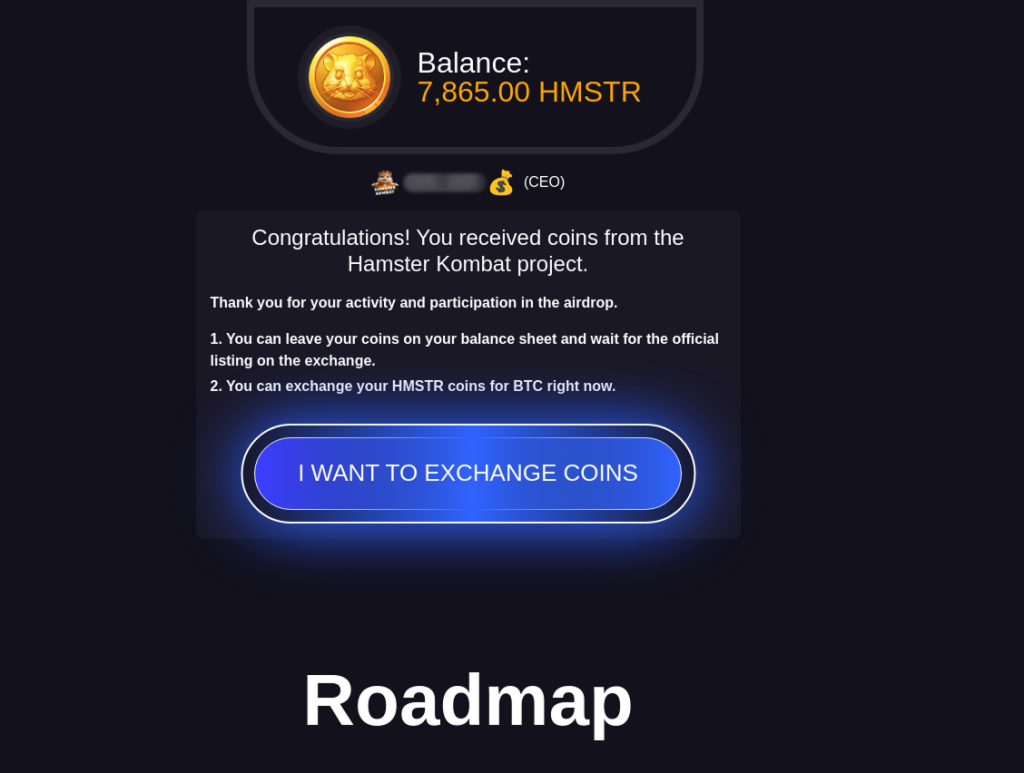

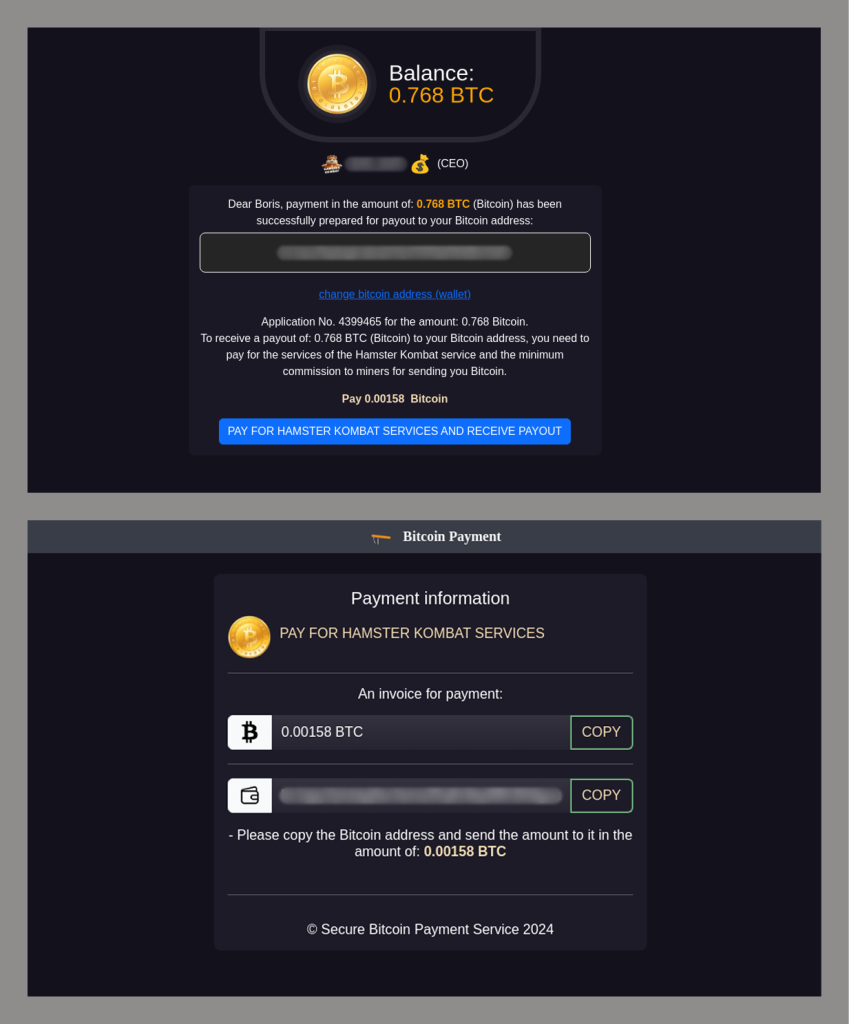

Мы обнаружили и более детализированную скам-схему, основной целью которой также было убедить пользователя заплатить «комиссию», но эта механика была реализована в несколько ином ключе. Сначала посетителю страницы предлагали зарегистрироваться, чтобы узнать о некой новинке, связанной с игрой Hamster Kombat.

После регистрации пользователя «внезапно» оказывалось, что именно он выиграл крупную сумму в криптовалюте HMSTR якобы в рамках проводимого на площадке эксперимента. Манипулируя неопределенностью с листингом токена, злоумышленники предлагали жертве не ждать официального старта торгов, а произвести обмен игровых виртуальных денег на биткоины.

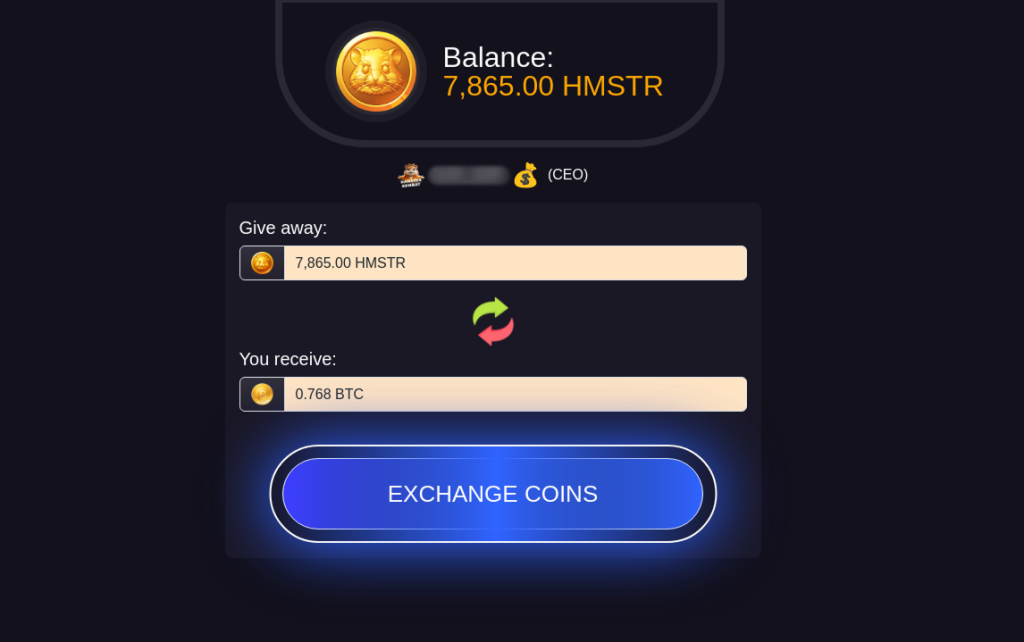

Для большей убедительности на странице демонстрировался обменный курс, по которому счастливчик получит сумму «выигрыша».

Однако после нажатия кнопки Exchange Coins («Обменять монеты») появлялось уведомление о взимании комиссии за работу сервиса.

Оплативший этот взнос лишался денег и оставался без обещанных биткоинов.

Фишинговые атаки были также направлены на пользователей TON-кошельков. В этом случае приманкой могли служить бонусы, для получения которых жертву просили привязать криптовалютный кошелек на странице злоумышленников.

Однако криптовалюта TON использовалась и в качестве наживки в скам-схемах. По классическому сценарию пользователям предлагали быстрый заработок цифровых денег. Мошенники рекламировали облачный майнер, который, по их заверениям, приносил гарантированную хорошую прибыль без каких-либо трудозатрат. После регистрации на сайте ничего не подозревающий пользователь мог отслеживать свой «заработок», но, чтобы вывести его с платформы, требовалось заплатить комиссию в криптовалюте.

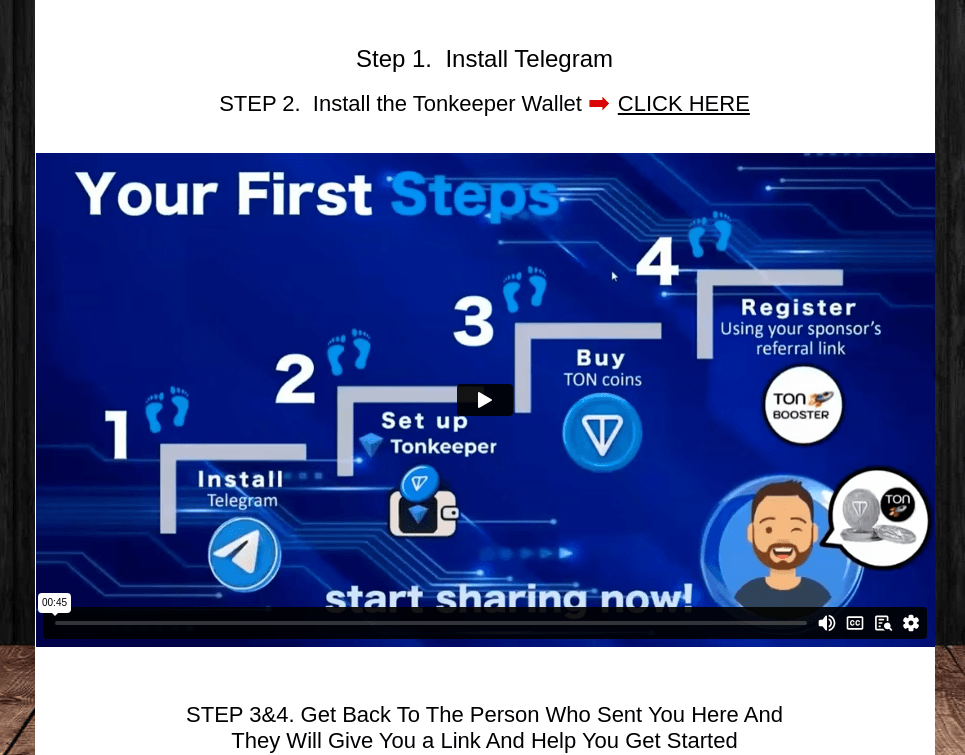

Еще один «прибыльный» проект от криптомошенников напоминал финансовую пирамиду: жертвам было необходимо пригласить в программу как минимум пять новых участников, хотя денег за это они, конечно, не получали. Ресурс проекта имитировал платформу для онлайн-заработка.

Посетителям сайта предлагалось установить Telegram и в неофициальном боте активировать криптокошелек, на который должна была приходить прибыль.

Согласно инструкции, далее пользователю нужно было приобрести монеты Toncoin и зарегистрироваться в программе по реферальной ссылке, полученной от другого участника. Суть мошеннической схемы сводилась к тому, что люди ради получения обещанной прибыли готовы были внести небольшой задаток — криптовалюту для регистрации в программе жертвы приобретали за свои деньги. Но финансовый достаток оставался недостижимой мечтой: как и в любой другой пирамиде, прибыль получали только те, кто находился у ее вершины.

Требуется все или ничего. Многоцелевой фишинг

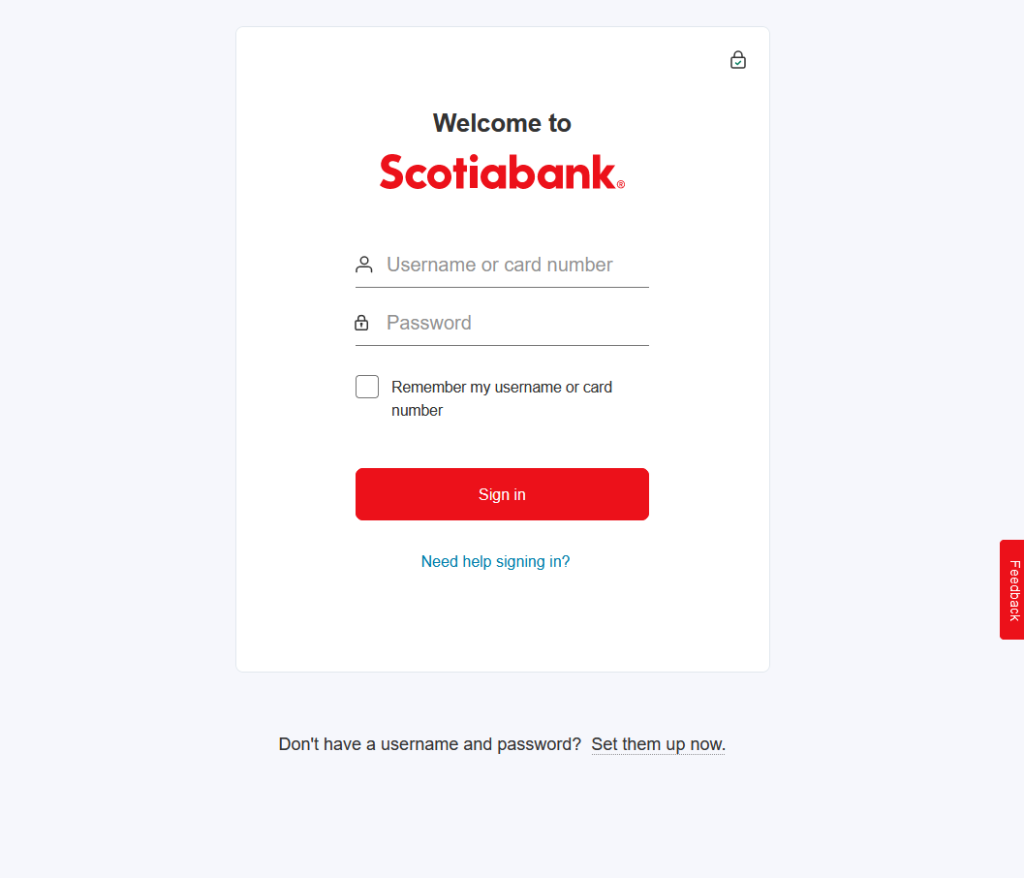

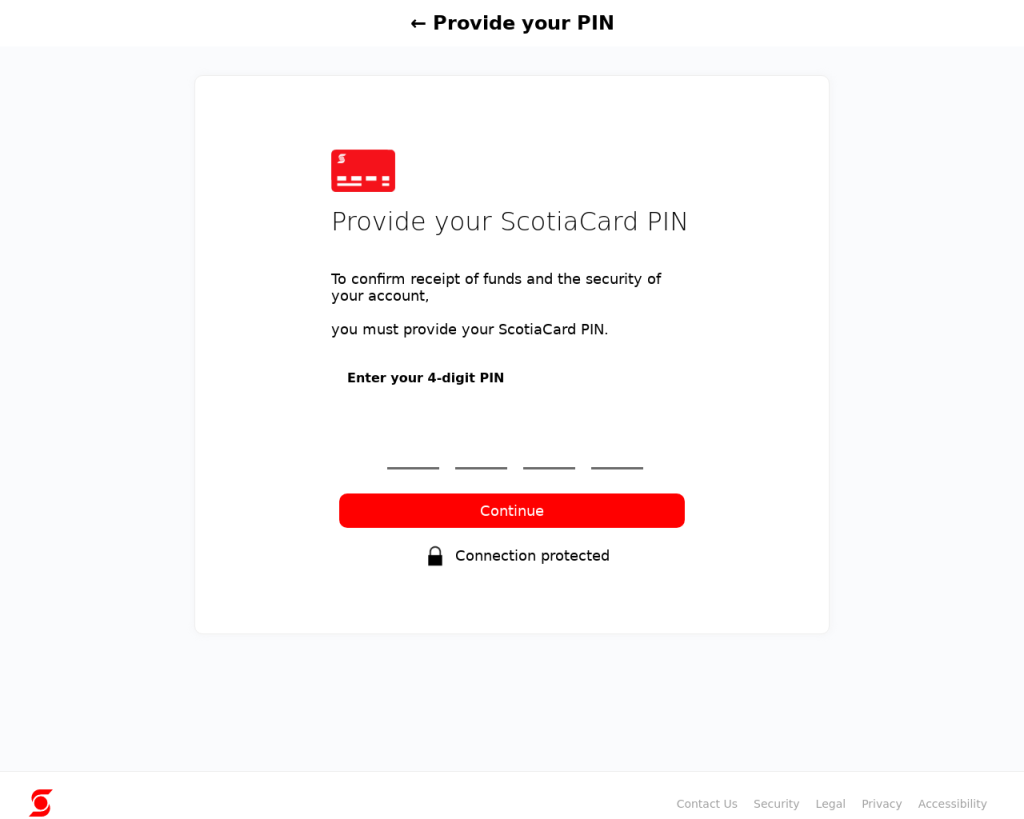

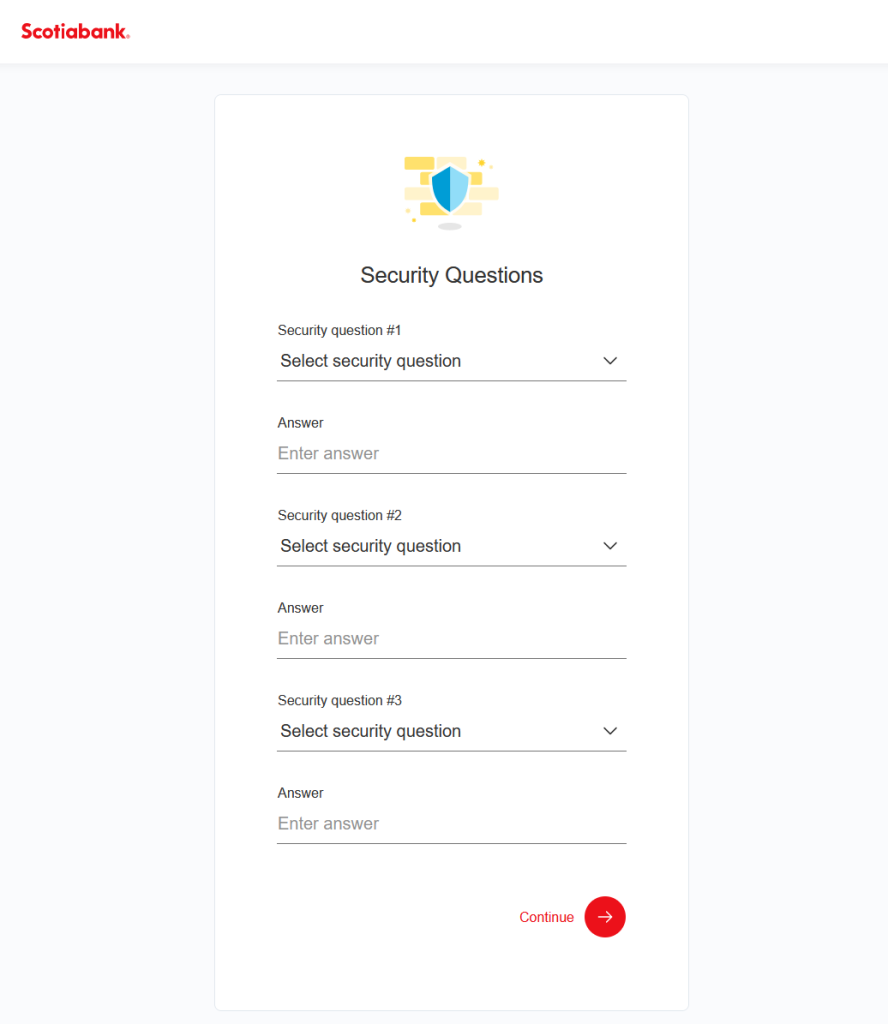

Жертвами фишинга также нередко становились клиенты банков и пользователи порталов, предоставляющих государственные услуги. Сначала в таких схемах пользователь получал уведомление о том, что ему необходимо обновить учетные данные своего профиля. Для связи с жертвой злоумышленники использовали различные каналы: электронную почту, SMS-сообщения и чаты в мессенджерах. На поддельных сайтах организаций последовательно запрашивались персональные данные клиента. Сначала — логин и пароль для входа в личный кабинет на сайте компании.

Далее — учетные данные электронной почты, данные удостоверения личности и другие сведения, включая PIN-код от банковской карты.

Кроме того, в таких фишинговых формах также запрашивались ответы на вопросы, которые часто используются как средства дополнительной проверки для доступа к операциям с банковскими счетами.

Таким образом, киберпреступники получали полный доступ к данным, необходимым для использования счета жертвы. Даже PIN-код от карты мог пригодиться скамерам для входа в онлайн-кабинет. А контрольные вопросы служили мошенникам дополнительной страховкой на тот случай, если бы служба безопасности банка заподозрила неладное в банковских операциях.

Не сотвори себе кумира

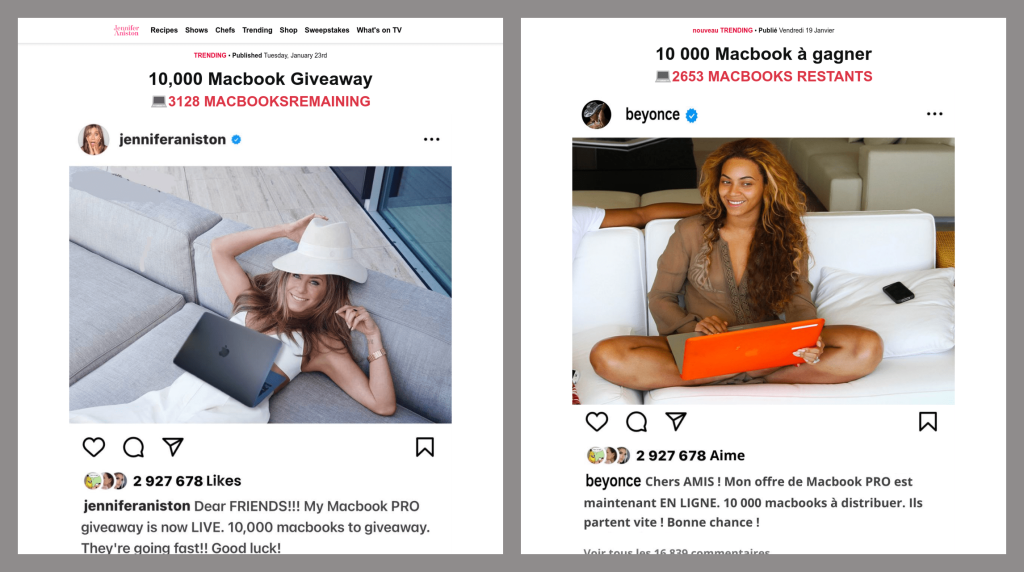

В фишинговых схемах использовались и образы реальных людей. Так, среди рекламных сюжетов на YouTube пользователь мог наткнуться на видео со знаменитостями, которые сообщали о раздаче ценных призов своим поклонникам. При переходе по ссылке из такого видео пользователь попадал на страницу с постом якобы из соцсети известного человека, где описывалось, как получить приз. Однако при попытке получить «выигрыш» посетителя страницы просили оплатить комиссию незначительного размера по сравнению со стоимостью «подарка». Стоит ли говорить, что оплативший комиссию терял потраченные деньги, никакого подарка и в помине не существовало, а видео было не чем иным, как дипфейком.

Спам в 2024 году

Скам

Скам с раздачей токенов

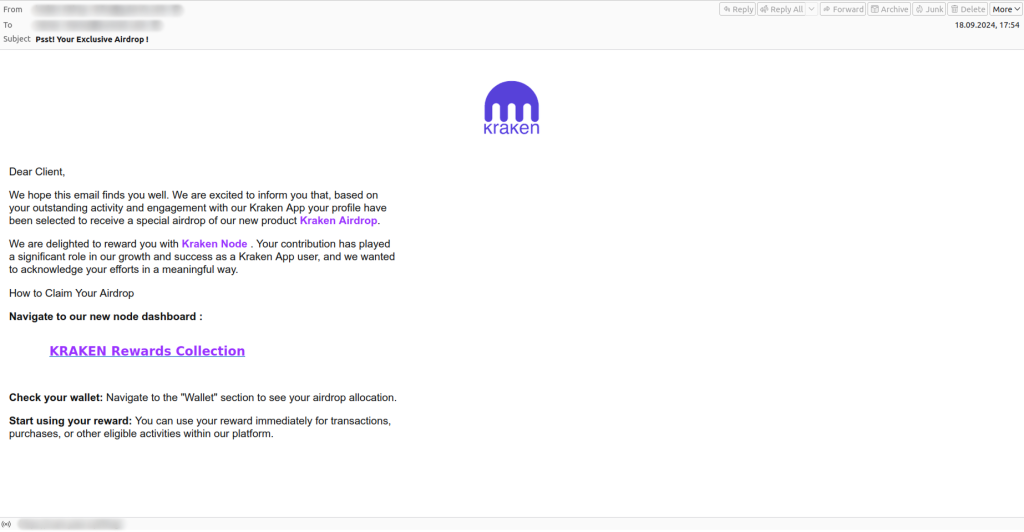

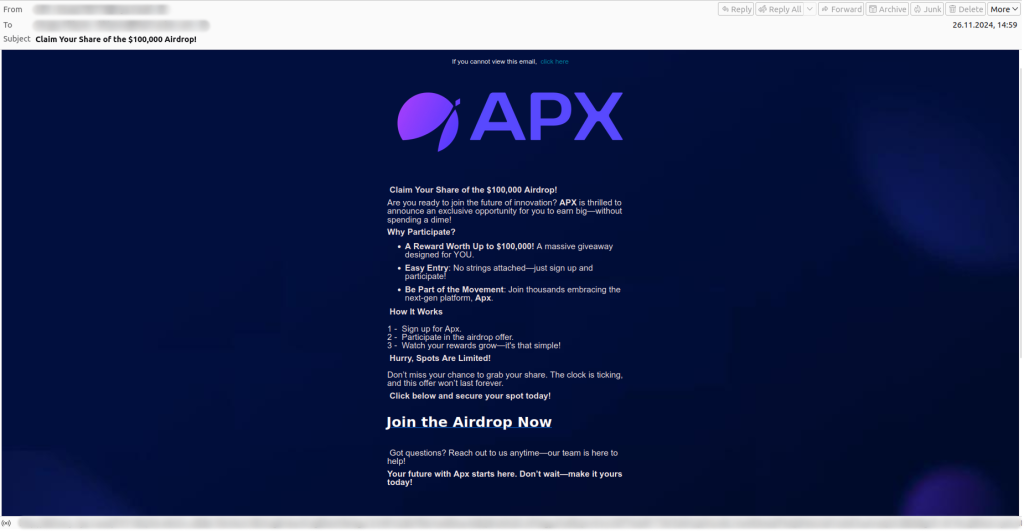

В течение года нам регулярно попадались письма с поддельными анонсами раздачи криптовалюты (Airdrop) от имени команд известных криптопроектов. Получателям писем, которых называли «самыми ценными пользователями платформы», предлагали принять участие в якобы эксклюзивной акции в качестве благодарности за преданность сообществу и выдающуюся активность.

Новых пользователей, ранее не погруженных в мир криптовалюты, заманивали уникальной возможностью поучаствовать в раздаче токенов и выиграть крупную сумму — необходимо было всего лишь зарегистрироваться на платформе, которая, конечно, была поддельной.

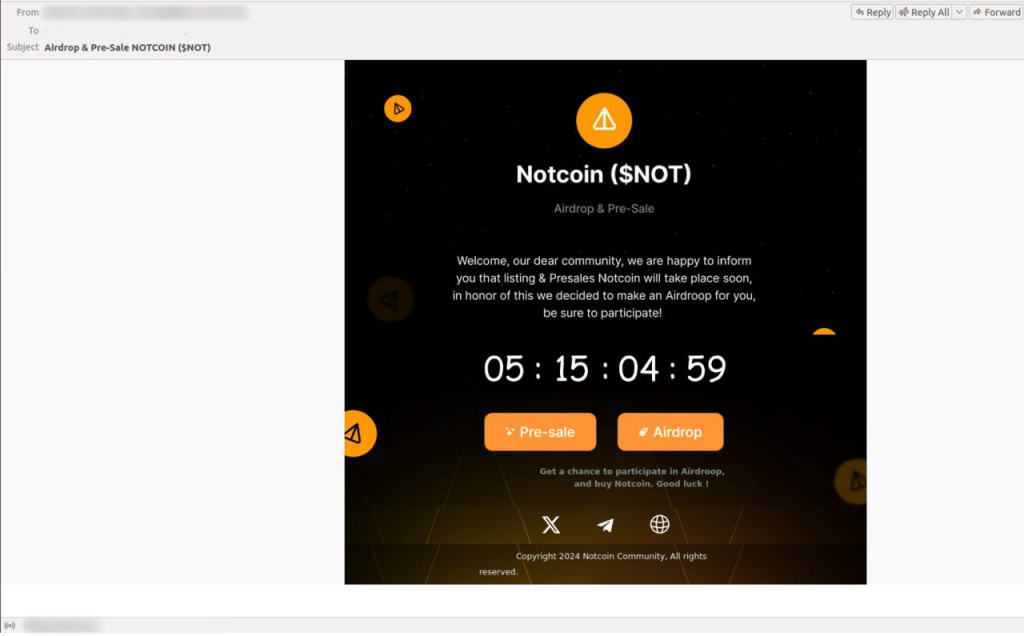

При этом скамеры пристально следили за всеми новостями рынка криптовалют. Так, весной 2024 года в связи с предстоящим листингом Notcoin стали появляться скам-сообщения со счетчиком времени. Счетчик торопил потенциальных жертв принять участие в раздаче этих монет, которая, как утверждалось, была устроена лично для них.

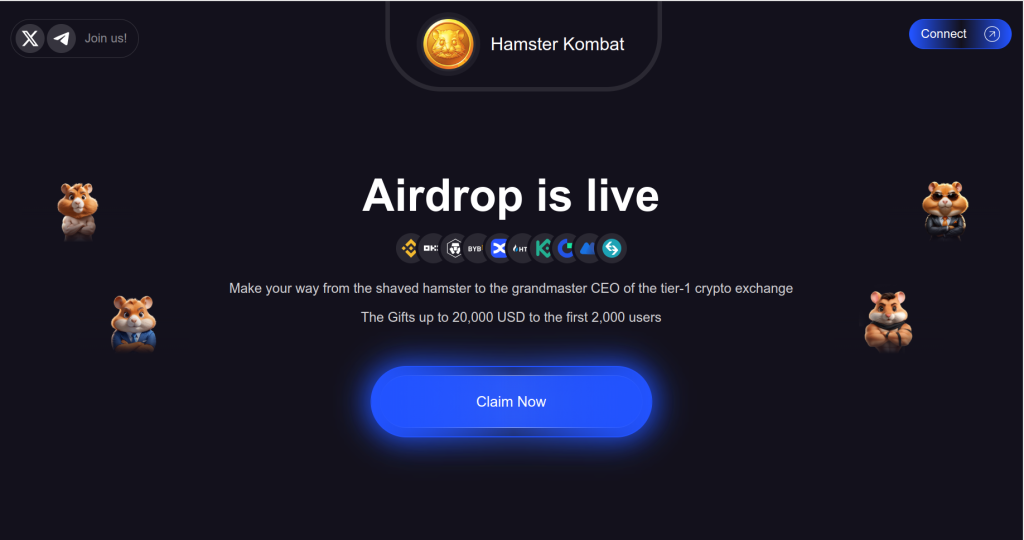

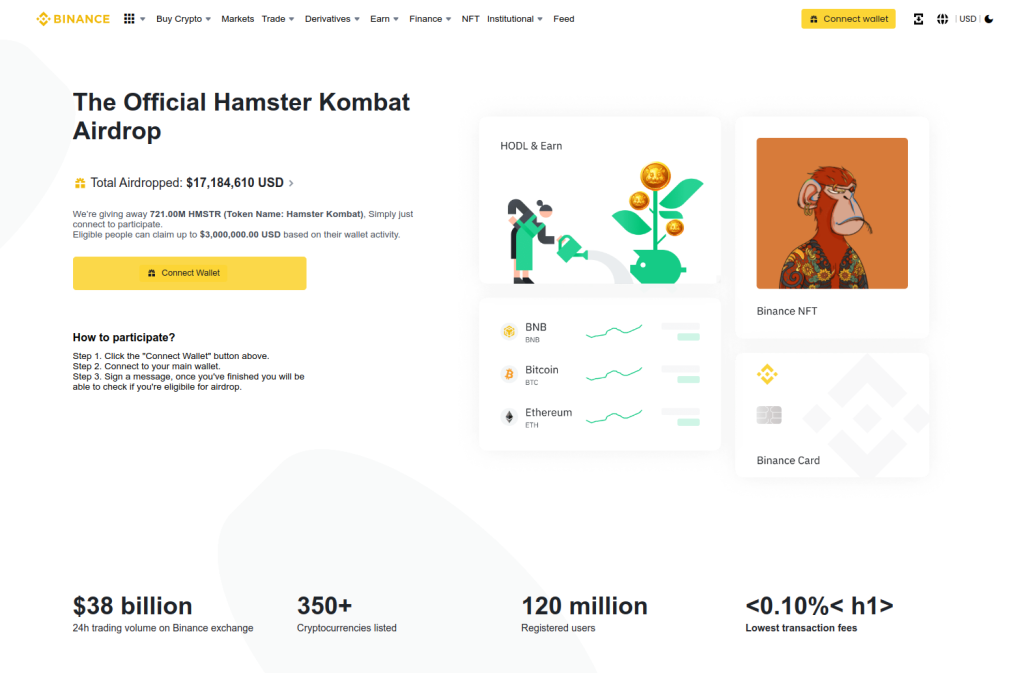

Скам-рассылки не обошли стороной и популярную среди русскоязычных пользователей криптовалютную игру Hamster Kombat. Игроки ждали листинг токенов HMSTR, дата которого неоднократно переносилась, чем не преминули воспользоваться злоумышленники. Осенью 2024 года они стали рассылать письма от имени команды Hamster Kombat с обещаниями щедрых денежных призов, получить которые жертва сможет, если перейдет по ссылке на поддельный сайт игры.

Аналогичные предложения скамеры распространяли и через фальшивый сайт крупной криптовалютной биржи. В обоих случаях для получения заветных токенов жертве было необходимо подключить свой криптокошелек.

«Нигерийский» скам

В 2024 году нигерийский скам не утратил своей популярности среди спамеров, более того, для обмана жертвы использовались как проверенные временем, так и наиболее актуальные тематики. Злоумышленники прибегали к различным уловкам и манипуляциям, чтобы вовлечь получателя письма в переписку с дальнейшим выманиванием денег.

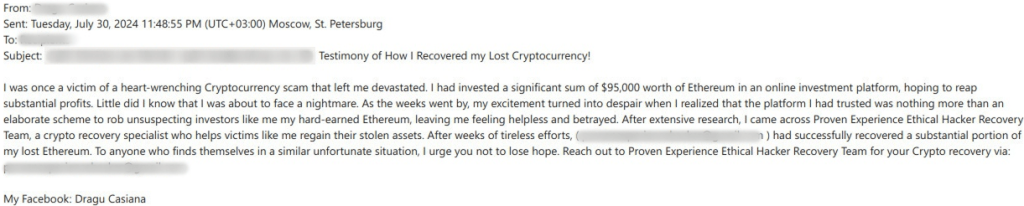

Чаще всего пользователей завлекали в классические схемы: мошенники притворялись смертельно больными богачами, которые искали достойного наследника, или счастливчиками, которые выиграли в лотерею и желали поделиться своим призом, а также инвесторами, предлагающими вложить средства в перспективный бизнес. Иногда, чтобы отвести от себя подозрение, скамеры «спасали» своих жертв от происков злоумышленников и предлагали компенсировать причиненный ущерб. Например, летом 2024 года нам попался интересный образец, в котором якобы пострадавший от криптомошенников предлагал товарищам по несчастью обратиться к команде благородных хакеров за помощью с возвратом потерянной криптовалюты.

Некоторые предложения от мошенников оказывались весьма неожиданными, так как не обещали баснословные деньги, а значит, могли заинтересовать не такой широкий круг пользователей. В середине и конце года нам попадались сообщения, отправители которых искали новых хозяев пианино по причине своего переезда либо в связи со смертью предыдущего владельца.

Однако мы встречали рассылки и с более изобретательными легендами. Например, письмо, отправленное якобы от имени тайного общества иллюминатов, которые готовы были поделиться своим богатством и могуществом, а также сделать получателя письма знаменитым, если он согласится стать частью великого братства.

Попадались и «нигерийские» письма, активно эксплуатирующие новостную повестку. Так, особенно обсуждаемым событием 2024 года стали президентские выборы в США, что закономерно сказалось и на тематиках скама. Например, в одной из рассылок утверждалось, что ее получателям необычайно повезло попасть в список счастливчиков, которые могли получить миллионы долларов от фонда Дональда Трампа.

Скам в российском сегменте

В прошедшем году в российском сегменте интернета не обошлось без массовых рассылок скама. Традиционно нам встречались схемы, имитирующие инвестиционные проекты крупных банков, в которых пользователям обещали легкий заработок и бонусы. Также мошенники отправляли письма с промоакциями от имени магазинов бытовой техники и электроники. Клиентам сообщали об огромных скидках на распродаже, которая вот-вот закончится.

Ссылки из таких писем вели на мошеннический сайт, который полностью копировал дизайн оригинального интернет-магазина, однако отличался очень низкими ценами. Оплатив желаемый товар, клиенты теряли свои деньги: в действительности заказы не оформлялись.

Помимо техники, мошенники предлагали и другие товары со скидками. Так, в одной из рассылок пользователь получал письмо с рекламой магазина кроссовок, продающего популярные модели обуви по доступным ценам.

Судя по особенностям технических заголовков сообщений, рассылка с рекламой магазина кроссовок и письма от фальшивого магазина электроники были отправлены одними и теми же мошенниками.

Кроме того, нам попадались письма, в которых получателям предлагали оформить дебетовые или кредитные карты на выгодных условиях. В отличие от распродажи техники и обуви, эти сообщения были легитимными реферальными программами от крупных банков, на которых пытались заработать предприимчивые спамеры. Фактически подобные письма не являются скамом, поскольку ссылки из них действительно ведут на настоящие сайты банков и получатель письма ничем не рискует, а отправители сообщений получают прибыль за счет регистраций в реферальной программе. Тем не менее мы не рекомендуем переходить по ссылкам из писем от неизвестных отправителей, поскольку за сообщения с безобидной реферальной платформы можно принять фишинговые или скам-рассылки.

Сообщения с вредоносными ссылками и вложениями

Запароленные архивы

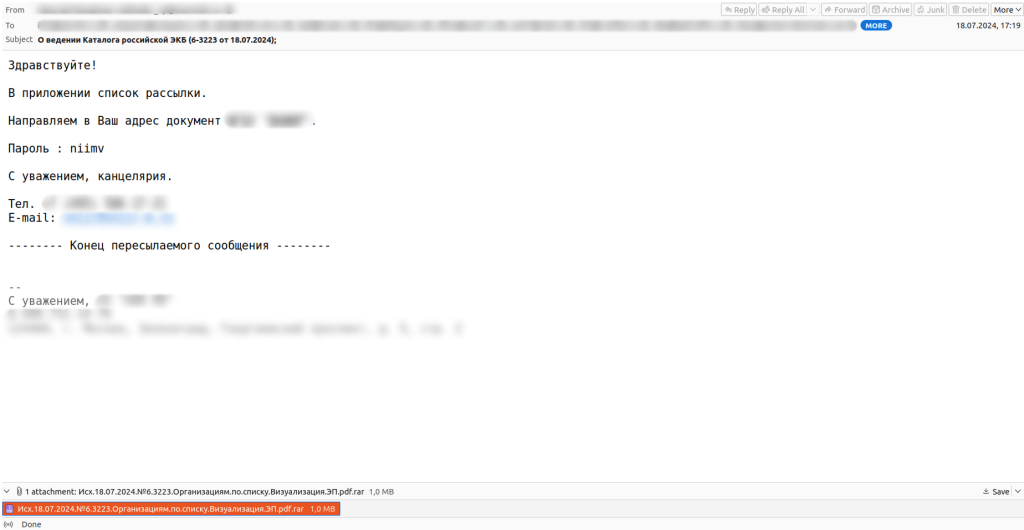

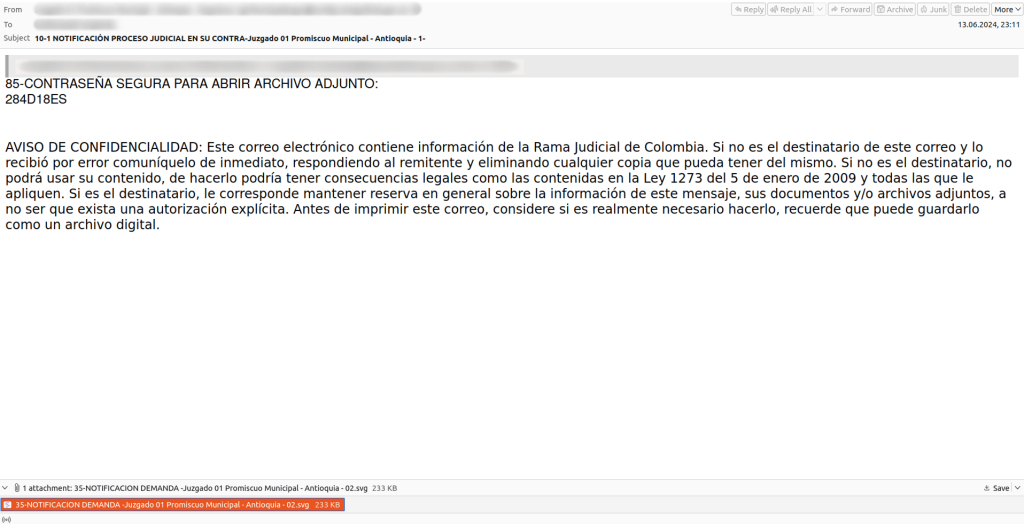

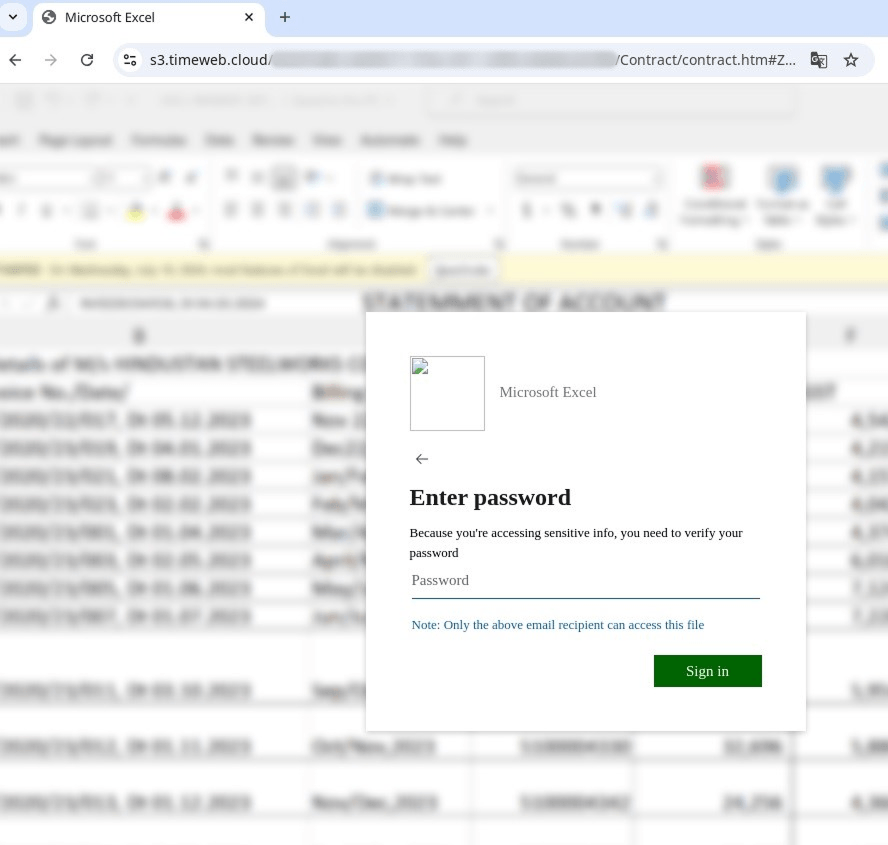

В 2024 году участились случаи с рассылкой сообщений, во вложениях к которым находились защищенные паролем архивы с вредоносным содержимым. Иногда такие файлы распространялись не во вложенном архиве, а через ссылки на скачивание в тексте письма, для чего также требовался пароль. Вероятно, таким образом злоумышленники пытались обойти защиту электронной почты. Обычно пароль от архива указывался в тексте сообщения, реже — в названии вложения. Примечательно также и то, что мошенники зачастую старались замаскировать вредоносные архивы или ссылки под файлы с другими расширениями, например PDF, XLS или DOC.

С апреля 2024 года мы фиксируем аналогичную рассылку с файлами с двойным расширением .PDF.RAR, направленную на сотрудников российских компаний государственного, финансового, производственного и энергетического секторов.

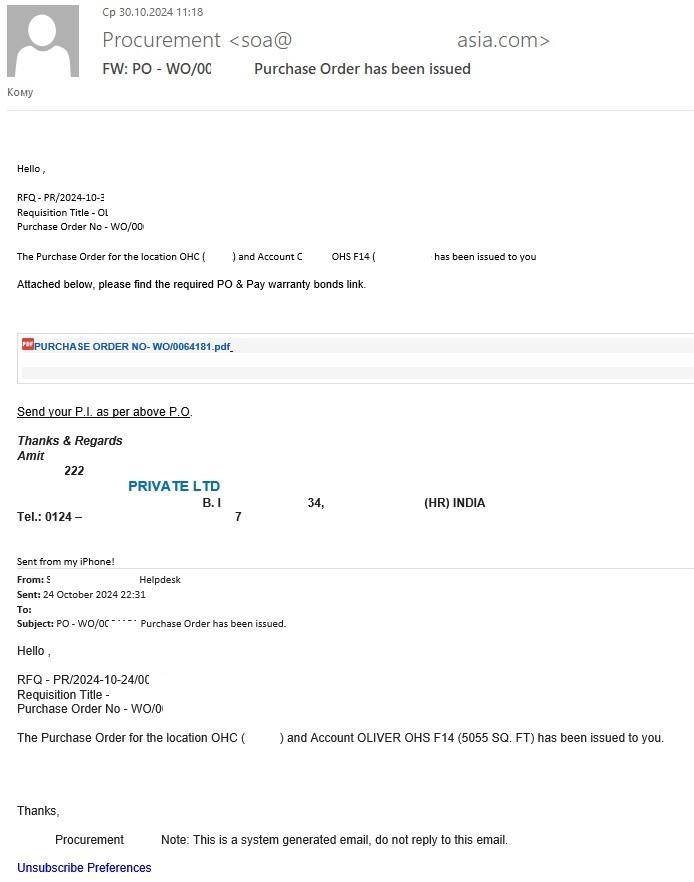

Предполагаем, что сообщения рассылались со взломанных ящиков контрагентов получателей: некоторые письма содержали реальную переписку, ответом на которую злоумышленники отправляли письмо со зловредом. Все изученные нами сообщения в рамках этой кампании являются уникальными. Вероятно, атакующие составляли текст, стараясь максимально похоже скопировать стиль взломанного контрагента.

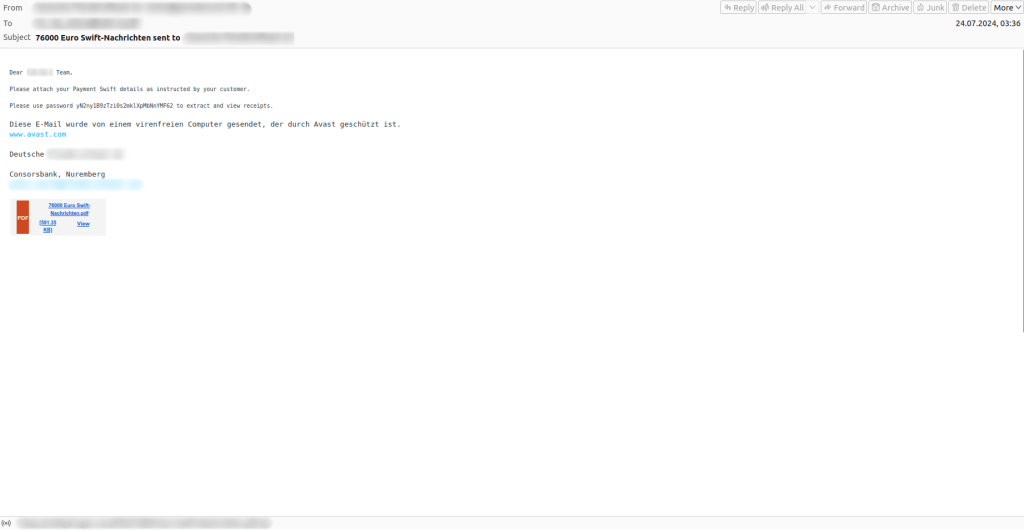

На иностранных языках подобные сообщения с вредоносными файлами также встречались, однако, в отличие от рассылок, направленных на русскоязычных пользователей, имели более универсальные тематики: вложения маскировались под счета на оплату, коммерческие предложения, заказы на поставку, расписания тендеров, судебные уведомления и другие документы.

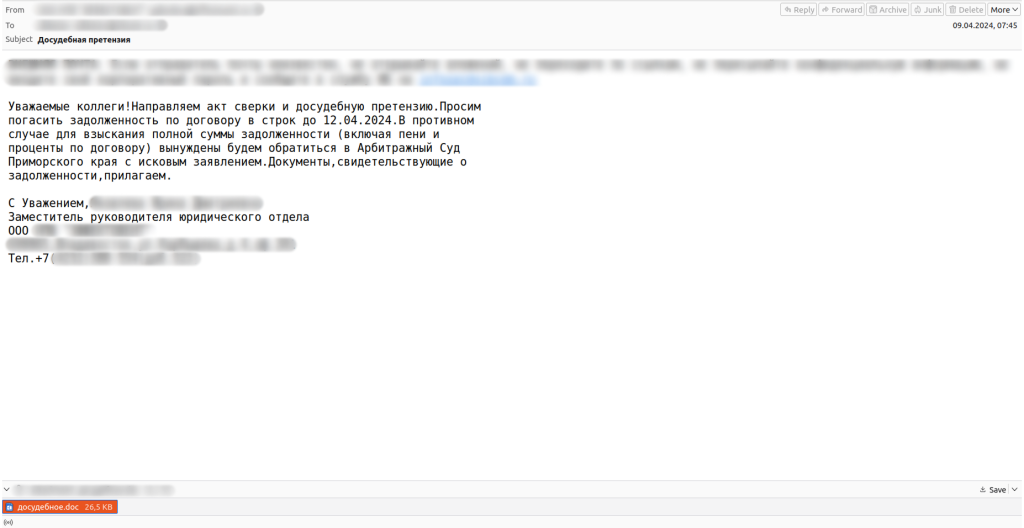

Досудебные претензии и судебные иски

В прошлом году злоумышленники часто манипулировали обращением в суд, чтобы убедить жертву перейти по опасной ссылке или открыть вредоносное вложение. Подобные сообщения в основном были нацелены на российские компании, однако также встречались и на других языках. Обычно злоумышленники под видом деловых партнеров просили погасить задолженность, в противном случае они «будут вынуждены обратиться в арбитражный суд». В одной из таких рассылок досудебные претензии во вложении представляли собой файлы формата .DOC, внутри которых находились VBA-скрипты. Они содержали процедуры для установления соединения с командным сервером, а также для загрузки, сохранения и запуска вредоносного файла на устройстве жертвы. Продукты «Лаборатории Касперского» детектируют эту полезную нагрузку с вердиктом HEUR:Trojan-Downloader.MSOffice.Sload.gen.

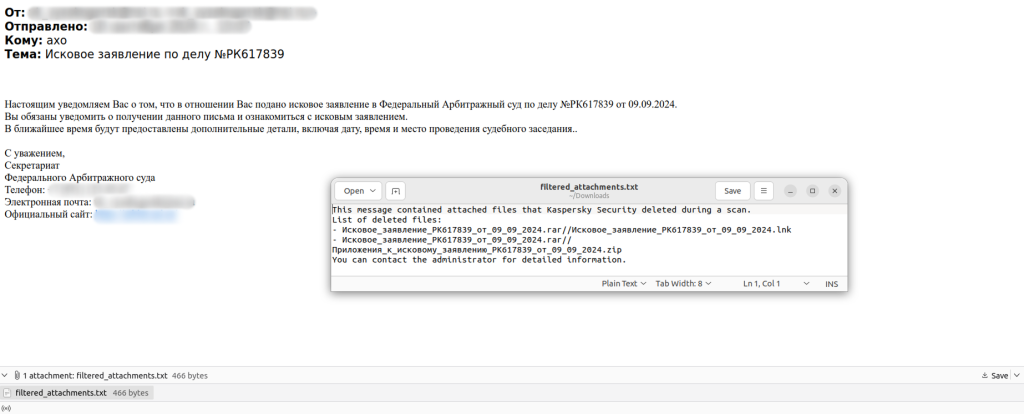

В отдельных случаях киберпреступники не поясняли причину своего обращения в суд, а пытались шокировать жертву якобы уже поданным исковым заявлением, чтобы побудить ее открыть вложение. Разумеется, оно также было вредоносным.

Сообщения с вредоносными SVG-файлами

По нашим наблюдениям, в прошедшем году в рассылках злоумышленников увеличилось количество вредоносных SVG-файлов. Под видом безобидных картинок распространялся скрипт, который скачивал и загружал на устройство жертвы дополнительное вредоносное ПО (наши решения детектируют эти скрипты как Trojan.Script.Agent.sy и Trojan.Script.Agent.qe). Сообщения, которые мы встречали, были написаны на испанском языке и представляли собой фальшивые оповещения о возбуждении дела против адресата и судебные повестки. В тексте содержался пароль для открытия файла во вложении.

Угрозы бизнесу

Фальшивые сделки

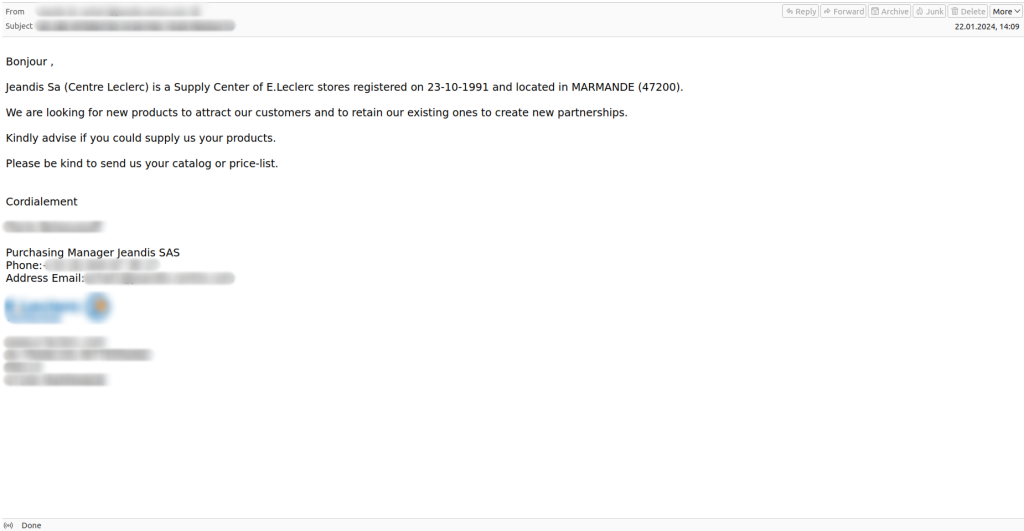

Особой категорией сообщений, на которую жаловались пользователи в 2024 году, стали заказы на поставку товара от подозрительных отправителей. Такие сообщения рассылались либо с адресов бесплатных почтовых сервисов, либо с недавно созданных доменов. Злоумышленники подписывались, используя названия крупных компаний, добавляли ссылки на их сайты, а также иногда их официальные логотипы. Такие письма были составлены по однотипному шаблону: как правило, «заказчики» сначала кратко представлялись, а затем выражали заинтересованность в продукции получателя письма и просили прислать каталог либо прайс-лист. Любопытно, что категория товаров для мошенников значения не имела.

Если адресат отвечал на письмо, далее события могли разворачиваться по двум сценариям. Нам встречались примеры, когда, получив ответ на первый, якобы легитимный запрос, злоумышленники отправляли вредоносные вложения или ссылки в следующем письме.

Во втором сценарии «заказчики» вступали в переписку c «потенциальным партнером» — жертвой и обсуждали детали сделки, настаивая на своих условиях, включая постоплату и внесение пошлины продавцом. Таким образом, все риски по доставке товара брал на себя отправитель груза, который мог потерять товар, не получив за него никакой оплаты.

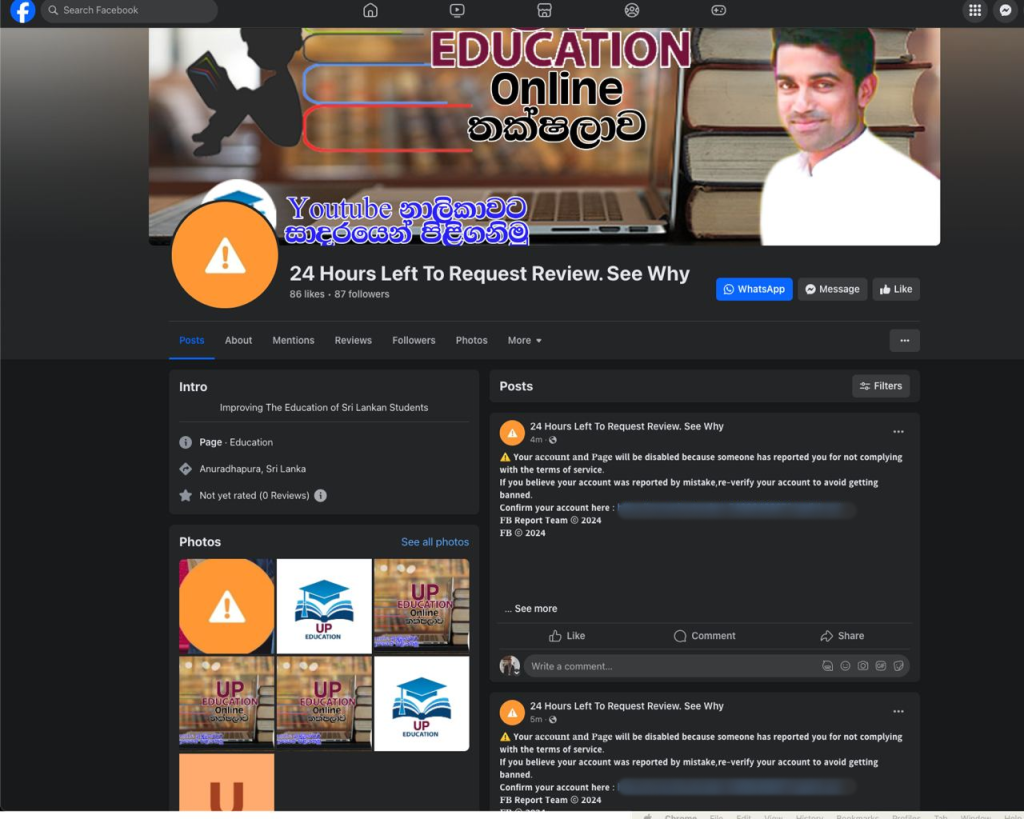

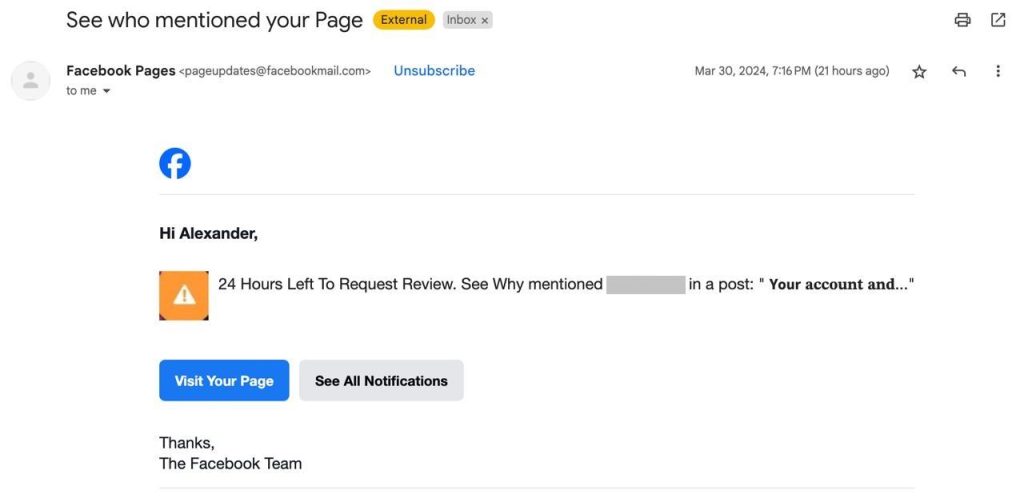

Facebook*

Весной 2024 года мы обнаружили интересную схему отправки фишинговых писем, в которой использовались уведомления от настоящего Facebook*: сервис рассылал абсолютно легитимные сообщения на почту всем пользователям, упомянутым в публикациях угрожающего характера. Злоумышленники использовали взломанные учетные записи Facebook*, переименовывали их в 24 Hours Left To Request Review. See Why («Для запроса проверки осталось 24 часа, узнайте причину») и меняли изображение профиля на значок с оранжевым восклицательным знаком.

Затем мошенники создавали посты на этих страницах с отметками бизнес-аккаунтов потенциальных жертв. Отмеченным пользователям поступали уведомления от страниц с пугающим названием.

В постах содержалось больше информации, чем в письмах: жертву предупреждали о грядущей блокировке аккаунта по причине жалобы от другого пользователя. Чтобы оспорить блокировку за несоблюдение условий сервиса, получателю «уведомления» необходимо было перейти по фишинговой ссылке из поста — она вела на поддельный сайт с логотипами Meta**, на котором запрашивались учетные данные от профиля Facebook*.

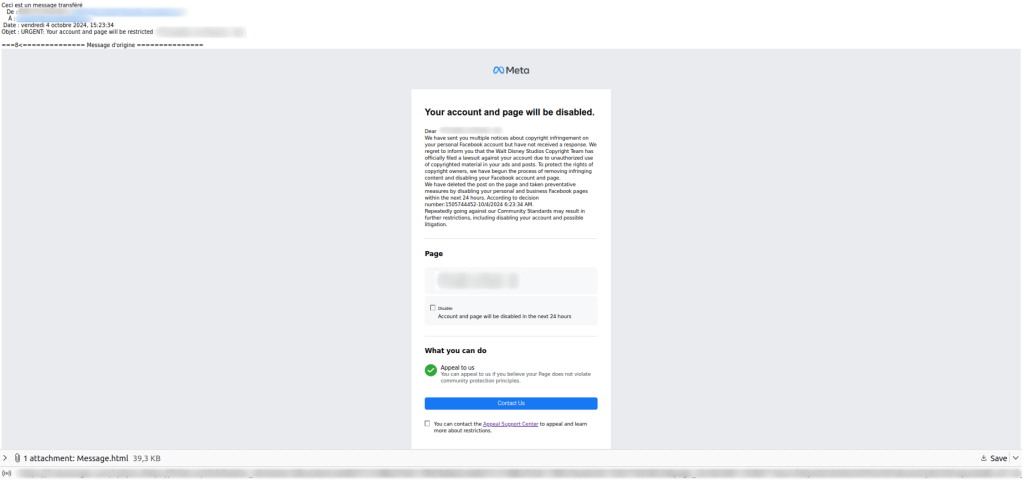

Образцы фишинговых писем, содержащих легитимные ссылки от Facebook*, мы обнаружили также и в октябре 2024 года, однако на этот раз без использования инфраструктуры платформы. В таких письмах содержалось уведомление о подаче иска за нарушение пользователем авторских прав и удалении неправомерного поста из его профиля. Адресата предупреждали о блокировке его личной и бизнес-страницы в течение 24 часов, что побуждало жертву действовать поспешно и невнимательно.

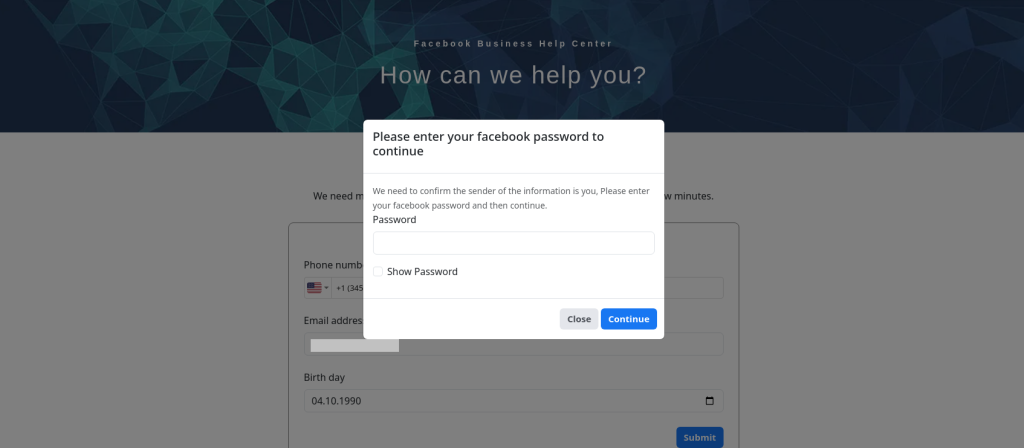

Однако пользователю тут же предлагали обжаловать это решение, связавшись с центром поддержки по апелляциям. Ссылка в письме вела на фишинговый сайт, маскирующийся под службу поддержки Meta**, на котором жертву также просили ввести пароль от профиля. Для убедительной маскировки фишинговой ссылки использовался легитимный механизм перенаправления пользователя на внешние ресурсы Facebook*.

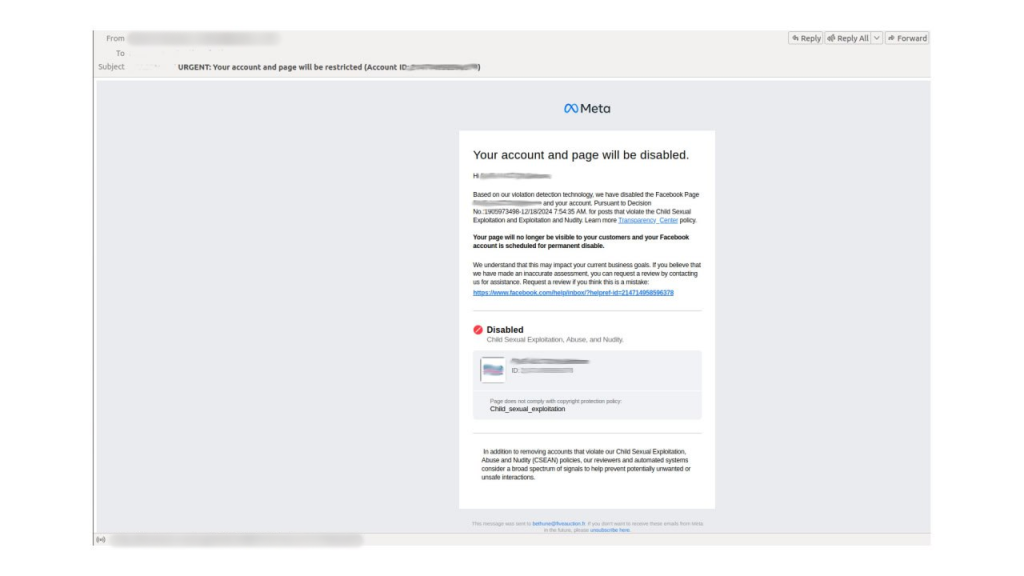

В конце 2024 года мы заметили рассылку, нацеленную на компании, которые продвигают свои бизнес-страницы на Facebook*. Такие письма имитировали официальные уведомления Meta** for Business и угрожали блокировкой аккаунта и бизнес-страницы пользователя за нарушение правил площадки и несоблюдение политики сообщества.

Для оспаривания подобных обвинений злоумышленники предлагали владельцу профиля перейти по ссылке, чтобы связаться с «поддержкой Facebook*» в легитимном мессенджере. Однако на самом деле жертва переписывалась с владельцем фан-страницы под названием Content Moderation Center («Центр модерации контента»), имитирующим контакт службы поддержки. Злоумышленников могла выдать надпись в чате Fan Page, которую, впрочем, легко не заметить.

Новостная повестка

В 2024 году мошенники продолжили эксплуатировать новостную повестку в спам-рассылках.

В период проведения чемпионата Европы по футболу 2024 года в Германии стали появляться сообщения с предложениями получить товары с логотипом UEFA EURO 2024.

После задержания Павла Дурова в Париже мы отмечали сообщения на английском языке, в которых призывали пожертвовать средства якобы на обеспечение юридической защиты предпринимателя.

Осенью прошлого года начали распространяться рассылки, в которых скамеры предлагали купить еще не вышедший MacBook Pro M4 по низкой цене или даже получить его бесплатно. Ссылки из таких писем вели на поддельные сайты, имитирующие крупные маркетплейсы.

Перед черной пятницей мы фиксировали рост количества спама с предложениями эксклюзивных скидок. Ссылки из этих сообщений заманивали на сайты, маскирующиеся под маркетплейсы, магазины бытовой техники и электроники, а также финансовые организации.

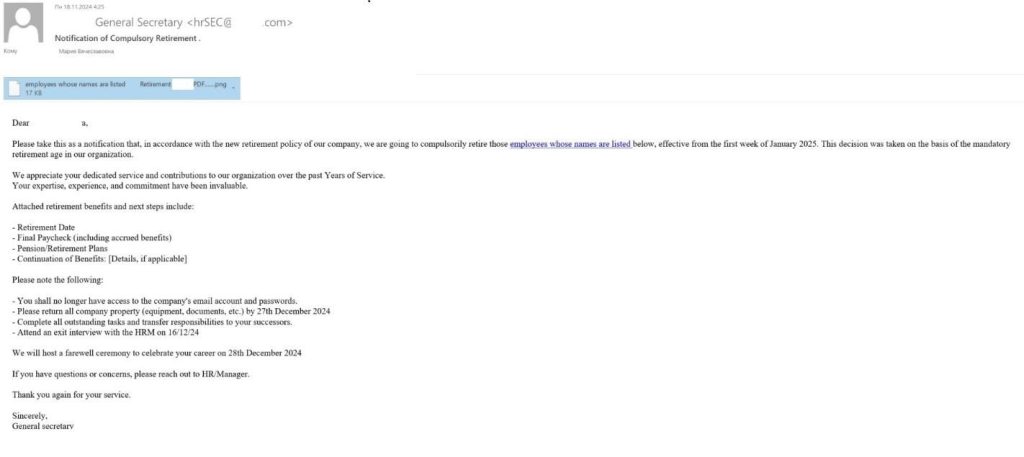

B2B-рассылки

Продвижение сайтов в интернете

Одной из самых распространенных категорий спам-писем в 2024 году, на которую жаловались наши корпоративные клиенты, были коммерческие предложения по онлайн-продвижению. Пользователям предлагали создать новый сайт или изменить дизайн готового, настроить SEO-инструменты, купить базы данных с контактами потенциальных клиентов и другой информацией. Среди рекламируемых услуг также встречались размещение гостевых постов с обратными ссылками на сайт клиента, написание положительных отзывов, удаление отрицательных и создание персонализированной рассылки. Такие сообщения хотя и не являются вредоносными или мошенническими, носят массовый и нежелательный характер и причиняют неудобства пользователям. Вероятно, популярность этого вида спама вызвана развитием инструментов цифрового маркетинга и поиском новых клиентов для малого и среднего бизнеса в связи с растущей конкуренцией в онлайн-сфере.

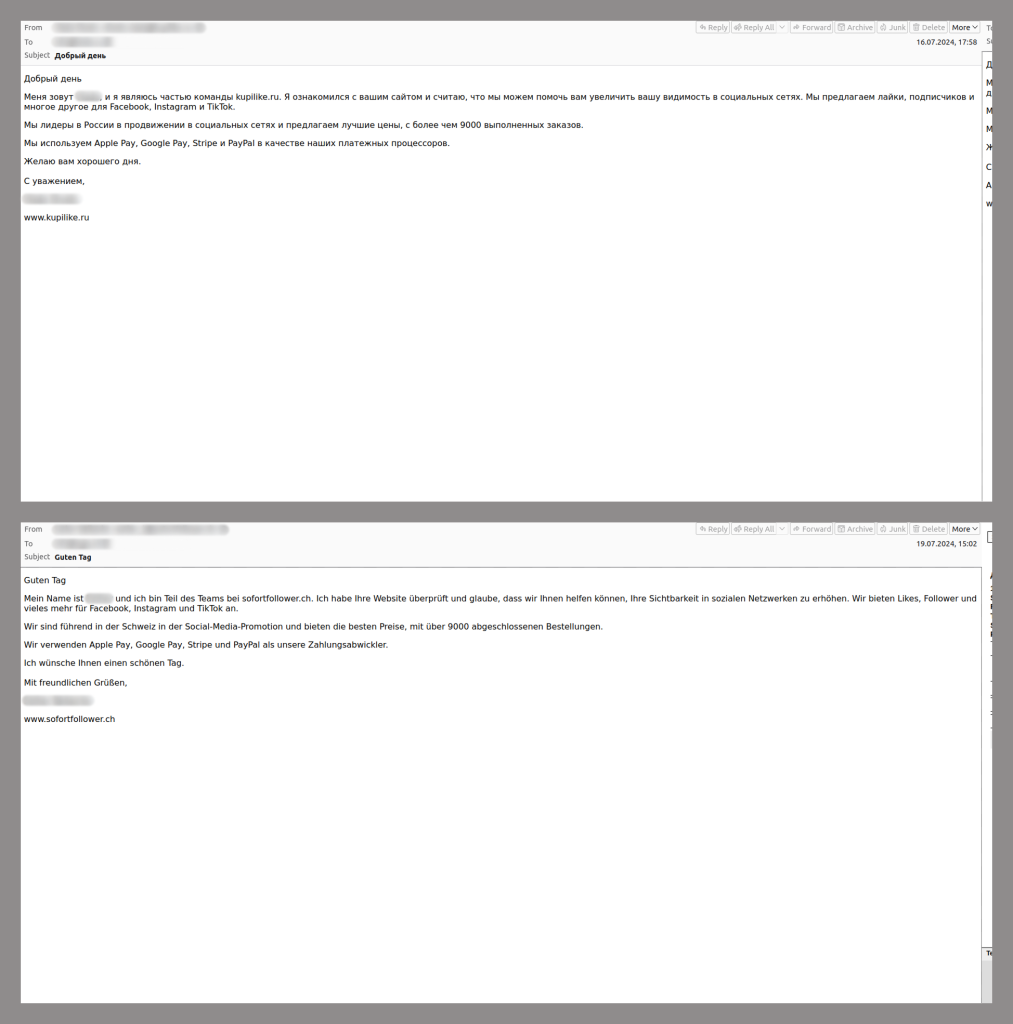

Накрутка лайков и подписчиков в социальных сетях

Нам также часто попадаются бизнес-предложения по онлайн-продвижению для аккаунтов компаний в социальных сетях. Спамеры продают накрутку лайков и подписчиков. Обычно они представляются сотрудниками реальной компании, которая занимается продвижением в социальных сетях и называет себя лидером в этой области. В конце сообщения спамеры указывали ссылку на маркетинговый сервис и возможные способы оплаты своих услуг. Одна из таких рассылок, встречавшаяся нам на протяжении прошедшего года и активная до сих пор, отличалась большим количеством языков, на которых были написаны письма, и разнообразием доменных имен. Такими средствами спамеры стремились охватить аудиторию по всему миру.

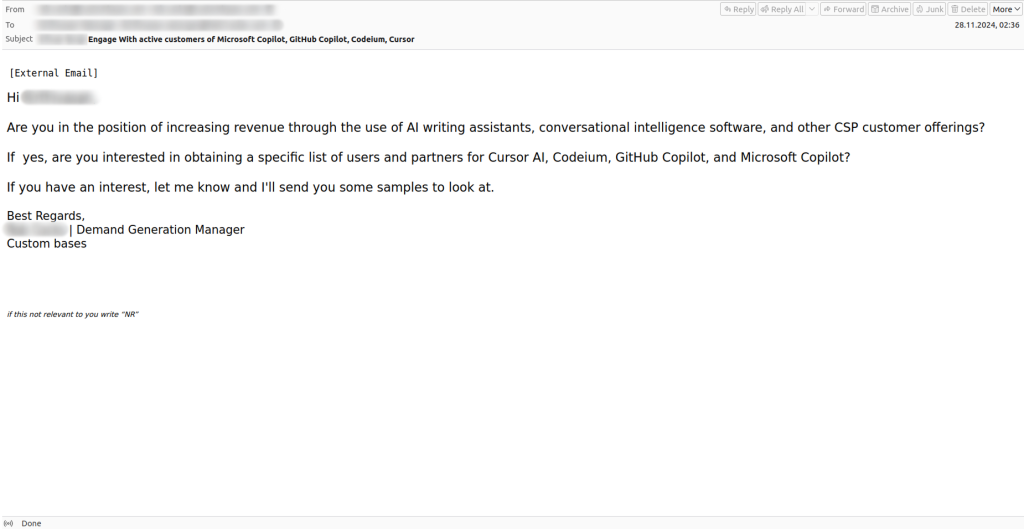

Искусственный интеллект в B2B-сообщениях

Развитие и популяризация нейросетей привели к тому, что компании стали активно пытаться интегрировать искусственный интеллект в свои бизнес-процессы. Предполагаем, что клиентов таких организаций, в свою очередь, привлекают предложения услуг, в которых задействованы нейросети. Поэтому логичным шагом в развитии этого тренда стало появление ИИ-решений в рассылках, рекламирующих услуги по интернет-маркетингу.

В своих сообщениях спамеры делали акцент на использовании ИИ, в частности ChatGPT, для решения различных задач клиентов. Мы фиксируем следующие темы в подобных письмах:

- привлечение трафика;

- создание продвинутых стратегий генерации лидов;

- подбор уникального подхода к специфике бренда клиента;

- создание и публикация контента;

- запуск персонализированных многоканальных маркетинговых кампаний;

- создание пользовательских видеороликов с дальнейшей публикацией на YouTube-канале.

Мы видели и другие направления в спам-письмах, однако их объединяет одна и та же цель — развитие бизнес-процессов организации и привлечение потенциальных клиентов.

Еще одной особенно популярной категорией рассылок, связанных с нейросетями, стали рекламные сообщения о проведении различных онлайн-мероприятий. В прошедшем году нам встречалось множество примеров писем с рекламой вебинаров, на которых рассказывали о перспективных возможностях и практических способах использования систем ИИ в работе.

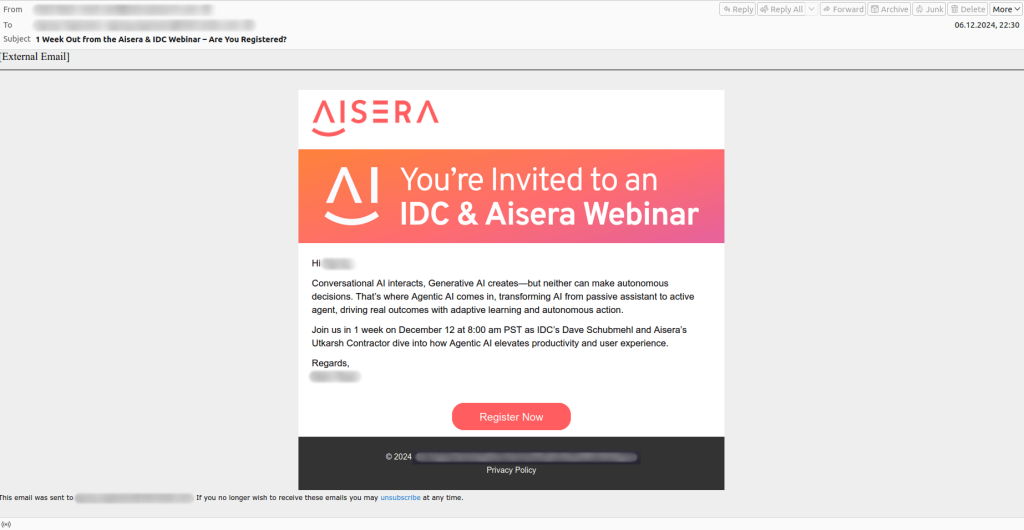

Целевой фишинг в 2024 году

В 2024 году в целевом фишинге наблюдались два основных тренда:

- Уведомления от имени HR-отдела компании. Сотрудника просят заполнить или подписать некий документ, например график отпусков, доступный по ссылке из письма. Иногда вместо рутинных действий злоумышленники предлагали и что-то более экстравагантное — например, найти себя в списке уволенных сотрудников.

- Письма от имени продавца, адресованные покупателю, и наоборот. Например, в одном из распространенных сценариев покупатель или продавец просил жертву ознакомиться с предложением или ответить на вопросы по поставкам товара и необходимой комплектации. К подобным письмам прилагались вложенные документы, под видом которых скрывались фишинговые ссылки.

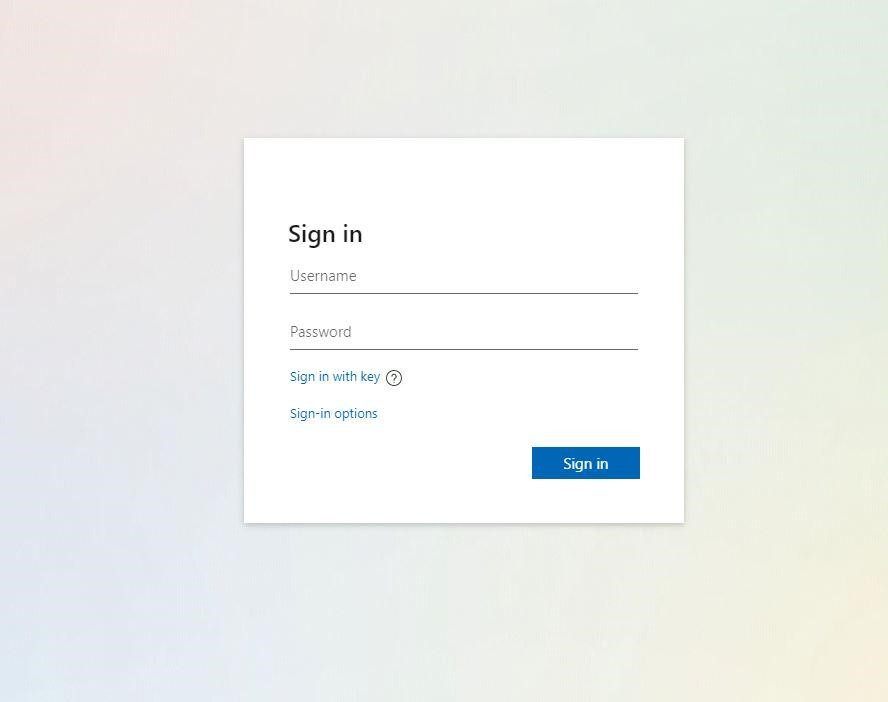

Для всех этих случаев общим оставался один факт — при переходе по ссылке вместо окна входа в рабочий кабинет сотрудник попадал на фишинговую форму ввода логина и пароля. Чаще всего злоумышленников интересовали учетные записи Microsoft, однако мы также видели формы, имитирующие внутренние корпоративные порталы.

При попытке открыть такое вложение пользователь перенаправлялся на фишинговую страницу. Как и в предыдущем случае, в поддельных формах собирались учетные данные Microsoft и внутренние аккаунты организаций.

Статистика: фишинг

Количество фишинговых атак в 2024 году выросло по сравнению с прошлым годом: решения «Лаборатории Касперского» заблокировали 893 216 170 попыток перехода по фишинговым ссылкам — это на 26% больше показателя за 2023 год.

Количество срабатываний системы «Антифишинг», 2024 г. (скачать)

География фишинговых атак

Чаще всего с фишингом сталкивались пользователи из Перу (19,06%). Второе место занимает Греция (18,21%), далее находятся Вьетнам (17,53%) и Мадагаскар (17,17%). После них с небольшим отрывом друг от друга идут Эквадор (16,90%), Лесото (16,87%) и Сомали (16,70%). На последних строчках TOP 10 расположились Бруней (16,55%), Тунис (16,51%) и Кения (16,38%).

| Страна/территория | Доля атакованных пользователей* |

| Перу | 19,06 |

| Греция | 18,21 |

| Вьетнам | 17,53 |

| Мадагаскар | 17,17 |

| Эквадор | 16,90 |

| Лесото | 16,87 |

| Сомали | 16,70 |

| Бруней | 16,55 |

| Тунис | 16,51 |

| Кения | 16,38 |

* Доля пользователей, столкнувшихся с фишингом, от общего числа пользователей «Лаборатории Касперского» в стране/на территории, 2024 г.

Домены верхнего уровня

Самой распространенной доменной зоной, в которой размещаются фишинговые сайты, по-прежнему остается зона COM (29,78%) — ее популярность выросла в полтора раза по сравнению с показателем 2023 года. На втором месте расположился домен XYZ (7,10%), в прошлом году занимавший пятое место, а на третьем — TOP (6,97%), сохранивший свою позицию в десятке. Далее с незначительным отрывом друг от друга идут доменные зоны ONLINE (4,25%) и SITE (3,87%), в которых в прошлом году фишинговые сайты размещались менее активно. На шестой и седьмой строчке расположились российский домен RU (2,23%) и глобальный NET (2,02%). После них следуют CLICK (1,41%) и INFO (1,35%) — годом ранее мы не отмечали частого использования этих зон. Замыкает десятку еще один национальный домен — UK с долей 1,33%.

Доменные зоны верхнего уровня, в которых чаще всего размещались фишинговые страницы, 2024 г. (скачать)

Организации — мишени фишинговых атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях детерминистического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы присутствуют в базах «Лаборатории Касперского».

В 2024 году больше всего попыток перехода по фишинговым ссылкам, заблокированным решениями «Лаборатории Касперского», было связано со страницами, имитирующими различные веб-сервисы (15,75%), которые превысили долю глобальных интернет-порталов (13,88%), занимавших первую строчку в 2023 году. Третья и четвертая позиция TOP 10 прошлого года также поменялись местами: банки вышли вперед (12,86%), обогнав онлайн-магазины с долей 11,52%. Злоумышленников также интересовали пользователи социальных сетей (8,35%) и мессенджеров (7,98%): нацеленные на них атаки укрепили свои позиции в рейтинге. Для веб-сайтов, имитирующих службы доставки, мы отмечаем сокращение доли фишинговой активности (6,55%), а доля платежных систем осталась неизменной и составила 5,82%. Также в список самых популярных организаций, пользователи которых подверглись атакам, вошли онлайн-игры (5,31%) и блоги (3,75%).

Распределение организаций, пользователей которых атаковали фишеры, по категориям, 2024 г. (скачать)

Статистика: спам

Доля спама в почтовом трафике

В 2024 году спам-письма составили 47,27% от общего объема глобального почтового трафика — это значение выросло на 1,27 п. п. по сравнению с прошлым годом. Меньше всего спама пришлось на октябрь и ноябрь — средние доли в этих месяцах опустились до показателей 45,33% и 45,20% соответственно. В декабре мы наблюдали незначительную положительную динамику количества мусорных писем, что сделало четвертый квартал года самым спокойным. Пик спам-активности пришелся на лето: наибольшее количество писем зафиксировано в июне (49,52%) и июле (49,27%).

Доля спама в мировом почтовом трафике, 2024 г. (скачать)

В российском сегменте интернета средняя доля спама превысила глобальный показатель и составила 48,57%, что на 1,98 п. п. выше, чем в 2023 году. Как и во всем мире, наименьшую активность спамеры проявляли в конце года: в четвертом квартале 45,14% писем были мусорными. Однако, в отличие от глобальных тенденций, в Рунете мы зафиксировали четыре месяца, когда доля спама превысила половину от всего трафика, а именно март (51,01%), июнь (51,53%), июль (51,02%) и сентябрь (51,25%). Эти цифры позволили определить третий квартал как наиболее активный с долей 50,46%. Самым спокойным месяцем стал декабрь, причем любопытно, что при прочих равных или превышающих глобальные значения показателях количество спам-писем в декабре в России оказалось меньше, чем в мире, — 44,56%.

Доля спама в почтовом трафике Рунета, 2024 г. (скачать)

Страны и территории — источники спама

Мы продолжаем отмечать рост доли спама, отправляемого из России, — с 31,45% до 36,18%. США и материковый Китай, в прошлом году занимавшие вторую и третью строчку соответственно, поменялись местами, причем доля Китая выросла на 6 п. п. (17,11%), а доля США упала на 3 п. п. (8,40%). Казахстан, попавший в двадцатку впервые в прошлом году, поднялся с восьмого на четвертое место (3,82%), сместив с него Японию (2,93%), в результате чего ранее занимавшая пятое место Германия также опустилась на одну строчку с долей 2,10%. Доля Индии незначительно снизилась, однако эта страна оказалась на седьмом месте, что на две позиции выше прошлого года. Количество спама, отправляемого из Гонконга, наоборот, выросло, причем более чем в два раза (1,75%), что позволило этой территории занять восьмую строчку TOP 20. Далее следуют Бразилия (1,44%) и Нидерланды (1,25%), доли которых продолжили снижаться.

TOP 20 стран и территорий — источников спама, 2024 г. (скачать)

Вредоносные почтовые вложения

В 2024 году решения «Лаборатории Касперского» зафиксировали 125 521 794 попытки открыть вредоносное вложение в электронной почте — это на десять миллионов меньше, чем годом ранее. Любопытно, что один из пиков по срабатываниям почтового антивируса пришелся на апрель — хотя в 2023 году в этом месяце была наименьшая вредоносная активность. В январе и декабре мы наблюдали относительное снижение числа срабатываний, а рост отмечали весной и осенью.

Количество срабатываний почтового антивируса, 2024 г. (скачать)

Чаще всего вредоносные вложения в письмах оказывались стилерами Agensla (6,51%), в прошлом году занимавшими второе место. Следующую строчку занимают троянцы Badun (4,51%), которые распространяются в архивах под видом электронных документов. С восьмого на третье место переместилось семейство Makoob (3,96%), сместив шпионское ПО Noon (3,62%), которое собирает пароли из браузеров и нажатия клавиш. Вредоносные PDF-документы Badur, которые были самыми популярными вложениями в 2023 году, опустились на пятое место с долей 3,48%, после чего идут фишинговые HTML-формы из семейства Hoax.HTML.Phish (2,93%). За ними расположились шпионские троянцы Strab (2,85%), способные отслеживать нажатия клавиш, делать скриншоты и совершать прочие характерные для шпионского ПО действия. Замыкают десятку VBS-скрипты SAgent (2,75%), которые не использовались в прошлом году столь активно, семейство Taskun (2,75%), доля которого осталась на прежнем уровне, а также PDF-документы, содержащие фишинговые ссылки, Hoax.PDF.Phish (2,11%).

TOP 10 семейств вредоносных программ, распространяющихся в виде почтовых вложений, 2024 г. (скачать)

Список самых распространенных зловредов отражает тенденции, аналогичные распределению семейств, за несколькими исключениями: разновидность вредоносных HTML-форм Hoax.HTML.Phish опустилась на две строчки (2,20%), а вместо конкретного образца троянца Strab в десятку вошел вариант ISO-образа Trojan.Win32.ISO.gen, распространяемого по электронной почте (1,39%).

TOP 10 вредоносных программ, распространяющихся в виде почтовых вложений, 2024 г. (скачать)

Страны и территории — мишени вредоносных рассылок

В 2024 году пользователи из России по-прежнему сталкивались с вредоносными почтовыми вложениями чаще других — однако доля срабатываний почтового антивируса для этой страны снизилась по сравнению с прошлым годом и составила 11,37%. На втором месте оказался Китай (10,96%), который не попадал в TOP 20 на протяжении последних нескольких лет. Далее расположились Испания (8,32%), Мексика (5,73%) и Турция (5,05%), опустившиеся на одну строчку вниз с незначительным сокращением доли вредоносных вложений. Шестое место занимают пользователи из Швейцарии (4,82%), которые также впервые оказались в рейтинге. За ними следуют Вьетнам (3,68%), доля которого снизилась, и Объединенные Арабские Эмираты (3,24%), наоборот, укрепившие свою позицию в рейтинге. Кроме того, среди частых мишеней вредоносного спама мы наблюдаем пользователей из Малайзии (2,99%) и Италии (2,54%).

TOP 20 стран и территорий — мишеней вредоносных рассылок, 2024 г. (скачать)

Заключение

Политические и экономические кризисы продолжат предоставлять новые инфоповоды для мошеннических схем. В некоторых случаях, представленных в отчете этого года, мы можем наблюдать «жадность» киберпреступников: использование брендов двух разных компаний на одной странице; достоверная подделка ресурса, направленная не на кражу учетных данных, а на похищение денег; доскональное анкетирование, которое может привести не только к потере доступа к средствам, но и к краже личности. Такие случаи многоуровневых угроз могут стать новой тенденцией фишинговых и скам-атак.

Мы продолжаем наблюдать отражение громких инфоповодов в спам-рассылках, эксплуатирующих тематики легкого заработка и возможности приобрести товар или услугу по сниженной цене. Растущий интерес пользователей к средствам искусственного интеллекта активно используется спамерами для привлечения аудитории, и, конечно, эта тенденция сохранится и далее.

* Instagram и Facebook принадлежат корпорации Meta, которая признана в России экстремистской организацией.

** Корпорация Meta признана в России экстремистской организацией.

Спам и фишинг в 2024 году