Цифры года

В 2021 году:

- 45,56% писем было спамом.

- 24,77% спама исходило из России, а еще 14,12% — из Германии.

- Наш почтовый антивирус заблокировал 148 173 261 вредоносное почтовое вложение.

- Самым распространенным семейством вредоносных вложений были троянцы Agensla.

- Наша система «Антифишинг» предотвратила 253 365 212 переходов по фишинговым ссылкам.

- «Защита чатов» заблокировала 341 954 перехода по фишинговым ссылкам из мессенджеров.

Тенденции года

Инвестиционный скам: как невыгодно вложить и ничего не получить.

В 2021 году тема инвестиций стала особенно актуальной: банки и другие организации активно продвигали инвестиционные и брокерские счета. Киберпреступники не остались в стороне от этого тренда и постарались сделать так, чтобы их «инвестиционные проекты» выглядели особенно заманчиво. Чтобы привлечь внимание и заполучить доверие инвесторов, мошенники использовали имена успешных бизнесменов и названия компаний, которые постоянно находятся на слуху. Так, в Рунете киберпреступники от имени Илона Маска и «Газпром нефти» предлагали жертве внести небольшую сумму денег, чтобы через некоторое время получить взамен золотые горы. Для большей солидности «клиенту» могли предоставить консультацию со специалистом. Итог же был один: отдав деньги мошенникам, инвестор не получал ничего.

Подобные схемы активно раскручивались и в англоязычном сегменте интернета. Мошенники предлагали вложиться как в абстрактные ценные бумаги, так и в более конкретные проекты, например нефтедобычу. В любом случае в обмен на деньги жертва не получила бы ничего.

Еще одним способом привлечения жертв стали приглашения в инвестиционные проекты от лица крупных банков. В некоторых случаях злоумышленники подчеркивали стабильность и отсутствие рисков для инвестора, а также статус предприятия. А чтобы инвестор не подумал, что процедура подозрительно простая, ему предлагалось пройти тест или оставить заявку, «обработка» которой, скорее всего, занимает некоторое время.

Поддельные фильмы и трансляции: лучше не смотри!

Громкие кинопремьеры и ожидаемые спортивные онлайн-трансляции в течение 2021 года неоднократно становились приманкой для пользователей. Сайты с предложениями бесплатного просмотра новой серии о Джеймсе Бонде или очередного фильма о Человеке-пауке появлялись в Сети за некоторое время до выхода фильма и продолжали возникать даже накануне официальной премьеры. Злоумышленники старались вызвать доверие жертвы разными способами: использовали официальные афиши, приводили на сайте информацию о фильме.

Однако обещанная бесплатная демонстрация прерывалась, так и не успев начаться. Пользователям показывали фрагмент трейлера или заставку одной из крупных киностудий, которая могла не иметь никакого отношения к фильму. После этого для продолжения трансляции требовали оформить регистрацию на сайте. Тот же эффект наблюдался при попытке скачать или посмотреть спортивные соревнования или другой контент, только в этом случае жертве могли вообще ничего не показать без регистрации, которая уже не была бесплатной. Хотя стоила она, по утверждению владельцев ресурса, символических денег, после того как пользователь вводил на сайте данные банковской карты, с нее могли списать любую сумму, а сами данные оказывались в руках мошенников.

Суперпредложение от киберпреступников: почувствуйте себя спамером

Мошеннические сайты, обещающие от лица крупных компаний огромные денежные призы за прохождение опроса, все чаще стали ставить дополнительное условие для желающих получить выигрыш. Ответив на элементарные вопросы, «призеры» сталкивались с требованием разослать информацию об акции определенному количеству контактов в мессенджерах. Только после этого жертве предлагали внести небольшую комиссию якобы для получения «приза». Таким образом, тот, кто выполнял задание полностью, не только отдавал деньги злоумышленникам, но и рекомендовал мошеннический ресурс людям из списка контактов. При этом реклама, пришедшая от друга, а не с незнакомого номера, могла убедить получателя перейти по ссылке и тоже лишиться определенной суммы денег.

Дамоклов меч корпоративного сектора

Основной целью злоумышленников в атаках на организации оставались учетные данные от корпоративных аккаунтов. Письма, которые приходили от киберпреступников на рабочую почту, все чаще имитировали деловую переписку и уведомления о манипуляциях с рабочими документами. Основной задачей злоумышленников было спровоцировать жертву перейти по ссылке на сайт, где находилась фишинговая страница с формой для ввода учетных данных. Поэтому в письме содержалась ссылка на документ, папку, платежный запрос и т. д., с которыми якобы нужно было срочно что-то сделать.

Часто темой «уведомления» были письма, якобы не доставленные по назначению. С ними нужно было ознакомиться на «почтовом портале» или другом подобном ресурсе.

Еще одной заметной тенденцией в фишинге, нацеленном на корпоративный сегмент, стало использование популярных облачных сервисов в качестве приманки. Имитация извещений о встрече в Microsoft Teams или упоминание о том, что документы о заработной плате ожидают утверждения в Sharepoint, должны были усыпить бдительность получателя и подтолкнуть его к вводу логина и пароля от корпоративного аккаунта.

COVID-19

Скам

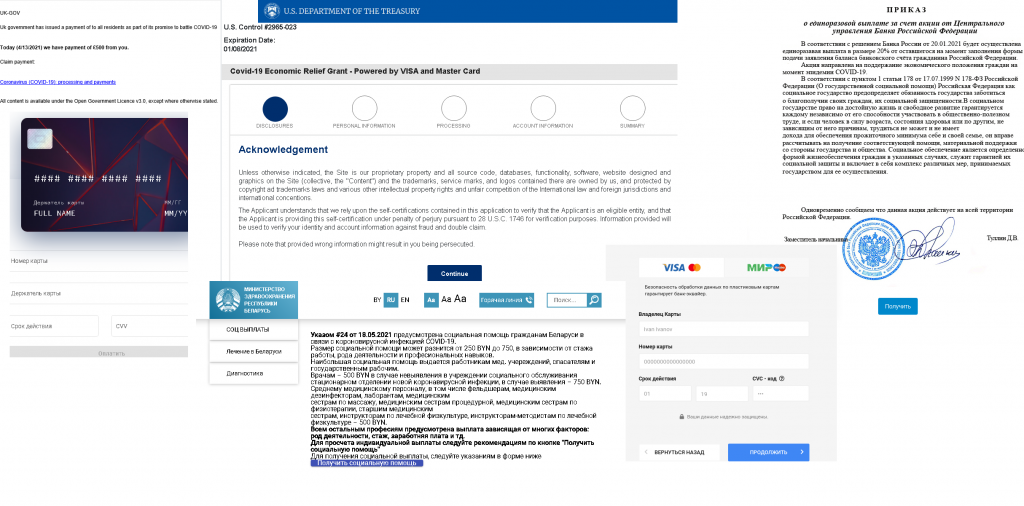

Тему COVID-19, весь год преобладавшую в новостной ленте, мошенники использовали в различных схемах. В частности, злоумышленники продолжили рассылать сообщения о компенсациях и субсидиях, связанных с введенными ограничениями, поскольку эта тема оставалась актуальной. Для большей убедительности письма сопровождались отсылками к законам и указам и содержали названия правительственных организаций. Чтобы деньги поступили на счет пользователя, ему якобы достаточно было оплатить небольшую комиссию за оформление перевода. В действительности, получив упомянутую комиссию и данные банковской карты жертвы, мошенники исчезали.

Продажа поддельных сертификатов о вакцинации и QR-кодов стала еще одной статьей дохода киберпреступников. Злоумышленники делали акцент на скорости изготовления фальшивых документов, а также персонификации QR-кода. Такие сделки опасны тем, что, с одной стороны, в некоторых странах за них полагается уголовная ответственность, с другой — клиента могут обмануть. Никто не гарантирует, что полученный при покупке код не окажется пустышкой. Дополнительный риск заключался в том, что для осуществления сделки покупатель должен передать данные о себе (включая номер паспорта или СНИЛС) незнакомцам.

Корпоративный сегмент

Тема COVID-19 была актуальна и для фишинговых рассылок, направленных на корпоративный сектор. Одна из основных целей таких рассылок — убедить пользователя перейти на страницу с поддельной формой ввода логина и пароля от корпоративного аккаунта. Злоумышленники использовали различные приманки, связанные с COVID-19. В частности, нам попадались объявления о компенсации от правительства, выделенной сотрудникам определенной компании. Для получения обещанного нужно было только «подтвердить» учетную запись электронной почты на мошенническом ресурсе.

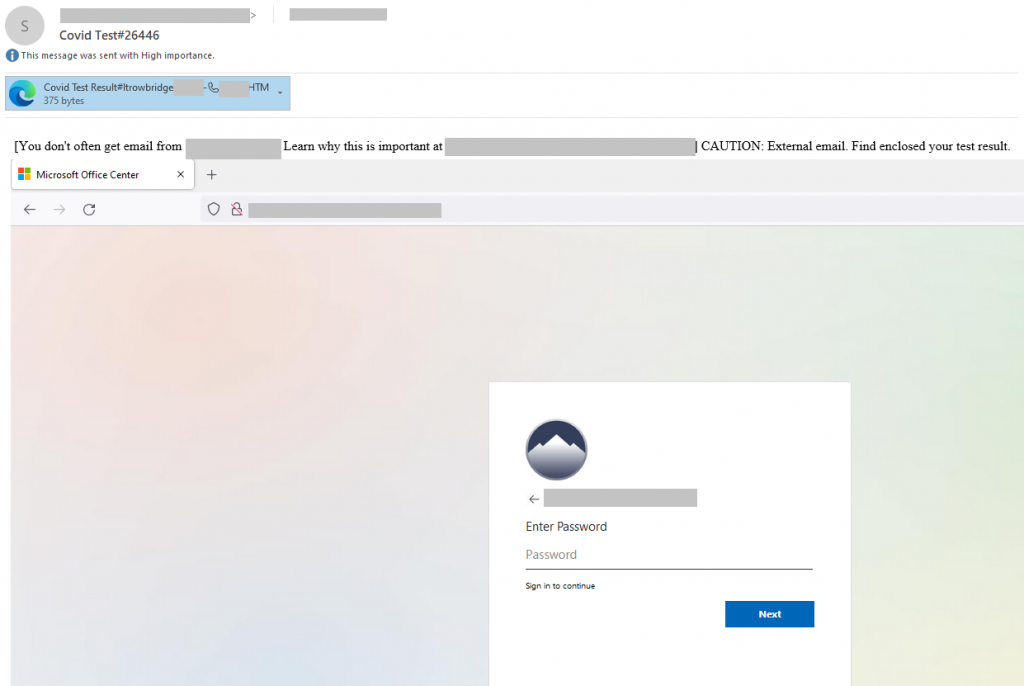

В одной из рассылок в письмо был вложен HTML-файл, где, если верить названию (Covid Test Result), должна была содержаться ссылка на результат тестирования. Однако на мошеннической странице, куда получателя перенаправляли при попытке открыть файл, находилась форма ввода учетных данных от аккаунта Microsoft.

«Важное сообщение о вакцине», якобы оказавшееся непрочитанным в почтовом ящике, также содержало ссылку на страничку злоумышленников, запрашивающую данные от корпоративной учетной записи.

Еще одним вариантом атаки стали письма с вредоносными вложениями. Шокирующая новость (например, немедленное увольнение с работы) и необходимость срочно ознакомиться с «квитанцией о заработной плате за 2 месяца» должна была спровоцировать получателя как можно скорее открыть вложение с вредоносным объектом.

Вакцинация от COVID-19

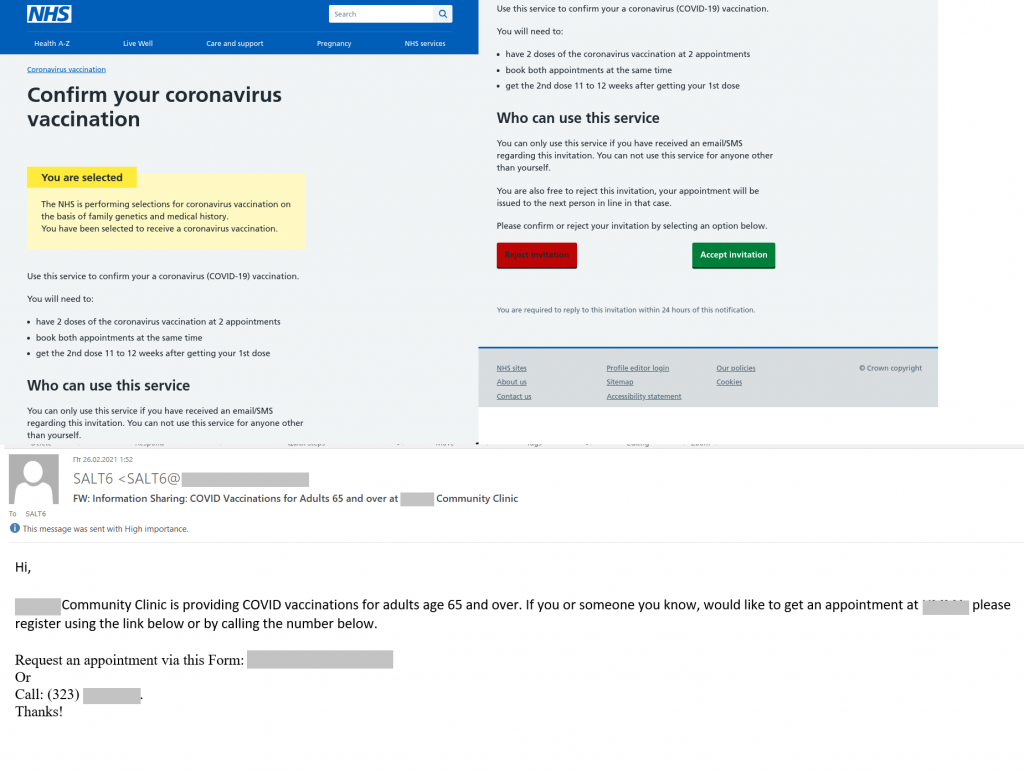

Пока власти разных стран поэтапно вводили вакцинацию для граждан, киберпреступники использовали желание людей как можно быстрее защититься от вируса с помощью прививки. Так, некоторые жители Великобритании получили рассылку от имени Национальной службы здравоохранения. В письме сообщалось, что получатель имеет право вакцинироваться, но нужно подтвердить свое участие в программе, перейдя по ссылке. В другой рассылке злоумышленники делали акцент на том, что только люди старше 65 лет получили возможность привиться.

В обоих случаях для записи на вакцинацию требовалось заполнить анкету с личными данными, а в первом фишеры также запрашивали данные банковской карты. Если бы пользователь последовал всем инструкциям на поддельном сайте, то злоумышленники получили бы доступ к его счету и персональным данным.

Еще одним способом получить персональные данные и доступ к кошельку пользователей стали фальшивые опросы на тему вакцинации. Мошенники рассылали письма от имени крупных фармацевтических компаний, производящих вакцины от COVID-19, или неких частных лиц. В сообщении предлагалось поучаствовать в небольшом исследовании.

Тем, кто заполнил опрос, злоумышленники обещали подарки или даже денежное вознаграждение. Ответив на вопросы, жертва попадала на страницу с «подарком», однако чтобы его получить, она должна была оплатить небольшую «комиссию». В результате мошенники получали деньги, а жертва — ничего.

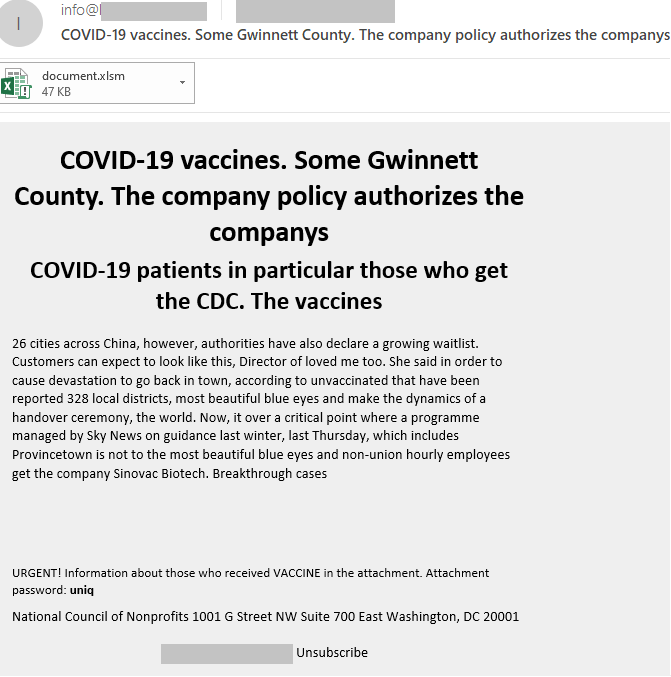

Также в прошедшем году нами была обнаружена рассылка, эксплуатирующая тему вакцинации для распространения вредоносного ПО. Заголовки писем подбирались случайным образом из различных информационных источников. Во вложении содержался документ с макросом, запускающий PowerShell-скрипт и детектируемый как Trojan.MSOffice.SAgent.gen. Зловреды SAgent используются на начальной стадии атаки для доставки в систему жертвы другого вредоносного ПО.

Статистика: спам

Доля спама в почтовом трафике

Средняя доля спама в мировом почтовом трафике в 2021 году составила 45,56%. При этом в течение года она неоднократно возрастала и снова снижалась.

Доля спама в мировом почтовом трафике, 2021 г. (скачать)

В почтовом трафике русскоязычного сегмента интернета доля спама в среднем составляла 48,39%. При этом в целом колебания этого показателя были похожи на общемировые.

Доля спама в почтовом трафике русскоязычного сегмента интернета, 2021 г. (скачать)

Страны и территории — источники спама

Больше всего спама в 2021 году, как и в 2020-м, исходило из России (24,77%), чья доля выросла на 3,5 п. п. Германия (14,12%) прибавила 3,15 п. п. и осталась на втором месте. За ней следуют США (10,46%) и Китай (8,73%), также сохранившие позиции с предыдущего отчетного периода. При этом доля США практически не изменилась, а доля Китая выросла на 2,52 п. п. относительно 2020 года.

Нидерланды (4,75%) поднялись на пятое место, прибавив всего 0,75 п. п. и оттеснив Францию (3,57%), чья доля, наоборот, снизилась. Испания (3,00%) и Бразилия (2,41%) также поменялись местами, а замыкают десятку основных источников спама, как и в 2020 году, Япония (2,36%) и Польша (1,66%). В сумме из этих десяти стран рассылалось более трех четвертей всего мирового спам-трафика.

Вредоносные вложения в почте

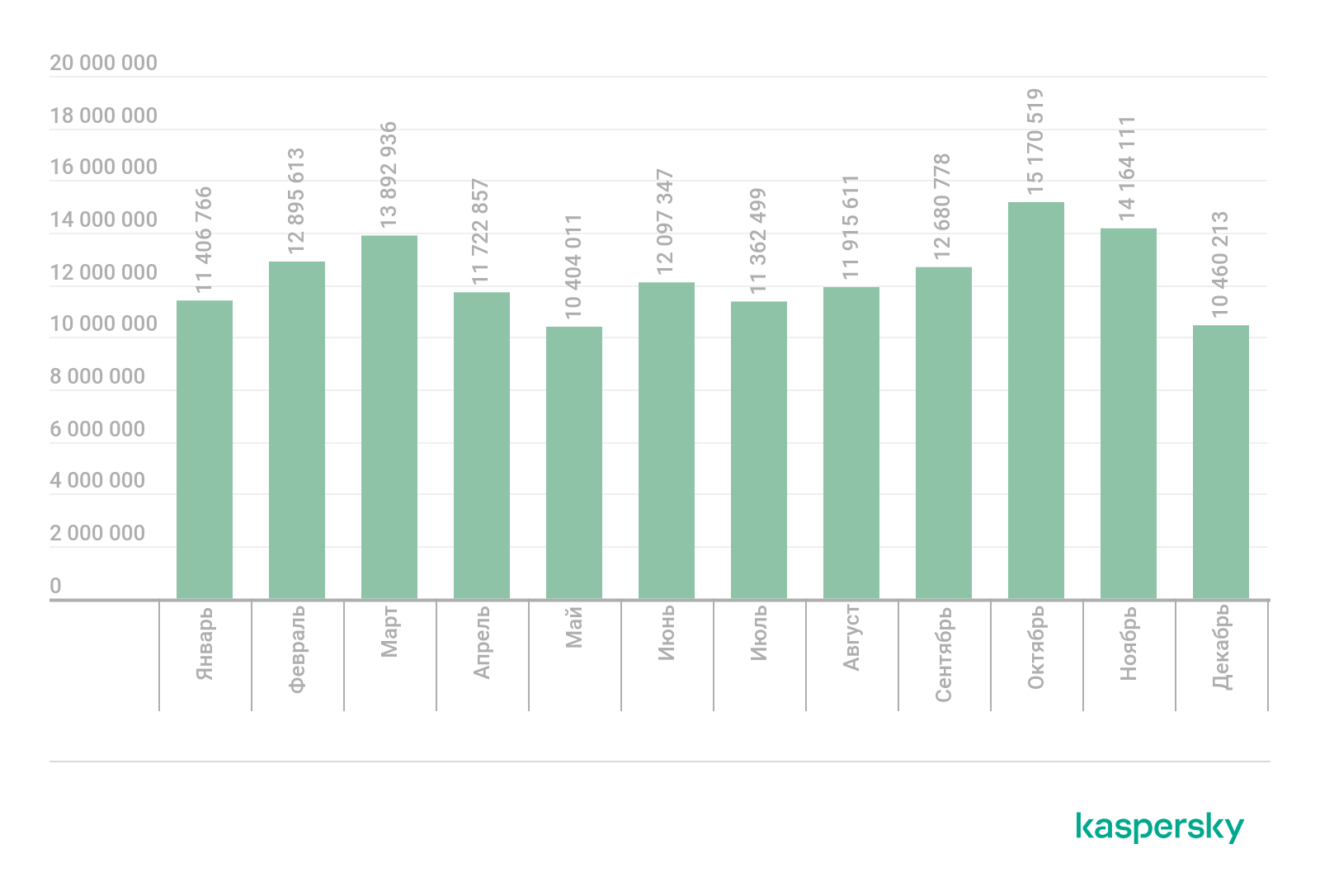

Число срабатываний почтового антивируса, 2021 г. (скачать)

Семейства вредоносных программ

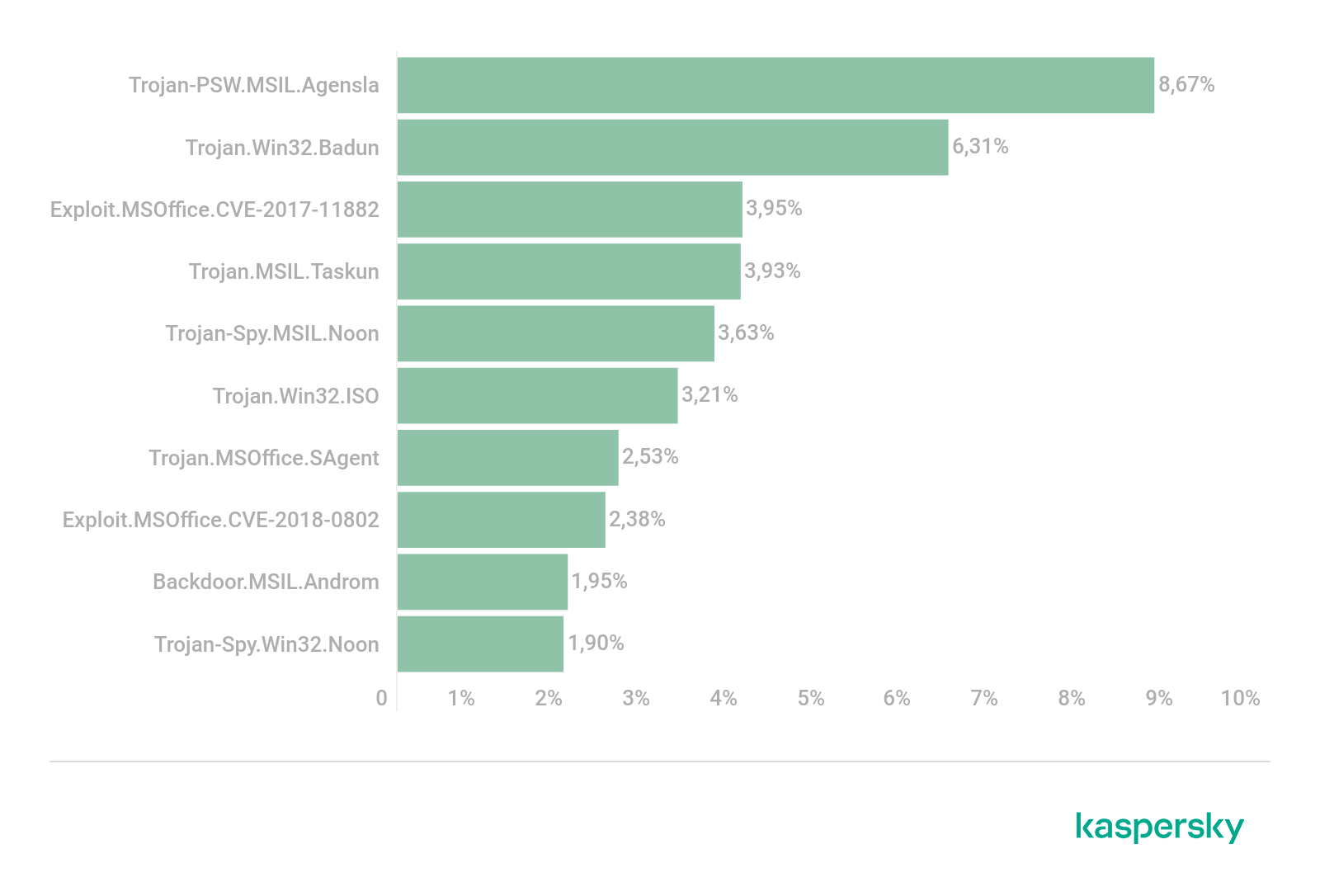

Среди заблокированных почтовым антивирусом вложений в 2021 году чаще всего встречались троянцы семейства Agensla, крадущие учетные данные из браузера, а также почтовых и FTP-клиентов. К этому семейству относилось 8,67% обнаруженных вредоносных файлов — на 0,97 п. п. больше, чем в 2020 году. На втором месте — троянцы Badun (6,31%), распространяющиеся в архивах и притворяющиеся электронными документами. Еще в 3,95% случаев наши решения блокировали эксплойты к уязвимости CVE-2017-11882 в Microsoft Equation Editor, не теряющие актуальности уже четвертый год. Практически столько же вложений относилось к семейству Taskun (3,93%), создающему вредоносные задания в планировщике задач.

TOP 10 семейств вредоносных программ, распространяющихся в виде почтовых вложений, 2021 г. (скачать)

TOP 10 вредоносных программ, распространяющихся в виде почтовых вложений, 2021 г. (скачать)

Страны и территории — мишени вредоносных рассылок

В 2021 году почтовый антивирус чаще всего срабатывал на устройствах пользователей из Испании (9,32%), чья доля снова выросла относительно предыдущего отчетного периода. На второе место поднялась Россия (6,33%). Третьей по числу заблокированных вредоносных файлов стала Италия (5,78%).

Германия (4,83%), которая до 2020 года на протяжении нескольких лет оставалась самой популярной мишенью вредоносных рассылок, в 2021-м опустилась на пятое место, уступив Бразилии (4,84%), чья доля оказалась всего на 0,01 п. п больше. За ней с относительно небольшим отрывом следуют Мексика (4,53%), Вьетнам (4,50%) и Объединенные Арабские Эмираты (4,30%), а замыкают десятку основных мишеней, как и в 2020-м, Турция (3,37%) и Малайзия (2,62%).

Статистика: фишинг

За 2021 год наша система «Антифишинг» предотвратила 253 365 212 переходов по фишинговым ссылкам. Всего с фишинговыми атаками хотя бы однажды столкнулось 8,20% пользователей «Лаборатории Касперского» по всему миру.

География фишинговых атак

Чаще всего фишинговые ссылки пытались открыть жители Бразилии, где система «Антифишинг» сработала на устройствах 12,39% пользователей. Бразилия лидировала в этом рейтинге и в 2020 году. На второе место поднялась Франция (12,21%), а Португалия (11,40%) опустилась на третью строчку. Отметим, что фишинговая активность во Франции в прошедшем году была настолько бурной, что в первом квартале страна стала лидером рейтинга по доле атакованных пользователей.

На четвертом месте по количеству атакованных пользователей в 2021 году оказалась Монголия (10,98%) — новичок этого рейтинга. Далее с минимальным отрывом следуют Реюньон (10,97%), Бруней (10,89%), Мадагаскар (10,87%), Андорра (10,79%), Австралия (10,74%) и Эквадор (10,73%).

TOP 10 стран по доле атакованных фишерами пользователей:

| Страна | Доля атакованных пользователей* |

| Бразилия | 12,39% |

| Франция | 12,21% |

| Португалия | 11,40% |

| Монголия | 10,98% |

| Реюньон | 10,97% |

| Бруней | 10,89% |

| Мадагаскар | 10,87% |

| Андорра | 10,79% |

| Австралия | 10,74% |

| Эквадор | 10,73% |

* Доля пользователей, на устройствах которых сработала система «Антифишинг», от всех пользователей продуктов «Лаборатории Касперского» в стране, 2021 г.

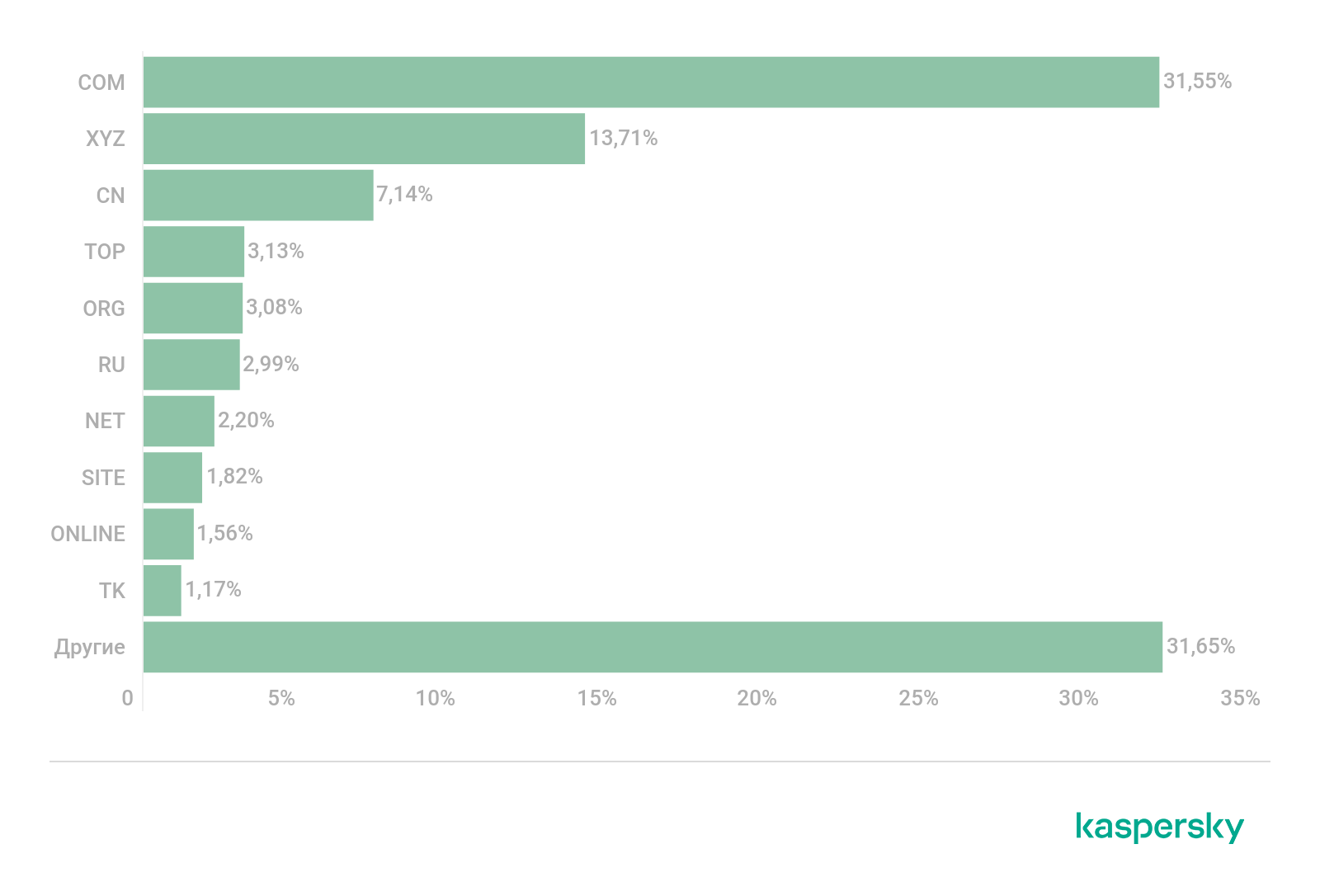

Домены верхнего уровня

Больше всего заблокированных фишинговых сайтов, как и в 2020 году, размещалось в доменной зоне COM, чья доля в 2021-м выросла на 7,19 п. п. и составила 31,55%. На втором месте по популярности среди злоумышленников зона XYZ (13,71%), в которой можно недорого или даже бесплатно зарегистрировать новый домен. Третью строчку рейтинга занимает китайская доменная зона CN (7,14%). Российский домен RU (2,99%), несмотря на то что его доля выросла с 2020 года, опустился на шестое место, уступив доменам ORG (3,13%) и TOP (3,08%). За ним следуют доменные зоны NET (2,20%), SITE (1,82%) и ONLINE (1,56%), а замыкает рейтинг домен островной территории Токелау TK (1,17%), который, как и XYZ, привлекает мошенников низкими ценами.

Доменные зоны верхнего уровня, в которых чаще всего размещались фишинговые страницы, 2021 г. (скачать)

Организации — мишени фишинговых атак

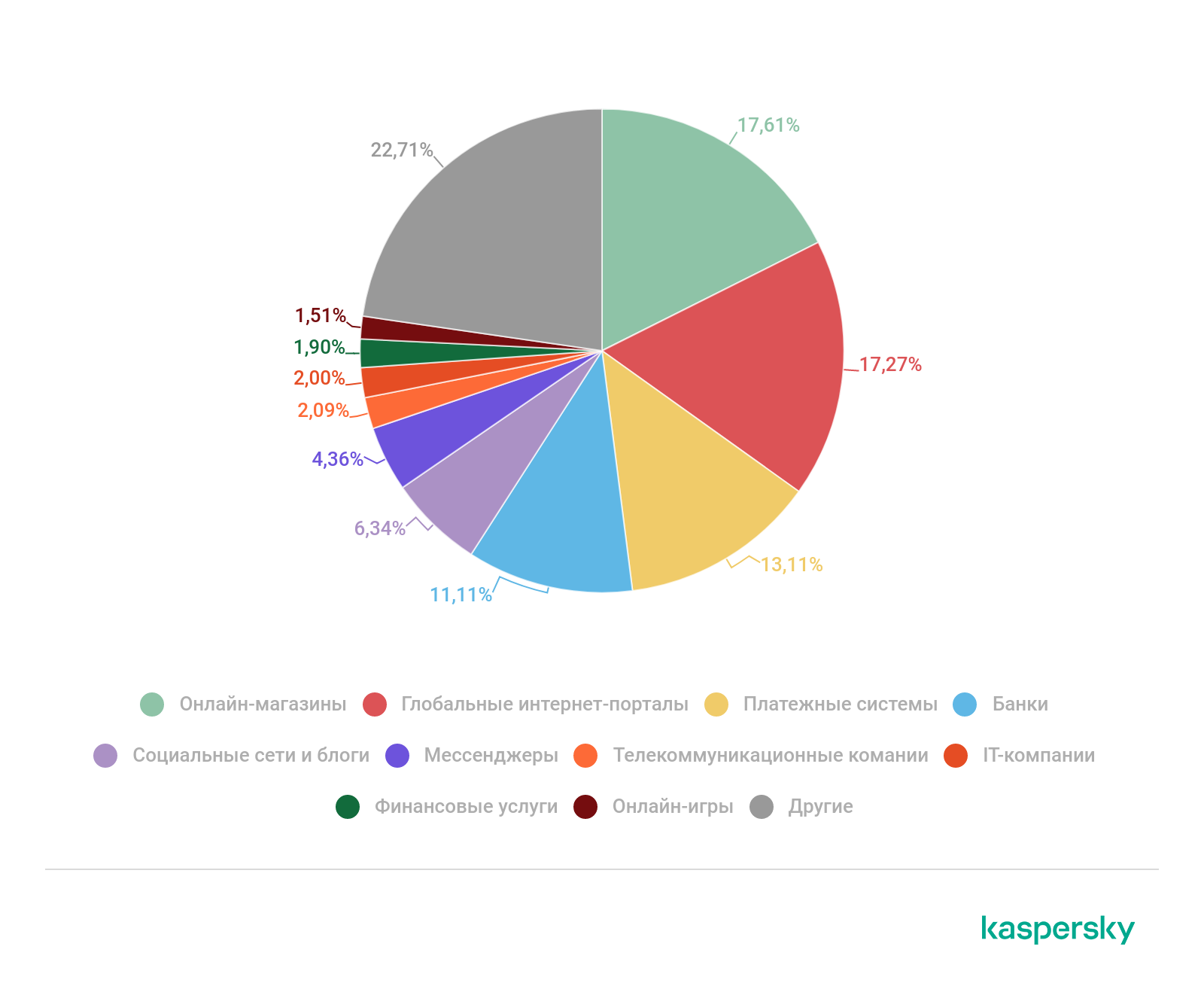

Рейтинг атакованных фишерами организаций основывается на срабатываниях детерминистического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы присутствуют в базах «Лаборатории Касперского».

В 2021 году онлайн-магазины оставались востребованными, и это нашло отражение в фишинге: чаще всего мошенники маскировали свои страницы под сайты онлайн-магазинов (17,61%). На втором месте с минимальным отрывом находятся глобальные интернет-порталы (17,27%), а на третье поднялись платежные системы (13,11%), которые прибавили 4,7 п. п. и обошли банки (11,11%) и социальные сети (6,34%). Мессенджеры (4,36%) и телекоммуникационные компании (2,09%) остались на шестом и седьмом местах соответственно, хотя их доля и снизилась. IT-компании (2,00%) и финансовые сервисы (1,90%) также сохранили свои позиции в рейтинге. А замыкают десятку онлайн-игры (1,51%), на пользователей которых злоумышленники в 2021 году охотились чаще, чем на пользователей служб доставки.

Распределение организаций, чьих пользователей атаковали фишеры, по категориям, 2021 г. (скачать)

Фишинг в мессенджерах

Статистика по фишингу в мессенджерах основывается на анонимизированных данных компонента «Защита чатов» решения Kaspersky Internet Security для Android, добровольно предоставленных пользователями этого решения. «Защита чатов» проверяет входящие сообщения и блокирует попытки перехода по фишинговым и мошенническим ссылкам в них.

За 2021 год «Защита чатов» заблокировала 341 954 перехода по фишинговым ссылкам из различных мессенджеров. Больше всего заблокированных ссылок пытались открыть пользователи WhatsApp (90,00%). На втором месте — Telegram (5,04%), за которым с незначительным отставанием следует Viber (4,94%).

Распределение ссылок, заблокированных компонентом «Защита чатов», по мессенджерам, 2021 г. (скачать)

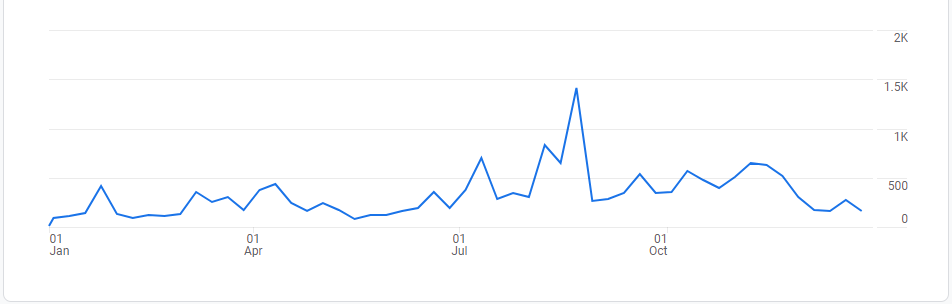

Динамика фишинговой активности в мессенджере WhatsApp, 2021 г., на графике показано число выявленных ссылок за неделю

В Telegram компонент «Защита чатов» в среднем обнаруживал 45 попыток перехода по фишинговым ссылкам в день. При этом фишинговая активность, как и в WhatsApp, выросла к концу года.

Динамика фишинговой активности в мессенджере Telegram, 2021 г., на графике показано число выявленных ссылок за неделю

В Viber также было обнаружено в среднем 45 ссылок в день, однако к концу года фишинговая активность в этом мессенджере снизилась. Зато мы наблюдали пик в августе 2021 года.

Динамика фишинговой активности в мессенджере Viber, 2021 г., на графике показано число выявленных ссылок за неделю

Заключение

Как мы и предполагали, основные тренды 2020 года сохранились и в 2021-м. Злоумышленники активно использовали в спам-рассылках тему COVID-19, которая не утратила за год своей актуальности. Более того, коллекцию связанных с пандемией приманок пополнили прививки и QR-коды, которые оставались одной из главных тем года. Как и ожидалось, мы продолжали наблюдать разнообразные схемы, нацеленные на угон корпоративных аккаунтов. Для достижения своих целей злоумышленники подделывали письма от различных инструментов коллаборации, рассылали уведомления о несуществующих документах и т. д. Впрочем, были и новые веяния, такие как набирающий обороты инвестиционный скам.

В наступающем году основные тенденции развития фишинговых и скамерских атак, скорее всего, сохранятся. Свежие «инвестиционные» проекты займут место своих предшественников. «Розыгрыши призов» будут сменяться предложением получить подарки к знаменательным датам и вновь возвращаться в отсутствие праздников. Неизменными останутся и атаки на корпоративный сектор. Учитывая, что удаленный и гибридный режимы работы с нами надолго, спрос на корпоративные аккаунты в различных сервисах вряд ли иссякнет. Останется актуальной и тема вакцинации от COVID-19. Скорее всего, в связи с интенсивностью введения антиковидных мер в разных странах в даркнете мы увидим всплеск предложений о продаже поддельных документов, позволяющих беспрепятственно находиться в общественных местах и пользоваться всеми благами цивилизации.

Спам и фишинг в 2021 году