Отдел экспертных сервисов «Лаборатории Касперского» ежегодно осуществляет десятки проектов по анализу защищенности российских и зарубежных компаний. Мы подвели основные итоги и собрали статистику по анализу защищенности корпоративных информационных систем в 2017 году.

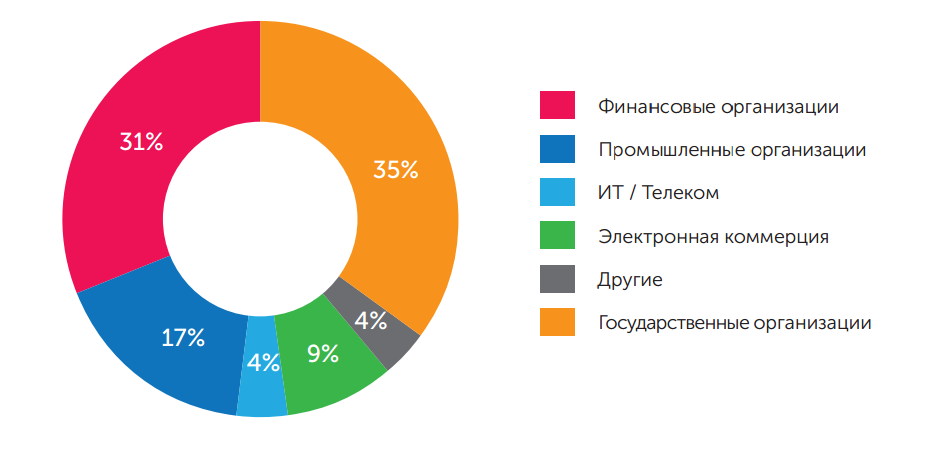

Суммарно мы проанализировали несколько десятков проектов для компаний из разных отраслей: государственные учреждения, финансовые организации, телекоммуникационные и ИТ-компании, промышленные организации, и энергетические компании. Итоги и статистика по уязвимостям были подведены раздельно по предоставляемым услугам: внешнее тестирование на проникновение, внутреннее тестирование на проникновение, анализ защищенности веб-приложений.

Итоговый уровень защищенности от атак со стороны внешнего злоумышленника для 43% анализируемых компаний был определен как низкий или крайне низкий. Тот же показатель, но в случае атак со стороны внутреннего злоумышленника, был определен как низкий или крайне низкий уже для 93% анализируемых компаний.

В отчете приведена статистика наиболее распространённых уязвимостей и недостатков защиты, которыми потенциально могут воспользоваться злоумышленники для несанкционированного проникновения в инфраструктуру компаний.

Полный отчет «Анализ защищенности корпоративных информационных систем в 2017 году» (PDF)

Полный отчет «Анализ защищенности корпоративных информационных систем в 2017 году» (PDF)

Анализ защищенности корпоративных информационных систем в 2017 году