Предыстория

Группа RevengeHotels, также известная как TA558, действует с 2015 года и специализируется на похищении данных кредитных карт постояльцев отелей и путешественников. Типичный метод их атак — рассылка писем с фишинговыми ссылками, которые перенаправляют посетителей на сайты, замаскированные под хранилища документов. С этих сайтов загружаются скрипты, которые в итоге заражают целевые компьютеры. Финальные полезные нагрузки представляют собой различные троянцы удаленного доступа (RAT), позволяющие злоумышленникам управлять скомпрометированными системами, похищать конфиденциальные данные, закрепляться в инфраструктуре и выполнять иные вредоносные действия.

В предыдущих кампаниях группа распространяла вредоносные электронные письма с прикрепленными документами форматов Word, Excel или PDF. Некоторые из этих вложений эксплуатировали уязвимость CVE-2017-0199, загружая VBS- или PowerShell-скрипты для установки кастомизированных версий RAT различных семейств, таких как RevengeRAT, NanoCoreRAT, NjRAT, 888 RAT, а также других вредоносных программ, включая ProCC. Эти атаки затронули отели в ряде стран Латинской Америки, включая Бразилию, Аргентину, Чили и Мексику, а также компьютеры на стойках регистрации в гостиницах по всему миру, в частности в России, Беларуси и Турции.

Позже эта группа злоумышленников добавила в свой арсенал XWorm — RAT с командами для управления зараженными устройствами, кражи данных, закрепления в системе и выполнения других вредоносных действий. В ходе расследования кампании, связанной с распространением XWorm, мы обнаружили признаки того, что RevengeHotels также применяла в своих операциях RAT-инструмент под названием DesckVBRAT.

Летом 2025 года мы зафиксировали новые кампании, нацеленные на тот же сектор, с применением все более сложных имплантов и инструментов. Атакующие продолжают рассылать фишинговые письма, замаскированные под счета-фактуры, для доставки имплантов VenomRAT с помощью загрузчиков на основе JavaScript и PowerShell. Анализ показывает, что значительная часть кода для начального заражения и загрузки имплантов в этих кампаниях могла быть сгенерирована с помощью LLM-агентов. По всей видимости, организаторы кампании активно используют ИИ-технологии для расширения своих возможностей — подобная тенденция также прослеживается среди других киберпреступных групп.

Основными целями этих кампаний являются бразильские отели, однако мы также зафиксировали атаки на испаноязычные рынки. Проведя комплексный анализ схем атак и методов работы злоумышленников, мы с высокой степенью уверенности установили, что за этой активностью стоит группа RevengeHotels. Сочетание тактик, техник и процедур (TTP), примененных в данных атаках, соответствует ранее задокументированному поведению RevengeHotels. Инфраструктура доставки полезной нагрузки базируется на легитимных хостингах, зачастую использующих доменные имена с португальской тематикой.

Первичное заражение

Основным вектором атаки, используемым RevengeHotels, являются фишинговые письма, замаскированные под счета-фактуры, в которых получателям предлагается погасить просроченные платежи. Эти сообщения целенаправленно отправляются на адреса электронной почты, связанные с процессом бронирования в отелях. Хотя большинство подобных писем составлено на португальском языке, мы также зафиксировали случаи рассылки испаноязычных фишинговых писем. Это указывает на то, что деятельность группировки выходит за пределы бразильских гостиничных заведений и потенциально охватывает цели в испаноязычных странах или регионах.

В последних зафиксированных случаях подобных атак тематика сместилась с бронирования номеров на поддельные отклики на вакансии. Эксплуатируя тему потенциального трудоустройства в атакуемых гостиницах, злоумышленники рассылали вредоносные резюме.

Вредоносный имплант

В разных фишинговых письмах указаны разные вредоносные веб-сайты. При посещении такого сайта загружается JS-файл WScript, который инициирует процесс заражения. Имя файла JS меняется при каждом запросе. В описанном случае мы проанализировали файл Fat146571.js (fbadfff7b61d820e3632a2f464079e8c), который имеет формат Fat{НОМЕР}.js, где Fat является началом португальского слова fatura — «счет-фактура».

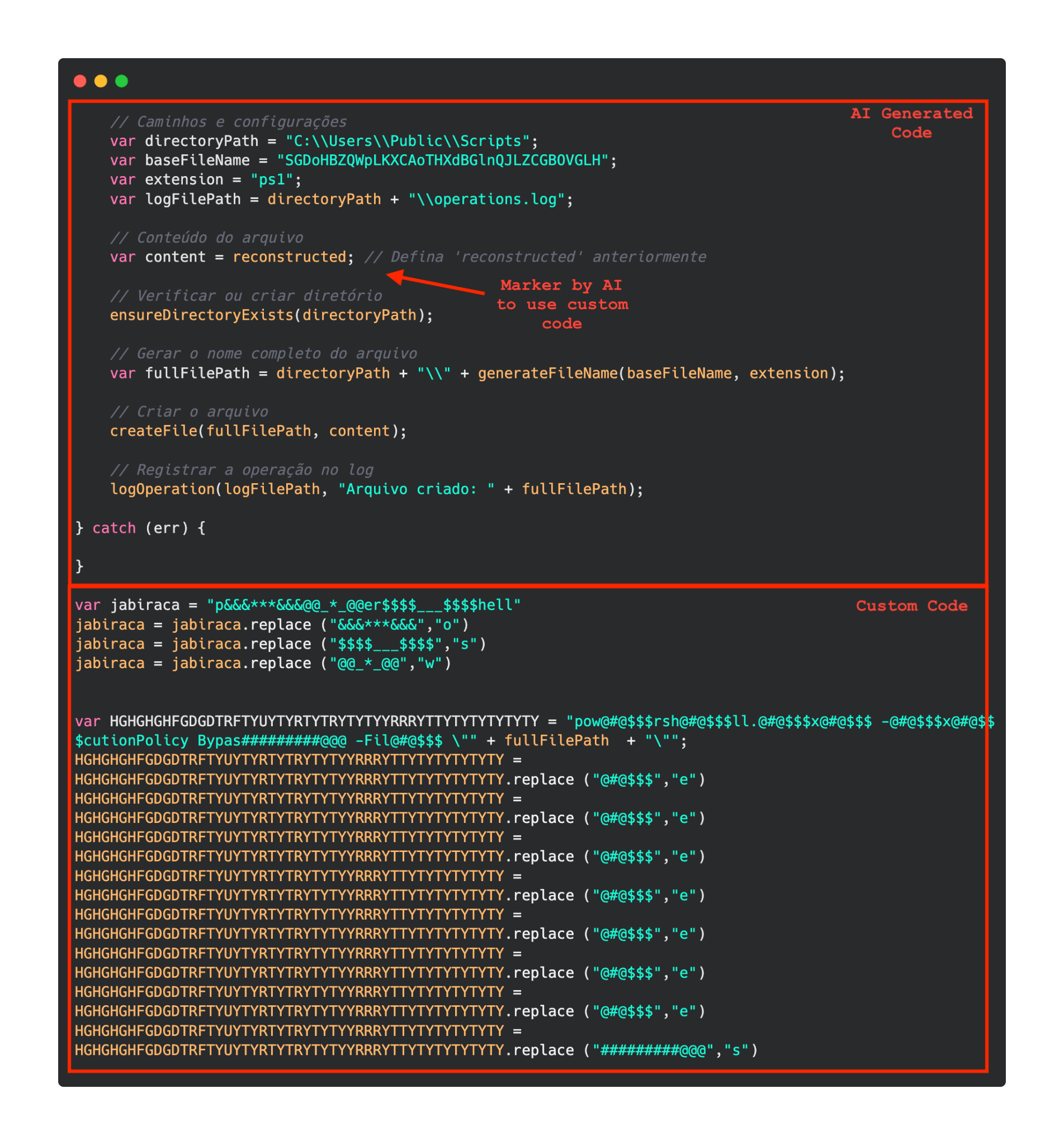

Судя по всему, скрипт был создан с помощью большой языковой модели (LLM), о чем свидетельствует тщательно прокомментированный код и структура, характерная для подобных технологий. Основная функция этого скрипта заключается в загрузке последующих скриптов, обеспечивающих дальнейшее заражение системы.

Значительная часть кода новых модулей начального заражения, по всей видимости, была создана RevengeHotels с использованием ИИ. Сгенерированные LLM фрагменты кода можно отличить от вредоносного кода, написанного человеком, по ряду признаков, таких как:

- чистота и упорядоченность кода;

- наличие заполнителей, вместо которых злоумышленники могут подставить собственные переменные или содержимое;

- подробные комментарии, сопровождающие практически каждое действие в коде;

- заметное отсутствие обфускации, что отличает эти сгенерированные LLM фрагменты от остальной части кода.

Второй этап загрузки

Скрипт-загрузчик Fat{НОМЕР}.js декодирует обфусцированный и закодированный буфер, который служит следующим этапом для загрузки остальных вредоносных имплантов. Затем этот буфер сохраняется в файле PowerShell с именем SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{МЕТКАВРЕМЕНИ}.ps1 (d5f241dee73cffe51897c15f36b713cc), где {МЕТКАВРЕМЕНИ} представляет собой сгенерированное число, основанное на текущей дате и времени выполнения скрипта. Таким образом, имя файла изменяется при каждом новом заражении. После сохранения скрипт выполняется трижды, а затем скрипт-загрузчик завершает работу.

Скрипт SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{МЕТКАВРЕМЕНИ}.ps1 выполняет команду PowerShell с кодом, закодированным по алгоритму Base64. Этот код получает файл cargajecerrr.txt (b1a5dc66f40a38d807ec8350ae89d1e4) с удаленного вредоносного сервера и выполняет его как PowerShell-скрипт.

Это частично обфусцированный загрузчик, который отвечает за получение дополнительных файлов с вредоносного сервера и их последующую загрузку в память. Оба загружаемых файла закодированы с помощью алгоритма Base64 и имеют описательные имена: venumentrada.txt (607f64b56bb3b94ee0009471f1fe9a3c) можно перевести как «точка входа VenomRAT», а имя runpe.txt (dbf5afa377e3e761622e5f21af1f09e6) соответствует имени вредоносной утилиты для выполнения кода в памяти. Первый файл, venumentrada.txt, представляет собой сильно обфусцированный загрузчик (MD5 декодированного файла: 91454a68ca3a6ce7cb30c9264a88c0dc), который обеспечивает корректное выполнение в памяти второго файла — импланта VenomRAT (3ac65326f598ee9930031c17ce158d3d).

Во вредоносном коде также присутствуют признаки ИИ-генерации, например единообразная структура, подробные комментарии и явное именование переменных. Кроме того, он существенно отличается от предыдущих образцов, которые имели иную структуру, были более обфусцированы и не содержали комментариев.

VenomRAT

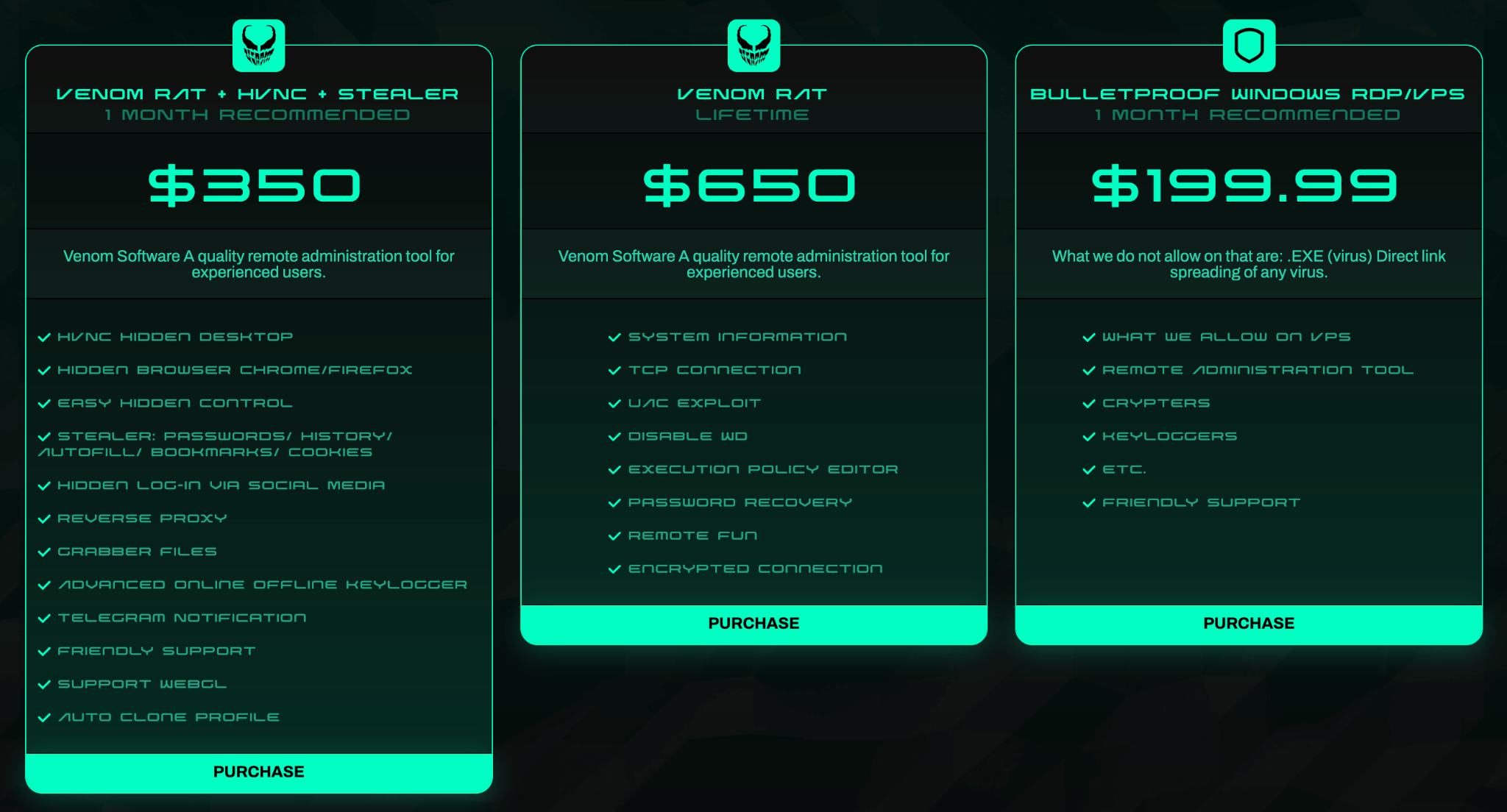

VenomRAT, обновленная версия троянца с открытым исходным кодом QuasarRAT, был впервые обнаружен в середине 2020 года и распространяется в даркнете по цене до 650 долларов США за пожизненную лицензию. Несмотря на утечку исходного кода VenomRAT, он по-прежнему продается и используется злоумышленниками.

Согласно сайту разработчиков, VenomRAT предоставляет ряд продвинутых функций, расширяющих возможности QuasarRAT, включая скрытый рабочий стол HVNC, сборщик и стилер файлов, обратный прокси, эксплойт UAC и другие инструменты.

Как и в случае с другими RAT, клиенты VenomRAT генерируются с индивидуальными конфигурациями. Конфигурационные данные в импланте (как и в QuasarRAT) зашифрованы с использованием AES и PKCS #5 v2.0 с применением двух ключей: один используется для расшифровки данных, а другой — для проверки их подлинности с помощью HMAC-SHA256. По всему коду зловреда применяются различные наборы ключей и векторов инициализации, однако всегда используется один и тот же алгоритм AES.

Защита от принудительного завершения

Примечательно, что VenomRAT оснащен механизмом защиты от принудительного завершения, который может быть активирован злоумышленником во время выполнения. Сначала RAT вызывает функцию EnableProtection, которая получает дескриптор безопасности вредоносного процесса и изменяет список избирательного управления доступом (DACL), удаляя все разрешения, способные помешать нормальной работе RAT или сократить время его функционирования в системе.

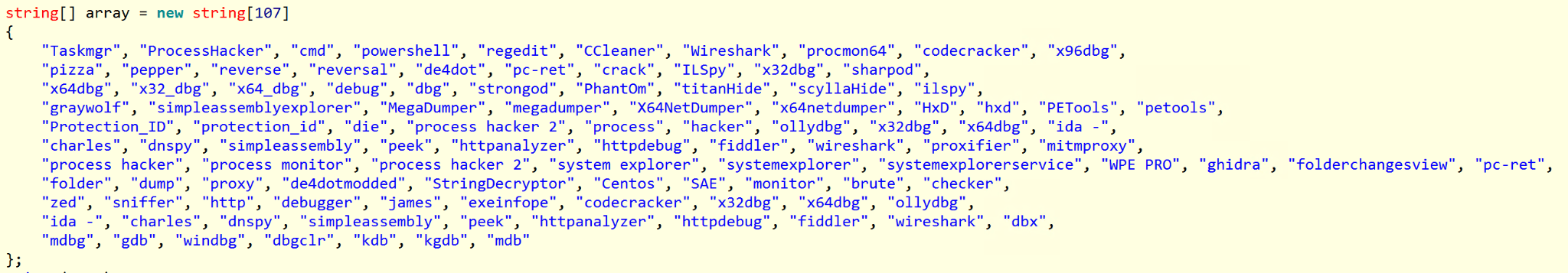

Второй компонент защитного механизма представляет собой отдельный поток, выполняющий непрерывный цикл с проверкой списка запущенных процессов каждые 50 миллисекунд. Цикл сосредоточен на процессах, которые обычно используются аналитиками и системными администраторами для мониторинга активности хоста, анализа бинарных файлов .NET и других задач. Если RAT обнаруживает один из таких процессов, он завершает его без уведомления пользователя.

Защита от принудительного завершения также позволяет зловреду закрепляться в системе с помощью двух механизмов, реализованных в файле VBS, который генерируется и выполняется VenomRAT. Эти механизмы гарантируют постоянное присутствие вредоносного ПО в системе:

- Реестр Windows. Скрипт создает новый ключ в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, в котором указан путь к исполняемому файлу. Таким образом зловред закрепляется в системе и запускается после каждого входа пользователя.

- Процесс. Скрипт выполняет цикл, который проверяет наличие процесса зловреда в списке процессов. Если он не найден, троянец запускается снова.

Если пользователь, от имени которого запущено вредоносное ПО, обладает правами администратора, RAT предпринимает дополнительные шаги для закрепления в системе. Зловред устанавливает привилегию SeDebugPrivilege в токене процесса, что позволяет ему вызвать функцию RtlSetProcessIsCritical и пометить себя как критический системный процесс. В результате процесс становится обязательным для работы операционной системы и попытки завершить его игнорируются. Однако при выходе администратора из системы или при завершении работы компьютера VenomRAT снимает метку критичности, чтобы не препятствовать этим действиям.

В качестве дополнительной меры закрепления RAT вызывает функцию SetThreadExecutionState с набором флагов, которые удерживают дисплей во включенном состоянии и предотвращают переход системы в спящий режим.

Помимо методов защиты от принудительного завершения, вредоносная программа также включает механизм обхода Защитника Windows. Для этого RAT активно ищет MSASCui.exe в списке процессов и завершает его. Затем зловред вносит изменения в планировщик задач и реестр, чтобы глобально отключить Защитник Windows, а также его отдельные функции.

Сетевые коммуникации

VenomRAT использует кастомный механизм формирования и сериализации пакетов для установления сетевого соединения с командным сервером. Каждый пакет формируется с учетом конкретного действия, выполняемого RAT, и для каждого действия предусмотрен отдельный обработчик пакетов. Перед отправкой на командный сервер пакеты проходят следующие шаги:

- Сначала пакет сериализуется для подготовки к передаче.

- Сериализованные данные сжимаются с помощью алгоритма LZMA для уменьшения размера.

- Сжатый пакет шифруется по алгоритму AES-128 с использованием ключей шифрования и аутентификации, которые были упомянуты ранее.

После получения ответа от командного сервера VenomRAT выполняет описанные действия в обратном порядке, расшифровывая и извлекая содержимое пакетов.

Помимо этого, VenomRAT использует туннелирование, устанавливая на зараженный компьютер программу ngrok. Командный сервер передает в сериализованном пакете токен, протокол и номер порта для настройки туннеля. Это обеспечивает возможность работы служб удаленного доступа, таких как RDP и VNC, через туннель с выходом в интернет.

Распространение через USB

VenomRAT также может распространяться через USB-накопители. Для этого зловред сканирует диски с буквами от C до M и проверяет, является ли каждый из них съемным. При обнаружении съемного носителя RAT копирует себя на все доступные устройства под именем My Pictures.exe.

Дополнительная маскировка

Помимо того что VenomRAT копирует себя в другую директорию и изменяет имя исполняемого файла, он использует ряд методов маскировки активности, которые отличают его от QuasarRAT, в частности следующие:

- Удаление потоков Zone.Identifier. VenomRAT удаляет потоки Mark of the Web, содержащие метаданные об URL-адресе, с которого был загружен исполняемый файл. Удаляя эту информацию, RAT может избежать обнаружения средствами безопасности, такими как Защитник Windows, не попасть в карантин и стереть свой цифровой отпечаток.

- Очистка журналов событий Windows. Зловред полностью очищает журналы событий Windows в скомпрометированной системе. Это действие гарантирует удаление всех событий, сгенерированных во время работы RAT, что значительно усложняет ИБ-аналитикам задачу обнаружения и отслеживания его действий.

Жертвы

RevengeHotels по-прежнему атакует отели, в частности компьютеры на стойках регистрации, сосредоточившись на целях в Бразилии. Однако злоумышленники адаптировали свою тактику: фишинговые письма теперь рассылаются не только на португальском, но и на других языках. Так, мы наблюдали использование электронных писем на испанском языке в атаках на отели и туристические компании в испаноязычных странах, что указывает на возможное расширение сферы деятельности группировки. Ранее жертвами этой угрозы стали такие испаноязычные страны, как Аргентина, Боливия, Чили, Коста-Рика, Мексика и Испания.

Важно отметить, что в предыдущих известных кампаниях злоумышленники атаковали рабочие станции на стойках регистрации отелей по всему миру, в частности в России, Беларуси и Турции, однако в ходе последней кампании RevengeHotels такой активности пока не было зафиксировано.

Выводы

Организаторы кампании RevengeHotels значительно расширили свои возможности, разработав новую тактику атак на гостиничную и туристическую сферы. С помощью LLM-агентов группа генерирует и модифицирует фишинговые приманки, охватывая своими кампаниями новые регионы. Участвующие в атаках веб-сайты постоянно меняются, также регулярно изменяется начальная полезная нагрузка, однако конечная цель остается неизменной: развертывание троянца удаленного доступа (RAT). В данном случае речь идет о VenomRAT — частной модификации RAT-троянца QuasarRAT с открытым исходным кодом.

Решения «Лаборатории Касперского» детектируют эти угрозы как HEUR:Trojan-Downloader.Script.Agent.gen, HEUR:Trojan.Win32.Generic, HEUR:Trojan.MSIL.Agent.gen, Trojan-Downloader.PowerShell.Agent.ady и Trojan.PowerShell.Agent.aqx.

Индикаторы компрометации

fbadfff7b61d820e3632a2f464079e8c Fat146571.js

d5f241dee73cffe51897c15f36b713cc SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{МЕТКАВРЕМЕНИ}.ps1

1077ea936033ee9e9bf444dafb55867c cargajecerrr.txt

b1a5dc66f40a38d807ec8350ae89d1e4 cargajecerrr.txt

dbf5afa377e3e761622e5f21af1f09e6 runpe.txt

607f64b56bb3b94ee0009471f1fe9a3c venumentrada.txt

3ac65326f598ee9930031c17ce158d3d runpe.txt (деобфусцированный)

91454a68ca3a6ce7cb30c9264a88c0dc venumentrada.txt (деобфусцированный)

RevengeHotels: новая волна атак с применением LLM и VenomRAT