«Лаборатория Касперского» представляет вниманию пользователей сентябрьские рейтинги вредоносных программ.

Обе двадцатки пополнились сравнительно небольшим количеством новых зловредов. Стоит отметить появление новой связки: дроппер Trojan-Dropper.Win32.Sality.cx устанавливает на зараженный компьютер Virus.Win32.Sality.bh. При этом дроппер использует для распространения уязвимость в WinLNK файлах (ярлыках). Следует обратить внимание и на значительное снижение количества эксплойтов к популярной в августе уязвимости в Windows Help and Support Center CVE-2010-1885. Еще одна особенность сентября: в TOP 20 вредоносных программ в интернете количество эксплойтов сравнялось с количеством рекламных программ (7).

Отметим, что в обеих таблицах не присутствуют данные по эвристическому детектированию, на которое в настоящее время приходится до 25-30% всех детектируемых зловредов. В дальнейшем мы планируем предоставлять более подробные данные по эвристическому детектированиюм.

Вредоносные программы, обнаруженные на компьютерах пользователей

В первой таблице зафиксированы те вредоносные и потенциально нежелательные программы, которые были обнаружены и обезврежены на компьютерах пользователей.

| Позиция | Изменение позиции | Вредоносная программа | Количество зараженных компьютеров |

| 1 |  0 0 |

Net-Worm.Win32.Kido.ir | 371564 |

| 2 |  0 0 |

Virus.Win32.Sality.aa | 166100 |

| 3 |  0 0 |

Net-Worm.Win32.Kido.ih | 150399 |

| 4 |  1 1 |

Trojan.JS.Agent.bhr | 95226 |

| 5 |  1 1 |

Exploit.JS.Agent.bab | 81681 |

| 6 |  1 1 |

Worm.Win32.FlyStudio.cu | 80829 |

| 7 |  1 1 |

Virus.Win32.Virut.ce | 76155 |

| 8 |  -4 -4 |

Net-Worm.Win32.Kido.iq | 65730 |

| 9 |  0 0 |

Exploit.Win32.CVE-2010-2568.d | 59562 |

| 10 |  0 0 |

Trojan-Downloader.Win32.VB.eql | 53782 |

| 11 |  new new |

Virus.Win32.Sality.bh | 44614 |

| 12 |  0 0 |

Exploit.Win32.CVE-2010-2568.b | 43665 |

| 13 |  return return |

Worm.Win32.Autoit.xl | 40065 |

| 14 |  -1 -1 |

Worm.Win32.Mabezat.b | 39239 |

| 15 |  new new |

Packed.Win32.Katusha.o | 39051 |

| 16 |  new new |

Trojan-Dropper.Win32.Sality.cx | 38150 |

| 17 |  -3 -3 |

Worm.Win32.VBNA.b | 37236 |

| 18 |  new new |

P2P-Worm.Win32.Palevo.avag | 36503 |

| 19 |  -4 -4 |

AdWare.WinLNK.Agent.a | 32935 |

| 20 |  return return |

Trojan-Downloader.Win32.Geral.cnh | 31997 |

За прошедший месяц в двадцатке появились четыре ранее не попадавшие в рейтинг программы.

Первая десятка рейтинга не подверглась значительным изменениям, за исключением смещения с четвертого на восьмое место одной из модификаций сетевого червя Kido — «iq».

Два эксплойта Exploit.Win32.CVE-2010-2568.d (9-е место) и Exploit.Win32.CVE-2010-2568.b (12-е место), использующие уязвимость CVE-2010-2568 в ярлыках семейства OC Windows, остались на своих местах. Однако зловред, которого загружают эти эксплойты, стал другой. Если в рейтинге за август это был Trojan-Dropper.Win32.Sality.r, то сейчас его сменил более новый представитель того же семейства — Sality.cx (16-е место). По своей структуре он аналогичен модификации «r», но в процессе его работы на зараженный компьютер устанавливается не Virus.Win32.Sality.ag, как это было в августе, а новая модификация вируса Sality.bh (11-е место). Таким образом, с помощью эксплойтов к уязвимости CVE-2010-2568 распространяется новый представитель семейства полиморфного вируса Sality. Отметим, что в дроппере Sality.cx встречается URL, содержащий русские слова. Это может означать, что его создали русскоязычные вирусописатели.

Фрагмент Trojan-Dropper.Win32.Sality.cx, содержащий ссылку с русскими словами

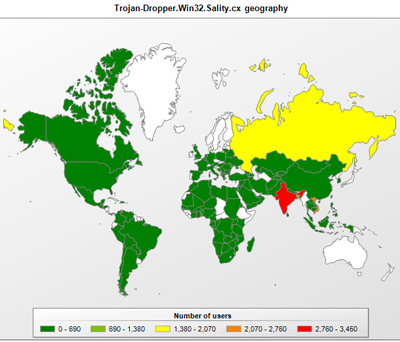

Географическое распределение нового дроппера Sality.cx идентично распространению Trojan-Dropper.Win32.Sality.r в предыдущем месяце. В лидерах, в порядке убывания количества срабатываний, — Индия, Вьетнам, Россия. По всей видимости, программы этого семейства тесно связаны с эксплойтом CVE-2010-2568. Об этом говорит география их распространения: у эксплойта она практически та же, что и у дропперов (см. карту ниже).

Распространение Trojan-Dropper.Win32.Sality.cx

В сентябре появился новый зловред, относящийся к категории вредоносных упаковщиков — Packed.Win32.Katusha.o (15-е место). В предыдущих рейтингах мы сталкивались с другими представителями семейства Katusha, но вирусописатели активно работают над новыми модификациями пакера, чтобы противостоять его детектированию антивирусным ПО. Другой упаковщик — Worm.Win32.VBNA.b (17-е место) — немного сдал свои позиции, но удержался в сентябрьской двадцатке.

Начиная с мая, в каждом рейтинге появляется новая модификация червя P2P-Worm.Win32.Palevo, распространяющегося в основном через Peer-To-Peer сети. В сентябре ею стала модификация Palevo.avag (18-е место). Два зловреда — Worm.Win32.AutoIt.xl (13-е место) и Trojan-Downloader.Win32.Geral.cnh (20-е место) — вернулись в TOP 20. Последний раз они попадали в наш рейтинг в июле и мае соответственно. Еще две программы, известные нам по предыдущим обзорам, — Worm.Win32.Mabezat.b (14-е место) и AdWare.WinLNK.Agent.a (19-е место) — немного сдали свои позиции.

Вредоносные программы в интернете

Вторая таблица характеризует обстановку в интернете. В этот рейтинг попадают вредоносные программы, обнаруженные на веб-страницах, а также те зловреды, которые пытались загрузиться с веб-страниц на компьютеры пользователей.

| Позиция | Изменение позиции | Вредоносная программа | Число уникальных попыток загрузки |

| 1 |  1 1 |

Exploit.JS.Agent.bab | 127123 |

| 2 |  -1 -1 |

Trojan-Downloader.Java.Agent.ft | 122752 |

| 3 |  14 14 |

Exploit.HTML.CVE-2010-1885.d | 75422 |

| 4 |  3 3 |

AdWare.Win32.FunWeb.di | 61515 |

| 5 |  0 0 |

AdWare.Win32.FunWeb.ds | 56754 |

| 6 |  -2 -2 |

Trojan.JS.Agent.bhr | 51398 |

| 7 |  new new |

Exploit.SWF.Agent.du | 43076 |

| 8 |  3 3 |

Trojan-Downloader.VBS.Agent.zs | 42021 |

| 9 |  new new |

AdWare.Win32.FunWeb.ge | 41986 |

| 10 |  9 9 |

AdWare.Win32.FunWeb.fb | 37992 |

| 11 |  -1 -1 |

Exploit.Java.CVE-2010-0886.a | 37707 |

| 12 |  new new |

Trojan-Downloader.Java.Agent.gr | 36726 |

| 13 |  -5 -5 |

AdWare.Win32.FunWeb.q | 31886 |

| 14 |  2 2 |

Exploit.JS.Pdfka.cop | 29025 |

| 15 |  3 3 |

Exploit.JS.CVE-2010-0806.b | 28366 |

| 16 |  -2 -2 |

AdWare.Win32.FunWeb.ci | 26254 |

| 17 |  new new |

Trojan-Downloader.Java.OpenStream.ap | 21592 |

| 18 |  return return |

AdWare.Win32.Boran.z | 20639 |

| 19 |  new new |

Trojan-Clicker.HTML.IFrame.fh | 19799 |

| 20 |  new new |

Exploit.Win32.Pidief.ddd | 19167 |

Сентябрьский рейтинг зловредов, преобладающих в интернете, значительно отличается от предыдущих — в нем появилось всего шесть новых участников. Обычно их намного больше.

Для начала рассмотрим семь эксплойтов, присутствующих в рейтинге. Exploit.JS.Agent.bab (1-е место), Trojan.JS.Agent.bhr (6-е место) и Exploit.JS.CVE-2010-0806.b (15-е место) используют уязвимость CVE-2010-0806 и уже несколько месяцев подряд остаются в лидерах. По-видимому, эксплуатация этой уязвимости в Internet Explorer еще долго будет популярной у киберпреступников. Количество эксплойтов, использующих уязвимость CVE-2010-1885, уменьшилось с пяти в августе до одного Exploit.HTML.CVE-2010-1885.d (3-е место) в сентябре. Еще два эксплойта — Trojan-Downloader.Java.Agent.ft (2-е место) и Trojan-Downloader.Java.Agent.gr (12-е место) — используют старую уязвимость CVE-2009-3867, возникшую в результате ошибки в функции getSoundBank(). И последний представитель эксплойтов — Exploit.Java.CVE-2010-0886.a (11-е место) — присутствует в каждом обзоре, начиная с мая.

В сентябре, наверное впервые, количество эксплойтов в рейтинге сравнялось с количеством рекламных программ. В TOP 20 попали семь AdWare.Win32-программы, из которых только FunWeb.ge (9-е место) в рейтинге оказалась впервые. Остальные уже встречались в предыдущих двадцатках — FunWeb.di (4-е место), FunWeb.ds (5-е место), FunWeb.fb (10-е место), FunWeb.q (13-е место), FunWeb.ci (16-е место) и присутствовавшая в июльском рейтинге Boran.z (18-е место).

А теперь разберем новичков сентябрьской двадцатки. Очень интересен зловред Exploit.SWF.Agent.du (7-е место), который представляет собой уязвимый Flash-файл. До этого мы довольно редко наблюдали эксплуатацию уязвимостей в технологии Flash. Новый представитель класса Trojan-Downloader — Trojan-Downloader.Java.OpenStream.ap (17-е место) — использует стандартные классы языка Java для осуществления загрузки вредоносного объекта. При создании этой программы была использована обфускация.

Фрагмент Trojan-Downloader.Java.OpenStream.ap

На приведенном скриншоте видны повторяющиеся группы символов, которые не выполняют никакой роли, кроме противодействия детектированию антивирусным ПО.

Другой новичок — Trojan-Clicker.HTML.IFrame.fh (19-е место) — является простой HTML-страничкой, в задачу которой входит переход по вредоносной ссылке.

Очень забавным оказался последний в этом рейтинге зловред — Exploit.Win32.Pidief.ddd. Он представляет собой PDF-файл, в котором зашит скрипт, запускающий cmd, записывающий на диск VBS-скрипт и выводящий сообщение «This file is encrypted. If you want to decrypt and read this file press «Open»?». Далее этот Visual Basic скрипт запускается и начинает загрузку другого вредоносного скрипта. На скриншоте ниже представлен фрагмент вредоносного PDF-файла, содержащий часть скрипта и эту фразу.

Фрагмент зловреда Exploit.Win32.Pidief.ddd

Stuxnet

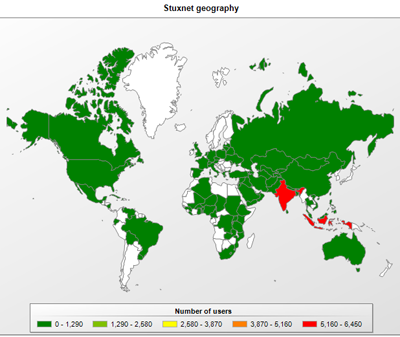

Подводя итоги месяца, стоит упомянуть червь Stuxnet, несмотря на то что он не попал в TOP 20 ввиду своей узкой направленности.

О Stuxnet много писали в СМИ в сентябре, хотя обнаружен червь был еще в начале июля. Напомним, что зловред эксплуатирует четыре различные неизвестные ранее уязвимости (zero-day) и использовал два действительных сертификата компаний Realtek и JMicron. Однако основной особенностью Stuxnet, которая и привлекла к нему столько внимания, является его направленность. Основная задача зловреда состоит не в отсылке спама или краже конфиденциальной информации пользователей, а в контроле над промышленным предприятием. По сути это программа нового поколения, появление которой позволяет говорить о кибертерроризме и кибервойнах.

Основными странами, в которых происходило заражение этим зловредом, являются Индия, Индонезия и Иран. Карта распространения червя на конец сентября приведена ниже:

Рейтинг вредоносных программ, сентябрь 2010