Обзор ситуации

Скажи бизнесу «прощай»: взлом DigiNotar

В августе на одном из форумов Google появилось сообщение некоего пользователя о том, что браузер предупреждает его о подозрительном сертификате google.com. При этом пользователь уверял, что сертификат выглядит, как легальный. Это сообщение положило начало расследованию взлома сертификационного центра DigiNotar, в результате которого злоумышленники смогли выпустить 531 поддельный сертификат. Используя поддельные SSL-сертификаты к сайтам, злоумышленники могут получить доступ к данным, передаваемым c этих сайтов или на них даже через зашифрованные соединения.

Хакеры взломали сервера DigiNotar в июле 2011 года. О времени происшествия можно судить по тому, что первый обнаруженный поддельный сертификат был выпущен 10 июля 2011 года. По заявлению DigiNotar, 19 июля сотрудники компании обнаружили факт вторжения и предприняли меры по отзыву выпущенных поддельных сертификатов. В компании сочли эти меры достаточными, и инцидент решили не разглашать. Это решение имело пагубные последствия: поскольку сотрудникам не удалось выявить и отозвать все поддельные сертификаты, злоумышленники смогли использовать выпущенные подделки для организации атак на пользователей.

Взлом DigiNotar оказался масштабнее, чем аналогичные события, связанные с выпуском сертификатов от имени сертификационного центра Comodo. Среди ресурсов, ставших целью злоумышленников, оказались ресурсы государственных органов разных стран, а также крупнейшие интернет-сервисы ― такие, как Google, Yahoo, Tor, Mozilla — и сайты ряда других компаний.

Среди 531 поддельного сертификата есть и те, которые относятся к сайтам спецслужб CША (ЦРУ), Израиля (Моссад) и Великобритании (Mi6). Понятно, что никакой серьезной информации в трафике публичных сайтов спецслужб не передается. Истинные цели злоумышленников в данных случаях не ясны.

Услугами DigiNotar как центра сертификации пользовалось правительство Нидерландов. Сертификаты DigiNotar использовались в ряде служб и сервисов ― таких как система регистрации транспортных средств и водительских прав (RDW), реестр недвижимого имущества, налоговая служба и т.п. После взлома серверов DigiNotar правительственные органы Нидерландов были вынуждены отказаться от услуг компании и отозвать сертификаты. В результате многие системы пришлось перенастраивать на работу с новыми сертификатами, и для части клиентов это означало простой в работе.

Фактически эта атака показала, что с помощью поддельных сертификатов можно приостановить работу или взломать системы, напрямую связанные с экономикой страны и органами государственной власти.

Для DigiNotar история закончилось объявлением о добровольном банкротстве: вместе с утратой доверия был потерян и весь бизнес компании. Отметим, что это не первый случай, когда компании в результате действий хакеров приходится выходить из бизнеса. Можно вспомнить о компании BlueFrog, которая в 2006 году покинула антиспам-бизнес из-за массированных DDoS-атак на ее серверы, в результате которых ее сервисы работали с большими перебоями. В этом году австралийский провайдер distribute.IT в результате атаки хакеров потерял все данные со своих серверов. Провайдеру не оставалось ничего другого, как помочь потерявшим сайты и почту клиентам перейти к другим провайдерам, а свой бизнес закрыть. Взлом в 2010 году HBGary Federal группой Anonymous привел к отмене сделки по продаже компании ― в результате действий злоумышленников ценность HBGary Federal значительно упала.

Конечно, не все крупные взломы заканчиваются так драматично. Истории Sony, RSA, Mitsubishi говорят о том, что и после таких инцидентов можно остаться на плаву. Однако большим компаниям восстановить репутацию значительно проще, чем небольшим. Для небольших организаций информационная безопасность становится одним из факторов, определяющих их жизнеспособность. Если о ней не позаботиться заранее, то результатом может стать закрытие бизнеса.

Осталось отметить еще один важный момент. Взлом DigiNotar — это уже вторая история со взломом сертификационного центра в этом году. При этом компании, которые выпускают корневые SSL-сертификаты, обязаны проходить аттестацию и аудит безопасности. Но, увы, как теперь видно, уровень безопасности взломанных центров сертификации DigiNotar и партнеров Comodo оставлял желать лучшего. Насколько лучше защищены остальные центры? Случай с банкротством DigiNotar должен стать сигналом к ужесточению политики безопасности для остальных участников этого рынка.

Воздух за большие деньги ― Bitcoin’ами заинтересовались профи

Сама возможность генерации денег «из воздуха», да еще за счет чужих компьютеров, для злоумышленников более чем интересна. Первые вредоносные программы, нацеленные на кражу или генерацию валюты в системе Bitcoin, были обнаружены во втором квартале 2011. Однако они не отличались сложностью и не получили широкого распространения. В третьем же квартале ситуация изменилась. Мы зафиксировали несколько инцидентов, свидетельствующих о том, что идеей создания денег «из воздуха» заинтересовались опытные киберпреступники.

В августе нами, совместно с Arbor Networks, была обнаружена вредоносная программа Trojan.Win32.Miner.h, основной целью которой является создание P2P-ботсети. Анализ сети показал, что в нее входят как минимум 38 000 машин, доступных из интернета. Большая часть компьютеров сегодня работает за роутерами и другими сетевыми устройствами, поэтому на самом деле машин в этой ботсети может быть на порядки больше. Столь внушительный ботнет злоумышленники используют для генерации монет Bitcoin. Загрузившийся на компьютер бот доставляет сразу три программы для генерации Bitcoin: Ufasoft miner, RCP miner и Phoenix miner, — которые подключаются к Bitсoin-пулам, расположенным в различных странах мира.

Вторым случаем использования Bitcoin с целью монетизации уже намного более крупного ботнета стал TDSS. В начале августа боты TDSS стали получать новый конфигурационный файл, в котором были указаны майнер и Bitсoin-пул с именем и паролем выгодоприобретателя. Но такое решение было не очень удачным для злоумышленников: поскольку имя и пароль, а также сам Bitсoin-пул указываются в конфигурационном файле, афера может быть достаточно быстро раскрыта. Решение этой проблемы не заставило себя долго ждать. В Сети существует открытое программное обеспечение для создания собственного пула ― pushpool. Им и воспользовались злоумышленники, сконфигурировав его в качестве прокси-сервера до основного пула. Боты TDSS, подключаясь к такому прокси-серверу, получают сгенерированные случайным образом имена и пароли пользователей Bitсoin-пула и начинают генерировать деньги. При этом истинное имя пользователя и имя Bitсoin-пула хранятся на прокси-сервере, и все транзакции идут через него. К сожалению, при использовании такой схемы у исследователей нет возможности узнать, для какого же Bitсoin-пула и в каком количестве генерируются монеты. По нашим данным только за первый квартал 2011 TDSS были заражены 4,5 миллиона компьютеров по всему миру. Более четверти этих компьютеров находятся в США, где компьютерная техника обновляется очень быстро. Вывод напрашивается: хозяева TDSS располагают мощными вычислительными ресурсами, объем которых продолжает увеличиваться.

Отметим, что такая схема монетизации имеет одну важную особенность ― доходы злоумышленников зависят от курса валюты. Так, ботнет, построенный на основе Trojan.Win32.Miner.h, в конце августа стал загружать еще и DDoS-боты. Именно в это время отдача от биткойнов должна была снизиться в связи со значительным изменением курса: в начале августа Bitcoin стоил $13, а к концу сентября — $4,8.

Персональные данные 3/4 населения Южной Кореи — в руках хакеров

Одним из самых громких инцидентов третьего квартала 2011 года стала кража хакерами данных 35 миллионов пользователей корейской социальной сети CyWorld. Всего в Республике Корея живет 49 миллионов человек, и после нехитрых вычислений становится очевидным, что в руках злоумышленников оказались данные (имена, фамилии, почтовые адреса, телефоны) почти трех четвертей населения страны. Столь масштабная утечка произошла в результате взлома серверов компании SK Telecom, владеющей поисковой системой Nibu и социальной сетью CyWorld.

Какими могут быть последствия этой кражи? Во-первых, спам-рассылки и фишинговые атаки, нацеленные на пострадавших. Киберпреступники могут также использовать полученную информацию для выманивания секретов — как личных, так и секретов компаний, в которых работают пользователи. Под ударом оказались и многие системы безопасности, построенные на основе личных данных, — прежде всего, банковские. Кроме того, украденные персональные данные пользователей активно скупаются на черном рынке представителями вполне традиционной преступности с целью подделки документов.

Теперь представим себе, что такая опасность грозит трем четвертям населения целой страны. Стоит упомянуть, что до этой утечки в Республике Корея государство боролось с анонимностью в интернете, и пользователи при публикации в Сети любой информации на сайте с высокой посещаемостью должны были указывать свои реальные данные. После столь масштабной утечки правительство Кореи приняло план об изменении этой политики и возврату к анонимности в Интернете.

Развитие технологий сокрытия: заражение BIOS

Как известно, все новое ― это хорошо забытое старое. Эта поговорка подходит к технологии заражения BIOS и новому троянцу, который ее использует, ― Backdoor.Win32.Mebromi.

Прошло более десяти лет после эпидемии CIH, он же «чернобыль», — одного из самых известных вирусов в мире, который тоже затирал BIOS. Почему же именно сейчас вирусописатели вспомнили про заражение MBR и BIOS? Ответ на этот вопрос кроется в тех технологиях, которые нацелены на защиту от вредоносного кода. Добавление в современные операционные системы новых функций, таких как возможность установки драйверов только от доверенных производителей, проверка целостности драйверов и т.д., привели к тому, что установить руткит в работающей системе стало достаточно сложно. Поэтому вирусописателям пришлось искать способ загружать свои творения до старта ОС.

Рис 1. Стандартный процесс загрузки ОС

Как видно на схеме, между нажатием кнопки «Power ON» и загрузкой ОС есть несколько этапов, на которых и пытаются вклиниться злоумышленники. Рост доли операционных систем x64, как мы и прогнозировали, привел к росту количества буткитов ― зловредов, заражающих MBR. Однако антивирусные вендоры достаточно быстро научились эффективно бороться с таким видом заражения. Единственным шагом злоумышленников для еще более раннего старта стало заражение BIOS.

Зловред Backdoor.Win32.Mebromi состоит из нескольких частей: инсталлятора, руткита, MBR-загрузчика с функцией файлового вируса и BIOS-загрузчика. Нас сейчас интересует тот код, который добавляется в BIOS. Действий у него немного: проверить, заражена ли главная загрузочная запись (MBR), и если не заражена, то заразить ее. Далее зловред работает по обычной для буткита схеме, несмотря на то что теоретически заражение BIOS может дать куда большие возможности для вредоносного кода.

Если посмотреть на список компонентов, то не сразу понятно, где же скрыта «полезная» нагрузка. На самом деле вся сложная технология применяется с одной целью: незаметно загрузить файл из интернета, а затем его скрыть. За загрузку из интернета отвечает код, добавляемый MBR-загрузчиком в системные файлы wininit.exe (2000) или winlogon.exe (XP/2003). Именно загруженный файл (Trojan-clicker) и приносит деньги злоумышленникам.

Почему же Mebromi делает так немного? Похоже, это связано с тем, что зловред собран по частям и использует в своей основе уже известный концепт заражения BIOS, представленный в 2007 году. Видимо, этим же объясняется и тот факт, что заражается именно BIOS компании AWARD, что совпадает с кодом PoC.

Стоит ли ожидать дальнейшего развития этих технологий? Ответ на этот вопрос в данный момент видится скорее отрицательным, ведь разработка таких зловредов будет связана с множеством проблем. На сегодняшний день доля компьютеров с AWARD BIOS не столь велика, и большая часть материнских плат использует BIOS других производителей. Энтузиасты могут попробовать создать и для них нечто, подобное Mebromi. Написать же универсальный код, который будет заражать все виды BIOS, ― нетривиальная задача, поскольку биосы различных производителей имеют разный размер и разный набор компонентов. К тому же памяти, выделенной для хранения BIOS, не так уж и много, так что вредоносный код может просто не уместиться в эту память. С другой стороны, сейчас активно развивается новый формат, пришедший на замену BIOS, ― UEFI. Он, скорее всего, и станет наиболее интересной целью для вирусописателей.

Защита и лечение этого вида зловредов может быть непростой задачей. Для антивирусов эта задача не является нерешаемой, так как и антивирус может записывать данные в BIOS, а следовательно, удалять «лишние» данные из BIOS. Однако эта процедура требует особой осторожности, ведь ошибка при лечении может привести к невозможности старта компьютера. С другой стороны, после появления упомянутого вируса CIH для защиты биоса появились материнские платы с дублирующей микросхемой BIOS. Эти платы хранят в отдельном чипе копию биоса и при необходимости могут ее восстановить.

Мобильные зловреды. Что день грядущий нам готовит?

Статистика

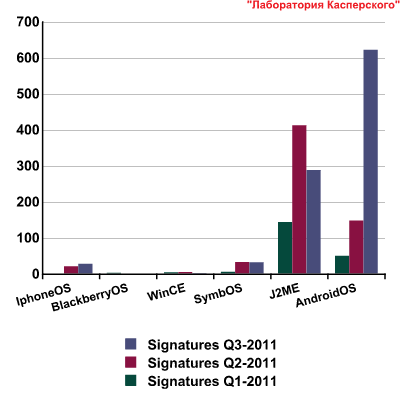

Время, когда развитие вирусописательства под мобильные платформы сдерживалось большим количеством игроков и операционных систем на рынке мобильных устройств, увы, прошло. Как показывает наша статистика, киберпреступники сделали свой выбор: теперь большинство мобильных зловредов создается для Android OS. В течение третьего квартала нами было добавлено более шестисот сигнатур для детектирования различных вредоносных программ, написанных под эту платформу.

Кол-во мобильных зловредов, добавленных в базы сигнатур Q1, Q2, Q3 2011

На втором месте расположились J2ME-зловреды, которые, в основном, производятся на просторах Поднебесной и постсоветском пространстве.

Зловреды под Symbian потихоньку сходят на нет: за первые три квартала 2011 года лишь одна десятая от всех новых зловредов была написана под эту платформу.

Если же говорить об iOS, то зловедов с полезной нагрузкой под эту платформу обнаружено не было. В наши базы попадают лишь программы-эксплойты, позволяющие обойти систему безопасности устройств и установить и запустить на них любой код. Однако вирусописатели не спешат воспользоваться этими возможностями, ведь для использования эксплойта пользователя еще надо заманить на сайт, с которого будет проведена атака. В целом атаки на пользователей iOS являются более ресурсозатратной и сложной задачей, чем на владельцев Android или более простых смартфонов.

Лидируют Android-зловреды

За последний квартал доля Android-зловредов значительно увеличилась и составила 40% от всех обнаруженных за 2011 год мобильных вредоносных программ. Проведенный анализ вредоносных программ под Android выявил, что основной причиной этого роста стало не создание принципиально новых зловредов, а появление огромного количества достаточно простых вредоносных программ с функциями кражи данных, отправки платных SMS и подписки пользователя на платные сервисы. Эти программы как две капли воды напоминали уже известные зловреды, но для другой платформы – J2ME. Их производство было поставлено на промышленные рельсы: новые программы штамповались каждый день в автоматическом режиме, хорошо проработанные J2ME-зловреды активно меняли прописку с морально устаревших устройств на устройства под управлением Android OS.

«Миграция» программ происходит через конвертацию jad-файлов (J2ME) в apk/dex (Android OS). С технической точки зрения это несложная задача, и в интернете существуют даже онлайн-сервисы, позволяющие осуществить эту операцию. С помощью сервисов конвертации вирусописатели смогли приспособить свои творения для функционирования в новой среде практически при полном отсутствии издержек.

Важно отметить, что система безопасности, встроенная в Android OS, могла бы защитить пользователей от элементарных троянцев, если бы не одно «но»: при установке программы сами пользователи не глядя разрешают программе выполнять все функции из предложенного списка, что и приводит к печальным последствиям в виде опустошенного счета.

Но производством большого числа зловредов под Android OS злоумышленники не ограничиваются. В прошлом отчете мы уже говорили о том, что развитие ситуации с мобильными угрозами весьма напоминает историю с Windows. Злоумышленники активно пользуются на новых платформах уже проверенными технологиями. Нами были обнаружены случаи целевых атак на Android-устройства. Как несложно догадаться, использовался прием определения типа устройства и операционной системы через поле user-agent, посылаемое браузером при посещении веб-страницы. Этот же прием часто используется в различных эксплойт-паках.

Онлайн-банкинг и мобильные троянцы

Мы предполагали, что злоумышленники будут искать новые способы монетизации Android-зловредов, и нам не пришлось долго ждать. В июле был обнаружен троянец семейства Zitmo (zeus-in-the-mobile) для Android, который, работая в паре со своим «настольным» собратом Trojan-Spy.Win32.Zeus, позволяет злоумышленникам обходить систему двухфакторной авторизации, используемой во многих системах интернет-банкинга.

При использовании системы двухфакторной авторизации клиенту нужно подтверждать каждую транзакцию или вход в систему, указывая код, который высылается банком на его мобильный телефон. Без этих кодов злоумышленники не могут украсть деньги с защищенных счетов пользователя, даже получив к ним доступ с помощью троянцев типа ZeuS или SpyEye, ворующих логины и пароли.

Вся система двухфакторной авторизации строится на том, что компьютерные преступники не могут получить коды, высылаемые банком на мобильный телефон клиента. Однако это не так в том случае, когда ZeuS и Zitmo действуют сообща.

Действующий вместе с Zitmo ZeuS, заразив ПК, не только крадет персональные данные пользователя, но и провоцирует его установить мобильного троянца на телефон: при входе пользователя в систему онлайн-банкинга появляется сообщение о необходимости скачать мобильное приложение «для защищенной работы с онлайн-банкингом». Под видом легальной программы «Trusteer Rapport» на телефон попадает троянец Trojan.AndroidOS.Zitmo.

После проникновения на телефон Zitmo начинает пересылать все входящие SMS-сообщения на сервер злоумышленников. Среди этих сообщений — и те, что посылает банк для авторизации транзакций и входа в систему. Именно эти коды нужны злоумышленникам. Заполучив с помощью ZeuS логин и пароль пользователя от интернет-банкинга, они могут с помощью полученных в SMS кодах подтверждать транзакции и переводить деньги на свои счета.

Отметим, что троянец Zitmo распространялся также через Google Market, откуда был загружен не более 50 раз. Такая скромная цифра говорит о том, что злоумышленники лишь обкатывают новую технологию, не стремясь пока поставить ее использование на поток. Существуют и другие способы обхода авторизации в онлайн-банкинге через мобильные телефоны: например, производится подмена номер мобильного телефона, указанного клиентом в настройках, — и он тоже тестируется злоумышленниками. От того, какие способы обхода авторизации окажутся более действенными, и зависит дальнейшее развитие мобильных троянцев типа Zitmo.

Зловред в квадратиках

Последним сюжетом, который нельзя пропустить в этой главе, стало обнаружение экспертами «Лаборатории Касперского» партнерской программы по распространению вредоносных программ через QR-коды.

По своей сути QR-код напоминает обычный штрих-код, с той разницей, что он имеет большую емкость для хранения информации. QR-коды стали активно использоваться для передачи информации на мобильные устройства. Пользователю достаточно отсканировать камерой своего устройства рисунок, и вся информация из него будет сразу же получена в удобочитаемом виде. Многие для поиска нужных программ для мобильных устройств используют свои компьютеры. При этом, чтобы скачать найденное ПО на телефон, надо вручную вводить в строку мобильного браузера URL. На многих сайтах пользователям предлагают не вводить ссылку вручную, а просто просканировать мобильным телефоном QR-код с зашифрованной ссылкой.

Злоумышленники воспользовались аналогичной технологией для распространения SMS-троянцев под видом ПО для Android OS, зашифровав в QR-коде вредоносную ссылку. После сканирования такого QR-кода на мобильное устройство пользователя автоматически загружается вредоносный APK-файл (установочный файл Android OS), который после установки действует по хорошо обкатанной схеме — отправляет SMS на платные номера. Наши эксперты обнаружили несколько сайтов, на которых для распространения вредоносных программ использовались QR-коды.

Существует несколько вариантов использования технологии QR-кодов злоумышленниками. То, что мы видим сейчас, — лишь проба пера. Очевидно, что куда большую опасность представляет подмена QR-кодов в различной рекламе и на информационных плакатах, как в интернете, так и в реальном мире. Благо уже сейчас решения по безопасности, разработанные для мобильных устройств, могут защитить от этой угрозы.

Атаки на крупнейшие корпорации мира

Несмотря на внимание СМИ и экспертов к теме целевых атак, которое должно было бы насторожить службы безопасности крупных компаний и послужить стимулом для совершенствования их систем защиты от вторжения извне, количество инцидентов с корпорациями продолжает расти. В третьем квартале 2011 стало известно об атаках, совершенных группой Anonymous, и атаке неизвестных взломщиков корпоративных сетей.

Наиболее активно группа хактивистов Anonymous вела себя в июле и августе после ареста нескольких членов этой организации. Атакам подверглись итальянская киберполиция; ряд полицейских подразделений в США; Booz Allen Hamilton ― компания, работающая в том числе на правительство США; а также компании-подрядчики ФБР: ManTech International и IRC Federal. Также в списке жертв хактивистов значатся транспортная система Сан-Франциско (BART), сельскохозяйственная компания Monsanto и компания Vanguard Defense, занимающаяся разработкой военной техники. В результате атак хакерам стала доступна информация о сотрудниках и клиентах компаний, внутренние документы, переписка, а также засекреченные данные, которые позже выкладывались членами группы в открытый доступ на pastebin.com или торрент-трекеры.

В сентябре Anonymous предпочла взломам компаний участие в организации гражданских акций протеста. Активные действия правоохранительных органов – арест не одного десятка лиц, причастных к атакам Anonymous, – все же заставляют задумываться желающих присоединиться к этому движению. Поэтому новобранцы избирают менее опасные формы протеста, которые в большинстве стран мира разрешены законом. Однако, учитывая отсутствие единого центра и общей политики у Anonymous, мы можем с уверенностью сказать, что «хакерское крыло» организации все равно продолжит свои атаки.

Не обошлось в этом квартале и без новостей об атаках, о которых, по замыслу их организаторов, никто не должен был знать. Атаке подверглись компьютерные системы производителя военной техники Mitsubishi Heavy Industries. Сценарий атаки практически полностью повторяет сценарий вторжения в компьютерную сеть компании RSA в марте этого года. Сотрудникам компании были разосланы письма с вредоносным вложением. В этот раз вместо excel-файла был прикреплен pdf-файл, содержащий эксплойт. После успешного срабатывания эксплойта на компьютер загружалась вредоносная программа, дающая злоумышленникам возможность полного контроля над системой. Далее хакерам нужно было найти на серверах компании интересующую их информацию и переслать ее на свои серверы.

По имеющимся данным, были заражены компьютеры на нескольких предприятиях, которые занимаются производством ракет, подводных лодок и военных судов. Вредоносные программы были обнаружены и в головном офисе Mitsubishi Heavy Industries. Очевидно, что хакеры могли получить доступ к засекреченным документам, однако, в отличие от случая с RSA, не удалось установить, какая именно информация попала к ним в руки. Неизвестно и то, кто именно осуществил эту атаку. Можно лишь утверждать, что традиционной киберпреступности, которой движет жажда легкой наживы, подобные атаки просто неинтересны.

География: доменные зоны

Регистрация доменных имен ― одна из статей расхода спамеров, фишеров, распространителей лжеантивирусов и других кибермошенников. Они стремятся минимизировать свои расходы и предпочитают взломанные домены либо доменные зоны, где можно зарегистрировать тысячи доменов за несколько десятков долларов или вообще бесплатно. К последним относится и доменная зона co.cc.

В третьем квартале 2011 произошел ряд событий, которые повлияли на распределение вредоносного контента по различным доменным зонам. Во-первых, 12 июня Google исключил из поисковой выдачи домены, зарегистрированные в зоне co.cc. Отметим, что домен co.cc использовали в том числе киберпреступники, которые заманивали пользователей на вредоносные страницы, обманывая поисковые системы, и эта мера вынудила злоумышленников искать пристанища в новых доменных зонах. В результате co.cc переместилась в рейтинге вредоносных доменных зон с 6-го на 15-е место.

Количество отраженных web-атак с сайтов в различных доменных зонах в Q2 и Q3 2011:

| № | Доменная зона | Количество отраженных попыток зайти на вредоносный ресурс в доменной зоне | |

| Q2 2011 | Q3 2011 | ||

| 1 | com | 109075004 | 103275409 |

| 2 | ru | 29584926 | 40253770 |

| 3 | net | 19215209 | 17000212 |

| 4 | info | 11665343 | 8021383 |

| 5 | org | 9267493 | 7833540 |

| 6 | co.cc | 6310221 | 6383968 |

| 7 | in | 5764261 | 3167385 |

| 8 | tv | 3369961 | 2923103 |

| 9 | cz.cc | 3289982 | 2330531 |

| 10 | cc | 2721693 | 1200413 |

Да, такие радикальные меры, как исключение из поисковых результатов целой доменной зоны, действительно дают эффект, но пока кратковременный. В Сети существуют десятки доменных зон, наподобие co.cc, где регистрация доменов ничего не стоит, либо стоит очень мало. Собственно, в подобные доменные зоны — bz.cm, ae.am, gv.vg — и переселились сайты киберпреступников.

Статистика

Ниже мы рассмотрим статистику, полученную в результате работы различных компонентов защиты от вредоносных программ. Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов «Лаборатории Касперского» из 213 стран и территорий мира.

Угрозы в интернете

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносного кода с зараженной веб-страницы. Зараженными могут быть сайты, специально созданные злоумышленниками, веб-ресурсы, контент которых создается пользователями (например, форумы), и взломанные легитимные ресурсы.

Детектируемые объекты в интернете

В третьем квартале 2011 года было отражено 226 116 594 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира. Всего в данных инцидентах было зафиксировано 107 413 уникальных модификаций вредоносных и потенциально нежелательных программ.

TOP 20 детектируемых объектов в интернете

| Место | Название* | % от всех атак** |

| 1 | Malicious URL | 75,52% |

| 2 | Trojan.Script.Iframer | 2,44% |

| 3 | Trojan.Script.Generic | 1,68% |

| 4 | Exploit.Script.Generic | 1,37% |

| 5 | Trojan.Win32.Generic | 1,04% |

| 6 | AdWare.Win32.Eorezo.heur | 0,75% |

| 7 | Trojan-Downloader.Script.Generic | 0,75% |

| 8 | Trojan.JS.Popupper.aw | 0,55% |

| 9 | AdWare.Win32.Shopper.ee | 0,43% |

| 10 | AdWare.Win32.FunWeb.kd | 0,38% |

| 11 | WebToolbar.Win32.MyWebSearch.gen | 0,33% |

| 12 | Trojan-Downloader.JS.Agent.gay | 0,25% |

| 13 | Trojan.JS.Iframe.tm | 0,23% |

| 14 | Trojan-Downloader.Win32.Generic | 0,22% |

| 15 | AdWare.Win32.FunWeb.jp | 0,21% |

| 16 | Trojan.HTML.Iframe.dl | 0,20% |

| 17 | Trojan.JS.Iframe.ry | 0,18% |

| 18 | Trojan.VBS.StartPage.hl | 0,17% |

| 19 | AdWare.Win32.Shopper.ds | 0,15% |

| 20 | Trojan-Downloader.JS.Agent.fzn | 0,15% |

* Детектирующие вердикты модуля веб-антивируса. Информация предоставлена пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

На первом месте рейтинга — различные вредоносные URL (ранее мы детектировали их как Blocked), входящие в наш список запрещенных. В целом их доля выросла на 15% и составила три четверти от всех заблокированных угроз при серфинге в интернете.

Четверть рейтинга состоит из Adware — рекламных программ, которые всеми правдами и неправдами стараются попасть на компьютеры пользователей. Задача этих программ проста: после установки на компьютер — как правило, под видом расширения для браузера — демонстрировать пользователю рекламные сообщения.

11 представителей TOP 20 эксплуатируют бреши в программном обеспечении и используются для доставки вредоносных программ на компьютер пользователя.

Итак, более 75% всех заблокированных веб-угроз — это вредоносные URL (адреса веб-страниц с эсплойт-паками, ботами, троянцами-вымогателями и т.п.). Пользователи рискуют попасть на вредоносные страницы двумя способами. Во-первых, их тайком перенаправляют туда с сайтов, в том числе и взломанных легитимных, с внедренными вредоносными скриптами (drive-by атака). Во-вторых, зачастую пользователи сами кликают по опасным ссылкам. Такие ссылки злоумышленники распространяют по электронной почте, в социальных сетях, публикуют на сомнительных или взломанных сайтах или «подсовывают» в поисковых выдачах, используя методы Blackhat SEO.

Мы составили рейтинг веб-ресурсов, с которых пользователи KSN в третьем квартале 2011 чаще всего сами пытались перейти по вредоносным ссылкам, блокируемым продуктами «Лаборатории Касперского».

TOP3 источников перехода по вредоносным ссылкам Q3 2011

| Название сайта | Краткое описание | Среднее количество попыток перехода в день |

| Крупнейшая социальная сеть | 96 000 | |

| Крупнейший поисковик в мире | 30 000 | |

| Yandex | Крупнейший поисковик в русскоязычной зоне интернета | 24 000 |

На первом месте среди источников «добровольных» переходов на опасные сайты — социальная сеть Facebook. На компьютерах пользователей KSN мы ежедневно блокировали почти 100 000 попыток перехода по вредоносным ссылкам в этой социальной сети. Вирусописатели используют множество приемов социальной инженерии, чтобы ввести пользователей в заблуждение и заставить кликнуть по ссылке. Особенно киберпреступники любят использовать горячие темы, заманивая любопытных пользователей в ловушки. В этом квартале самыми популярными темами-приманками стала утечка пикантных фото голливудских знаменитостей и бесплатная раздача iPhone 5.

На втором и третьем местах расположились поисковые системы Google и Яндекс. Поиск, к сожалению, тоже может быть опасен. Злоумышленники активно применяют технику Blackhat SEO и обманывают поисковые машины. В результате на первые страницы поисковой выдачи по популярным запросам попадают ссылки на сайты злоумышленников. Еще одна причина высоких позиций поисковых систем в рейтинге — со страницы поисковой выдачи пользователи могут попадать на популярные веб-сайты, взломанные злоумышленниками.

Страны, на ресурсах которых размещены вредоносные программы

Для определения географического источника веб-атаки использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установление географического местоположения данного IP-адреса (GEOIP).

88% веб-ресурсов, используемых для распространения вредоносных программ, в третьем квартале 2011 года были сконцентрированы в десяти странах мира.

Распределение веб-ресурсов, на которых размещены

вредоносные программы, по странам.

Третий квартал 2011

В составе TOP 10 произошла лишь одна замена: на 10-ю позицию рейтинга поднялась Румыния, сместив Швецию (1,3%) на 2 строчки вниз. Тройка лидеров осталась прежней, некоторые страны поменялись местами. За прошедшие три месяца заметно выросла доля хостингов, расположенных в Германии (+4,9%), а также на Виргинских островах (+2,8%). В Англии (-1,7%), Канаде (-1,5%) и на Украине (-1,2%) доля хостингов с вредоносными программами уменьшилась.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали, насколько часто в течение квартала пользователи в каждой стране сталкивались со срабатыванием веб-антивируса.

10 стран, где пользователи подвергаются наибольшему риску заражения через интернет

| Место | Страна* | % уникальных пользователей** |

| 1 | Россия | 50,0% |

| 2 | Оман | 47,5% |

| 3 | Армения | 45,4% |

| 4 | Беларусь | 42,3% |

| 5 | Азербайджан | 41,1% |

| 6 | Казахстан | 40,9% |

| 7 | Ирак | 40,3% |

| 8 | Таджикистан | 39,1% |

| 9 | Украина | 39,1% |

| 10 | Судан | 38,1% |

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, подвергшихся веб-атакам, от всех уникальных пользователей продуктов ЛК в стране.

TOP 10 покинули США (32%), Саудовская Аравия (30,9%) и Кувейт (28,8%). Их места заняли Таджикистан и Казахстан, где активно растет количество интернет-пользователей, и Украина.

Доля атакованных пользовательских компьютеров в США уменьшилась на 8%. Этому способствовало значительное уменьшение количества распространяемых лжеантивирусов. Число таких мошеннических программ резко выросло в прошлом квартале, но в августе вернулось к своим обычным значениям. Это сказалось и на других развитых странах, где доля атакованных через интернет компьютеров также уменьшилась — например, в Великобритании (24,7%) на 10%, а в Канаде (24,6%) на 8%.

Количество отраженных атак лжеантивирусов за сутки. Май — сентябрь 2011

Все страны можно разбить на несколько групп. (Отметим, что в этом квартале в наш рейтинг вошли две новые страны: Ливия (24,7%) и Нигер (15%)).

- Группа повышенного риска. В эту группу с результатом 41-60% вошли 5 стран: Россия (50%), Оман (47,5%), Армения (45,4%), Беларусь (42,3%) и Азербайджан (41,1%).

- Группа риска. В эту группу с показателями 21-40% попали 79 стран, в том числе Китай (37,9%), США (32%), Бразилия (28,4%), Испания (22,4%) и Франция (22,1%).

- Группа самых безопасных при серфинге в интернете стран. В эту группу в третьем квартале 2011 года вошли 48 стран с показателями 10,9-20%.

Распределение по группам значительно изменилось по сравнению с прошлым кварталом.

На три страны меньше стало в группе повышенного риска: Ирак (-1,1%), Судан (-5,3%) и Саудовская Аравия (-11,7%) переместились в группу риска.

В группу безопасных при веб-серфинге стран вошли 19 стран, которые в предыдущем квартале были в группе риска. С учетом нового участника рейтинга — Нигера — число безопасных стран увеличилось на 20.

Меньше всего процент пользователей, атакованных при просмотре страниц в интернете, в Дании (10,9%), Японии (12,8%), Словении (13,2%), Люксембурге (14,5%), на Тайване (14,7%), в Словакии (16%) и Швейцарии (16,4%).

Риск заражения через интернет компьютеров пользователей в разных странах

В среднем 24,4% компьютеров всех пользователей KSN, т.е. практически каждый четвертый компьютер в мире, хотя бы раз подвергались атаке при серфинге в интернете.

Отметим, что средняя доля атакованных машин по сравнению с предыдущим кварталом уменьшилась на 3%. В то же время количество веб-атак увеличилось на 8% — с 208 707 447 во втором квартале до 226 116 594 в третьем. Это свидетельствует о том, что источники атак становятся более опасными: с каждой вредоносной веб-страницы на компьютер пользователя пытаются проникнуть сразу несколько различных вредоносных программ.

Успешные действия правоохранительных органов в сотрудничестве с антивирусными компаниями приносят свои плоды. В первую очередь меры направлены на уменьшение количества зараженных компьютеров. К тому же современные операционные системы становятся все более защищенными, и их доля по сравнению с устаревшими ОС растет, поэтому злоумышленникам остается лишь пытаться пробить броню сразу несколькими вредоносными программами.

Локальные угрозы

Мы изменили методику подсчета показателей в этой главе и добавили к статистическим данным, полученным на основе работы on-access-scanner, статистику по сканированию различных дисков, в том числе съемных носителей информации (on-demand scanner).

Детектируемые объекты, обнаруженные на компьютерах пользователей

В третьем квартале 2011 года наши антивирусные решения успешно заблокировали 600 344 563 попыток локального заражения на компьютерах пользователей, участвующих в Kaspersky Security Network.

Всего при попытке запуска на компьютерах пользователей (on-access scanner) было зафиксировано 429 685 уникальных модификаций вредоносных и потенциально нежелательных программ.

Детектируемые объекты, обнаруженные на компьютерах пользователей: TOP 20

| Место | Название | % уникальных пользователей* |

| 1 | Trojan.Win32.Generic | 17,7% |

| 2 | DangerousObject.Multi.Generic | 17,4% |

| 3 | Net-Worm.Win32.Kido.ih | 6,9% |

| 4 | Trojan.Win32.Starter.yy | 5,8% |

| 5 | Virus.Win32.Sality.aa | 5,5% |

| 6 | Net-Worm.Win32.Kido.ir | 5,3% |

| 7 | Virus.Win32.Sality.bh | 4,7% |

| 8 | Virus.Win32.Sality.ag | 3,0% |

| 9 | HiddenObject.Multi.Generic | 2,5% |

| 10 | Virus.Win32.Nimnul.a | 2,4% |

| 11 | Worm.Win32.Generic | 2,2% |

| 12 | Hoax.Win32.ArchSMS.heur | 2,2% |

| 13 | Exploit.Java.CVE-2010-4452.a | 1,7% |

| 14 | AdWare.Win32.FunWeb.kd | 1,7% |

| 15 | Packed.Win32.Katusha.o | 1,7% |

| 16 | Virus.Win32.Generic | 1,6% |

| 17 | Packed.Win32.Krap.ar | 1,6% |

| 18 | Backdoor.Win32.Spammy.gf | 1,6% |

| 19 | Trojan-Downloader.Win32.FlyStudio.kx | 1,6% |

| 20 | Worm.Win32.VBNA.b | 1,6% |

Данная статистика представляет собой детектирующие вердикты модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Процент уникальных пользователей, на компьютерах которых антивирус детектировал данный объект, от всех уникальных пользователей продуктов ЛК, у которых происходило срабатывание антивируса.

Первую строчку рейтинга занимает вердикт, выдаваемый эвристическим анализатором при проактивном детектировании множества вредоносных программ, — Trojan.Win32.Generic (17,7%).

Второе место в рейтинге занимают различные вредоносные программы, обнаруженные с помощью «облачных» технологий. Эти технологии работают, когда в антивирусных базах еще нет ни сигнатуры, ни эвристики для детектирования вредоносной программы, зато у антивирусной компании «в облаке» уже есть информация об объекте. В этом случае детектируемому объекту присваивается имя DangerousObject.Multi.Generic (17,4%).

Половину рейтинга составляют программы с механизмом самораспространения — вирусы и черви, которые заражают съемные носители информации и/или исполняемые файлы. Также в рейтинг попали «запчасти» таких программ — вспомогательные файлы, запускающие основные зловреды. К такому виду программ относится, например, Trojan.Win32.Starter.yy, который появляется на компьютере в результате работы Virus.Win32.Nimnul и запускает Backdoor.Win32.IRCNite.clf и Worm.Win32.Agent.adz.

Packed.Win32.Krap.ar, Packed.Win32.Katusha.o и Worm.Win32.VBNA.b по сути являются «обертками» для других вредоносных программ. В основном они используются злоумышленниками для защиты от детектирования и доставки на компьютер фальшивых антивирусов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Мы посчитали процент пользователей KSN, на компьютерах которых были заблокированы попытки локального заражения, для каждой страны с числом пользователей больше 10 000. Полученные цифры отражают, насколько в среднем заражены компьютеры в той или иной стране мира.

TOP 10 стран по уровню зараженности компьютеров

| Место | Страна* | % уникальных пользователей** |

| 1 | Бангладеш | 92,7 |

| 2 | Судан | 87,5 |

| 3 | Руанда | 74,8 |

| 4 | Танзания | 73,4 |

| 5 | Ангола | 72,5 |

| 6 | Непал | 72,2 |

| 7 | Ирак | 72 |

| 8 | Индия | 70,9 |

| 9 | Уганда | 69,8 |

| 10 | Афганистан | 68 |

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы, от всех уникальных пользователей продуктов ЛК в стране.

Изменение методики подсчета не сильно повлияло на состав нашего рейтинга, в нем произошла лишь одна замена: Монголию сменила Уганда. Однако цифры теперь учитывают все виды найденных и уничтоженных вредоносных программ, как на жестком диске компьютера, так и на съемных носителях.

Абсолютный лидер — Бангладеш с показателем 92,7%. В этой стране наши продукты обнаружили и заблокировали вредоносные программы на 9 из 10 компьютеров

Отметим, что изменение методик повлияло большей частью на показатели развивающихся стран. В развитых же странах доля компьютеров, на которых были заблокированы локальные угрозы, изменилась незначительно.

Такое заметное увеличение процента атакованных компьютеров в развивающихся странах связано, прежде всего, с огромным количеством распространенных там Autorun-червей. Использование этих червей для распространения вредоносных программ — излюбленный метод местных вирусописателей. В развитых же странах киберпреступники используют другие методы проникновения зловредов на компьютеры — прежде всего drive-by атаки.

В случае с локальными заражениями мы можем сгруппировать все страны по уровню зараженности:

- Максимальный уровень заражения (более 60%): 21 страна из азиатского региона (Непал, Индия, Вьетнам, Монголия и др.) и Африки (Судан, Ангола, Нигерия, Камерун).

- Высокий уровень заражения (41-60%): 55 стран мира, в том числе Египет, Казахстан, Россия, Эквадор и Бразилия.

- Средний уровень заражения (21-40%): 37 стран, в том числе Турция, Мексика, Израиль, Латвия, Португалия, Италия, США, Австралия, Франция.

- Наименьший уровень заражения: 16 стран мира, 14 из которых находятся в Европе, в том числе Великобритания, Норвегия, Финляндия, Нидерланды, и две в Азии — Япония и специальный административный район Китая Гонконг.

Риск локального заражения компьютеров в разных странах

В пятерку стран, самых безопасных по уровню локального заражения, попали:

| Место | Страна | % уникальных пользователей |

| 1 | Япония | 10,0% |

| 2 | Дания (+1) | 10,7% |

| 3 | Швейцария (+2) | 14,4% |

| 4 | Германия (-2) | 15,4% |

| 5 | Швеция (+2) | 15,8% |

Уязвимости

В третьем квартале 2011 года на компьютерах пользователей было обнаружено 28 060 517 уязвимых приложений и файлов — в среднем порядка 12 различных уязвимостей на каждом уязвимом компьютере. TOP 10 уязвимостей представлена в таблице ниже.

| № | Secunia ID уникальный идентификатор уязвимости |

Название и ссылка на описание уязвимости |

Возможности, которые дает использование уязвимости злоумышленникам |

Процент пользо- вателей, у которых была обнаружена уязвимость |

Дата публи- кации |

Уро- вень опас- ности уязви- мости |

| 1 | SA 44784 | Sun Java JDK / JRE / SDK Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Exposure of sensitive information Manipulation of Data DoS (Denial of Service) |

35,85% | 08.06.2011 | Highly Critical |

| 2 | SA 41340 | Adobe Reader / Acrobat SING «uniqueName» Buffer Overflow Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 28,98% | 08.09.2010 | Extremely Critical |

| 3 | SA 45583 | Adobe Flash Player Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Exposure of sensitive information |

26,83% | 10.08.2011 | Highly Critical |

| 4 | SA 44964 | Adobe Flash Player Unspecified Memory Corruption Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 20,91% | 15.06.2011 | Extremely Critical |

| 5 | SA 41917 | Adobe Flash Player Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Exposure of sensitive information обход системы безопасности |

15,24% | 28.10.2010 | Extremely Critical |

| 6 | SA 23655 | Microsoft XML Core Services Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя DoS (Denial of Service) XSS |

14,99% | 13.07.2011 | Highly Critical |

| 7 | SA 45516 | Apple QuickTime Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 14,93% | 04.08.2011 | Highly Critical |

| 8 | SA 45584 | Adobe Shockwave Player Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 11,00% | 10.08.2011 | Highly Critical |

| 9 | SA 46113 | Adobe Flash Player Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя XSS обход системы безопасности |

9,67% | 22.09.2011 | Highly Critical |

| 10 | SA 29407 | WinRAR Multiple Unspecified Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя DoS (Denial of Service) |

9,56% | 03.09.2009 | Highly Critical |

*** За 100% взяты все пользователи, на компьютерах которых была обнаружена хотя бы одна уязвимость

В этом рейтинге, в отличие от рейтинга прошлого квартала, числятся продукты пяти компаний, а не двух. Однако больше чем наполовину рейтинг состоит из продуктов компании Adobe: Flash Player, Acrobat reader и Shockwave player. Две новые уязвимости были найдены в Apple Quicktime и в Microsoft XML Core Services, что и обусловило их возвращение в рейтинг. Также в TOP 10 попала достаточно старая уязвимость 2009 года в популярном архиваторе WinRAR.

Производители уязвимых продуктов из TOP 10 уязвимостей

Мы видим, что каждая из уязвимостей дает возможность злоумышленнику с помощью эксплойтов получить полный контроль над системой. Три уязвимости также позволяют провести DoS-атаку на машину с установленным уязвимым приложением. Помимо этого, две уязвимости позволяют обходить системы защиты, две — получать важную информацию о системе, две — проводить XSS-атаки и одна уязвимость — манипулировать данными.

Распределение уязвимостей из TOP 10 по типу воздействия на систему

Заключение

Из технологических новинок стоит отметить появление вредоносного кода, заражающего систему BIOS компьютера. Такой вид заражения позволяет начать исполнение вредоносного кода сразу после нажатия кнопки «Power» пользователем компьютера и, что самое главное, до того как начинает загружаться операционная система и защитные средства. В конечном итоге технология позволяет вредоносному коду эффективно скрывать свое присутствие в системе. Однако у этой технологии мало шансов стать популярным инструментом злоумышленников. Во-первых, создать универсальный код для заражения всех версий BIOS не так уж и просто, а во-вторых, современные материнские платы будут использовать новую спецификацию — EFI, которая сильно отличается от BIOS. Получается, что вложенные усилия по разработке технологии заражения BIOS просто не успеют окупиться. По сути, мы наблюдаем эволюцию руткит-технологий, и с каждым шагом эволюции вредоносный код попадает на более раннюю ступень загрузки ОС. Уже сейчас можно предположить, что следующим технологическим шагом станет заражение гипервизоров систем. Однако это угроза не столько для домашних пользователей, сколько для корпоративных, ведь именно в сетях крупных корпораций активно используются технологии виртуализации. В свете повышенного интереса злоумышленников к теме крупных корпораций в скором будущем мы можем увидеть и «боевое» применения этого концепта.

Целевые атаки стали фактически традиционной частью нашего отчета. Стоит отметить, что под прицел взломщиков в третьем квартале 2011 попали предприятия Японии и США, выполняющие заказы министерств обороны. Такие кибероперации по краже секретных документов с экономической точки зрения обходятся дешевле традиционных способов добывания подобного рода информации. Поэтому количество инцидентов, связанных со взломом предприятий, работающих с секретными данными, в ближайшее время будет продолжать расти.

На поприще вредоносных программ для мобильных устройств мы увидели активную миграцию с платформы J2ME на Android OS. Фрагментация рынка мобильных операционных систем долгое время сдерживала рост количества вредоносных программ, однако сейчас можно с уверенностью сказать, что злоумышленники сделали свой выбор и сконцентрировали свои усилия на написании вредоносов под Android. Что это за программы? Сейчас основной доход приносят платные sms-ки и подписки на платные сервисы. В третьем квартале появился android-троянец, главной задачей которого является воровство кодов авторизации банковских транзакций. Однако это еще не все, на что способны троянцы. Современное мобильное устройство — это средство коммуникации и доступа к сотням различных интернет-сервисов. Мы прогнозируем появление вредоносных программ, которые будут в первую очередь воровать данные для доступа к аккаунтам этих сервисов.

В схемах «монетизации» вредоносных программ во втором квартале был отмечено появление троянцев, нацеленных на систему Bitcoin. В третьем квартале концепция была подхвачена большими ботнетами, и на тысячи зараженных машин были установлены генераторы криптовалюты, которые, используя вычислительные ресурсы компьютеров, создавали деньги злоумышленникам. Но система криптовалюты Bitcoin зависит от доверия пользователей: доверие влияет на курс криптовалюты, и потеря доверия может пагубно повлиять на всю систему в целом. Инциденты с безопасностью Bitcoin и появление ботсетей, генерирующих деньги, отрицательно сказались на репутации системы и обесценили виртуальные деньги, в результате чего курс валюты упал более чем в два раза: с $13 до $4,8.

Проведенное экспертами ЛК в третьем квартале исследование показало, что одним из самых распространенных мест, откуда пользователи переходят по вредоносным ссылкам, является самая большая социальная сеть планеты — Facebook. По данным KSN, ежедневно фиксируется около 100 000 попыток перехода из Facebook по вредоносным ссылкам. Злоумышленники активно пытаются использовать доверительные отношения, складывающиеся в социальных сетях, в неблаговидных целях.

По данным KSN, в третьем квартале зафиксировано уменьшение количества вредоносных хостов в интернете на 12%. При этом количество совершенных атак на компьютеры пользователей во время серфинга по Всемирной паутине за тот же период выросло на 8%, что говорит об увеличении опасности, исходящей от каждого отдельного источника зловредов. Однако уменьшение вредоносных хостингов будет носить временный характер, и в ближайшем будущем злоумышленники смогут восстановить потерянные домены. Учитывая приближающиеся новогодние праздники — жаркую пору для различного рода кибермошенников — можно с уверенностью сказать, что количество источников вредоносных программ увеличится.

Развитие информационных угроз в третьем квартале 2011 года