Цифры квартала

- По данным KSN, в первом квартале 2012 года продукты «Лаборатории Касперского» обнаружили и обезвредили почти 1 млрд вредоносных объектов, что на 28% больше, чем в предыдущем квартале.

- 50% атак — это попытки проникновения вредоносного кода через интернет. Это на 10% больше, чем в прошлом квартале

- Зафиксировано распространение вредоносных программ с 95 080 549 URL, что на 61% больше, чем в Q4 2011.

Обзор ситуации

Ботнеты: перезагрузка

Сегодня ботнеты являются одной из базовых технологий, используемых киберпреступниками. На протяжении нескольких лет технологии ботнетов активно развивались: появились децентрализованные ботнеты и ботнеты, управляемые через социальные сети, основным способом заражения стали drive-by загрузки. 2011 год в этом плане был довольно спокойным: ничего принципиально нового злоумышленники не придумали. В начале 2012 года все опять изменилось.

В первом квартале 2012 года для построения ботнета злоумышленники впервые использовали «бестелесный» бот. Был обнаружен мобильный ботнет, по числу зараженных устройств не уступающий типичным Windows-ботнетам, и ботнет из 700 000 яблочных компьютеров под управлением Mac OSX.

Бот-невидимка

В первом квартале 2012 года мы столкнулись с новой схемой создания ботсети: ботмастер использовал «бестелесный» бот. Этот зловред относится к очень редкой разновидности вредоносных программ, которые существуют лишь в оперативной памяти компьютера.

Проблема обнаружила себя с появлением аномалий на зараженных машинах: после посещения популярных российских сайтов компьютеры начинали посылать сетевые запросы на посторонние ресурсы, а затем в некоторых случаях на дисках появлялись зашифрованные файлы. Исполняемые фалы на дисках при этом не появлялись. Дальнейший анализ позволил выявить всю цепочку заражения компьютеров и создания ботсети, которая оказалась весьма нетривиальной.

На первом этапе происходило заражение компьютеров пользователей через drive-by атаку с использованием Java-эксплойта к уязвимости CVE-2011-3544. Ссылка, перенаправляющая пользователей на сайт с эксплойтом, была вставлена в один из рекламных блоков популярной российской баннерной сети AdFox, который и загружался на новостные ресурсы.

После успешной эксплуатации уязвимости, вместо того чтобы загрузить вредоносный файл на жесткий диск компьютера, эксплойт внедрял вредоносную динамическую библиотеку прямо в память процесса Java. После успешного инжекта и запуска внедренный зловред от имени Java собирал информацию о том, какие сайты посещал пользователь. Если среди них были сайты, связанные с банками, то на компьютер устанавливался троянец Lurk, нацеленный на кражу данных онлайн-банкинга.

Профессиональные действия экспертов «Лаборатории Касперского», специалистов AdFox и исследователя, пожелавшего остаться анонимным, позволили оперативно остановить заражение.

Хотя вредоносный процесс существовал в оперативной памяти компьютера лишь до перезагрузки операционной системы, нужно принять во внимание, что заражение происходило через популярные сайты. Злоумышленники каждый день могли инфицировать компьютеры пользователей и таким образом поддерживать популяцию ботов в сети. При этом после перезагрузки системы на жёстком диске практически не оставалось следов заражения компьютера и сбора информации с него.

В данном инциденте две известных технологии: эксплуатация уязвимостей и инжект в легальный процесс без сохранения файла на диске — были соединены в опасной комбинации в одной вредоносной программе. При использовании «бестелесного» бота обнаружить компьютеры, входящие в ботсеть, очень сложно — ведь никаких исполняемых файлов на диске не появляется, а все действия злоумышленники проводят от имени легального процесса Java. Реальной защитой от подобных угроз является установка патчей. Однако не каждый пользователь своевременно устанавливает обновления, поэтому, возможно, мы еще встретим аналогичные концепты в будущем, хотя и не в массовом применении — все же эта технология достаточно сложная.

Мобильный ботнет

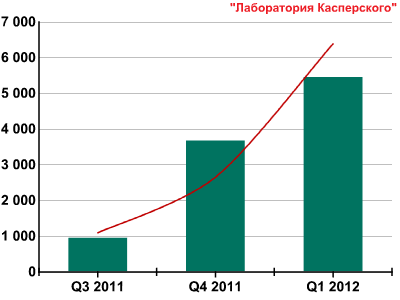

В отчете за третий квартал 2011 года мы отметили, что вирусописатели, создающие вредоносные программы для мобильных устройств, основной платформой для зловредов избрали Android OS. В первом квартале 2012 года мы обнаружили более 5 тысяч (5444) вредоносных программ для этой платформы. За последнее полугодие количество всех обнаруженных Android-зловредов увеличилось в 9 раз.

Количество обнаруженных модификаций вредоносного ПО для Android OS

Наибольший интерес к разработкам под Android проявляют вирусописатели из Китая и России. Китайским вирусописателям удалось создать ботнет, в котором число активных устройств составляло от 10 000 до 30 000, а общее число зараженных смартфонов исчислялось сотнями тысяч.

Ботнет был создан на основе бэкдора RootSmart, который имеет обширный функционал по удаленному управлению телефоном или планшетом под управлением Android. Для распространения RootSmart вирусописатели использовали хорошо обкатанный прием: перепаковали легальную программу и выложили ее на сайт одного из неофициальных, но очень популярных в Китае магазинов приложений для Android. В результате люди, скачавшие программу для настройки своего телефона, получили вместе с ней бэкдор, включавший их устройство в ботнет.

Масштабы заражения RootSmart позволили злоумышленникам эффективно монетизировать созданную сеть из зараженных телефонов. Для этого они выбрали самый популярный у мобильных киберпреступников способ — отправку платных SMS-сообщений на премиальные номера. Зачем же нужен полный контроль над устройством, если основная функция бота — отправка платных SMS? Ответ прост: полный контроль дает возможность длительное время скрывать присутствие вредоносной программы и тем самым дольше выкачивать деньги со счетов.

Из истории с первым крупным ботнетом, состоящим из мобильных устройств, можно сделать важные выводы.

Во-первых, нечастое появление новых версий операционной системы для мобильных устройств приводит к тому, что злоумышленники могут использовать эксплойты по нескольку месяцев, и они будут срабатывать на большинстве устройств.

Во-вторых, из-за того что еще не стала общепринятой практика установки антивирусного софта на мобильные устройства, многие пользуются устройствами, даже не подозревая, что оно давно уже заражено. А тем временем ботмастеры могут использовать устройство по своему усмотрению.

Пока ситуация коренным образом не меняется, и велика вероятность, что в этом году мы услышим о мобильных ботнетах гораздо большего размера, чем RootSmart.

Мас-ботнет

Еще один ботнет, который привлек внимание экспертов в первом квартале, — ботсеть, построенная из компьютеров под управлением Mac OS X.

Троянская программа, лежащая в основе этого ботнета, детектируется «Лабораторией Касперского» как Trojan-Downloader.OSX.Flashfake. И этот зловред уже не раз попадал в наши аналитические статьи, как в прошлом (https://securelist.ru/obzor-virusnoj-aktivnosti-oktyabr-2011/56/), так и в этом году (https://securelist.ru/obzor-virusnoj-aktivnosti-mart-2012/117/).

Первые версии Flashfake появились осенью прошлого года. Создатели этой вредоносной программы поработали над своим детищем, чтобы сделать присутствие зловреда в системе менее заметным (был введен запрет на установку троянца на компьютеры с установленной защитой, боты стали отключать обновления встроенной системы защиты Mac OS X Xprotect и т.д.). Затем нами были замечены эксперименты с управлением ботнетами: например, некоторые версии Flashfake использовали в качестве серверов управления аккаунты, созданные злоумышленниками в Twitter.

Основная задача бота — незаметно подгружать и запускать дополнительные модули. Так, злоумышленники зарабатывали деньги на подмене результатов поиска: один из дополнительных модулей заменяет ссылки, выдаваемые поисковиками на различные популярные запросы. При этом очевидно, что злоумышленники могут разработать и использовать и другие модули — например, для кражи данных с зараженного компьютера.

В марте 2012 Flashback заразил по всему миру около 700 000 компьютеров.

Для распространения зловреда злоумышленники использовали эксплойт к Java. Отметим, что Oracle не может автоматически обновлять Java на компьютерах под управлением Mac OSX. Пользователи вынуждены ждать, порой несколько месяцев, пока Apple выпустит обновление. В результате тот период, когда злоумышленники могут успешно использовать эксплойт для инфицирования компьютеров Mac-пользователей, оказывается гораздо больше, чем в случае Windows. Так патч, закрывающий уязвимость, используемую для распространения Flashback, был опубликован Apple только в начале апреля, хотя компания Oracle выпустила собственный патч еще в феврале.

В дальнейшем количество атак на машины под управлением Mac OS X с иcпользованием эксплойтов к 0-day уязвимостям будет расти. Большинство уязвимых приложений, популярных у злоумышленников, — кроссплатформенные, они работают как в среде Windows, так и в Mac OS X. Это упрощает задачу по созданию эксплойтов для Mac OS X.

Растущий интерес к яблочной платформе со стороны злоумышленников подтверждает наша статистика детектирования новых версий вредоносных программ для Mac OS X:

Количество новых антивирусных записей для платформы Mac OS X,

добавленных в базы продуктов «Лаборатории Касперского»

Главной причиной увеличения числа зловредов для Mac OS X является рост популярности этой платформы у пользователей. Хотя сейчас количество вредоносных программ для Mac OS X значительно уступает числу зловредов для Windows, очевидно, что злоумышленники заинтересовались Mac-платформой всерьез. Так что пользователям не стоит пренебрегать базовыми правилами безопасности (ру: securelist.ru en: securelist.com).

Массовыми заражениями история Mac-зловредов в этом квартале не заканчивается. Мы обнаружили факты использования вредоносных программ для этой платформы в другом актуальном виде атак — в целевых атаках.

Целевые атаки

К сожалению, количество жертв целевых атак продолжает расти. При этом компании серьезно озаботились этой проблемой, что толкает злоумышленников на разработку новых векторов атак.

«Hello». Mac OS X + APT (advanced persistent threat)

Многие пользователи, работающие на платформе Mac OSX, все еще считают ее абсолютно защищенной — ведь Apple долго уверяла, что безопасность системы выше, чем у PC. Однако результаты текущих исследований свидетельствуют о том, что это утверждение уже не верно. При этом пользователей Mac достаточно много как в корпоративной среде, так и в числе государственных служащих. Они ежедневно работают с множеством важных документов, но в большинстве случаев антивирусная защита на их компьютерах не установлена.

Тревожным сигналом для таких пользователей должны стать целевые атаки на организации, в которых работают как Windows, так и Mac-компьютеры. Чтобы получить доступ к секретным документам, злоумышленники использовали сразу два троянца: для Mac и для Windows. В зависимости от того, какая ОС работала на атакуемой машине, на нее загружался соответствующий зловред. А команды и Mac-, и Windows-зловредам отдавались с одного и того же центра управления.

Для первичного проникновения в систему использовался эксплойт к уязвимости CVE-2011-3544 в Java-машине, который успешно срабатывает как в Windows среде, так и в Mac OS X. В результате успешной атаки компьютеры под управлением Mac Os X заражались зловредом Backdoor.OSX.Lasyr. Этот бэкдор позволяет злоумышленникам получить контроль над зараженной машиной, а следовательно, и доступ ко всей информации на компьютере. Обнаружен он был в середине марта 2012 года.

Это не единственный случай целевой атаки с использованием Mac-зловредов в первом квартале 2012 года. Во втором обнаруженном случае распространялся только бэкдор для Mac OS Х — Backdoor.OSX.MaControl. Для заражения компьютера также использовался эксплойт, но уже к популярному на всех платформах офисному пакету от компании Microsoft. Средство доставки эксплойта было выбрано вполне традиционное — электронная почта. Для заражения компьютера бэкдором сотруднику компании достаточно было открыть полученный в письме doc-файл.

Судя по скорости появления программ для платформы Mac OS X, используемых в целевых атаках, их разработка не является очень сложной задачей для злоумышленников. Беспечность многих Mac-пользователей, помноженная на отсутствие на компьютерах средств защиты, делает Macintosh самым слабым звеном в системе безопасности организаций.

Возвращение Duqu

После четырех месяцев перерыва авторы Duqu вновь вернулись к работе: в марте «в дикой природе» был обнаружен новый драйвер, практически аналогичный тем, которые ранее использовались в Duqu. Однако известные ранее драйверы были созданы 3 ноября 2010 г. и 17 октября 2011 г., а новый драйвер — 23 февраля 2012 г.

Новый драйвер Duqu по функционалу совпадает с предыдущими известными нам версиями. Отличия в коде незначительные, изменения направлены на противодействие детектированию файла. Основной модуль Duqu, связанный с этим драйвером, обнаружен не был.

Наши предположения были правильными: когда в проект инвестировано столько средств, сколько их было инвестировано в разработку Duqu и Stuxnet, невозможно просто взять и прекратить операцию. Вместо этого киберпреступники сделали то же, что делали всегда, — изменили код так, чтобы обойти детектирование, и продолжили атаки.

Обратившись за помощью к сообществу разработчиков и исследователей, мы смогли определить, с помощью какого языка был создан фреймворк Duqu — это оказался OO C. Что примечательно, такой подход характерен для разработчиков «старой» школы, работающих над серьезными «мирными» программными проектами, и его практически невозможно встретить в современных вредоносных программах. Это еще раз подтверждает, что Duqu и Suxnet — уникальные в своем роде вредоносные программы, значительно отличающиеся от остальных.

При менее чем пятидесяти жертвах по всему миру Duqu остается самым загадочным троянцем из всех когда-либо обнаруженных. Его нацеленность на Иран указывает на наличие у его хозяев четкого и ясного плана постоянных атак. Сложность и многослойные уровни защиты троянца показывают, насколько важно для этого проекта оставаться незамеченным. Можно предположить, что в дальнейшем платформа «Tilded» будет развиваться именно в направлении усложнения технологий сокрытия и обфускации кода.

Борьба с киберпреступностью

Первый квартал 2012 года запомнится нам не только новыми вредоносными программами и крупными взломами (про атаки на сети корпораций и крупных организаций мы писали здесь и здесь), но и успешными действиями антивирусных компаний и правоохранительных органов: перехватом управления ботненом Hlux (Kelihos), закрытием командных центров нескольких ZeuS-ботнетов, а также арестом российских киберпреступников.

Hlux.b — перехват 2.0

В конце марта 2012 года «Лаборатория Касперского» совместно со специалистами из CrowdStrike Intelligence Team, Dell SecureWorks и Honeynet Project провела операцию по перехвату управления децентрализованным (peer-to-peer) ботнетом Hlux, в основе которого была вторая версия бота — Hlux.b. На момент перехвата ботнет состоял более чем из 110 000 ботов.

Эта вторая версия бота — Hlux.b — была обнаружена осенью 2011 года, спустя несколько недель после перехвата управления первым ботнетом Hlux. Весной 2012 года новый бот появился гораздо быстрее: третья версия бота — Hlux.с — была задетектирована уже через несколько дней после перехвата управления ботнетом. Во всех новых ботах был изменен формат общения ботов друг с другом.

С точки зрения получения наживы, Hlux является для киберпреступников эталоном ботнета. Его хозяева занимаются практически всеми видами киберпреступлений: с учетом подгружаемых модулей бот умеет и рассылать спам, и участвовать в DDoS-атаках, и воровать важную информацию с компьютеров. Отказываться от прибыли хозяева ботнета не намерены. Поэтому появления новых версий бота, увы, не остановить, пока не будут пойманы злоумышленники, стоящие за их созданием и распространением.

Насколько же эффективен перехват управления ботнетом? С нашей точки зрения, этот метод стоит применять. Во-первых, мы делаем бесполезными уже установленные боты, тем самым уменьшая количество активных зараженных компьютеров. Во-вторых, мы усложняем жизнь злоумышленникам, которым необходимо вносить изменения в код и заново распространять зловреды, что является делом затратным. Пока не вносятся серьёзные изменения в архитектуру ботнтета и в код бота, новая операция перехвата остается возможной.

Арест киберпреступников в России

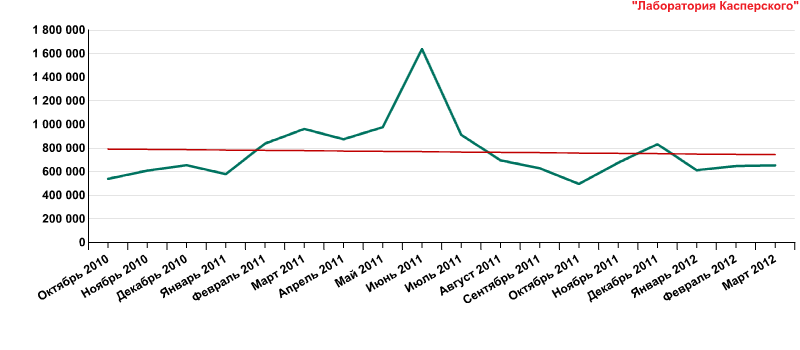

В России на протяжении последних трех лет активно растет количество троянцев, нацеленных на пользователей систем дистанционного банковского обслуживания (онлайн-банкинга).

Обнаруженные вредоносные программы, нацеленные на воровство данных систем ДБО

В Европе и в Бразилии злоумышленники используют банковских троянцев в основном для атак на частных пользователей. Особенностью российских киберпреступников является активная разработка вредоносных программ, нацеленных на кражу средств со счетов российских организаций с помощью манипуляций с системами «банк—клиент» на компьютерах бухгалтеров. Одним из самых известных представителей такого рода троянцев является Trojan-Spy.Win32.Carberp.

20 марта управление «К» МВД России сообщило об аресте членов крупной группировки, создавшей ботсеть на основе покупного кода троянца Carberp, а также так называемых мулов — людей, снимавших украденные киберпреступниками деньги. Арестованным инкриминируется кража более 2 миллионов долларов США. Такая большая сумма объясняется огромным количеством зараженных компьютеров. Carberp распространялся с помощью drive-by атак, ссылки на вредоносные ресурсы с эксплойтами злоумышленники разместили на сайтах известных российских организаций, СМИ и государственных служб.

Случаи ареста членов крупных группировок кибепреступников в России, увы, нечастые, и это событие не может не радовать. Такие аресты в большинстве случаев заставляют других киберпреступников на некоторое время снизить активность. Однако авторы Carberp, к сожалению, все еще остаются на свободе, и продолжается продажа этого троянца на андеграунд-форумах и его распространение через взломанные сайты. Но мы все же надеемся, что вирусописателям, создавшим Carberp, не удастся избежать правосудия.

Статистика

Ниже мы рассмотрим статистику, полученную в результате работы различных компонентов защиты от вредоносных программ. Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов «Лаборатории Касперского» из 213 стран и территорий мира.

Угрозы в интернете

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносного кода с зараженной веб-страницы. Зараженными могут быть сайты, специально созданные злоумышленниками, веб-ресурсы, контент которых создается пользователями (например, форумы), и взломанные легитимные ресурсы.

Детектируемые объекты в интернете

В первом квартале 2012 года было отражено 481 411 722 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира. Всего в данных инцидентах было зафиксировано 95 331 уникальных модификаций вредоносных и потенциально нежелательных программ.

TOP 20 детектируемых объектов в интернете

| Место | Название* | % от всех атак** |

| 1 | Malicious URL | 84,30% |

| 2 | Trojan.Script.Iframer | 4,80% |

| 3 | Trojan.Script.Generic | 2,20% |

| 4 | Trojan-Downloader.Script.Generic | 0,50% |

| 5 | Trojan.Win32.Generic | 0,40% |

| 6 | Trojan.JS.Popupper.aw | 0,20% |

| 7 | Trojan-Spy.JS.Agent.c | 0,20% |

| 8 | Trojan-Downloader.JS.Agent.gmf | 0,20% |

| 9 | Trojan-Downloader.Win32.Agent.gyai | 0,20% |

| 10 | AdWare.Win32.Screensaver.e | 0,10% |

| 11 | Trojan-Downloader.JS.Agent.gmr | 0,10% |

| 12 | Trojan-Downloader.JS.JScript.ag | 0,10% |

| 13 | Trojan-Downloader.MSIL.Small.eq | 0,10% |

| 14 | Hoax.Win32.ArchSMS.gen | 0,10% |

| 15 | Trojan-Downloader.JS.Agent.gnk | 0,10% |

| 16 | Exploit.Script.Generic | 0,10% |

| 17 | Packed.Win32.PasswordProtectedEXE.gen | 0,10% |

| 18 | AdWare.Win32.Screensaver.i | 0,10% |

| 19 | Trojan.JS.Redirector.ue | 0,10% |

| 20 | AdWare.Win32.Shopper.lq | 0,10% |

* Детектирующие вердикты модуля веб-антивируса. Информация предоставлена пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

На первом месте рейтинга — различные вредоносные URL (ранее мы детектировали их как Blocked), входящие в наш список запрещенных. По сравнению с предыдущим кварталом их доля выросла на 2% и в итоге они составляют 84% от всех детектов. В список в первую очередь попадают различные сайты, на которые перенаправляются пользователи. Чаще всего на вредоносные сайты пользователи попадают с взломанных легитимных ресурсов с внедренными вредоносными скриптами (drive-by атака). Кроме того, пользователи сами кликают по опасным ссылкам, например, при поиске различного пиратского контента. В любом случае, сегодня для злоумышленников залогом успешной атаки через интернет является использование эксплойтов, использующих уязвимости в необновлённом ПО на компьютерах пользователей: значительная часть детектов Malicious URL по-прежнему приходится на сайты, связанные с эксплойт-паками.

12 представителей TOP 20 эксплуатируют бреши в программном обеспечении и используются для доставки вредоносных программ на компьютер пользователя.

В первом квартале 2012 в рейтинг попали лишь три представителя рекламных программ — AdWare. Задача таких программ проста: после установки на компьютер — как правило, под видом расширения для браузера — демонстрировать пользователю рекламные сообщения. Уменьшение количества AdWare в рейтинге (в прошлом квартале на эти программы приходилась четверть TOP 20), свидетельствует о том, что злоумышленники вновь переключились на более опасные для пользователя и более прибыльные категории вредоносных программ.

Уязвимые приложения, используемые злоумышленниками

Поскольку большинство атак через интернет осуществляется с помощью эксплойтов, которые используют ошибки в ПО, чтобы пробить защиту компьютера и получить возможность выполнения вредоносного кода без ведома пользователя, закономерно возникает вопрос: на какие программы чаще всего нацелены эксплойты? Пользователям в первую очередь стоит обновить именно эти программы, а лучше озаботиться их автоматическим обновлением.

Приложения, уязвимости в которых использовали веб-эксплойты.

Первый квартал 2012

Как видно на диаграмме, 66% атак приходится на эксплойты к двум программам: Adobe Reader и Java.

На уязвимость CVE-2011-3544 в Java приходится почти четверть атак. Эта уязвимость была популярна у злоумышленников в течение всего квартала: она использовалась для распространения бота Hlux, банковского троянца Carberp, а также «бестелесного» бота.

Страны, на ресурсах которых размещены вредоносные программы

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установление географического местоположения данного IP-адреса (GEOIP).

84% веб-ресурсов, используемых для распространения вредоносных программ, в первом квартале 2012 года были сконцентрированы в десяти странах мира, что на 7% больше, чем в прошлом квартале.

Распределение веб-ресурсов, на которых размещены вредоносные программы, по странам.

Первый квартал 2012

В состав TOP 10 вошла новая страна — Канада (0,9%), вытеснив из рейтинга Румынию. Тройку лидеров образовали США, Голландия и Россия. За прошедшие три месяца заметно выросла доля хостингов, расположенных в Великобритании (+4,6%), что обеспечило ее перемещение с восьмого на шестое место. Доли остальных стран практически не изменились, все изменения оказались в пределах 1%.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали, насколько часто в течение квартала пользователи в каждой стране сталкивались со срабатыванием веб-антивируса.

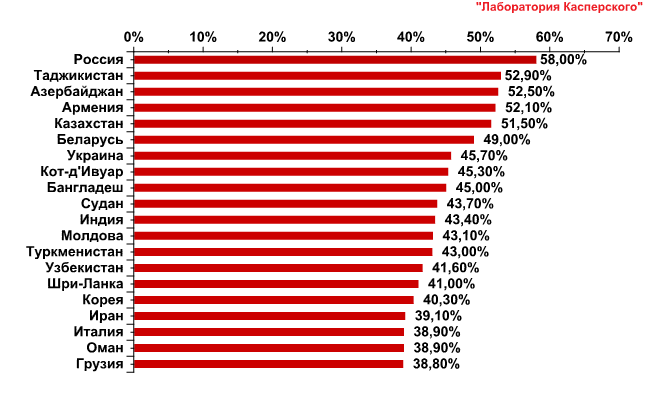

20 стран, где пользователи подвергаются наибольшему риску заражения через интернет*

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, подвергшихся веб-атакам, от всех уникальных пользователей продуктов ЛК в стране.

Чуть больше чем наполовину этот рейтинг состоит из стран постсоветского пространства.

Все страны можно разбить на несколько групп.

- Группа повышенного риска. В эту группу с результатом 41-60% вошли первые 15 стран из TOP 20, в том числе Россия (58%), Украина (45,7%), Армения (52,1%), Беларусь (49%), Казахстан (51,5%) и Индия (43,4%).

- Группа риска. В эту группу с показателями 21-40% попали 95 стран, в том числе Италия (38,9%), Турция (36,8%), США (31,9%), Бразилия (29,3%), Испания (34,4%) и Франция (28,4%).

- Группа самых безопасных при серфинге в интернете стран. В эту группу в третьем квартале 2011 года вошли 25 стран с показателями 11,9-20%.

Меньше всего процент пользователей, атакованных при просмотре страниц в интернете, в Японии (14,3%), Дании (15,2%), на Тайване (15,2%), в Люксембурге (17,4%), Словакии (19,6%) и Новой Зеландии (20%).

В среднем 28,8%, компьютеров всех пользователей KSN, т.е. практически каждый третий компьютер в мире, в течение квартала хотя бы раз подвергался атаке при серфинге в интернете. Отметим, что средняя доля атакованных машин по сравнению с предыдущим кварталом уменьшилась на 3,2%.

Локальные угрозы

В этой главе мы анализируем статистические данные, полученные на основе работы on-access-scanner, и статистику по сканированию различных дисков, в том числе съемных носителей информации (on-demand scanner).

Детектируемые объекты, обнаруженные на компьютерах пользователей

В первом квартале 2012 года наши антивирусные решения успешно заблокировали 966 981 163 попыток локального заражения на компьютерах пользователей, участвующих в Kaspersky Security Network.

Всего при попытке запуска на компьютерах пользователей (on-access scanner) было зафиксировано 481 592 уникальных модификаций вредоносных и потенциально нежелательных программ.

Детектируемые объекты, обнаруженные на компьютерах пользователей: TOP 20

| Место | Название | % уникальных атакованных пользователей* |

| 1 | DangerousObject.Multi.Generic | 35,56% |

| 2 | Trojan.Win32.Generic | 31,49% |

| 3 | Trojan.Win32.Starter.yy | 13,92% |

| 4 | Virus.Win32.Sality.bh | 12,61% |

| 5 | Net-Worm.Win32.Kido.ih | 10,79% |

| 6 | Virus.Win32.Sality.aa | 9,32% |

| 7 | Trojan.Win32.AutoRun.gen | 8,71% |

| 8 | Net-Worm.Win32.Kido.ir | 8,63% |

| 9 | Hoax.Win32.ArchSMS.gen | 8,60% |

| 10 | HiddenObject.Multi.Generic | 6,58% |

| 11 | AdWare.Win32.InstallCore.gen | 6,41% |

| 12 | Virus.Win32.Generic | 6,18% |

| 13 | Virus.Win32.Nimnul.a | 5,83% |

| 14 | Worm.Win32.Generic | 5,52% |

| 15 | Trojan.WinLNK.Runner.bl | 4,56% |

| 16 | Trojan.Script.Iframer | 3,72% |

| 17 | Trojan-Dropper.VBS.Agent.bp | 3,61% |

| 18 | Virus.Win32.Sality.ag | 3,51% |

| 19 | Trojan.Script.Generic | 3,38% |

| 20 | Packed.Win32.Krap.ar | 3,26% |

Данная статистика представляет собой детектирующие вердикты модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Процент уникальных пользователей, на компьютерах которых антивирус детектировал данный объект, от всех уникальных пользователей продуктов ЛК, у которых происходило срабатывание антивируса.

Первое место в рейтинге занимают различные вредоносные программы, обнаруженные с помощью «облачных» технологий (35,56%). Эти технологии работают, когда в антивирусных базах еще нет ни сигнатуры, ни эвристики для детектирования вредоносной программы, зато у антивирусной компании «в облаке» уже есть информация об объекте. В этом случае детектируемому объекту присваивается имя DangerousObject.Multi.Generic.

Вторую строчку рейтинга занимает вердикт, выдаваемый эвристическим анализатором при проактивном детектировании множества вредоносных программ, — Trojan.Win32.Generic (31,49%).

На пятнадцатом месте вредоносная программа Trojan.WinLNK.Runner.bl, использующая для автоматического запуска и распространения уязвимость в ярлыках Windows. Первые программы этого типа появились после обнаружения Stuxnet, и они до сих пор являются очень популярными у вирусописателей.

На протяжении всего прошлого года, Kido стабильно занимал третью строчку рейтинга. В I квартале этого года произошло интересное изменение: впервые за четыре года Net-Worm.Win32.Kido переместился сразу на две позиции вниз, в результате чего его обошел Virus.Win32.Sality и Trojan.Win32.Starter.yy. Главный способ распространения Kido — через уязвимость MS08-067 — по мере обновления парка компьютеров в мире теряет свою эффективность. В то время как файловые инфекторы (Virus) остаются эффективными, несмотря на обновление операционных систем, вследствие чего дольше сохраняют свои позиции в рейтинге.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Полученные цифры отражают, насколько в среднем заражены компьютеры в той или иной стране мира.

Уровень зараженности компьютеров в странах

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы, от всех уникальных пользователей продуктов ЛК в стране.

В среднем на 42,2% компьютеров всех пользователей KSN в мире хотя бы раз был найден вредоносный файл на компьютере или на съемном носителе, подключенном к нему.

По-прежнему абсолютным лидером рейтинга остается Бангладеш: показатель этой страны продолжает расти и достиг 96,8%. Здесь вредоносные программы были обнаружены и заблокированы нашими продуктами практически на всех компьютерах, на которых они установлены.

В случае с локальными заражениями мы также можем сгруппировать все страны по уровню зараженности. В отличие от рейтинга стран, подверженных веб-угрозам, этот рейтинг более стабилен:

- Максимальный уровень заражения (более 60%): 23 страны из азиатского региона (Индия, Вьетнам, Монголия и др.), Ближнего Востока (Иран, Ирак) и Африки (Судан, Ангола, Нигерия, Камерун).

- Высокий уровень заражения (41-60%): 49 стран мира, в том числе Египет, Казахстан, Россия, Эквадор и Бразилия.

- Средний уровень заражения (21-40%): 41 страна, в том числе Турция, Мексика, Израиль, Латвия, Португалия, Италия, США, Австралия, Франция.

- Наименьший уровень заражения: 18 стран, среди которых Канада, Новая Зеландия, Пуэрто-Рико, 13 европейских стран (в том числе Норвегия, Финляндия, Голландия, Ирландия, Германия, Эстония) и две азиатских страны из Япония и Гонконг.

В десятку стран, самых безопасных по уровню локального заражения, попали:

| Место | Страна | % уникальных пользователей |

| 1 | Дания | 10,10% |

| 2 | Швейцария | 14,30% |

| 3 | Япония | 14,40% |

| 4 | Швеция | 15,30% |

| 5 | Германия | 15,70% |

| 6 | Австрия | 16,20% |

| 7 | Новая Зеландия | 16,40% |

| 8 | Люксембург | 16,60% |

| 9 | Финляндия | 16,90% |

| 10 | Гонконг | 17,60% |

Уязвимости

В первом квартале 2012 года на компьютерах пользователей KSN было обнаружено 34 825 675 уязвимых приложений и файлов. В среднем на каждом уязвимом компьютере мы обнаруживали 9 различных уязвимостей.

TOP 10 уязвимостей представлена в таблице ниже.

| № | Secunia ID уникальный идентификатор уязвимости |

Название и ссылка на описание уязвимости |

Возможности, которые дает использование уязвимости злоумышленникам |

Процент пользо- вателей, у которых была обнаружена уязвимость |

Дата публи- кации |

Уро- вень опас- ности уязви- мости |

| 1 | SA 48009 | Oracle Java JDK / JRE / SDK Multiple Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователяПолучение доступа к конфиденциальным данным Манипулирование данными DoS-атака |

29,07% | 10.04.2012 | Highly Critical |

| 2 | SA 46113 | Adobe Flash Player Multiple Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя XSS Обход системы безопасности |

22,13% | 22.09.2011 | Highly Critical |

| 3 | SA 48281 | Adobe Flash Player Two Vulnerabilities | Доступ к системе Получение доступа к конфиденциальным данным |

20,81% | 10.04.2012 | Highly Critical |

| 4 | SA 46512 | Oracle Java SE Multiple Vulnerabilities | DoS-атака. Доступ к системе. Получение доступа к конфиденциальным данным. Перехват сеансов или каналов связи Манипулирование данными Подмена пользователя |

19,31% | 27.10.2011 | Highly Critical |

| 5 | SA 23655 | Microsoft XML Core Services Multiple Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя DoS —атака (отказ в обслуживании) XSS. |

15,26% | 13.07.2011 | Highly Critical |

| 6 | SA 47133 | Adobe Reader/Acrobat Multiple Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 14,50% | 11.01.2012 | Extremely Critical |

| 7 | SA 46618 | Apple QuickTime Multiple Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Получение доступа к конфиденциальным данным XSS |

12,15% | 06.01.2012 | Highly Critical |

| 8 | SA 46882 | Winamp AVI / IT File Processing Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 10,89% | 29.12.2011 | Highly Critical |

| 9 | SA 41917 | Adobe Flash Player Multiple Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Получение доступа к конфиденциальным данным Обход системы безопасности |

10,22% | 28.10.2010 | Extremely Critical |

| 10 | SA 47932 | Adobe Shockwave Player Multiple Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 9,93% | 15.02.2012 | Highly Critical |

*За 100% взяты все пользователи, на компьютерах которых была обнаружена хотя бы одна уязвимость.

На трети уязвимых компьютеров была обнаружена уязвимость в продукте Java от компании Oracle. Учитывая, что наиболее громкие заражения — в том числе и формирование Mac-ботнета, и распространение «бестелесного» бота — производились именно через уязвимости в Java, пользователям следует срочно обновить этот компонент. В случае же если Java-машина вами не используется, хорошим решением является ее удаление с компьютера.

Всего же в нашем рейтинге присутствуют 2 уязвимости в Java. Пять позиций рейтинга занимают продукты компании Adobe: проигрыватели Flash Reader и Shockwave и популярное приложение для чтения pdf-документов Reader. Отметим, что за последние годы были созданы десятки эксплойтов для этих программ, и большая часть из них находится в открытом доступе. Поэтому пользователям очень важно убедится, что на их компьютерах эти программы своевременно обновлены.

Производители уязвимых продуктов из TOP 10 уязвимостей

Любая уязвимость из TOP 10 может пагубно сказаться на безопасности компьютера, ведь все они дают возможность злоумышленнику с помощью эксплойтов получить полный контроль над системой. При этом четыре уязвимости из этих десяти позволяют получить доступ к конфиденциальной информации на компьютере, а две уязвимости также позволяют обходить системы защиты и проводить DoS-атаку на машину с установленным уязвимым приложением. Три уязвимости позволяют проводить XSS-атаки. Помимо этого в TOP 10 попали уязвимости, которые дают возможность злоумышленникам манипулировать данными, получать важную информацию о системе и осуществлять подмену пользователя (т. е. злоумышленник может выдать себя за владельца одной из учетных записей на данном компьютере).

Распределение уязвимостей из TOP 10 по типу воздействия на систему

Заключение

Начало 2012 года ознаменовалось качественным изменением ботсетей. Ботмастеры, которым стало тесно в мире Windows, активно захватывают мобильный сегмент и Mac-компьютеры. К сожалению, не так много пользователей понимает, что их смартфон является полноценным компьютером с ценной информацией, которая может заинтересовать злоумышленников. В случае с пользователями Mac OS X ситуация более сложная: сначала долгое время создатели этой ОС уверяли, что вредоносных программ под эту платформу не существует, а затем — что Mac безопаснее PC.

Для злоумышленников мобильные устройства и Mac-компьютеры очень привлекательны. Здесь еще мала конкуренция, и при этом большАя часть мобильных устройств и Mac-компьютеров работает без каких-либо защитных средств. В первом квартале было обнаружено более 5000 зловредов для Android, что на треть больше показателей прошлого квартала, и более 70 зловредов для Mac OS X, т. е. в два раза больше, чем прошлом квартале. В ближайший год количество угроз для домашних устройств в этих двух сегментах будет активно расти.

С точки зрения технологий одним из самых значимых событий квартала стала атака «бестелесного» бота, который выполнял все функции в операционной памяти компьютера, не создавая файлов на диске. Такой подход усложняет обнаружение вредоносной программы. Хотя бот существовал на компьютере лишь до первого перезапуска, проведение атаки через баннерную сеть, используемую популярными легитимными сайтами, обеспечивало высокую вероятность нового и нового инфицирования компьютера, а значит, и большое количество активных ботов. Оперативные действия «Лаборатории Касперского» совместно с компанией — владельцем баннерной сети пресекли эту атаку. Такой тип атак немыслим без использования эксплойтов, поэтому только обновленное ПО вкупе с установленным антивирусом может стать защитой от них.

В свете всего вышесказанного открытым остается вопрос защищенности мобильной платформы iOS. Политика Apple такова, что в магазин приложений очень трудно поместить какой-либо вредоносный код. А у разработчиков нет возможности создать действенное средство защиты от возможных атак. Если в случае мобильных устройств будет развиваться опробованный на Windows сценарий drive-by атак с последующим использованием эксплойтов, ведущих к исполнению произвольного кода в системе, то пользователи iOS по сути останутся один на один с вредоносным ПО, которое будет работать на их устройствах. Все технические предпосылки для развития такого сценария сейчас есть.

Подводя итоги 2011 года, мы писали, что злоумышленники, будут искать новые способы осуществления целевых атак. К сожалению, долго ждать не пришлось: в первом квартале 2012 были обнаружены зловреды для платформы Mac OS X, использованные в целевых атаках. Причем на первой стадии злоумышленники использовали эксплойт к Java-машине, которая может быть установлена практически на любую платформу. Обнаруженные зловреды оказались бэкдорами — программами, открывающими злоумышленникам полный доступ к Mac-компьютеру. Корпоративные Mac-пользователи, априори полагающие, что их компьютер «вне подозрений», в сочетании с отсутствием на их машинах средств защиты, подвергают опасности всю компьютерную сеть организации. И очень велика вероятность того, что в этом году мы еще не раз столкнемся со случаями целевых атак, совершенных на корпоративные сети через Mac OS X.

Успешные действия правоохранительных органов и IT-компаний приносят свои плоды. В первом квартале были закрыты командные центры нескольких ботнетов ZeuS в США, перехвачено управление ботентом Hlux.b. Во Франции были арестованы авторы мобильного зловреда Foncy; в России — несколько групп кибепреступников, занимавшихся банковскими троянцами Carberp; в Румынии — известный хакер TinHole и несколько хакеров из группировки Anonymous и т.д.

Эти действия должны иметь отрезвляющий эффект, и это позволяет надеяться, что количество атак на домашних пользователей в ближайшем будущем постепенно стабилизируется.

Развитие информационных угроз в первом квартале 2012 года