«Лаборатория Касперского» уже несколько лет исследует активность программ-вымогателей. Мы ежегодно публикуем отчеты на эту тему: «Программы-вымогатели для ПК в 2014-2016 годах», «Отчет о работе KSN: троянцы-вымогатели в 2016–2017 годах» и «Программы-вымогатели и вредоносные криптомайнеры в 2016–2018 годах». В 2019 г. мы посвятили этой угрозе историю года, обратив внимание, что жертвами все чаще становятся органы местного управления. В целом в 2010-х годах вымогатели регулярно попадали в новости с масштабными кампаниями вроде WannaCry и NotPetya. Однако в 2018 году мы отметили новую тенденцию: общее количество выявленных атак программ-вымогателей начало резко снижаться. С чем это было связано? Неужели эта угроза оказалась на грани вымирания?

Нам, как и каждому, кто следит за новостями в сфере кибербезопасности, такая интерпретация событий казалась маловероятной. В 2019–2020 годах на первые полосы новостных изданий попали атаки Maze на LG и печально известная APT-группа Lazarus, добавившая шифровальщик в свой арсенал. По данным поставщика защитных решений Emsisoft, только в США за 2020 год вымогатели атаковали более 2300 государственных организаций, учреждений сферы здравоохранения и образования.

О чем это говорит?

Программы-вымогатели никуда не делись, но угроза претерпела серьезные изменения. Масштабные кампании уступили место узконаправленным разрушительным атакам, зачастую нацеленным на крупные организации. Кроме того, злоумышленники все чаще не только шифруют данные, но и крадут их. Впоследствии они угрожают жертве опубликовать конфиденциальную информацию, если та не заплатит выкуп. Киберпреступники стремятся проводить меньше атак, но требовать крупные суммы вместо того, чтобы собирать скромные выкупы с большого числа жертв.

В этом отчете будет рассмотрена статистика, связанная с активностью программ-вымогателей в период с 2019-го по 2020 год. Мы проанализируем данные и на их основе попытаемся спрогнозировать будущее этой угрозы.

Основные выводы

- В 2020 году атакам программ-вымогателей на различные устройства подверглись 1091 454 уникальных пользователя. Это значительно меньше, чем в 2019 году (тогда пострадали 1 537 465 пользователей).

- В 2019 году доля пользователей, столкнувшихся с программами-вымогателями, в общем числе тех, кто подвергся атакам вредоносного ПО, составляла 3,31%. В 2020 году она незначительно снизилась: до 2,67%.

- Доля программ-вымогателей в общей массе обнаруженного вредоносного ПО в 2019 году составила 1,49%, а в 2020 году — 1,08%.

- И в 2019, и в 2020 году устройства под управлением Windows чаще всего подвергались атакам семейства шифровальщиков

- В 2019 году количество уникальных пользователей, мобильные устройства которых атаковали программы-вымогатели, составило 72 258 человек. В 2020 году их число снизилось до 33 502.

- Однако доля уникальных пользователей мобильных устройств, подвергшихся атакам программ-вымогателей, в общем числе тех, кто столкнулся с вредоносным ПО, в период с 2019 по 2020 год оставалась неизменной — 0,56%.

- С 2019 по 2020 год число уникальных пользователей, подвергшихся целевым атакам программ-вымогателей, выросло на 767%.

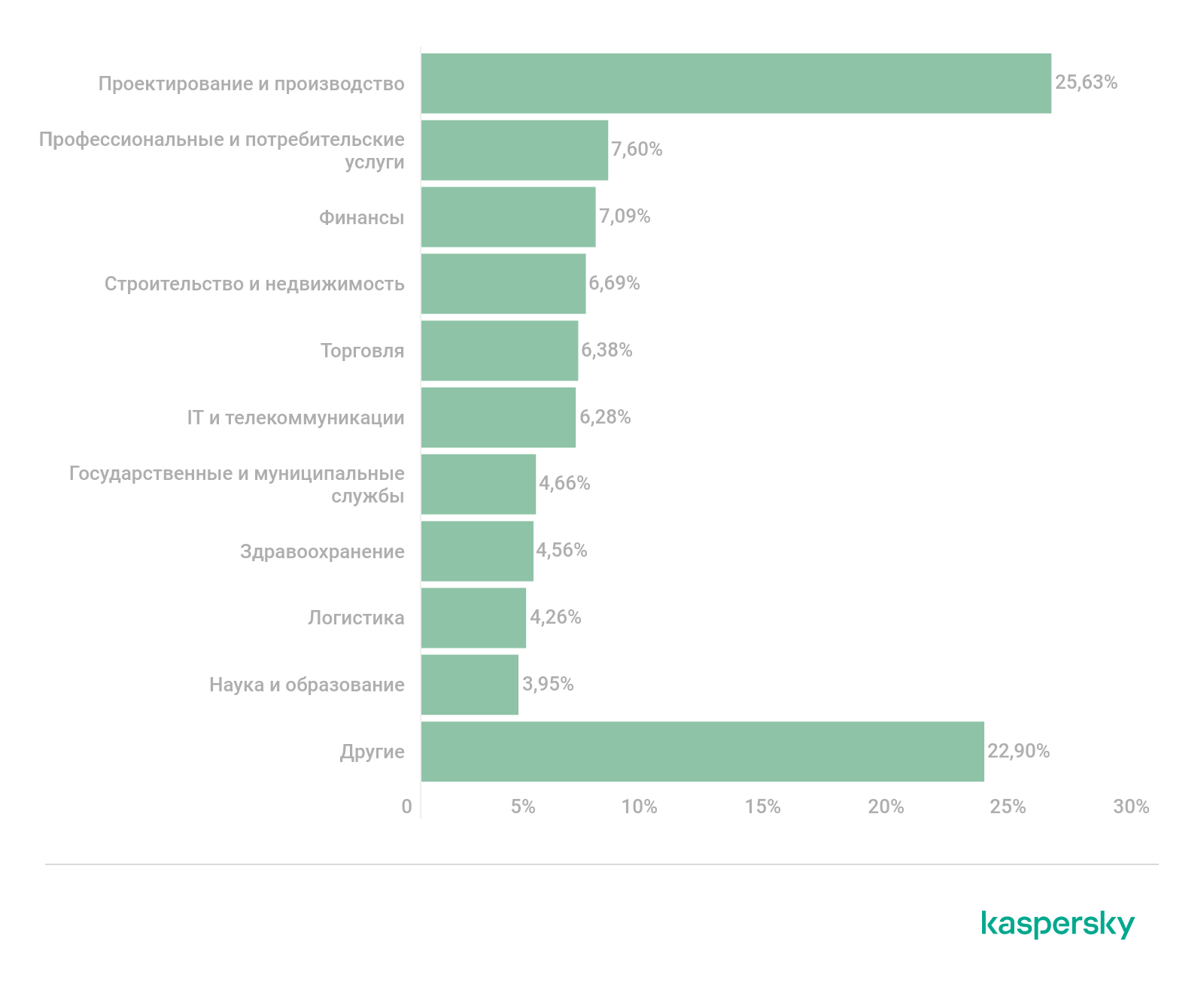

- На сегодняшний день наибольшая доля целевых атак программ-вымогателей (25,63%) приходится на инженерно-производственные компании.

Методология

Данный отчет основан на обезличенных данных, обработанных при помощи системы Kaspersky Security Network (KSN).

В отчете используются два основных показателя. Первый — количество уникальных пользователей продуктов «Лаборатории Касперского», которые согласились передавать данные KSN и хотя бы один раз за указанный период столкнулись с программами-вымогателями. Второй — количество обнаружений, то есть атак программ-вымогателей, заблокированных продуктами «Лаборатории Касперского», за указанный период.

Отчет также содержит данные, которые эксперты «Лаборатории Касперского» получили, исследуя ландшафт угроз.

Продукты «Лаборатории Касперского» способны обнаруживать различные типы программ-вымогателей. К ним относятся шифровальщики (вредоносное ПО, которое зашифровывает файлы), а также блокировщики экрана, браузера и загрузки. Если тип не указан, статистика относится к программам-вымогателям любого типа.

Атаки программ-вымогателей на все платформы

Как мы уже отметили, общее число обнаруженных атак программ-вымогателей снижалось с 2017 года. Эта тенденция также наблюдалась в 2019–2020 годах.

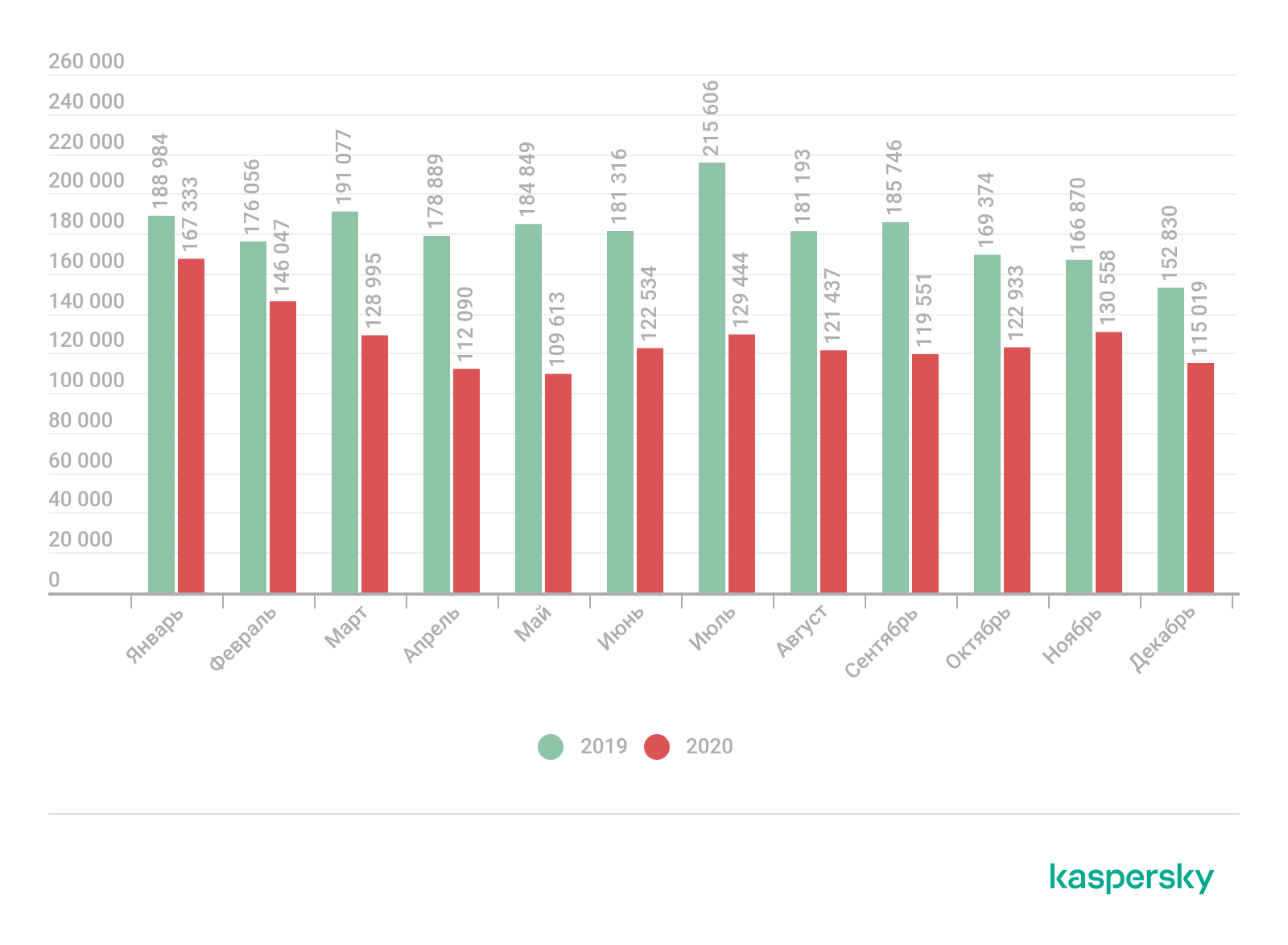

В 2019 году атакам программ-вымогателей подверглись 1 537 465 уникальных пользователей разных платформ. В 2020 году это число уменьшилось на 29% и составило 1 091 454 пользователя.

Сравнение числа уникальных пользователей KSN, столкнувшихся с программами-вымогателями, в 2019 и 2020 годах (скачать)

Доля уникальных пользователей, подвергшихся атакам программ-вымогателей, среди общего числа пользователей различных устройств, столкнувшихся с различным вредоносным ПО, также снизилась с 3,31% в 2019 году до 2,67% в 2020 году. Однако доля программ-вымогателей в общей массе вредоносного ПО осталась примерно на том же уровне, снизившись лишь незначительно — с 1,49% до 1,08%.

Наиболее активные семейства шифровальщиков

Спустя три года после того, как название WannaCry прозвучало на весь мир, это семейство шифровальщиков остается самым активным. В результате заражения WannaCry пользователи в 150 странах понесли убытки на сумму не менее 4 млрд долларов — этот рекорд не смогли побить другие вымогатели. В 2019 году 21,85 шифровальщиков, столкнулись именно с WannaCry.

Пять самых активных семейств шифровальщиков в 2019 году (скачать)

Пять самых активных семейств шифровальщиков в 2020 году (скачать)

В целом в 2019–2020 годах продолжила развиваться тенденция, отмеченная в начале 2018 года: консолидация вымогателей. В ландшафте угроз явно выделяется несколько крпуных семейств, осуществляющих значительную часть атак. Однако за большинство остальных атак ответственны троянцы-вымогатели, не принадлежащие к какому-либо определенному семейству. Конечно, продолжают появляться и новые семейства зловредов. Яркие примеры — STOP и GandCrab.

География атак программ-вымогателей

Анализируя географию атак, мы учитывали территориальное распределение клиентов «Лаборатории Касперского». Поэтому в данном разделе статистики мы приводим информацию о количестве пользователей, столкнувшихся с программами-вымогателями, только в тех регионах, где присутствует более 10 000 уникальных пользователей наших продуктов.

Все процентные значения отражают долю уникальных пользователей, которые по крайней мере один раз столкнулись с программами-вымогателями на любом устройстве, в общем числе пользователей, которые за указанный период столкнулись с вредоносным ПО любого типа.

Ближний Восток

В 2019 году наибольшую долю пользователей, устройства которых подверглись атакам программ-вымогателей, мы наблюдали в следующих странах Ближнего Востока.

| Страна | %* |

| Пакистан | 19,03% |

| Палестина | 6,74% |

| Йемен | 6,55% |

| Египет | 6,41% |

| Ирак | 6,28% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

На первом месте был Пакистан, где 19,03% пользователей столкнулись с программами-вымогателями. В других странах, указанных выше, этот показатель составил около 6%.

В 2020 году список стран с наибольшей долей пользователей, столкнувшихся с программами-вымогателями, остался таким же, но сами показатели несколько изменились.

| Страна | %* |

| Пакистан | 14,88% |

| Йемен | 7,49% |

| Египет | 6,45% |

| Палестина | 5,48% |

| Ирак | 5,37% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

Пакистан остался на первом месте, однако доля пользователей, столкнувшихся с программами-вымогателями в этой стране, сократилась до 14,88%. В то же время в Йемене показатель вырос до 7,49%. В Палестине и Ираке он снизился, а в Египте остался примерно на том же уровне.

Северная и Южная Америка

В 2019 году наибольшую долю пользователей, устройства которых подверглись атакам программ-вымогателей, мы наблюдали в следующих странах Северной и Южной Америки.

| Страна | %* |

| США | 5,49% |

| Парагвай | 4,87% |

| Венесуэла | 3,34% |

| Канада | 3,25% |

| Гватемала | 2,81% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

На первом месте в списке находятся США (5,49% уникальных пользователей), за ними следует Парагвай (4,87%). Замыкают пятерку стран с самой большой долей пользователей, столкнувшихся с программами-вымогателями, Венесуэла, Канада и Гватемала.

В 2020 году список стран Северной и Южной Америки с наибольшей долей пользователей, столкнувшихся с программами-вымогателями, остался по большей части таким же, однако показатели снизились.

| Страна | %* |

| США | 2,97% |

| Венесуэла | 2,49% |

| Канада | 2,46% |

| Парагвай | 2,44% |

| Уругвай | 2,37% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

В 2020 году Венесуэла поднялась на второе место в списке, а Парагвай опустился на четвертое. Вместо Гватемалы в списке появился Уругвай.

Африка

В 2019 году наибольшую долю пользователей, устройства которых подверглись атакам программ-вымогателей, мы наблюдали в следующих странах Африки.

| Страна | %* |

| Мозамбик | 12,02% |

| Эфиопия | 8,57% |

| Гана | 5,75% |

| Ангола | 3,32% |

| Ливия | 3,28% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

На первом месте в списке находился Мозамбик (12,02%), за ним следовала Эфиопия (8,57%). Замыкали пятерку стран с наибольшей долей пользователей, подвергшихся атакам программ-вымогателей, Гана, Ангола и Ливия.

В 2020 году картина несколько изменилась.

| Страна | %* |

| Камерун | 6,83% |

| Мали | 5,85% |

| Мозамбик | 5,62% |

| Эфиопия | 5,39% |

| Гана | 3,85% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

На первое место в списке стран с наибольшей долей жертв программ-вымогателей вышел Камерун, за ним следует Мали. Мозамбик, Эфиопия и Гана остались в пятерке, однако доля пользователей, столкнувшихся с программами-вымогателями, снизилась во всех трех странах.

Азия

В 2019 году наибольшую долю пользователей, устройства которых подверглись атакам программ-вымогателей, мы наблюдали в следующих странах Азии.

| Страна | %* |

| Афганистан | 26,44% |

| Бангладеш | 23,14% |

| Туркменистан | 11,28% |

| Узбекистан | 10,53% |

| Таджикистан | 8,08% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

В Афганистане (26,44%) доля пользователей, столкнувшихся с программами-вымогателями, была самой высокой. На втором месте расположилась Бангладеш (23,14%). Далее по списку следовали три страны Средней Азии: Туркменистан, Узбекистан и Таджикистан.

В 2020 году картина немного изменилась.

| Страна | %* |

| Афганистан | 17,67% |

| Бангладеш | 11,31% |

| Туркменистан | 9,52% |

| Таджикистан | 5,26% |

| Киргизия | 4,05% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

Узбекистан вышел из пятерки стран с наибольшей долей пользователей, столкнувшихся с программами-вымогателями, уступив свое место Киргизии (4,05%). В остальных странах эта доля значительно снизилась по сравнению с 2019 годом. В Афганистане показатель упал до 17,67%, а в Бангладеш до 11,31%.

Европа

В 2019 году наибольшую долю пользователей, устройства которых подверглись атакам программ-вымогателей, мы наблюдали в следующих странах Европы.

| Страна | %* |

| Азербайджан | 5,03% |

| Турция | 3,03% |

| Кипр | 2,82% |

| Франция | 2,74% |

| Армения | 2,54% |

| Болгария | 2,54% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

На первом месте в списке находился Азербайджан (5,03%), за ним следовали Турция и Кипр. Замыкали шестерку стран с самой большой долей пользователей, подвергшихся атакам программ-вымогателей, Франция, Армения и Болгария. В последних двух показатель был одинаковым.

В 2020 году список изменился.

| Страна | %* |

| Франция | 5,18% |

| Черногория | 4,36% |

| Монако | 4,22% |

| Азербайджан | 4,21% |

| Македония | 4,06% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

Франция вышла на первое место по процентному отношению пользователей, столкнувшихся с программами-вымогателями. За ней следовали Черногория и Монако, заменившие в списке Турцию и Кипр. Азербайджан находился на четвертом месте (4,21%), а Македония заняла место Армении — пятое в списке.

Мобильные программы-вымогатели

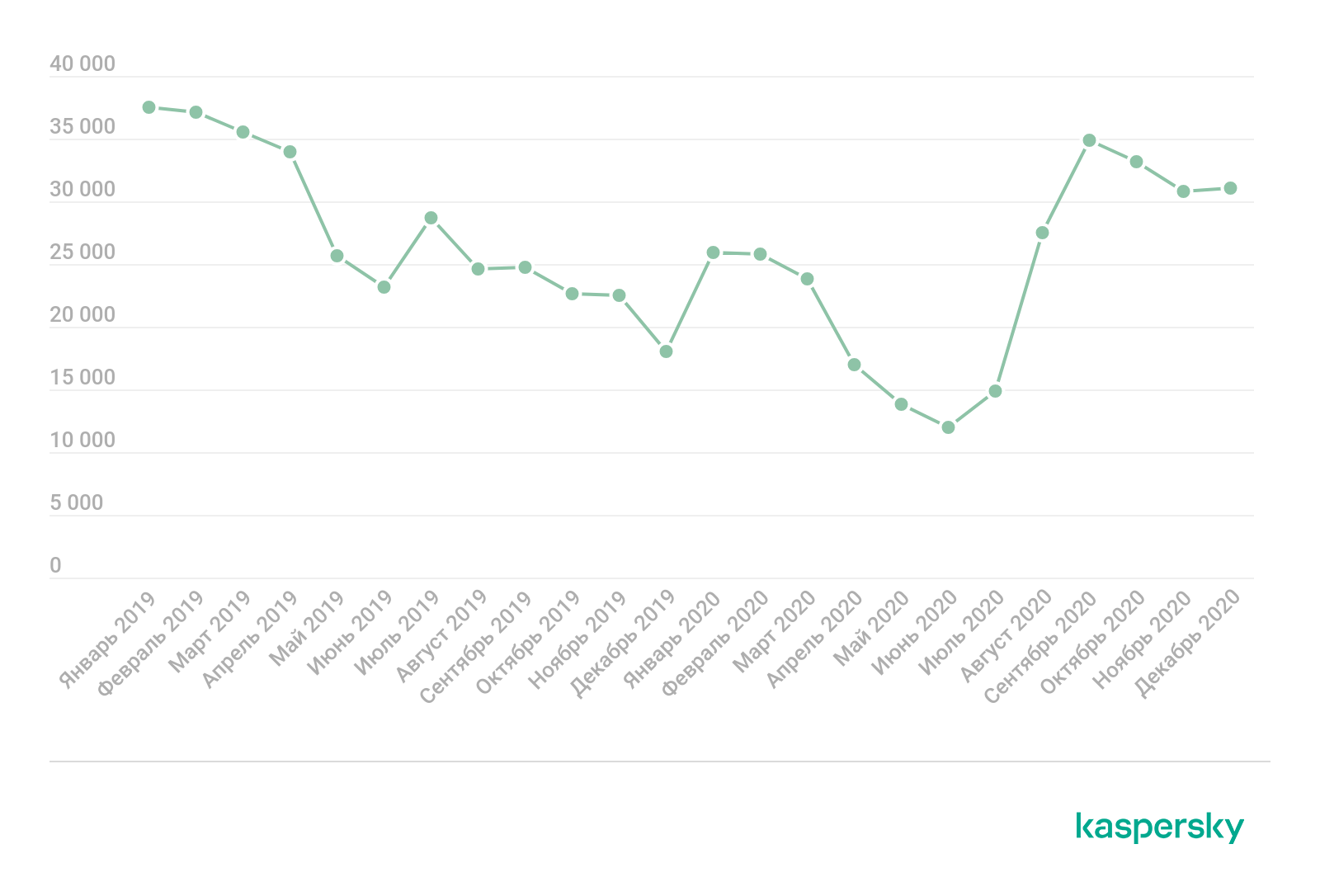

Как и в случае с программами-вымогателями в целом, количество атак вымогателей на мобильные устройства продолжило сокращаться. В 2019 году общее число уникальных пользователей продуктов «Лаборатории Касперского», столкнувшихся с мобильными вымогателями, составляло 72 258 человек. В 2020 году оно снизилось на 54% — до 33 502 человек.

Тем не менее доля пользователей, чьи мобильные устройства подвергались атакам программ-вымогателей, в общем количестве тех, кто сталкивался с вредоносным ПО любого типа, оставалась на уровне 0,56%. Зато количество атак мобильных программ-вымогателей, как и число уникальных пользователей, сократилось — с 333 878 в 2019 году до 290 372 в 2020 году.

Количество атак мобильных программ-вымогателей, 2019 – 2020 гг. (скачать)

Наиболее активные семейства мобильных программ-вымогателей

Наиболее активные семейства мобильных программ-вымогателей, 2019 г. (скачать)

Четвертое по распространенности семейство — Congur. Его представители проникают на устройства через приложения, например через WhatsApp. Еще один известный и активный троянец-вымогатель — Fusob. Он показывает пользователям сообщение якобы от лица органов власти с требованием заплатить штраф.

Наиболее активные семейства мобильных программ-вымогателей, 2020 г. (скачать)

География атак

В 2019 г. наибольшую долю пользователей, устройства которых подверглись атакам программ-вымогателей, мы наблюдали в следующих странах.

| Страна | %* |

| США | 33,19% |

| Казахстан | 13,24% |

| Канада | 2,71% |

| Германия | 2,27% |

| Италия | 2,19% |

| Великобритания | 1,53% |

| Иран | 1,41% |

| Польша | 1,22% |

| Мексика | 1,09% |

| Испания | 1,00% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

В TOP 10 стран с самой большой долей пользователей, подвергшихся атакам мобильных программ-вымогателей, вошли представители разных частей света. На первом месте находились США. За ними следовал Казахстан с долей 13,24%. В остальных странах списка доли пользователей, подвергшихся атакам мобильных программ-вымогателей, были относительно невысоки. Так, на третьем месте расположилась Канада, в которой этот показатель составил лишь 2,71%.

В 2020 году наибольшую долю пользователей, устройства которых подвергались атакам программ-вымогателей, мы наблюдали в следующих странах.

| Страна | %* |

| Казахстан | 23,80% |

| США | 10,32% |

| Германия | 2,54% |

| Египет | 1,46% |

| Мексика | 1,43% |

| Италия | 1,41% |

| Великобритания | 1,14% |

| Иран | 1,07% |

| Малайзия | 1,02% |

| Индонезия | 1,01% |

* Доля пользователей, подвергшихся атакам программ-вымогателей, в общем числе пользователей в стране, столкнувшихся с вредоносным ПО.

Первое место по доле пользователей, столкнувшихся с мобильными программами-вымогателями, занял Казахстан (23,80%), за ним следовали США (10,32%). Вместо Польши, Испании и Канады в рейтинг вошли Малайзия, Индонезия и Египет. В целом показатели снизились — этого следовало ожидать, так как общее число пользователей, пострадавших от атак вымогателей на мобильные устройства, сократилось более чем на 50%.

Рост числа целевых атак с помощью программ-вымогателей

Общее количество атак программ-вымогателей сокращается, но это лишь часть картины. Впервые программы-вымогатели появились в новостях благодаря WannaCry, Petya и CryptoLocker — масштабным кампаниям, нацеленным на поражение как можно большего числа пользователей и получение небольших выкупов с каждого. Например, в кампании WannaCry злоумышленники сначала запрашивали лишь 300 долларов, а затем подняли сумму выкупа до 600 долларов.

Однако такие кампании становятся все менее прибыльными по нескольким причинам. По мере того как о программах-вымогателях становится известно больше, защитные решения лучше блокируют их атаки, а специалисты по безопасности постоянно советуют пользователям не платить выкуп. Также во многих странах люди просто неспособны его заплатить. Поэтому злоумышленники переключили свое внимание на тех, у кого деньги точно есть, — на крупные компании. В 2019 году почти треть жертв вымогателей были из числа корпоративных пользователей.

Конечно, атаки на организации требуют гораздо более продуманного и целенаправленного подхода, и для этого даже разрабатываются отдельные семейства программ-вымогателей.

Программы-вымогатели для целевых атак — вредоносное ПО, используемое для вымогательства у конкретной жертвы. Мишенями являются, как правило, крупные корпорации, правительственные и муниципальные организации, учреждения сферы здравоохранения, с которых требуют намного больший выкуп, чем с обычных пользователей. Атаки часто включают в себя один или несколько из следующих этапов:

- Компрометация сети

- Разведка и закрепление в системе

- Горизонтальное перемещение по сети

- Эксфильтрация данных

- Шифрование данных

- Требование выкупа

Первичное заражение часто происходит через эксплуатацию серверного программного обеспечения (VPN, Citrix, WebLogic, Tomcat, Exchange и т. п.), атаки на RDP методом подбора или подстановки учетных данных, атаки на цепочку поставок или ботнеты.

«Лаборатория Касперского» относит конкретные программы-вымогатели к «ПО для целевых атак» исходя из выбора жертв и использования сложных методов (например, взлома сети или горизонтальное перемещение по сети). На данный момент наши эксперты выявили 28 семейств программ-вымогателей для целевых атак. В их числе печально известный шифровальщик Hades, который используется для атак на компании стоимостью не менее миллиарда долларов.

В период с 2019 по 2020 год количество уникальных пользователей, подвергшихся атакам программ-вымогателей, разработанных специально для целевых атак, выросло с 985 до 8538, т. е. на 767%.

Число уникальных пользователей продуктов «Лаборатории Касперского», подвергшихся целевым атакам программ-вымогателей в 2019 – 2020 годах (скачать)

По мере роста числа целевых атак с использованием программ-вымогателей, злоумышленники все чаще стали прибегать к эксфильтрации данных — краже конфиденциальной информации — перед их шифрованием. Если жертва отказывалась платить выкуп, вымогатели грозились опубликовать украденные данные. Maze — одна из первых групп вымогателей, которая начала приводить эту угрозу в исполнение в случае отказа платить выкуп. В других случаях украденную информацию могли продать на онлайн-аукционе, как это случилось с базами данных нескольких сельскохозяйственных компаний, ставшими жертвами REvil летом 2020 года.

Со временем группа Maze объединилась с другой хорошо известной группой, использующей программы-вымогатели в целевых атаках, — RagnarLocker. Впервые эти злоумышленники проявили себя в 2020 году. Как и Maze, RagnarLocker атакует преимущественно крупные организации и публикует конфиденциальную информацию жертв, отказавшихся платить выкуп, на «стене позора». Зловреды этой группы настолько узкоспециализированы, что каждый отдельный образец адаптируется под организацию-жертву.

В 2020 году еще одна программа-вымогатель — WastedLocker — взорвала новостные ленты. С ее помощью злоумышленники атаковали Garmin, известного поставщика навигационных приборов и устройств для фитнеса. Сервисы компании на три дня вышли из строя, так как злоумышленники зашифровали данные и требовали выкуп в размере 10 миллионов долларов. Использованное вредоносное ПО было специально разработано для атаки на Garmin.

Вымогатели проводят целевые атаки в различных отраслях, от здравоохранительной до спортивно-оздоровительной.

Распределение целевых атак программ-вымогателей по отраслям, 2019 – 2020 гг. (скачать)

Выводы

Программы-вымогатели вышли на новый виток своего развития. По всей вероятности, масштабные кампании, направленные на обычных отдельных пользователей, будут проводиться все реже. Конечно, нельзя утверждать, что вымогатели угрожают только крупным компаниям. Например, в декабре прошлого года группа злоумышленников попыталась нажиться на релизе Cyberpunk 2077. Они выпустили поддельную мобильную версию игры, которая после загрузки зашифровывала файлы пользователей.

При этом нельзя отрицать, что ландшафт угроз преобразился: вымогатели переориентировались на кражу конфиденциальной информации и требуют крупные суммы с одной или сразу нескольких организаций. Это значит, что они будут усложнять техники проникновения в сети и шифрования данных. APT-группы, такие как Lazarus, уже начали добавлять в свой инструментарий программы-вымогатели. Никого не удивит, если другие злоумышленники последуют их примеру.

Из вышесказанного следует один главный вывод: компании любого размера должны позаботиться о методах защиты от вымогателей, и речь идет не только о резервном копировании данных. Необходимо использовать комплексный подход к безопасности — с регулярной установкой исправлений, обновлением программного обеспечения и тренингами по кибербезопасности. Некоторые программы-вымогатели закрепляются в системе жертвы, распространяются по сети, устанавливая полный контроль, и месяцами собирают информацию перед тем, как нанести удар в наиболее подходящий момент. В атаке против Travelex с использованием зловреда REvil злоумышленники проникли в сеть компании за полгода до того, как зашифровали данные и потребовали выкуп.

Вымогатели постоянно совершенствуют свой инструментарий, и компании должны отвечать тем же. К счастью, это вполне выполнимо.

Эксперты «Лаборатории Касперского» подготовили несколько советов по защите корпоративной среды от вымогателей.

- Постоянно обновляйте программы на всех используемых устройствах, чтобы вымогатели не могли эксплуатировать уязвимости.

- Уделите основное внимание отслеживанию распространения угроз и утечки данных в интернет. Особенно тщательно проверяйте исходящий трафик, чтобы обнаружить подключения злоумышленников. Регулярно создавайте резервную копию данных. Обеспечьте к ней быстрый доступ в экстренных случаях.

- Используйте такие решения, как Kaspersky Endpoint Detection and Responseи Kaspersky Managed Detection and Response. Они помогают обнаружить и остановить атаку на ранней стадии, до того как преступники достигнут своей цели.

- Чтобы защитить корпоративную среду, проводите обучение для сотрудников. Для этого можно воспользоваться специализированными учебными курсами, например на платформе Kaspersky Automated Security Awareness Platform. Бесплатный курс по защите бизнеса от программ-вымогателей вы найдете здесь.

- Используйте надежное решение для защиты рабочих мест, например Kaspersky Endpoint Security для бизнеса с функциями защиты от эксплойтов, поведенческого анализа и отката вредоносных действий. К тому же решение Kaspersky Endpoint Security для бизнеса содержит механизмы самозащиты, которые не дают злоумышленникам удалить его.

Программы-вымогатели в цифрах: оценка глобального влияния угрозы