Исследование мобильных приложений для скрытого майнинга

Последние несколько месяцев тема криптовалют не сходит со страниц СМИ — стоимость цифровых денег постоянно меняется, причем самым головокружительным образом, то устанавливая новые рекорды, то возвращаясь к значениям многомесячной давности. Злоумышленники, конечно же, не могли обойти стороной такую горячую тему, поэтому новости об изменениях в стоимости криптовалют соседствуют с новостями об очередной краже с очередной биржи, о вымогательствах криптовалюты и, конечно же, об использовании — без разрешения — чужих вычислительных мощностей для добычи цифровых денег, т. е. для майнинга. Мы заметили, что злоумышленники уже не ограничиваются серверами, компьютерами и ноутбуками: они все чаще обращают внимание на мобильные устройства, в основном — на платформе Android. Мы решили подробнее изучить ситуацию и посмотреть, какие мобильные приложения незаметно добывают цифровые деньги на устройствах пользователей и насколько они распространены.

Примитивные приложения-подделки

Нам удалось обнаружить несколько зловредов, выдающих себя за популярные программы и игры, но на деле просто показывающих пользователю рекламу и добывающих втайне от него криптовалюты с помощью SDK CoinHive. В частности, мы обнаружили поддельные версии Instagram, Netflix, Bitmoji и других приложений. К оригинальному названию злоумышленники добавляли слово «hack». Распространялись такие «взломанные» приложения через форумы и сторонние магазины. Продукты «Лаборатории Касперского» детектируют такие программы как RiskTool.AndroidOS.Miner.

Фрагмент кода RiskTool.AndroidOS.Miner.a, отвечающий за запуск майнинга и демонстрацию рекламной страницы

Примитивные майнеры, основанные на веб-фреймворках

Существует несколько веб-фреймворков, позволяющих легко создавать мобильные приложения, в том числе майнеры. В основе таких программ — веб-страница, содержащая JS-скрипт для добычи криптовалюты (например, скрипт CoinHive). Среди найденных нами майнеров этого типа большинство было основано на фреймворках Thunkable и Cordova. Чаще всего такие приложения распространяют через сторонние площадки, хотя одно из них мы нашли в официальном магазине Google Play. Мы немедленно сообщили о находке в Google, и майнер был удален.

Мы также нашли одно приложение, построенное на другом фреймворке, Andromo. Оно выглядит как агрегатор скидок, но при переходе на сайты с товаром заходит на страницу, которая майнит криптовалюты и даже не скрывает этого:

Отметим еще одно приложение — Crypto Mining for Children. Оно построено на основе фреймворка B4A и было найдено в официальном магазине Google (на момент написания статьи его уже удалили). Его заявленная цель — майнинг криптовалют на благотворительность, однако в описании не было ни слова о том, с какими фондами работают создатели, как именно расходуют полученные средства и т. п. — в общем, всего того, что публикуют серьезные фандрайзинговые организации. Более того, имя разработчика очень похоже на название известного мобильного приложения (кошелька криптовалют), но с небольшим отличием: в названии отсутствует одна буква — прием, часто используемый злоумышленниками.

Полезные приложения, зараженные майнерами

В эту категорию попали программы, которые продукты «Лаборатории Касперского» детектируют как Trojan.AndroidOS.Coinge — популярные приложения, в которые злоумышленники добавили вредоносный код, запускающий майнинг криптовалюты.

Интересно, что вызов этого вредоносного кода злоумышленники добавляли в код дополнительных SDK, используемых приложением. Таким образом, приложение запускает библиотеку, которая и осуществляет майнинг. Кроме того, нам удалось обнаружить одну из модификаций этого троянца, в котором злоумышленники обошлись без библиотеки для майнинга: зловред добавляет свой код во все веб-страницы, которые открывает. Интересно, что оба метода заражения похожи на использовавшиеся злоумышленниками для кражи паролей в троянце Trojan-PSW.AndroidOS.MyVk.

Одна из модификаций Trojan.AndroidOS.Coinge добавляет код для майнинга во все открываемые веб-страницы

Нам удалось обнаружить 23 различных приложения, зараженных Trojan.AndroidOS.Coinge.

Майнеры в приложениях для просмотра футбола

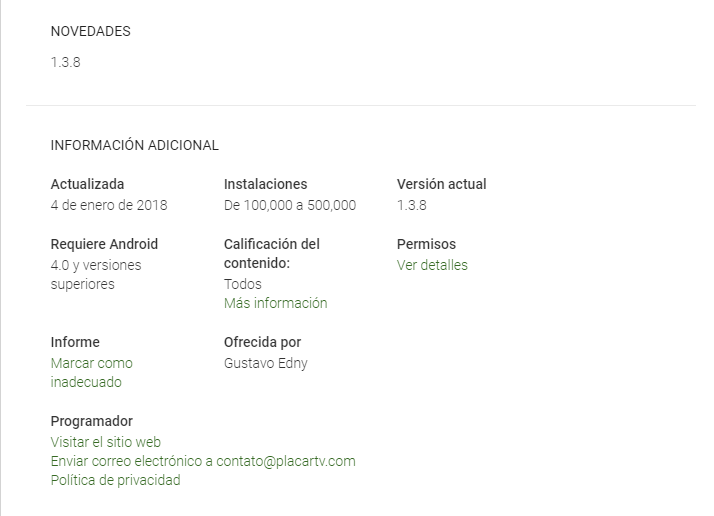

По данным Kaspersky Security Network, самые популярные приложения-майнеры среди тех, которые мы обнаружили, оказались связаны с футбольной тематикой. В их названиях часто встречается PlacarTV (placar — «счет» на португальском) или что-то похожее, а основная их функция — показывать видеоролики на футбольную тематику и втайне майнить криптовалюту.

По нашим данным, часть этих приложений распространялась через магазин Google Play, а самое популярное из известных нам установили более 100 000 раз. На момент подготовки этой статьи все зараженные приложения уже удалили из официального магазина.

Приложения обращаются к серверу placartv.com, и тот же домен использован в электронном адресе разработчиков, указанном в описании на странице в Google Play. На сайте placartv.com работает скрипт, который незаметно для посетителя добывает криптовалюты.

Мобильные кликеры

Обычно представители зловредов семейства Trojan-Clicker открывают веб-страницы и незаметно для пользователя прокликивают их. Страницы могут содержать как рекламу, так и подписки на WAP-сервисы. Но начав зарабатывать на ничего не подозревающих пользователях, видимо, уже трудно остановиться, поэтому неудивительно, что к функциям некоторых кликеров была добавлена добыча криптовалюты. Мы уже разбирали похожий случай: тогда майнер был обнаружен среди модулей троянца Loapi.

Еще один троянец, обратившийся к майнингу, — Ubsob. Этот зловред выдает себя за различные полезные приложения и после запуска может скачать и установить приложение, под которое маскируется. Злоумышленники расширили возможности своего творения, добавив позаимствованный у приложения NeoNeonMiner (https://play.google.com/store/apps/details?id=com.kangaderoo.neoneonminer) код для криптомайнинга.

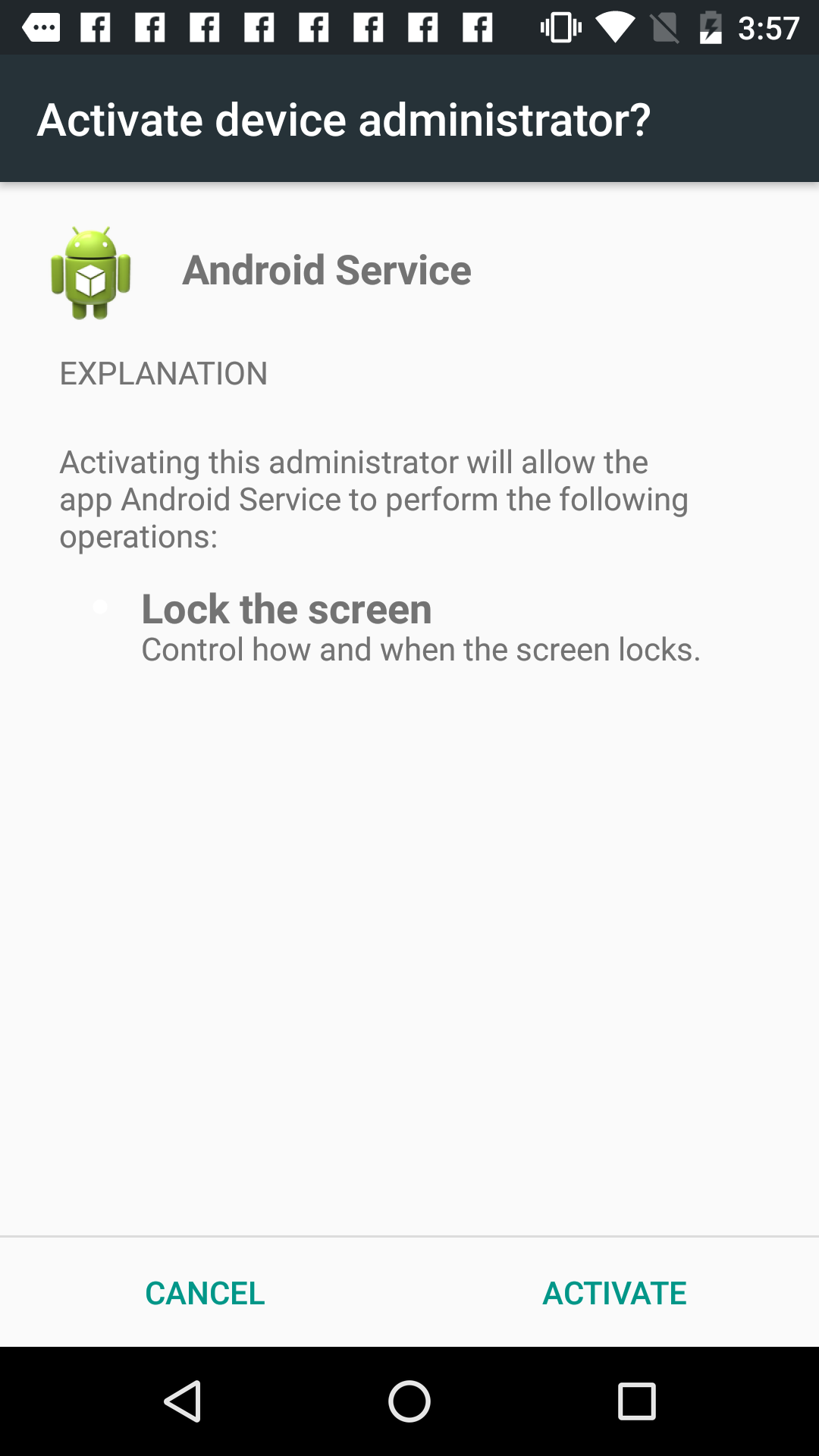

Кроме того, троянец запрашивает права администратора устройства, чтобы закрепиться в системе. В результате, чтобы его удалить, сначала нужно убрать его из списка администраторов устройства. В процессе зловред покажет пугающее сообщение:

«Места обитания» троянца — СНГ, в основном — Россия.

Другие интересные находки

Майнер с защитой от возгорания

Наверное, самый интересный для анализа троянец, который попался нам при подготовке этой статьи, — это Trojan.AndroidOS.Coinge.j. Он не обладает никакими полезными функциями легитимного приложения, а при установке выдает себя либо за порно-приложение, либо за системное приложение Android Service. Сразу после запуска зловред запрашивает права администратора устройства, чтобы противодействовать удалению.

Троянец использует несколько слоев шифрования и обфускации для защиты своего кода от анализа, но на этом его особенности не заканчиваются. Зловред может отслеживать заряд батареи и температуру устройства, чтобы добывать криптовалюту с меньшими рисками для аппарата. По всей видимости, злоумышленники не хотят повторить «успех» троянца Loapi, уничтожившего наш тестовый телефон.

Практически треть (29%) атакованных этим троянцем пользователей находились в Индии. Кроме того, троянец активен в США (8%), Великобритании (6%), Иране (5%) и Украине (5%). Стоит отметить, что для майнинга он использует код «чистого» приложения, как и троянц Ubsod.

VPN с недокументированными возможностями

Еще один майнер, способный отслеживать температуру и заряд устройства, мы обнаружили в магазине Google Play под видом приложения Vilny.net VPN для создания VPN-соединения. На момент обнаружения оно было установлено более 50 000 раз. Мы сообщили о нем в Google.

Заключение

Напомним, что мобильный майнинг имеет ряд ограничений:

- Во-первых, производительность мобильных устройств значительно отстает от производительности десктопных систем, и еще больше — специальных ферм для майнинга, что делает добычу цифровых денег на мобильных устройствах не слишком выгодным делом.

- Во-вторых, при активном использовании ресурсов мобильного устройства оно начинает ощутимо нагреваться, выдавая деятельность майнера.

- Наконец, сравнительно небольшая емкость батареи смартфонов делает майнинг на них не только более заметным для пользователя, но и ограниченным по времени — при активном использовании вычислительных мощностей устройства аккумулятор быстро разряжается.

Однако наше исследование показало, что злоумышленников эти ограничения не останавливают. Мы нашли множество мобильных майнеров, построенных на различных фреймворках и распространяющихся различными способами, в том числе через официальный магазин Google Play. Возможно, злоумышленники рассчитывают компенсировать недостаток производительности мобильных устройств их численностью, а легкое обнаружение мобильного майнера — сравнительной простотой заражения.

MD5

F9C4A28284CD7A4534A1102C20F04C9D

B32DBBFBB0D4EC97C59B50D29DDAAA2D

2D846265F6569547490FCB38970FC93E

6E1FDFBDAB69090FEA77B3F2F33098A8

5464647B09D5F2E064183A073AE97D7B

5B7324C165EE6AF26CDA55293DAEACDF

E771099ACA570F53A94BE713A3C2ED63

3062659C25F44EEA5FE8D3D85C99907D

AEBB87E9AEA464EFB6FCC550BF7D2D38

38CE6C161F87345B773795553AAE2C28

CA3E7A442D5A316DA9ED8DB3C4D913A7

34F43BAAFAEBDAC4CC582E1AAACF26BD

F8DE7065A7D9F191FD0A53289CDB959B

34EB1FFDC8D9D5DD3C32A0ACC4995E29

020A9064D3819A0293940A4F0B36DD2A

EE78507A293D007C47F3D2D471AAD013

0E129E2F4EA3C09BFB0C4841E173580C

50BF20954B8388FA3D5E048E6FA493A9

Криптоферма в кармане