Что такое фиш-киты?

Один из распространенных приемов фишеров — создание копии легитимных страниц известных брендов. Как правило, злоумышленники заимствуют элементы дизайна настоящего сайта, поэтому пользователю бывает непросто отличить созданные ими страницы от оригинала. Даже веб-адрес поддельного сайта часто можно принять за легитимный, так как мошенники включают в URL название компании или сервиса, который пытаются подделать. Этот прием называется комбосквоттинг (combosquatting).

Комбосквоттинг: хостинг поддельного сайта на домене, в имени которого содержится facebook.com

Поскольку фишинговый сайт могут оперативно заблокировать или добавить в антифишинговые базы, злоумышленники заинтересованы в том, чтобы генерировать такие страницы быстро и в больших количествах. Создавать их каждый раз вручную долго, к тому же не все мошенники обладают навыками веб-разработки и администрирования сайтов. Поэтому популярностью среди злоумышленников пользуются фиш-киты или фишинговые наборы — своего рода конструкторы, состоящие из готовых шаблонов и скриптов, с помощью которых можно быстро и массово создавать фишинговые страницы. Фиш-киты довольно просты в использовании, поэтому их могут приобретать в том числе и неопытные фишеры, не обладающие особыми техническими навыками.

Для хостинга сгенерированных при помощи фиш-кита страниц мошенники, как правило, используют взломанные легитимные веб-ресурсы или обращаются к сервисам компаний, предоставляющих услуги бесплатного веб-хостинга. Эти компании активно борются с фишингом и блокируют мошеннические ресурсы, однако за свое недолгое время жизни фишинговые сайты зачастую успевают выполнить свое предназначение — собрать и отправить преступникам личные данные жертв.

Содержание фиш-кита: простые и сложные фиш-киты

Фиш-кит представляет собой готовый к развертыванию пакет, использование которого требует минимум усилий. Кроме того, разработчики обычно прикладывают к товару инструкцию для неопытных злоумышленников. Как правило, фиш-киты умеют генерировать копии сайтов известных брендов с большой аудиторией, поскольку чем больше потенциальных жертв, тем больше заработок. В 2021 году обнаруженные нами фиш-киты чаще всего генерировали копии сайтов Facebook, нидерландской банковской группы ING, немецкого банка Sparkasse, а также Adidas и Amazon.

Самый простой вариант фиш-кита — готовая фишинговая страница, которую достаточно просто загрузить на хостинг.

Содержание архива простого фиш-кита

С функциональной точки зрения в таком фиш-ките есть две обязательные части:

- HTML-страница с фишинговой формой и сопутствующий контент (стили, картинки, скрипты и т. д.). Как правило, страница создается визуально идентичной страницам официального сайта компании, пользователей которого собираются атаковать злоумышленники. HTML-код поддельной страницы при этом отличается от оригинала.

- Фишинговый скрипт, который отправляет мошенникам данные, введенные жертвой на поддельной странице. Обычно это простой скрипт, который парсит фишинговую форму. В коде фишингового скрипта мошенники также указывают токен Telegram-бота, адрес электронной почты или стороннего веб-ресурса, куда будут отправляться украденные с помощью фиш-кита данные. Строку, в которую нужно вписать адрес или токен, создатели фиш-кита, как правило, отмечают комментарием.

Токен Telegram-бота в коде фиш-кита

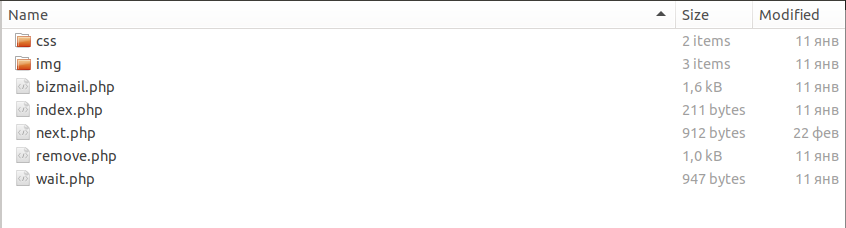

В более сложном фиш-ките вместо готовой к загрузке страницы содержатся ее составные части (иллюстрации, формы, фишинговый скрипт, фрагменты текста и т. д.), а также отдельный скрипт, который создает новые страницы из этих составных частей.

Содержание архива фиш-кита: фишинговая страница создается автоматически при запуске файла index.php

Также существуют продвинутые фишинговые наборы, в которые, помимо содержимого для веб-страниц, входит центр администрирования с пользовательским интерфейсом. С его помощью мошенники могут настраивать функциональность фишинговой страницы, например указывать, каким образом они хотят получать украденные данные. Некоторые продвинутые фиш-киты позволяют генерировать страницы, нацеленные на пользователей из разных стран, с помощью встроенного словаря, состоящего из одних и тех же фраз на разных языках.

Словарь продвинутого фиш-кита

Помимо инструментов для создания собственно фишинговых страниц некоторые фиш-киты могут содержать скрипты для рассылки потенциальным жертвам сообщений с фишинговой ссылкой (через популярные мессенджеры или по электронной почте). Именно с помощью рассылок злоумышленники, как правило, распространяют свои страницы; адреса потенциальных жертв можно найти в даркнете, где продается огромное количество баз клиентов различных компаний и сервисов.

Многие скрипты для рассылки сообщений, как входящие в состав фиш-китов, так и продающиеся отдельно, могут добавлять в ссылки параметр URL, содержащий почтовый адрес получателя письма. Этот параметр активно используется в корпоративном фишинге. Некоторые известные нам фиш-киты, нацеленные на корпоративный сегмент, умеют захватывать домен из адреса, находящегося в параметре URL, и генерировать фишинговую страницу в зависимости от этого домена. Есть несколько распространенных способов такой динамической генерации контента:

- В зависимости от домена меняется текст страницы, который благодаря этому выглядит более персонализированным, что должно повышать доверие жертвы.

- В зависимости от домена динамически подгружаются иконки из интернета (сам домен фактически является ключевым словом в запросе для загрузки иконки).

Код с URL подгружаемой иконки, соответствующей домену жертвы

User-Related Dynamic Content: контент фишингового сайта (и текст, и иконка) подгружается из домена в URL

- Legal iFrameBackground: по домену из почты открывается iFrame с легитимным сайтом на фоне, а поверх него — фишинговая форма.

iFrame с легитимным сайтом на фоне

Защита от обнаружения

Некоторые продвинутые фиш-киты включают в себя функциональные элементы, предотвращающие доступ к странице нежелательным агентам, например известным ботам компаний, занимающихся разработкой антифишинговых решений, или ботам поисковых систем, ведь если фишинговая страница засветится в поиске, высок риск, что ее быстро заблокируют.

Содержимое архива продвинутого фиш-кита с функцией обнаружения ботов

Помимо этого, среди обнаруженных нами наборов были фиш-киты с геоблокированием. Например, фишинг на японском языке могли открыть только пользователи с японским IP-адресом. Блокировка, как правило, происходит либо по значению User-Agent, идентифицирующему браузер пользователя, либо по IP-адресу, хотя некоторые технологии могут также анализировать заголовки запросов. Все это сделано для того, чтобы снизить вероятность сканирования веб-страницы с мошенническим контентом поисковыми роботами производителей антифишинговых решений и ее попадания в антифишинговые базы.

Некоторые фиш-киты добавляют на генерируемые страницы различные варианты обфускации и просто «мусорный» код, который призван затруднять детектирование и блокирование страницы антифишинговыми решениями. Среди таких приемов можно выделить:

- Код Цезаря. Каждый символ текста заменяется символом, отстоящим от него на фиксированное число позиций в алфавите. В результате текст в исходном коде фишинговой страницы выглядит как абракадабра, но при загрузке этой страницы происходит обратная замена, и пользователь видит на странице нормальный текст. Скрипт для реализации кода Цезаря создатели фиш-китов пишут сами.

Код страницы с текстом, зашифрованным кодом Цезаря

- Кодирование исходников страницы (Page Source Encoding). Текст или даже весь HTML-код страницы кодируется, например, в base64 или AES и декодируется на стороне браузера. В отличие от кода Цезаря, распространенные алгоритмы декодирования и дешифровки данных в коде фиш-кита вызываются с помощью стандартных библиотек.

- Невидимые HTML-теги (Invisible HTML Tags). На страницу добавляется большое количество кода, ничего не делающего при рендеринге, но призванного затруднить детектирование страницы. Ниже приведен пример, когда куски текста спрятаны между мусорными HTML-тегами, которые, согласно таблице стилей, не отображаются на странице.

Мусорные HTML-теги

- String Slicing. Нарезка строки на группы символов, которые могут быть перемешаны, а также обращение к символам через их номера в кодовой таблице, а не написание их в явном виде. При загрузке страницы происходит «сборка» массива таких символов в полноценную строку.

String Slicing: сокрытие вредоносной ссылки в коде

- Рандомизированные HTML-атрибуты (Randomized HTML Attributes). Рандомизирование значений атрибутов тегов, которые затем никак в коде не используются. Применяется для обмана антифишинговых технологий, основанных на анализе верстки: когда в коде страницы много вариативных атрибутов, детектирующие правила не могут их все учитывать, поскольку в этом случае вероятность ложноположительного срабатывания слишком высока.

Стоит также упомянуть, что подобные обфускации могут использовать сами разработчики фиш-китов с целью завладения данными, которые удалось собрать покупателю их продукта. В этом случае обфусцируется не текст фишинговой страницы, а код, отвечающий за передачу информации создателю фиш-кита, чтобы пользователь набора не смог понять его назначение.

Хотя все эти методы призваны не дать антифишинговым решениям найти в исходнике страницы признаки, позволяющие классифицировать ее как фишинговую, мы научились их обнаруживать и успешно блокировать мошеннические страницы благодаря глубокому автоматизированному анализу контента.

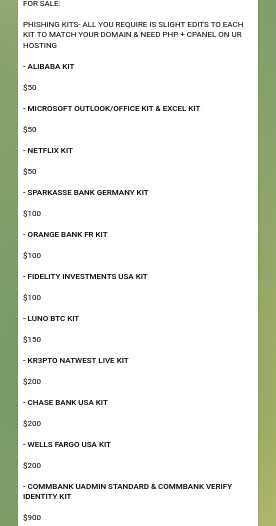

Стоимость фиш-китов и где их продают

Фишинговые наборы можно купить на специализированных форумах в даркнете или в закрытых Telegram-каналах. Цены варьируются и чаще всего зависят от сложности и качества того или иного набора. Так, в одном Telegram-канале на продажу выставлены фиш-киты стоимостью от 50 до 900$. Кроме того, некоторые фиш-киты можно найти бесплатно в открытом доступе.

Выставленные на продажу фиш-киты в Telegram-канале

Фиш-киты также входят в пакеты услуг типа Phishing-as-a-Service (PHaaS, «фишинг-как-услуга»), набирающие обороты в последнее время. Это специализированные сервисы с широким спектром мошеннических услуг: от создания поддельных сайтов под любой известный бренд до запуска целой кампании по краже данных: изучение целевой аудитории, рассылка фишинговых писем, шифрование и отправка украденных данных заказчику.

Например, на одном из ресурсов, предлагающих фишинг как услугу, за сравнительно небольшие деньги можно приобрести фишинговый набор для кражи учетных данных от аккаунта Microsoft под предлогом просмотра содержимого документа Excel. При этом продавец гарантирует, что продукт протестирован на всех типах устройств и что 100% покупателей остались довольны качеством товара, а данные жертв обещает прислать по электронной почте.

Фиш-кит для создания поддельного сайта, использующего документ Excel как приманку, продается в качестве Phishing-as-a-Service

Статистика

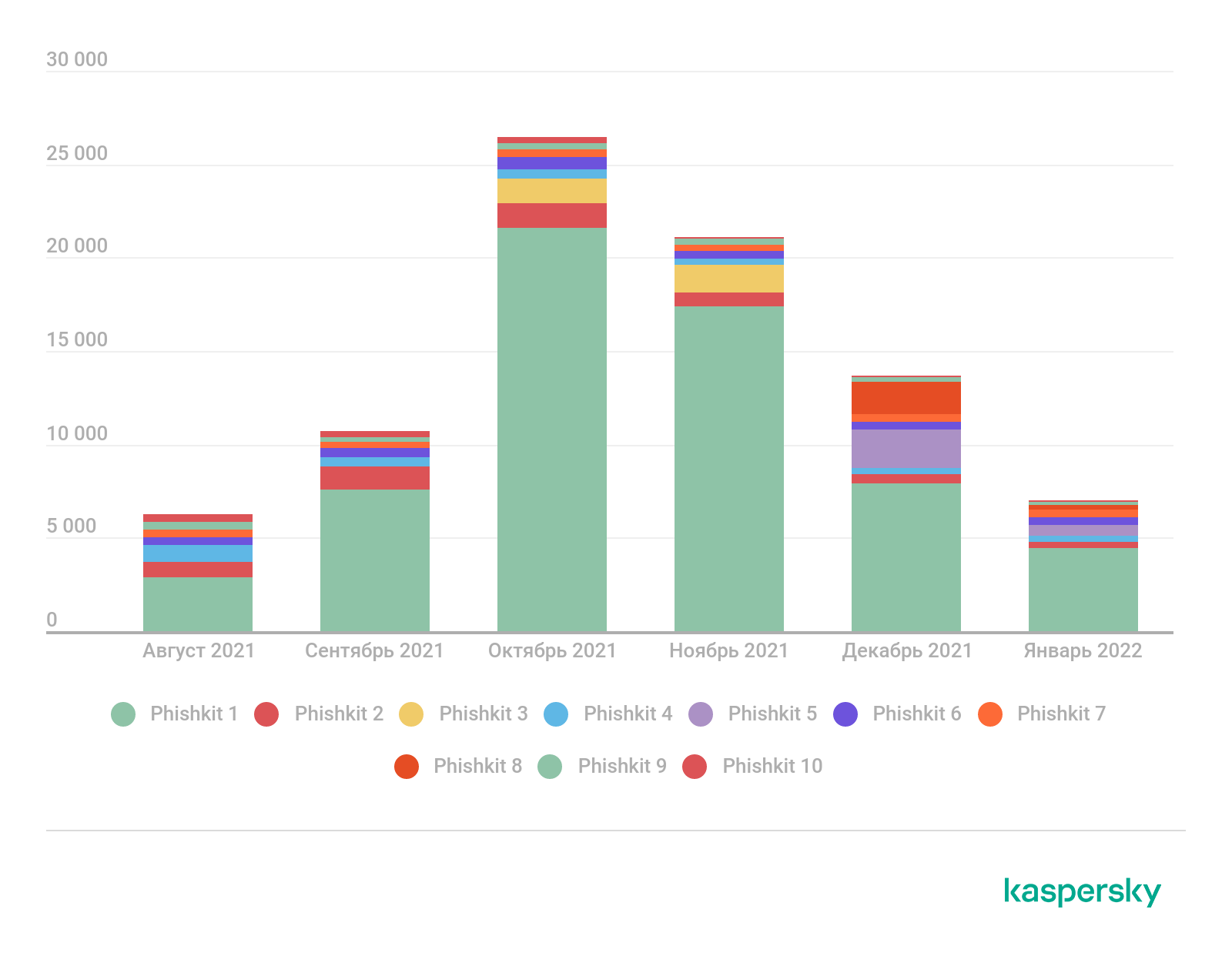

За прошедший год мы обнаружили 469 уникальных фиш-китов, что позволило нам заблокировать около 1,2 млн фишинговых страниц. На графике ниже можно увидеть TOP 10 задетектированных нами фиш-китов в динамике за период с августа 2021 года по январь 2022-го, а также число уникальных доменов, на которых встречался каждый из этих фиш-китов. В целом количество уникальных доменов, на которых был обнаружен контент, развернутый при помощи фиш-китов, в октябре превысило 25 тысяч.

Число уникальных доменов, использующих фиш-киты из TOP 10, август 2021 — январь 2022 гг. (скачать)

Выводы и рекомендации

Мошенники, особенно неопытные и плохо подкованные в программировании, для организации фишинговых кампаний часто прибегают к помощи фиш-китов — сравнительно простых инструментов для быстрого создания поддельных сайтов и сбора украденных с их помощью данных. Некоторые наборы также могут содержать в себе инструменты для распространения фишинга по электронной почте, панель администрирования и словари для локализации фишинга.

Обычно злоумышленники приобретают фиш-киты на форумах в даркнете или в закрытых Telegram-каналах. Кроме того, экономные (или бедные) мошенники могут найти несложные инструменты в открытых источниках; более обеспеченные могут заказать фишинг как сервис, часто включающий различные фиш-киты.

Всего за прошедший год мы обнаружили и заблокировали около 1,2 млн фишинговых страниц, созданных с помощью фиш-китов. Помимо простых фиш-китов мы сталкивались с более продвинутыми, обладающими антибот-функциональностью, средствами геоблокировки и средствами противодействия обнаружению, такими как обфусцированный и мусорный код.

Фишинговые сайты чаще всего распространяются с помощью спам-рассылок в почте и мессенджерах. Чтобы не попадаться на удочку фишеров, мы рекомендуем пользователям:

- С подозрением относиться к ссылкам, полученным в письмах и сообщениях от незнакомцев, а также в «вирусных» сообщениях с требованием переслать их определенному числу контактов. По возможности не переходите по таким ссылкам, а вбивайте URL в адресную строку вручную или открывайте соответствующее приложение.

- Прежде, чем вводить свои учетные данные на сайте, убедиться, что URL в адресной строке правильный.

- Использовать надежное защитное решение, которое заблокирует попытки перейти на фишинговый ресурс.

Компаниям мы рекомендуем по возможности отслеживать появление фиш-китов, нацеленных на их пользователей или сотрудников. Информацию о фиш-китах можно получать с помощью сервисов предоставления данных о киберугрозах, таких как Kaspersky Threat Intelligence Portal.

Рынок фиш-китов: фишинг «из коробки»