Эволюция угрозы и ее будущее

Часть 2. Отчет о работе KSN: мобильные программы-вымогатели в 2014-2016 годах

Не секрет, что последние несколько лет программы-вымогатели стали огромной проблемой с точки зрения компьютерной безопасности. Они настолько распространены, что это вполне можно назвать эпидемией. Несмотря на то что СМИ, производители решений для обеспечения IT-безопасности и независимые исследователи в этой области [регулярно?] публикуют сведения о все новых крупных эпидемиях и семействах программ-вымогателей, реальный масштаб эпидемии неясен. Число пользователей, атакованных программами-вымогателями, огромно. Но каково оно, это число? Программы-вымогатели представляются глобальной угрозой. Но, может быть, некоторые регионы подвержены этому риску в большей степени, чем другие? Кажется, что число группировок, занимающихся распространением программ-вымогателей, очень велико. Но какие из них имеют наибольший охват и наиболее опасны?

Чтобы ответить на эти и другие вопросы, мы подготовили отчет, используя данные Kaspersky Security Network.

Настоящий отчет основан на обезличенных данных, обработанных облачной системой Kaspersky Security Network (KSN). Базовый параметр, использованный в отчете, – это число уникальных пользователей продуктов «Лаборатории Касперского» с включенной функцией KSN, которые столкнулись с программами-вымогателями хотя бы один раз в течение данного периода. Термин «программы-вымогатели» описывает прежде всего два типа вредоносных программ: так называемые блокировщики экрана (они блокируют работу операционной системы или браузера, открывая всплывающее окно) и шифровальщики-вымогатели. Данный термин также используется по отношению к определенным группам троянцев-загрузчиков – но только по отношению к тем, которые после заражения компьютера, как правило, загружают на компьютер шифровальщики-вымогатели. В наши дни многие отождествляют программы-вымогатели в целом с шифровальщиками-вымогателями. Тем не менее, по статистике «Лаборатории Касперского», число пользователей, сталкивающихся с блокировщиками, по-прежнему велико.

Отчет об эволюции угрозы, связанной с программами-вымогателями, охватывает двухлетний период, который для целей сравнения был разделен на два промежутка по 12 месяцев – с апреля 2014 г. по март 2015 г. и с апреля 2015 г. по март 2016 г.Мы выбрали именно данные промежутки, поскольку в это время произошло несколько важных изменений в ситуации с угрозой, связанной с программами-вымогателями.

Основные выводы

Изучение группировок, которые активно действовали в течение периода, отраженного в настоящем отчете, показывает, что относительно небольшое их число ответственно за значительную часть проблем, вызванных шифровальщиками-вымогателями. В течение первого периода – с апреля 2014 года по март 2015 года – наиболее активно распространялись следующие шифровальщики: CryptoWall, Cryakl, Scatter, Mor, CTB-Locker, TorrentLocker, Fury, Lortok, Aura, и Shade. Все вместе они атаковали 101 568 пользователей по всему миру, то есть 77,48% всех пользователей, подвергшихся атакам с использованием шифровальщиков-вымогателей за данный период.

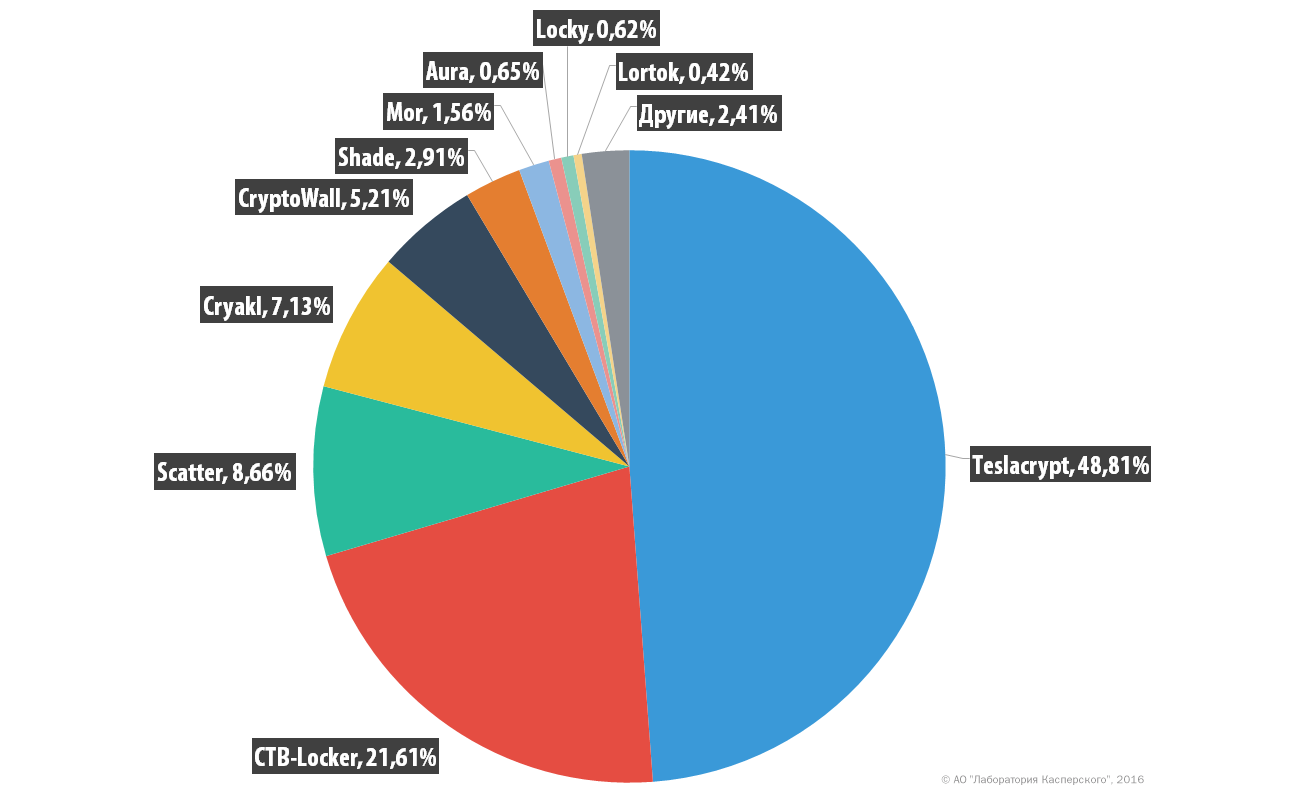

За год ситуация значительно изменилась. TeslaCrypt, а также CTB-Locker, Scatter и Cryakl были ответственны за атаки на 79,21% всех пользователей, столкнувшихся с шифровальщиками-вымогателями.

Распределение пользователей, атакованных различными группами вредоносных шифровальщиков-вымогателей в 2015-2016 гг.

Большинство атак с использованием программ-вымогателей было направлено против домашних пользователей: в течение первого из периодов, охватываемых настоящим отчетом, 93,2% людей, столкнувшихся с программами-вымогателями, были пользователями домашних защитных продуктов. При этом во второй период доля корпоративных пользователей, атакованных с применением программ-вымогателей, более чем удвоилась и достигла 13,13%. Это рост более чем на 6 процентных пунктов.

С шифровальщиками-вымогателями ситуация иная: доля корпоративных пользователей, атакованных с применением шифровальщиков, оставалась на одном уровне – в районе 20% (она лишь немного выросла – до 22,07% в 2015-2016 гг.). Однако абсолютные цифры не отражают эту кажущуюся стабильность. Число корпоративных пользователей, атакованных с помощью шифровальщиков-вымогателей, выросло почти в шесть (5,86) раз – с 27 000 в 2014-2015 гг. до 158 600 в 2015-2016 гг., причем домашним пользователям пришлось почти так же несладко: число атакованных пользователей выросло в 5,37 раза.

Цифры и факты:

- Общее число пользователей, столкнувшихся с программами-вымогателями за 12 месяцев с апреля 2015 г. по март 2016 г., выросло на 17,7% по сравнению с периодом с апреля 2014 г. по март 2015 г. – с 1 967 784 до 2 315 931 пользователей по всему миру.

- Отношение пользователей, хотя бы раз столкнувшихся с программами-вымогателями, к общему числу пользователей, столкнувшихся с вредоносным ПО, выросло на 0,7 процентных пункта – с 3,63% в 2014-2015 гг. до 4,34% в 2015-2016 гг.

- Отношение числа пользователей, столкнувшихся с шифровальщиками-вымогателями, к числу всех пользователей, столкнувшихся с программами-вымогателями, значительно выросло – на 25 процентных пунктов, с 6,6% в 2014-2015 гг. до 31,6% в 2015-2016 гг.

- Число пользователей, атакованных с помощью шифровальщиков, выросло в 5,5 раза, с 131 111 в 2014-2015 гг. до 718 536 в 2015-2016 гг.

- Число пользователей, атакованных с применением блокировщиков экрана, уменьшилось на 13,03%, с 1 836 673 в 2014-2015 гг. до 1 597 395 в 2015-2016 гг.

Более подробную информацию о развитии угрозы, связанной с программами-вымогателями, можно найти в полной версии отчета.

Программы-вымогатели для ПК в 2014-2016 годах