Январь в цифрах

В течение месяца на компьютерах пользователей продуктов «Лаборатории Касперского»:

- было отражено 213 915 256 сетевых атак;

- заблокировано 68 956 183 попыток заражения через веб;

- обнаружено и обезврежено 187 234 527 вредоносных программ (попытки локального заражения);

- отмечено 70 179 070 срабатываний эвристических вердиктов.

Мошенники в Сети

Большинство вредоносных программ, особенно сложных, скрывают свое присутствие в системе и действуют незаметно для пользователя. Однако в случае кибермошенничества реализация мошеннических схем требует участия пользователей. Очень важно знать о тех приемах, которые используют злоумышленники, и не поддаваться на их уловки.

Опасные подарочки

Популярность той или иной интернет-услуги или продукта часто используют злоумышленники. Популярность продуктов «Лаборатории Касперского» также не осталась без внимания мошенников, и январь стал ярким тому подтверждением.

В интернете распространяются утилиты, которые позволяют использовать некоторые продукты «Лаборатории Касперского» без активации. Такие программы детектируется нами как потенциально нежелательное ПО семейства Kiser. В январе два представителя этого семейства даже попали в двадцатку самых популярных вердиктов на компьютерах пользователей (9-е и 11-е места).

После новогодних праздников нами был обнаружен троянец-дроппер, замаскированный под генератор ключей для продуктов ЛК. Дроппер устанавливает и запускает на компьютерах любителей бесплатного сыра два опасных зловреда. Один из них ворует регистрационные данные от программ и пароли к онлайн-играм. Второй — бэкдор, который к тому же обладает функционалом кейлоггера.

В начале января нашими экспертами был обнаружен фальшивый сайт «Лаборатории Касперского», адрес которого отличался от kaspersky.ru всего на одну букву. На этом сайте пользователям предлагалось скачать «новогодний подарок» — бесплатный Kaspersky Internet Security 2011.

Вместо KIS2011 на компьютер загружался зловред Trojan-Ransom.MSIL.FakeInstaller.e, установка которого приводила к перезапуску компьютера. После перезагрузки троянец почему-то показывал фальшивое окно социальной сети «Одноклассники» с сообщением о том, что пользователь выиграл телефон Samsung Galaxy S, который можно получить всего за 1200 рублей (около 30 евро). Чтобы подтвердить «выигрыш», необходимо было отправить SMS-сообщение на премиум-номер. За отправку SMS со счета снималась определенная сумма, и на этом история с «выигрышем» заканчивалась.

Мы призываем пользователей быть внимательными и пользоваться услугами и продуктами, которые предлагаются только на официальных сайтах нашей компании.

«Бесплатный» IE за 300 рублей

Еще одна программа, популярностью которой воспользовались мошенники, – Internet Explorer. В январе в Рунете были обнаружены веб-страницы, на которых пользователю предлагалось «обновить браузер Internet Explorer». Для начала надо было выбрать необходимые «обновления», после чего на экране имитировалась их установка и появлялось требование активировать уже «установленное программное обеспечение», отправив SMS на премиум-номер.

Фрагмент Hoax.HTML.Fraud.e с требованием «активации»

Отправив платное SMS-сообщение, пользователь получал ссылку на доступный всем желающим бесплатный установщик Internet Explorer 8 и… «статьи по компьютерной безопасности».

Такие мошеннические веб-страницы детектируются как Hoax.HTML.Fraud.e, по итогам месяца этот вердикт занял 17-е место в TOP 20 вредоносных программ в интернете.

Пустые архивы

У мошенников Сети по-прежнему популярен и другой способ наживы — поддельные архивы. В этом месяце новая модификация Hoax.Win32.ArchSMS.mvr попала в ТОП 20 сразу в обоих рейтингах: и вредоносных программ в интернете (11-е место), и зловредов, обнаруженных на компьютерах пользователей (17-е место).

Атаки через Twitter

В предыдущем обзоре мы рассказывали о распространении в Twitter вредоносных ссылок, укороченных при помощи сервиса goo.gl. В середине января массовое распространение укороченных вредоносных ссылок продолжилось. Как и в декабре, при переходе по ссылкам пользователь в результате нескольких редиректов попадал на страницу с «онлайн-антивирусом». Действовал фальшивый антивирус по декабрьскому сценарию: открывал на странице окно, напоминающее окно «Мой Компьютер», имитировал сканирование машины и предлагал пользователю заплатить за удаление «найденных» вредоносных программ.

Рекламные программы

По-прежнему активно распространяются рекламные программы. Занявшая 12-е место в рейтинге вредоносных программ в интернете AdWare.Win32.WhiteSmoke.a без согласия пользователя добавляет на рабочий стол ярлык Improve your PC. После того как пользователь щелкает по нему мышкой, открывается страница с предложением «очистить компьютер от ошибок». Если владелец компьютера соглашается на это предложение, на его компьютер устанавливается программа под названием RegistryBooster 2011, которая просканирует компьютер и потребует заплатить за исправление обнаруженных ошибок.

RegistryBooster 2011 в действии

Компонент популярного рекламного софта FunWeb — Hoax.Win32.ScreenSaver.b — впервые попал в TOP 20 вредоносных программ, заблокированных на компьютерах пользователей, но занял сразу 4-е место. Напомню, что FunWeb — одно из популярных семейств рекламных программ, представители которого на протяжении года регулярно попадают в рейтинги самых популярных зловредов. Такие рекламные программы преобладают в англоговорящих странах: США, Канаде, Великобритании, а также в Индии.

Уязвимости и обновления

В очередной раз мы призываем пользователей не пренебрегать критическими обновлениями. В двадцатку самых распространенных угроз, заблокированных на компьютерах пользователей, в январе попал эксплойт Exploit.JS.Agent.bbk (20-е место), который использует уязвимость CVE-2010-0806. Несмотря на то что уязвимость была исправлена ещё в конце марта 2010 года (патч здесь), помимо Agent.bbk ее эксплуатируют еще несколько зловредов из TOP 20 (6-е и 13-е места). Это означает, что брешь в ПО до сих пор не закрыта на множестве компьютеров, и ее эффективно используют злоумышленники.

Загрузка вредоносных файлов с помощью Java-зловредов

Загрузка вредоносных файлов с помощью Java-зловредов методом OpenConnection, которая начала использоваться злоумышленниками в октябре прошлого года, в настоящее время является одним из самых популярных способов загрузки. Два новых представителя семейства Trojan-Downloader.Java.OpenConnection попали в январскую TOP 20 вредоносных программ в интернете (9-е и 20-е места).

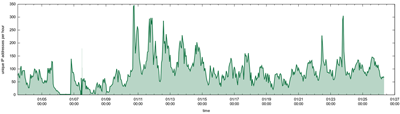

Динамика детектирования Trojan-Downloader.Java.OpenConnection (количество

уникальных пользователей): октябрь 2010 — январь 2011

Отметим, что при использовании последних версий JRE (рабочая среда Java) пользователю будет выдаваться предупреждение о запуске опасного Java-апплета. Достаточно отказаться от его запуска, чтобы предотвратить заражение компьютера.

Сложные вредоносные программы: новый почтовый червь

В январе появился новый почтовый червь — Email-Worm.Win32.Hlux. Распространяется он с помощью сообщений о полученной поздравительной электронной открытке, которое содержит ссылку на страницу с предложением установить Flash Player для корректного отображения открытки. При попытке загрузить Flash Player открывается диалоговое окно, в котором пользователя спрашивают, согласен ли он скачать файл. Независимо от ответа пользователя, червь пытается проникнуть на его компьютер: через пять секунд после открытия диалогового окна происходит редирект на страницу, содержащую набор эксплойтов и программы семейства Trojan-Downloader.Java.OpenConnection, которые начинают загрузку Hlux на компьютер.

Червь, помимо самораспространения по почте, обладает функционалом бота и включает зараженный компьютер в ботнет. Hlux связывается с командным центром ботнета и выполняет его команды — в частности, рассылает фармацевтический спам. Бот общается с командным центром через прокси-серверы fast-flux сети. Если зараженный компьютер обладает внешним IP-адресом, то он может использоваться как звено Fast-Flux сети. Большое количество зараженных машин позволяет злоумышленникам очень часто менять IP-адреса доменов, на которых расположены командные центры ботнета.

Частота изменения IP-адресов доменов C&C ботнетов Hlux

Trojan-SMS: еще один способ кражи денег

В январе злоумышленники стали использовать еще один способ выкачивания денег из владельцев мобильных телефонов. Новый троянец Trojan-SMS.J2ME.Smmer.f распространяется стандартным для мобильных Java-зловредов способом — с помощью рассылаемых SMS со ссылкой «на виртуальную открытку». После установки на телефон троянец отсылает по одному SMS-сообщению на два различных премиум-номера. SMS на эти номера отправляются бесплатно. Как же наживаются мошенники? Дело в том, что оба номера используются одним из операторов сотовой связи для перевода денег с одного счета на другой. В первом сообщении, отправляемом троянцем, указана сумма, которая будет снята со счета владельца зараженного телефона (200 руб., около 5 евро), и номер, который используется мошенниками для получения денег. Второе SMS-сообщение отправляется для подтверждения перевода.

С подобным видом мошенничества мы сталкивались два года назад, тогда от него пострадали индонезийские пользователи. Теперь его взяли на вооружение мошенники в России.

TOP 20 вредоносных программ в интернете

| Позиция | Изменение позиции | Вредоносная программа | Количество уникальных атак* |

| 1 |  0 0 |

AdWare.Win32.HotBar.dh | 169173 |

| 2 |  0 0 |

Trojan-Downloader.Java.OpenConnection.cf | 165576 |

| 3 |  New New |

Exploit.HTML.CVE-2010-1885.aa | 140474 |

| 4 |  New New |

AdWare.Win32.FunWeb.gq | 114022 |

| 5 |  -2 -2 |

Trojan.HTML.Iframe.dl | 112239 |

| 6 |  New New |

Trojan.JS.Redirector.os | 83291 |

| 7 |  7 7 |

Trojan-Clicker.JS.Agent.op | 82793 |

| 8 |  -4 -4 |

Trojan.JS.Popupper.aw | 80981 |

| 9 |  New New |

Trojan-Downloader.Java.OpenConnection.cg | 66005 |

| 10 |  2 2 |

Trojan.JS.Agent.bhr | 53698 |

| 11 |  New New |

Hoax.Win32.ArchSMS.mvr | 47251 |

| 12 |  New New |

AdWare.Win32.WhiteSmoke.a | 44889 |

| 13 |  5 5 |

Trojan.JS.Fraud.ba | 44561 |

| 14 |  -4 -4 |

Exploit.JS.Agent.bab | 42800 |

| 15 |  -7 -7 |

Trojan.JS.Redirector.lc | 42231 |

| 16 |  -8 -8 |

Exploit.Java.CVE-2010-0886.a | 41232 |

| 17 |  New New |

Hoax.HTML.Fraud.e | 37658 |

| 18 |  New New |

Trojan-Clicker.JS.Agent.om | 36634 |

| 19 |  -6 -6 |

Trojan-Downloader.JS.Small.os | 35857 |

| 20 |  New New |

Trojan-Downloader.Java.OpenConnection.cx | 35629 |

*Суммарное число уникальных инцидентов, зафиксированных веб-антивирусом на компьютерах пользователей

TOP 20 вредоносных программ, обнаруженных на компьютерах пользователей

| Позиция | Изменение позиции | Вредоносная программа | Число уникальных пользователей* |

| 1 |  0 0 |

Net-Worm.Win32.Kido.ir | 466686 |

| 2 |  1 1 |

Virus.Win32.Sality.aa | 210635 |

| 3 |  -1 -1 |

Net-Worm.Win32.Kido.ih | 171640 |

| 4 |  New New |

Hoax.Win32.Screensaver.b | 135083 |

| 5 |  0 0 |

AdWare.Win32.HotBar.dh | 134649 |

| 6 |  -2 -2 |

Trojan.JS.Agent.bhr | 131466 |

| 7 |  -1 -1 |

Virus.Win32.Sality.bh | 128206 |

| 8 |  -1 -1 |

Virus.Win32.Virut.ce | 114286 |

| 9 |  New New |

HackTool.Win32.Kiser.zv | 104673 |

| 10 |  -2 -2 |

Packed.Win32.Katusha.o | 90870 |

| 11 |  New New |

HackTool.Win32.Kiser.il | 90499 |

| 12 |  -2 -2 |

Worm.Win32.FlyStudio.cu | 85184 |

| 13 |  -1 -1 |

Exploit.JS.Agent.bab | 77302 |

| 14 |  -1 -1 |

Trojan-Downloader.Win32.Geral.cnh | 62426 |

| 15 |  -1 -1 |

Trojan-Downloader.Win32.VB.eql | 58715 |

| 16 |  0 0 |

Worm.Win32.Mabezat.b | 58579 |

| 17 |  New New |

Hoax.Win32.ArchSMS.mvr | 50981 |

| 18 |  -1 -1 |

Packed.Win32.Klone.bq | 50185 |

| 19 |  Returned Returned |

Worm.Win32.Autoit.xl | 43454 |

| 20 |  New New |

Exploit.JS.Agent.bbk | 41193 |

*Число уникальных пользователей, на компьютерах которых антивирус детектировал объект

Обзор вирусной активности: январь 2011