Вчера наша система поведенческого анализа, основанная на машинном обучении, обнаружила вредоносную активность, связанную с распространением банковского троянца Buhtrap.

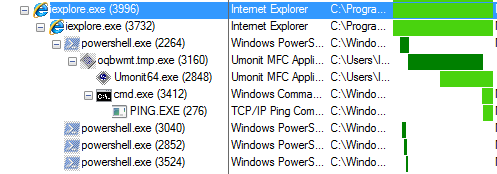

Расследование показало, что злоумышленники внедрили вредоносный скрипт на главные страницы ряда крупных новостных сайтов. После захода на страницу потенциальная жертва незаметно перенаправлялась на подконтрольный злоумышленикам сервер. В результате на ее компьютере выполнялся эксплойт для браузера Internet Explorer.

По данным Kaspersky Security Network большинство атакованных пользователей находилось в России.

Эксплойт

Для заражения злоумышленники использовали эксплойт для браузера Internet Explorer (CVE-2016-0189), также известный как VBScript Godmode. Его код был почти полностью скопирован из открытого источника.

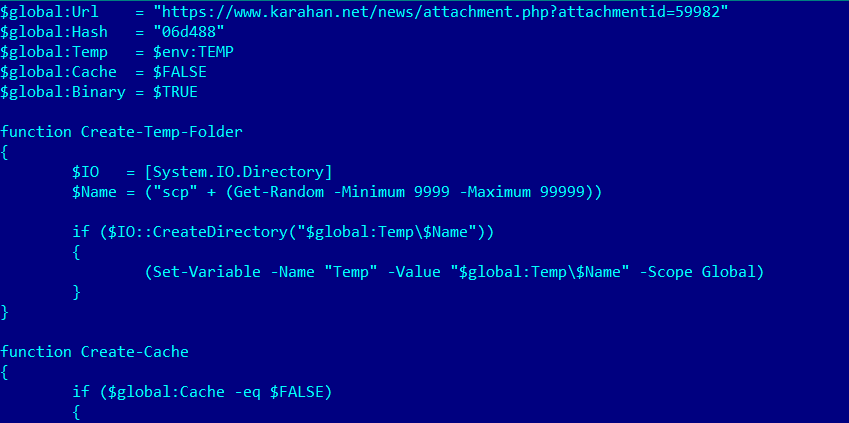

Изменению подверглась лишь функция для доставки второй стадии полезной нагрузки — она расшифровывает и создает вредоносный powershell-скрипт со случайным именем в директории %TEMP%, затем вызывает его с использованием ShellExecute.

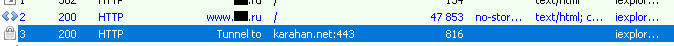

Для загрузки вредоносного скрипта с зараженного сайта использовался HTTPS, что затрудняет анализ и позволяет обойти детектирование со стороны некоторых защитных решений.

Сам powershell-скрипт является лишь загрузчиком — после запуска он проверяет наличие файла «06d488» в %TEMP%. Если файл отсутствует, скрипт загружает и запускает основной модуль.

Описание возможностей основного модуля

Основным модулем, т.е. полезной нагрузкой, является печально известный банковский троянец Buhtrap, первые версии которого появились еще в 2014 году. В связке с подгружаемыми модулями зловред дает атакующим полный контроль над зараженной системой. Конечной целью злоумышленников, стоящих за Buhtrap, является кража денег со счетов юридических лиц, поэтому их целью являются компьютеры финансовых работников различных организаций.

Для защиты от данной угрозы мы советуем специалистам по безопасности обратить особое внимание на защиту рабочих станций сотрудников финансовых отделов: установить последние обновления (троянец распространяется с использованием уязвимости от 2016 года), запретить запуск утилит удаленного администрирования на таких компьютерах, если это возможно, и установить защитное решение. При этом лучше выбрать продукт с модулем поведенческого детектирования.

Подробности о первых случаях заражения Buhtrap с помощью watering-hole атак доступны подписчикам сервиса Kaspersky Threat Intelligence. Контактная информация: intelreports@kaspersky.com

Защитные решения «Лаборатории Касперского» успешно детектируют данное вредоносное ПО со следующими вердиктами:

- PDM:Trojan.Win32.Generic

- PDM:Exploit.Win32.Generic

- HEUR:Trojan.Win32.Generic

- Trojan-Downloader.HTML.Agent.aka

IOC

Эксплойт 5bceddabdce705370d45b2bb69ac6773

Загрузчик powershell 923af6a0608c8a13842e277c8355f80e

Полезная нагрузка 87ec04a4f364753fa5b71fdec05f5c9c

karahan[.].net

lovetime[.]fr

185[.]64[.]104[.]5

Buhtrap C2

hxxps://www.engde[.]fr/community/viewforum.php

hxxp://focus.tula[.]su/viewforum.php

hxxp://topic.penza[.]su/viewtopic.php

Новостные сайты в Рунете распространяли банковского троянца

Victor Bogatyryev

Я правильно понимаю, что если пользоваться Firefox, то эксплойт не сработает?