Как происходит заражение компьютера при веб-серфинге? Каким образом злоумышленники наживаются на пользователях? На эти вопросы мы попытаемся ответить в этой статье.

Цель

В последние годы угроза веб-заражений стремительно растет. Это обусловлено, с одной стороны, увеличением числа активных пользователей и веб-ресурсов, а с другой — жаждой наживы у злоумышленников. На сегодняшний день атаки через интернет лидируют как по количеству, так и по уровню опасности. Достаточно бегло пробежаться по нашим ежемесячным рейтингам вредоносных программ, чтобы убедиться в этом: веб-атак огромное количество, они постоянно совершенствуются. Все наиболее сложные угрозы последнего времени — ZeuS, Sinowal, TDSS — распространяются именно через интернет. Та же история с регулярно досаждающими пользователям фальшивыми антивирусами и программами-блокерами. Через веб была проведена нашумевшая целевая атака «Operation Aurora». И это только видимая часть киберпреступного айсберга.

Основной целью злоумышленника при атаке в интернете является загрузка и установка на атакуемый компьютер вредоносного исполняемого файла. Безусловно, существуют такие атаки, как, например, XSS или CSRF, которые не подразумевают загрузки и инсталляции исполняемых файлов на атакуемые компьютеры. Но контроль изнутри над зараженной системой открывает злоумышленникам широкие возможности: при успешном исходе атаки они получают доступ к пользовательским данным и ресурсам системы. Это позволяет злоумышленникам так или иначе нажиться на пользователях.

Атака

В общем случае атака в вебе состоит из двух этапов: переход пользователя на вредоносный ресурс и загрузка на его компьютер вредоносного исполняемого файла.

Злоумышленники используют все возможные каналы для привлечения пользователей на вредоносные ресурсы: электронную почту, системы мгновенного обмена сообщениями, социальные сети, поисковые системы, рекламу — проще говоря, вредоносные ссылки могут быть везде. Иногда злоумышленнику даже не приходится совершать специальных действий по привлечению пользователя, а достаточно лишь взломать легитимные веб-сайты, которые имеют большое количество посетителей. Более того, в последнее время все чаще злоумышленники используют именно этот метод.

Когда пользователь попал на «нехороший» ресурс, остается только загрузить и установить на его компьютер вредоносную программу. Здесь у злоумышленника есть два пути: вынудить пользователя сделать это самостоятельно или произвести скрытую drive-by-загрузку. В первом случае активно применяются методы социальной инженерии, то есть делается ставка на доверчивость и неопытность пользователя, во втором — эксплуатируется уязвимое программное обеспечение, установленное на его компьютере.

Атаку в интернете, которая подразумевает загрузку и инсталляцию вредоносных файлов, можно представить в виде схемы.

Схема атаки в интернете с использованием загрузки исполняемого вредоносного файла

Рассмотрим подробнее, как при повседневном пользовании интернетом пользователь может попасть на «нехорошую» веб-страницу и заразить свой компьютер.

Спам

Один из наиболее популярных у злоумышленников способов заманивания пользователей на вредоносные страницы — это спам. Спам, использующий максимум возможностей современного интернета.

Еще несколько лет назад слово «спам» ассоциировалось только с рассылкой рекламных писем по электронной почте. Сейчас для распространения спама используется много других каналов: системы мгновенной передачи сообщений, социальные сети, блоги, форумы и даже SMS.

Зачастую спам несет в себе вредоносный исполняемый файл или ссылку на вредоносный ресурс. Злоумышленники активно используют методы социальной инженерии для того, чтобы заставить пользователя пройти по ссылке и/или загрузить и установить вредоносный файл: начиняют сообщения ссылками якобы на горячие новости, маскируются под популярные интернет-ресурсы и компании. В общем, играют на человеческих слабостях: страхе, любопытстве, азарте. Подробно останавливаться на этом не будем, так как большое количество примеров распространения вредоносных программ таким способом опубликовано у нас на сайте.

Привлекающие внимание ссылки и баннеры

Еще одним актуальным способом привлечения пользователей на вредоносные ресурсы является баннерная реклама и многообещающие ссылки. Как правило, такие методы актуальны для веб-сайтов нелегальной направленности, распространяющих нелицензионное программное обеспечение или контент для взрослых.

Рассмотрим пример такой атаки. Задав в строке поиска в Google довольно популярный в мае 2010 года запрос «скачать кряк для assassin’s creed 2», в числе других результатов вы получите адрес некой веб-страницы, при загрузке которой появляется плавающий баннер, рекламирующий ресурс «Forex-Bazar».

Плавающий баннер на веб-сайте, распространяющем нелицензионное ПО

При попытке закрыть баннер открывается новое окно браузера с веб-сайтом, предлагающим видеоматериалы «для взрослых». При нажатии мышкой на preview-изображение любого видео появляется сообщение о том, что для его просмотра необходимо установить обновление для Adobe Flash Player.

Сообщение, появляющееся на веб-сайте при попытке просмотреть видео для взрослых

Вы нажимаете на кнопку «Загрузить обновление», затем — «Установить обновление», после чего на ваш компьютер устанавливается одна из последних версий Trojan-Ransom.Win32.XBlocker — и никаких обновлений. Эта программа поверх всех остальных окон открывает окно с предложением отправить платное SMS-сообщение. Пока пользователь этого не сделает и не получит код, чтобы «немедленно деинсталлировать модуль», окно будет продолжать ему надоедать.

Окно, появляющееся на экране после установки Trojan-Ransom.Win32.XBlocker

Черная поисковая оптимизация

SEO (Search Engine Optimization) — это комплекс мер для поднятия позиций сайта в результатах выдачи поисковых систем по определенным запросам пользователей. В современном информационном мире поисковые системы представляют собой основное средство для получения нужной информации, поэтому, чем легче найти тот или иной веб-сайт, тем более востребована будет предлагаемая на нем услуга.

Методов оптимизации существует множество — как разрешенных, легальных, так и запрещенных поисковыми системами. Для нас больший интерес представляют запрещенные методы черной оптимизации, которые активно используются злоумышленниками для продвижения вредоносных ресурсов.

Опишем в общем виде, как пользователи попадают на «раскрученные» ресурсы, и что для этого делают злоумышленники.

Используя ключевые слова, заданные вручную или полученные автоматически (например, с помощью Google Trends), злоумышленники создают веб-страницы с релевантным содержимым. Обычно это осуществляется автоматически: роботы делают запрос к поисковым системам и воруют контент (например, фрагменты текста) со страниц, попавших в топ по результатам поиска.

Чтобы созданная веб-страница попала в топ выводимых поисковиками результатов, необходимо в первую очередь заставить поискового робота провести ее индексацию. Самый простой способ инициировать процесс индексации — сделать это вручную, например, с помощью страницы Add your URL to Google, на которой можно добавить свой веб-сайт в индекс поисковой системы. В целях ускорения продвижения в результатах поисковой выдачи ссылка на страницу может быть распространена на ресурсах, уже известных поисковым системам, — на различных форумах, в блогах или в социальных сетях. Ссылки на целевую страницу с таких веб-сайтов будут прибавлять ей вес при индексации. Кроме того, раскрутка может быть произведена с помощью зомби-сети: на зараженных компьютерах выполняется поиск по заданным ключевым словам, и из результатов выбирается нужный веб-сайт.

На сформированной веб-странице помещается скрипт, который с помощью обработки HTTP-заголовков может идентифицировать посетителя. Если это робот — то ему будет «показана» страница с содержимым, релевантным определенным ключевым словам. Как следствие, эта страница будет продвинута вверх в списке выдаваемых пользователю результатов. Если же это пользователь, который нашел страницу с помощью поисковой системы, то он будет перенаправлен на вредоносный сайт.

Схема формирования и отображения данных в процессе черной поисковой оптимизации

Веб-сайты, продвинутые «нехорошими» методами, оперативно удаляются поисковыми системами из результатов поиска. Поэтому для их создания и продвижения злоумышленники, как правило, используют автоматизированные средства, которые позволяют ускорить процесс и приумножить количество новых вредоносных веб-ресурсов.

Автоматически сформированные веб-страницы могут располагаться где угодно: на ресурсах злоумышленников, на зараженных легитимных ресурсах, на бесплатных хостингах или платформах для блогов.

Закрыть

Рассмотрим для примера один из популярных в мае 2010 года запросов пользователей — «memorial day history», связанный с Днем памяти, который отмечается в США в последний понедельник мая. В списке результатов поиска в Google на первой же странице видим ссылку, которую поисковая система отметила как подозрительную.

Результаты поиска в Google по запросу «memorial day history»

Статистика Safe Browsing по этому веб-сайту гласит, что через него неоднократно пытались провести атаки на пользователей.

Статистика Google Safe Browsing по анализируемому веб-сайту

Попытаемся зайти на этот сайт, набрав адрес в адресной строке браузера, а не по ссылке из результатов поиска в Google. Видим текстовый документ, содержащий большое количество фрагментов текста по теме «memorial day history». То, что нужно поисковым роботам!

Содержимое веб-сайта при переходе на него непосредственно из адресной строки браузера

Теперь смоделируем другую ситуацию: пользователь переходит на этот веб-сайт со страницы результатов поиска в Google. Видим уже другой результат — сервер перенаправляет пользователя на другой веб-ресурс.

Содержимое веб-сайта при переходе на него по ссылке из результатов поиска в Google

В результате нескольких подобных перенаправлений пользователь попадает на страницу, где ему настойчиво предлагают скачать антивирус (разумеется, поддельный).

Сообщение о том, что система якобы заражена, и предложение установить «антивирус»

Интересно, что как конечная страница, так и сам исполняемый файл располагаются на бесплатном хостинге. Злоумышленнику легко зарегистрироваться на таком хостинге и для осуществления атаки достаточно лишь обеспечить перенаправление на него.

Закрыть

Описанные выше варианты заражения могут произойти только в случае согласия пользователя на загрузку программы. Чаще всего такое поведение обусловлено неопытностью или невнимательностью. Не последнюю роль играют и человеческие слабости. К примеру, окно, информирующее о том, что компьютер заражен, вызывает страх, и неопытный пользователь стремится побыстрее нажать на кнопку «Удалить все угрозы». А окно с предложением скачать «обновление для Adobe Flash Player» или «недостающий кодек» у него не вызывает подозрений — тем более, что оно очень похоже на оригинальное, и прежде пользователю не раз случалось нажимать кнопку «Скачать» в случае реальных обновлений.

Зараженные легитимные ресурсы

Все большую популярность набирает еще один способ распространения вредоносных программ — скрытые drive-by загрузки. В ходе drive-by атак заражение компьютера происходит незаметно для пользователя и не требует его участия. Подавляющая часть drive-by атак происходит с помощью зараженных легитимных ресурсов.

Заражение легитимных ресурсов — пожалуй, одна из наиболее серьезных и актуальных проблем в интернете на сегодняшний день. Новостные ресурсы пестрят заголовками вроде «Mass hack plants malware on thousands of webpages», «WordPress Security Issues Lead To Mass Hacking. Is Your Blog Next?» и «Lenovo Support Website Infects Visitors with Trojan». Ежедневно «Лаборатория Касперского» регистрирует тысячи зараженных ресурсов, с которых без ведома пользователя загружается вредоносный код. Такие атаки называются drive-by атаками, мы подробно рассказывали о них в статье «Drive-by загрузки. Интернет в осаде».

В drive-by атаках, как правило, не стоит вопрос привлечения пользователя на вредоносную страницу — он приходит на нее сам в процессе серфинга. К примеру, веб-сайт, на который пользователь ежедневно заходит, чтобы прочитать новости или заказать какой-то товар, может подвергнуться заражению.

Заражение ресурса происходит обычно двумя способами: через уязвимости на целевом ресурсе (например, внедрение SQL-кода) и с помощью похищенных ранее конфиденциальных данных для доступа к веб-сайту. Самое простое заражение представляет собой скрытый тэг iframe, дописанный в исходную страницу. В тэге iframe содержится ссылка на вредоносный ресурс, куда пользователь автоматически перенаправляется при посещении зараженного веб-сайта.

На вредоносном ресурсе находится эксплойт или набор эксплойтов, которые при наличии у пользователя уязвимого программного обеспечения успешно срабатывают, и происходит загрузка и запуск исполняемого вредоносного файла.

Общая схема атаки представлена на рисунке ниже (источник: Google).

Общая схема drive-by атаки

Наборы эксплойтов

Рассмотрим подробнее один из наиболее распространенных сегодня методов drive-by атак — с использованием набора эксплойтов. Набор эксплойтов — это совокупность программ, эксплуатирующих уязвимости в легитимном ПО на стороне пользователя. Проще говоря, эксплойты открывают черный ход, через который вредоносные программы попадают на компьютер. Учитывая, что атаки в вебе происходят через браузер, злоумышленнику необходимо использовать уязвимости либо в браузере, либо в дополнительных модулях к браузеру, либо в стороннем ПО, которое загружается браузером для обработки контента. Конечной целью работы набора эксплойтов является незаметная для пользователя загрузка и запуск на его компьютере исполняемого вредоносного файла.

На рисунке ниже приведен типичный набор дополнительных модулей для браузера Firefox. Маркером выделены модули, уязвимые версии которых когда-либо уже использовались при атаках на пользователей. Кроме того, обнаруживались и использовались уязвимости непосредственно в Firefox.

Типичный набор модулей для браузера Firefox

Наборы эксплойтов являются на сегодняшний день вершиной эволюции drive-by загрузок, они оперативно модифицируются и обновляются, чтобы включить эксплойты для новых уязвимостей, а также эффективно противодействовать средствам защиты.

Наборы эксплойтов плотно заняли свою нишу на рынке киберпреступных услуг. На сегодняшний день на черном интернет-рынке продается множество таких наборов, которые отличаются ценой, количеством включенных эксплойтов, удобством административного интерфейса, а также качеством предоставляемого сервиса по обслуживанию. Помимо готовых наборов эксплойтов, которые имеются в продаже, есть такие, которые создаются на заказ и используются отдельными киберпреступными группировками.

Среди сделанных на заказ наиболее распространенными являются наборы эксплойтов, используемые в атаках популярных скриптовых загрузчиков Gumblar и Pegel.

Особенность последней версии Gumblar — это автоматизированный процесс заражения веб-сайтов и компьютеров пользователей, при котором все инструменты атаки — и эксплойты, и исполняемый файл — располагаются на взломанных легитимных ресурсах. При посещении одного зараженного веб-сайта пользователь перенаправляется на другой зараженный веб-сайт, с которого и происходит заражение.

В атаке Gumblar эксплуатируются уже известные уязвимости в Internet Explorer, Adobe Acrobat/Reader, Adobe Flash Player и Java.

Pegel также располагается на зараженных легитимных страницах, но заражение компьютеров пользователей происходит уже с серверов, которые контролируются злоумышленниками. Благодаря этому им проще менять как целевой исполняемый файл, так и используемый набор эксплойтов. Например, злоумышленники встроили в свой набор эксплойт к уязвимости CVE-2010-0886 в Java Deployment Toolkit практически сразу после того, как его исходный код стал общедоступен.

Стоит вспомнить также очень интересного с технологической точки зрения загрузчика Twetti, который формирует несколько запросов к API социальной сети Twitter. Из полученных данных генерируется псевдослучайное имя домена, на который пересылается пользователь. Злоумышленники заранее по аналогичному алгоритму получают имя домена, регистрируют его и размещают на сайте вредоносные объекты для загрузки на компьютеры пользователей.

Закрыть

Для примера рассмотрим один из популярных сегодня наборов эксплойтов, находящихся в открытой продаже, — Crimepack Exploit System.

У Crimepack есть своя панель управления с качественным интерфейсом пользователя.

Интерфейс аутентификации в панели управления Crimepack

Воспользовавшись веб-интерфейсом панели управления, владелец может изменить конфигурацию набора эксплойтов, а также посмотреть статистику по загрузкам, сработавшим эксплойтам, операционным системам и браузерам компьютеров жертв.

Страница статистики административной панели Crimepack

Сам набор эксплойтов представляет собой зашифрованную и обфусцированную HTML-страницу с включением JavaScript.

Исходный вид набора эксплойтов Crimepack Exploit System

После анализа расшифрованной страницы можно схематически представить основной функционал Crimepack. Скрипт, находящийся внутри страницы, пытается эксплуатировать через определенные промежутки времени несколько уязвимостей в Internet Explorer, DirectX, Java и Adobe Reader, используя при этом различные компоненты — например, вредоносные PDF и JAR файлы, которые загружаются в процессе работы исходного скрипта.

Основной функционал набора эксплойтов Crimepack Exploit System

Crimepack Exploit System к началу июля 2010 года эволюционировал уже до третьей версии, в комплекте с которой идут 14 эксплойтов к продуктам Microsoft, Adobe, Mozilla и Opera.

Закрыть

Деньги

Кто же и как наживается на описанных атаках?

Атака с использованием рекламного баннера выгодна владельцам веб-ресурсов, на которых размещается баннер, — они получают деньги за его размещение. На успешной загрузке и инсталляции XBlocker зарабатывают авторы вредоносной программы — в том случае, если пользователь отправит SMS на платный номер. А неопытные пользователи, как правило, отправляют.

На черной оптимизации и атаках с использованием раскрученных таким способом сайтов наживаются те, кто реализовал схему распространения, кто разработал программные средства для автоматизации создания поддельных веб-сайтов, кто связал все части схемы воедино. При успешной загрузке и инсталляции фальшивых антивирусов в прибыли оказываются те, кто организовал атаку. А неопытные пользователи, как правило, соглашаются на установку и платят за «антивирус». Зарабатывают на этом и разработчики самих фальшивых антивирусов.

На drive-by атаках наживаются разработчики наборов эксплойтов и те, кто пользуются этими наборами. Например, схема «Набор эксплойтов + ZeuS Toolkit» эффективно работает для получения конфиденциальных данных пользователей, которые затем можно продать на черном рынке. А в результате регулярных атак Pegel злоумышленникам удалось создать бот-сеть из зараженных Backdoor.Win32.Bredolab компьютеров, используя которую они могут загружать на зараженные компьютеры другие вредоносные программы.

Выходит так, что зарабатывают даже собственно на загрузках вредоносного ПО? Конечно, зарабатывают. Организуется такой заработок с помощью партнерских программ (партнерок), или PPI-схем (Pay-Per-Install).

Партнерки

Партнерки появились довольно давно и изначально использовались в основном для распространения рекламных программ, «склеенных» с бесплатными приложениями: пользователь вместе с интересующей его программой в виде «бонуса» получал программу, которая показывала рекламу. Теперь такие схемы активно используются для распространения вредоносных программ.

Черная PPI-модель включает в себя следующих действующих лиц (партнеров):

- Заказчики — это киберпреступники, которые обладают определенными денежными ресурсами и вредоносной программой, которую им необходимо распространить.

- Исполнители — это люди, которые берутся распространять эту программу и получают за это деньги. Часто случается так, что партнер не интересуется тем, что именно ему предстоит распространять, и становится пособником киберпреступников, не подозревая об этом (что не умаляет, конечно, его вины).

- PPI-ресурс — это организация, которая связывает заказчиков и исполнителей и получает процент от их сделки.

Схема работы черной PPI-модели

Помимо партнерских программ, в которых, по сути, может участвовать любой, существует еще множество «закрытых» партнерок, куда допускаются только крупные игроки киберпреступного бизнеса, например, владельцы ботнетов. Можно лишь предполагать, какие деньги крутятся при таком сотрудничестве.

Остался один вопрос — кто является источником дохода злоумышленников? Ответ здесь однозначен и очевиден — пользователи. Это их личные деньги, их конфиденциальные данные или вычислительные мощности их компьютеров.

Закрыть

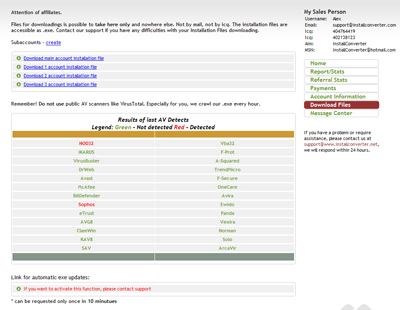

InstallConverter — одна из популярных сегодня PPI-программ. Как правило, PPI-ресурс платит за 1000 уникальных загрузок, причем цена зависит от локализации пользователя. Максимум, $170, InstallConverter выплачивает за загрузки на компьютеры пользователей из США.

Главная страница InstallConverter

После регистрации на сайте и прохождения процедуры одобрения у владельцев партнеру предлагается скачать персональный исполняемый файл, который он должен распространять. Под «персональным» подразумевается то, что номер партнера однозначно связан с исполняемым файлом, то есть «вшит» в него. Это необходимо для того, чтобы отслеживать работу партнера. После получения файла партнер может распространять его любыми методами: через веб, пиринговые сети (BitTorrent, eMule, DC++ и другие), сервисы мгновенного обмена сообщениями или же с помощью ботнета. У партнера есть возможность воспользоваться ссылкой, по которой он может получить новый файл в случае обнаружения старого антивирусами.

Раздел «Download Files», в котором предлагается загрузить исполняемые файлы

Допускается распространять не сам целевой исполняемый файл, а например, небольшой загрузчик, который будет его загружать. Или «склеить» вредоносный файл с легальной программой и раздавать пользователям под видом этой легальной программы. Или зашифровать его с помощью специальных программ-упаковщиков и распространять уже в таком виде — в общем, способы распространения ограничиваются лишь фантазией и возможностями партнера.

Нельзя определенно сказать, какие вредоносные программы были распространены с помощью InstallConverter за все время его существования, но за последние несколько месяцев это были исключительно установщики TDSS — одного из наиболее сложных и опасных бэкдоров на сегодняшний день. Примечательно то, что одной из возможностей TDSS является загрузка других вредоносных программ на зараженные компьютеры. Как следствие, владельцы сети из зараженных TDSS компьютеров сами могут участвовать в подобных партнерских программах и зарабатывать на загрузках.

Закрыть

Выводы

Безусловно, описанные схемы не раскрывают всего многообразия киберпреступных механизмов в интернете, но охватывают их значимую часть.

Современный интернет небезопасен: достаточно пройти по ссылке из результатов поисковой системы или зайти на любимый сайт, который незадолго до этого был заражен, чтобы превратить свой компьютер в зомби-машину. Главная цель злоумышленников — это деньги пользователей или конфиденциальные данные, которые в конечном счете дают злоумышленникам возможность обналичить (разными способами) те же деньги. Поэтому киберпреступники используют все имеющиеся в их арсенале методы, чтобы доставить вредоносную программу на компьютер пользователя.

Чувствовать себя безопасно можно лишь при постоянном обновлении активно используемого программного обеспечения, в особенности того, которое работает в связке с интернет-браузером. Важно, чтобы на компьютере было установлено современное комплексное решение по безопасности с базами, поддерживаемыми в актуальном состоянии. А в целом следует быть максимально бдительным по отношению к внешней информации, получаемой из Сети.

Небезопасный интернет