Наборы эксплойтов – это пакеты вредоносных программ, используемые, как правило, для организации автоматических«drive-by» атак с целью распространения вредоносного ПО. Подобные наборы продаются на черном рынке, где цены варьируются от нескольких сот до тысячи с лишним долларов. В наши дни также распространена практика размещения наборов эксплойтов на сервере и сдачи их в аренду. Как следствие, на этом рынке сильна конкуренция и присутствует большое количество игроков и множество авторов эксплойтов.

Несколько лет назад на рынке появился один из первых подобных «инструментов» – MPack. Вскоре после этого были выпущены ICE-Pack, Fire-Pack и многие другие наборы. Сегодня в число наиболее известных наборов входят Eleonore, YES Exploit Kit и Crimepack. Наборам эксплойтов посвящено множество статей; информацию о них можно почерпнуть из многочисленных блогов и веб-сайтов.

В ходе исследований мы изучали наборы эксплойтов с разных точек зрения. Один из аспектов проблемы мы и представим в этой статье.

Наборы эксплойтов в цифрах

Что делает набор эксплойтов успешным? В чем ключ к популярности конкретного набора? Прежде всего, проследим развитие различных наборов эксплойтов, которые были активны в дикой среде (in the wild) с января 2009 года (источник: Malware Domain Lists).

Первое, что бросается в глаза, – это совершенно разная картина распространения разных наборов эксплойтов. Самые серьезные игроки – Phoenix и Eleonore, за которыми вплотную следует Neosploit. Ситуация еще лучше видна на следующей диаграмме, где показаны наборы эксплойтов, ставшие наиболее распространенными за все время существования таких наборов:

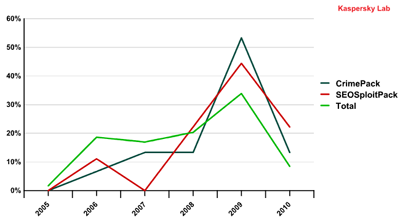

Несмотря на то что состав тройки наиболее распространенных наборов эксплойтов последнее время не менялся, мы знаем о появлении новых популярных наборов. Это видно и из следующей диаграммы, на которой отражены данные по пяти наборам эксплойтов, которые были наиболее распространены в течение последних шести месяцев.

Мы видим появление новых игроков: SEO Sploit Pack и Crimepack.

Теперь посмотрим, на какие уязвимости нацелены эти наборы эксплойтов:

Анализ наиболее популярных наборов эксплойтов показал, что на долю уязвимостей в Internet explorer, PDF и Java суммарно приходится 66% векторов атаки. Как давно обнаружены эти уязвимости? На следующем графике показано их распределение по годам обнаружения:

Большинство эксплуатируемых уязвимостей известны давно, и для всех уже выпущены патчи. Это, однако, не мешает злоумышленникам успешно использовать эти уязвимости.

Интересно отметить, что 41% уязвимостей используются более чем одним набором эксплойтов.

Наконец, почему последние несколько месяцев растет популярность наборов Crimepack и SEO Sploit Packs? Конечно, причин может быть множество, и возможности, связанные с эксплуатацией уязвимостей, – лишь один из факторов. Посмотрим, чем еще интересны эти наборы:

Более новые эксплойты

Если рассмотреть процентное распределение используемых эксплойтами уязвимостей по годам обнаружения и провести сравнение по этому параметру со средним значением для пяти ведущих наборов эксплойтов, мы увидим, что и в Crimepack, и в SEO Sploit Pack применены более новые эксплойты.

Распределение по целевым приложениям

Аналогично общей ситуации, основные три мишени для этих наборов эксплойтов – PDF, Internet Explorer и Java, причем в данном случае на их долю приходится в общей сложности более 75% всех эксплойтов. Таким образом, данные наборы эксплойтов предназначены для использования уязвимостей прежде всего в наиболее популярных приложениях, установленных на компьютерах жертв.

Наборы эксплойтов: за кулисами

Для получения следующих результатов мы провели подробный анализ нескольких версий различных наборов эксплойтов. Были обработаны более 16 тысяч файлов.

Графика и дизайн

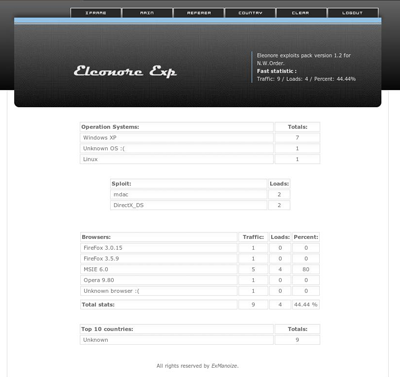

Каждый из наборов имел пользовательский интерфейс, позволяющий киберпреступникам просматривать различную статистическую информацию о входящих в набор эксплойтах.

Страница авторизации пользователя набора эксплойтов Crimepack

Статистика в наборе эксплойтов Eleonore

Статистика в наборе эксплойтов BlackHole

В процессе обработки файлов мы обращали внимание на то, какие типы файлов изображений используются в веб-интерфейсе каждого из наборов. В целом их можно разделить на более старый формат (GIF) и более современный (PNG). В более популярных наборах, таких как YES Exploit Pack, Crimepack, MySploitsKit и Fragus, использованы изображения большего размера.При этом дата создания набора, судя по всему, роли не играет. В одном из самых старых наборов – MPack – изображения очень небольшого размера, а в наборах ICE-Pack (2007 г.) и Siberia (2009 г.) они гораздо более крупные.

Качество графики и дизайн каждого из наборов эксплойтов зависит от того, насколько автор старался. В наборе Eleonore, например, использован общедоступный шаблон CSS, в то время как авторы других наборов создали свои собственные шаблоны.

Генеалогия, воровство и копирование

Изучение большого количества файлов позволило нам собрать интересную статистику. В процессе обработки мы сравнивали файлы между собой. Такие сравнения полезно провести в каждом семействе наборов эксплойтов, поскольку они позволяют увидеть изменения, вносимые в разные версии одного набора, и проследить развитие каждого набора эксплойтов. Мы также сравнивали между собой все файлы, входящие в наборы эксплойтов, чтобы выяснить, есть ли между ними что-то общее. Как видно из следующей диаграммы, у наборов нашлись общие черты:

Несложно проследить, в каких наборах эксплойтов код позаимствован из других наборов и какие наборы оказали влияние на другие. Это относится, в частности, к Phoenix Exploit Kit, значительная часть материала в котором взята из наборов Fire-Pack и ICE-Pack, созданных значительно раньше. У наборов Fire Pack Lite и Bleeding Life также много общего.Только наборы SEO Sploit Pack и ElFiesta связаны друг с другом, но никак не связаны с другими наборами. Все остальные образцы имели нечто общее с несколькими другими наборами эксплойтов. Все эти связи показаны на диаграмме ниже, отражающей наличие похожих файлов в разных наборах эксплойтов:

Заключение

В конечном счете, все упирается в деньги, об этом недвусмысленно говорят и изображения, включенные в набор эксплойтов BlackHole. Если набор эксплойтов становится очень популярным, его создатель зарабатывает больше за счет повышения объемов продаж.

Чтобы приобрести популярность на этом высококонкурентном рынке, набор эксплойтов должен обладать одной характеристикой – высоким процентом успешных заражений. Поэтому новички в деле создания наборов эксплойтов часто применяют известные, зарекомендовавшие себя методы. Очень возможно, что именно этим можно объяснить столь высокий уровень сходства разных наборов.

Тем не менее, учитывая то внимание, которое привлекают к себе наборы эксплойтов, их создателям приходится учитывать и другие параметры, например, безопасность: в некоторых наборах эксплойтов уже обнаружены уязвимости.

Специалисты «Лаборатории Касперского» отслеживают ситуацию, чтобы и впредь обеспечивать наиболее полную защиту от угроз такого типа.

Наборы эксплойтов – другой взгляд