21 февраля польский консультант по информационной безопасности и блогер Piotr Konieczny написал (по-польски) о новой волне атак с использованием троянской программы ZeuS. Жертвами злоумышленников стали польские пользователи — клиенты банка ING.

Для атаки были применены образцы троянца, предназначенные для различных платформ: Trojan-Spy.Win32.Zbot.bbmf для Windows, Trojan-Spy.SymbOS.Zbot.b для Symbian и Trojan-Spy.WinCE.Zbot.a для Windows Mobile. На этот раз ZeuS для мобильных устройств, известный как ZeuS in the Mobile (ZitMo), не обошел стороной пользователей смартфонов на базе Windows Mobile.

Эта атака очень похожа на первую атаку ZitMo в конце сентября 2010 года. После заражения компьютера под управлением Windows троянец Zbot точно так же предлагал пользователю ввести название модели смартфона и номер телефона для «обновления сертификата». После этого пользователь зараженного компьютера получал SMS-сообщение со ссылкой на «обновленный сертификат» (на самом деле — на версию троянца ZeuS для соответствующей мобильной платформы). В случае загрузки и установки вредоносного файла все входящие сообщения (в том числе содержащие код mTAN, используемый для аутентификации в системах онлайн-банкинга), незаметно для пользователя пересылались на прописанный в теле троянца мобильный номер.

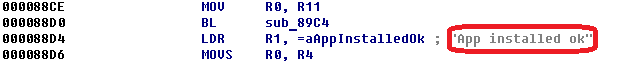

Новая версия ZeuS для устройств на базе Symbian (детектируемая как Trojan-Spy.SymbOS.Zbot.b) аналогична предыдущей — команды и функции у обеих одинаковые. И у версии ZeuS для Windows Mobile (детектируемой как Trojan-Spy.WinCE.Zbot.a) такие же функции и даже команды. Например, после успешного заражения мобильного устройства обе версии отсылают сообщение на один и тот же (британский) мобильный номер:

Первая атака с использованием мобильной версии ZeuS показала, что киберпреступники продолжают расширять сферу своей деятельности, осваивая новые платформы и направления (в данном случае, перехват кодов mTAN). Нынешняя атака говорит о том, что злоумышленники не намерены сидеть сложа руки. И то, что их мишенью стала еще одна платформа, лишь подтверждает это.

Мы продолжаем изучать ситуацию и будем держать вас в курсе событий.

Мобильный ZeuS вернулся