По мере совершенствования средств защиты разработчикам майнеров приходится совершенствовать свои наработки, используя при этом зачастую довольно нетривиальные решения. Несколько таких решений, с которыми ранее не сталкивались, мы обнаружили в ходе анализа майнера с открытыми исходниками XMRig.

С чего все началось: шифромайнер

Кроме известных группировок, зарабатывающих деньги на краже данных и вымогательстве с использованием шифровальщиков (например, Maze, которую подозревают в недавних атаках на SK Hynix и LG Electronics), существует множество злоумышленников, так сказать, вдохновленных громкими успехами киберкриминала. По технической оснащенности «поклонники» сильно отстают от организованных групп и поэтому используют «общедоступные» шифровальщики, а вместо корпоративного сектора под их удар попадают обычные пользователи.

Денежный «выхлоп» от таких атак зачастую довольно мал, поэтому злоумышленникам приходится прибегать к различным ухищрениям, чтобы максимизировать выгоду с каждой зараженной машины. Например, в августе этого года мы заметили довольно любопытный способ заражения: на машине жертвы запускался троянец (обычный, детектирующийся нашими решениями как Trojan.Win32.Generic), который устанавливал программы для администрирования и вместе с добавлением нового пользователя открывал доступ к компьютеру по RDP. Затем на зараженной машине запускался шифровальщик Trojan-Ransom.Win32.Crusis, следом стартовал загрузчик майнера XMRig, и начинался майнинг криптовалюты Monero.

В результате, когда пользователь только прочитал требование выкупа, его компьютер уже начал приносить злоумышленникам деньги. Кроме этого, доступ по RDP позволял атакующему в ручном режиме изучить сеть жертвы и при желании продолжить распространение на остальные узлы.

Информация о файлах троянца:

- mssql — PC Hunter x64 (f6a3d38aa0ae08c3294d6ed26266693f)

- mssql2 — PC Hunter x86 (f7d94750703f0c1ddd1edd36f6d0371d)

- exe — nmap-подобный сканер сети (597de376b1f80c06d501415dd973dcec)

- bat — удаление shadow copy

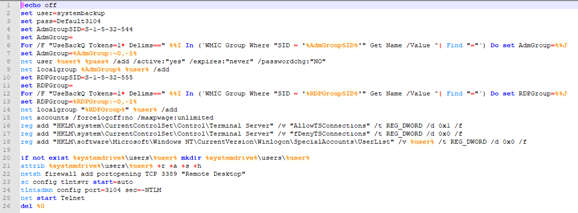

- systembackup.bat — создание нового пользователя, его добавление в группу администраторов, открытие порта для доступа по RDP и запуск Telnet-сервера

- exe — IOBIT Unlocker (5840aa36b70b7c03c25e5e1266c5835b)

- EVER\SearchHost.exe — Everything software (8add121fa398ebf83e8b5db8f17b45e0)

- EVER\1saas\1saas.exe — шифровальщик Trojan-Ransom.Win32.Crusis (0880430c257ce49d7490099d2a8dd01a)

- EVER\1saas \LogDelete — загрузчик майнера (6ca170ece252721ed6cc3cfa3302d6f0, HEUR:Trojan-Downloader.Win32.Generic)

Файл systembackup.bat — добавление юзера и открытие доступа по RDP

Мы решили с помощью KSN проверить, как часто встречаются XMRig и его модификации в связке со зловредами. Выяснилось, что в августе 2020 года было зафиксировано более 5 тысяч попыток его установки на компьютеры пользователей. Ответственными за распространение оказались семейство Prometei и новое семейство, получившее название Cliptomaner.

Бэкдор Prometei

Семейство Prometei известно с 2016 года, но вместе с XMRig было впервые замечено в феврале 2020 года. При этом распространялся бэкдор необычным способом: если при обычных атаках злоумышленники пытаются получить доступ к серверу с помощью различных эксплойтов, в этот раз они использовали брутфорс. Получив с его помощью логины и пароли от машин с MS SQL, злоумышленники с помощью функции T-SQL xp_cmdshell запускали несколько powershell-скриптов и благодаря эксплуатации уязвимости CVE-2016-0099 повышали привилегии текущего пользователя. После этого на машину жертвы устанавливался троянец Purple Fox и сам Prometei. Атака происходила в полностью автоматическом режиме, начиная с брутфорса данных для подключения к SQL-серверу и заканчивая установкой Prometei.

Интересным является процесс установки: исполняемый файл .NET, упакованный в ELF-файл стандартными средствами среды .NET Core — Apphost, отправляет на командный сервер информацию о зараженной машине, а затем загружает майнер криптовалюты и конфигурацию для него. Версии загрузчиков для Windows и Linux отличаются лишь небольшими деталями: сборка .NET под разные платформы избавила злоумышленников от необходимости создания отдельного загрузчика для Linux и позволила майнить криптовалюту на мощных серверах под управлением Windows или Linux.

Майнер Cliptomaner

Обнаруженный в сентябре 2020 года Cliptomaner очень похож на своих «коллег по цеху»: как и они, он не просто майнит криптовалюту, но также способен подменять адреса криптокошельков в буфере обмена. Версия майнера подбирается на основе конфигурации компьютера и скачивается с командного центра. Зловред распространяется под видом ПО для аудиооборудования Realtek. В целом, мы не увидели здесь каких-либо новых техник, однако интересным является тот факт, что Cliptomaner полностью написан на скриптовом языке AutoIT. В большинстве случаев семейства с подобным поведением пишут на компилируемых языках, например C# или C, но в данном случае авторы решили подойти к задаче более творчески и написали объемный скрипт, который выбирает нужную версию майнера и получает от командного центра адреса кошельков для выполнения подмены.

Подмена кошельков в буфере обмена

Защитные решения «Лаборатории Касперского» детектируют вышеперечисленные вредоносные программы со следующими вердиктами: HEUR:Trojan.MSIL.Prometei.gen, HEUR:Trojan.Script.Cliptomaner.gen, HEUR:Trojan-Downloader.Win32.Generic, Trojan-Ransom.Win32.Crusis, Trojan.Win64.Agentb, not-a-virus:RiskTool.Win64.XMRigMiner

Индикаторы заражения (IoC)

Домены

taskhostw[.]com

svchost[.]xyz

sihost[.]xyz

srhost[.]xyz

2fsdfsdgvsdvzxcwwef-defender[.]xyz

Кошельки для подмены

LTC: LPor3PrQHcQv4obYKEZpnbqQEr8LMZoUuX

BTC: 33yPjjSMGHPp8zj1ZXySNJzSUfVSbpXEuL

ETH: 0x795957d9753e854b62C64cF880Ae22c8Ab14991b

ZEC: t1ZbJBqHQyytNYtCpDWFQzqPQ5xKftePPt8

DODGE: DEUjj7mi5N67b6LYZPApyoV8Ek8hdNL1Vy

MD5

1273d0062a9c0a87e2b53e841b261976

16b9c67bc36957062c17c0eff03b48f3

d202d4a3f832a08cb8122d0154712dd1

6ca170ece252721ed6cc3cfa3302d6f0

1357b42546dc1d202aa9712f7b29aa0d

78f5094fa66a9aa4dc10470d5c3e3155

По следу майнера XMRig

Aidar

добрый день, Есть какая нибудь возможность вернуть деньги, отправленный на вышеуказаный кошелек LTC

сергей

я думаю, что за новый кошелек 33yPjjSMGHPp8zj1ZXySNJzSUfVSbpXEuL а это благотворительный фонд подари 0,2 BTC, Все настолько прозрачно что переводы не прекращаются с 2019-11-17.