Взломанные сайты, серверы, превращенные в узлы ботсетей, shell-аккаунты и бэкдоры, продаваемые на черном рынке, — это происходит в интернете ежедневно. В нашей статье мы поговорим о том, что и как делают злоумышленники, а также о том, что мы можем предпринять, чтобы не стать их мишенью.

ВВЕДЕНИЕ

Недавно мы с моим коллегой антивирусным экспертом Тимом Армстронгом (Tim Armstrong) из американского офиса «Лаборатории Касперского» обратили внимание на утилиту, которую дефейсеры используют для того, чтобы отправлять информацию о массовых атаках, в результате которых изменяется внешний вида веб-сайтов, в единый большой архив дефейсов. На сайте с утилитой для дефейса также предлагался РНР-бэкдор. Из любопытства я сделал несколько запросов в Google, чтобы посмотреть, насколько распространен данный бэкдор, попадутся ли мне другие подобные бэкдоры, и можно ли через поисковые запросы Google найти сотни взломанных серверов с различными PHP-бэкдорами

Затем я стал изучать, как эти бэкдоры размещаются на серверах и какие технологии и методы используют для этого злоумышленники.

В целом, вся установка достаточно проста, но прежде чем углубляться в детали, я бы хотел определиться с терминологией, которая будет использована в этой статье. В компьютерном сообществе используются термины «дефейсер», «взломщик», «хакер», а в средствах массовой информации все эти злоумышленники именуются просто хакерами. Однако я предпочитаю использовать термин «дефейсер», когда говорю о тех, кто стоит за этими утилитами и играми с изменением облика сайта.

Дефейсер — это человек, которого в действительности не очень заботит, что за сайт он атакует. Его главная задача — найти и использовать уязвимость сервера, а затем либо заменить содержание сайта, либо загрузить на него файл в качестве доказательства факта взлома. Никто точно не знает, зачем дефейсеры это делают, поскольку никакую денежную выгоду они не получают. Однако если взглянуть на архивы эксплойтов, становится ясно, что различные группы дефейсеров конкурируют друг с другом. Как уже говорилось ранее, средства массовой информации называют этих людей хакерами. Но я бы сказал, что настоящие хакеры не атакуют сайты, выбранные наугад, они используют свои знания для проведения целевых атак. Хакеры намеренно стараются сделать так, чтобы хозяин сайта не знал об атаке, и предпринимают все возможное для сокрытия ее следов.

Атаки дефейсеров называют дефейсами. Существуют большие сайты, которые являются архивами дефейсов. Эти архивы открыты для всеобщего доступа, и конкурирующие между собой группы всегда могут видеть, сколько очков они (или их конкуренты) набрали, взломав то или иное количество сайтов.

Как я уже говорил, дефейсеров не интересует, что за сайты станут их мишенью. В большинстве случаев они просто используют автоматические утилиты для поиска уязвимых серверов и эксплуатации найденных уязвимостей. Эксплойт автоматически загружает на зараженный сервер бэкдор, который затем будет обеспечивать, например, shell-доступ к зараженному серверу. После этого дефейсер может запускать через бэкдор атаки, такие как, например, попытка повышения привилегий с применением локальных эксплойтов, использующих уязвимости в ядре, или внесение зараженного сервера в архив дефейсов. Эти бэкдоры также могут продаваться на черном рынке, а покупатели уже могут превращать зараженный сервер в узел DDoS-сети или использовать его для проведения массовых рассылок спама.

После проведения атаки дефейс автоматически заносится в архив. Ниже в качестве примера приведен скриншот: фрагмент бэкдора, который отправляет информацию в большой архив дефейсов.

Ниже приведены примеры скриншотов веб-сайтов, которые содержат статистику по группам дефейсов.

source: www.zone-h.org

Существует специальный раздел для взломанных сайтов высокого ранга, т.е. сайтов больших компаний, организаций или правительств. Некоторым доменам верхнего уровня (TLD, top level domains) автоматически приписывается высокий статус. Ниже приведен скриншот со списком атак, мишенью которых являлись веб-сайты высокого ранга:

source: www.zone-h.org

На сайте даже предлагается статистика — за сутки, месяц, год:

source: www.zone-h.org

МЕТОДЫ

Совершенно разные группы дефейсеров используют очень похожие методы: у них есть сканеры, которые обнаруживают уязвимые серверы и затем используют найденные уязвимости для загрузки на них бэкдоров. Эти бэкдоры сообщают информацию о зараженных серверах атакующему, а иногда выступают в роли дополнительных сканеров.

В большинстве случаев применяются известные, а не zero-day эксплойты. Нижеприведенный скриншот дает представление о том, какие уязвимости были широко доступны в один отдельно взятый день.

Злоумышленники часто используют Google Dorks для выявления уязвимых серверов. Google Dorks — это тип особым образом сформированных запросов, которые можно использовать, например, для поиска всех веб-сайтов, работающих с определенной версией определенной программы. В некоторых случаях бэкдор загружает базы данных, содержащих Google Dorks, и становится сканирующим узлом для поиска новых уязвимых серверов.

Ниже приведен скриншот сайта, на котором предлагается Google Dorks для VopCrew IJO Scanner v1.2

ИНСТРУМЕНТЫ

Утилиты, которые дефейсеры используют для поиска новых уязвимых серверов, в основном проверяют наличие двух типов уязвимостей: удаленное или локальное включение файла.

Вот лишь некторые из бесплатных утилит. Все они находятся в свободном доступе:

- LFI intruder

- VopCrew IJO Scanner v1.2

- Single LFI vulnerable scanner

- SCT SQL SCANNER

- Priv8 RFI SCANNER v3.0

- PITBULL RFI-LFI SCANNER

- Osirys SQL RFI LFI SCANNER

- FeeLCoMz RFI Scanner Bot v5.0 By FaTaLisTiCz_Fx

Как мы уже сказали, как только дефейсеры находят и взламывают уязвимый сервер, они загружают на него бэкдор. Бэкдоры выполняют разнообразные задачи, но большинство из них наделены функциями обхода защиты РНР, кражи информации, чтения/изменения файлов, получения доступа к базам данных SQL, взлома паролей, исполнения производных команд и повышения привилегий. В ходе своего исследования я нашел более сотни различных РНР-бэкдоров и образцов shell-кода, но выяснилось, что почти все они используют одну и ту же базу: большинство выявленных бэкдоров основываются на:

- r57

- c99

- Locus7Shell

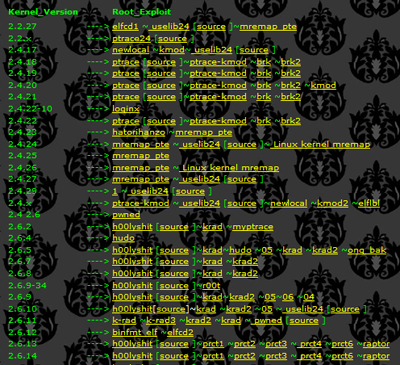

Прием, который бэкдор использует для повышения привилегий, как правило, выполняется с применением так называемых авторутеров или путем извлечения паролей из файлов конфигурации, находящихся на зараженном сервере. Авторутеры — это просто shell-скрипты, которые загружают пакет предварительно скомпилированных эксплойтов,, готовых для исполнения. Затем shell-скрипты анализируют компьютер, чтобы понять, какие эксплойты запускать, а потом и запускают их. Если эксплойту удастся успешно повысить привилегии, следом устанавливается другой бэкдор или руткит. Есть несколько веб-сайтов, которые предлагают такие авторутеры. Пример одного из них — на скриншоте ниже:

РЕШЕНИЕ

Одна из наиболее серьезных проблем в борьбе с дефейсами состоит в том, что дефейсеры не только эксплуатируют технические уязвимости, они еще и пользуются невежественностью администраторов сайтов. Большинство людей, которые сегодня работают с веб-серверами, не понимают важности того, что система должна отвечать современным требованиям и быть полностью закрытой патчами.

Несмотря на то что устанавливать патчи важно и сравнительно просто, по каким-то причинам одной из самых распространенных проблем безопасности является нежелание вовремя обновлять программное обеспечение. В процессе повышения уровня квалификации своего IT-персонала компании и организации часто тратят много времени и сил на объяснение механизмоввнедрения SQL-кода или переполнения буфера и возможных последствий этого, тогда как разумнее было бы сконцентрироваться на своевременной установке патчей и правильной конфигурации системы.

Еще одна серьезная проблемасостоит в том, что администраторы почему-то считают операционные системы Linux/Unix более защищенными, чем Windows, и просто не считают нужным заботиться об их безопасности и правильной конфигурации.

Правильная настройка способна в той или иной степени защитить веб-сервер от определенных типов эксплойтов. Например, многие эксплойты, упомянутые в этой статье, эксплуатируют file-Inclusion-уязвимости, которые позволяют атакующему включать в текущий документи любой файл по своему выбору ; в некоторых случаях это могут быть файлы с внешних сайтов. Достаточно лишь установить, из какой папки конкретному веб-приложению или веб-сайту разрешается включать файлы, — и проблема защиты от подобного типа эксплойтов будет решена.

Массовые дефейсы: инструменты и методы, используемые злоумышленниками