Развитие информационных угроз в третьем квартале 2024 года

Развитие информационных угроз в третьем квартале 2024 года. Статистика по ПК

Развитие информационных угроз в третьем квартале 2024 года. Мобильная статистика

Целевые атаки

Новая APT-угроза, нацеленная на российские государственные структуры

В мае 2024 года мы обнаружили новую продолжительную атаку повышенной сложности, целью которой стали российские государственные организации. CloudSorcerer — это сложный инструмент кибершпионажа, предназначенный для скрытого мониторинга, сбора и эксфильтрации данных через облачные службы Microsoft, Yandex и Dropbox. Зловред использует их в качестве командных серверов и взаимодействует с ними через API с помощью токенов аутентификации. CloudSorcerer также использует в роли начального командного сервера репозиторий GitHub. CloudSorcerer функционирует как один из двух модулей (для связи и сбора данных), в зависимости от того, внутри какого процесса он выполняется, однако запускается из одного исполняемого файла. Для осуществления вредоносных операций он задействует интерфейсы COM-объектов Microsoft.

По принципу действия CloudSorcerer напоминает APT-угрозу CloudWizard, о которой мы сообщали в 2023 году. Однако код новой вредоносной программы совершенно иной. Поэтому мы полагаем, что за CloudSorcerer стоит новая APT-группа, применившая аналогичный метод взаимодействия с публичными облачными службами.

Спустя два месяца, в июле 2024 года, CloudSorcerer снова был замечен в атаках на российские государственные организации и IT-компании. В кампании, которую мы назвали EastWind, применялись фишинговые письма с вложенными в них вредоносными ярлыками для доставки вредоносного ПО на целевые компьютеры. Вредоносная программа, получавшая команды через облачный сервис Dropbox, использовалась для загрузки дополнительной полезной нагрузки.

Один из загружаемых зловредов представлял собой имплант под названием GrewApacha, который по меньшей мере с 2021 года фигурировал в атаках группы APT31. Второй был обновленной версией бэкдора, который авторы CloudSorcerer использовали в своих предыдущих атаках. В роли начальных командных серверов он использовал профили LiveJournal и Quora.

В последних атаках мы наблюдали ранее неизвестный имплант под названием PlugY с функциями классического бэкдора. Это вредоносное ПО, загружаемое через бэкдор CloudSorcerer, обладает довольно обширным набором команд и поддерживает три различных протокола для связи с командным сервером. Его код похож на код бэкдора DRBControl (он же Clambling), авторство которого приписывается APT27.

BlindEagle использует технику DLL sideloading

В августе мы сообщили о новой кампании Blind Eagle — APT-группы, которая по крайней мере с 2018 года атакует правительственные организации, учреждения финансового, энергетического и нефтегазового сектора и другие отрасли в Латинской Америке. По используемым тактикам, техникам и процедурам (TTP), а также артефактам эта кампания похожа на предыдущие атаки BlindEagle, однако злоумышленники добавили в набор инструментов еще один прием — DLL sideloading.

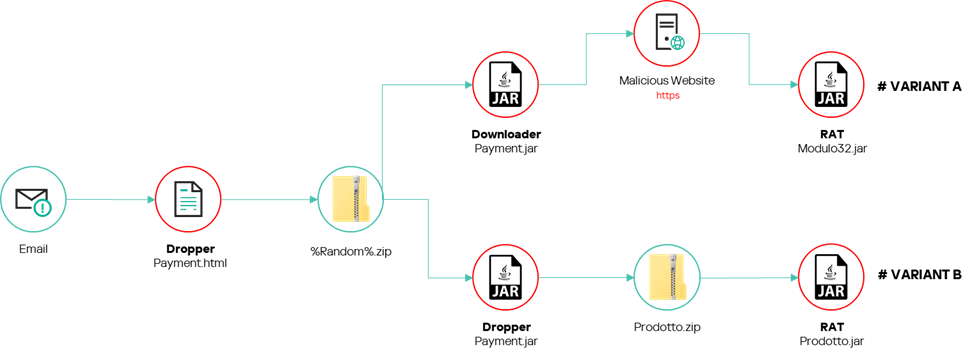

Атака начинается с рассылки фишинговых писем, маскирующихся под судебный приказ или повестку от одного из учреждений судебной системы Колумбии. В теле электронного письма и в приложенном файле — документе PDF или Word — содержится ссылка. Атакующие убеждают жертву перейти по ссылке, чтобы скачать документы, относящиеся к судебному иску.

В действительности эти документы представляют собой защищенные паролем ZIP- или другие архивы. В них содержится чистый исполняемый файл, отвечающий за запуск процесса заражения посредством DLL sideloading, а также различные вредоносные файлы, используемые в цепочке атак. В одном из них содержится встроенный загрузчик HijackLoader, который расшифровывает и загружает конечную полезную нагрузку —вариант AsyncRAT, одного из троянцев для получения удаленного доступа (RAT), использовавшихся BlindEagle в предыдущих кампаниях.

Более подробную информацию об этой кампании, а также о тактиках, техниках и процедурах, используемых этой APT-группой можно прочитать здесь.

Tropic Trooper шпионит за правительственными организациями на Ближнем Востоке

Целью APT-группы Tropic Trooper, действующей с 2011 года, традиционно являются правительственные, медицинские, транспортные организации и предприятия высокотехнологичных отраслей, расположенные на Тайване, Филиппинах и в Гонконге. Однако начиная с июня 2023 года Tropic Trooper проводит серию кампаний, нацеленных на правительственные структуры на Ближнем Востоке.

Мы обратили внимание на эту угрозу в июне этого года, когда наша система телеметрии несколько раз оповестила нас о новом варианте веб-шелла China Chopper, обнаруженном на публичном веб-сервере. China Chopper — это вредоносный инмлант, который используется многими китайскоговорящими злоумышленниками.

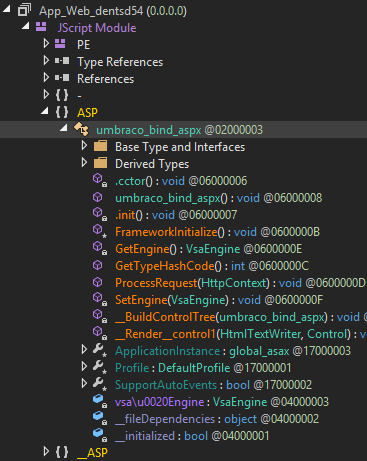

На затронутом сервере была установлена CMS (система управления контентом) под названием Umbraco. Она представляет собой CMS-платформу для публикации контента с открытым исходным кодом, написанную на C#. Выявленный веб-шелл был скомпилирован как модуль .NET для Umbraco CMS.

В дальнейшем мы попытались найти на этом публичном сервере другие подозрительные объекты и обнаружили несколько наборов вредоносного ПО. Среди них — инструменты для работы с уже скомпрометированными целями. С некоторой долей уверенности можно утверждать, что они имеют отношение к этому вторжению. Мы также выявили новые импланты, предназначенные для перехвата порядка поиска DLL-библиотек, которые загружаются из легитимного уязвимого исполняемого файла, поскольку в нем не указан полный путь к нужной DLL. В ходе этой цепочки атаки злоумышленники пытались запустить загрузчик Crowdoor, названный в честь бэкдора SparrowDoor, о котором подробно рассказывала компания ESET. Во время атаки средства киберзащиты заблокировали первый образец Crowdoor, что заставило злоумышленников переключиться на новый, ранее не зарегистрированный вариант, выполняющий почти те же функции.

Мы с высокой степенью уверенности приписываем эту активность китаеязычной APT-группе Tropic Trooper. Обнаруженные техники совпадают с теми, которые были замечены в предыдущих кампаниях Tropic Trooper. Кроме того, многие найденные нами образцы относятся к семействам, ранее приписываемым Tropic Trooper.

Эта кампания интересна тем, что целью китайскоговорящих злоумышленников стала платформа CMS, на которой публиковались исследования на тему прав человека на Ближнем Востоке, в частности связанные с ситуацией вокруг конфликта между Израилем и Хамас. Проведенный нами анализ показал, что целью атаки была вся система, то есть злоумышленников интересовал ее контент.

Из 12 в 21: связи между APT-группами Twelve и BlackJack

Весной 2024 года в Telegram-канале -=TWELVE=- начали публиковаться личные данные реальных людей. Вскоре канал был заблокирован за нарушение условий пользования мессенджером, и группа на несколько месяцев исчезла с радаров. Однако, исследуя атаку, совершенную в конце июня, мы обнаружили методы, идентичные методам Twelve, и использование командных серверов, связанных с этой группой.

Группа Twelve возникла в апреле 2023 года на волне российско-украинского конфликта и с тех пор атакует российские правительственные организации. Группа специализируется на шифровании с последующим удалением данных своих жертв, что позволяет предположить, что основной целью группы является нанесение максимального ущерба. Twelve также похищает конфиденциальную информацию из атакованных систем и публикует ее в своем Telegram-канале.

Примечательно, что Twelve использует общую инфраструктуру и ресурсы с группой DARKSTAR (ранее известной как Shadow или COMET), что позволяет предположить, что они принадлежат к одному синдикату или кластеру активности. В пользу этой версии также говорит сходство тактик, техник и процедур двух групп. Однако, если действия Twelve носят явно хактивистский характер, то DARKSTAR придерживается классической модели двойного вымогательства. Подобная вариативность целей синдиката говорит о сложности и разнообразии современного ландшафта киберугроз.

В нашем сентябрьском отчете о Twelve мы использовали методологию Unified Kill Chain для анализа деятельности группы.

Мы также обнаружили, что используемые тактики, техники и процедуры имеют много общего с BlackJack, другой хактивистской группой, появившейся в конце 2023 года. В своем Telegram-канале эта группа заявляет, что ее целью является поиск уязвимостей в сетях российских организаций и государственных учреждений. Эта группа взяла на себя ответственность более чем за дюжину атак; наша телеметрия содержит информацию о и других, не обнародованных, атаках, где индикаторы указывают на причастность BlackJack.

Группа использует только свободно распространяемое ПО с открытым исходным кодом: утилиту ngrok для туннелирования, Radmin, AnyDesk и PuTTY для удаленного доступа, вайпер Shamoon и утекшую версию шифровальщика LockBit. Это лишний раз подтверждает, что перед нами хактивистская группа, не обладающая ресурсами, характерными для крупных APT-групп.

Прочее вредоносное ПО

Как «профессиональные» шифровальщики дают толчок новым группам вымогателей

Киберпреступники, желающие заработать на шифровании данных с последующим вымогательством, далеко не всегда сами разрабатывают программное обеспечение. Они могут купить образец вредоносного ПО в даркнете, примкнуть к состоявшейся группе или найти код программы-шифровальщика в свободном доступе. За последние месяцы мы опубликовали несколько закрытых отчетов, в которых подробно рассказали именно об этом.

В апреле IxMetro подвергся атаке, в которой использовался новый вариант шифровальщика, получивший название SEXi, — по имени группы, специализирующейся в основном на приложениях ESXi. Во всех исследованных нами случаях в организациях, подвергшихся атаке, использовались неподдерживаемые версии ESXi. Эта группа в зависимости от платформы — Windows или Linux — внедряет шифровальщик LockBit или Babuk, соответственно.

Как правило, злоумышленники оставляют записку с адресом электронной почты или URL-адресом сайта, на котором публикуются утекшие данные. В рассмотренном нами случае в записке был указан идентификатор пользователя, связанный с мессенджером Session. Этот идентификатор принадлежал злоумышленникам и был один и тот же в разных атаках SEXi. Это говорит о непрофессионализме, а также о том, что у злоумышленников не было сайта для публикации украденных данных в сети TOR.

За свою относительно короткую историю (с апреля 2022 года) группа Key Group (она же Keygroup777) использовала не менее восьми различных семейств шифровальщиков:

Группа активна в течение двух лет, и все это время она корректирует свои тактики, техники и процедуры с каждым новым вариантом шифровальщика. Например, закрепление в системе всегда осуществляется через реестр, но реализация этого механизма различается в зависимости от семейства. Чаще всего используется системная функция автозапуска, но мы также наблюдали, как злоумышленники закрепляются через папку автозагрузки. Русскоязычные группы, как правило, действуют за пределами России, но Key Group — исключение из этого правила. Как и в случае с SEXi, злоумышленники не отличаются профессионализмом. Например, основным каналом их командного сервера служит репозиторий GitHub, что значительно упрощает отслеживание, а для коммуникации группа использует Telegram вместо выделенного сервера в сети TOR.

Mallox — относительно новый вариант шифровальщика, который появился в 2021 году. В 2022 году его авторы запустили партнерскую программу. Неясно, как они получили исходный код: возможно, они написали его с нуля, воспользовались уже опубликованным или утекшим в Сеть или же, как они сами утверждают, просто купили его. Начав свою деятельность как самостоятельная группа, Mallox вскоре после своего появления запустила партнерскую программу. Что примечательно, группа сотрудничает только с русскоязычными партнерами и не приветствует новичков. Кроме того, у них есть строгие требования к выбору организаций, которые могут атаковать их партнеры: это должны быть компании с прибылью не менее 10 миллионов долларов США, а трогать больницы и образовательные учреждения запрещается. У каждого партнера есть свой идентификатор, что позволяет Mallox следить за активностью своей партнерской сети. В 2023 году у группы насчитывалось 16 активных партнеров. В 2024 году из первоначальных партнеров группы активными остались только восемь, а новичков больше не принимали. В остальном Mallox — типичный охотник на крупную дичь, с собственным сайтом для публикации украденных данных, сервером в сети TOR и так далее.

Подробнее об этих угрозах можно прочитать здесь. Ознакомиться с нашим полным отчетом о шифровальщике Mallox можно здесь. Если вы хотите узнать больше о нашем сервисе информирования о crimeware (вредоносном ПО, которое используется для совершения киберпреступлений), напишите по адресу crimewareintel@kaspersky.com.

Бэкдор HZ Rat для macOS

В июне мы обнаружили macOS-версию бэкдора HZ Rat. Она использовалась для атаки на пользователей корпоративного мессенджера DingTalk и социальной сети с функциями мессенджера WeChat. Хотя изначальная точка распространения зловреда нам неизвестна, мы смогли найти установочный пакет для одного из образцов бэкдора. Это файл с именем OpenVPNConnect.pkg.

Полученные нами образцы практически в точности повторяют функциональность версии бэкдора для Windows и отличаются только полезной нагрузкой, получаемой в виде шелл-скриптов с сервера злоумышленников. Мы заметили, что некоторые версии бэкдора подключаются к командному серверу при помощи локальных IP-адресов, что натолкнуло нас на мысль о возможном целевом характере этой угрозы. Это также может свидетельствовать о намерениях злоумышленников использовать бэкдор для дальнейшего продвижения по сети жертвы.

Собранная информация о месте работы жертвы и ее контактные данные позволяют злоумышленнику устанавливать слежку за интересующими его лицами и более тщательно готовить будущие атаки. На момент исследования мы не видели, как используются две из поддерживаемых бэкдором команд — на запись файла на диск и отправку файла на сервер, — поэтому полные намерения злоумышленников остаются неясными.

Хактивистская группа Head Mare атакует компании из России и Беларуси

С начала российско-украинского конфликта появилось множество хактивистских групп, основная цель которых зачастую заключается не в получении финансовой выгоды, а в нанесении как можно большего ущерба компаниям противоположной стороны конфликта. Head Mare — одна из таких групп, нацеленная исключительно на организации, расположенные в России и Беларуси.

При этом, в отличие от других подобных групп, Head Mare использует более актуальные методы получения первоначального доступа. Так, злоумышленники взяли на вооружение относительно свежую уязвимость CVE-2023-38831 в WinRAR, позволяющую атакующему с помощью специально подготовленного архива выполнить в системе произвольный код. Этот подход позволяет группе эффективнее доставлять и лучше маскировать вредоносную нагрузку.

Как и большинство хактивистских групп, Head Mare ведет публичный аккаунт в социальной сети X, где размещает информацию о некоторых из своих жертв.

Head Mare атакует различные секторы экономики: государственные учреждения, энергетику, транспорт, промышленность и индустрию развлечений. В своих атаках группа в основном использует общедоступное программное обеспечение, что является характерной чертой большинства хактивистских групп. Однако в инструментарий Head Mare также входит вредоносное ПО собственного производства (PhantomDL и PhantomCore), доставляемое с помощью фишинговых писем. Кроме того, помимо основной цели — нанесения ущерба организациям, Head Mare также использует программы-шифровальщики LockBit и Babuk, требуя выкуп за восстановление зашифрованных данных.

Loki: новый приватный агент для популярного фреймворка Mythic

В июле 2024 года мы обнаружили ранее неизвестный бэкдор Loki, который применялся в ряде целевых атак на российские организации из различных сфер, в том числе — машиностроения и здравоохранения. Изучив вредоносный файл и открытые источники, мы выяснили, что Loki — это приватная версия агента для фреймворка с открытым исходным кодом Mythic. Этот проекта возник из фреймворка Apfell с открытым исходным кодом, который предназначался для постэксплуатации скомпрометированных macOS-систем. Два года спустя к нему присоединилось несколько разработчиков, фреймворк стал кроссплатформенным и был переименован в Mythic. Mythic позволяет использовать агенты на любом языке, созданные под любую платформу с необходимой разработчику функциональностью. На данный момент в официальном репозитории Mythic опубликовано порядка двух десятков агентов, включая Loki.

Обнаруженный нами агент Loki является совместимой с Mythic версией агента для другого фреймворка, Havoc. Модификация Loki унаследовала от Havoc различные техники для усложнения анализа агента, такие как шифрование своего образа в памяти, непрямой вызов системных функций API, поиск функций API по хэшам и другие. Но, в отличие от агента для Havoc, Loki был разделен на загрузчик и DLL, в которой реализована основная функциональность зловреда.

Основываясь на данных нашей телеметрии и именах зараженных файлов, мы полагаем, что в некоторых случаях Loki распространялся по электронной почте, и ничего не подозревающая жертва запускала файл самостоятельно. С этой угрозой столкнулись более десятка компаний, при этом мы полагаем, что число потенциальных жертв может быть больше.

Пока нет достаточных данных, чтобы приписать Loki какой-либо известной группе. Вместо стандартных шаблонов электронных писем для распространения агента злоумышленники, вероятно, используют индивидуальный подход к своим целям. Также мы не заметили уникальных инструментов на зараженных машинах, которые могли бы помочь в атрибуции. Похоже, что злоумышленники предпочитают использовать только общедоступные утилиты для туннелирования трафика, такие как gTunnel и ngrok, а также инструмент goReflect для их модификации.

Tusk: разбор сложной кампании с использованием стилеров

Специалисты глобальной команды экстренного реагирования на киберинциденты (GERT) «Лаборатории Касперского» обнаружили сложную кампанию русскоязычных киберпреступников, состоящую из множества подкампаний. Каждая из них имитирует определенный легитимный проект: злоумышленники вносят незначительные изменения в названия и брендинг, а также используют многочисленные аккаунты в социальных сетях, чтобы вызвать доверие у жертв.

Первичные загрузчики всех активных подкампаний размещаются в Dropbox. Через них на устройство жертвы доставляются образцы вредоносного ПО, в частности стилеры (Danabot и StealC) и клипперы (отслеживают содержимое буфера обмена). Помимо этого, злоумышленники используют техники фишинга, чтобы обманом выманить у пользователей конфиденциальную информацию, например учетные данные. Позже они могут продавать их в даркнете или использовать для несанкционированного доступа к игровым аккаунтам и криптовалютным кошелькам жертв, чтобы красть средства напрямую.

На момент проведения анализа нам удалось выявить три активных и шестнадцать неактивных подкампаний. Мы дали им общее название Tusk (англ. «бивень»), потому что в трех активных кампаниях в сообщениях логов первичных загрузчиков употреблялось слово «мамонт», которым русскоговорящие злоумышленники обозначают жертву. Неактивные подкампании, которые мы проанализировали, — это либо старые кампании, либо еще не запущенные.

Наш отчет содержит анализ трех последних активных подкампаний: TidyMe, RuneOnlineWorld и Voico.

Подкампании Tusk демонстрируют продолжительность и гибкость этой угрозы: злоумышленники умело подражают легитимным проектам, чтобы обмануть своих жертв. Пользуясь доверием пользователей к известным платформам, они разворачивают вредоносное ПО, способное красть конфиденциальные данные, компрометировать системы и в конечном итоге приносить атакующим финансовую выгоду.

Опора на методы социальной инженерии (такие, как фишинг) в сочетании с многоэтапными механизмами распространения вредоносного ПО говорит о продвинутых возможностях злоумышленников, стоящих за этой кампанией. Использование таких платформ, как Dropbox, для размещения первичных загрузчиков, а также методы развертывания стилеров и клипперов указывают на скоординированные усилия, направленные на то, чтобы избежать обнаружения и максимизировать эффект проводимых операций.

Сходства подкампаний и их общая инфраструктура предполагает, что за сложной кампанией может стоять один и тот же финансово мотивированный злоумышленник (или группа злоумышленников).

Обнаружение 16 неактивных подкампаний, в свою очередь, подчеркивает динамичный и адаптируемый характер деятельности злоумышленников.

С полным текстом отчета вы можете ознакомиться здесь.

SambaSpy

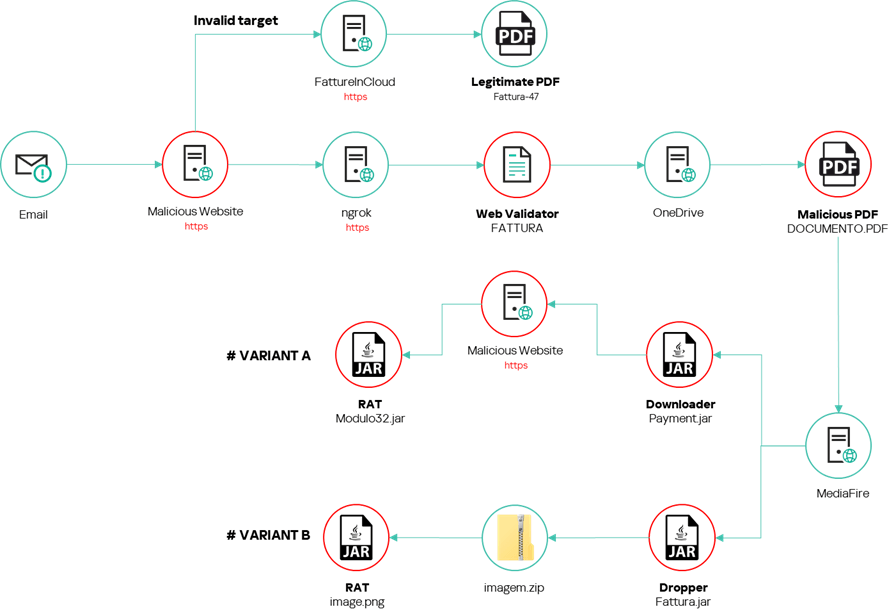

В мае мы обнаружили кампанию, нацеленную исключительно на пользователей из Италии. Это было довольно неожиданно, ведь обычно злоумышленники следуют принципу: чем шире охват, тем выше потенциальная прибыль. Однако в этой кампании на разных этапах цепочки заражения злоумышленники пытаются убедиться, что зловред выполняется только на компьютерах жителей Италии.

Конечной полезной нагрузкой является новый троянец удаленного доступа (RAT) под названием SambaSpy, написанный на Java и замаскированный с помощью обфускатора Zelix KlassMaster. Зловред обладает широкими возможностями. К ним относятся: управление файловой системой, управление процессами, регистрация нажатий клавиш, захват экрана и управление веб-камерой.

Злоумышленники завлекают своих жертв с помощью фишинговых писем, замаскированных под сообщения от агентства недвижимости. Если получатель переходит по ссылке в сообщении, он перенаправляется на вредоносный сайт, который проверяет язык системы и браузера. Если язык системы потенциальной жертвы итальянский и она открывает ссылку в Edge, Firefox или Chrome, то выполняется скачивание вредоносного PDF-файла, содержащего либо дроппер, либо загрузчик. Разница между ними минимальна: дроппер сразу устанавливает троянца, а загрузчик сначала скачивает необходимые компоненты с серверов злоумышленников. Все, кто не соответствует этим критериям, перенаправляются на сайт итальянского облачного сервиса, предназначенного для управления счетами и ценовыми предложениями.

И хотя мы не знаем, какая именно группа киберпреступников стоит за этой изощренной атакой, косвенные улики указывают на то, что злоумышленники говорят на бразильском варианте португальского языка. Мы также знаем, что они уже развернули свою деятельность в Испании и Бразилии, — об этом свидетельствуют домены, используемые этой же группой в других обнаруженных кампаниях.

Развитие информационных угроз в третьем квартале 2024 года