Почти год назад мы написали первый блогпост про мобильный троянец Svpeng. Тогда оказалось, что на первый взгляд обычный зловред класса Trojan-SMS воровал деньги с банковских счетов посредством SMS-банкинга.

Позже мы обнаружили, что киберпреступники усовершенствовали функционал троянца, и тот стал активнее атаковать пользователей мобильного банкинга, в частности клиентов трех крупнейших российских банков. Svpeng дожидался, пока пользователь откроет окно приложения для онлайн-банкинга и заменял его своим, стремясь выудить у жертвы необходимые для авторизации логин и пароль. Кроме того, троянец пытался украсть данные банковской карты – для этого он перекрывал приложение Google Play своим окном, в котором запрашивал нужную преступникам информацию.

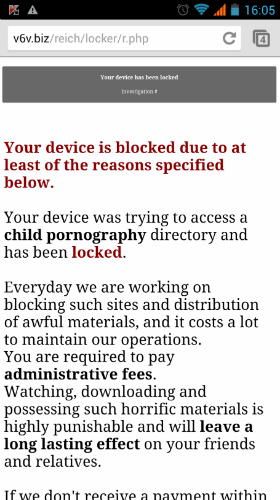

Затем, в начале 2014 года, нам удалось обнаружить новую модификацию Svpeng, обладающую возможностями троянца-вымогателя. По команде с сервера зловред пытался блокировать работу телефона, показывая его владельцу окно с сообщением о мнимом преступлении и требованием уплаты «штрафа» в размере 500 долларов.

Но достаточно быстро этот функционал пропал из новых версий Svpeng. Как оказалось, киберпреступники решили доработать его и выпустить в виде отдельного троянца. Все это время основная версия Svpeng продолжала развиваться и заражать новых пользователей, оставаясь при этом нацеленной на российских пользователей мобильного банкинга.

Но в начале июня нам удалось обнаружить новую, побочную версию этого троянца. В то время, как основная версия нацелена на Россию, 91% процент заражений новой версией приходятся на США. Кроме того, зловред атаковал пользователей из Великобритании, Швейцарии, Германии, Индии и России.

По своим возможностям новый Svpeng – типичный вымогатель. После запуска он имитирует сканирование телефона…

…и конечно же находит запрещенный контент.

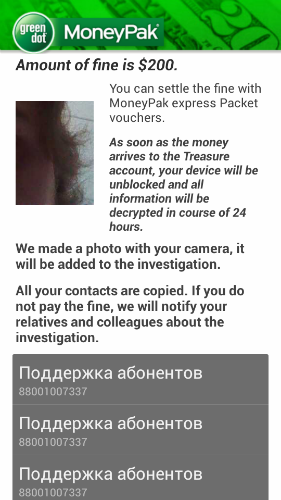

Далее зловред блокирует телефон, и требует заплатить 200 долларов за разблокировку, при этом показывая фотографию пользователя, сделанную фронтальной камерой – практически также действовал недавно обнаруженный Trojan-Ransom.AndroidOS.Pletor.a.

Для получения выкупа создатели троянца используют ваучеры MoneyPak – Svpeng заботливо подсказывает жертве американские магазины, в которых их можно приобрести.

Среди прочих троянцев-вымогателей новую модификацию Svpeng выделяет качественно новая реализация стандартных возможностей – зловред полностью блокирует мобильное устройство, вплоть до невозможности вызвать меню отключения/перезагрузки устройства. Жертва может отключить смартфон с помощью долгого нажатия кнопки выключения, но троянец, конечно же, стартует сразу же после повторного запуска системы.

Нам удалось найти 7 модификаций нового Svpeng, причем в каждой есть упоминание класса Cryptor, но нет ни одной попытки его использования. Это может означать, что в дальнейшем злоумышленники начнут с помощью зловреда шифровать данные пользователя и требовать выкуп за их расшифровку.

Кроме всего функционала, относящегося к вымогательству, в этих версиях есть и другая интересная особенность. Троянец проверяет, не установлены ли в системе приложения из списка:

- com.usaa.mobile.android.usaa

- com.citi.citimobile

- com.americanexpress.android.acctsvcs.us

- com.wf.wellsfargomobile

- com.tablet.bofa

- com.infonow.bofa

- com.tdbank

- com.chase.sig.android

- com.bbt.androidapp.activity

- com.regions.mobbanking

А затем загружает результаты проверки на сервер злоумышленников. Как видите, в этом списке перечислены приложения для мобильного банкинга, предлагаемые крупнейшими банками США. Скорее всего, злоумышленники пока собирают статистику об использовании этих приложений на зараженных устройствах своих жертв. И учитывая, что Svpeng – это в первую очередь банковский троянец, в будущем стоит ожидать атак на клиентов этих банков, использующих мобильные приложения для работы со своим счетом.

Новая версия Svpeng нацелена на жителей США