Несмотря на видеокамеры и риск оказаться в объятьях сотрудников правоохранительных органов, атаки на банкоматы с использованием прямого подключения, так называемые атаки black box, по-прежнему популярны у злоумышленников. Основной причиной этого, как можно предположить, являются низкие требования к квалификации киберграбителя – на специализированных сайтах можно найти как нужные инструменты, так и инструкции по их применению.

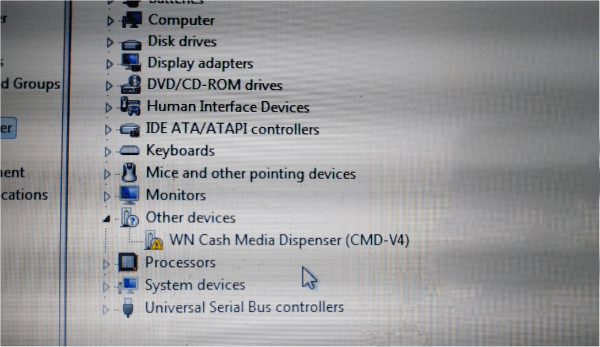

Такие атаки, объединенные инструментарием под условным названием KoffeyMaker, специалисты «Лаборатории Касперского» расследовали в 2017-2018 годах, когда несколько восточноевропейских банков обратились к нам за помощью в расследовании: преступники быстро и практически беспрепятственно опустошали их банкоматы. Довольно быстро стало ясно, что мы имеем дело с black box – злоумышленник вскрывал банкомат, подключал диспенсер к своему ноутбуку, закрывал банкомат и покидал место преступления, оставив устройство внутри. Дальнейшее расследование показало, что в качестве «орудия преступления» выступал ноутбук с установленными драйверами для диспенсера банкомата и пропатченной утилитой KDIAG; для организации удаленного доступа к нему был подключен USB GPRS модем. В качестве ОС использовалась Windows, скорее всего, версии XP, ME или 7 для лучшей совместимости с драйверами.

Дальше ситуация развивалась по стандартному сценарию: в условленное время злоумышленник возвращался и имитировал работу с банкоматом, а его сообщник удаленно подключался к спрятанному ноутбуку, запускал KDIAG и отдавал диспенсеру команду на выдачу банкнот. После этого злоумышленник забирал деньги, а затем и ноутбук. Всю операцию вполне мог реализовать и один человек, однако партнерская схема, в которой один участник является «мулом» и работает непосредственно с деньгами и банкоматом, а второй за долю от награбленного обеспечивает техническое сопровождение операции, более распространена. Добыча с одного банкомата может исчисляться десятками тысяч долларов, а помешать осуществлению атаки может только hardware-шифрование данных на участке «диспенсер – ATM PC».

В целом атака напоминала описанный нами в прошлом году Cutlet Maker, за исключением использованного ПО. Нам удалось воспроизвести все шаги KoffeyMaker в нашей тестовой лаборатории. Необходимые для этого инструменты мы нашли без особого труда — для осуществления атаки использовались легитимные программы, за исключением пропатченного KDIAG, который продукты «Лаборатории Касперского» детектируют как RiskTool.Win32.DIAGK.a. Отметим, что ранее той же самой версией этой программы пользовались киберпреступники из группировки Carbanak.

Хэш-суммы

KDIAG, в т.ч. пропатченные файлы

49c708aad19596cca380fd02ab036eb2

9a587ac619f0184bad123164f2aa97ca

2e90763ac4413eb815c45ee044e13a43

b60e43d869b8d2a0071f8a2c0ce371aa

3d1da9b83fe5ef07017cf2b97ddc76f1

45d4f8b3ed5a41f830f2d3ace3c2b031

f2c434120bec3fb47adce00027c2b35e

8fc365663541241ad626183d6a48882a

6677722da6a071499e2308a121b9051d

a731270f952f654b9c31850e9543f4ad

b925ce410a89c6d0379dc56c85d9daf0

d7b647f5bcd459eb395e8c4a09353f0d

0bcb612e6c705f8ba0a9527598bbf3f3

ae962a624866391a4321c21656737dcb

83ac7fdba166519b29bb2a2a3ab480f8

Драйверы

84c29dfad3f667502414e50a9446ed3f

46972ca1a08cfa1506d760e085c71c20

ff3e0881aa352351e405978e066d9796

4ea7a6ca093a9118df931ad7492cfed5

a8da5b44f926c7f7d11f566967a73a32

f046dc9e38024ab15a4de1bbfe830701

9a1a781fed629d1d0444a3ae3b6e2882

Правило YARA

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

rule software_zz_patched_KDIAG { meta: author = "Kaspersky Lab" filetype = "PE" date = "2018-04-28" version = "1.0" hash = "49c708aad19596cca380fd02ab036eb2" strings: $b0 = { 25 80 00 00 00 EB 13 FF 75 EC } $b1 = { EB 1F 8D 85 FC FE FF FF 50 68 7B 2F 00 00 } $s0 = "@$MOD$ 040908 0242/0000 CRS1.EXE W32 Copyright (c) Wincor Nixdorf" condition: ( uint16(0) == 0x5A4D and all of ( $s* ) and all of ( $b* ) ) } |

KoffeyMaker: с ноутбуком против банкомата