Многолетний опыт экспертов «Лаборатории Касперского» в противодействии DDoS-атакам любых типов, сложности и мощности в сочетании с оперативным наблюдением за активностью ботнетов с помощью системы DDoS Intelligence (является частью решения Kaspersky DDoS Prevention), позволяет компании находиться на переднем крае защиты от DDoS.

События квартала

Из событий второго квартала 2015 в сфере DDoS-атак и инструментов для их осуществления мы выбрали те, которые, на наш взгляд, иллюстрируют основные направления развития этой угрозы. Злоумышленники:

- придумывают и используют новые техники, направленные на увеличение мощности атаки без увеличения размеров ботнетов;

- создают ботнеты из подключенных к интернету устройств и используют их для осуществления DDoS-атак;

- разрабатывают DDoS-модули для комплексов, при помощи которых осуществляются таргетированные атаки.

DDoS-модуль в арсенале Animal Farm

В марте эксперты «Лаборатории Касперского» опубликовали результаты исследования APT-атак группировки, получившей название Animal Farm. Киберпреступники использовали ряд вредоносных компонентов, каждый из которых выполнял определенную задачу. Одним из таких компонентов был троянец NBot, который предназначен для организации ботнета и обладает функциональностью для реализации DDoS-атак. Большое число сценариев для реализации распределенных атак, которые поддерживает NBot, говорит о том, что ботнет строится злоумышленниками с целью проведения масштабных DDoS-атак.

Еще один способ увеличить мощность DDoS-атаки

Сценарии, в которых для усиления атаки используются недостатки конфигурации различных сетевых сервисов, уже закрепили свои позиции в техниках, применяемых владельцами ботнетов. Во втором квартале 2015 года исследователи нашли еще одно средство, позволяющее увеличить мощность DDoS-атаки – недостатки конфигурации в программных реализациях протокола multicast Domain Name System (mDNS). При определенных условиях размер ответа сервиса, работающего по протоколу mDNS, может быть значительно больше, чем размер запроса. Это означает, что владельцы ботнетов могут отправлять подобным сервисам специально сформированный запрос, и они перенаправят его жертве в куда большем объеме.

«Большая пушка»

«Большая пушка» – технология, которая применялась для DDoS-атаки на GitHub. 6 марта владельцы ресурса GreatFire.org заметили, что их серверы стали мишенью DDoS-атаки. 10 дней спустя официальная страница GreatFire.org на портале GitHub также оказалась под атакой. Владельцы GitHub подтвердили мощную DDoS-атаку — со стороны серверов поисковика Baidu.

Администрация поисковика исключила вариант компрометации своих серверов. Это дало повод исследователям предположить сценарий атаки, при котором могли быть задействованы ресурсы «Великого китайского файрвола». Данный файрвол предположительно был использован в качестве инструмента, реализующего атаку типа MitM (man-in-the-middle), и перенаправлял китайских посетителей на атакуемый веб-ресурс.

Данный инцидент еще раз доказывает тот факт, что источником DDoS-атак может быть не только ботнет, но и огромное количество ничего не подозревающих пользователей.

Ботнет из роутеров

Во втором квартале был обнаружен ботнет, состоящий из домашних роутеров и роутеров для малого бизнеса, который использовался злоумышленниками для осуществления DDoS-атак.

Заражение домашних роутеров – техника не новая и часто эксплуатируется киберпреступниками. Обеспечение защищенности домашнего коммуникационного оборудования пока что остается задачей его производителя. Как показывает практика, существует достаточное количество уязвимостей и недостатков конфигурации, которые позволяют киберпреступникам взять контроль над маршрутизатором. В данном инциденте злодеи использовали маршрутизаторы для организации DDoS.

Создание ботнетов из роутеров выглядит довольно заманчиво для киберпреступников. Простота реализации автоматизированных средств эксплуатации уязвимостей в данных устройствах значительно упрощает преступникам жизнь, а постоянно включенное устройство (мало кто отключает маршрутизатор от сети) гарантирует высокую численность подобных ботов «онлайн».

Статистика DDoS-атак с использованием ботнетов

Методология

В данном отчете представлена статистика, собранная системой DDoS Intelligence (является частью решения Kaspersky DDoS Prevention) в период с 1 апреля по 31 июня (второй квартал) 2015 года, которая сравнивается с данными, полученными за предыдущий квартал.

Система DDoS Intelligence предназначена для перехвата и анализа команд, поступающих ботам с серверов управления и контроля, не требует при этом ни заражения каких-либо пользовательских устройств, ни реального исполнения команд злоумышленников.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае, если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, но произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP адресов в квартальной статистике.

Важно отметить, что статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также понимать, что ботнеты – это лишь один из инструментов осуществления DDoS-атак, и представленные в данном отчете данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- Во втором квартале 2015 года DDoS-атаки с использованием ботнетов были нацелены на мишени в 79 странах мира.

- 77,6% всех зафиксированных атак с ботнетов пришлось на ресурсы, расположенные в 10 странах мира.

- На TOP 10 атакуемых стран пришлось 71,9% атакованных ресурсов.

- Наибольшее число DDoS-атак было нацелено на мишени в Китае и США, на третье место рейтинга поднялась Южная Корея.

- Самая длительная DDoS-атака во втором квартале 2015 года продолжалась 205 часов (8,5 дней).

- Самыми распространенными сценариями DDoS-атак стали SYN-DDoS и TCP-DDoS, а HTTP-DDoS был вытеснен на третье место.

География атак

Во втором квартале география мишеней атак несколько расширилась по сравнению с прошлым кварталом: атаки были нацелены на мишени в 79 странах мира (76 стран в первом квартале 2015 года). 71,9% атакованных ресурсов были расположены в 10 странах.

Распределение уникальных мишеней DDoS-атак по странам, Q1 и Q2 2015

В этом рейтинге состав лидирующей десятки почти не изменился (добавилась Хорватия, а покинули десятку Нидерланды). Первые два места остались за Китаем (29,9%) и США (17,2%), а вот Канаду с третьей позиции потеснила Южная Корея (9,8%), поднявшаяся с шестого на третье место.

Если говорить о количестве зафиксированных атак, то 77,6% из них пришлось на те же 10 стран:

Распределение DDoS-атак по странам, Q1 и Q2 2015

Лидируют в этом рейтинге также Китай (35,3%) и США (17,4%).

На графиках выше видно, что в первой тройке лидеров по сравнению с прошлым кварталом в обоих рейтингах уменьшились доли Китая, в то же время показатели США и Южной Кореи увеличились.

Ввиду дешевизны веб-хостинга в США и Китае, большинство мировых веб-ресурсов располагаются именно там, чем и объясняется бессменное лидерство этих стран в рейтингах по числу атак и по количеству мишеней.

Во втором квартале мы зафиксировали всплеск активности нескольких семейств ботов, которые атаковали, в основном, мишени в Южной Корее. В результате эта страна вышла на третье место в обоих рейтингах.

Отметим также снижение показателей России и Канады, особенно заметное по доле атак, которые пришлись на эти страны.

Динамика числа DDoS-атак

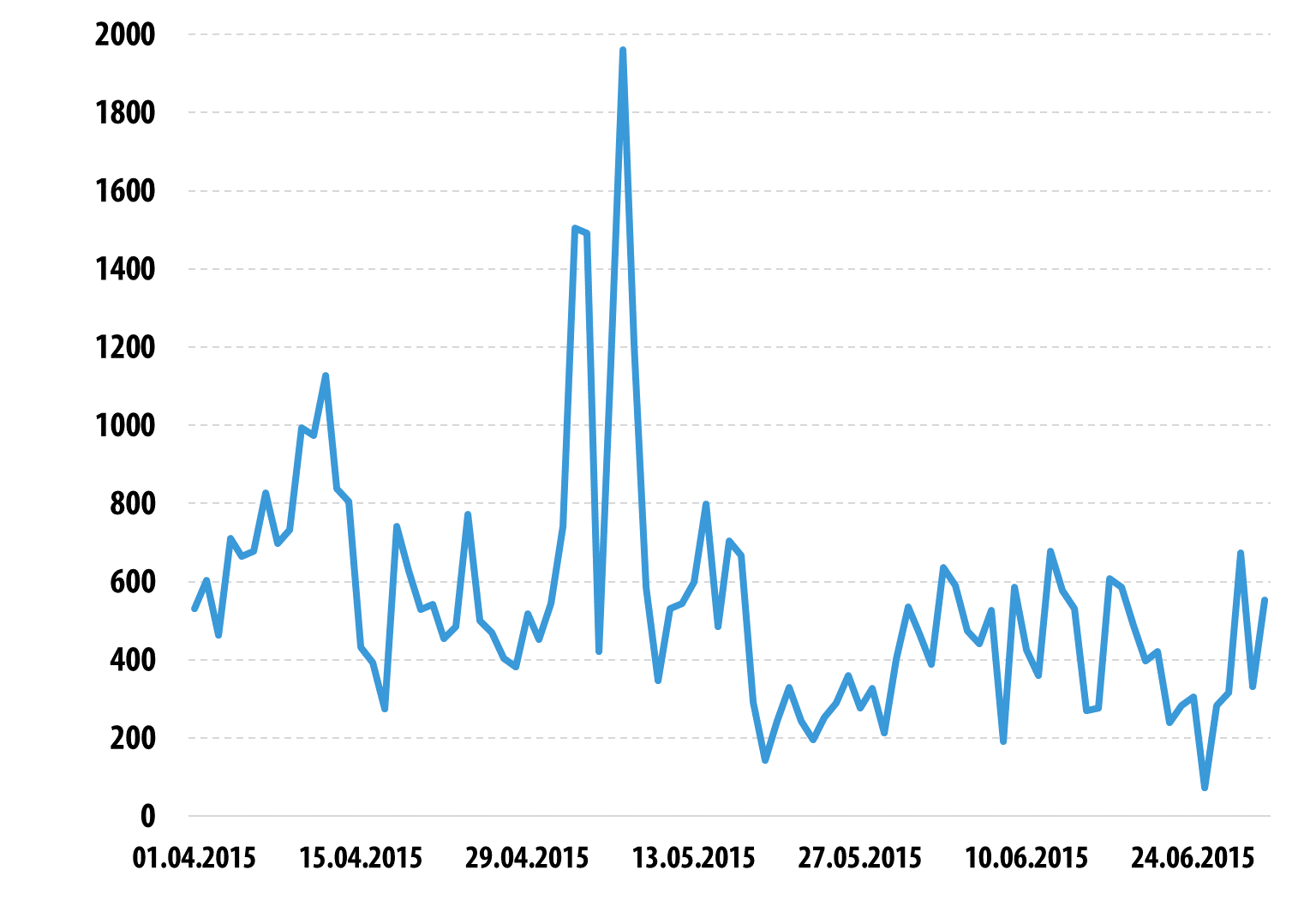

Был отмечен резкий рост числа DDoS-атак в первую неделю мая, наименьшая активность пришлась на конец июня.

Пиковое количество атак в сутки было зафиксировано 7 мая и составило 1960, в самый спокойный день – 25 июня – было отмечено всего 73 атаки.

Динамика числа DDoS-атак*, Q2 2015

*В связи с тем, что DDoS-атаки могут продолжаться непрерывно несколько дней, в таймлайне одна атака может считаться несколько раз – по одному разу за каждый день.

Самым активным днем недели по числу DDoS-атак во втором квартале 2015 года стало воскресенье, на которое пришлось 16,6% от всех атак. Меньше всего атак было отмечено во вторник.

Распределение DDoS-атак по дням недели

Мы зафиксировали резкий всплеск активности одного из ботнетов в воскресенье 3 мая. Возможно, в этот выходной день злоумышленники тестировали свой ботнет.

Типы и длительность DDoS-атак

Эффективность DDoS-атаки основывается на ее продолжительности и сценарии, именно этим определяется размер ущерба для жертвы.

Во втором квартале 2015 года 98,2% (в первом квартале – 93,2%) целей были атакованы ботами, принадлежащими одному семейству. Злоумышленники применяли для атаки боты двух разных семейств (либо заказчики обращались к нескольким исполнителям) лишь в 1,7%, случаев, в 0,1% использовались три и более бота (в первом квартале – 6,2% и 0,6% соответственно).

Во втором квартале 2015 года самым популярным методом атаки остался SYN-DDoS (50,3%), TCP-DDoS (21,2%) вернулся на вторую строчку рейтинга, потеснив HTTP-DDoS (13,8%).

Распределение DDoS-атак по типам

Подавляющее большинство атак во втором квартале 2015 года продолжалось менее суток, но встречались атаки, длившиеся неделю и больше.

Распределение DDoS-атак по длительности

Самая длительная DDoS-атака во втором квартале 2015 года продолжалась 205 часов (8,5 дней).

Командные серверы и типы ботнетов

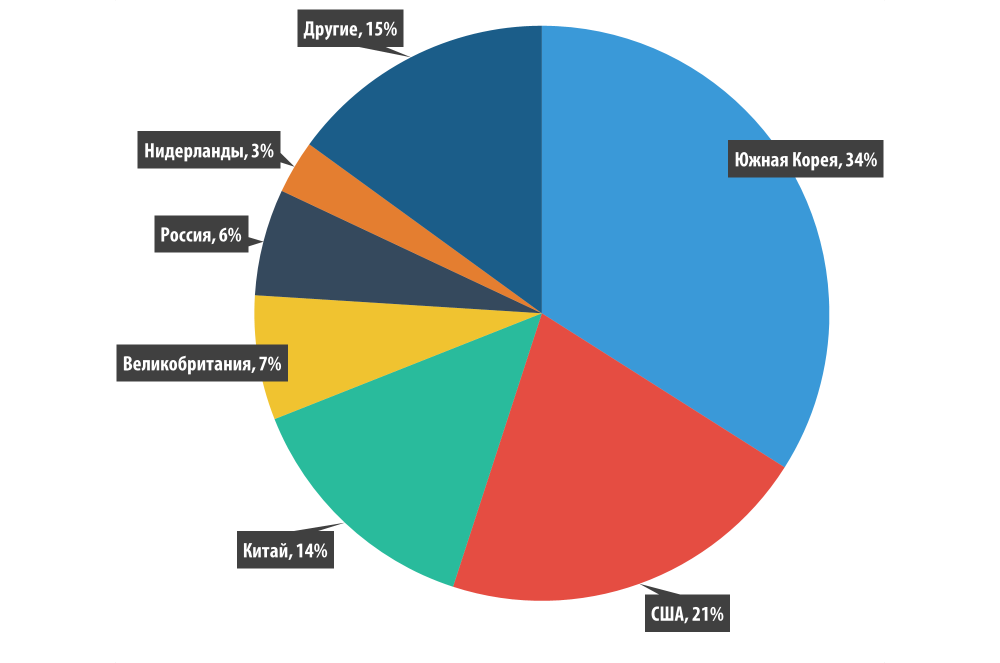

Во втором квартале 2015 года Южная Корея (34%) вырвалась вперед по количеству расположенных на ее территории командных серверов, потеснив по этому показателю США (21%), Китай (14%) и Великобританию (7%), причем это сопровождалось резким ростом числа атак и количества целей на территории Южной Кореи.

Распределение командных серверов ботнетов по странам, Q2 2015

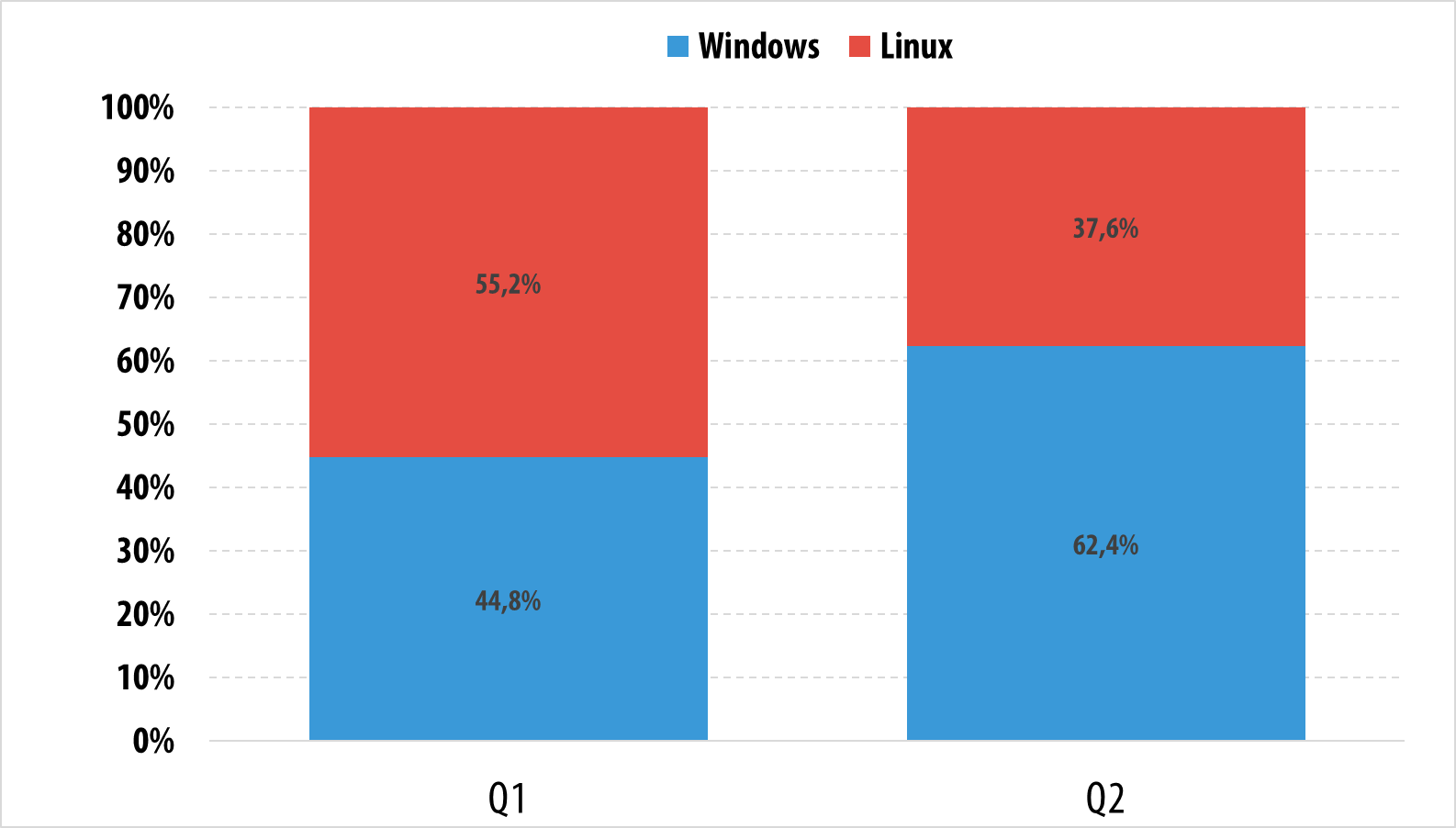

Во втором квартале 2015 года резко возросло число атак с ботов для Windows-систем, в результате активность Windows-ботов значительно превысила активность Linux-ботов.

Соотношение атак с Windows- и Linux-ботнетов

Мы регулярно наблюдаем изменения соотношения активности Linux- и Windows- ботнетов, поскольку каждый тип ботнета имеет свои преимущества и недостатки для злоумышленников.

Ботнеты на базе ОС Linux дают злоумышленникам возможности манипуляций с сетевыми протоколами, а зараженные серверы имеют высокую скорость интернет-канала (т.е. атаки с них будут более мощными, чем с Windows-ботнетов). Однако создание и эксплуатация Linux-бонетов требуют не только хорошего знания Linux, но и наличия подходящего бота на криминальном рынке или в свободном доступе.

Windows-боты широко представлены и на черном рынке, и в свободном доступе, для их распространения используются хорошо отлаженные механизмы. Но защита от зловредов на персональных компьютерах хорошо отлажена (в отличие от зараженных Linux-серверов, где обычно нет вообще никакой защиты), и живут боты на зараженных машинах недолго.

Как следствие, использовать Windows-боты проще и дешевле, но такая бот-сеть, как правило, недолговечна. Когда активных Windows-ботнетов достаточно много, их суммарная активность превосходит активность мощных зараженных Linux-серверов.

Комплексные атаки

Заказчики DDoS-атак на крупные организации, как правило, готовы потратиться ради достижения своей цели, поэтому такие атаки хорошо организованы и отличаются технической сложностью.

В процессе отражения одной из таких атак экспертами Kaspersky DDoS Prevention «Лаборатории Касперского» было выявлено четыре метода, которые применяли атакующие:

- мощный NTP amplification;

- относительно недавно применяемый, но набирающий популярность SSDP amplification;

- SYN-flood;

- HTTP Flood.

Все эти методы применялись одновременно и были нацелены на несколько компонентов инфраструктуры:

- Атаки типа NTP amplification и SSDP amplification приводят к переполнению паразитным трафиком каналов передачи данных.

- SYN-flood – атака на инфраструктуру, создающая высокую нагрузку на межсетевые экраны и вызывающая исчерпание ресурсов операционной системы.

- HTTP Flood наиболее эффективно влияет на веб-сервер за счет создания волны запросов, отвечая на которые веб-сервер вынужден задействовать много ресурсов оборудования.

Достижение цели любым компонентом атаки означало бы успех для атакующих. В таком случае организация-мишень понесла бы значительные финансовые и серьезные репутационные потери. Злоумышленникам потребовалось 20 минут, чтобы убедиться в надежности защиты мишени, после чего они прекратили атаку.

Это была самая мощная атака из тех, с которыми столкнулись во втором квартале эксперты KDP – ее максимальная мощность составила 92 Гбит/с. Атаки такой мощности представляют угрозу не только конкретным ресурсам, но и ЦОДам, в которых они находятся, а так же инфраструктуре интернет-провайдеров, поскольку узким местом, еще до интернет-канала ресурса, могут оказаться каналы вышестоящих провайдеров и дата-центров.

Заключение

Во втором квартале 2015 года более 77,6% атак с ботнетов пришлось на ресурсы, расположенные в десяти странах мира. Страны, занимающие первые две строчки рейтинга, остались неизменными – это Китай и США. Системой мониторинга был зафиксирован всплеск активности нескольких семейств ботов, цели которых были расположены, в основном, в Южной Корее, что и объясняет третью позицию, которую заняла эта страна.

Если говорить о технологиях проведения атак, то злоумышленники, занимающиеся созданием DDoS-ботнетов, помимо развития стандартных ботсетей, состоящих из персональных компьютеров и серверов, вкладывают средства в создание ботсетей, состоящих из сетевых устройств, чаще всего роутеров и DSL-модемов. Очевидно, что распространение IoT-устройств и текущая ситуация с их защитой дает дополнительный толчок в развитии подобных ботнетов.

Продолжает нарастать настойчивость киберпреступников, проводящих DDoS-атаки. Во втором квартале были отмечены атаки продолжительностью до 8,5 дней. При этом даже одна кратковременная атака может серьезно повредить бизнесу, как прямыми финансовыми потерями, так и за счет репутационных рисков.

Кроме того, DDoS-атаки нередко служат прикрытием для целевой атаки, результатом которой может быть утечка важных данных или кража денег. Обнаруженный экспертами «Лаборатории Касперского» DDoS-модуль, который является частью арсенала группировки Animal Farm, еще раз подтверждает тот факт, что для киберпреступников DDoS-атаки являются эффективным инструментом.

Мишенями DDoS-атак становятся самые разные организации. Среди тех, кого защищают эксперты KDP, есть государственные организации, крупные финансовые компании и банки, СМИ, компании малого и среднего бизнеса и даже учебные заведения.

Чтобы надежно защититься от такого рода угроз, необходимо заранее продумать тактику и стратегию обороны, провести все необходимые мероприятия и подключиться к сервису по фильтрации «мусорного» трафика – когда начнется атака, избежать потерь будет намного труднее.

DDoS-атаки во втором квартале 2015 года