Почти на протяжении года на всей территории Ближнего Востока продолжалась кампания по проникновению в компьютерные системы, направленная на пользователей в Иране, Израиле, Афганистане и других странах по всему миру.

Совместно с нашим партнером — израильской компанией Seculert — мы провели подробное расследование данной операции, присвоив ей название «Madi», исходя из того, какие строки и идентификаторы использовали киберпреступники. С аналитическим постом Seculert можно ознакомиться здесь: http://blog.seculert.com/2012/07/mahdi-cyberwar-savior.html.

В ходе этой кампании использовался набор хорошо известных несложных технологий проведения атак для доставки вредоносных компонентов, что говорит о невысоком уровне осведомленности жертв об интернет-безопасности. Большие объемы собираемых данных показывают, что данная кампания была нацелена на критически важную инфраструктуру инженерных фирм, правительственных организаций, банков и университетов на Ближнем Востоке. А в качестве жертв выбирались причастные к этим организациям пользователи, коммуникации которых находились под пристальным наблюдением в течение продолжительных периодов времени.

Данный пост представляет собой исследование используемых технологий для распространения зловреда Madi на системы жертв, инструментах шпионского ПО и их особенностях. В некоторых случаях атакованные организации не желают предоставлять более подробную информацию о произошедшей атаке, поэтому сведения о некоторых аспектах кампании могут быть ограниченными.

Попадание в систему

Схемы социальной инженерии для установки и запуска шпионского ПО

При атаках Madi для распространения шпионского ПО используются преимущественно технологии социальной инженерии:

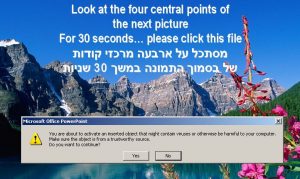

Первая из двух схем социальной инженерии, обеспечивающих распространение зловредов в ходе этой «наблюдательной» кампании, — использование привлекательных картинок и сбивающих с толку тематик в слайд-шоу PowerPoint, содержащих встроенные загрузчики троянца Madi. Благодаря эффекту «активированного контента» PowerPoint исполняемый контент в этих вложениях может запускаться автоматически. В свою очередь, встроенные загрузчики троянца доставляют и устанавливают на систему жертвы бэкдоры и дополнительные служебные файлы. Один из примеров — «Magic_Machine1123.pps» — доставляет встроенный исполняемый файл в запутанном слайд-шоу PowerPoint-математической головоломке, где количество математических инструкций может ошеломить. Заметим, что несмотря на сообщения PowerPoint для пользователей о том, что анимация и активированный контент могут запускать вирус, не все обращают внимание на эти предупреждения, не принимая их всерьез, и просто кликают на диалоговое окно, запуская вредоносный дроппер.

Еще одно слайд-шоу PowerPoint под названием «Moses_pic1.pps» демонстрирует ряд умиротворяющих картинок на религиозную тематику, с изображениями безмятежной дикой природы и тропическими пейзажами, сбивая пользователей с толку, заставляя запускать вредоносные компоненты в системе (см. картинку ниже)

А также:

И еще:

Некоторые загрузчики также загружают и открывают документы с новостным контентом или религиозной тематикой.

Социальная инженерия — технология RTLO (right to left override)

Как многие элементы этой головоломки, многие компоненты концептуально просты, но эффективны в практическом смысле. Не потребовалось больших усилий для исследования атак нулевого дня, работы аналитиков в области безопасности или высоких зарплат. Иными словами, атаки на таких жертв в этом регионе работают неплохо и без использования атак нулевого дня.

Помимо заманчивых слайд-шоу PowerPoint, которые часто рассылаются в zip-архивах, защищаемых паролем, киберпреступники рассылали исполняемые файлы со сбивающими с толку именами, используя общеизвестную технологию RTLO. Эти имена файлов показывались пользователю как графические файлы с jpg, pdf или любыми другими расширениями, которые атакующий может «соорудить» вместе с соответствующими иконками типов файла. Все это заставляет пользователей поверить, что они просто могут кликнуть на файл, который на самом деле является исполняемым. Проблема заключается в том, как Windows обращается с набором символов Unicode. Технология была описана здесь и здесь. Файлы, связанные с инцидентом Madi, появлялись в системах жертв как «picturcs..jpg», наряду с обычной иконкой «jpg». Но когда это имя файла на основе Unicode или UTF-8 копируется в ANSI-файл, имя отображается как «pictu?gpj..scr». Таким образом, некоторые жертвы Madi кликали на то, что, по их мнению, являлось безобидным «jpg»-файлом и, в результате, запускали исполняемый «scr»-файл. На скриншоте показан пример имени файла с дисплеем проводника Widows с «брешью» и отображение командной строки:

При запуске PE-дропперы пытаются показывать сбивающие с толку фотографии или видео-ролики — и опять, все это для того, чтобы обмануть жертву и заставить поверить, что ничего необычного не происходит. Вот видео о ракетных испытаниях:

Фотоснимок ядерного взрыва:

Зловреды в системе

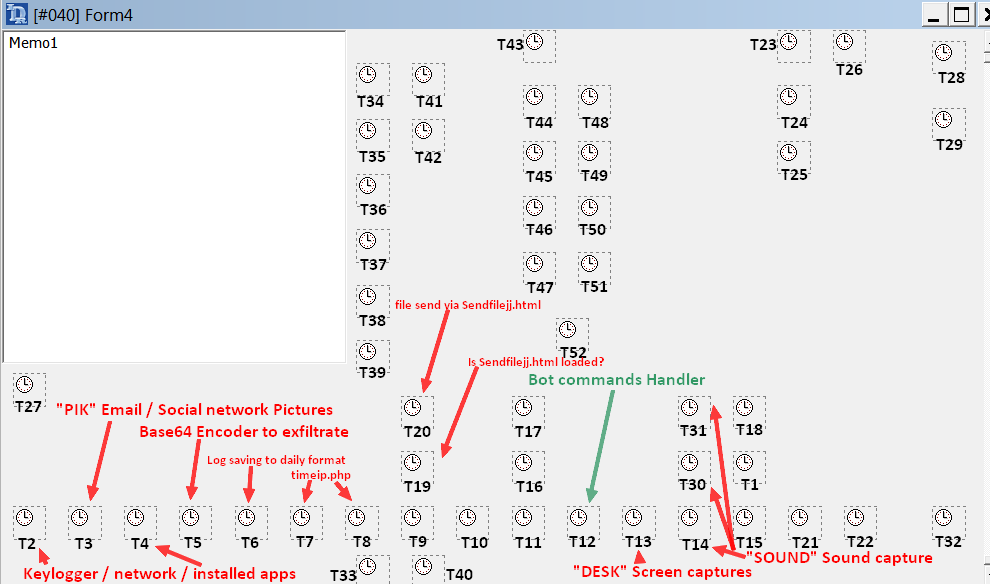

Бэкдоры, размещенные в системах около 800 жертв, были написаны на Delphi. Так мог сделать или программист-любитель, или профессиональный разработчик, которому уж очень не хватало времени. Ниже представлен скриншот интерфейса администратора:

Исполняемые файлы запакованы последней версией упаковщика UPX, как например UPX 3.07. К сожалению, подобная методика и быстро изменяющийся код помогают обмануть gateway security продукты.

При запуске большинство версий дропперов создают большое количество файлов в папке “c:documents and settingsPrinthood”. Наряду с такими файлами как UpdateOffice.exe или OfficeDesktop.exe (или файлов с любым другим вариантом использования слова Office в названии) создается множество по большей части пустых служебных файлов. Ниже приведен небольшой список файлов, хранящих данные конфигурации:

|

FIE.dll |

== |

Filename extension |

|

xdat.dll |

== |

Last check-in date |

|

BIE.dll |

== |

Distraction filename extension |

|

SHK.dll, nam.dll |

== |

Victim directory path prefix (i.e. ?abamo9│ <- this is the operator/handler name for this victim) |

|

SIK.dll |

== |

Domain check-in (i.e. www.maja.in) |

Также загружаются и запускаются любые «отвлекающие» изображения и документы. Один из документов это приведенное выше «Изображение Иисуса» (загружен в качестве закодированного содержимого файла “Motahare.txt”), и еще один — кусок статьи о кибервойне на Ближнем Востоке, опубликованной на портале The Daily Beast, загруженный как закодированное содержимое файла “Mahdi.txt”.

Компоненты, крадущие конфиденциальную информацию, загружаются и запускаются под именем “iexplore.exe” из директории Templates.

Список функций:

Функционал программ-бэкдоров отражает опции, представленные в инструменте Конфигурации.

- Кейлоггинг

- Создание скриншотов по определенному расписанию (см. список таймеров ниже).

- Создание скриншотов в определенные отрезки времени, вызванное особым событием, связанным с коммуникациями. Таким событием может быть общение пользователя по электронной почте, в сервисе мгновенных сообщений или в социальной сети. Также в списке сайтов, запускающих создание скриншотов, могут быть Gmail, Hotmail, Yahoo! Mail, ICQ, Skype, google+, Facebook и прочие.

- Обновление бэкдора

- Запись аудио в формате .WAV и сохранение для последующей отправки злоумышленнику

- Извлечение произвольной комбинации из 27 типов файлов

- Извлечение структуры диска

- Удалить и привязать — эти функции еще полностью не реализованы

Различные операции бэкдора находятся под контролем таймеров Delphi, как видно на рисунке ниже:

Использование вылеченной версии Resource Hacker

Часто вредоносные программы хранят вредоносный код в соответствующем разделе ресурса, затем быстро его распаковывают и загружают на диск. А взломщики часто изменяют иконки для атаки.

На сайтах хакеров Madi размещены две копии ResHacker (см. http://www.angusj.com/resourcehacker/ ), содержащие внедренные файлы «SSSS.htm» и «RRRR.htm». Стоит отметить, что злоумышленники наделали много шума, запрограммировав свое приложение на скачивание ResHacker, известной программы-редактора ресурсов. Все выглядит так, будто бы у самих авторов проблемы с вирусами в их собственных сетях. Разница двух копий заключается в одном байте, в данном случае — в объеме раздела SizeofImage: 0xdc800 в одном файле и 0xde000 в другом. И разница эта становится заметна вследствие того, что обе копии были однажды инфицированы вирусом “Virus.Win32.Parite.b” (https://www.securelist.com/en/descriptions/old20924) и затем вылечены антивирусом. Очень вероятно, что эти хакеры с трудом справляются и со своими собственными заражениями.

Индикаторы взлома

Все известные взломанные системы использует соединение по протоколу HTTP с одним из нескольких веб-серверов, таких как 174.142.57.* (3 сервера) и 67.205.106.* (один сервер).

К тому же, пакеты ping протокола ICMP для проверки статуса отправляются на эти же серверы. Компоненты, крадущие конфиденциальную информацию, загружаются и исполняются из папки “c:Documents and Settings%USER%Templates”. В свою очередь, сам загрузчик запускается из папки “c:documents and settings%USER%Printhood”, которая может содержать свыше 300 файлов с расширениями “.PRI”, “.dll” и “.TMP”. Вышеупомянутые компоненты получают имя «iexplore.exe», в то время как их загрузчики носят названия вроде UpdateOffice.exe или OfficeDesktop.exe.

На момент написания статьи, мы вместе с другими организациями продолжаем вести борьбу против компании с целью убрать заражение из инфицированных систем и не допустить новые случаи взлома.

Мы также приводим неполный список подписей MD5:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 |

7b7abab9bc4c49743d001cf99737e383 a9774d6496e1b09ccb1aeaba3353db7b 885fcebf0549bf0c59a697a7cfff39ad 4be969b977f9793b040c57276a618322 ea90ed663c402d34962e7e455b57443d aa6f0456a4c2303f15484bff1f1109a0 caf851d9f56e5ee7105350c96fcc04b5 1fe27986d9d06c10e96cee1effc54c68 07740e170fc9cac3dcd692cc9f713dc2 755f19aa99a0ccba7d210e7f79182b09 35b2dfd71f565cfc1b67983439c09f72 d9a425eac54d6ca4a46b6a34650d3bf1 67c6fabbb0534090a079ddd487d2ab4b e4eca131cde3fc18ee05c64bcdd90299 c71121c007a65fac1c8157e5930d656c a86ce04694a53a30544ca7bb7c3b86cd 7b22fa2f81e9cd14f1912589e0a8d309 061c8eeb7d0d6c3ee751b05484f830b1 3ab9c5962ab673f62823d8b5670f0c07 1c968a80fa2616a4a2822d7589d9a5b4 1593fbb5e69bb516ae32bec6994f1e5d 133f2735e5123d848830423bf77e8c20 01dc62abf112f53a97234f6a1d54bc6f 18002ca6b19c3c841597e611cc9c02d9 046bcf4ea8297cdf8007824a6e061b63 89057fc8fedc7da1f300dd7b2cf53583 461ba43daa62b96b313ff897aa983454 d0dd88d60329c1b2d88555113e1ed66d 9c072edfb9afa88aa7a379d73b65f82d b86409e2933cade5bb1d21e4e784a633 3fc8788fd0652e4f930d530262c3d3f3 15416f0033042c7e349246c01d6a43a3 f782d10eab3a7ca3c4a73a2f86128aad cfd85a908554e0921b670ac9e3088631 abb49a9d81ec2cf8a1fb4d82fb7f1915 b2b4d7b5ce7c134df5cb40f4c4d5aa6a 8b01fc1e64316717a6ac94b272a798d4 81b2889bab87ab25a1e1663f10cf7e9e 3702360d1192736020b2a38c5e69263a 8139be1a7c6c643ae64dfe08fa8769ee 331f75a64b80173dc1d4abf0d15458cc 398168f0381ab36791f41fa1444633cc d6f343e2bd295b69c2ce31f6fe369af9 f45963376918ed7dc2b96b16af976966 |

Во второй части блогпоста мы опишем ситуацию шире — расскажем об инфраструктуре, коммуникациях, сборе данных и жертвах кампании.

Кампания Madi — Часть I