Развитие информационных угроз во втором квартале 2020 года. Статистика по ПК

Развитие информационных угроз во втором квартале 2020 года. Мобильная статистика

Целевые атаки

PhantomLance: прячась у всех на виду

В апреле мы сообщали о результатах нашего расследования кампании с использованием мобильного шпионского ПО, которую мы назвали PhantomLance. В ее ходе использовался бэкдор-троянец, распространяемый через десятки приложений в Google Play и другие источники.

Компания Dr.Web сообщила об этом вредоносном ПО еще в июле 2019 г., однако мы решили провести собственное расследование, поскольку этот троянец был устроен значительно сложнее большинства зловредов, предназначенных для кражи денег или показа рекламы. Это шпионское ПО способно собирать данные о геолокации, звонках и контактах, отслеживать SMS-сообщения, а кроме того – передавать злоумышленникам информацию об устройстве и установленных на нем приложениях.

Наиболее старый из обнаруженных нами доменов PhantomLance, был создан еще в декабре 2015 г, а десятки образцов вредоносного ПО, которые мы выявили, начали появляться «в дикой природе» с 2016 года. Один из последних семплов был опубликован в Google Play в ноябре 2019 года. Мы проинформировали компанию Google, и вскоре после этого зараженные приложения были удалены из магазина. В общей сложности мы наблюдали около 300 атак, нацеленных на устройства на базе Android, — преимущественно в Юго-Восточной Азии.

В ходе расследования мы обнаружили различные пересечения с уже известными кампаниями APT-группы OceanLotus: в частности, множество параллелей в коде с предыдущей Android-кампанией и бэкдорами для MacOS , инфраструктурные пересечения с бэкдорами для Windows, а также некоторые аспекты, общие для разных платформ.

Ария Naikon

APT-группа Naikon уже давно ведет свою деятельность в Азиатско-Тихоокеанском регионе. Впервые «Лаборатория Касперского» сообщила о группе и развернуто описала ее активность в 2015 г. Даже когда группа Naikon в значительной степени заморозила свою атакующую деятельность, она продолжала вести несколько мелких кампаний.

Исследователи из ИБ-компании Check Point недавно опубликовали обзор ресурсов и действий группы Naikon, связанных с бэкдором Aria-Body (или AR), который мы обнаружили в 2017 году и описали в 2018-м. В дополнение к результатам Check Point мы опубликовали краткую сводку в июне 2018 г. – Naikon’s New AR Backdoor Deployment to Southeast Asia – со сходными данными.

AR представляет собой набор бэкдоров с датой компиляции в период с января 2017 г. по февраль 2018 г. Большая часть вредоносного кода выполняется в памяти; внедрение кода осуществляется другими компонентами загрузчика без взаимодействия с жестким диском, что значительно затрудняет обнаружение зловреда. Часть кодовой базы имеет схожие элементы с EXE- и DLL-модулями xsFunction, которые группа Naikon использовала еще в 2012 г. Вероятно, новый бэкдор и сопряженная с ним активность являются расширением или продолжением кампании Paradir Operation. В период с 2017 по 2018 г. мы обнаружили по меньшей мере шесть отдельных вариантов этого вредоносного ПО.

В прошлом в сферу интересов группы входили коммуникации и конфиденциальная информация органов исполнительной и законодательной власти, правоохранительных и административных органов, а также военных и разведывательных организаций в Юго-Восточной Азии. Во многих случаях зараженные системы ранее были атакованы PlugX и другими зловредами.

С полным текстом нашего отчета можно ознакомиться здесь.

Reductor от создатели COMpfun

В октябре прошлого года мы обнаружили вредоносную программу, названную нами Reductor; ее код во многом был схож с кодом зловреда COMpfun, который заражал файлы «на лету», компрометируя TLS-трафик. Злоумышленники, стоявшие за атаками Reductor, продолжили разработку своего кода: не так давно наша система атрибуции угроз Kaspersky Threat Attribution Engine обнаружила новый троянец, выявив заметное сходство его кода с COMpfun.

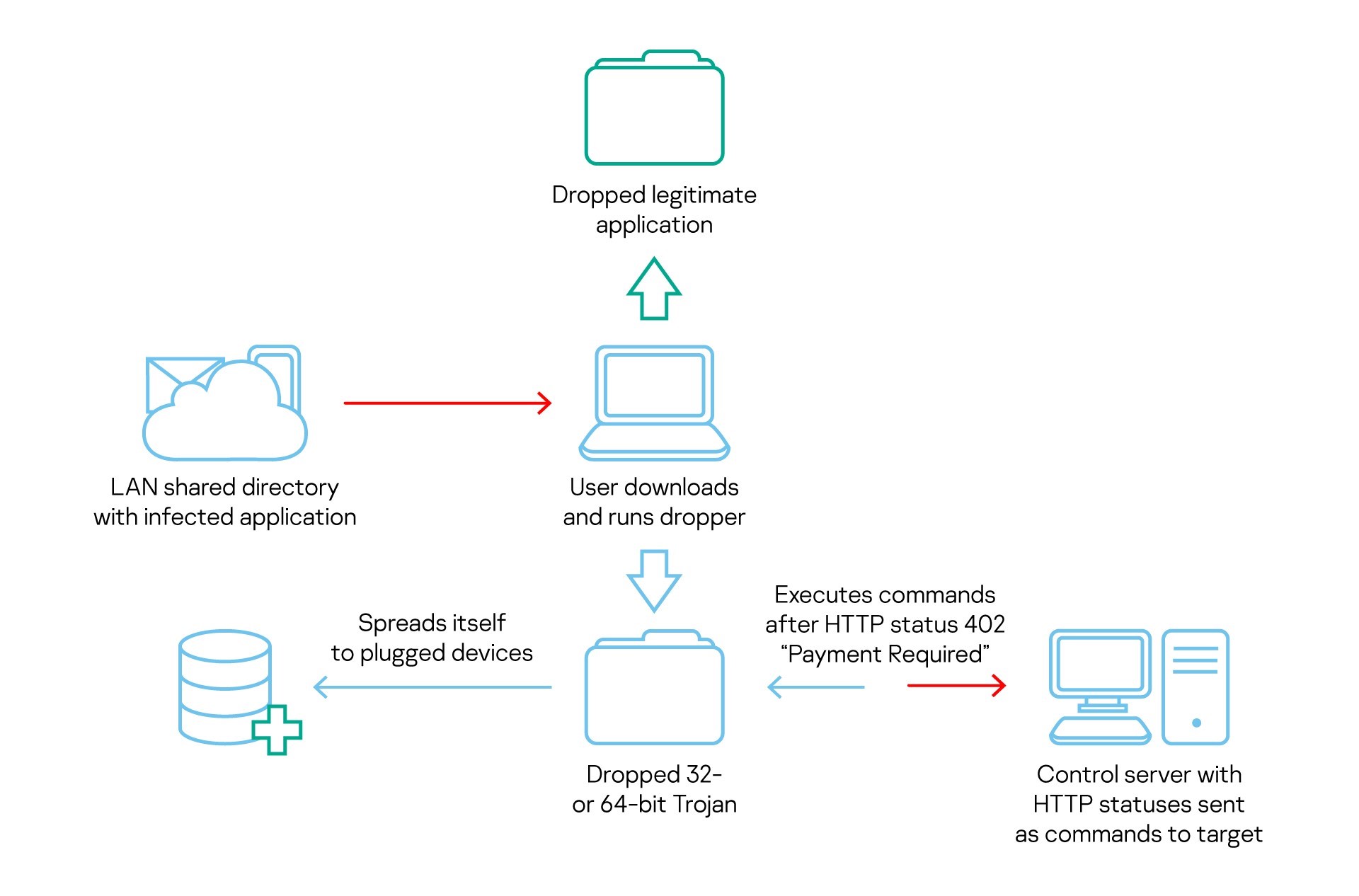

Новый зловред, как и его предшественник, атаковал дипломатические учреждения в Европе. В качестве приманки атаковавшие использовали подложные заявления на получение виз, содержавшие вредоносное ПО, которое служит дроппером первого этапа. Этот дроппер, в свою очередь, загружает основную полезную нагрузку, которая протоколирует местоположение цели, собирает данные хоста и сети, осуществляет перехват вводимых с клавиатуры данных и создает снимки экрана. Также этот троянец отслеживает USB-устройства и может заражать их с целью дальнейшего распространения. Команды от C&C зловред получает в виде кодов состояния HTTP.

Пока что нельзя с уверенностью утверждать, какая именно группа стоит за COMpfun. Однако с учетом выбора жертв можно предположить, что зловред — дело рук APT-группы Turla.

Air Gap – не панацея

В июне мы опубликовали отчет об актуальных инструментах и TTP (тактике, методах и процедурах) группы Cycldek (также известной как Goblin Panda, APT 27 и Conimes), которая с 2013 г. атакует государственные учреждения в Юго-Восточной Азии.

По большей части атаки, которые мы наблюдали с 2018 г., начинались с фишинговых электронных писем, содержавших зараженные RTF-документы на политическую тематику; в процессе заражения эксплуатировались известные уязвимости. После компрометации в системе устанавливалось вредоносное ПО, известное как NewCore RAT. Оно существует в двух вариациях. Первая из них, называемая BlueCore, судя по всему, использовалась в атаках на дипломатические и государственные учреждения во Вьетнаме; вторая – RedCore – впервые также использовалась во Вьетнаме, но впоследствии была обнаружена в Лаосе.

Зловреды загружают дополнительные инструменты, в том числе авторский бэкдор для кражи cookie и инструмент для кражи паролей из браузеров на базе Chromium. Среди них выделяется USBCulprit, предназначенный для извлечения данных с зараженных компьютеров при помощи USB-носителей. Это наталкивает на мысль, что Cycldek пытается таким образом проникнуть в изолированные сети в скомпрометированных инфраструктурах или же злоумышленники рассчитывают на физическое присутствие. Вредоносное ПО внедряется посредством динамической загрузки DLL легитимных и подписанных приложений.

Анализ масштабных угроз посредством выявления схожести кода

В июне мы анонсировали систему атрибуции угроз KTAE (Kaspersky Threat Attribution Engine). KTAE изначально разрабатывалась нашим центром глобальных исследований и анализа угроз как внутренний инструмент активного поиска угроз, и она сыграла критическую роль в наших расследованиях кампаний LightSpy, TajMahal, Dtrack, ShadowHammer и ShadowPad.

Вот краткое описание принципа работы этой системы. Мы извлекаем из подозрительного файла некие фрагменты, называемые «генотипами» (краткие фрагменты кода, выбранные нашим запатентованным алгоритмом), после чего сопоставляем их по целому ряду характеристик с более чем 60 000 объектов, связанных с целевыми атаками, из нашей базы данных. Основываясь на сходстве кода, KTAE устанавливает репутационный рейтинг и определяет возможное происхождение и автора анализируемого зловреда, предоставляя также краткое описание и ссылки на общедоступные и частные ресурсы с описаниями схожих кампаний.

Подписчики на наши аналитические отчеты об APT-угрозах могут просмотреть подробный отчет о TTP, использованных идентифицированной группой, а также дальнейшие меры реагирования.

KTAE предназначена для развертывания в сети клиента; в целях обеспечения конфиденциальности обновления осуществляются по USB. В дополнение к встроенной возможности анализа угроз клиенты также могут создать свою собственную базу данных и заполнить ее вредоносными образцами, обнаруженными их штатными аналитиками. За счет этого KTAE обучается атрибуции вредоносных программ, аналогичных тем, что присутствуют в клиентской базе данных, при этом сохраняя конфиденциальность информации. Также имеется API для подключения к другим системам, включая сторонние SOC (центры мониторинга и реагирования).

Схожие элементы кода служат лишь указателями на возможный источник угрозы; следует помнить, что атакующие могут использовать отвлекающие маневры, способные обмануть даже самые совершенные инструменты активного поиска угроз, – проблема атрибуции Olympic Destroyer служит наглядным тому примером. Предназначение таких инструментов, как KTAE, заключается в том, чтобы указать экспертам верное направление анализа и определить наиболее вероятные сценарии для тестирования.

Более подробно о разработке KTAE рассказывается в статье Костина Райю (Costin Raiu), директора центра глобальных исследований и анализа угроз, и в демонстрационном видеоролике продукта.

SixLittleMonkeys

Ранее в этом году мы обнаружили атаку на компьютер дипломатического учреждения посредством внедрения троянца в адресное пространство системного процесса spoolsv.exe. Эта вредоносная программа реализована в виде API, а ее код написан в редко встречающемся корпоративном стиле, обычно используемом злоумышленниками самой высокой квалификации. Мы связываем эту кампанию с группой SixLittleMonkeys (также известной как Microcin), учитывая повторное использование инфраструктуры командных серверов, схожесть фрагментов кода и выбор в качестве целей дипломатических учреждений в Центральной Азии.

Для доставки вредоносных модулей и данных конфигурации с легитимных общедоступных ресурсов, в данном случае с легитимного общедоступного хостинга изображений cloudinary.com, эта группа использует стеганографию:

С полным текстом нашего отчета можно ознакомиться здесь.

Прочее вредоносное ПО

Упаковщик Loncom: от бэкдоров до Cobalt Strike

В марте мы сообщали о распространении вредоносных программ Mokes и Buerak под видом обновлений сертификатов безопасности. После публикации этого отчета мы провели подробный анализ вредоносного ПО, ассоциированного с этой кампанией. Все эти вредоносные программы используют для упаковки и загрузки шелл-кода легитимное программное обеспечение NSIS, а для расшифровки финальной полезной нагрузки – Microsoft Crypto API.

Помимо Mokes и Buerak мы также обнаружили упакованные образцы DarkVNC и Sodin (также известные как REvil и Sodinokibi). Первый из них является бэкдором, предназначенным для управления зараженным компьютером по протоколу VNC; второй относится к семейству шифровальщиков. Однако наиболее интересной находкой стала утилита Cobalt Strike, которая используется как пентестерами, так и APT-группами. Командный центр образца, содержавшего Cobalt Strike, ранее был замечен в распространении CactusTorch (утилиты для запуска шелл-кода, присутствующего в модулях Cobalt Strike) и того же самого образца Cobalt Strike, сжатого другим упаковщиком.

xHelper: троянская матрешка

Активность троянца xHelper и не думает идти на спад. Наиболее характерной чертой этого зловреда является его закрепление на устройстве Android: проникнув в телефон, он остается в системе даже после сброса настроек к заводским.

Архитектура последней версии напоминает матрешку. Заражение начинается с того, что жертву обманным путем побуждают загрузить поддельное приложение – в случае с проанализированной нами версией это было приложение, маскировавшееся под популярную утилиту для очистки памяти и повышения быстродействия устройства. После установки оно оказывается в списке установленных приложений в настройках системы, но больше никак себя не проявляет – значок приложения отсутствует, и в результатах поиска оно также не отображается. Полезная нагрузка, будучи расшифрованной в фоновом режиме, собирает данные о зараженном телефоне и отправляет их на удаленный сервер. Затем она распаковывает дроппер внутри дроппера, который, в свою очередь, находится внутри еще одного дроппера (отсюда и аналогия с матрешкой). Вредоносные файлы последовательно сохраняются в папку данных приложения, к которой другие программы не имеют доступа. Этот механизм позволяет авторам зловреда заметать следы и спокойно использовать вредоносные модули, известные защитным решениям.

Последний загрузчик в этой цепочке, получивший название Leech, отвечает за установку троянца Triada, основным предназначением которого является использование ряда эксплойтов для получения root-прав на зараженном устройстве. Это позволяет зловреду установить вредоносные файлы прямо в системный раздел. Обычно этот раздел монтируется при запуске системы и предназначен только для чтения. Однако поскольку троянец уже получил root-права, он перемонтирует системный раздел с возможностью записи в него и модифицирует систему таким образом, что пользователь уже не может самостоятельно удалить вредоносные файлы даже путем сброса устройства до заводских настроек.

Простого удаления xHelper недостаточно для очистки устройства. Вы можете перейти в режим восстановления устройства, попытаться извлечь файл libc.so из оригинальной прошивки и заменить им зараженный файл, после чего удалить из системного раздела все вредоносные файлы. Однако проще и надежнее будет просто полностью перепрошить телефон.

Рост bruteforce-атак на RDP

В связи с пандемией COVID-19 резко возросла необходимость в удаленной работе, что, в свою очередь, напрямую повлияло на ландшафт угроз. Помимо возросшего объема корпоративного трафика, обмена данными через сторонние сервисы и работы сотрудников с домашних компьютеров, ИБ-специалистам также пришлось иметь дело с увеличением использования инструментов удаленного доступа, включая протокол удаленного доступа Microsoft – RDP.

С помощью RDP можно удаленно подключиться к рабочему столу другого компьютера: эта возможность часто используется при удаленной работе, а также сотрудниками службы IT для решения различных проблем. В случае успешной атаки на RDP злоумышленник получает доступ к целевому компьютеру с теми же правами, что и его пользователь.

На протяжении двух месяцев до публикации нашего отчета (т. е. в марте и апреле) мы наблюдали рост попыток заполучить пароли от учетных записей RDP посредством bruteforce-атак. Среднее количество попыток в день возросло со 100 000 и 150 000 в январе и феврале (соответственно) до почти миллиона в начале марта.

Пример роста количества атак семейства Bruteforce.Generic.RDP, февраль — апрель 2019 г. (скачать)

Поскольку подобные атаки, без сомнения, будут продолжаться, всем, кто использует RDP, необходимо принять соответствующие защитные меры:

- Используйте надежные пароли.

- Открывайте доступ к RDP только через корпоративный VPN.

- Используйте аутентификацию на уровне сети (NLA).

- Задействуйте двухфакторную аутентификацию.

- Если вы не используете RDP, отключите его и закройте порт 3389.

- Используйте надежное защитное решение.

Даже если вы пользуетесь другим протоколом удаленного доступа, расслабляться не стоит. По состоянию на конец прошлого года эксперты «Лаборатории Касперского» обнаружили 37 уязвимостей в различных клиентах, работающих по протоколу VNC, который, как и RDP, используется для удаленного доступа.

Игры во время пандемии COVID-19

Онлайн-геймеры также столкнулись со множеством угроз, среди которых вредоносное ПО в пиратских копиях игр, зловреды в модах и читах, фишинг и другие мошеннические схемы при покупке или обмене внутриигровых предметов и при покупке учетных записей.

Пандемия COVID-19 вызвала значительный рост игровой активности. Во-первых, выросли продажи игр:

Рост продаж игр на неделе с 16 по 22 марта. Источник: gamesindustry.biz (скачать)

Во-вторых, увеличилось и время, проводимое в них:

Рост количества времени, проведенного за видеоиграми игроками в разных странах. Источник: Hollywood Reporter (скачать)

Эти тенденции не остались без внимания киберпреступников. С подключением рабочих компьютеров к домашним сетям и, наоборот, домашних устройств к рабочим сетям, атаки на игроков стали не только способом залезть в кошелек пользователя, но и еще одним путем проникновения в корпоративную инфраструктуру. Киберпреступники активно выискивают уязвимости, которые можно было бы эксплуатировать с целью компрометации систем. Так, только за последние пять месяцев текущего года в Steam было обнаружено больше уязвимостей, чем в любой предыдущий год.

Уязвимости, обнаруженные в Steam, источник: cve.mitre.org (скачать)

Разумеется, киберпреступники эксплуатируют и человеческие слабости – отсюда и рост фишинговой активности:

Увеличение числа срабатываний на фишинг Steam-тематики относительно февраля 2020 года. Источник: KSN (скачать)

Также возросло количество обнаружений вредоносных программ на сайтах с названиями, ассоциирующимися с играми:

Количество веб-атак, использующих игровую тематику, в период с января по май 2020 года. Источник: KSN (скачать)

Данные KSN (Kaspersky Security Network) указывают на то, что главной целью злоумышленников является Minecraft, далее идут CS: GO и Witcher:

Количество атак с использованием тематики онлайн-игры, январь — май 2020 года. Источник: KSN (скачать)

Более подробная информация приведена в нашем полном отчете.

Буткит Rovnix снова в строю

В середине апреля наши системы мониторинга угроз обнаружили попытку использования ситуации с пандемией COVID-19 для распространения буткита Rovnix. Зараженный файл с расширением EXE или RAR имеет русское название: «О новой инициативе Всемирного банка в связи с эпидемией коронавируса». Файл представляет собой самораспаковывающийся архив, внутри которого находятся файлы easymule.exe и 1211.doc. Исполняемый файл содержит буткит Rovnix.

Буткит Rovnix хорошо известен, и его исходный код был опубликован уже достаточно давно. В том, что киберпреступники пытаются воспользоваться ситуацией с пандемией для распространения вредоносных программ, тоже нет ничего нового. Однако заслуживает внимания факт, что Rovnix получил новый механизм для обхода контроля учетных записей (UAC), который позволяет зловреду повысить уровень своих привилегий, не выдавая запроса UAC. Также он использует подмену DLL для маскировки в системе.

Кроме того, эта версия использует загрузчик, не характерный для вредоносного ПО такого типа. После установки зловреда командный сервер может отправлять директивы для управления зараженным компьютером, в частности для записи звука с микрофона и отправки аудиофайлов злоумышленникам, а также выключения или перезагрузки компьютера.

Наш анализ этой версии зловреда в очередной раз подтвердил, что даже хорошо известные угрозы, такие как Rovnix, способны устраивать «сюрпризы», когда их исходный код появляется в общем доступе. Избавившись от необходимости с нуля разрабатывать инструменты для обхода защиты, злоумышленники могут уделять больше внимания возможностям своего вредоносного ПО и включать в «готовый» исходный код собственные наработки – в данном случае механизм обхода UAC.

Полный анализ приведен здесь.

Веб-скимминг с Google Analytics

Веб-скимминг – достаточно распространенный способ кражи данных клиентов интернет-магазинов. Злоумышленники внедряют вредоносный код в целевой веб-сайт, получая возможность собирать данные, вводимые покупателями. Доступ к скомпрометированному сайту обычно осуществляется с помощью подбора пароля администратора, использования уязвимостей системы управления контентом (CMS) или сторонних плагинов либо посредством внедрения вредоносного кода в некорректно составленную форму ввода данных.

Одним из способов предотвращения этого является Content Security Policy (CSP) – с помощью технического заголовка указываются все сервисы, имеющие право собирать информацию на конкретном сайте или странице. Если используемый злоумышленником сервис в этом заголовке отсутствует, он не сможет извлечь собранную информацию.

Для обхода этого ограничения киберпреступники решили использовать Google Analytics. Большинство провайдеров онлайн-услуг ведет тщательный мониторинг статистики посещения, и самый удобный инструмент для этого – Google Analytics. Этот сервис, позволяющий осуществлять сбор данных по множеству параметров и в настоящее время используется почти на 29 млн сайтов. Соответственно, велика вероятность того, что в CSP-заголовке интернет-магазина передача данных в Google Analytics будет разрешена. Для сбора статистики на веб-сайте требуется только сконфигурировать параметры отслеживания и добавить код отслеживания на нужные страницы. С точки зрения сервиса, если вы смогли добавить этот код, значит, вы и являетесь легитимным владельцем сайта. Таким образом вредоносный скрипт, внедренный злоумышленником, может собирать данные пользователей, а затем, используя свой собственный код отслеживания, отправлять их с помощью протокола измерений Google Analytics (Google Analytics Measurement Protocol) в нужную учетную запись.

Для предотвращения описанных выше проблем веб-мастерам необходимо принять следующие меры:

- Использовать строгую политику доступа CMS, ограничивающую права пользователя до минимума.

- Устанавливать компоненты CMS только из доверенных источников.

- Защитить все учетные записи администраторов надежными паролями.

- Регулярно обновлять все программное обеспечение.

- Фильтровать вводимые пользователями данные и параметры запросов с целью предотвращения внедрения стороннего кода.

- Интернет-магазинам надлежит использовать платежные шлюзы, совместимые с PCI DSS.

Потребители должны использовать надежные защитные решения, способные обнаруживать вредоносные скрипты на платежных сайтах.

Более подробная информация об этом методе приведена здесь.

Набор эксплойтов Magnitude

Наборы эксплойтов сейчас распространены уже не столь широко, как раньше. В прошлом они использовались для эксплуатации уязвимостей, которые сейчас уже исправлены. Более современные и безопасные веб-браузеры с автоматическими обновлениями защищены от этого. Снижение популярности Adobe Flash Player также ограничило круг возможностей, доступных киберпреступникам (это плагин для браузера, так что, даже если сам браузер был обновлен, существовала вероятность, что дополнительный модуль все еще уязвим). Конец жизненного цикла Adobe Flash стремительно приближается, он практически полностью вытеснен открытыми стандартами, такими как HTML5, WebGL и WebAssembly, а Flash Player по умолчанию отключен во всех веб-браузерах.

Однако наборы эксплойтов все же не полностью ушли в небытие. Они адаптировались и теперь в основном используются для атаки на пользователей Internet Explorer, не установивших последние обновления безопасности.

Хотя в последних версиях Windows 10 браузер Edge и заменил Internet Explorer в качестве браузера по умолчанию, он по-прежнему устанавливается в целях обратной совместимости; в Windows 7, 8 и 8.1 он остается основным браузером. Переход на Edge также означает, что Internet Explorer больше не будет активно развиваться и для него будут выходить только исправления уязвимостей. При всем этом Internet Explorer по-прежнему остается достаточно популярным браузером. Согласно NetMarketShare, по состоянию на апрель 2020 г. Internet Explorer использовался на 5,45% настольных компьютеров (для сравнения, доля Firefox составляет 7,25%, Safari – 3,94%, а Edge – 7,76%).

Internet Explorer на пять лет отстает по уровню безопасности от своих современных аналогов и при этом поддерживает ряд устаревших скриптовых движков. Так, уязвимость нулевого дня CVE-2018-8174 в VBScript использовалась в качестве основного эксплойта во множестве эксплойт паков.

Спустя некоторое время после обнаружения этой уязвимости было выявлено еще несколько (тоже работающих как эксплойты нулевого дня) – CVE-2018-8653, CVE-2019-1367, CVE-2019-1429 и CVE-2020-0674. Все они эксплуатировали еще один устаревший компонент Internet Explorer – движок JScript.

Наборы эксплойтов по-прежнему играют определенную роль в современном ландшафте угроз и продолжают развиваться. Мы на протяжении целого года анализировали эволюцию одного из самых сложных активно используемых наборов эксплойтов (Magnitude). Было обнаружено, что с помощью этого набора в Азиатско-Тихоокеанском регионе злоумышленники распространяют программы-вымогатели. Долгосрочное исследование активности показало, что Magnitude активно поддерживается и постоянно дорабатывается. В феврале этого года набор переключился на эксплуатацию свежей уязвимости нулевого дня в Internet Explorer — CVE-2019-1367. Magnitude также использует ранее неизвестный эксплойт с повышением привилегий CVE-2018-8641, разработанный одним из известных авторов.

Более подробная информация о наших выводах приведена здесь.

В то время как общее количество атак с использованием эксплойт-паков пошло на убыль, очевидно, что они по-прежнему существуют и представляют опасность. Magnitude – не единственный активный набор эксплойтов; мы наблюдали и другие, эксплуатирующие свежие уязвимости в Internet Explorer. Мы рекомендуем пользователям установить обновления безопасности, перейти на поддерживаемую операционную систему (и своевременно устанавливать новые сборки Windows 10), а также отказаться от Internet Explorer, перейдя на более современный браузер.

Развитие информационных угроз во втором квартале 2020 года