Целевые атаки и вредоносные кампании

Назад в будущее: поиск связей между старыми и новыми APT-угрозами

На конференции Security Analyst Summit в этом году были представлены интересные исследования нескольких целевых атак. В частности, «Лаборатория Касперского» и Королевский колледж Лондона представили результаты своих исследований о возможной связи между Moonlight Maze — произошедшей 20 лет назад кампании кибершпионажа, направленной на Пентагон, NASA и других жертв, и Turla — вполне современной APT-группировкой.

По современным отчетам о Moonlight Maze можно проследить, как с 1996 года стали обнаруживать «дыры» в системах безопасности военных и государственных учреждений США, а также в университетах, исследовательских институтах и даже в Министерстве энергетики. В 1998 г. ФБР и Министерство обороны США запустили крупномасштабное расследование. Несмотря на то, что в следующем году эта история получила огласку, большая часть материалов осталась засекреченной, так что подробности Moonlight Maze остались окутаны тайной. Спустя годы, различные исследователи установили, что Moonlight Maze развилась в Turla.

В 2016 году Томас Рид, профессор Королевского Колледжа Лондона, проводя исследования для своей книги «Восстание Машин» (Rise of the Machines), нашел бывшего системного администратора, обслуживавшего корпоративный сервер HRTest, который в то время был захвачен киберпреступниками и использовался в качестве прокси при проведении атак на американские ведомства. Бывший сисадмин, к 2016 году уже вышедший на пенсию, сохранил тот сервер, а также копии всех данных, связанных с атаками — он передал все материалы для анализа Королевскому Колледжу и «Лаборатории Касперского». Эксперты «Лаборатории» Хуан-Андрес Герреро Сааде и Костин Райю в сотрудничестве с Томасом Ридом и Дэнни Муром из Королевского Колледжа в течении девяти недель тщательно исследовали полученные образцы и смогли воссоздать действия киберпреступников, их методы и инструменты, а также попытались выявить возможные связи между Moonlight Maze и Turla.

Unix-атака Moonlight Maze была основана на ПО с открытым исходным кодом и направлена на системы, работающие под ОС Solaris. В ходе расследования было установлено, что при проведении атаки использовался бэкдор на основе LOKI2, выпущенной в 1996 г. и позволяющей пользователям извлекать данные через скрытые каналы. Это побудило исследователей заново изучить некоторые редкие образцы вредоносного кода, обнаруженные «Лабораторией Касперского» в 2014 г., и использованные в Turla. Эти образцы, получившие название Penguin Turla, также основаны на LOKI2. Итак, повторный анализ показал, что во всех из них использован код, созданный с 1999 по 2004 г.

Примечательно, что атаки с использованием этот кода происходят по сей день. Так, он был замечен «в дикой природе» в 2011 г. при атаке на швейцарскую компанию Ruag — эта атака впоследствии была увязана с Turla. В марте 2017 г. исследователи «Лаборатории Касперского» обнаружили новый образец бэкдора Penguin Turla, поступивший для анализа из Германии. Вероятно, старый код используется в Turla для осуществления атак на высокозащищенных жертв, взломать которых с использованием «стандартного набора» вредоносных инструментов затруднительно.

Анализ недавно обнаруженных образцов Moonlight Maze раскрывает множество интересных подробностей об использовании сложной цепочки прокси-серверов при проведении атак, а также о высокой квалификации злоумышленников и инструментов, которые были ими использованы.

Итак, возникла ли Turla в результате эволюции Moonlight Maze? В данный момент невозможно ответить однозначно. Следующий этап исследований будет касаться малоизвестной операции, получившей название Storm Cloud и связанной с дальнейшим развитием вредоносного инструментария, который использовался злоумышленниками после того, как в 1999 г. стало известно об их предшествующей деятельности. История Storm Cloud стала известной в 2003 г., но особого внимания не получила. Исходя из некоторых данных, мы полагали, что анализ инструментария Storm Cloud может дать ключи к пониманию всей этой истории.

Подробное описание исследования можно найти здесь.

Обнаружение группировки Lazarus

В феврале 2016 г. группа (в то время неизвестных) хакеров попыталась украсть 851 млн. долларов, и смогла перевести со счетов Центрального Банка Бангладеша 81 миллион. Это крупнейшее и наиболее успешное кибер-ограбление на сегодняшний день. Расследования «Лаборатории Касперского» и других исследователей показали, что эти атаки были практически наверняка проведены группировкой Lazarus, известной своей кибершпионской и диверсионной деятельностью, в активе которой атака на Sony Pictures в 2014 г., а также атаки на промышленные компании, СМИ и финансовые учреждения в 18 странах по всему миру.

Исследовав проведенные данной группировкой атаки на финансовые учреждения в Европе и Юго-Восточной Азии, мы смогли установить некоторые методы работы группы Lazarus.

Первоначальная компрометация обычно происходит при взломе одного компьютера банковской сети — это либо компрометация корпоративного сервера, либо атака типа watering hole — заражение кодом эксплойта легитимного веб-сайта, к которому обращаются сотрудники целевой организации. Затем злоумышленники заражают другие хосты в корпоративной сети организации и запускают на зараженных компьютерах элементарный бэкдор. После этого, в течении некоторого времени (нескольких дней или даже недель) киберпреступники выявляют ценные ресурсы в сети организации. И наконец, они разворачивают специальное вредоносное ПО для обхода средств внутренней безопасности и проведения фальшивых банковских транзакций.

Группировка Lazarus действует по всему миру: за последний год мы обнаружили используемые группировкой инструменты проникновения во многих странах.

Lazarus — это очень большая группа, она занимается в основном кибершпионажем и кибердиверсиями. Интерес к финансовым махинациям у группировки наблюдается относительно недавно; по всей видимости, этим в группировке занимается отдельная команда — мы дали этой ей название Bluenoroff. На данный момент мы выявили четыре основных типа мишеней: финансовые учреждения, казино, разработчики ПО для финансовых трейдеров и те, чей бизнес связан с криптовалютами.

Одной из самых заметных кампаний Bluenoroff стала атака на финансовые учреждения в Польше. Злоумышленникам удалось скомпрометировать государственный веб-сайт, к которому часто обращаются многие финансовые учреждения, что превратило его в особенно мощный вектор атаки.

Lazarus прикладывает все усилия, чтобы скрыть следы своей деятельности. Тем не менее, один из наших партнеров, анализируя командный сервер, расположенный в Европе и ранее использованный группой Lazarus, сделал интересное открытие: атакующий подключился к нему через службы Terminal Services, вручную установил сервер Apache Tomcat используя локальный браузер, сконфигурировал его при помощи Java Server Pages (JSP) и загрузил JSP-скрипт для командного сервера. Когда сервер был готов, атакующий начал его тестировать сначала с помощью браузера, а потом запуская тестовые экземпляры своего бэкдора. Злоумышленник использовал различные IP-адреса — от Франции до Южной Кореи, и подсоединялся через прокси- и VPN-сервера. При этом, одно короткое соединение было выполнено из очень необычного диапазона IP-адресов, который соотносится с Северной Кореей.

Далее, злоумышленник установил стандартное ПО для майнинга криптовалюты Monero — это ПО так интенсивно расходовало системные ресурсы, что система переставала отвечать и зависала. Возможно, по этой причине система не была должным образом очищена, и на нем сохранились журналы сервера. Привязка к Северной Корее, безусловно, интересна, но из этого нельзя сделать вывод, что за всеми атаками группы Bluenoroff стоит Северная Корея: обращение к командному серверу с северокорейского IP-адреса мог быть случайным, либо это могла быть намеренной инсценировкой с целью дезориентации.

Lazarus — это больше, чем просто очередная APT-группировка. Масштаб ее активности поражает: создается впечатление, что Lazarus представляет собой целую фабрику вредоносного ПО, где создаются новые инструменты по мере того, как «расходуются» старые. Группировка использует различные методы обфускации кода, переписывает собственные алгоритмы, применяет коммерческие системы защиты ПО, использует свои собственные и сторонние подпольные упаковщики. На первой стадии заражения группировка обычно использует простые бэкдоры, которые может позволить себе «потерять». При этом, если бэкдор «первой линии» присылает отчет о заражении потенциально интересной жертвы, то атакующие размещают на этом компьютере более продвинутый вредоносный код, тщательно защищая его от случайного обнаружения на диске: код упаковывается в DLL-загрузчик или хранится в зашифрованном контейнере, или прячется в зашифрованном виде в реестр. В комплекте с бэкдором обычно идет инсталлятор, который защищен паролем и потому доступен только для злоумышленников. Таким образом гарантируется, что реальную «полезную нагрузку» зловреда не могут увидеть автоматизированные системы, будь то публично доступная песочница или специальная среда исследователя. Такой уровень сложности обычно не встречается в мире киберпреступников, он требует четкой организации и жесткого контроля всех стадий работы. Такой подход требует больших затрат и это отчасти объясняет почему почему Lazarus занялась нелегальными заработками.

Лучший метод защиты от целевых атак — это многоуровневый подход, совмещающий традиционные защитные технологии с патч менеджментом, системой предотвращения вторжений (HIPS), списками разрешенных и стратегией «отказ по умолчанию». Согласно исследованию австралийской разведывательной службы Australian Signals Directorate, 85 процентов целевых атак можно нейтрализовать с помощью всего четырех стратегий: списков разрешенных приложений, обновления приложений, обновления операционных систем и ограничения административных прав.

Наш отчет о деятельности группы Lazarus.

Игра против банка

На конференции Security Analyst Summit в этом году два исследователя «Лаборатории Касперского» — Сергей Голованов и Игорь Суменков — представили три случая кражи денег из банкоматов.

В первом случае, зловред ATMitch компрометировал банковскую инфраструктуру и получал удаленный контроль над работой банкоматов. Злоумышленники проникали на серверы банка, эксплуатируя незакрытую уязвимость; они заражали компьютеры в банковской сети, используя публично доступные инструменты. При этом, их вредоносное ПО существовало только в оперативной памяти компьютеров и сохранялось на жесткие диски, так что при перезагрузке компьютера практически все его следы терялись. После заражения злоумышленники устанавливали соединение с командным сервером и получали возможность удаленно устанавливать на банкоматах вредоносное ПО. Защитные механизмы при этом не срабатывали, поскольку действия маскировались под обновление ПО банкоматов. После установки зловред искал в системе банкомата файл command.txt, содержащий управляющие устройством односимвольные команды. Далее, он «определял», сколько денег находится в банкомате, а затем давал команду на выдачу денег, которые забирал, ожидающий у банкомата человек, так называемый «мул». После этого зловред записывал всю информацию об операции в файл регистрации и полностью удалял содержимое файла ‘command.txt’.

Сотрудники банка заподозрили неладное, обнаружив на банкоматах один-единственный файл ‘kl.txt’, после чего они связались с «Лабораторией Касперского» и попросили нас расследовать ситуацию. Мы создали YARA-правило для поиска этого файла по нашим системам, и обнаружили, что он попадал в наше поле зрение дважды — один раз в России и один раз в Казахстане. Это позволило нам проанализировать зловред методом обратного инжиниринга и вскрыть общие механизмы проведения атаки.

Исследование другой банковской атаки также началось с запроса из банка. Из банкомата пропадали деньги, при этом журналы банкомата были чисты, а данные камеры видеонаблюдения оказались перезаписаны. Банк привез банкомат в наш офис; вскрыв его, мы обнаружили в нем Bluetooth-адаптер, подсоединенный к USB-концентратору банкомата. После его установки злоумышленники выждали три месяца (чтобы журнал банкомата перезаписался), вернулись, закрыли видеокамеры, при помощи Bluetooth-клавиатуры перезапустили банкомат в сервисном режиме и забрали из диспенсера деньги.

Еще об одной атаке мы так же узнали из банка — его представители обратились к нам с просьбой расследовать кражу денег из банкомата. В этот раз подход киберпреступников оказался гораздо грубее: мы обнаружили в банкомате отверстие около 4 см в диаметре, проделанное около клавиатуры. Чуть позже мы узнали о других подобных атаках на банкоматы в России и Европе. Ситуация прояснилась, когда полиция задержала подозреваемого с ноутбуком и какими-то проводами. Мы вскрыли банкомат и попытались выяснить, к чему злоумышленник пытался получить доступ через отверстие, и обнаружили 10-штыревой разъем, подсоединенный к шине, которая связывает все компоненты банкомата. Также мы обнаружили, что система шифрования слабая и легко может быть взломана. Получив доступ к любому компоненту банкомата, можно было легко контролировать все остальные; а поскольку никакой авторизации между компонентами не было, то любой из них легко можно было подменить. Потратив около 15 долларов и некоторое количество времени, мы сделали простую схему, которая после подсоединения к шине позволила нам контролировать банкомат, в т.ч. отдавать команды на выдачу денег.

По словам наших исследователей, решить эту проблему не так-то просто — нужно поменять аппаратное обеспечение, а это нельзя проделать удаленно. То есть чтобы провести такую замену, ко всем таким банкоматам должен выехать обслуживающий персонал.

Подробнее об этих инцидентах можно прочитать здесь.

Знакомьтесь — Ламберты

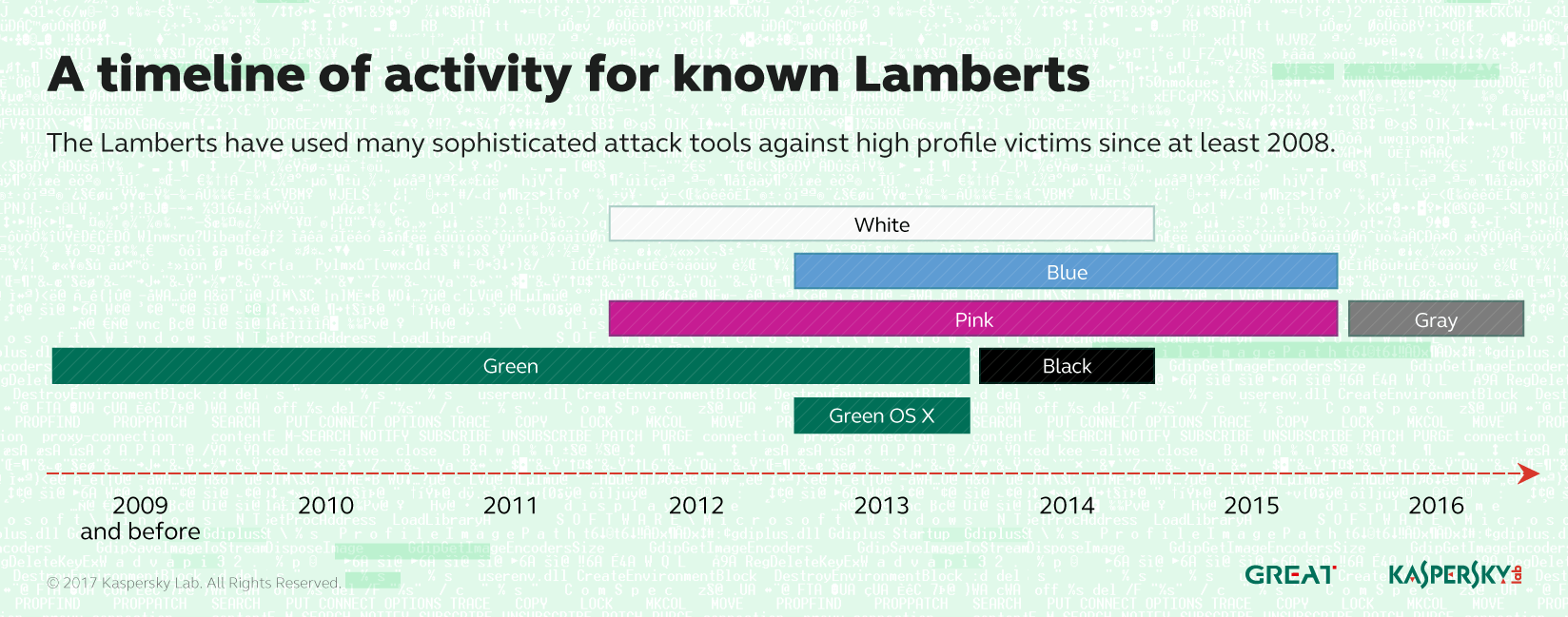

В апреле мы опубликовали отчет об деятельности группы киберпреступников, которую по уровню сложности можно сравнить с Duqu, Equation, Regin или ProjectSauron — мы дали ей название ‘The Lamberts’ («Ламберты»; также известна под названием Longhorn). Эта группировка впервые попала в поле зрения специалистов кибербезопасности в 2014 году, когда американская компания FireEye обнаружила атаку, эксплуатирующую уязвимость нулевого дня (CVE-2014-4148). Атака была направлена на известную европейскую компанию, а для ее проведения использовался зловред, который мы называем Black Lambert.

Группировка разработала и использовала сложные продвинутые инструменты атаки, в том числе сетевые бэкдоры, несколько поколений модульных бэкдоров, инструменты для сбора данных и деструктивные программы-стиратели. Группа активна минимум с 2008 года; последние образцы зловредов созданы в 2016 г. Сейчас известны версии зловредов под Windows и OS X. Учитывая сложность этих проектов и существование импланта к OS X, мы предполагаем, что существуют версии Lambert для других платформ, в т.ч. для Linux.

Lambert работает в режиме ядра и перехватывает сетевой трафик с зараженных машин; получает инструкции с помощью специальным образом зашифрованных пакетов. Эти пассивные бэкдоры мы назвали White Lambert («Белый Ламберт»), чтобы отличать их от активных Black Lambert («Черный Ламберт»).

Позднее мы столкнулись с другим поколением зловреда, который мы назвали Blue Lambert («Синий Ламберт»). Один из образцов этого штамма интересен тем, что он, судя по всему, использовался как зловред второго уровня в атаке, в которой участвовал «Черный Ламберт».

Вредоносное семейство Green Lambert («Зеленые Ламберты») — более старшая версия Blue Lambert, она надежней и легковеснее. Интересно, что у большинства вариантов Blue Lambert номера версий находятся в диапазоне 2.х, а у Green Lambert — в диапазоне 3.х. Это противоречит данным, собранным из временных меток экспорта, и данным активности домена командного сервера — согласно им, Green Lambert существенно старше, чем Blue Lambert. Возможно, эти две группы разрабатывались параллельно двумя командами, находившимися в контакте друг с другом; в номенклатуре они отличаются номером версии, т.е. одна версия вышла раньше, а другая позже.

Сигнатуры, созданные для распознавания Green Lambert, также реагировали на OS X-вариант Green Lambert, с очень старым номером версии — 1.2.0. OS X-вариант Green Lambert во многих отношениях функционально идентичен Windows-версии, но при этом у нее ограничен некоторый функционал, например возможность выполнения плагинов непосредственно в памяти.

Наши сигнатуры для Blue, Black и Green Lambert срабатывают на относительно небольшом количестве зараженных машин со всего мира. Исследуя один из эпизодов заражения, в котором участвовали White Lambert (сетевой имплант) и Blue Lambert (активный имплант), мы обнаружили еще одно семейство инструментов, которые, вероятно, тесно связаны. Новое семейство получило название Pink Lambert («Розовый Ламберт»).

Тулкит Pink Lambert включает имплант-маячок, модуль для сбора данных с USB-устройств и фреймворк для создания вредоносного ПО, работающего на любых платформах. Версии этого фреймворка были обнаружены на других зараженных машинах вместе с образцами White Lambert, что косвенно указывает на близкую связь между семействами White и Pink Lambert.

Продолжая поиск прочих нераспознанных образцов среди жертв White Lambert, мы наткнулись на еще одно, видимо тесно связанное, семейство, которое получило имя Gray Lambert (Серый Ламберт»). Оно представляет собой последнюю итерацию пассивных сетевых инструментов из арсенала Lambert. Стиль написания кода Gray Lambert напоминает таковой модуля Pink Lambert для сбора данных с USB-устройств. При этом по возможностям он идентичен White Lambert. В отличие от White Lambert, Gray Lambert работает в пользовательском режиме, и ему не требуется эксплуатировать уязвимый подписанный драйвер, чтобы загружать произвольный код под 64-битные версии Windows.

Принимая во внимание, что все эти различные семейства объединены общим кодом, форматами данных, командным сервером и общими жертвами, мы получаем следующую общую картину связей между ними:

Разработка тулкита всех Ламбертов заняла несколько лет, причем основная активность приходится на 2013 и 2014 годы.

В целом тулкит состоит из весьма высокоразвитого вредоносного ПО, основанного на продвинутых методах выявления сетевого трафика, запуска плагинов без обращений к диску и использования эксплойтов к подписанным драйверам для исполнения неподписанного кода под 64-битными версиями Windows.

Приведем еще один пример, свидетельствующий о высокой квалификации разработчиков тулкита. Одна из реализаций Black Lambert включает очень сложный эксплойт нулевого дня TTF — CVE-2014-4148. С учетом этого, мы ставим Lambert на один уровень сложности с Duqu, Equation, Regin и ProjectSauron. Другими словами, это один из наиболее продвинутых тулкитов для кибершпионажа из тех, которые мы когда-либо анализировали.

В подавляющем большинстве случаев методы заражения неизвестны, так что многие детали этих атак пока только предстоит установить; также пока мало что известно о том, какие группы их используют.

Подробнее о зловредах Lamberts вы можете почитать здесь.

Единственный эффективный способ противостоять таким угрозам — это размещение нескольких уровней защиты, сенсоров для отслеживания малейших аномалий в рабочем процессе организации, в сочетании с анализом текущих данных по угрозам и криминалистическим анализом.

Мы продолжим отслеживать активность семейства Lamberts, а также деятельность других групп, осуществляющих целевые атаки. Подписавшись на наши отчеты по APT-угрозам, вы получите оперативный доступ к нашим расследованиям и открытиям, в т.ч. отчеты с исчерпывающими техническими данными.

Зловредные истории

Больше уязвимостей в IoT

Хакеры все чаще обращают свое внимание на устройства, которые составляют Интернет вещей (IoT-устройства). Яркий пример — ботнет Mirai, который в 2016 года блокировал работу определенного сегмента интернета, заразив и взяв под контроль такие домашние устройства, такие как видеорегистраторы, камеры видеонаблюдения и принтеры.

В наших прогнозах на 2017 г. мы предположили, что хакеры могут заинтересоваться IoT-устройствами, и обратили внимание на то, что некоторые устройства не защищены в должной степени. Как мы писали в отчете, «не исключено, что в ближайшем будущем мы столкнемся с «интернетом кирпичей«. Позже появились описания (здесь и здесь) зловредов, созданных как раз для заражения IoT-устройств.

В апреле мы опубликовали анализ ботнета Hajime. Зловред, впервые о котором сообщила компания Rapidity Networks в октябре 2016, заражает небезопасные IoT-устройства с открытыми Telnet-портами и стандартными паролями. Hajime- это огромный P2P-бот; на момент опубликования отчета (25 апреля) он состоял примерно из 300 000 устройств. Зловред постоянно развивается, добавляются новые функции, исчезают старые. Открытым остается вопрос —зачем был создан бот? Ботнет растет, частично за счет новых модулей эксплуатации, но его цель остается неясной. До сих пор он не участвовал во вредоносной деятельности; существует вероятность, что никогда и не будет участвовать, поскольку при каждой загрузке нового файла конфигурации во время обработки новой конфигурации демонстрируется следующий текст:

С другой стороны, даже если бот не используется специально для нанесения вреда, он может тормозить нормальную работу зараженного устройства.

Как и прочие вредоносные программы для заражения IoT-устройств, Hajime использует нежелание пользователей «умных» гаджетов менять логин и пароль, установленные производителем. Это значительно облегчает задачу злоумышленникам — им нужно лишь попробовать получить доступ к устройству, используя известный пароль по умолчанию. Кроме того, для многих устройств не выпускаются обновления прошивки. И наконец, IoT-устройства привлекают киберпреступников, поскольку они чаще всего круглосуточно включены и соединены к интернету.

Сегодня умные гаджеты буквально окружают нас. К ним относятся каждодневные бытовые приборы — телефоны, телевизоры, термостаты, холодильники, радионяни, фитнес-браслеты и даже детские игрушки. Кроме этого к умным устройствам относятся и автомобили, медицинские устройства, камеры видеонаблюдения и парковочные счетчики. С недавнего времени в этот с писок можно добавить и дронов.

На Security Analyst Summit эксперт по кибербезопасности Джонатан Андерссон продемонстрировал, как умелый злоумышленник может за секунды создать устройство для угона дрона. Взяв программно-определяемое радио, джойстик от дрона, микрокомпьютер и небольшое количество прочей электроники, исследователь собрал устройство, которому дал имя Icarus («Икар»). С помощью него Андерссон настроился на частоту дрона и выяснил детали передачи сигналов между этими дроном и его пультом управления.

По мнению Андерссона, эта угроза может затронуть всю индустрию дронов — от копеечных игрушек до дорогих профессиональных моделей, потому что все они используют протоколы обмена данными, уязвимые к одному и тому же типу атак. Проблему могло бы решить усиление шифрования, но реализовать такое на практике сложно из-за того, что на многих пультах обновить прошивку невозможно. Кроме того, усиленное шифрование потребует значительных вычислительных мощностей и вызовет дополнительный расход энергии как контроллером, так и дроном.

Угроза взлома дронов может показаться экзотикой. Однако же, сами дроны уже выходят из своей узкой ниши и начинают использоваться массово. В декабре прошлого года платформа онлайн-торговли Amazon пробовала использовать дроны для доставки посылок покупателям.

Наш обзор IoT-угроз, а также рекомендации по защите своих гаджетов можно найти здесь.

От вымогателей к ExPetr

Все большая угроза исходит от программ-вымогателей. В период с апреля 2016 г. по март 2017 г. защитные продукты «Лаборатории Касперского» блокировали работу вымогателей на компьютерах 2 581 026 пользователей; рост к предыдущим 12 месяцам составил 11,4%. Наш полный отчет по вымогателям за 2016 — 2017 г. доступен здесь, а об основных тенденциях мы расскажем ниже.

- Троянцы-вымогатели никуда не денутся. Наблюдается рост конкуренции между группировками киберпреступников, специализирующихся на вымогательстве; их деятельность переключается на страны, которые ранее эта проблема не затрагивала. Пользователи там менее подготовлены к такой угрозе.

- Поле потенциальных жертв вымогателей теперь определяется уже и четче — целевые атаки на организации, более эффективные экономически.

- Программы-вымогатели становятся сложнее и разнообразнее. При помощи растущей и все более эффективной подпольной экосистемы злоумышленники предлагают свои вредоносные решения «под ключ» тем, у кого недостаточно навыков, ресурсов или времени для создания собственного ПО.

- В результате развития инфраструктуры для взаимодействия между преступниками, появляются простые узконаправленные утилиты для совершения целевых атак и вымогательства денег, что придает атакам более рассредоточенный характер.

- Все шире будут распространяться международные инициативы по защите пользователей от шифровальщиков-вымогателей, такие как No More Ransom.

В мае мы наблюдали развитие беспрецедентной эпидемии, вызванной вымогателем WannaCry. Наибольшее число атак наблюдалось в России; также пострадали пользователи на Украине, в Индии, на Тайване и еще в 74 странах. Зловред распространялся очень быстро — более 45 000 заражений за одни сутки (Европол позже заявил, что число жертв WannaCry, по его оценкам, составило не менее 200 000 человек).

Распространение WannaCry происходило при помощи Windows-эксплойта EternalBlue, который эксплуатирует уязвимость, закрытую обновлением безопасности MS17-010 14 марта — за месяц до того, как группа «Shadow Brokers» опубликовала эксплойт. Многие организации так и не установили обновление безопасности, так что злоумышленники смогли получить удаленный доступ к их корпоративным системам и ко всем непропатченным компьютерам в сети.

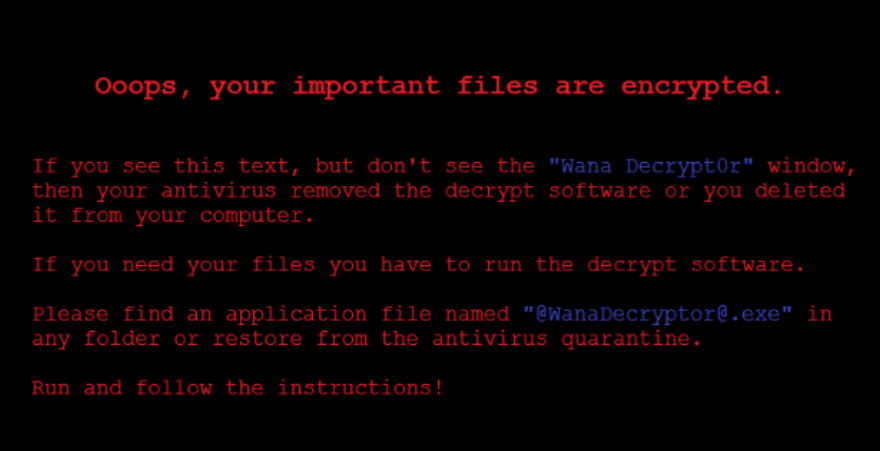

Как и любой шифровальщик, WannaCry шифрует файлы на зараженном компьютере и требует выкуп за их расшифровку.

Поначалу злоумышленники установили размер выкупа в 300$, затем повысили его до 600$. Чтобы жертва наверняка увидела и прочитала требование выкупа, зловред менял обои и демонстрировал инструкцию о том, как получить доступ к расшифровщику.

Из нашего анализа WannaCry видно, что качество кода низкое, разработчики допустили много ошибок, из-за чего многие зараженные пользователи сами смогли восстановить данные. Допущенные злоумышленниками ошибки ограничили их возможности заработать на вымогателе. Было предпринято много попыток проследить, на какие биткоин-кошельки уходит выкуп. Были даны разные оценки общего «заработка» злоумышленников, но скорее всего речь идет о десятках, а не сотнях тысяч.

Из графика атак за первую неделю становится видно, насколько успешной оказалась борьба с этой угрозой.

Важным шагом было открытие в коде вымогателя так называемого kill-switch — который пытается установить соединение с определенным сайтом. Если это не удается, зловред продолжает работу; если же подключение успешно, WannaCry прекращает работу. Исследователь из Великобритании зарегистрировал этот домен, перенаправил все запросы к нему на sinkhole-сервер, и таким образом сумел замедлить распространение вымогателя.

Через несколько дней после начала эпидемии эксперт компании Google Нил Мехта опубликовал загадочный твит с хэштэгом #WannaCryptAttribution, в котором указал на схожесть кода WannaCry с вредоносным кодом, используемым хакерской группой Lazarus. Нил сравнил два фрагмента года — один из WannaCry образца февраля 2017 г. (ранний вариант вымогателя), другой — фрагмент вредоносного кода Lazarus, также датируемый февралем 2017 г. «Лаборатория Касперского» и другие исследователи подтвердили схожесть между образцами. Однако делать какие-то выводы и утверждать, что WannaCry является детищем группы Lazarus слишком рано.

ExPetr

В конце июня начали появляться отчеты об атаках нового вымогателя-шифровальщика. Зловред получил название ExPetr (aka Petya, Petrwrap и NotPetya), он был нацелен в первую очередь на компании на Украине, в России и в Европе; общее число жертв составило около двух тысяч.

В ExPetr используется видоизмененная версия эксплойта EternalBlue и еще один эксплойт, опубликованный группой Shadow Brokers и получивший название EternalRomance. Шифровальщик распространялся под видом обновлений к M.E.Doc —программе для электронного документооборота украинского производства — и через атаки типа watering hole. Попав в корпоративную сеть организации-мишени, зловред c помощью специальных инструментов извлекает учетные данные из процесса lsass.exe и передает их инструментам PsExec или WMIC, которые далее распространяют их внутри сети.

Зловред выжидает от 10 минут до часа, затем перезагружает компьютер, шифрует таблицу MFT в NTFS-разделах и перезаписывает главную загрузочную запись кастомным загрузчиком, который содержит требование выкупа.

Наряду с таблицей MFT, ExPetr шифрует и файлы. За ключ расшифровки злоумышленники просили аналог $300 в биткоинах; выкуп следовало отправить на единый bitcoin-счет. В отличие от случая WannaCry, этот метод вполне мог сработать, поскольку злоумышленники просили жертв для подтверждения оплаты отправлять номера кошельков по адресу электронной почты wowsmith123456@posteo.net, который был оперативно отключен, что ограничило возможности заработка для злоумышленников.

В ходе дальнейшего анализа шифровальщика мы пришли к выводу, что даже в случае выплаты выкупа, злоумышленники не смогут расшифровать файлы жертвы. Получается, что ExPetr — зловред типа Wiper, который при этом маскируется под вымогателя- шифровальщика. Было даже предположение, что есть связь между ExPetr, с одной стороны, и вымогателем KillDisk APT-группы BlackEnergy образца 2015-2016 гг., с другой.

27 июня, одновременно с ExPetr, через обновления к M.E.Doc распространялся еще один вымогатель, который мы назвали FakeCry. По нашим данным, этот зловред был доставлен 90 организациям; практически все они расположены на Украине.

Интерфейс и сообщения FakeCry очень похожи на таковые в WannaCry, но при этом вымогатели принадлежат к совершенно разным семействам. Мы полагаем, что FakeCry был разработан с целью дезориентации. Интересный вопрос — связаны ли между собой FakeCry и ExPetr; на это может указывать тот факт, что оба зловреда распространялись в одно время через обновления к M.E.Doc.

Вот, что мы рекомендуем для защиты от программ-вымогателей:

- Установите надежный защитный продукт, в возможностях которого есть защита от шифровальщиков-вымогателей (например, Kaspersky Lab’s System Watcher);

- Своевременно устанавливайте обновления операционной системы и приложений;

- Не запускайте приложения и не нажимайте на ссылки, полученные из непроверенных источников;

- Создавайте резервные копии важных данных на внешних носителях;

- Ни в коем случае не платите выкуп. Если вы заплатите, то тем самым поддержите вредоносную «бизнес-модель» злоумышленников не получив при этом никаких гарантий того, что ваши данные будут действительно расшифрованы.

Развитие информационных угроз во втором квартале 2017 года