Развитие информационных угроз в первом квартале 2024 года

Развитие информационных угроз в первом квартале 2024 года. Мобильная статистика

Развитие информационных угроз в первом квартале 2024 года. Статистика по ПК

Цифры квартала

По данным Kaspersky Security Network, в первом квартале 2024 года:

- Предотвращено 10,1 миллиона атак с использованием вредоносного, рекламного или нежелательного мобильного ПО.

- Самой распространенной угрозой для мобильных устройств стало рекламное ПО — 46% от общего числа обнаруженных угроз.

- Было обнаружено более 389 тысяч вредоносных установочных пакетов, из которых:

- 11 729 пакетов относились к мобильным банковским троянцам;

- 1990 пакетов — к мобильным троянцам-вымогателям.

Особенности квартала

Число атак на мобильные устройства с использованием вредоносного, рекламного или нежелательного ПО выросло относительно аналогичного периода прошлого года, хотя и незначительно снизилось по сравнению с четвертым кварталом, и достигло 10 100 510.

Количество атак на пользователей мобильных решений «Лаборатории Касперского», Q3 2022 — Q1 2024 (скачать)

Стремительный рост общего числа атак в период со второго по четвертый квартал 2023 года связан преимущественно с ростом активности рекламного ПО и троянцев, которая увеличилась приблизительно в два раза в абсолютных числах за этот период. Однако и другие типы вредоносных и нежелательных приложений нарастили свою активность, поэтому распределение угроз по типам показало менее драматические изменения.

В первом квартале продолжился рост числа атак с использованием модификаций WhatsApp. Например, мы нашли Trojan-Spy.AndroidOS.Agent.ahu — это троянец в WhatsApp-моде, который похищает зашифрованные базы данных мессенджера, а также ключи для их расшифровки. Другая вредоносная модификация WhatsApp, Trojan-Downloader.AndroidOS.Agent.ms, способна скачивать и устанавливать произвольные приложения. Согласно нашей статистике, этот троянец был предустановлен на некоторых устройствах.

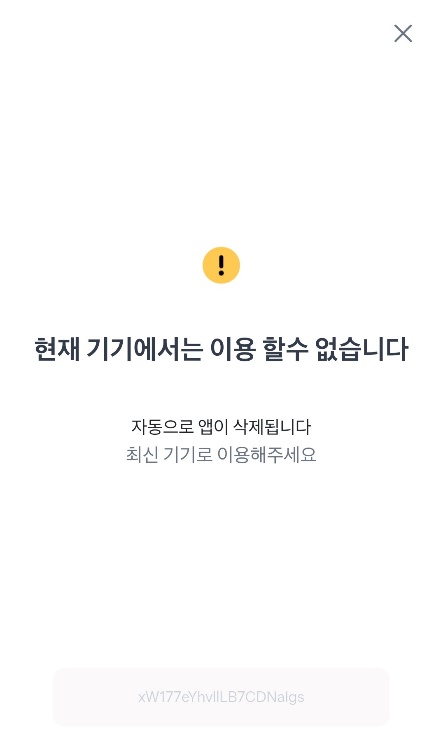

Также мы обнаружили примечательный банковский троянец, атакующий пользователей в Корее. При установке он показывает сообщение о том, что приложение недоступно и якобы будет удалено:

На самом деле приложение скрывает свою иконку и продолжает работать в фоновом режиме, похищая SMS, контакты, фотографии и даже цифровые сертификаты онлайн-банкинга. Помимо этого, в целях сокрытия вредоносного кода и усложнения анализа мошенники использовали множество ошибок и недоработок в коде ОС Android, отвечающем за парсинг пакета приложения. Таким образом они создали файлы, которые успешно устанавливаются на устройство, но на которых «ломаются» многие доступные инструменты анализа, включая официальные утилиты Google.

Статистика мобильных угроз

Число обнаруженных образцов вредоносного и нежелательного ПО для Android снизилось в четвертом квартале 2023 года и вновь выросло в первом квартале 2024-го, составив 389 178 установочных пакетов.

Количество обнаруженных вредоносных и нежелательных установочных пакетов, Q1 2023 — Q1 2024 (скачать)

Распределение найденных пакетов по типам в целом не претерпело значительных изменений, однако заметно (на 8,76 п. п.) выросло число троянцев-дропперов. Резкий рост их доли в основном связан с активностью семейства Wroba, которое обычно используется для доставки банковских троянцев в странах Азиатско-Тихоокеанского региона.

Распределение детектируемых мобильных программ по типам, Q4 2023* и Q1 2024 (скачать)

* Данные за предыдущий квартал могут незначительно отличаться от опубликованных ранее в связи с ретроспективным пересмотром некоторых вердиктов.

Самыми распространенными угрозами при этом остались рекламное ПО (46,16%) и нежелательные приложения типа RiskTool (21,27%). Наиболее многочисленными семействами рекламного ПО стали BrowserAd (28,5% от общего числа рекламных приложений), Adlo (15,3%) и HiddenAd (12,65%).

Доля* пользователей, атакованных определенным типом вредоносных или нежелательных программ, от всех атакованных пользователей мобильных продуктов «Лаборатории Касперского» (скачать)

* Сумма может быть больше 100%, если одни и те же пользователи столкнулись с несколькими типами атак.

Больше всего пользователей атаковали рекламные семейства HiddenAd (60,5%), Adlo (17,5%) и TimeWaste (7,5%). При этом упомянутый в предыдущем отчете рекламный троянец Triada, распространяющийся в модах WhatsApp, занимает всё большую долю атак среди вредоносных программ типа Trojan (35,7%).

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и рекламное ПО.

| Вердикт | %* Q4 2023 | %* Q1 2024 | Разница в п. п. | Изменение позиции |

| Trojan.AndroidOS.Triada.fd | 2.79 | 10.38 | +7.59 | +11 |

| DangerousObject.Multi.Generic. | 8.76 | 9.82 | +1.07 | 0 |

| Trojan.AndroidOS.Fakemoney.v | 6.25 | 8.60 | +2.35 | +1 |

| Trojan.AndroidOS.Boogr.gsh | 5.28 | 6.62 | +1.34 | +2 |

| Trojan.AndroidOS.Triada.ga | 0.00 | 5.66 | +5.66 | |

| Trojan-Downloader.AndroidOS.Dwphon.a | 1.85 | 5.26 | +3.41 | +13 |

| Trojan.AndroidOS.Fakemoney.bj | 0.00 | 4.26 | +4.26 | |

| DangerousObject.AndroidOS.GenericML. | 1.99 | 3.83 | +1.84 | +9 |

| Trojan-Spy.AndroidOS.SpyNote.bz | 1.03 | 3.52 | +2.48 | +18 |

| Trojan.AndroidOS.Sheetfit.d | 0.00 | 2.42 | +2.42 | |

| Trojan.AndroidOS.Triada.ex | 7.23 | 2.42 | -4.81 | -8 |

| Trojan-Downloader.AndroidOS.Agent.mm | 3.51 | 2.12 | -1.39 | -1 |

| Trojan-Dropper.AndroidOS.Agent.sm | 1.08 | 2.09 | +1.01 | +13 |

| Trojan.AndroidOS.Generic. | 2.22 | 2.08 | -0.14 | +2 |

| Trojan.AndroidOS.Piom.baiu | 0.80 | 1.95 | +1.15 | +16 |

| Trojan-Dropper.AndroidOS.Badpack.g | 2.57 | 1.87 | -0.70 | -3 |

| Backdoor.AndroidOS.Mirai.b | 5.32 | 1.76 | -3.56 | -12 |

| Trojan-Spy.AndroidOS.CanesSpy.a | 5.10 | 1.67 | -3.42 | -11 |

| Trojan.AndroidOS.Triada.et | 3.58 | 1.66 | -1.92 | -9 |

| Trojan.AndroidOS.Triada.ey | 4.33 | 1.55 | -2.79 | -11 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных пользователей мобильных решений «Лаборатории Касперского».

Обобщенный облачный вердикт DangerousObject.Multi.Generic уступил первое место в рейтинге самых распространенных вредоносных приложений модификации WhatsApp Trojan.AndroidOS.Triada.fd. Следом идет троянец Fakemoney, выманивающий у пользователей персональные данные, обещая взамен легкий заработок. Интересно также, что в топ попал предустановленный на некоторых устройствах троянец Dwphon, который собирает личные данные владельца устройства и может загружать произвольные приложения без ведома пользователя.

Региональное вредоносное ПО

В этом разделе мы описываем вредоносное ПО, концентрирующее свою активность в определенных странах.

| Вердикт | Страна* | %** |

| Trojan-Banker.AndroidOS.Agent.nw | Турция | 99,79 |

| Trojan.AndroidOS.Piom.bcqp | Турция | 99,28 |

| Trojan-Banker.AndroidOS.BrowBot.q | Турция | 99,28 |

| Trojan-Spy.AndroidOS.SmsThief.wk | Индия | 99,02 |

| Trojan.AndroidOS.Piom.bbfv | Турция | 98,97 |

| Trojan-Banker.AndroidOS.BrowBot.a | Турция | 98,81 |

| Trojan.AndroidOS.Piom.azgy | Бразилия | 98,69 |

| HackTool.AndroidOS.FakePay.c | Бразилия | 98,39 |

| Trojan-Banker.AndroidOS.Coper.b | Турция | 98,28 |

| Trojan-Banker.AndroidOS.BrowBot.n | Турция | 97,87 |

| Trojan-SMS.AndroidOS.EvilInst.b | Таиланд | 97,33 |

| Backdoor.AndroidOS.Tambir.c | Турция | 97,19 |

| Trojan-Banker.AndroidOS.BRats.b | Бразилия | 96,96 |

| Trojan-Spy.AndroidOS.SmsThief.tt | Иран | 96,88 |

| Trojan-Banker.AndroidOS.Rewardsteal.dn | Индия | 96,76 |

| Trojan-Banker.AndroidOS.Rewardsteal.c | Индия | 96,65 |

| Backdoor.AndroidOS.Tambir.a | Турция | 96,58 |

| Trojan-Dropper.AndroidOS.Hqwar.hc | Турция | 96,19 |

| Trojan-Banker.AndroidOS.UdangaSteal.b | Индонезия | 96,04 |

| Backdoor.AndroidOS.Tambir.b | Турция | 95,55 |

| Trojan-Spy.AndroidOS.SmsThief.vb | Индонезия | 95,29 |

* Страна с наибольшей активностью вредоносной программы.

** Доля уникальных пользователей, столкнувшихся с данной модификацией троянца в указанной стране, от всех атакованных этой же модификацией пользователей мобильных решений «Лаборатории Касперского».

Турцию продолжают наводнять различные вариации банковских троянцев. В частности, пользователей этой страны атакует Trojan-Banker.AndroidOS.Agent.nw — троянец, открывающий VNC-доступ к устройству. Он базируется на библиотеке droidVNC-NG с открытым исходным кодом. Tambir также предоставляет злоумышленникам VNC-доступ. Кроме того, он имеет функции кейлоггера, кражи SMS, контактов и списка приложений, а также отправки SMS. Помимо VNC-бэкдоров, мы отмечаем сосредоточенность в Турции атак BrowBot, основная функциональность которого заключается в краже SMS. Piom же представляет собой собирательный вердикт, создаваемый для различного вредоносного ПО в рамках работы наших автоматизированных систем. Конкретно в Турции за этим вердиктом скрываются отдельные модификации уже известного банковского троянца Godfather.

В Индонезии активны троянцы, похищающие SMS: SmsThief.vb и UdangaSteal.b. Их часто рассылают жертвам под видом приглашений на свадьбу.

В Бразилии заметно распространение приложений FakePay, визуально имитирующих оплату, но не производящих ее. В отличие от многих других троянцев, такие приложения пользователи, как правило, сами намеренно загружают на свои устройства, чтобы обманывать продавцов в магазинах, принимающих оплату переводом. Банковский троянец BRats также по-прежнему распространяется преимущественно в Бразилии.

Пользователи в Таиланде столкнулись с троянцем EvilInst, который распространяется под видом игр, но на деле просто открывает сайт со взломанными играми и отправляет платные SMS.

Мобильные банковские троянцы

Количество новых уникальных установочных пакетов банковских троянцев остается на низких уровнях.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q1 2023 — Q1 2024 (скачать)

Тем не менее общее число атак Trojan-Banker продолжает расти, и в структуре распределения вредоносных и нежелательных программ по числу затронутых пользователей Trojan-Banker даже поднялись на одну строчку.

TOP 10 мобильных банкеров

| Вердикт | %* Q4 2203 | %* Q1 2024 | Разница в п. п. | Изменение позиции |

| Trojan-Banker.AndroidOS.Agent.eq | 27.73 | 13.39 | -14.34 | 0 |

| Trojan-Banker.AndroidOS.Coper.b | 3.72 | 12.58 | +8.86 | +3 |

| Trojan-Banker.AndroidOS.Bian.h | 16.06 | 10.21 | -5.85 | -1 |

| Trojan-Banker.AndroidOS.Mamont.k | 2.48 | 9.18 | +6.70 | +5 |

| Trojan-Banker.AndroidOS.UdangaSteal.b | 0.00 | 7.00 | +7.00 | |

| Trojan-Banker.AndroidOS.Mamont.o | 0.00 | 4.58 | +4.58 | |

| Trojan-Banker.AndroidOS.Agent.cf | 2.79 | 4.23 | +1.44 | 0 |

| Trojan-Banker.AndroidOS.Coper.a | 0.65 | 4.21 | +3.56 | +19 |

| Trojan-Banker.AndroidOS.Rewardsteal.c | 0.55 | 3.99 | +3.45 | +20 |

| Trojan-Banker.AndroidOS.BrowBot.q | 0.00 | 2.53 | +2.53 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных банковскими угрозами пользователей мобильных защитных решений «Лаборатории Касперского».

Мобильные троянцы-вымогатели

После всплеска в четвертом квартале 2023 года, вызванного появлением большого количества вымогателей семейства Rasket, число установочных пакетов вымогателей вернулось на привычный уровень на фоне уменьшения активности Rasket. Троянцы Rasket основаны на скриптах Tasker, которые придуманы для автоматизации рутинных действий на устройстве, однако обладают функциональностью, достаточной для написания вымогателя.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», Q1 2023 — Q1 2024 (скачать)

В распределении атак между наиболее активными образцами отражается та же динамика: после резкого взлета — до 74% от всех атак вымогателей — доля троянца Rasket в первом квартале снизилась практически вдвое.

| Вердикт | %* Q4 2023 | %* Q1 2024 | Разница в п. п. | Изменение позиции |

| Trojan-Ransom.AndroidOS.Rasket.a | 74.38 | 37.22 | -37.16 | 0 |

| Trojan-Ransom.AndroidOS.Pigetrl.a | 9.14 | 15.56 | +6.41 | 0 |

| Trojan-Ransom.AndroidOS.Rkor.eg | 5.29 | 11.59 | +6.30 | 0 |

| Trojan-Ransom.AndroidOS.Svpeng.ac | 0.22 | 11.17 | +10.95 | +19 |

| Trojan-Ransom.AndroidOS.Congur.cw | 0.51 | 10.96 | +10.45 | +2 |

| Trojan-Ransom.AndroidOS.Small.cj | 0.30 | 10.49 | +10.19 | +9 |

| Trojan-Ransom.AndroidOS.Congur.ap | 0.28 | 6.66 | +6.38 | +9 |

| Trojan-Ransom.AndroidOS.Rkor.ef | 2.00 | 6.40 | +4.40 | -4 |

| Trojan-Ransom.AndroidOS.Svpeng.ah | 0.12 | 6.03 | +5.91 | +34 |

| Trojan-Ransom.AndroidOS.Svpeng.snt | 0.07 | 5.72 | +5.64 | +47 |

Развитие информационных угроз в первом квартале 2024 года. Мобильная статистика