Целевые атаки

Не просто вредоносное ПО, а APT-угроза

В декабре SolarWinds, известный поставщик услуг в области управления IT-инфраструктурой, стал жертвой сложной атаки на цепочку поставок. Злоумышленники подобрались к ресурсам компании через решение для мониторинга и управления клиентской информационной инфраструктурой – Orion IT, результатом стало размещение нестандартного бэкдора Sunburst в сети более чем 18 000 клиентов SolarWinds, в том числе крупных корпораций и государственных учреждений в Северной Америке, Европе, на Ближнем Востоке и в Азии.

Что отличает эту кампанию от других, это тщательная оценка жертвы и проработка ее профиля. Из 18 000 атакованных клиентов Orion IT можно по пальцам пересчитать тех, кто действительно представлял интерес для злоумышленников. Это была сложная атака, в ходе которой преступники использовали различные методы, чтобы остаться незамеченными как можно дольше. Например, прежде чем первый раз подключиться к командным серверам, Sunburst две недели остается в системе в неактивном состоянии, чтобы его активность нельзя было обнаружить в песочнице. В первом отчете по Sunburst мы проанализировали метод, который зловред использовал для связи со своим командным сервером, и протокол, который использовался для подготовки жертвы к последующей эксплуатации уязвимости.

В ходе дальнейшего расследования нам удалось выявить несколько свойств Sunburst, которые перекликаются с появившимся в 2017 году .NET-бэкдором Kazuar. Эксперты предполагают, что он связан с APT-группой Turla.

В Sunburst и Kazuar применяются схожие алгоритмы генерации уникального идентификатора (UID) жертвы и расчета времени начального бездействия; оба бэкдора также широко используют хеш FNV-1a с целью затруднить сравнение строк. Есть несколько вариантов трактовки происходящего: Sunburst разработала та же группа, что и Kazuar; разработчики Sunburst позаимствовали некоторые идеи или фрагменты кода из Kazuar; обе группировки получили вредоносные программы из одного источника; некоторые из создателей Kazuar перешли в другую группировку, забрав с собой инструменты и, конечно же, знания; разработчики Sunburst включили в свое ПО такие функции специально, чтобы запутать экспертов. Будем надеяться, что дальнейший анализ прояснит ситуацию.

Lazarus угрожает военной промышленности

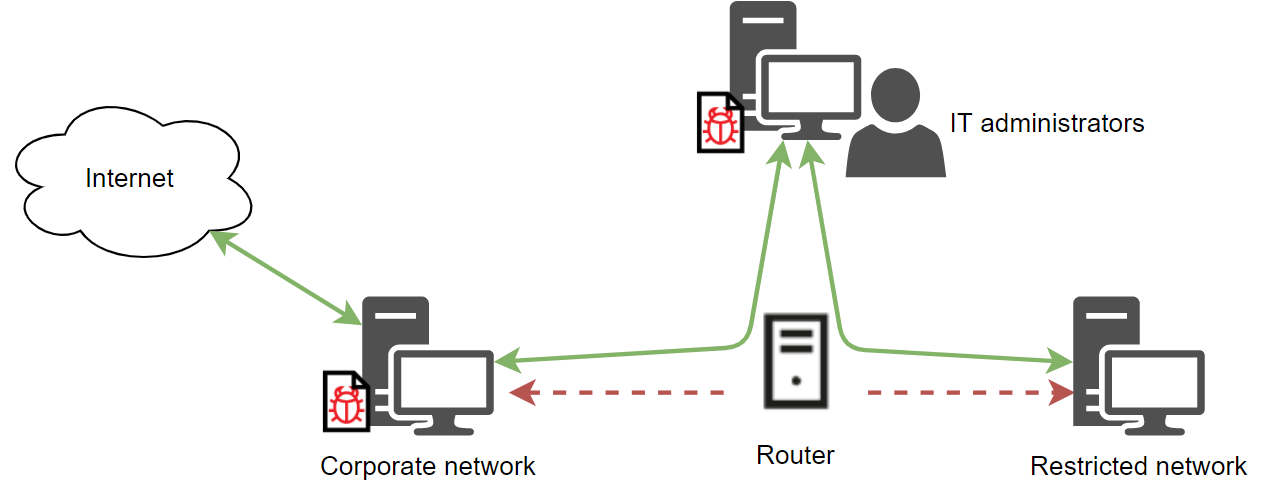

Мы уже много лет следим за многочисленными атаками группы Lazarus, которая меняет цели в зависимости от своих задач. По нашим наблюдениям, за последние два года Lazarus использовала вредоносные программы ThreatNeedle, относящиеся к кластеру вредоносного ПО Manuscrypt (другое название – NukeSped), для атаки на предприятия и организации, относящихся к разным отраслям. В процессе расследования атак на предприятия оборонной промышленности в середине 2020 года мы смогли изучить весь жизненный цикл атаки, обнаружив при этом новые технические подробности и связи с другими кампаниями группы.

В целевых фишинговых рассылках злоумышленники использовали тематику COVID-19 и персональные данные, собранные из открытых источников. Как только жертва открывала зараженный документ и соглашалась запустить макросы, зловред проникал в систему на начинал многоэтапный процесс развертывания.

Получив доступ, злоумышленники собирали учетные данные и начинали продвигаться дальше, ища ключевые ресурсы в среде жертвы. Им удалось преодолеть сегментацию сети, получив доступ к машине, выполнявшей функцию внутреннего маршрутизатора, и настроив на ней прокси-сервер, что позволило им выводить украденные данные из внутренней сети на свой удаленный сервер.

Мы следили за зловредами ThreatNeedle более двух лет и твердо уверены, что этот кластер вредоносного ПО принадлежит группировке Lazarus. В ходе расследования нам удалось обнаружить связи с некоторыми другими кластерами, принадлежащими Lazarus.

Эксплуатация уязвимостей нулевого дня в MS Exchange в реальной среде

2 марта корпорация Microsoft выпустила внеочередные исправления для четырех уязвимостей нулевого дня в Exchange Server, которые активно использовались «в дикой природе» (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065). Эти уязвимости позволяли злоумышленнику получить доступ к серверу Exchange, создать веб-шелл для подключения к удаленному серверу и украсть данные из сети жертвы.

Microsoft связала атаки с группировкой Hafnium, хотя другие эксперты сообщали, что не только эта группа использует такие уязвимости.

Результаты наших исследований говорят о том, что подобным атакам подверглись компании по всему миру, особенно в Европе и США.

Для защиты от подобных угроз в продуктах «Лаборатории Касперского» используется модуль поведенческого анализа угроз и технология автоматической защиты от эксплойтов. Мы обнаруживаем и блокируем бэкдоры, которые открывают доступ к этим уязвимостям. Наше решение EDR (Endpoint Detection and Response) помогает выявлять атаки на ранних этапах, маркируя подозрительные действия как индикаторы атаки (IoA) и генерируя соответствующие оповещения.

На этой странице мы разместили рекомендации по защите от тех атак, в которых используются описанные выше уязвимости.

Ecipekac: сложный многоступенчатый загрузчик в кампании A41APT

Кампания A41APT длилась с марта 2019 г. по декабрь 2020 г. и была нацелена на предприятия сразу нескольких отраслей промышленности, в том числе на японских производителей и их зарубежные объекты. Мы с высокой степенью уверенности предполагаем, что за этой кампанией стоит группа APT10.

Одна из вредоносных программ, которые использовались в этой кампании, называется Ecipekac (другие ее названия – DESLoader, SigLoader и HEAVYHAND). Это очень сложный многоступенчатый загрузочный модуль, который доставляет такие вредоносные нагрузки, как SodaMaster, P8RAT и FYAnti. Последняя в свою очередь загружает QuasarRAT.

Операции и импланты, задействованные в кампании, были сокрыты необыкновенно ловко, поэтому отследить активность злоумышленников было практически невозможно. Группировка, стоящая за этой кампанией, принимает различные меры для того, чтобы замести следы и затруднить анализ. Преступники большей частью использовали бесфайловые вредоносные программы, которые ранее не встречались исследователям.

Мы считаем, что самая важная особенность Ecipekac – это возможность внедрить зашифрованный шелл-код в защищенные цифровой подписью DLL, сохранив действительность этой подписи.

Такая техника позволяет имплантам оставаться вне поля зрения защитных решений. Проанализировав основные характеристики бэкдоров P8RAT и SodaMaster, мы пришли к выводу, что эти модули используются для дальнейшей загрузки вредоносного ПО, найти которое нам пока не удалось.

Больше информации об этой кампании можно найти в отчете.

Прочее вредоносное ПО

Поддельные блокировщики рекламы с майнером в комплекте

Недавно мы обнаружили ряд поддельных приложений, доставляющих на компьютеры пользователей майнер криптовалюты Monero. Они распространяются через вредоносные веб-сайты, на которые жертва может попасть из поисковых систем. Мы считаем, что это продолжение летней кампании, о которой сообщали эксперты Avast. Тогда злоумышленники распространяли вредоносное ПО под видом установщика антивируса Malwarebytes. В последней кампании зловреды маскировались под несколько приложений: под блокировщики рекламы AdShield и Netshield, а также сервис OpenDNS.

После того как пользователь запускает программу, она меняет настройки DNS на устройстве так, что преобразование всех доменных имен идет через серверы злоумышленников, и в результате пользователи не могут получить доступ к сайтам некоторых антивирусных вендоров. Затем вредоносная программа начинает обновляться, загружает и запускает модифицированный торрент-клиент Transmission, который сообщает ID компьютера жертвы и сведения об установке командному серверу. После этого она загружает и устанавливает майнер.

По данным Kaspersky Security Network, с февраля 2021 года до момента публикации этого отчета были зарегистрированы попытки установки поддельных приложений на устройства более 7000 пользователей. На пике текущей кампании атаке подвергались более 2500 пользователей в день, преимущественно в России и странах СНГ.

Программы-вымогатели, шифрующие виртуальные жесткие диски

Создатели вымогателей используют уязвимости VMware ESXi, чтобы зашифровать данные на виртуальных жестких дисках. Гипервизор ESXi позволяет нескольким виртуальным машинам сохранять данные на одном сервере с использованием протокола SLP (Service Layer Protocol).

Первая уязвимость (CVE-2019-5544) используется для осуществления атак переполнения динамической памяти. Вторая, Use-After-Free (CVE-2020-3992), связана с некорректным использованием динамической памяти в процессе работы программы. Получив доступ к сети, злоумышленники начинают использовать эти уязвимости для создания вредоносных SLP-запросов и взлома хранилища данных.

Уязвимости используются шифровальщиком RansomExx. По некоторым данным, группировка Darkside применяет аналогичный подход; а злоумышленники, которые стоят за троянцем BabuLocker, дали понять, что им не составит труда зашифровать ESXi.

Разработки macOS

В конце прошлого года компания Apple объявила о выпуске устройств, работающих на чипе M1, который она разработала взамен Intel. Apple M1, прямой родственник процессоров, которые используются в iPhone и iPad, позволит объединить программное обеспечение Apple в единую архитектуру.

Всего через несколько месяцев после выпуска первых компьютеров на Apple M1 разработчики вредоносного ПО уже перекомпилировали свой код с учетом новой архитектуры.

Среди них были создатели зловреда XCSSET, который впервые был обнаружен в прошлом году. Он применяется для атак на разработчиков на macOS – вредоносный код внедряется в проекты Xcode IDE на компьютере жертвы. Затем этот вредоносный код исполняется при сборке файлов проектов в Xcode. Модули XCSSET считывают и извлекают файлы cookie из браузера Safari, внедряют вредоносные сценарии JavaScript на веб-страницы, крадут файлы и информацию из таких приложений, как Notes, WeChat, Skype, Telegram и других, и шифруют файлы. Среди образцов, которые мы обнаружили, есть программы, скомпилированные специально для чипов Apple Silicon.

Silver Sparrow – еще одна новая угроза для чипов M1. Эта программа позволяет разработчикам вредоносного ПО реализовать абсолютно новый метод заражения ПО: вместо того чтобы внедрять вредоносную нагрузку в скрипты, которые запускаются до или после установки ПО, они прячут ее в XML-файл дистрибутива. Зловред использует API JavaScript для запуска команд bash и загрузки файла конфигурации JSON. Он извлекает URL-адрес из поля downloadURL для выполнения следующей загрузки. Для непрерывного исполнения вредоносного кода был создан специальный агент Launch Agent. Вредоносная нагрузка на JavaScript может выполняться независимо от того, какова окажется архитектура чипа, при этом анализ пакетного файла однозначно показал, что он может работать как с Intel, так и с M1.

Большую часть вредоносного ПО, с помощью которого атакуют macOS, составляют рекламные программы. Их авторы, в том числе создатели программ семейств Pirrit и Bnodlero, уже дорабатывают свой код с учетом поддержки нового чипа M1.

На этой странице вы найдете техническую информацию, ответы на часто задаваемые вопросы и сведения об угрозах для M1.

Киберпреступники не просто добавляют поддержку новых платформ– иногда они используют новые языки программирования для разработки собственных «продуктов». В последнее время создатели рекламного ПО для macOS активно интересуются новыми языками, очевидно рассчитывая на то, что их код затруднит работу вирусных аналитиков, которые редко имеют дело с новыми языками программирования или вовсе не работают с ними. Мы уже видели несколько образцов, написанных на Go, а недавно киберпреступники взяли на вооружение Rust. Здесь вы можете ознакомиться с нашим анализом новой рекламной программы Convuster.

Из вторых рук

Пользователи активно продают свои старые компьютеры и прочие устройства. Недавно наши эксперты задумались, насколько безопасно покупать и продавать б/у технику. Они изучили данные, которые пользователи оставляют на ноутбуках и других устройствах хранения информации.

На большинстве устройств, которые мы проверили, оставались те или иные следы данных – большей частью личных, но встречалась и корпоративная информация. Более чем на 16% устройств данные остались в открытом виде. На 74% исследуемых образцов информацию можно было восстановить с помощью карвинга. И только на 11% устройств данные были уничтожены полностью.

Диапазон восстановленных данных варьировался от самых безобидных файлов до провокационных и даже опасных: записи календаря, заметки с собраний, данные для доступа к корпоративным ресурсам, внутренние документы компании, личные фотографии, медицинская информация, налоговые документы и многие другие. Некоторыми данными можно было воспользоваться сразу (или получить к ним доступ с помощью сохраненных паролей): контактная информация, налоговые или медицинские документы. Другая информация могла причинить косвенный ущерб, если бы попала в руки киберпреступников.

Не исключено, что на устройстве остались вредоносные программы, которые могут заразить файлы нового владельца. Такое ПО мы нашли на 17% устройств.

Продавая ноутбук или телефон, нужно помнить о том, что на нем могли остаться ваши данные. Покупая устройство, нужно подумать о его безопасности.

Национальный центр кибербезопасности Великобритании (UK NCSC) подготовил практические рекомендации для покупателей и продавцов.

Сталкерское ПО на волне пандемии

Сталкерское ПО (Stalkerware) – это коммерчески доступные программы, используемые для слежки за человеком через его устройство без его ведома и согласия. Эти зловреды – всего лишь цифровая верхушка более чем реального айсберга. Согласно отчету Европейского института гендерного равенства за 2017 год, семь из десяти женщин, ставших жертвами киберсталкинга, подверглись физическому насилию со стороны преследователя. Коалиция против легального шпионского ПО дает следующее определение сталкерскому ПО: это программы, которые «могут способствовать преследованию, домогательству и/или насилию в отношении близких партнеров».

Последние годы число жертв шпионского ПО растет. Однако в разгар пандемии 2020 года, когда во всем мире были введены ограничения на передвижение, их количество пошло на спад. Ничего удивительного в этом нет: шпионят обычно за теми людьми, с которыми живут, однако если жертва всегда находится рядом, следить за ней просто незачем. Несмотря на относительное снижение числа, 53 870 жертв – большая цифра. К тому же это данные только о клиентах «Лаборатории Касперского». Вне всякого сомнения, настоящее число пострадавших гораздо больше.

В 2020 году самым популярным образцом сталкерского ПО был Monitor.AndroidOS.Nidb.a. Это приложение распространяется под разными названиями, поэтому оно широко представлено на рынке: iSpyoo, TheTruthSpy и Copy9 входят в одно семейство. Cerberus – еще одно популярное приложение, которое распространяется под видом решений для защиты смартфонов от кражи и скрывает свою активность. У Cerberus, как и у приложений для поиска телефона, есть доступ к геолокационным данным и камере, он может делать скриншоты и записывать звук. Другие сталкерские программы, которые высоко котируются, –это Track My Phone (который наши программы распознают как Agent.af), MobileTracker и Anlost.

| Вердикт | Пользователи | |

| 1 | Monitor.AndroidOS.Nidb.a | 8147 |

| 2 | Monitor.AndroidOS.Cerberus.a | 5429 |

| 3 | Monitor.AndroidOS.Agent.af | 2727 |

| 4 | Monitor.AndroidOS.Anlost.a | 2234 |

| 5 | Monitor.AndroidOS.MobileTracker.c | 2161 |

| 6 | Monitor.AndroidOS.PhoneSpy.b | 1774 |

| 7 | Monitor.AndroidOS.Agent.hb | 1463 |

| 8 | Monitor.AndroidOS.Cerberus.b | 1310 |

| 9 | Monitor.AndroidOS.Reptilic.a | 1302 |

| 10 | Monitor.AndroidOS.SecretCam.a | 1124 |

Чаще всего сталкерские программы обнаруживали в России, Бразилии и США.

| Страна | Пользователи | |

| 1 | Российская Федерация | 12389 |

| 2 | Бразилия | 6523 |

| 3 | США | 4745 |

| 4 | Индия | 4627 |

| 5 | Мексика | 1570 |

| 6 | Германия | 1547 |

| 7 | Иран | 1345 |

| 8 | Италия | 1144 |

| 9 | Великобритания | 1009 |

| 10 | Саудовская Аравия | 968 |

С полным текстом нашего отчета о шпионских программах можно ознакомиться здесь.

Шпионское ПО работает незаметно, поэтому обнаружить его на устройстве очень сложно – оно скрывает себя из списка установленных программ и удаляет следы своей активности.

«Лаборатория Касперского» не ограничивается одним обнаружением сталкерских программ –вместе с партнерами мы стремимся к полному их искоренению. В 2019 году «Лаборатория Касперского» и девять других компаний основали Коалицию против легального шпионского ПО. В прошлом году мы создали бесплатный инструмент TinyCheck, который обнаруживает сталкерские программы на мобильных устройствах, – специально для организаций, которые работают с жертвами домашнего насилия. Мы входим в пятерку партнеров общеевропейского проекта DeStalk, задача которого – противостоять гендерному кибернасилию с применением сталкерского ПО. Европейская комиссия поддерживает проект в рамках программы Rights, Equality and Citizenship («Права, равенство и гражданственность»).

Доксинг в корпоративном сегменте

Большинство людей считает, что жертвами доксинга могут стать только знаменитости или высокопоставленные лица. На самом деле от доксинга могут пострадать и организации – раскрытие их конфиденциальной информации может привести к серьезному финансовому и репутационному ущербу. Это подтверждается тем фактом, что вымогатели угрожают опубликовать украденные корпоративные данные, если компания не заплатит выкуп.

Киберпреступники используют различные методы для получения конфиденциальной информации.

Самый простой из них – анализ общедоступных данных (Open-Source Intelligence, OSINT), то есть сбор информации из открытых источников. В интернете потенциальный злоумышленник может найти огромное количество полезной информации, например имена и должности сотрудников, в том числе руководителей высшего звена – генерального или финансового директора либо директора по персоналу.

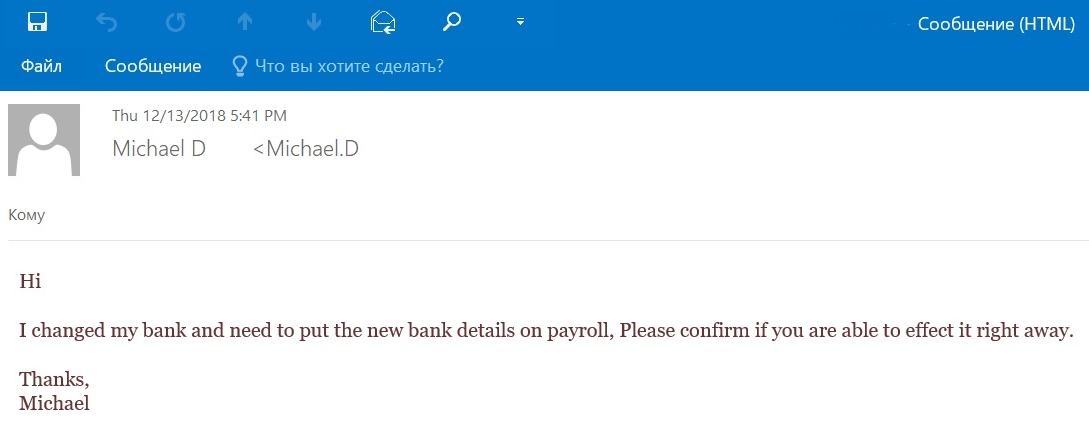

Информация, полученная из личных профилей пользователей, может использоваться для взлома корпоративной почты. Во время такой атаки злоумышленники начинают переписку с сотрудником, выдавая себя за его коллегу (или даже руководителя) либо за представителя партнерской компании. Таким образом атакующий пытается расположить к себе жертву, чтобы затем уговорить ее выполнить определенные действия, например отправить конфиденциальные данные или перевести денежные средства на счет злоумышленника.

Этот метод также позволяет получить дополнительную информацию о компании или доступ к ценным корпоративным данным и другим ресурсам, например к учетным данным пользователей облачных систем.

Киберпреступники используют различные технические уловки для получения нужной им информации, в том числе отправляют по электронной почте сообщения, содержащие трекинговый пиксель, которые часто выдаются за «тестовые».

Это позволяет им получить такие данные, как время открытия электронного письма, версия почтового клиента получателя и IP-адрес. С помощью этой информации преступники могут создать профиль человека, за которого они будут выдавать себя на следующих этапах атаки.

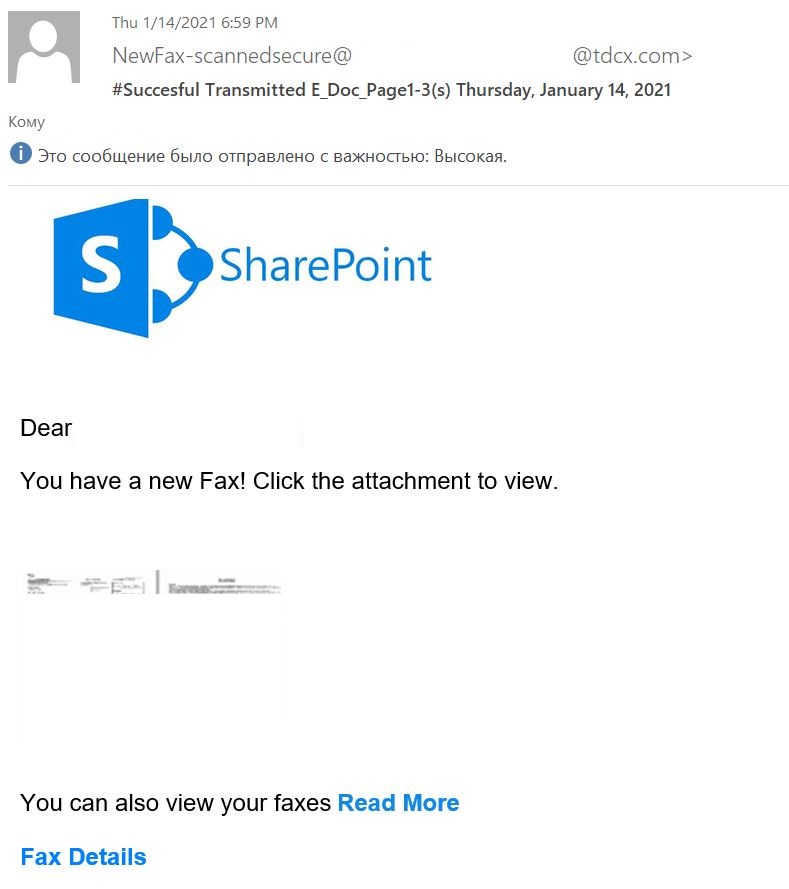

Эффективным способом сбора корпоративных данных остается фишинг. В ходе фишинговой атаки злоумышленник может направить жертве сообщение со ссылкой, похожее на уведомление от бизнес-платформы, например SharePoint.

Ссылка приведет пользователя на поддельный веб-сайт, где ему предложат ввести корпоративные учетные данные в подготовленную мошенниками форму.

Некоторые преступники проводят фишинговые атаки по телефону: они либо сами звонят сотруднику и пытаются «выудить» у него корпоративную информацию, либо направляют ему сообщение с просьбой перезвонить по указанному номеру. Иногда они представляются специалистами службы поддержки – именно этот метод использовался при взломе Twitter в 2020 году.

By obtaining employee credentials, they were able to target specific employees who had access to our account support tools. They then targeted 130 Twitter accounts — Tweeting from 45, accessing the DM inbox of 36, and downloading the Twitter Data of 7.

— Support (@Support) July 31, 2020

Преступники не всегда ограничиваются сбором общедоступной информации, взлом учетных записей сотрудников тоже не редкость. Так они могут получить больше информации о компании и тщательнее спланировать свои действия или распространить ложные сведения, что приведет к репутационному и финансовому ущербу. Был даже случай, когда злоумышленникам удалось получить аудио- и видеозаписи генерального директора международной компании. Они использовали дипфейк-технологии для имитации его голоса, чтобы убедить руководство одного из филиалов этой компании перевести деньги на счет мошенников.

С полным текстом нашего отчета о доксинге и советами по защите от киберпреступников можно ознакомиться здесь.

Развитие информационных угроз в первом квартале 2021 года