Целевые атаки и вредоносные кампании

Skygofree: сложный троянец-шпион для мобильных устройств

В январе мы обнаружили сложного многоступенчатого троянца-шпиона, который дает злоумышленнику полный удаленный контроль над зараженным Android-устройством. Зловред Skygofree (по названию одного из доменов, который он использует) – это разрабатываемый с 2014 года троянец-шпион, предназначенный для проведения целевых атак. Распространяется он через лендинги, замаскированные под сайты мобильных операторов. Кампания продолжается и по сей день: по данным нашей телеметрии троянец атаковал нескольких пользователей, но только в Италии. Мы практически уверены, что разработчиком Skygofree является итальянская IT-компания, специализирующаяся на средствах наблюдения.

В последней версии Skygofree есть несколько интересных функций, до этого не использовавшихся в известных нам троянцах: запись звука на микрофон устройства в момент, когда смартфон окажется в заданной локации, перехват сообщений из Whatsapp с помощью сервиса Accessibility и возможность подключить зараженное устройство к контролируемой злоумышленниками Wi-Fi сети. Зловред включает в себя несколько эксплойтов для получения root-доступа и может собирать множество конфиденциальных данных, таких как сохраненные фото и видео, записи звонков, текстовые сообщения, местонахождение устройства, события в календаре и бизнес-информацию, которая хранится в памяти устройства. Имплант Skygofree добавляет себя в список «защищенных приложений», чтобы не прекращать работу после того, как экран смартфона выключается (это значит, что он работает в соответствии с концептом сохранения жизни батареи, который был реализован одним из ведущих поставщиков устройств)

Более того, во время расследования мы обнаружили несколько троянцев-шпионов под Windows, которые предназначались для получения конфиденциальных данных с атакуемых машин. Версии, которые мы нашли, были скомпилированы в начале 2017 года, и на данный момент мы не уверены, что импланты под Windows уже использовались для атак.

С тех пор мы также обнаружили версию для iOS, которая использует скомпрометированный сервер MDM-сервер (Mobile Device Management) для заражения устройств.

Olympic Destroyer

В феврале после вредоносной атаки Olympic Destroyer на инфраструктуру Олимпийских игр в Пхенчхане буквально накануне официальной церемонии их открытия в центре внимания оказался вопрос об атрибуции зловреда. Червь парализовал работу IT-систем: были отключены экраны, не было сети Wi-Fi, не работал официальный веб-сайт Олимпиады, из-за чего болельщики не могли распечатать билеты. Атака также затронула другие организации в регионе, например, на нескольких горнолыжных курортах Южной Кореи была нарушена работа горнолыжных подъемников.

Olympic Destroyer – это сетевой червь, целью которого является доставка и запуск на компьютере-жертве стирателя, который в течении 60 минут пытается уничтожить файлы найденные в сетевых папках доступных текущему пользователю. В это время основной модуль собирает пароли пользователя из браузера и хранилища Windows и создает новую версию червя, которая включает старые и только что украденные учетные данные. Этот червь нового поколения затем рассылается на компьютеры, доступные по локальной сети, и запускается при помощи утилиты PsExec; в своей дальнейшей деятельности он использует уже собранные учетные данные и текущие права пользователя. После 60 минут активности зловред очищает журналы событий Windows, восстанавливает исходные версии резервных копий файлов, удаляет теневые копии из файловой системы, блокирует элемент «восстановление» в меню загрузки Windows, отключает все сервисы в системе и перезагружает компьютер. Те файлы в сетевых папках, который он успел стереть за эти 60 минут, в результате оказываются уничтоженными или серьезно поврежденными. Зловред никак не обеспечивает своё закрепление в системе, более того, в нем есть защитный механизм, предотвращающий повторное заражение.

Одним из наиболее примечательных аспектов этого инцидента был последовавший за ним «аттрибутивный ад». Сразу после нападения международные исследовательские группы и медиа-компании стали «приписывать» нападение России, Китаю и Северной Корее, основываясь на ряде функций зловреда, которые ранее использовали в своей деятельности кибершпионские группировки, якобы расположенные в этих странах или работавшие на правительства этих стран.

Наши исследователи тоже попытались выяснить, какая группировка стоит за этой атакой. На одном из этапов исследования мы увидели признаки, указывавшие на группировку Lazarus. Мы обнаружили оставленный злоумышленниками уникальный след, который полностью совпадал с ранее известным вредоносным компонентом Lazarus. Однако отсутствие очевидных мотивов и выявленные нами во время исследования на зараженном объекте в Южной Корее несовпадения с почерком и методами Lazarus, заставили нас вернуться к артефакту. После тщательного изучения оказалось, что набор функций не соответствует коду: стало ясно, что мы имеем дело с подделкой, которая точно имитировала почерк Lazarus. Из этого мы сделали вывод, что «почерк» был очень сложным «ложным флагом», намеренно добавленным во вредоносную программу, чтобы создать у аналитиков впечатление, будто они нашли неоспоримое доказательство участия группировки Lazarus, и помешать аккуратной атрибуции угрозы.

К проблемам атрибуции нужно относиться серьезно. Учитывая то, насколько политизированным стало в последнее время киберпространство, неправильная атрибуция может привести к серьезным последствиям, а киберпреступники могут пытаться манипулировать мнением ИБ-сообщества, чтобы влиять на геополитическую повестку дня.

Sofacy: разворот на восток

Sofacy (известная также под именами APT28, Fancy Bear, Tsar Team) — очень активная и плодовитая кибершпионская группа, за которой «Лаборатория Касперского» наблюдает на протяжении нескольких лет. В феврале мы опубликовали отчет о деятельности Sofacy в 2017 году, в котором говориться, что с начала 2017 года интерес группировки постепенно смещался от целей, связанных с НАТО, в сторону целей на Ближнем Востоке, в Центральной Азии и за ее пределами. Для кражи информации — учетных данных, конфиденциальных сообщений, документов и пр. — Sofacy использует целевой фишинг и атаки типа watering-hole, а для развертывания своего вредоносного ПО — уязвимости нулевого дня.

Для целей разного профиля Sofacy использует разные инструменты. В начале 2017 года для атак на военные и дипломатические организации (в основном в странах НАТО и Украине) группировка запустила кампанию группы «Dealer’s Choice».

Позже в этом году группа использовала и другие инструменты из своего арсенала -«Zebrocy» и «SPLM» — для охвата более широкого круга организаций, включая научно-технические центры и пресс-службы, и все в большей степени ориентируясь на Центральную и Восточную Азию.

Сложные кибергруппировки, такие как Sofacy, постоянно разрабатывают новые инструменты для использования в атаках. Группа поддерживает высокий уровень скрытности своих действий и уделяет много внимания тому, чтобы ее вредоносное ПО было трудно обнаружить. В случае с такими группами как Sofacy при обнаружении любых признаков их активности в сети необходимо срочно проверить логины и подумать о каком-то нестандартном доступе администратора к системам, тщательно проверять и помещать в «песочницу» входящие вложения, а также поддерживать двухфакторную аутентификацию для таких сервисов, как как электронная почта и доступ к VPN. Использование отчетов об АРТ-угрозах, инструментов для поиска и выявления угроз, таких как YARA, и новейших решений для защиты от целенаправленных атак, таких как KATA, поможет понять, каковы цели этих атак, и предоставит мощные способы обнаружения вредоносных действий.

Наши исследования показывают, что Sofacy – не единственная действующая в Азии кибергруппировка, и это иногда приводит к тому, что в поле зрения разных групп оказывается одна цель. Мы наблюдали случаи, когда вредоносное ПО Zebrocy от Sofacy конкурировало за доступ к компьютерам жертвы с русскоязычными кластерами Mosquito Turla, а его SPLM-бэкдор — с традиционными атаками Turla и китайскоязычной Danti. В числе целей, представляющих общий интерес, были правительственная администрация, технологические, научные и военные организации в Центральной Азии.

Наверное, самое интригующее «совпадение интересов» произошло между Sofacy и англоговорящей кибергруппировкой, стоящей за «The Lamberts». Связь была обнаружена после того, как исследователи обнаружили присутствие Sofacy на сервере, который ранее был идентифицирован сервисами информирования об угрозах, как зараженный вредоносным ПО Grey Lambert. Сервер принадлежит китайскому конгломерату, который разрабатывает и производит аэрокосмические и противовоздушные технологии. Однако в этом случае исходный вектор доставки SPLM остается неизвестным. Это порождает ряд гипотетических возможностей, например, то, что Sofacy может использовать новый и пока еще не обнаруженный эксплойт или новый штамм своего бэкдора, или что Sofacy каким-то образом удалось использовать каналы связи Gray Lambert для загрузки своих вредоносных программ. Это может быть даже ложный флаг, установленный во время предыдущей атаки Lambert. Мы считаем наиболее вероятным ответом то, что для загрузки и исполнения кода SPLM был использован неизвестный новый сценарий PowerShell или легитимное, но уязвимое веб-приложение.

Slingshot: роутер в сеть

Одним из наиболее интересных докладов наших исследователей на конференции Kaspersky Security Analyst Summit в этом году стал отчет о Slingshot — крайне изощренной шпионской кампании, мишени которой с 2012 года находятся на Ближнем Востоке и в Африке.

Slingshot использует необычный (и насколько мы знаем, уникальный) вектор атаки. Своих жертв преступники атаковали через скомпрометированные роутеры фирмы MikroTik. Точный способ заражения не до конца понятен, но киберпреступники нашли способ добавить свой вредоносный DLL. Этот DLL подгружал целый букет вредоносных файлов, которые затем хранились на роутере. Когда системный администратор входит в систему для настройки маршрутизатора, программное обеспечение управления маршрутизатором загружает и запускает вредоносный модуль на компьютере администратора.

Slingshot загружает на компьютер жертвы несколько модулей, в том числе два огромных и мощных — Cahnadr, работающий в режиме ядра, и GollumApp – модуль пользовательского режима. Эти два модуля связаны между собой и поддерживают друг друга при сборе информации, закреплении в системе и выводе собранных данных. GollumApp — наиболее сложный из модулей: он содержит примерно 1500 функций пользовательского кода и реализует большинство процедур для закрепления в системе, управления файловой системой и взаимодействия с C&C-сервером. Модуль Cahnadr (также известный как NDriver) содержит низкоуровневые процедуры, реализующие сетевые взаимодействия, операции ввода-вывода и пр. Его программа режима ядра способна выполнять вредоносный код, не допуская сбоев в файловой системе или появления синего экрана. Модуль Cahnadr, написанный на языке C, обеспечивает злоумышленнику полный доступ к жесткому диску и оперативной памяти, несмотря на все ограничения безопасности, установленные на устройстве, и осуществляет контроль целостности различных компонентов системы, чтобы противодействовать работе отладчиков и обнаружению защитными решениями.

Slingshot применяет различные приемы, чтобы избежать обнаружения. Зловред может шифровать все строки в своих модулях, обращаться к системным службам напрямую, чтобы обойти перехват защитным решением, использовать различные методы противодействия работе отладчиков и выбирать, в какой процесс внедрить код, в зависимости от установленных и запущенных процессов, принадлежащих защитным решениям.

Более подробную информацию о целевых атаках в первом полугодии 2018 года читайте в отчете «АРТ-атаки в первом полугодии 2018 года»

Истории о зловредах

Призрак Spectre бродит по Европе… и везде, где есть уязвимые микропроцессоры

В начале 2018 года сообщалось о двух серьезных аппаратных уязвимостях в процессорах Intel. Получившие названия «Meltdown» и «Spectre», они позволяют вредоносному приложению получить несанкционированный доступ на чтение информации из памяти любого процесса. Уязвимости существуют по меньшей мере с 2011 года.

О новой атаке на микропроцессоры Intel заговорили в начале декабря 2017 года, когда появились электронные сообщения в LKML (список рассылки разработчиков ядра Linux) о добавлении исправлений KAISER в ядро Linux. Эти исправления, созданные для разделения адресного пространства процесса и адресного пространства ядра системы, первоначально предназначались для «закрытия всех аппаратных побочных каналов в адресной информации ядра». Именно применение этой, казалось бы, радикальной меры с ее явным влиянием на производительность системы, и стало поводом для разговоров о новой атаке.

Эта атака, теперь известная как Meltdown (CVE-2017-5754), способна считывать данные из любого процесса в хост-системе. Для ее проведения требуется исполнение кода, что можно сделать различными способами, например, с помощью программной ошибки или путем посещения вредоносного веб-сайта, который загружает код JavaScript, исполняющий атаку Meltdown. Это означает, что все данные, хранящиеся в памяти (пароли, ключи шифрования, PIN-коды и т.д.), могут быть прочитаны, если правильно использовать уязвимость. Meltdown влияет на большинство процессоров Intel и некоторых процессоров ARM.

Поставщики быстро опубликовали исправления для самых популярных операционных систем. Обновление безопасности Microsoft, выпущенное 3 января, оказалось несовместимым ни с одной антивирусной программой и парализовало компьютеры с несовместимыми системами вплоть до появления синего экрана смерти (BSoD). То есть обновления могут быть установлены только в том случае, если в антивирусном продукте был установлен специальный ключ реестра, указывающий на отсутствие проблем с совместимостью.

С Spectre (CVE-2017-5753 и CVE-2017-5715) несколько другая история. В отличие от Meltdown, эта атака работает и на процессорах с другой архитектурой (таких как AMD и ARM). Кроме того, Specter может читать память только текущего, а не любого процесса. Еще более важно то, что за исключением отдельных контрмер в некоторых браузерах, готового универсального решения для Spectre нет.

Через несколько недель после сообщений об уязвимостях стало ясно, что устранить их непросто. Spectre, например, открыла новые способы эксплуатации, которые могут затронуть различное программное обеспечение в ближайшие месяцы и годы. Большинство выпущенных патчей уменьшили поверхность атаки, смягчив последствия применения известных способов эксплуатации уязвимостей, но не уничтожили ее полностью. Поскольку проблема имеет крайне важное значение для работы уязвимых процессоров, вполне вероятно, что поставщикам еще долго придется иметь дело с новыми способами эксплуатации уязвимостей.

O умный новый мир!

Сегодня мы окружены умными устройствами. Это, прежде всего, предметы домашнего обихода, такие как телевизоры, смарт-счетчики, термостаты, видео-няни и детские игрушки. А также автомобили, медицинские устройства, камеры видеонаблюдения и паркоматы. Появляются даже умные города. Но все это обеспечивает большую поверхность атаки тем, кто хочет воспользоваться слабыми местами безопасности для какой бы то ни было цели. Защищать традиционные компьютеры трудно. Но еще больше проблем с «Интернетом вещей», где отсутствие стандартизации позволяет разработчикам игнорировать вопросы безопасности или считать их второстепенными. Есть множество примеров, иллюстрирующих такой подход.

Ранее мы уже рассматривали уязвимости в умных устройствах, установленных в доме. А недавно наши исследователи проанализировали возможность атак на центральный узел (хаб), который позволяет управлять работой других умных устройств в домашней сети, получать информацию и посылать команды. Хабом можно управлять с сенсорного экрана или через мобильное приложение или веб-интерфейс. Если хаб уязвим, то он может стать компонентом, отказ которого приведет к отказу всей системы. Умный хаб, который изучали наши исследователи, не содержал серьезных уязвимостей, однако, там было достаточно логических ошибок, которые позволили нашим исследователям получить удаленный доступ.

Исследователи Kaspersky Lab ICS CERT решили проверить, насколько защищены от киберпреступников «умные» камеры, которые довольно активно используются в повседневной жизни обычных людей. Современные «умные» камеры имеют возможность подключения к «облакам». Сделано это для того, чтобы пользователь мог с различных устройств наблюдать за тем, что происходит в удалённой точке. Исследованная камера предлагает широкие возможности, по сравнению с обычными веб-камерами, и может быть использована в качестве видео-няни, элемента системы безопасности жилища или же системы мониторинга. Камера может видеть в темноте, следить за движущимся объектом, передавать кадры на смартфон или планшет и воспроизводить звук через встроенный динамик. К сожалению, в камере оказалось 13 уязвимостей (почти столько же, сколько функций), что позволило злоумышленнику изменить пароль администратора, исполнить произвольный код на устройстве, собрать ботнет из уязвимых камер или полностью остановить ее работу.

Прежде чем купить какое-либо умное устройство, подумайте о безопасности.

- Вам действительно нужно это устройство? Если да, проверьте доступные функции и отключите все, что вам не нужно, чтобы уменьшить возможную поверхность атаки.

- Почитайте в Интернете информацию о любых обнаруженных уязвимостях.

- Проверьте, возможно ли обновление прошивки на устройстве.

- Всегда меняйте пароль по умолчанию на уникальный сложный пароль.

- Не сообщайте никому серийные номера, IP-адреса и другие конфиденциальные данные своего умного устройства.

Вы можете воспользоваться бесплатным сканером «Лаборатории Касперского» Kaspersky IoT Scanner для проверки своей сети Wi-Fi и безопасности подключенных к ней устройств.

Потенциальные проблемы не ограничиваются потребительскими устройствами. Несколько месяцев назад Идо Наор, исследователь Центра глобальных исследований и анализа угроз «Лаборатории Касперского», и Амихай Нейдерман, на тот момент сотрудник компании Azimuth Security, обнаружили уязвимость в устройстве автоматизации для заправочной станции. Это устройство было напрямую подключено к Интернету и отвечало за управление всеми компонентами АЗС, в том числе топливораздаточной колонкой и платежными терминалами. Более того, доступ к веб-интерфейсу устройства осуществлялся с помощью учетных данных, установленных по умолчанию. Дальнейшее расследование показало, что злоумышленник, получивший контроль над уязвимым устройством, мог выключить все заправочные системы, вызвать утечку топлива, изменить цену на бензин, обойти платежный терминал (для кражи денег), украсть данные о номерных знаках и личные данные водителей, выполнить код на блоке контроллера и даже свободно перемещаться по локальной сети АЗС.

Не менее важно, чтобы разработчики улучшали подход к обеспечению безопасности и предоставляли гарантии того, что вопросы защиты устройств учитываются при создании продуктов. «Лаборатория Касперского» как участник группы «ITU-T Study Group 20» внесла свой вклад в разработку рекомендаций ITU-T T.4806, предназначенных для классификации проблем безопасности, изучения потенциальных угроз и определения того, как меры по обеспечению кибербезопасности могут поддерживать безопасное выполнение задач в системах IoT. В основном это относится к IoT системам критическим для безопасности, таким как промышленная автоматизация, автомобильные системы, транспорт, умные города, а также носимые и автономные медицинские устройства.

IoT-медицина в осаде

Технологии ведут к совершенствованию медицинского обслуживания: улучшают его качество, позволяют снизить стоимость услуг по оказанию врачебной помощи и уходу. Они также могут позволить пациентам осуществлять больший контроль над своим здоровьем, расширить возможности для лиц, ухаживающих за больными, и поддерживать разработку новых лекарств и методов лечения. Бесспорно, новые медицинские технологии и мобильные методы работы позволяют получить больше данных и вместе с тем больше шансов их потери или кражи. За последние несколько лет мы неоднократно поднимали эти проблемы, например, в статьях «Атаки на больницы в 2016 году«, «Ошибки «умной» медицины» и «Подключенная» медицина и ее диагноз«.

Количество инцидентов с системами, содержащих медицинские данные, продолжает расти:

В прошлом году мы продолжали следить за деятельностью киберпреступников: как они проникают в сети медицинских учреждений, как находят данные на общедоступных медицинских ресурсах и как покидают место преступления. Важной частью деятельности являютс открытые порты:

И сервисы, которые стоят за ними:

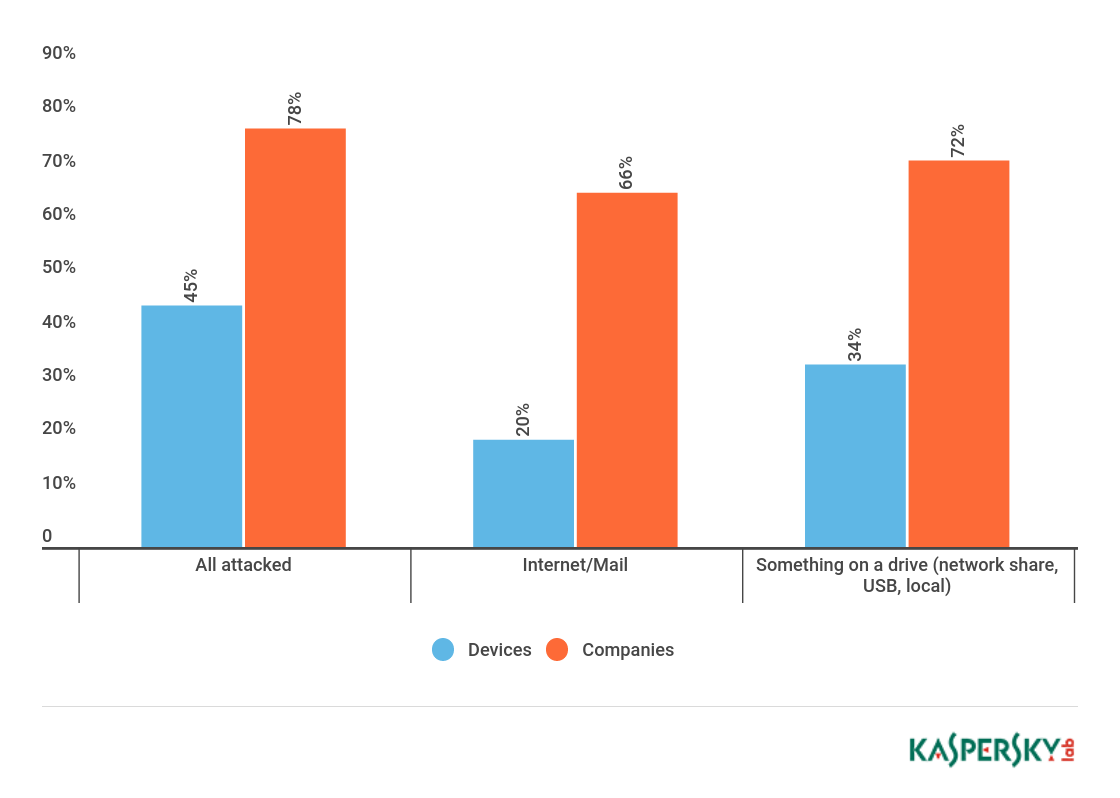

Более 60% медицинских организаций обнаруживали на своих компьютерах какие-либо вредоносные программы:

Еще большему количеству атак подвергались организации, тесно связанные с больницами, клиниками и врачами, — предприятия фармацевтической отрасли:

Необходимо, чтобы медицинские учреждения убрали из публичного доступа все узлы, обрабатывающие личные медицинские данные, регулярно обновляли установленное и удаляли неиспользуемое ПО, а также не подключали дорогостоящее медицинское оборудование к основной локальной сети организации. Более подробные советы вы можете найти здесь.

Майнинг криптовалют – хит сезона

В экономике капитал, как правило, течет в области, где он будет приносить наибольшую прибыль. Киберпреступность в этом плане ничем не отличается: создание вредоносных программ ориентируется на области, которые, вероятнее всего, будут более доходными. И поскольку криптовалюты становятся основной тенденцией в современном обществе, неудивительно, что так стремительно растет число вредоносных криптовалютных майнеров. В 2017 году мы заблокировали программы-майнеры на компьютерах 2,7 миллионов клиентов «Лаборатории Касперского» (в 2016 году — 1,87 миллионов). Они уже начинают затмевать программы-вымогатели с их незаконными способами получения денег.

Как следует из названия, криптовалютные майнеры — это программы, предназначенные для заражения компьютера жертвы с целью «добычи» криптовалюты. Как и у программ-вымогателей, бизнес-модель майнера проста: заразить компьютер жертвы, использовать вычислительную мощность его центрального или графического процессора для создания монет и получить реальные деньги с помощью легального обмена и транзакций. В отличие от заражения программами-вымогателями, жертвы майнеров далеко не всегда понимают, что их компьютер заражен: большинство людей редко используют всю вычислительную мощность своего компьютера, и майнеры приспосабливают для своих целей свободные 70-80%.

Криптомайнеры устанавливаются на компьютеры пользователей и организаций в комплекте с рекламным ПО, взломанными играми и пиратским контентом. Легко создавать манеры киберпреступникам «помогают» готовые к использованию партнерские программы, открытые майнинг-пулы и билдеры майнеров. Еще одним методом является веб-майнинг, когда киберпреступники встраивают в браузер скрипт для майнинга, который начинает выполняться, если жертва заходит на сайт. Другие криминальные группы более избирательны: они используют эксплойты для установки майнеров на серверах крупных компаний вместо того, чтобы пытаться заразить как можно больше отдельных пользователей.

Некоторые из способов, с помощью которых киберпреступники устанавливают вредоносные майнеры в сети компаний-жертв, очень сложны и напоминают методы, характерные для APT-атак. Наши исследователи наблюдали случай, когда нападавшие использовали метод, известный как process hollowing. Заражение начинается со скачивания потенциально опасного приложения, содержащего майнер. Эта программа-инсталлятор майнера устанавливает в систему со случайным именем легитимную утилиту Windows «msiexec», которая обеспечивает загрузку с удаленного сервера и запуск вредоносного модуля. Следующий шаг – создание в планировщике вредоносной задачи, которая устанавливает в систему тело майнера. Он, в свою очередь, запускает легитимный системный процесс и использует метод process hollowing для подмены легитимного процесса вредоносным кодом. Новый процесс отмечается специальным флагом, указывающим, на его критическую важность для системы. Если жертва попытается остановить процесс, это приведет к перезагрузке Windows.

По нашим подсчетам использование майнинговых ботнетов позволило киберпреступникам заработать более 7 миллионов долларов во второй половине 2017 года.

Советы о том, как бизнесу защитить свои устройства от майнеров, можно найти здесь.

Наши данные в их руках

Личная информация представляет большую ценность. Это понятно из регулярных сообщений о взломах, сопровождающихся и кражами огромных объемов данных, и повторным использованием украденных учетных данных. Однако недавний скандал, связанный с использованием Cambridge Analytica данных из Facebook, является напоминанием о том, что личная информация представляет ценность не только для киберпреступников.

Во многих случаях персональные данные — это цена, которую люди платят за получение продукта или услуги — «бесплатные» браузеры, «бесплатные» аккаунты электронной почты, «бесплатные» учетные записи в социальных сетях и т.д. Но не всегда. Все чаще мы окружаем себя умными устройствами, способными собирать информацию о мельчайших подробностях нашей жизни. В начале этого года одна журналистка превратила свою квартиру в умный дом, чтобы изучить, сколько и какие данных собирают фирмы-производители устройств. Поскольку обычно мы такие устройства покупаем, сбор данных в этом случае вряд ли можно рассматривать как цену, которую мы платим за удобства, которые они создают.

Вопросы, связанные с безопасностью и конфиденциальностью данных, продолжают появляться в заголовках новостей, особенно по мере приближения 25 мая 2018 года – даты вступления в силу Общего регламента по защите данных ЕС. Разумеется, будет интересно посмотреть, какое влияние окажет этот закон. Но нам всем следует внимательнее относиться к тому, какими данными мы делимся, с кем и как они могут быть использованы. Крайне важно принять меры для защиты нашей информации, используя уникальные сложные пароли для каждой учетной записи и двухфакторную аутентификацию там, где она доступна.

Развитие информационных угроз в первом квартале 2018 года