Цифры квартала

По данным KSN:

- Решения «Лаборатории Касперского» отразили 796 806 112 атак, которые проводились с интернет-ресурсов, размещенных в 194 странах мира.

- Зафиксировано 282 807 433 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 204 448 пользователей.

- Атаки шифровальщиков отражены на компьютерах 179 934 уникальных пользователей.

- Нашим файловым антивирусом зафиксировано 187 597 494 уникальных вредоносных и потенциально нежелательных объекта.

- Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 322 578 вредоносных установочных пакетов;

- 18 912 установочных пакетов мобильных банковских троянцев;

- 8 787 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

События квартала

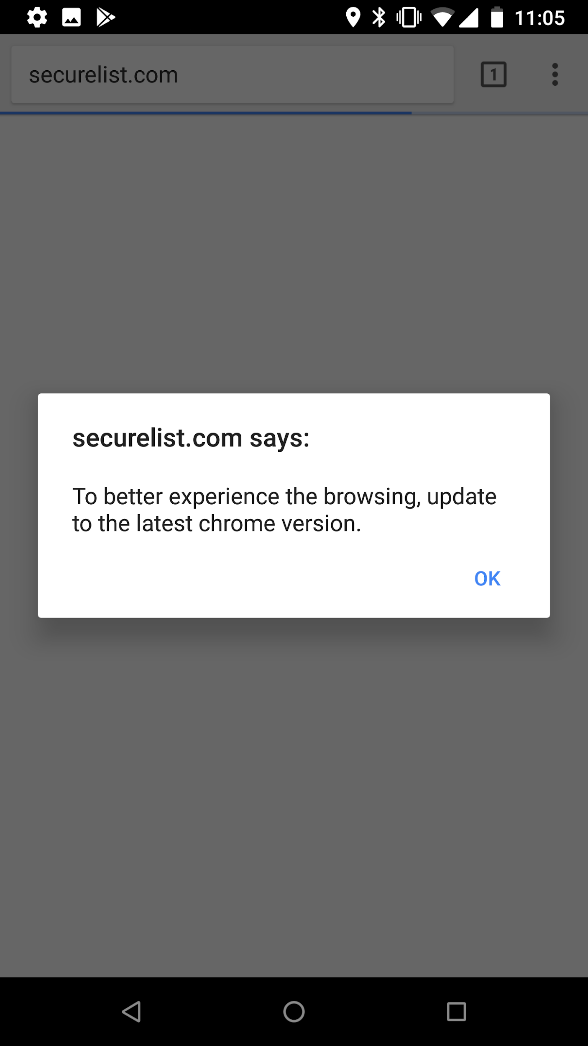

В первом квартале 2018 года «в дикой природе» был обнаружен новый для платформы Android способ распространения мобильных зловредов: DNS-hijacking. В результате взлома роутеров и изменения их настроек DNS пользователи перенаправлялись на принадлежащие злоумышленникам IP-адреса. Там им предлагали загрузить вредоносное ПО, например, под видом обновления для браузера. Таким способом распространялся корейский банковский троянец Wroba.

Речь не идет о drive-by-download, так как успех атаки во многом зависел от жертвы (в том числе установка и запуск троянца). Но интересно то, что одни устройства (маршрутизаторы) использовались для атак на другие устройства (смартфоны), — и все это было приправлено социальной инженерией для повышения эффективности.

Однако гораздо больше шума в первом квартале наделали создатели условно-легитимного приложения под названием GetContact.

Для начала немного предыстории. Для вредоносных приложений различных семейств и классов характерен сбор данных с зараженного устройства: это может быть как относительно безобидный IMEI, так и содержимое телефонной книги, SMS-переписка и даже чаты WhatsApp. Все перечисленное (и многое другое) является личной информацией, распоряжаться которой может только владелец мобильного телефона. Однако создатели GetContact составили такое лицензионное соглашение, в рамках которого они имели право загружать телефонную книгу пользователя на свои серверы и давать доступ к ней всем своим абонентам. В результате любой желающий мог посмотреть, под каким именем записан его или ее телефон у пользователей GetContact, что зачастую приводило к печальным последствиям. Остается надеяться, что создатели приложения преследовали благие цели — защитить своих пользователей от телефонного спама и мошеннических звонков — но выбрали для этого неправильные средства.

Статистика мобильных угроз

В первом квартале 2018 года «Лабораторией Касперского» было обнаружено 1 322 578 вредоносных установочных пакетов, что на 11% меньше, чем в предыдущем квартале.

Распределение детектируемых мобильных программ по типам

Среди всех обнаруженных в первом квартале 2018 года угроз большую часть составили потенциально нежелательные приложения RiskTool (49,3%), однако по сравнению с предыдущим кварталом их доля снизилась на 5,5 п.п.. Наибольший вклад в этот показатель внесли представители семейства RiskTool.AndroidOS.SMSreg.

На втором месте расположились угрозы класса Trojan-Dropper (21%), доля которых выросла в два раза. Большая часть обнаруженных файлов этого типа относилась к семейству Trojan-Dropper.AndroidOS.Piom.

Рекламные приложения, занимавшие второе место в четвертом квартале 2017 года, спустились на третью позицию — их доля снизилась на 8 п.п. и составила 11% от всех обнаруженных угроз.

Отдельно стоит отметить, что в первом квартале 2018-го увеличилась доля мобильных банковских зловредов. Это произошло за счет массового распространения банкера Trojan-Banker.AndroidOS.Faketoken.z.

TOP-20 мобильных вредоносных программ

В приведенной ниже таблице в рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 70,17 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 12,92 |

| 3 | Trojan.AndroidOS.Agent.rx | 5,55 |

| 4 | Trojan-Dropper.AndroidOS.Lezok.p | 5,23 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.ba | 2,95 |

| 6 | Trojan.AndroidOS.Triada.dl | 2,94 |

| 7 | Trojan-Dropper.AndroidOS.Hqwar.i | 2,51 |

| 8 | Trojan.AndroidOS.Piom.rfw | 2,13 |

| 9 | Trojan-Dropper.AndroidOS.Lezok.t | 2,06 |

| 10 | Trojan.AndroidOS.Piom.pnl | 1,78 |

| 11 | Trojan-Dropper.AndroidOS.Agent.ii | 1,76 |

| 12 | Trojan-SMS.AndroidOS.FakeInst.ei | 1,64 |

| 13 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,50 |

| 14 | Trojan-Ransom.AndroidOS.Zebt.a | 1,48 |

| 15 | Trojan.AndroidOS.Piom.qmx | 1,47 |

| 16 | Trojan.AndroidOS.Dvmap.a | 1,40 |

| 17 | Trojan-SMS.AndroidOS.Agent.xk | 1,35 |

| 18 | Trojan.AndroidOS.Triada.snt | 1,24 |

| 19 | Trojan-Dropper.AndroidOS.Lezok.b | 1,22 |

| 20 | Trojan-Dropper.AndroidOS.Tiny.d | 1,22 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

Первое место в нашем ТОР 20 традиционно занял вердикт DangerousObject.Multi.Generic (70,17%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Этот способ работает, когда в антивирусных базах еще нет данных для детектирования зловреда, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

На второй позиции вердикт Trojan.AndroidOS.Boogr.gsh (12,92%). Его получают файлы, признанные вредоносными нашей системой, основанной на машинном обучении.

На третьем месте расположился Trojan.AndroidOS.Agent.rx (5,55%). Этот троянец работает в фоновом режиме, его задача — скрытно посещать веб-страницы, список которых он получает с C&C.

Четвертое и пятое место заняли троянцы-матрешки Trojan-Dropper.AndroidOS.Lezok.p (5,2%) и Trojan-Dropper.AndroidOS.Hqwar.ba (2,95%), соответственно. Отметим, что в первом квартале угрозы типа Trojan-Dropper буквально оккупировали ТОР 20 — им принадлежало 8 из 20 позиций. Основные задачи таких дропперов — загрузить жертве «полезную нагрузку», противодействовать детектированию защитным ПО и усложнить процедуру реверс-инжиниринга. В случае с Lezok в качестве «полезной нагрузки» выступает агрессивное рекламное приложение, внутри у Hqwar может скрываться банковский троянец или вымогатель.

Шестое место рейтинга занял необычный троянец Triada.dl (2,94%) из семейства продуманных модульных зловредов Trojan.AndroidOS.Triada, о котором мы не раз писали. Троянец из нашего рейтинга отличился изощренным вектором атаки: он модифицировал основную системную библиотеку libandroid_runtime.so, и в результате при любой отладочной печати в системный журнал событий запускался вредоносный код. Устройства с модифицированной таким образом библиотекой попадали на прилавки магазинов, то есть заражение происходило на самых ранних стадиях производства. Возможности Triada.dl почти безграничны: он может внедряться в уже установленные приложения и похищать из них данные, а может демонстрировать пользователю подложные данные в «чистых» программах.

На 14-м месте в ТОР 20 расположился троянец-вымогатель Trojan-Ransom.AndroidOS.Zebt.a (1,48%). Он содержит «джентельменский» набор функций: сокрытие иконки при старте, запрос прав Device Administrator для противодействия удалению. Как и подобные ему представители мобильных вымогателей, зловред распространялся под видом приложения для просмотра порно.

Еще один интересный обитатель ТОР 20 — Trojan-SMS.AndroidOS.Agent.xk (1,35%), действующий по схеме SMS-троянцев 2011 года. Он показывает приветственный экран, на котором предлагает какие-то услуги, как правило доступ к контенту. Внизу приветствия мелким шрифтом написано, что услуги платные и подписка на них осуществляется через SMS.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | %** | |

| 1 | Китай | 34,43 |

| 2 | Бангладеш | 27,53 |

| 3 | Непал | 27,37 |

| 4 | Кот-д’Ивуар | 27,16 |

| 5 | Нигерия | 25,36 |

| 6 | Алжир | 24,13 |

| 7 | Танзания | 23,61 |

| 8 | Индия | 23,27 |

| 9 | Индонезия | 22,01 |

| 10 | Кения | 21,45 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

В первом квартале 2018 года на первом месте по доле атакованных мобильных пользователей оказался Китай (34,43%). Отметим, что эта страна стабильно входит в ТОР 10 по этому показателю: в 2017 году Китай был на шестом месте, а в 2016 — на четвертом. Второе место, как и при подсчете статистики за 2017 год, осталось за Республикой Бангладеш (27,53%). А на третье поднялся Непал (27,37%), занимавший в прошлом году девятое место.

Россия (8,18%) в этот раз заняла 39 место, уступив Катару (8,22%) и Вьетнаму (8,48%).

Самыми безопасными странами (исходя из доли атакованных мобильных пользователей) можно считать Данию (1,85%) и Японию (1%).

Мобильные банковские троянцы

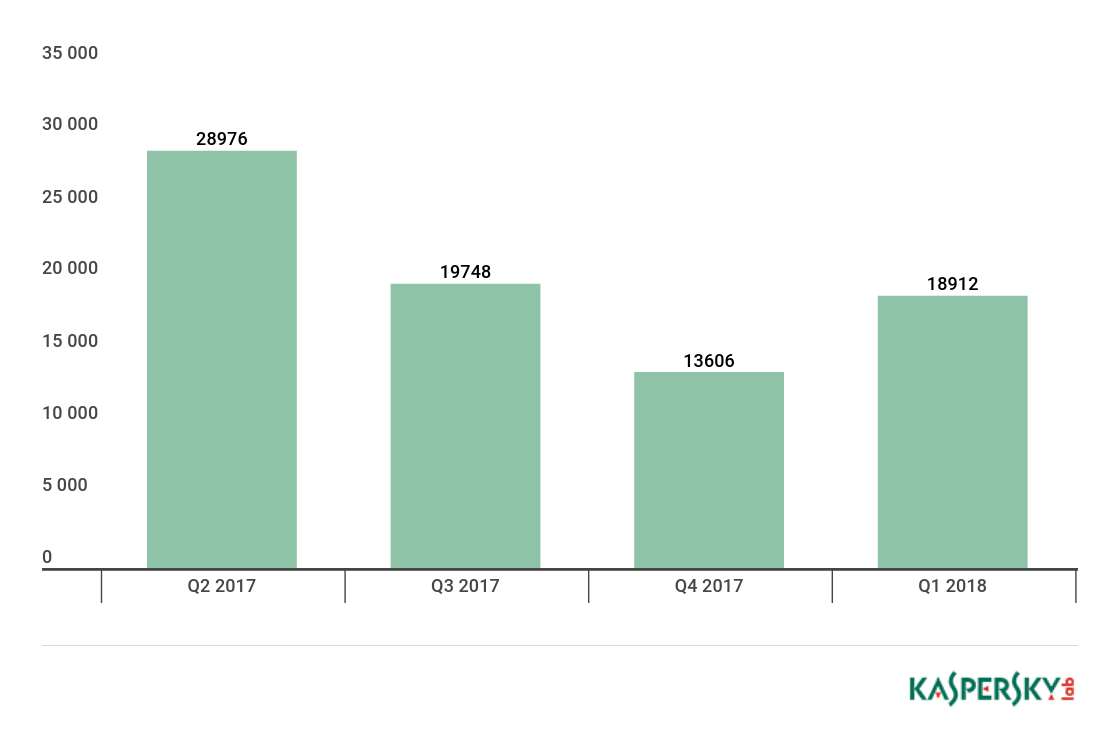

За отчетный период мы обнаружили 18 912 установочных пакета мобильных банковских троянцев, что в 1,3 раза больше чем в четвертом квартале 2017 года.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q2 2017 — Q1 2018

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Asacub.bj | 12,36 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 9,17 |

| 3 | Trojan-Banker.AndroidOS.Asacub.bk | 7,82 |

| 4 | Trojan-Banker.AndroidOS.Svpeng.aj | 6,63 |

| 5 | Trojan-Banker.AndroidOS.Asacub.e | 5,93 |

| 6 | Trojan-Banker.AndroidOS.Hqwar.t | 5,38 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.z | 5,15 |

| 8 | Trojan-Banker.AndroidOS.Svpeng.ai | 4,54 |

| 9 | Trojan-Banker.AndroidOS.Agent.di | 4,31 |

| 10 | Trojan-Banker.AndroidOS.Asacub.ar | 3,52 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильного антивируса «Лаборатории Касперского».

Самым популярным мобильным банковским троянцем в первом квартале стал Asacub.bj (12,36%), который со сравнительно небольшим отрывом обошел Svpeng.q (9,17%). Оба этих троянца используют фишинговые окна для кражи сведений о банковской карте и аутентификационных данных для онлайн-банкинга. Кроме того, они воруют деньги посредством SMS-сервисов, в том числе мобильного банкинга.

Следует отметить, что ТОР 10 мобильных банковских угроз первого квартала представлен по большей части семействами Asacub (четыре позиции из 10) и Svpeng (три позиции из 10). Однако в первую десятку вошел и Trojan-Banker.AndroidOS.Faketoken.z. Этот троянец обладает широкими шпионскими возможностями: может устанавливать другие приложения, перехватывать входящие сообщения или создавать их по команде злоумышленников, умеет совершать звонки и USSD-запросы, и, конечно же, открывать ссылки на фишинговые страницы.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами

| Страна* | %** | |

| 1 | Россия | 0,74 |

| 2 | США | 0,65 |

| 3 | Таджикистан | 0,31 |

| 4 | Узбекистан | 0,30 |

| 5 | Китай | 0,26 |

| 6 | Турция | 0,22 |

| 7 | Украина | 0,22 |

| 8 | Казахстан | 0,22 |

| 9 | Польша | 0,17 |

| 10 | Молдова | 0,16 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в этой стране.

В первом квартале 2018 года рейтинг не сильно поменялся по сравнению с ситуацией, наблюдаемой весь 2017 год: лидером осталась Россия (0,74%).

На втором и третьем местах расположились США (0,65%) и Таджикистан (0,31%), соответственно. В этих странах самыми популярными мобильными банковскими троянцами стали различные модификации семейства Trojan-Banker.AndroidOS.Svpeng и троянец Trojan-Banker.AndroidOS.Faketoken.z.

Мобильные троянцы-вымогатели

В первом квартале 2018 года мы обнаружили 8 787 установочных пакетов мобильных троянцев-вымогателей, что почти в два раза меньше, чем за предыдущий отчетный период, и в 22 раза меньше, чем во втором квартале 2017 года. Во многом столь значительное снижение количества зловредов этого типа объясняется тем, что злоумышленники начали чаще использовать дропперы в попытке затруднить обнаружение и скрыть полезную нагрузку. В результате зловред детектируется как дроппер, например, из семейства Trojan-Dropper.AndroidOS.Hqwar, в то время как «внутри» у него находится мобильный вымогатель или банкер.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского» (Q2 2017 — Q1 2018)

Отметим, что несмотря на спад общего количества, троянцы-вымогатели остаются серьезной угрозой — технически они стали гораздо совершеннее и опаснее, чем раньше. Так, троянец Trojan-Ransom.AndroidOS.Svpeng получает права администратора устройства и при попытке их забрать блокирует экран смартфона, требует ввести PIN-код. Если последний не был установлен (это может быть любой тип блокировки: графический, числовой или биометрический), пользователь лишается доступа к устройству. В этом случае единственным вариантом вернуть работоспособность смартфона является сброс системы к заводским настройкам.

Самым распространенным мобильным вымогателем в первом квартале стал Trojan-Ransom.AndroidOS.Zebt.a — с ним столкнулись более половины пользователей. На втором месте оказался троянец Trojan-Ransom.AndroidOS.Fusob.h, который долго время занимал лидирующую позицию. Некогда популярный Trojan-Ransom.AndroidOS.Svpeng.ab спустился на пятое место, уступив Trojan-Ransom.AndroidOS.Egat.d и Trojan-Ransom.AndroidOS.Small.snt. Кстати, Egat.d является урезанной версией Zebt.a и создан теми же разработчиками.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями

| Страна* | %** | |

| 1 | Казахстан | 0,99 |

| 2 | Италия | 0,64 |

| 3 | Ирландия | 0,63 |

| 4 | Польша | 0,61 |

| 5 | Бельгия | 0,56 |

| 6 | Австрия | 0,38 |

| 7 | Румыния | 0,37 |

| 8 | Венгрия | 0,34 |

| 9 | Германия | 0,33 |

| 10 | Швейцария | 0,29 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000)

** Процент в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Первое место в ТОР 10 опять занял Казахстан (0,99%), самым активным семейством в этой стране стало Trojan-Ransom.AndroidOS.Small. На втором месте расположилась Италия (0,64%), где большая часть атак приходится на Trojan-Ransom.AndroidOS.Zebt.a, который также является самым популярным мобильным вымогателем в Ирландии, занявшей третье место (0,63%).

Уязвимые приложения, используемые злоумышленниками

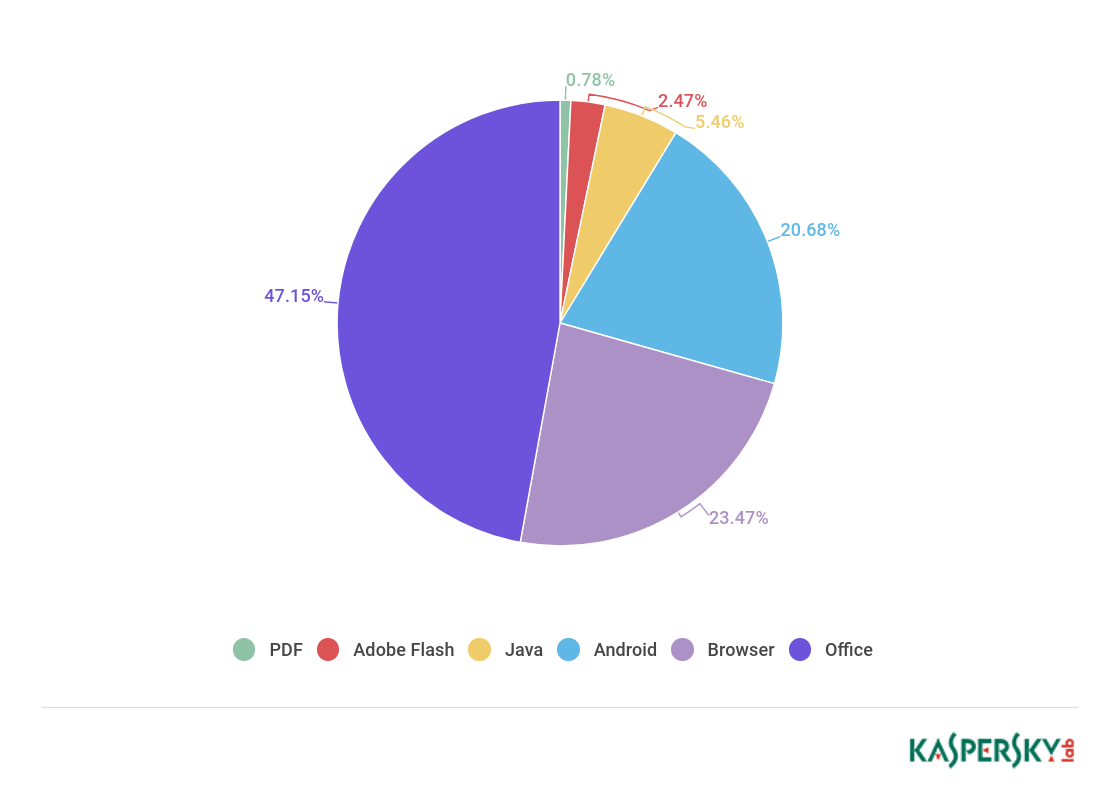

В первом квартале 2018 года мы наблюдали серьезные изменения в распределении эксплойтов, которыми были атакованы пользователи. Более чем в два раза по сравнению со средним показателем за 2017 год возросла доля эксплойтов под Microsoft Office (47,15%). Это также вдвое превышает квартальный показатель постоянного лидера прошлых лет — эксплойтов для браузеров (23,47%). Столь резкий рост вполне объясним: за прошлый год в офисных приложениях нашли так много различных уязвимостей, сколько в прошлом находили только в Adobe Flash. При этом в последнее время доля Flash-эксплойтов ожидаемо снижается (на 2,57 п.п. в первом квартале) — Adobe и Microsoft прикладывают немало усилий, чтобы затруднить злонамеренное использование Flash Player.

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, первый квартал 2018 года

Самой активно используемой уязвимостью в Microsoft Office в первом квартале была CVE-2017-11882 — уязвимость класса «переполнение стека» в довольно старом компоненте офисного пакета, редакторе математических формул Equation Editor. Атаки с использованием этой уязвимости составляют приблизительно одну шестую от всех атак с помощью эксплойтов. По-видимому, это связано с тем, что эксплойты под CVE-2017-11882 работают довольно надежно. Кроме того, обрабатываемый Equation Editor байт-код допускает применение различных обфускаций, что увеличивает шансы злоумышленников на обход защиты и успешную атаку (разборщик Equation от «Лаборатории Касперского» легко справляется со всеми известными на текущий момент обфускациями). Другая уязвимость в Equation Editor — CVE-2018-0802, —найденная в этом квартале, тоже эксплуатируется, но далеко не так активно. Встречались в спаме и эксплойты под логические уязвимости в Office, найденные в 2017 году: CVE-2017-8570, CVE-2017-8759, CVE-2017-0199. Но даже в сумме число атак с их участием не дотягивает до CVE-2017-11882.

Если говорить об эксплойтах «нулевого дня» в первом квартале, то стоит отметить CVE-2018-4878. В конце января южнокорейский CERT и несколько других источников сообщили об этой уязвимости в Adobe Flash. Изначально она использовалась в целевых атаках (предположительно группировки Scarcruft). В конце квартала эксплойт для нее появился в широко распространенных эксплойт-паках GreenFlash Sundown, Magnitude, RIG. Примечательно, что в целевых атаках Flash-объект с эксплойтом встраивался в документ Word, а эксплойт-киты распространяли его через веб-страницы.

Также в течение квартала продолжилось масштабное использование сетевых эксплойтов, использующих уязвимости, исправленные в обновлении MS17-010 (тех, что эксплуатировали EternalBlue и другие уязвимости из слива ShadowBrokers). Доля эксплойтов под MS17-010 от всех зарегистрированных нами сетевых атак составляет более 25%.

Вредоносные программы в интернете (атаки через веб-ресурсы)

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Онлайн-угрозы в финансовом секторе

События квартала

В начале 2018 года активную деятельность развернули владельцы троянца Dridex. За годы своего существования этот зловред обзавелся внушительной инфраструктурой, и на сегодняшний день основным направлением его «работы» является компрометация учетных данных сервисов онлайн-банкинга с последующей кражей средств со счета. А помогает ему другой банкер — Emotet. Обнаруженный в 2014 году, этот зловред так же был отнесен к новым банковским троянцам, написанным с нуля. Однако располагался он на той же сетевой инфраструктуре, что и Dridex, что наводило на мысль о тесной связи двух семейств. Теперь же Emotet утратил функции банкера и используется злоумышленниками как спам-бот и загрузчик, чьей полезной нагрузкой является Dridex. Также в начале года стало известно, что обнаруженный в 2017-м шифровальщик BitPaymer является разработкой той же группы, что и Dridex. Поэтому зловред получил созвучное новое название FriedEx.

В первом квартале был арестован лидер преступной группы, стоящей за атаками с использованием ВПО Carbanak и Cobalt, — об этом сообщил Европол. Начиная с 2013 года, преступная группа атаковала более сорока организации; ущерб, нанесенный финансовой индустрии, оценивается более чем в миллиард евро. Основным сценарием было проникновение в сеть организации путем рассылки сотрудникам фишинговых сообщений с вредоносным вложением. Далее, проникнув во внутреннюю сеть через инфицированные компьютеры сотрудников, злоумышленники получали доступ к серверам, управляющим банкоматами, а через них — и к самим банкоматам. Благодаря этому злоумышленники могли опустошать кассеты терминалов без использования банковских карт, изменять баланс в пользу подставных лиц и совершать скрытые межбанковcкие переводы.

Статистика финансовых угроз

Настоящая статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных. Начиная с первого квартала 2017 года в статистику входят вредоносные программы для ATM и POS-терминалов, но не входят мобильные угрозы.

В первом квартале 2018 года решения «Лаборатории Касперского» отразили попытки запуска одного или нескольких зловредов для кражи денежных средств с банковских счетов на компьютерах 204 448 пользователей.

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP 10 стран по проценту атакованных пользователей

| Страна* | % пользователей, атакованных** | |

| 1 | Камерун | 2,1 |

| 2 | Германия | 1,7 |

| 3 | Южная Корея | 1,5 |

| 4 | Ливия | 1,5 |

| 5 | Того | 1,5 |

| 6 | Армения | 1,4 |

| 7 | Грузия | 1,4 |

| 8 | Республика Молдова | 1,2 |

| 9 | Киргизия | 1,2 |

| 10 | Индонезия | 1,1 |

Настоящая статистика основана на детектирующих вердиктах антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

В таблице можно видеть TOP 10 семейств вредоносных программ, использованных для атак на пользователей онлайн-банкинга в первом квартале 2018 года (по доле атакованных пользователей).

| Название | Вердикты* | % атакованных пользователей** | ||

| 1 | Zbot | Trojan.Win32. Zbot | 28,0% | |

| 2 | Nymaim | Trojan.Win32. Nymaim | 20,3% | |

| 3 | Caphaw | Backdoor.Win32. Caphaw | 15,2% | |

| 4 | SpyEye | Backdoor.Win32. SpyEye | 11,9% | |

| 5 | NeutrinoPOS | Trojan-Banker.Win32.NeutrinoPOS | 4,5% | |

| 6 | Emotet | Backdoor.Win32. Emotet | 2,4% | |

| 7 | Neurevt | Trojan.Win32. Neurevt | 2,3% | |

| 8 | Shiz | Backdoor.Win32. Shiz | 2,1% | |

| 9 | Gozi | Trojan.Win32. Gozi | 1,9% | |

| 10 | ZAccess | Backdoor.Win32. ZAccess | 1,3% |

* Детектирующие вердикты продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

В первом квартале 2018 года рейтинг покинул TrickBot, а освободившееся место занял Emotet (2,4%), также известный как Heodo. Зловреды Trojan.Win32.Zbot (28%) и Trojan.Win32.Nymaim (20,3%) по-прежнему в лидерах, а вот Trojan.Win32.Neurevt (2,3%), так же известный как Betabot, значительно просел в рейтинге. В тоже время доли Caphaw (15,2%) и NeutrinoPOS (4,5%) заметно выросли, как и их активность в первом квартале.

Вредоносные программы-шифровальщики

События квартала

Первый квартал 2018 года обошелся без громких происшествий и массовых эпидемий шифровальщиков. Самым заметным событием стало, пожалуй, появление и широкое распространение нового троянца под названием GandCrab. Из особенностей зловреда можно отметить:

- Использование командных серверов в доменной зоне .bit (этот домен верхнего уровня поддерживается альтернативной децентрализованной системой DNS на основе технологии Namecoin);

- Требование выкупа в криптовалюте Dash.

Впервые GandCrab был обнаружен в январе. Стоящие за ним злоумышленники использовали спам-рассылки и эксплойт-паки для доставки шифровальщика на компьютеры жертв.

Схема RaaS (ransomware as a service) продолжает привлекать разработчиков вредоносного ПО. Например, в феврале появился новый шифровальщик Data Keeper, в распространении которого мог поучаствовать любой заинтересованный злоумышленник. Разработчики Data Keeper посредством специального ресурса в сети Tor предоставили возможность генерировать исполняемые файлы троянца для последующей рассылки участниками «партнерской программы». Опасная особенность данного зловреда заключается в способности автоматически распространяться внутри локальной сети. Но несмотря на это в первом квартале Data Keeper не получил сколько-нибудь значительного распространения.

Из новостей борьбы с шифровальщиками стоит отметить успех полиции Бельгии: при содействии «Лаборатории Касперского» правоохранительным органам удалось обнаружить и изъять сервер, который использовался преступниками, стоящими за троянцем Cryakl. В результате полиция передала «Лаборатории Касперского» несколько приватных ключей RSA, необходимых для расшифровки файлов, зашифрованных определенными версиями троянца. Благодаря этому мы сумели подготовить утилиту, которой могут воспользоваться пострадавшие.

Количество новых модификаций

В первом квартале 2018 года появилось несколько новых шифровальщиков, но лишь для одного из них — GandCrab — было создано отдельное семейство в нашей классификации. Остальные, как не получившие широкого распространения, продолжают детектироваться с обобщенными (generic) вердиктами.

Количество новых модификаций резко упало по отношению к предыдущим кварталам. Судя по наблюдаемой тенденции, активность злоумышленников, создающих данный вид вредоносного ПО, действительно снижается.

Количество пользователей, атакованных троянцами-шифровальщиками

За отчетный период продукты «Лаборатории Касперского» отразили атаки шифровальщиков на компьютерах 179 934 уникальных пользователей. Несмотря на уменьшение числа новых модификаций троянцев количество попыток заражения не падает по сравнению с третьим кварталом.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, первый квартал 2018 года

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % пользователей, атакованных шифровальщиками** |

|

| 1 | Узбекистан | 1,12 |

| 2 | Ангола | 1,11 |

| 3 | Вьетнам | 1,04 |

| 4 | Венесуэла | 0,95 |

| 5 | Индонезия | 0,95 |

| 6 | Пакистан | 0,93 |

| 7 | Китай | 0,87 |

| 8 | Азербайджан | 0,75 |

| 9 | Бангладеш | 0,70 |

| 10 | Монголия | 0,64 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Состав рейтинга заметно отличается от 2017 года. Однако большинство его строк снова занимают страны Азии, а европейские государства в отчетном периоде вовсе не попали в ТОР 10.

Первые две строчки рейтинга заняли Узбекистан (1,12%) и Ангола (1,11%) в прошлом году в нем отсутствовавшие. Вьетнам (1,04%) со второй позиции переместился на третью, Индонезия (0,95%) — с третьей на пятую, Китай (0,87%) — с пятой на седьмую, а Венесуэла (0,95%), находившаяся ранее на 8-м месте, поднялась на четвертую строчку.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | % атакованных пользователей** | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 38,33 | ||

| 2 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 4,07 | ||

| 3 | Cerber | Trojan-Ransom.Win32.Zerber | 4,06 | ||

| 4 | Cryakl | Trojan-Ransom.Win32.Cryakl | 2,99 | ||

| 5 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 2,77 | ||

| 6 | Shade | Trojan-Ransom.Win32.Shade | 2,61 | ||

| 7 | Purgen/GlobeImposter | Trojan-Ransom.Win32.Purgen | 1,64 | ||

| 8 | Crysis | Trojan-Ransom.Win32.Crusis | 1,62 | ||

| 9 | Locky | Trojan-Ransom.Win32.Locky | 1,23 | ||

| 10 | (generic verdict) | Trojan-Ransom.Win32.Gen | 1,15 | ||

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

На вершине рейтинга в первом квартале остался WannaCry (38,33%), еще больше оторвавшийся от преследователей. На второе место вышел давно существующий полиморфный червь PolyRansom (4,07%), также известный как VirLock. Этот зловред подменяет пользовательские файлы измененными экземплярами собственного тела, а данные жертвы помещает в зашифрованном виде внутрь этих копий. В декабре была обнаружена новая его модификация, которая, как показывает статистика, сразу начала активно атаковать компьютеры пользователей.

Остальные позиции ТОР 10 занимают уже известные по прошлым отчетам троянцы: Cerber, Cryakl, Purgen, Crysis, Locky и Shade.

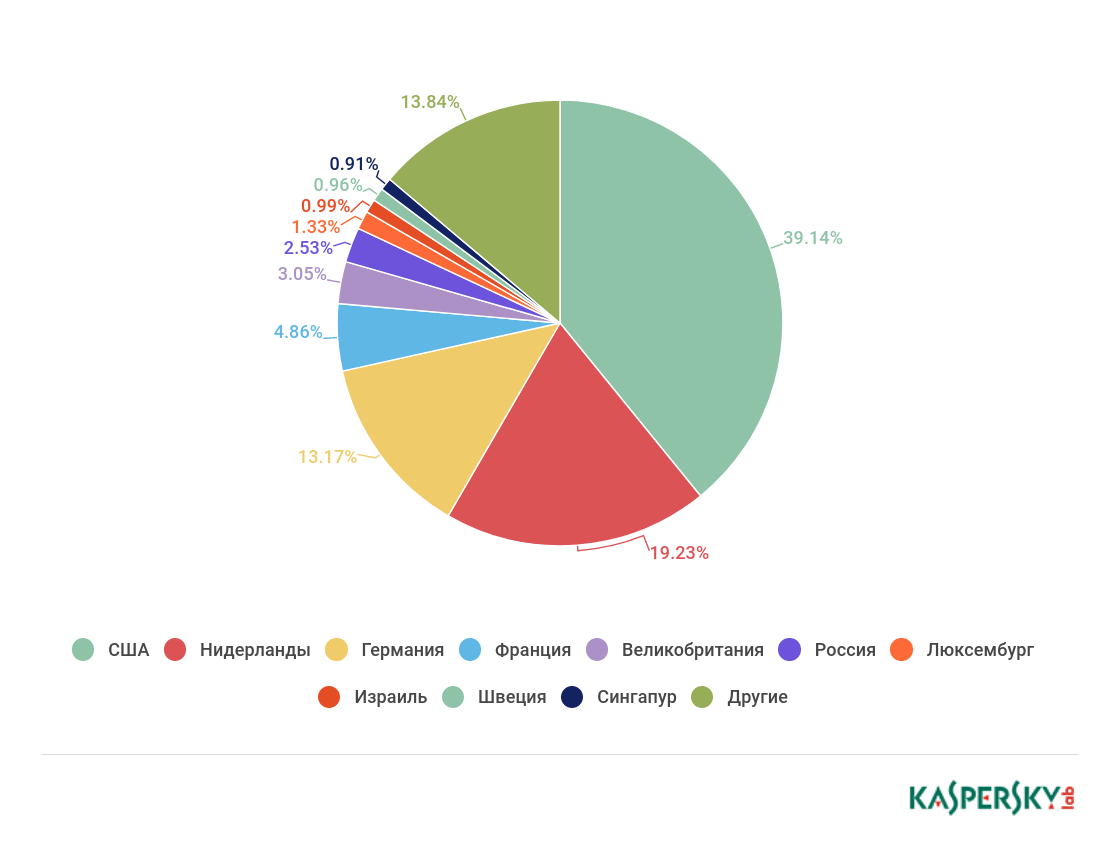

Страны — источники веб-атак: ТОР 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В первом квартале 2018 года решения «Лаборатории Касперского» отразили 796 806 112 атак, которые проводились с интернет-ресурсов, размещенных в 194 странах мира. Зафиксировано 282 807 433 уникальных URL, на которых происходило срабатывание веб-антивируса. Эти результаты существенно превышают аналогичные показатели предыдущих кварталов. В основном это объясняется большим количеством срабатываний на попытки загрузки веб-майнеров, которые получили развитие ближе к концу прошлого года и остаются самой распространенной веб-угрозой.

В этом квартале больше всего срабатываний веб-антивируса пришлось на ресурсы, расположенные в США (39,14%). Канадские, китайские, ирландские и украинские домены выбыли из ТОР 10, их места заняли сайты из Люксембурга (1,33%), Израиля (0,99%), Швеции (0,96%) и Сингапура (0,91%).

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры в разных странах мира, мы подсчитали для каждого государства процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы опускали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламное ПО.

| Страна* | % атакованных пользователей** |

|

| 1 | Беларусь | 40,90 |

| 2 | Украина | 40,32 |

| 3 | Алжир | 39,69 |

| 4 | Албания | 37,33 |

| 5 | Молдова | 37,17 |

| 6 | Греция | 36,83 |

| 7 | Армения | 36,78 |

| 8 | Азербайджан | 35,13 |

| 9 | Казахастан | 34,64 |

| 10 | Россия | 34,56 |

| 11 | Киргизия | 33,77 |

| 12 | Венесуэла | 33,10 |

| 13 | Узбекистан | 31,52 |

| 14 | Грузия | 31,40 |

| 15 | Латвия | 29,85 |

| 16 | Тунис | 29,77 |

| 17 | Румыния | 29,09 |

| 18 | Катар | 28,71 |

| 19 | Вьетнам | 28,66 |

| 20 | Сербия | 28,55 |

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Процент уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в течение квартала 23,69% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

В числе самых безопасных для серфинга в интернете стран оказались Иран (9,06%), Сингапур (8,94%), Пуэрто-Рико (6,67%), Нигер (5,14%) и Куба (4,44%).

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

В первом квартале 2018 года нашим файловым антивирусом было зафиксировано 187 597 494 вредоносных и потенциально нежелательных объекта.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

В этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы опускали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламное ПО.

| Страна* | % атакованных пользователей** |

|

| 1 | Узбекистан | 57,03 |

| 2 | Афганистан | 56,02 |

| 3 | Йемен | 54,99 |

| 4 | Таджикистан | 53,08 |

| 5 | Алжир | 49,07 |

| 6 | Туркмения | 48,68 |

| 7 | Эфиопия | 48,21 |

| 8 | Монголия | 46,84 |

| 9 | Киргизия | 46,53 |

| 10 | Судан | 46,44 |

| 11 | Вьетнам | 46,38 |

| 12 | Сирия | 46,12 |

| 13 | Руанда | 46,09 |

| 14 | Лаос | 45,66 |

| 15 | Ливия | 45,50 |

| 16 | Джибути | 44,96 |

| 17 | Ирак | 44,65 |

| 18 | Мавритания | 44,55 |

| 19 | Казахастан | 44,19 |

| 20 | Бангладеш | 44,15 |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на подключенных к ним съемных носителях,— флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение третьего квартала локальные угрозы класса Malware были зафиксированы на 23,39% компьютеров пользователей.

Показатель России в этом рейтинге составил 30,92%.

Некоторые страны с наименьшим уровнем заражения: Эстония (15,86%), Сингапур (11,97%), Новая Зеландия (9,24%), Чехия (7,89%), Ирландия (6,86%), Япония (5,79%).

Развитие информационных угроз в первом квартале 2018 года. Статистика