Аналитический отчет содержит информацию об атаках, расследованных «Лабораторий Касперского» в 2020 году. Мы предоставляем широкий спектр сервисов (реагирование на инциденты, цифровая криминалистика, анализ вредоносных программ) для оказания помощи организациям, пострадавшим от инцидентов информационной безопасности. Данные, использованные в отчете, получены из практики работы с организациями, которые обращались за помощью в реагировании на инциденты или проводили экспертные мероприятия для своих внутренних групп реагирования на инциденты.

В 2020 году пандемия вынудила компании приспособиться к подходу «работа из дома» (Work from home, WFH), что оказало сильное влияние на работу отделов ИБ. Хотя основные тенденции с точки зрения угроз остались прежними, 97% наших сервисов стали предоставляться в удаленном формате.

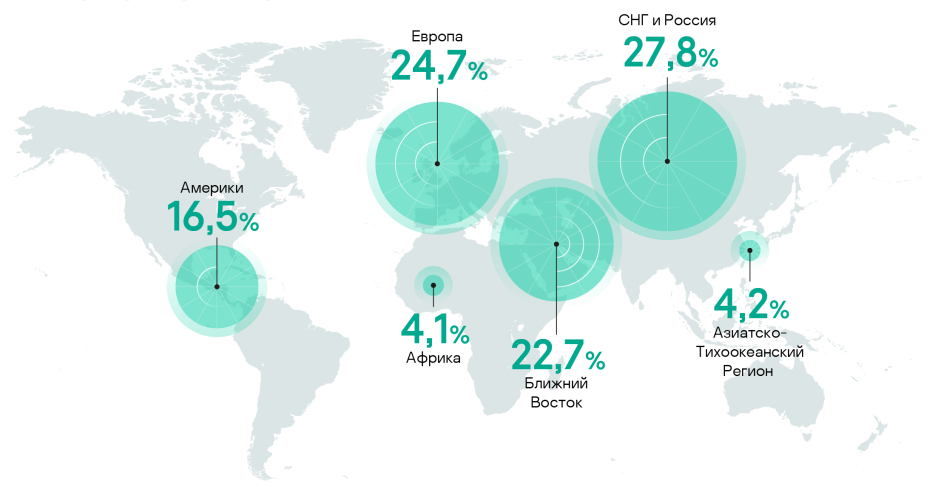

География реагирования на инциденты по регионам, 2020

Большая часть обработанных нами инцидентов произошла в СНГ (27,8%), Европейском союзе (24,7%) и Ближнем Востоке (22,7%). В 2020 году организации, обратившиеся к нам за помощью, относились к самым разным секторам, в том числе к индустриальному, финансовому, правительственному, телекоммуникационному, транспортному и сектору здравоохранения.

Доля реагирований на инциденты по отраслям и вертикалям, 2020

Чаще других сталкивались с кибератаками промышленные предприятия (22%), следом шел государственный сектор (19%). В 2020 году к нам чаще всего обращались в связи с программами-вымогателями: 32,7% подтвержденных инцидентов были связаны с шифрованием файлов.

В целом, наш аналитический отчет, посвященный реагированию на инциденты в 2020 году, состоит из четырех глав:

- Причины обращения к сервису реагирования на инциденты

Большинство инцидентов, в которых причина обращения была связана с подозрительными событиями, мы с уверенностью можем классифицировать как инциденты с программами-вымогателями. Количество инцидентов с их участием превысило количество инцидентов, связанных с хищением денежных средств или любыми другими последствиями, так как атаки с шифрованием данных имеют простую схему монетизации и распространены во всех отраслях (не только финансовой). - Начальный вектор атаки, или как атакующие проникают внутрь организаций

Подавляющее большинство первоначальных векторов атаки – это проблемы с паролями, уязвимости программного обеспечения и социальная инженерия. - Инструменты атакующих и эксплойты

Почти в половине инцидентов было обнаружено использование инструментов, уже присутствующих в системах пользователей (подобно LOLbins), хорошо известных инструментов с GitHub (например, Mimikatz, AdFind, Masscan), а также коммерческих фреймворков (Cobalt Strike). - Продолжительность атак

Мы разделили все инциденты на три категории с различным временем пребывания злоумышленника в сети, продолжительностью реагирования на инцидент, начальным вектором и последствиями атаки.

Больше информации о кибератаках и реагировании на них в 2020 году читайте в полной версии нашего отчета (русский, PDF).

Реагирование на инциденты: аналитический отчет 2020