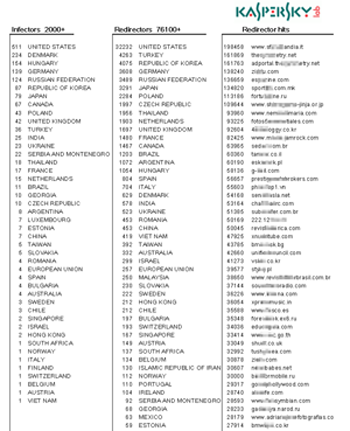

К настоящему времени мы проанализировали более 600 МБ данных, касающихся вредоноса Gumblar, который опять начал активно действовать. Мы обнаружили более 2000 хостов – разносчиков инфекции, на которых оказались размещены вредоносные php-файлы и основная исполняемая часть вредоноса (payload), а также более 76 100 хостов-«редиректоров» (со ссылками на вредоносные сайты). Большинство хостов – разносчиков инфекции также по совместительству являются и «редиректорами», т.е. одновременно размещают вредоносный php-файл и дают на своей главной странице ссылку на другой зараженный хост.

Подробнее о структуре вредоноса Gumblar пишет мой коллега Виталий.

Если сравнить свежую статистику, приведенную ниже, со статистикой месячной давности, очевидно, что вредонос продолжает активно распространяться. Свежая статистика дана по состоянию на 30 ноября. Цифры, естественно, не окончательные, дальнейший рост весьма вероятен.

Gumblar: вредонос наступает