Не так давно к специалистам «Лаборатории Касперского» обратились клиенты из США с просьбой расследовать новый тип вредоносного программного обеспечения, которое им удалось обнаружить на серверах своей организации. У вредоносного ПО было своё название — Grabit, и оно отличалось своим универсальным поведением. Каждый обнаруженный образец отличался от других размером и набором действий, но внутреннее название и другие идентификаторы были подозрительно похожи. Даты создания файлов были похожи на реальные и были близки к зарегистрированному времени заражения. Наши наблюдения показывают, что кампания началась где-то в конце февраля 2015 года и закончилась в середине марта. Когда этап разработки предположительно закончился, вредоносное ПО начало распространяться из Индии, США и Израиля в другие страны по всему миру.

Все образцы, которые нам удалось собрать (несколько десятков), были написаны под компьютеры с 32-разрядным процессором под управлением ОС Windows в среде Microsoft .NET Framework (Visual Basic/C#). Файлы были скомпилированы в пределах трёх дней с 7 по 9 марта 2015 года. На диаграмме ниже показана хронология создания образцов группой или отдельными программистами, размер каждого образца, время дня, когда был скомпилирован каждый образец, и провалы времени между каждой компиляцией.

Хронология компиляции вредоносного ПО

Наименьший по размеру (0,52 МБ) и наибольший (1,57 МБ) образцы были созданы в пределах одного дня, что может указывать на то, что группа экспериментировала с тестированием функций, упаковщиками и реализацией «мёртвого кода».

На диаграмме интересно проследить за modus operandi (образ действий) – тем, как злоумышленник последовательно стремится получить разнообразные образцы, код различного размера и, предположительно, более сложную обфускацию кода.

Наряду с разными размерами, наборами действий и обфускацией в каждом из образцов также был внедрён серьезный алгоритм шифрования. Обфускация строк, методов и классов по собственному алгоритму значительно усложнила анализ образцов. Также была включена технология ASLR (Address Space Layout Randomization), что может указывать на присутствие RAT (Remote Administration Tool) с открытым исходным кодом или даже на использование коммерческой интегрированной среды, в которой вредоносное ПО упаковвывается в хорошо организованную структуру. Данный тип работы позволяет злоумышленникам скрыть свой код от глаз аналитиков.

В ходе нашего исследования динамический анализ показал, что функционал обратной связи вредоносного ПО обеспечивает обмен данными с «хозяином» через очевидные каналы связи, и в ПО не прилагаются дополнительные усилия для сокрытия своей деятельности. Кроме того, сами файлы не были запрограммированы на какие-либо манипуляции с реестром ОС, которые позволили бы скрыть их в проводнике Windows. С учетом этого создаётся впечатление, что злоумышленники отправили на войну «слабого рыцаря в тяжелых доспехах». Это означает, что тот, кто создал это вредоносное ПО, не писал весь код с нуля. Хорошо обученный рыцарь никогда не пойдет на войну с сияющим щитом и палкой вместо меча.

Анализ трафика обратной связи показал, что функционал клавиатурного шпиона подготавливает файлы, которые выполняют роль контейнера для прерываний клавиатуры, имён узлов, названий приложений, имён пользователей и паролей. Однако здесь был обнаружен один интересный момент.

Имена файлов содержат очень информативную строку:

HawkEye_Keylogger_Execution_Confirmed_<ЖЕРТВА> 3.10.2015 6:08:31 PMHawkEye — это коммерческий продукт, разработка которого началась сравнительно недавно. Он появился в 2014 году на веб-сайте HawkEyeProducts и внёс заметный вклад в деятельность сообщества хакеров.

На веб-сайте продукт демонстрирует широкие функциональные возможности, поскольку он содержит множество видов RAT-средств, возможностей и функций, например традиционный HawkEye Logger и другие типы средств удаленного администрирования, такие как Cyborg Logger, CyberGate, DarkComet, NanoCore и др. Предполагается, что он поддерживает три вида отправки украденных данных: FTP, SMTP и веб-панель.

Как можно заметить, вредоносное ПО использует несколько RAT-средств для управления своими жертвами или отслеживания их деятельности. Одна из успешных реализаций злоумышленников содержала известный DarkComet. Этот удобный функционал «выбери своё RAT-средство» играет очень важную роль в заражении вредоносным ПО, его работе и выживании на компьютере жертвы. Образцы c DarkComet являются более сложными, чем традиционный HawkEye Logger. Один экземпляр содержал генератор случайных ключей, который задавал вектор инициализации из первых четырёх байт исполняемого файла и добавлял случайный 5-байтный ключ, который распаковывал другой PE-файл размером менее 20 КБ. PE-файл содержал другой упаковщик с ещё более сложным методом обфускации. Последний протестированный нами образец имел ещё более сложное поведение. Сам код был обфусцирован тем же методом, но трафик не передавался в открытом виде. Украденные данные были упакованы и отправлялись в зашифрованном виде через случайные HTTP-порты. Это означает, что группа пытается создавать другие типы образцов вредоносного ПО с различными RAT-средствами.

Было собрано около 10 000 украденных файлов. Самый большой процент заражённых машин был в компаниях, расположенных в Таиланде и Индии. Судя по украденным учётным данным, сотрудники пересылали письма с вложенным вредоносным ПО друг другу, так как украденные имена узлов и внутренние приложения были одинаковы.

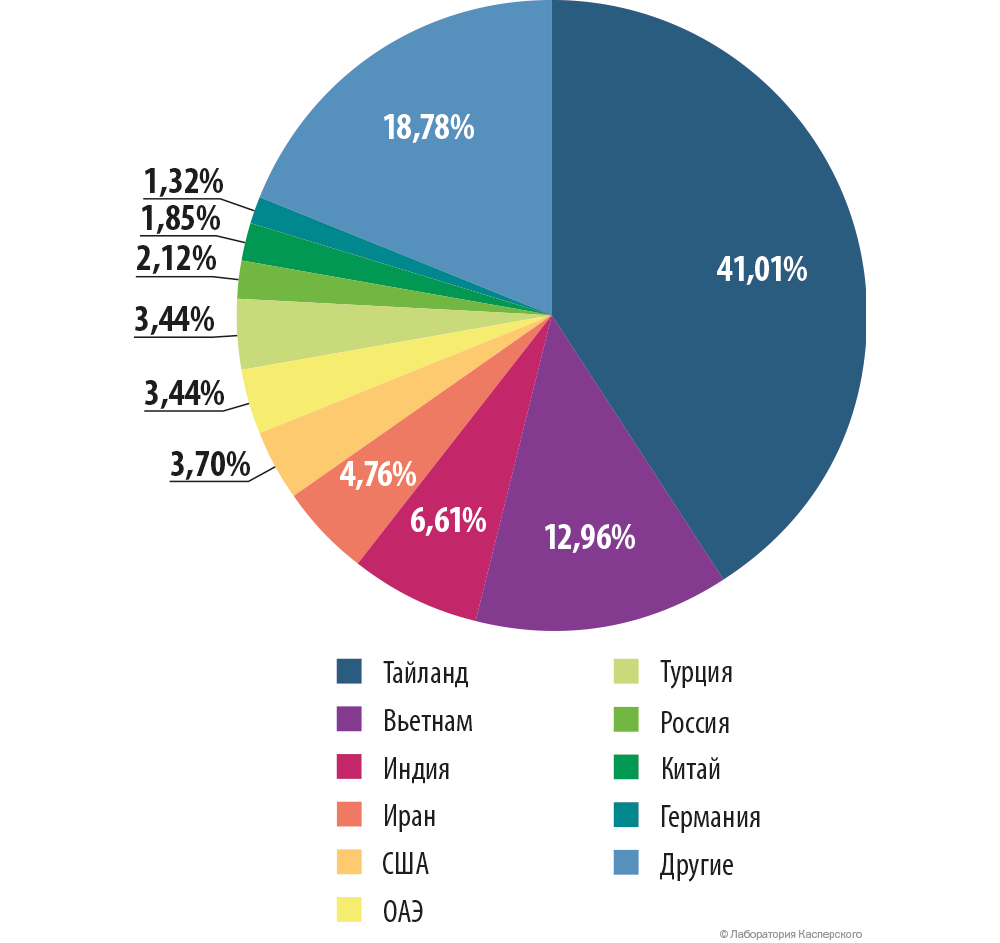

Ниже показана полная диаграмма, обновлённая по состоянию на май 2015 г.:

Доли стран от общего числа заражений

Демонстрируя эффективность простых клавиатурных шпионов, один C2 (на 15 мая) обслуживал тысячи учётных записей жертв из сотен заражённых систем.

Подведем итог: создатели Grabit не использовали никаких сложных технологий, чтобы скрыть свою активность. Интересно наблюдать за основными различиями в разработке ядра вредоносного ПО и фактически используемыми в нём возможностями.

Некоторые образцы вредоносного ПО используют один и тот же хостинг-сервер и даже те же самые учётные данные. Может ли это означать, что злоумышленники спешили?

Мы предполагаем, что перед нами группа людей, а не отдельный человек. Некоторые члены группы в большей степени технически подкованы, чем другие, и в то же время некоторые из них больше ориентированы на безопасность и осведомлены о рисках, которым они могут подвергнуть себя.

Вернемся к началу

Основываясь на том, что мы наблюдали до настоящего времени, вредоносное ПО поставляется в виде вложенного в сообщение электронной почты документа Microsoft Office Word (.doc), который содержит вредоносный макрос под названием AutoOpen. Этот макрос перед загрузкой вредоносного ПО открывает сокет через TCP и отправляет HTTP-запрос удалённому серверу, который ранее был взломан группой злоумышленников и используется в качестве хаба вредоносного ПО. В некоторых случаях вредоносный макрос был защищён паролем, но злоумышленники могли забыть, что DOC-файл по сути представляет собой архив. И если открыть этот архив в любом текстовом редакторе, строки макроса будут показаны открытым текстом.

Вредоносное ПО можно легко обнаружить, когда оно изменяет обычные записи реестра (например конфигурации запуска) и никак не скрывает своё присутствие. Двоичные файлы в большинстве случаев не удаляются, а сетевой трафик передаётся открытым текстом, позволяя жертве перехватить эти сообщения и узнать учётные данные FTP/SMTP-сервера.

Производные вредоносного ПО в основном расположены в папке:

C:\Users\<пользователь>\AppData\Roaming\MicrosoftФишинговые расширения: .doc

3f77403a64a2dde60c4962a6752de601d56a621a

4E7765F3BF73AEC6E350F412B623C23D37964DFC

Значки: .pdf, .doc, .ttf, .xls, .ppt, .msg, .exe

Похититель: .txt, .jpeg, .eml

Дополнительные имена исполняемых файлов:

AudioEndpointBuilder.exe

BrokerInfrastructure.exe

WindowsUpdate.exe

Расширения вредоносного ПО: .zip или .exe

9b48a2e82d8a82c1717f135fa750ba774403e972b6edb2a522f9870bed57e72a

ea57da38870f0460f526b8504b5f4f1af3ee490ba8acfde4ad781a4e206a3d27

0b96811e4f4cfaa57fe47ebc369fdac7dfb4a900a2af8a07a7b3f513eb3e0dfa

1948f57cad96d37df95da2ee0057dd91dd4a9a67153efc278aa0736113f969e5

1d15003732430c004997f0df7cac7749ae10f992bea217a8da84e1c957143b1c

2049352f94a75978761a5367b01d486283aab1b7b94df7b08cf856f92352166b

26c6167dfcb7cda40621a952eac03b87a2f0dff1769ab9d09dafd09edc1a4c29

2e4507ff9e490f9137b73229cb0cd7b04b4dd88637890059eb1b90a757e99bcf

3928ea510a114ad0411a3528cd894f6b65f59e3d52532d3e0c35157b1de27651

710960677066beba4db33a62e59d069676ffce4a01e63dc968ad7446158f55d6

7371983a64ef9389bf3bfa8d2abacd3a909d13c3ee8b53cccf437026d5925df5

76ba61e510a340f8751e46449a7d857a2d242bd4724d0d040b060137ab5fb31a

78970883afe52e4ee846f4a7cf75b569f6e5a8e7a830d69358a8b33d186d6fec

7c8c3247ffeb269dbf840c7648e9bfaa8cf3d375a03066b57773c48de2b6d477

7f0c4d3644fdcd8ac5bc2e007bb5c3e9eab56a3d2d470bb796af88125cd74ac9

IP-адреса:

31.220.16.147

204.152.219.78

128.90.15.98

31.170.163.242

185.77.128.65

193.0.200.136

208.91.199.223

31.170.164.81

185.28.21.35

185.28.21.32

112.209.76.184

Grabit и RAT-средства