В OS Android существует интересный сервис – GCM, Google Cloud Messaging. Этот сервис позволяет через сервера Google передавать на мобильное устройство небольшие (до 4-х KB) сообщения в формате JSON. Эти сообщения могут содержать любые структурированные данные — например, ссылки, рекламную информацию или команды.

Для использования сервиса разработчик должен получить для своих приложений уникальный ID, с которым эти приложения будут регистрироваться в GCM. После регистрации разработчик может отправлять данные на все устройства, где установлены зарегистрированные приложения, или только на некоторые из них.

Сервисом пользуются для определения координат украденных телефонов, удаленной настройки телефона, рассылок сообщений о появлении новых уровней игр или товаров и т.д.

Было бы странно, если бы и вирусописатели не воспользовались теми возможностями, которые предоставляет сервис. Мы обнаружили несколько вредоносных программ, использующих GCM в качестве C&C.

Trojan-SMS.AndroidOS.FakeInst.a

Это один из самых распространённых Android-зловредов. Нами было обнаружено более 4 800 000 установочных пакетов этого троянца, и только за последний год KMS заблокировал более 160 000 его установок.

Троянец может отправлять SMS на премиум-номер, удалять входящие SMS, создавать ярлыки на вредоносные сайты и показывать нотификации с рекламой других вредоносных программ, которые распространяются под видом полезных приложений или игр.

Троянец регистрируется в GCM:

По команде с GCM троянец может отправлять премиум-SMS:

Троянец FakeInst.a был обнаружен более чем в 130 странах. В основном он нацелен на Россию, Украину, Казахстан и Узбекистан.

Trojan-SMS.AndroidOS.Agent.ao

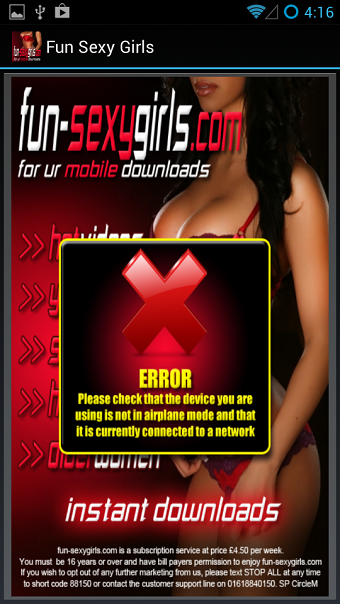

Этот троянец выдает себя за порно-приложение, но на самом деле содержит всего две картинки. Основная же цель троянца — отправка премиум-SMS. Мы обнаружили более 300 установочных пакетов этого троянца.

GCM троянец использует для получения обновлений:

Кроме того, GCM используется для распространения команд на отправку SMS и на создание нотификаций – информационных (или рекламных) сообщений в зоне уведомлений:

Всего KMS заблокировал более чем 6 000 установок Trojan-SMS.AndroidOS.Agent.ao. В основном троянец атакует мобильные устройства жителей Великобритании – на них приходится более 90% всех попыток заражений. Встречался этот зловред и на территории Швейцарии, Ирана, Кении и ЮАР.

Trojan-SMS.AndroidOS.OpFake.a

Это классический пример Trojan-SMS. Троянец распространяется в APK, выдающих себя за различные игры, программы и т.д. Всего нами было обнаружено более 1 000 000 разных установочных пакетов этого троянца.

Попав на мобильное устройство пользователя, троянец первым делом обращается к своему C&C:

Затем регистрируется в GCM:

C&C и GCM для него являются равноправными источниками команд.

Троянец обладает достаточно большим функционалом:

- отправка премиум-SMS на указанный номер

- отправка SMS (обычно со ссылкой на себя или другой зловред) на указанный номер, чаще всего из списка контактов

- обновление себя

- кража SMS

- удаление входящих SMS, соответствующих критерию, полученному с C&C

- кража контактов

- смена C&C или номера GCM

- остановка или запуск своей активности

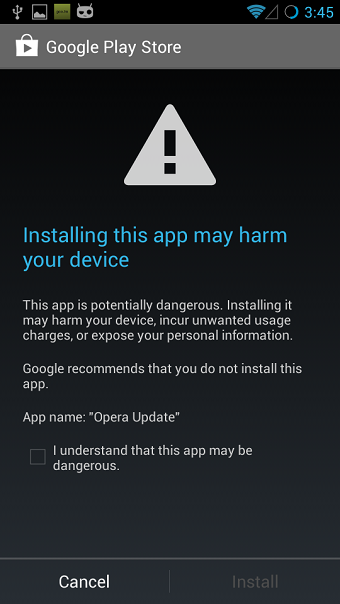

Интересно, что при установке некоторых версий этого троянца Android 4.2 предупреждает пользователя о том, что это вредоносное приложение. К сожалению, это происходит не для всех модификаций.

Мы видели этого троянца в 97 странах. Больше всего он распространен в России, на Украине, в Казахстане, Азербайджане, Беларуси и Узбекистане. На эти страны приходится более 60 000 заблокированных KMS установок OpFake.a.

На Италию и Германию приходится более 1 000 попыток заражений.

Backdoor.AndroidOS.Maxit.a

Этот бэкдор мы обнаружили в конце 2011 кода, и его новые модификации появляются до сих пор. На данный момент их обнаружено более 40. Все они очень похожи – приложение открывает веб-сайт с играми, а в фоне начинает вредоносные действия.

Первым делом бэкдор собирает информацию о телефоне и сим-карте, в том числе телефонный номер и название мобильного оператора. Все данные загружаются на C&C androidproject.imaxter.net. С этого сервера осуществляется основное управление троянцем.

Затем зловред регистрируется в GCM, который используется как дополнительный источник команд:

Функционал этого бэкдора в основном нацелен на тайные манипуляции с SMS — отправку, удаление и перенаправление входящих сообщений. Кроме того, он может устанавливать ярлыки без ведома пользователя и самостоятельно открывать веб страницы. Также он может инициализировать звонки — эти действия требуют подтверждения пользователя.

Распространяется этот зловред с сайта http://www.momozaap.com/.

За последний год KMS заблокировал почти 500 установок этого бэкдора. Большей частью эта вредоносная программа встречается на территории Малайзии, несколько раз она была обнаружена на территории Таиланда, Филиппин и Бирмы.

Отметим также, что в коде вредоносной программы указан малазийский телефонный номер.

Этот номер нигде не используется, но, вероятно злоумышленники планируют использовать его как дополнительный источник команд.

Trojan-SMS.AndroidOS.Agent.az

Этот троянец известен нам еще с мая 2012 года. Он представляет собой приложение-оболочку для вьетнамского порносайта, которое к тому же отправляет SMS на премиум-номера. На данный момент обнаружено более 1000 таких приложений, и только за последний год KMS заблокировал более 1500 их установок.

После запуска троянец регистрируется в GCM:

Потом отрывает сайт с порно-роликами:

После чего происходит отправка SMS на премиум-номер.

GCM используется троянцем для получения неких информационных сообщений и добавления их в область уведомлений мобильного телефона:

Видимо потому, что троянец явно нацелен на вьетнамских пользователей (у него все строки, которые видит пользователь, на вьетнамском языке), на наш тестовый телефон с российским номером никаких сообщений доставлено не было. Но опыт подсказывает, что, скорее всего, таким образом будет рассылаться реклама других вредоносных программ, которые распространяются под видом полезных приложений или игр.

В основном этот троянец встречается на территории Вьетнама, хотя иногда мы его детектировали в России, Италии, Индонезии и Малайзии.

Вывод

В настоящее время мобильных вредоносных программ, использующих GCM, не так уж и много, но большинство таких программ весьма популярны. Эти зловреды распространены в некоторых странах Западной Европы, в странах СНГ и в Азии.

Безусловно, сервис GCM полезен для разработчиков легальных программ. Вирусописатели же используют Google Cloud Messaging как дополнительный C&C для своих троянцев. При этом обработкой команд, полученных с GCM, занимается система, и заблокировать их непосредственно на зараженном устройстве невозможно. Единственный способ перекрыть вирусописателям этот канал связи со своим вредоносным ПО – заблокировать аккаунты разработчиков, ID которых вредоносные программы используют при регистрации.

Мы сообщили Google те GCM-ID, которые используются в обнаруженных нами вредоносных программах.

GCM во вредоносных приложениях