Скачать технический анализ (Англ.)

Скачать технический анализ (Англ.)

Скачать Indicators of compromise (IOC)

Скачать Indicators of compromise (IOC)

Больше информации о кампании кибершпионажа ProjectSauron доступно клиентам сервиса Kaspersky Intelligence Reporting Service по почте intelreports@kaspersky.com.

Введение:

В последние несколько лет в СМИ все чаще пишут о кампаниях кибершпионажа, классифицируя их как APT (Advanced Persistent Threat). Тем не менее, многие из таких кампаний с трудом соответствуют определению APT, поскольку угрозами такого класса принято считать действительно сложные и длительные атаки. И, за исключением некоторых крупных примеров, мало какие кибергруппировки, о которых писали в СМИ, проводят атаки подобной сложности. В число исключений, которые, по нашему мнению, используют наиболее мощные и совершенные инструменты кибершпионажа, входят Equation, Regin, Duqu и Careto. Еще одно исключение — это ProjectSauron, или Strider.

Что же отличает действительно мощную кибергруппировку, проводящую атаки класса APT, от всех остальных? Вот некоторые из отличительных черт:

- Использование эксплойтов нулевого дня

- Применение неизвестных ранее векторов заражения

- Компрометация множества государственных организаций в разных странах

- Регулярная кража данных, успешно скрываемая много лет

- Умение выкрадывать информацию из сетей, не подключенных к интернету

- Использование для кражи данных множества каналов, работающих на различных протоколах

- Применение вредоносных модулей, работающих исключительно в памяти и не использующих жесткий диск

- Применение необычайно трудно обнаруживаемых техник, использующих малоизвестные возможности операционной системы

ProjectSauron демонстрирует многие из этих отличительных черт.

От обнаружения до детектирования

Наиболее волнующий вопрос относительно долгосрочных кампаний кибершпионажа — это то, почему нужно столько времени, чтобы обнаружить их существование. Одно из объяснений, вероятно, заключается в том, что для этого нужны правильные инструменты. Процесс поиска угроз класса APT, нацеленных на государственные или военные предприятия, требует специальных технологий и продуктов. Один из них — это решение для детектирования целевых атак Kaspersky Anti Targeted Attack Platform, с помощью технологий которого эксперты «Лаборатории Касперского» в сентябре 2015 года и обнаружили этот ранее неизвестный вид атаки. Подозрительный модуль находился в системе в качестве исполняемой библиотеки, загруженной в память контроллера домена в сети под управлением Microsoft Windows. Библиотека была зарегистрирована как фильтр паролей для систем Windows и имела доступ к конфиденциальным данным в открытом виде. Эксперты провели расследование, в результате которого обнаружили следы деятельности ранее неизвестной кибергруппировки, ответственной за крупномасштабные атаки на ключевые государственные предприятия в нескольких странах, получившей название ProjectSauron,

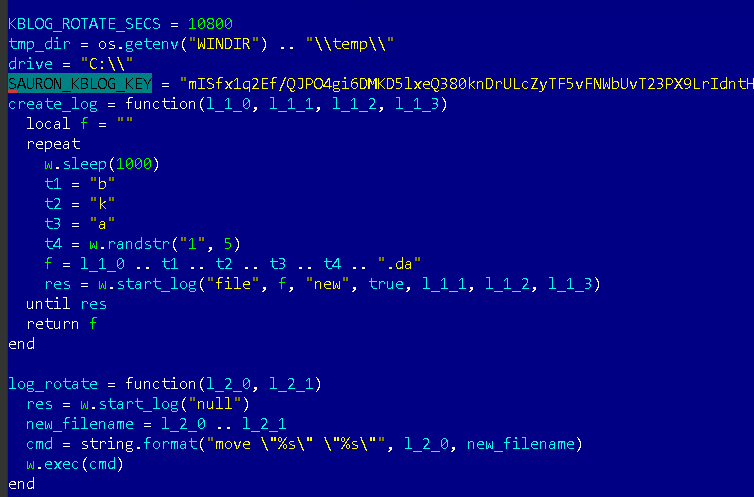

SAURON – внутреннее наименование, использующееся в Lua-скриптах

ProjectSauron — наисложнейшая модульная платформа для кибершпионажа, использующая продвинутые методы сокрытия своего присутствия и извлечения собранных данных, что позволяет атакующим осуществлять продолжительные кампании. Технический анализ платформы показал, что ее создатели «учились» у других организаторов АРТ-атак и сделали все возможное, чтобы не повторять их ошибок. Например, все вредоносные модули создаются специально «под конкретную жертву», что существенно уменьшает возможность их использования как индикаторов компрометации для любой другой жертвы.

Вот основные факты о ProjectSauron:

- это модульная платформа, разработанная для осуществления продолжительных кампаний кибершпионажа;

- во всех модулях и сетевых протоколах используются сильные алгоритмы шифрования, такие как RC6, RC5, RC4, AES, Salsa20 и др.;

- для управления своими модулями и плагинами платформа использует модифицированный интерпретатор Lua;

- в качестве расширения базового функционала в платформе предусмотрено более 50 различных типов плагинов;

- создатели ProjectSauron крайне заинтересованы в программах шифрования для коммуникационных каналов, которыми пользуются государственные организации — они похищают ключи шифрования, конфигурационные файлы и IP-адреса ключевых серверов, имеющих отношение к ПО для шифрования;

- атакующие могут извлекать данные из не подключенных к интернету сетей при помощи специально подготовленных USB-носителей, размещая украденную информацию в их скрытой области, недоступной стандартным средствам операционной системы;

- платформа активно использует протокол DNS для извлечения данных и передачи информации о статусе атаки в режиме реального времени;

- АРТ активна по меньшей мере с июня 2011 года и оставалась актуальной угрозой в 2016-м году;

- изначальный вектор заражения остается неизвестным;

- атакующие используют каналы распространения легитимного ПО для распространения внутри зараженной сети.

Чтобы помочь нашим читателями лучше понять платформу ProjectSauron, мы подготовили этот материал в формате «вопрос-ответ». Здесь вы сможете найти самую важную информацию об атакующих и их инструментах. Также в вашем распоряжении краткий технический отчет, список индикаторов компрометации и правила YARA, помогающие распознать целевую атаку.

Наши коллеги из Symantec также выпустили свой отчет по результатам исследования ProjectSauron / Strider. Ознакомиться с ним можно здесь.

Вопросы и ответы: APT-платформа ProjectSauron

1. Что представляет собой APT-платформа ProjectSauron?

ProjectSauron – это название разработанной на очень высоком уровне модульной платформы, предназначенной для проведения долгосрочных кампаний по кибершпионажу и использующей продвинутые методы сокрытия своего присутствия и передачи собранных данных атакующим.

Анализ технических аспектов кампании показал, что киберпреступники учились на примере наиболее сложных современных угроз, стремясь избежать повторения допущенных их авторами ошибок. В частности, все артефакты создаются в расчете на конкретную жертву, что снижает их ценность как индикаторов заражения любой другой жертвы.

Как правило, APT-кампании имеют определенную географическую направленность и рассчитаны на сбор информации в пределах конкретного региона или отрасли. В результате, как правило, имеется несколько случаев заражения в данном регионе или на предприятиях данной отрасли по всему миру. ProjectSauron же сосредоточен на очень небольшом количестве стран и направлен на сбор наиболее важных данных путем заражения наибольшего количества ключевых организаций, до которых в принципе атакующие были способны «дотянуться» в этих странах.

Выбор имени ProjectSauron для этой угрозы обусловлен тем, что авторы кода использовали слово «Sauron» в конфигурационных файлах.

2. Что представляют собой жертвы ProjectSauron?

С помощью наших средств телеметрии мы обнаружили более 30 зараженных организаций в Российской Федерации, Иране и Руанде, также жертвами могли быть какие-то организации в италоязычных странах. Однако мы полагаем, что в реальности, стран и организаций, пострадавших от APT ProjectSauron, гораздо больше.

Объектами атак являются ключевые организации, выполняющие важнейшие государственные функции:

- Правительственные структуры

- Научно-исследовательские центры

- Вооруженные силы

- Провайдеры телекоммуникационных услуг

- Финансовые организации

3. Вы поставили в известность жертв?

Как и всегда, «Лаборатория Касперского» активно взаимодействует с отраслевыми партнерами, центрами CERT и правоохранительными органами для того, чтобы оповестить жертв атак и минимизировать угрозу. Мы также рассчитываем, что СМИ и общественность будут способствовать распространению информации об этом. Если вы заинтересованы в более подробной информации об угрозе, обращайтесь к нам по адресу intelreports@kaspersky.com.

4. Как долго действует группировка ProjectSauron?

По данным технического анализа, APT-группировка действовала как минимум с июня 2011 года и была все еще активна в 2016 году. Имеются основания полагать, что она в значительной мере свернула свою деятельность, однако существует вероятность, что эта угроза по-прежнему активна на компьютерных системах, на которых решения «Лаборатории Касперского» не установлены.

5. Применяли ли злоумышленники интересные или сложные методы?

В арсенале злоумышленников было несколько интересных и необычных техник, в том числе:

- Извлечение собранных данных и передача информации о статусе атаки в режиме реального времени с помощью DNS-запросов.

- Установка имплантов (вредоносных модулей) с помощью легитимных скриптов обновления ПО.

- Извлечение данных из физически изолированных сетей с помощью специально подготовленных USB-носителей, с размещением украденных данных в скрытой области, недоступной стандартным средствам операционной системы.

- Реализация основной платформы и ее плагинов на базе модифицированного скриптового движка Lua. Применение компонентов Lua во вредоносном ПО встречается очень редко – до настоящего времени они были обнаружены лишь в APT Flame и Animal Farm.

6. Как вам удалось обнаружить вредоносное ПО?

В сентябре 2015 года платформа «Лаборатории Касперского» для защиты от целевых атак обнаружила аномальный сетевой трафик в сети одного из корпоративных клиентов компании. В результате анализа данного инцидента была обнаружена странная динамическая библиотека, загруженная в память сервера – контроллера домена. Библиотека была зарегистрирована как фильтр паролей Windows и имела доступ к паролям в незашифрованном виде, вводимым пользователями и администраторами. Последующий анализ выявил признаки активности ранее неизвестной группировки.

7. Как действует ProjectSauron?

Как правило, ProjectSauron регистрирует свои модули на контроллерах доменов в качестве фильтров паролей Windows. Эту функцию обычно используют системные администраторы, чтобы обеспечить применение парольных политик и проверку новых паролей на соответствие определенным требованиям, например, к длине и сложности пароля. Это позволяет модулю пассивного бэкдора ProjectSauron запускаться каждый раз, когда любой сетевой или локальный пользователь (включая администратора) входит в систему или меняет пароль, и сразу же получать соответствующий пароль в текстовом формате.

В случаях, когда у контроллеров доменов отсутствует прямой доступ в интернет, атакующие устанавливают дополнительные импланты на других локальных серверах, имеющих доступ как к локальной сети, так и к интернету, причем выбираются серверы, через которые проходит значительный объем сетевого трафика – proxy-серверы, веб-серверы или серверы обновлений ПО. После этого ProjectSauron использует данные промежуточные зараженные серверы для незаметного вывода украденных данных, который сложно отследить на фоне значительных объемов легитимного трафика.

После установки главные модули ProjectSauron работают в режиме «спящих агентов», никак себя не проявляя и ожидая появления во входящем сетевом трафике команд на «пробуждение». Подобная незаметная схема работы способствовала присутствию ProjectSauron на скомпрометированных серверах организаций-жертв на протяжении длительного времени.

8. Какие импланты использует ProjectSauron?

Большинство основных имплантов ProjectSauron являются бэкдорами, принимающими новые модули или команды от злоумышленников и исполняющими их прямо в оперативной памяти. Единственный способ обнаружить такие модули – сделать полный дамп памяти зараженных систем.

Практически каждый имплант ProjectSauron уникален – имеет уникальное имя и размер файла и создан индивидуально для атак на определенную жертву. Временная метка каждого модуля – как в файловой системе, так и в его собственных заголовках – полностью соответствует характеристикам системы, в которую он устанавливается.

Функциональные модули ProjectSauron предназначены для выполнения конкретных задач: кражи документов, записи последовательностей нажатия клавиш, а также кражи ключей шифрования с зараженных компьютеров и подключенных к ним USB-флеш-накопителей.

ProjectSauron имеет модульную архитектуру с собственной файловой системой для хранения дополнительных модулей (плагинов) и использует модифицированный интерпретатор Lua, обеспечивающий выполнение внутренних скриптов. Мы обнаружили более 50 различных типов дополнительных модулей.

9. Каким был первоначальный вектор заражения?

На сегодняшний день первоначальный вектор заражения, использовавшийся ProjectSauron для проникновения в сети жертв, остается неизвестным.

10. Каким образом импланты ProjectSauron внедряются в сеть организации-жертвы?

В некоторых случаях модули ProjectSauron были внедрены путем внесения изменений в скрипты, используемые системными администраторами для централизованной установки обновлений легитимного ПО на компьютеры в локальной сети.

По сути, атакующие внедряли команду на запуск вредоносного кода путем изменения существующих скриптов для развертывания ПО. Внедренное вредоносное ПО представляет собой крошечный модуль, действующий как простой загрузчик.

После установки на заданный злоумышленниками компьютер этот маленький загрузчик запускается под учетной записью сетевого администратора, устанавливает соединение с жестко прописанным внутренним или внешним IP-адресом и загружает с него основной вредоносный модуль ProjectSauron.

В случаях, когда контейнер с предназначенным для закрепления в системе жертвы модулем ProjectSauron сохраняется на диске в файлах exe-формата, он маскирует свои файлы, сохраняя их под именами, которые очень похожи на имена легальных программ.

11. Какую инфраструктуру командных серверов использовали злоумышленники?

Группировка ProjectSauron прекрасно подкована в том, что касается операционной безопасности. Проведение дорогой кампании по кибершпионажу, подобной ProjectSauron, требует разветвленной инфраструктуры доменов и серверов, каждый из которых предназначен для конкретной жертвы и повторно не используется. Это делает традиционные сетевые индикаторы заражения принципиально бесполезными, поскольку они не встретятся больше ни в одной организации.

Мы собрали 28 доменов, связанных с 11 IP-адресами в США и нескольких странах Европы, которые имеют отношение к APT ProjectSauron. Даже разнородность интернет-провайдеров, выбранных для кампаний ProjectSauron, со всей очевидностью показывает, что группировка делала все возможное, чтобы избежать проведения атак по одной схеме.

12. Атакует ли ProjectSauron изолированные сети?

Да. Мы зарегистрировали несколько случаев, когда ProjectSauron успешно проникал в физически изолированные сети.

В состав инструментария ProjectSauron входит специальный модуль, предназначенный для переноса данных из физически изолированных сетей в системы, подключенные к интернету. Для этого используются съемные USB-устройства. После взлома подключенных к интернету систем злоумышленники ожидают подключения USB-накопителя к зараженной машине.

Такие USB-накопители форматируются особым образом, чтобы уменьшить размер основного раздела на USB-диске. Освобожденное пространство (несколько сот мегабайт) используют злоумышленники для создания нового зашифрованного раздела, недоступного для стандартных средств ОС Windows. Этот раздел несет в себе собственную виртуальную файловую систему (virtual file system, VFS) с двумя основными директориями – «In» (Входящие) и «Out» (Исходящие).

Такой метод позволяет успешно обойти защиту, обеспечиваемую многими DLP-продуктами, потому что ПО, блокирующее подключение неизвестных USB-устройств на основании DeviceID, не способно предотвратить атаку или утечку данных в случае, когда используется один из одобренных USB-накопителей, известных системе.

13. Атакует ли ProjectSauron критически важные объекты инфраструктуры?

Некоторые из организаций, зараженных ProjectSauron, действительно классифицируются как критически важные объекты инфраструктуры. Однако мы ни разу не зафиксировали заражение ProjectSauron внутри сетей АСУ, в которых установлены системы SCADA.

Мы также не встречали модулей ProjectSauron, предназначенных для атаки на промышленное ПО или оборудование.

14. Использовал ли ProjectSauron особые способы связи?

Инструментарий ProjectSauron обладает развитыми возможностями сетевой коммуникации на основе стека наиболее распространенных протоколов: ICMP, UDP, TCP, DNS, SMTP и HTTP.

Один из плагинов ProjectSauron представляет собой инструмент для извлечения украденных данных через протокол DNS. Чтобы избежать обнаружения DNS-туннелей сетевыми средствами, атакующие используют их только для передачи небольшого объема информации – и поэтому таким способом передаются только метаданные целевой системы.

Еще одна интересная особенность вредоносного ПО ProjectSauron, основанная на использовании протокола DNS, – это отправка на удаленный сервер в режиме реального времени информации о ходе осуществляемых операций. По завершении очередного промежуточного этапа ProjectSauron отправляет DNS-запрос на специальный поддомен, который уникален для каждой жертвы.

15. Каков самый сложный элемент APT-платформы ProjectSauron?

В целом, ProjectSauron – чрезвычайно «продвинутая» платформа, достигающая уровня сложности таких проектов, как Regin, Equation и другие вредоносные кампании, о которых мы писали ранее. Среди наиболее интересных особенностей платформы ProjectSauron можно отметить:

- Различные механизмы извлечения информации, включая передачу данных поверх известных протоколов.

- Преодоление воздушных зазоров с помощью скрытых разделов на USB-накопителях, созданных специально для переноса данных.

- Компрометация механизмов LSA для взятия под контроль контроллеров доменов Windows.

- Использование модифицированного скриптового движка Lua для создания собственных вредоносных скриптов, позволяющих управлять всей вредоносной платформой с помощью языка высокого уровня.

16. Атакующие используют какие-либо уязвимости нулевого дня?

Мы не нашли каких-либо четких свидетельств того, что ProjectSauron использовал уязвимости нулевого дня.

Однако при проникновении в изолированные системы само по себе создание зашифрованного раздела на USB не дает злоумышленникам возможности получить доступ к отключенным от сети компьютерам. Должен быть еще один компонент – например, эксплойт к уязвимости нулевого дня, размещенный на главном разделе USB-накопителя.

В обнаруженных и проанализированных нами образцах ProjectSauron не было встроенных эксплойтов к уязвимостям нулевого дня. Мы полагаем, что они были использованы в крайне редких и трудноуловимых случаях.

17. Эта угроза актуальная только для Windows? На какие версии Windows она нацелена?

ProjectSauron атакует все современные ОС Microsoft Windows – как x64, так и x86. Мы зафиксировали заражения как Windows XP x86, так и Windows 2012 R2 Server Edition x64.

Версий ProjectSauron для систем, отличных от ОС Windows, мы пока не обнаружили.

18. Атакующие охотились за какой-то определенной информацией?

ProjectSauron активно ищет информацию, относящуюся к нестандартному, использующемуся в ограниченном наборе сетей криптографическому ПО. Указанное специализированное ПО, работающее по принципу «клиент-сервер», использовалось многими из скомпрометированных организаций для защиты коммуникаций: голосовой, по электронной почте, при обмене документами.

В ряде обнаруженных нами случаев ProjectSauron развертывал вредоносные модули прямо внутри каталога упомянутого криптографического ПО, маскировал свои файлы среди прочих его файлов и получал доступ к чувствительным данным, размещенным в его папке. Некоторые полученные образцы скриптов на языке Lua свидетельствуют о том, что атакующие проявляют особенный интерес к компонентам этого ПО, его ключам шифрования, конфигурационным файлам и адресам серверов, осуществляющих шифрование сообщений между узлами сети.

Кроме того, одна из обнаруженных конфигураций ProjectSauron содержит специальный уникальный идентификатор сервера криптографического ПО внутри его собственной виртуальной сети. Поведение компонента, который ищет конкретный адрес внутреннего сервера сети, необычно. После получения его IP компонент ProjectSauron пытается установить соединение с удаленным сервером, используя свой собственный протокол так, как если бы это был просто еще один его собственный командно-контрольный сервер. Таким образом, можно предположить, что некоторые коммуникационные серверы этого ПО для шифрования сети также могут быть заражены ProjectSauron.

19. Что конкретно крадется с зараженных устройств?

Обнаруженные нами модули ProjectSauron способны красть документы, перехватывать нажатия клавиш, а также красть ключи шифрования с зараженных компьютеров и подключенных к ним USB-накопителей.

Фрагмент конфигурационного блока, извлеченный из ProjectSauron, показывает, какого рода информация и какие файлы интересуют атакующих:

.*account.*|.*acct.*|.*domain.*|.*login.*|.*member.*|.*user.*|.*name|.*email|.*_id|id|uid|mn|mailaddress|.*nick.*|alias|codice|uin|sign-in|strCodUtente|.*pass.*|.*pw|pw.*|additional_info|.*secret.*|.*segreto.*

[^$]$

^.*.(doc|xls|pdf)$

*.txt;*.doc;*.docx;*.ppt;*.pptx;*.xls;*.xlsx;*.vsd;*.wab;*.pdf;*.dst;*.ppk;*.rsa;*.rar;*.one;*.rtf;~WPL*.tmp;*.FTS;*.rpt;*.conf;*.cfg;*.pk2;*.nct;*.key;*.psw

Большинство этих слов и файловых расширений из английского языка, однако есть некоторые, относящие к итальянскому языку, например, ‘codice’, ‘strCodUtente’ или ‘segreto’.

Ключевые слова / расширения файлов, на которые были нацелены модули ProjectSauron для кражи данных

| Codice | Код |

| CodUtente | Пользовательский код |

| Segreto | Секрет |

Это обстоятельство позволяет предположить, что атакующие также были готовы либо уже атаковали организации, использующие итальянскй язык. Однако о каких-либо итальянских жертвах ProjectSauron нам на текущий момент неизвестно.

20. Вы обнаружили какие-нибудь артефакты, указывающие на то, кто стоит за ProjectSauron?

В кибермире атрибутировать угрозу сложно и редко возможно. Даже обнаружение различных индикаторов или явных ошибок атакующих ни о чем конкретном не говорит – есть большая вероятность того, что все это лишь своего рода дым и зеркала, оставленные атакующими с целью замести следы. Когда имеешь дело с такими сложными угрозами, как ProjectSauron, атрибуция становится нерешаемой задачей.

21. Эта атака имеет государственную поддержку?

Мы считаем, что операция такого уровня сложности, нацеленная на кражу конфиденциальной и секретной информации, может быть реализована только при поддержке государства.

22. Сколько может стоить подготовка и реализация ProjectSauron?

У «Лаборатории Касперского» нет такой информации. Однако мы предполагаем, что проведение подобной операции, скорее всего, потребовало вовлечения нескольких групп специалистов, а бюджет на ее реализацию, вероятно, составляет миллионы долларов.

23. Что можно сказать о ProjectSauron в сравнении с другими высокоуровневыми угрозами?

ProjectSauron – очень продвинутая группа, сопоставимая с организаторами самых сложных операций: Duqu, Flame, Equation и Regin. Вне зависимости от того, имеет или нет ProjectSauron отношение к этим угрозам, эта группировка многому научилась у своих предшественников.

Вот лишь некоторые особенности других АРТ-атак, которые, как мы выяснили, были также использованы ProjectSauron:

Duqu:

- Использование командно-контрольных серверов интранета (где скомпрометированные внутренние серверы могут выступать независимыми командно-контрольными серверами)

- Исполнение исключительно в памяти (присутствие лишь на нескольких шлюзовых хостах)

- Использование различных методов шифрования для каждой жертвы

- Использование именованных каналов для коммуникаций по локальной сети

- Распространение вредоносного ПО через каналы развертывания легитимных программ

Flame:

- Использование кода на языке Lua

- Безопасное удаление файлов

- Заражение отключенных от сети машин через переносные устройства

Equation и Regin:

- Использование алгоритмов шифрования RC5/RC6

- Виртуальные файловые системы

- Заражение отключенных от сети машин через переносные устройства

- Закрытое хранилище данных на переносных устройствах

Анализ атак этих группировок также показал, что поставило их перед риском потенциального обнаружения, и атакующие ProjectSauron сделали все возможное для того, чтобы решить эти проблемы:

- Уязвимые или постоянные места нахождения командно-контрольных серверов

- Повторное использование ISP-имени, IP, домена и инструментов в различных кампаниях

- Повторное использование криптографических алгоритмов (а также ключей шифрования)

- Временные метки в различных компонентах

- Большие объемы извлеченных данных, подозрительные неизвестные протоколы или форматы сообщений

Кроме того, атакующие предприняли отдельные меры предосторожности в том, что касается индикаторов компрометации, и внедрили уникальный алгоритм для каждой цели, которую атаковали, – таким образом, один и тот же индикатор вряд ли мог бы где-то использоваться повторно.

Такова стратегия ProjectSauron. Атакующие прекрасно понимали, что мы, как исследователи, ищем следы. Уберите их – и раскрыть всю операцию станет гораздо сложнее. Нам известно о более чем 30 атакованных организациях, но мы уверены, что это лишь верхушка айсберга.

24. Продукты «Лаборатории Касперского» детектируют все варианты этого вредоносного ПО?

Все продукты «Лаборатории Касперского» детектируют образцы ProjectSauron как HEUR:Trojan.Multi.Remsec.gen.

25. Есть ли какие-то индикаторы компрометации, которые помогут жертвам распознать вторжение?

Тактика ProjectSauron заключается в том, чтобы избегать создания шаблонов. Импланты и инфраструктура прорабатываются индивидуально для каждой жертвы и никогда не используются повторно. Таким образом, стандартная практика публикации индикаторов компрометации и последующее ориентирование на них не имеет особого смысла.

Однако структурные схожести кода неизбежны, особенно для несжатого и незашифрованного кода. И это создает возможность распознавания известного кода в ряде случаев.

Именно поэтому помимо формальных индикаторов компрометации (IOC) мы также публикуем релевантные правила YARA. И если индикаторы компрометации чаще всего просто дают пример того, как выглядит атака, то правила YARA с гораздо большей вероятностью помогут распознать реальные следы присутствия ProjectSauron.

Для справки: YARA – утилита, позволяющая обнаруживать вредоносные файлы или следы подозрительной активности в схожих системах и сетях. Правила YARA, в основном строки поиска, помогают аналитикам обнаружить, сгруппировать и категоризировать образцы вредоносного ПО, а также проследить связь между ними, для того чтобы сгруппировать их в семейства вредоносных программ и выявить атаки, которые иначе остались бы незамеченными.

Мы подготовили собственные правила YARA, основываясь на схожестях и странностях применяемых атакующими техник. Эти правила могут использоваться для сканирования сетей и систем на наличие определенного шаблона кода. Если одна из указанных особенностей появится в процессе сканирования, это может означать, что организация, скорее всего, была атакована той же группой.

Больше информации о кампании кибершпионажа ProjectSauron доступно клиентам сервиса Kaspersky Intelligence Reporting Service по почте intelreports@kaspersky.com.

ProjectSauron: кибергруппировка вскрывает зашифрованные каналы связи госорганизаций

Вячеслав

Я как юрист думаю что за атаками на серверы наших госслужб стоят некие организации судя по написанному выше имеют цель от кражи до уничтожения каких либо данных а то и уничтожение всей системы эвм путём превращения их в недееспособное «железо» которые в свою очередь контролируются спецслужбами или ими спонсируются государств враждебных нам государств.

Алексей

Для юриста, Вячеслав, вы чересчур неграмотны в пунктуации, в том числе,- и в построении предложений, фраз, их последовательности, и смысла.

Если честно- не очень понятен, вообще, смысл того краткого абзаца, который вы написали, «как юрист».

Смысловой нагрузки- практически нет.

Уверен, что вас мало кто понял.