Третий квартал 2024 года принес целый набор уязвимостей, обнаруженных в нестандартных для кибератак подсистемах Windows и Linux. Связано это с тем, что разработчики операционных систем выпускают новые механизмы противодействия целым группам уязвимостей в популярных подсистемах. Например, в CLFS (Common Log Filing System), подсистеме ведения журналов в Windows, появится проверка целостности логов, поэтому количество эксплойтов для нее будет идти на спад. Что касается операционной системы Linux, то для нее существует механизм контроля целостности ядра Linux Kernel Runtime Guard (LKRG), выполненный в виде отдельного модуля ядра. Хотя первая версия LKRG вышла еще в 2018 году, он постоянно совершенствуется. Кроме того, в последнее время его стали активнее использовать в различных сборках Linux.

Статистика по зарегистрированным уязвимостям

Этот раздел традиционно содержит статистику по зарегистрированным уязвимостям. Данные взяты с портала cve.org.

Общее количество зарегистрированных уязвимостей и количество критических, Q3 2023 и Q3 2024 (скачать)

В третьем квартале 2024 года сохраняется тренд к обнаружению и регистрации все большего количества уязвимостей. Как и ранее, на графике виден рост как общего числа уязвимостей, так и числа критических относительно аналогичного периода 2023 года. При этом в сумме за три квартала число обнаруженных уязвимостей составляет почти 80% от показателя за весь прошлый год, что также говорит о заметном росте.

Количество уязвимостей и доля среди них критических и тех, для которых существуют эксплойты, 2019–2024 гг. (скачать)

Общее количество PoC, которые были опубликованы впервые по свежим CVE, поднялось на 2%, что показывает тенденцию к ускорению создания эксплойтов. Также рост числа PoC может быть связан с тем, что исследователи безопасности все чаще публикуют не просто заметки об обнаружении уязвимости, а подробные данные, включающие эксплойт. Большая часть PoC появляется в течение недели после публикации патчей разработчиками программного обеспечения, в котором была обнаружена уязвимость.

Статистика по эксплуатации уязвимостей

Раздел содержит статистику по использованию эксплойтов в третьем квартале 2024 года. Данные получены на основании открытых источников и нашей телеметрии.

Эксплуатация уязвимостей в Windows и Linux

Среди эксплойтов для платформы Windows, обнаруженных решениями «Лаборатории Касперского», появились эксплойты к относительно новым уязвимостям, которые набирают популярность. К ним можно отнести уязвимости в продуктах WinRAR, Microsoft Office, Windows Error Reporting Service и Microsoft Streaming Service Proxy:

- CVE-2023-38831 — уязвимость в WinRAR, которая заключается в некорректной обработке объектов, содержащихся в архиве;

- CVE-2023-23397 — уязвимость, позволяющая злоумышленнику украсть аутентификационные данные из Outlook;

- CVE-2023-36874 — проблема имперсонализации, которая позволяет запускать функцию CreateProcess от имени пользователя SYSTEM;

- CVE-2023-36802 — UAF-уязвимость в драйвере mskssrv.sys.

При этом самыми распространенными остаются довольно старые уязвимости в продуктах Microsoft Office:

- CVE-2018-0802 — уязвимость удаленного выполнения кода в компоненте Equation Editor;

- CVE-2017-11882 — еще одна уязвимость удаленного выполнения кода, также затрагивающая Equation Editor;

- CVE-2017-0199 — уязвимость в Microsoft Office и WordPad, позволяющая атакующему захватить контроль над системой;

- CVE-2021-40444 — уязвимость удаленного выполнения кода в компоненте MSHTML.

Эти старые уязвимости используются в качестве инструментов для первоначального доступа в системы пользователей, поэтому мы рекомендуем обновлять соответствующее программное обеспечение.

Динамика числа пользователей Windows, столкнувшихся с эксплойтами, Q1 2023 — Q3 2024. За 100% принято число пользователей, столкнувшихся с эксплойтами в Q1 2023 (скачать)

Для операционной системы Linux продукты «Лаборатории Касперского» обнаруживали эксплойты к следующим уязвимостям.

- CVE-2023-2640 — уязвимость в модуле ядра OverlayFS. Она позволяет устанавливать привилегированные метки на файлы, которые могут использоваться после монтирования файловой системы.

- CVE-2023-22809 — уязвимость находится в утилите Sudo, которая позволяет выполнять команды от имени другого пользователя в системе. Злоумышленник может обойти исходные настройки, ограничивающие доступ к функциональности утилиты, и действовать от имени любых пользователей.

- CVE-2023-4911 — уязвимость в динамическом загрузчике ld.so заключается в переполнении буфера при обработке переменной окружения GLIBC_TUNABLES.

- CVE-2023-32233 — UAF-уязвимость в подсистеме Netfilter позволяет писать и читать данные по произвольным адресам памяти ядра.

- CVE-2023-3269 — UAF-уязвимость в системе управления памятью ядра, которая позволяет запускать произвольный код.

- CVE-2023-31248 — UAF-уязвимость в nftables, которая в ходе обработки правил файрвола может позволить атакующему выполнить произвольный код.

Динамика числа пользователей Linux, столкнувшихся с эксплойтами, Q1 2023 — Q3 2024. За 100% принято число пользователей, столкнувшихся с эксплойтами в Q1 2023 (скачать)

Как видно из статистики срабатываний и списка популярных эксплойтов для операционной системы Linux, критически важно обновлять как компоненты ядра, так и приложения, которые используются в повседневной работе.

Самые распространенные эксплойты

Распределение эксплойтов к критическим уязвимостям по платформам, Q1 2024 (скачать)

Распределение эксплойтов к критическим уязвимостям по платформам, Q2 2024 (скачать)

Распределение эксплойтов к критическим уязвимостям по платформам, Q3 2024 (скачать)

В третьем квартале уязвимости, к которым есть доступные работоспособные эксплойты и которые по нашей методике считаются наиболее критическими, относились в большей степени, чем ранее, к подсистемам операционных систем. Обусловлено это тем, что исследователи, как и злоумышленники, отдают предпочтение коду, присутствующему в операционной системе вне зависимости от того, какое ПО предпочитает пользователь. Это позволяет атаковать больше устройств и находить новые способы запуска команд в уязвимых системах.

Использование уязвимостей в APT-атаках

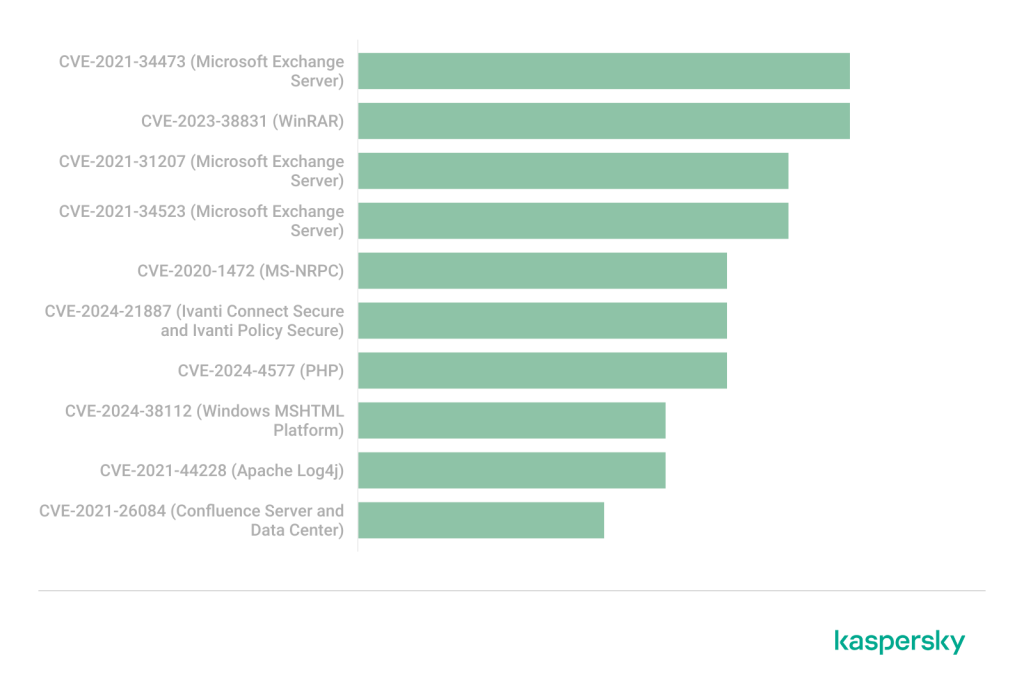

Мы проанализировали, какие уязвимости чаще всего использовались в продвинутых атаках (APT) в третьем квартале. Представленный ниже рейтинг составлен на основе нашей телеметрии, исследований и открытых источников.

Список распространенных в APT-атаках уязвимостей по сравнению с прошлым кварталом изменился. Теперь в нем присутствуют уязвимости, позволяющие получать доступ к системам, где работают веб-приложения и почтовые серверы. При этом некоторые уязвимости достаточно свежие: одна из них была зарегистрирована в прошлом году и еще три — в этом. Однако большую часть списка составляют уязвимости, которым три года и более. Это может свидетельствовать о том, что злоумышленники считают разработку эксплойтов к новым уязвимостям более сложной задачей, чем написание нового кода к уже известным. Благодаря тому, что исследователи и вендоры публикуют данные об уязвимостях, чем дольше проблема остается не исправленной до конца, тем больше информации о ней доступно атакующим. Кроме того, если потенциальные цели по той или иной причине не патчат старые уязвимости, злоумышленникам просто нет нужды искать новые. Это лишний раз подчеркивает необходимость своевременного обновления систем.

Интересные уязвимости

Этот раздел содержит наиболее интересные уязвимости, опубликованные в третьем квартале 2024 года.

CVE-2024-47177 (CUPS filters)

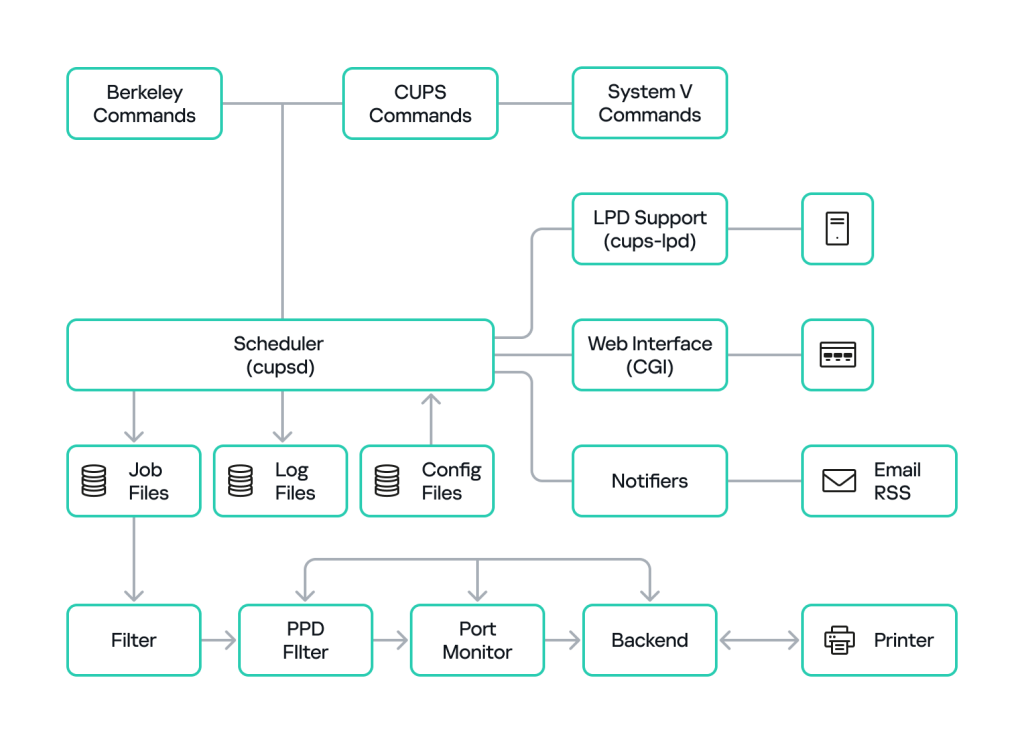

Проблема была обнаружена в Linux-версии набора инструментов CUPS, который используется для печати в Unix-подобных операционных системах: iOS, macOS и Linux. В частности, CUPS облегчает взаимодействие с принтерами в локальной сети. Ниже представлена блок-схема работы этих инструментов.

Все задачи для инструментов CUPS запускаются путем записи в Job Files. Записи могут содержать информацию для настройки печати и специальные команды PostScript-сценариев. Одна из таких команд, FoomaticRIPCommandLine, содержит логическую уязвимость, которая позволяет запускать произвольные команды в оболочке операционной системы. Для эксплуатации уязвимости злоумышленнику достаточно создать вредоносную конфигурацию принтера, однако, чтобы запустить код, необходимо убедить пользователя напечатать на этом принтере любой документ. Одновременно с началом печати автоматически выполнится вредоносный код.

Главной проблемой CUPS является отсутствие ограничений на действия, которые могут быть запущены в системе через этот набор инструментов. Чтобы обнаружить использование уязвимости, необходимо мониторить команды, которые выполняются от имени приложения foomatic-rip.

CVE-2024-38112 (MSHTML Spoofing)

Уязвимость, которая позволяет запустить код в системе через старую версию Internet Explorer, была обнаружена в мае 2024 года в активных атаках. Она заключается в том, что можно создать вредоносный файл с расширением .url, который будет запускать старую версию Internet Explorer в обход современного Microsoft Edge. Это достигается с помощью специальной директивы !x-usc, которая должна обрабатываться протоколом MSHTML. Подобные манипуляции очень похожи на эксплуатацию другой популярной уязвимости в Microsoft Office — CVE-2021-40444 (о ней мы писали здесь).

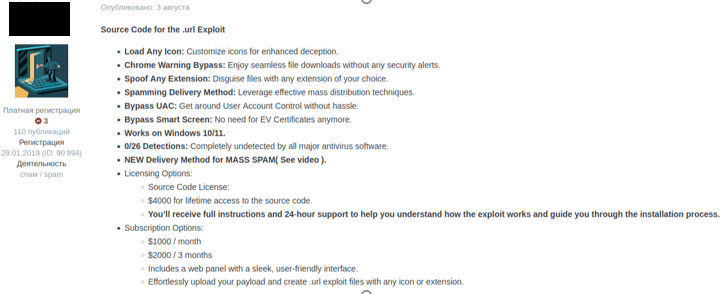

В ходе исследования уязвимости мы выяснили, что на просторах даркнета в начале августа продавался эксплойт с функциональностью, похожей на функциональность эксплойта для уязвимости CVE-2024-38112:

Снимок сообщения с предложением покупки эксплойта, предположительно под CVE-2024-38112 (данные предоставлены Kaspersky Digital Footprint Intelligence)

Предотвратить подобные атаки можно через добавление в черный список писем с вложениями в виде файлов с расширением .url и, конечно же, применением патча Microsoft.

CVE-2024-6387 (regreSSHion)

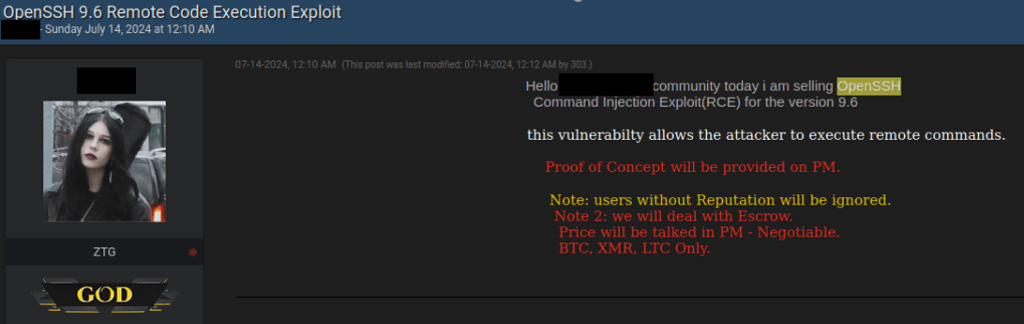

Проблемы с безопасностью инструмента OpenSSH всегда вызывают огромный резонанс, так как многие системы работают на базе ядра операционной системы Linux, где SSH-сервер является чуть ли не основным способом удаленного доступа к функциональности ОС. Так, в 2023 году была найдена уязвимость CVE-2023-51385, которая присутствовала во всех версиях OpenSSH вплоть до 9.6, причем в даркнете продавался эксплойт в том числе для этой неуязвимой версии, который, однако, вполне мог быть нерабочим:

Сообщение о продаже эксплойта для OpenSSH (данные предоставлены Kaspersky Digital Footprint Intelligence)

Новая уязвимость CVE-2024-6387, получившая название regreSSHion, также привлекла много внимания в третьем квартале 2024 года. Проблема возникает при попытке аутентификации в сервисе SSH. Уязвимый код располагается в обработчике SIGALRM, который, работая асинхронно, использует небезопасные функции для взаимодействия с памятью. В итоге появляется возможность атаковать систему прямо на этапе получения SSH-сервером аутентификационных данных.

Злоумышленники использовали regreSSHion для проведения атак на исследователей весьма нестандартным способом. Сразу после публикации общего принципа работы уязвимости появились ложные PoC и вредоносные проекты, которые содержали различные зловреды, в действительности никак не связанные с regreSSHion.

На момент написания этого отчета в Сети было опубликовано порядка 105 поддельных проектов, авторы которых утверждали, что они содержат эксплойт для CVE-2024-6387. При этом рабочий PoC для этой уязвимости до сих пор не опубликован.

CVE-2024-3183 (FreeIPA)

Уязвимость была найдена в ПО FreeIPA с открытым исходным кодом, которое применяется для централизованного управления аутентификацией в Linux-системах. Проблема возникает при обработке данных для аутентификации по протоколу Kerberos. Пользователь с минимальными привилегиями в сети может получить информацию о данных, необходимых для шифрования тикетов. Этот факт дает возможность производить атаку Kerberoasting, которую злоумышленники ранее активно применяли для получения доступа к инфраструктурам на базе Windows.

Самой интересной особенностью данной уязвимости является тот факт, что воспользоваться ею можно, выполнив минимальное обновление инструментария, который применяют в атаках типа Kerberoasting на системы на базе Windows Active Directory.

Эффективным противодействием эксплуатации является патч, но, если по каким-то причинам его нельзя поставить, нужно мониторить запросы тикетов для пользователей (Principal), находящихся в сети FreeIPA и отличных от пользователя, делающего запрос.

CVE-2024-45519 (Zimbra)

Уязвимость содержится в сервисе postjournal, который может использоваться при обработке электронных писем. Суть уязвимости сводится к простейшей форме атаки типа «внедрение команд ОС» (OS Command Injection). Злоумышленник, который имеет возможность отправлять письма серверу, может указать в поле To: письма полезную нагрузку для запуска в целевом сервисе. Команда будет выполняться с привилегиями пользователя mail.

Защититься от этой уязвимости можно путем отключения сервиса postjournal или обновления почтового сервера до актуальной версии. На момент написания отчета установить уязвимую версию postjournal уже невозможно. При развертывании почтового сервера загружается исправленная версия сервиса.

CVE-2024-5290 (Ubuntu wpa_supplicant)

Wpa_supplicant — это набор инструментов, позволяющий работать с протоколами, которые используются для беспроводных интерфейсов. В него входят утилиты с графическим и терминальным интерфейсом.

Интерфейсы можно использовать как напрямую через командную строку, так и через механизмы RPC. В операционной системе Ubuntu для описания функций RPC используется технология D-Bus. Через нее можно отправлять команды приложению и пользоваться его функциональностью. Именно в настройках RPC-интерфейса wpa_supplicant и содержалась уязвимость: конфигурация по умолчанию допускала общение обычного пользователя с достаточно критичной функциональностью.

Уязвимость позволяла загрузить в память процесса любой файл с расширением .so, путь к которому пользователь укажет при общении с wpa_supplicant через D-Bus.

Выводы и рекомендации

Количество обнаруженных уязвимостей, для которых есть рабочие Proof Of Concept, продолжает расти. Некоторые эксплойты продаются в даркнете, другие оказываются в публичном доступе. При этом злоумышленники в своих целях используют не только реальные PoC, но и тему эксплуатации резонансных уязвимостей. Так, они создают поддельные эксплойты для атак на исследователей безопасности: пока жертва изучает поведение псевдоэксплойта, совершенно другая вредоносная полезная нагрузка компрометирует ее систему.

Чтобы оставаться в безопасности, необходимо оперативно реагировать на меняющийся ландшафт угроз, а также:

- никогда не исследовать эксплойты к уязвимостям вне защищенной виртуальной среды;

- ориентироваться в своей инфраструктуре и тщательно ее мониторить, уделяя особое внимание периметру;

- по возможности устанавливать патчи к уязвимостям, как только они становятся доступны. Автоматизировать и упростить управление уязвимостями и патчами могут специализированные решения, например Vulnerability Assessment and Patch Management и Kaspersky Vulnerability Data Feed;

- защищать корпоративные устройства при помощи надежного решения для обнаружения и блокирования вредоносного ПО;

- использовать комплексные решения, включающие не только базовую защиту от вредоносного ПО, но и сценарии реагирования на инциденты, обучающие программы для сотрудников, а также актуальную базу данных о киберугрозах. Среди решений «Лаборатории Касперского» этим критериям отвечает линейка Kaspersky Symphony.

Эксплойты и уязвимости в третьем квартале 2024 года