«Оставайтесь дома» — вот девиз 2020 года. Изоляция меняет нашу повседневную жизнь и, что самое главное, наши привычки потребления цифрового контента. С растущим интересом пользователей к онлайн-развлечениям повышается и уровень вредоносной активности. В течение последних двух лет мы исследовали, как мошенники использовали взрослый контент для распространения вредоносных программ и получения доступа к личным данным пользователей. Маловероятно, что эта тенденция пойдет на спад, особенно в нынешних условиях.

Одна из главных проблем, связанных с потреблением контента для взрослых, — угроза нарушения конфиденциальности. Из года в год наши личные данные подвергаются все большему риску попасть в руки злоумышленников, под чьим прицелом все чаще оказываются мобильные устройства. Из-за того, что утечки данных стали случаться чаще, чем когда-либо, проблема нарушения конфиденциальности вновь стала горячей темой для обсуждения, а также начала беспокоить многих пользователей, которые раньше ее игнорировали.

Новая действительность показывает, что угроза реальна и вполне осязаема. В современном мире мы часто предоставляем доступ к своим конфиденциальным данным в обмен на право пользования услугами и сервисами. Однако дело принимает совершенно иной оборот, если данные, не предназначенные для чужих глаз, оказываются в открытом доступе – последствия могут быть печальными и даже разрушительными. Сексуальная жизнь и сексуальные предпочтения, пожалуй, возглавляют список тех вещей, которыми мы все еще не желаем делиться с посторонними. Целых 28% интернет-пользователей считают, что история поисковых запросов на тему порнографии должна оставаться конфиденциальной. Но у киберпреступников совсем другое мнение.

Доказательством этому служат недавние новости об утечках данных с порноресурсов. Жертвой одной из них стала платформа OnlyFans, на которой работники секс-индустрии публикуют откровенный контент с собственным участием — контент, который приносит им деньги и который они не собирались выкладывать в общий доступ. Утечка личных данных более 1 195 000 пользователей одного хентай-сайта — очередной пример того, как злоумышленники подвергли риску конфиденциальность пользователей. Подобные ситуации случаются все чаще, и часть вины лежит на организациях, обрабатывающих пользовательские данные: информация часто остается незащищенной и незашифрованной, что на руку киберпреступникам, желающим на ней подзаработать.

Методология и основные выводы

Чтобы понять, с какими рисками сопряжено потребление порнографического контента, мы проанализировали вредоносное ПО для ПК и мобильных устройств, распространяемое под видом контента для взрослых, и определили какие типы файлов могут представлять опасность для пользователей. Мы выяснили, используют ли киберпреступники для распространения подобного вредоносного ПО приложения для знакомств и контент, содержащий сцены насилия и жестокости, а также оценили масштабы этой угрозы. Мы изучили вопрос конфиденциальности данных в контексте потребления контента для взрослых и узнали, чем опасны утечки личной информации. В ходе исследования мы изучили ПО, похищающее учетные данные пользователей порносайтов, а также выяснили, какой порнографический контент злоумышленники «сливают» в теневой интернет. Помимо этого мы проанализировали фишинговые и спам-атаки, нацеленные на пользователей порносайтов и сервисов для поиска сексуальных партнеров, чтобы понять, какого контента пользователям стоит опасаться. С помощью Kaspersky Security Network (KSN) мы подсчитали, с какими типами и каким количеством угроз столкнулись пользователи за прошедший год.

Мы также заглянули на подпольные интернет-рынки и узнали, какие типы личных данных там представлены и какие приемы интересуют киберпреступников.

В результате мы пришли к следующим выводам.

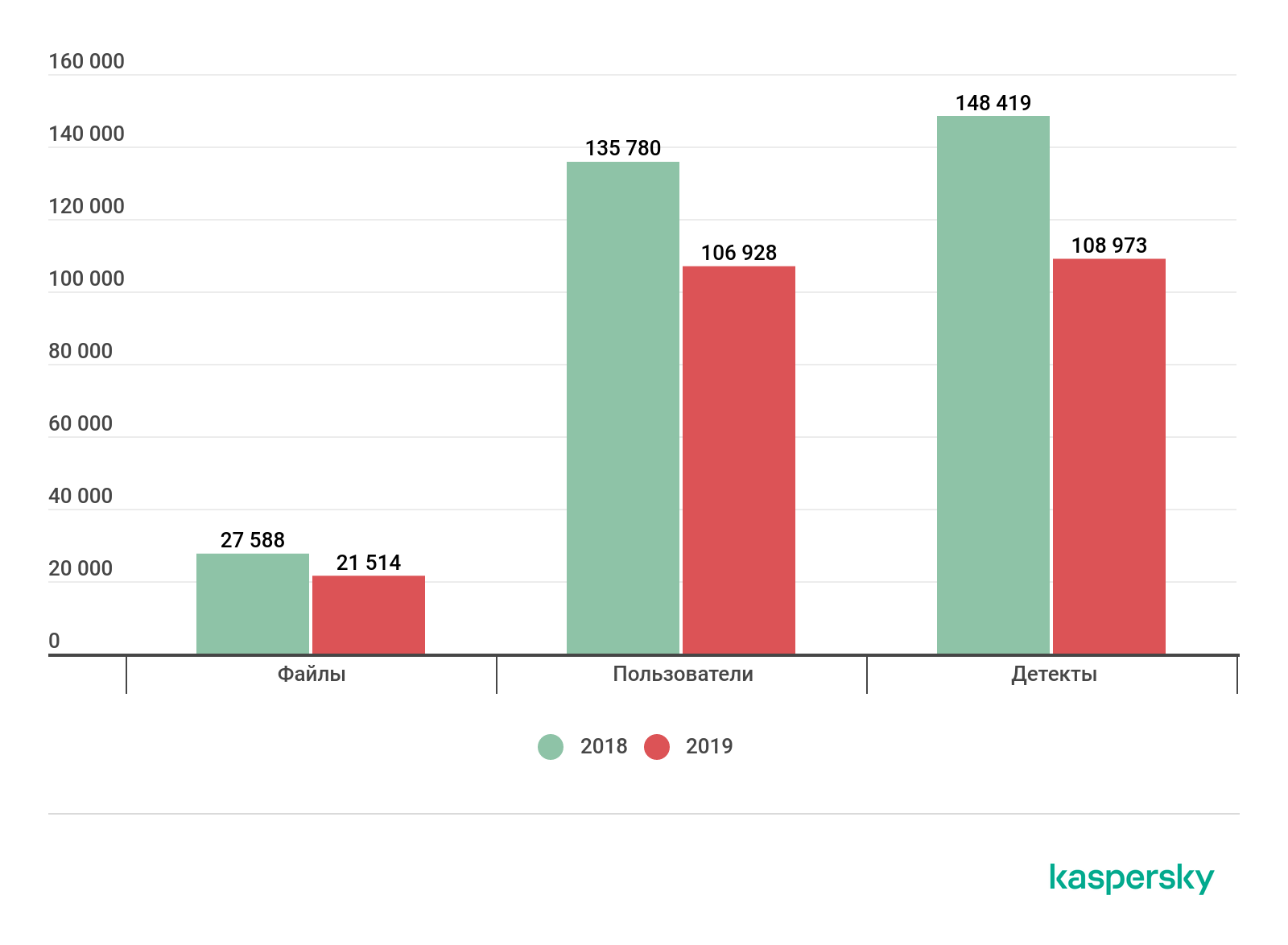

- Растет количество угроз, связанных с потреблением порноконтента на мобильных устройствах. Но при этом интерес киберпреступников к вредоносным и потенциально опасным программам для ПК падает. Количество атакованных пользователей мобильных устройств выросло вдвое, достигнув отметки в 42 973 человека (по сравнению с 19 699 в 2018 году). А количество угроз для ПК упало с 135 780 в 2018 году до 106 928 в 2019.

- Киберпреступники стремятся разнообразить свой арсенал распространяемого вредоносного ПО. На компьютеры 39,6% пользователей устанавливается троянец, который в дальнейшем позволяет загружать на ПК другие типы вредоносных программ.

- Утечки учетных данных пользователей порносайтов стали встречаться реже, в то время как атаки с применением вредоносных программ происходят все чаще. Их число выросло на 37%, и в 2019 году составило 1 169 153.

- Пользователи беспокоятся о конфиденциальности сильнее, когда речь заходит о контенте для взрослых. Кража личных фото и премиум-подписок остается одним из наиболее популярных среди киберпреступников способов легкой наживы.

Угрозы для ПК

Ранее черная SEO-оптимизация была одной из самых популярных техник, с помощью которых злоумышленники выводили вредоносные сайты на первые строки поисковых запросов. Сегодня поисковые системы научились эффективно пресекать попытки подобного мошенничества, поэтому киберпреступникам приходится искать другие каналы распространения инфекции.

Вредоносные программы часто распространяются через партнерские сайты, совместно размещающие порнографические материалы (мы рассматривали подобный случай с менее откровенной тематикой в одном из наших недавних отчетов по троянцу Shlayer). Кроме того, такие сайты могут быть целиком созданы самими киберпреступниками с использованием шаблонов для порносайтов. Сервисы для их создания находятся в свободном доступе, а главная цель таких сайтов — позволить владельцам зарабатывать на рекламе. Выбирая материалы для сайта, через который можно распространять вредоносные программы для секс-шантажа, злоумышленники могут сузить круг жертв.

Настоящий сайт также может непредумышленно стать источником угрозы, если вредоносная ссылка будет размещена мошенником в комментариях или встроена во вредоносную рекламу. Несмотря на то что большинство популярных порносайтов хорошо защищены и вредоносные программы через них распространяются редко, не стоит терять бдительность на других подобных ресурсах. Пользователям стоит помнить, что, загружая какой-либо контент из интернета, они всегда рискуют.

Вредоносные теги

Киберпреступники могут использовать в качестве приманки практически любой популярный контент. В предыдущем исследовании мы выяснили, что лучший способ заразить устройство пользователя — замаскировать вредоносный файл под то, что ищет жертва. В случае с контентом для взрослых наиболее популярно использование тегов, которые нужны для категоризации видео по жанрам. На каждом порносайте есть отдельная страница со списком тегов и указанием количества видеороликов, доступных по каждому из них. Теги отражают популярность каждой категории.

В прошлый раз для оценки масштабов распространения угроз, замаскированных под порнографический контент, мы проанализировали 100 самых популярных тегов. Анализ выявил взаимосвязь между популярностью тегов и количеством обнаруженных зараженных файлов, замаскированных под контент для взрослых. Большая часть вредоносных программ распространялась с использованием нескольких самых популярных тегов. Значит, нет необходимости анализировать все 100 тегов, чтобы получить достоверную картину. Поэтому в этом году мы ограничились анализом 10 самых популярных тегов и пропустили их через базу угроз и телеметрическую систему «Лаборатории Касперского». Самые популярные теги мы отбирали по количеству загруженных видео на трех самых посещаемых порносайтах.

Сравнение результатов 2018 и 2019 годов показало, что количество жертв таких атак сократилось с 135 780 до 106 928 человек, как сократилось и число самих атак — с 148 419 до 108 973. Однако пока сбрасывать со счетов эту угрозу рано. По итогам анализа мы выявили огромное количество файлов, зараженных вредоносным ПО и потенциально вредоносными программами, к которым относятся объекты RiskTool, рекламное ПО и загрузчики. В 2019 году распространение получили 473 семейства вредоносных программ и 32 типа потенциально вредоносного ПО. В 2018 году этот показатель составлял 527 и 30 соответственно.

Количество уникальных распространенных файлов, атакованных пользователей и случаев обнаружения вредоносных файлов, замаскированных под контент для взрослых, на персональных компьютерах в 2018 и 2019 годах. Источник: Kaspersky Security Network (скачать)

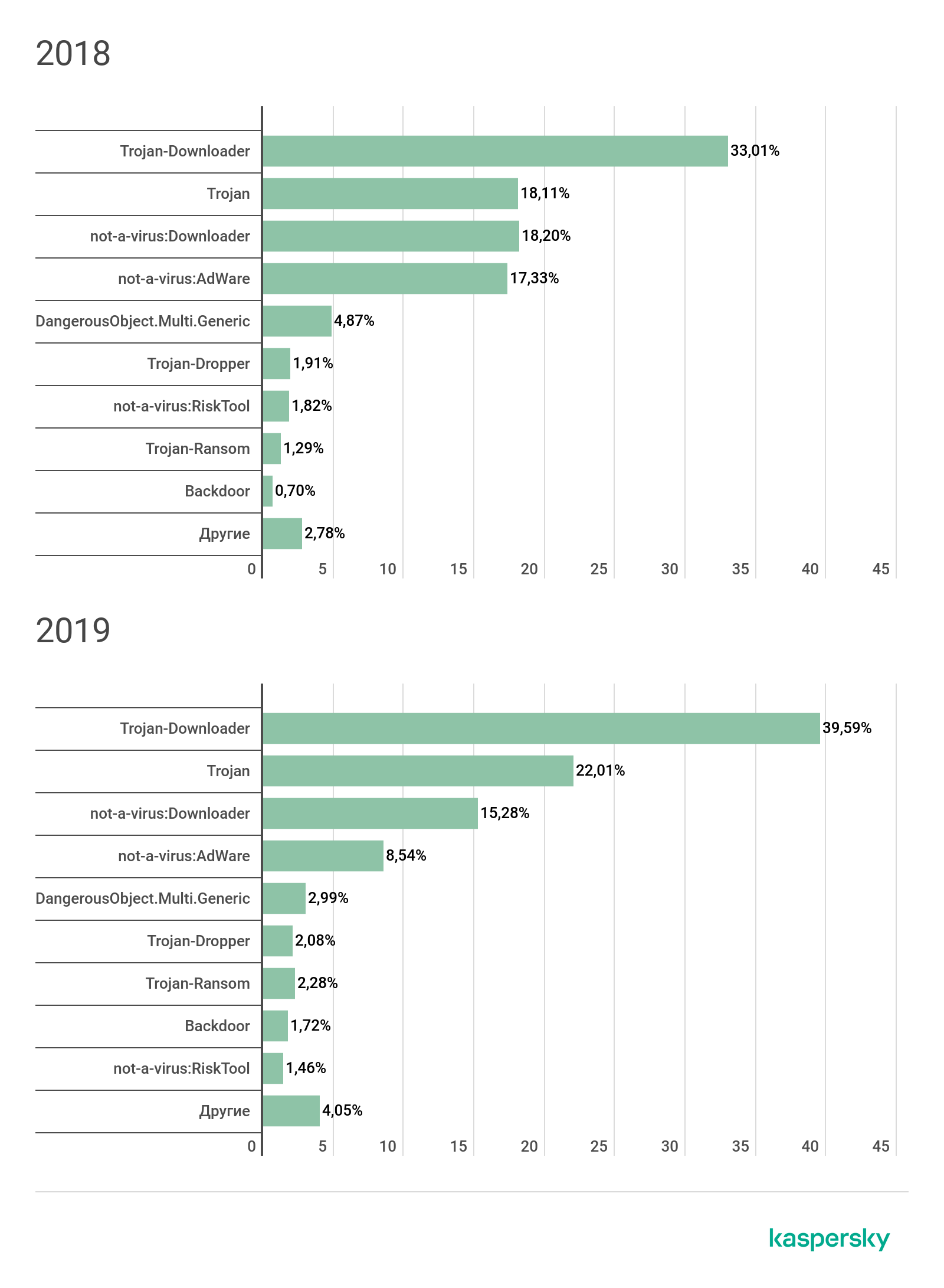

Анализ наиболее распространенных угроз показывает рост числа троянцев-загрузчиков — вредоносных программ, которые после установки способны загрузить на устройство любое другое ПО. Из каждых пяти пользователей, загрузивших вредоносное ПО под видом порнографического контента, двое (39%) пострадали именно от этого вида угроз.

Запущенный троянец-загрузчик Trojan-Downloader.Win32.Autoit.vzu отвлекает пользователя с помощью видео, пока скрытно загружает и запускает на устройстве вредоносный файл

У киберпреступников популярны и другие типы троянцев, а также загрузчики и рекламные программы. Важно отметить, что троянцы-шифровальщики и троянцы-бэкдоры все еще входят в десятку самых распространенных угроз, хотя и встречаются все реже.

Десять самых распространенных классов угроз, замаскированных под порнографический контент, по количеству атакованных пользователей в 2018 и 2019 годах. Источник: Kaspersky Security Network (скачать)

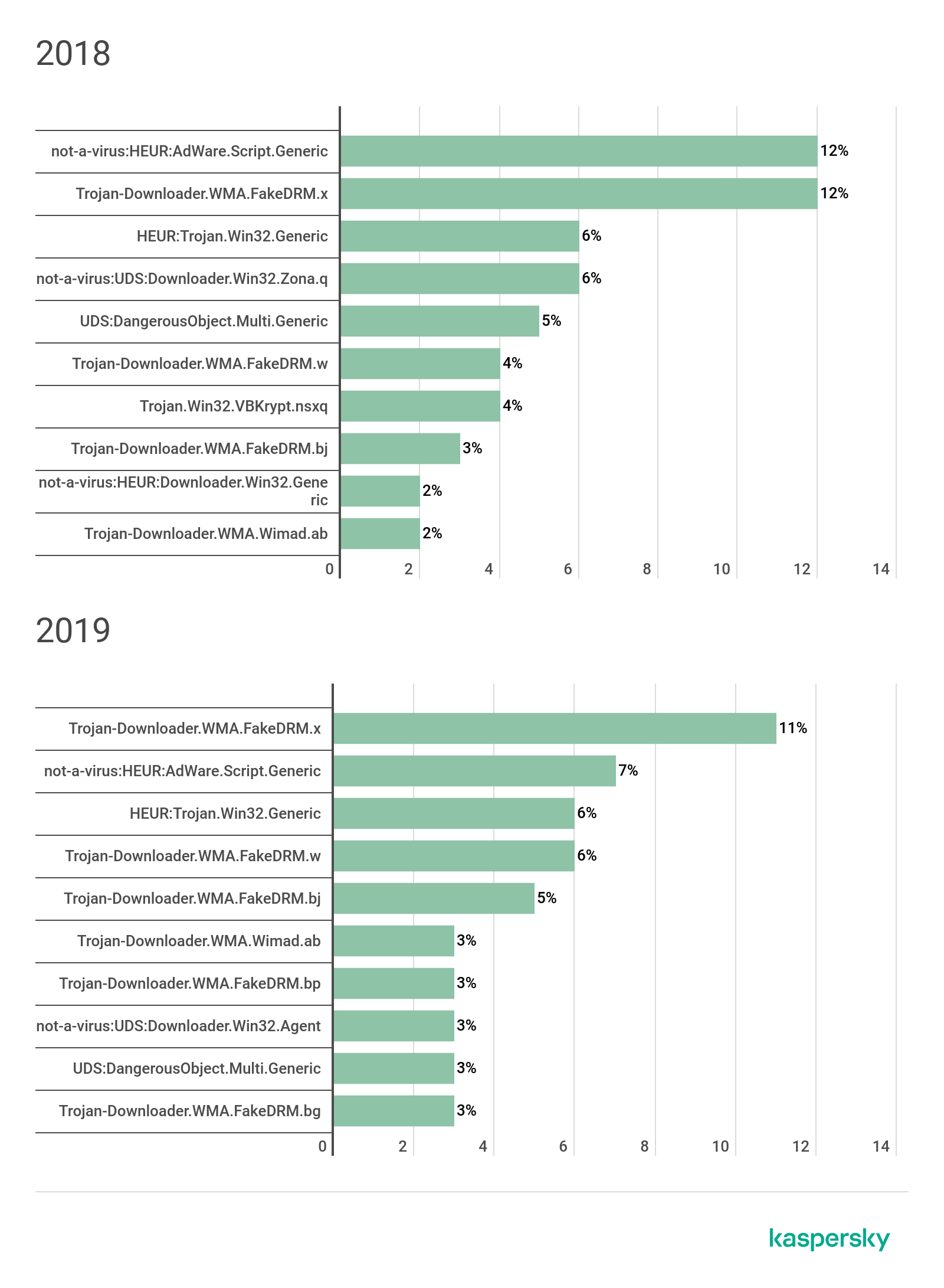

Сравнивая названия наиболее часто детектируемых угроз в 2018 и 2019 годах, можно понять, что список лидеров практически не изменился. Благодаря своей гибкости, о которой мы писали выше, загрузчики стали еще популярнее: целых шесть угроз из списка относятся именно к этому типу.

Десять самых распространенных названий детектируемых угроз, замаскированных под порнографический контент, по количеству атакованных пользователей ПК в 2018 и 2019 годах. Источник: Kaspersky Security Network (скачать)

Программы для кражи учетных данных

После установки на ПК вредоносное ПО для кражи учетных данных может следить за тем, что пользователь вводит на открытых веб-страницах или даже генерировать поддельные, чтобы вынудить пользователя выдать логин и пароль.

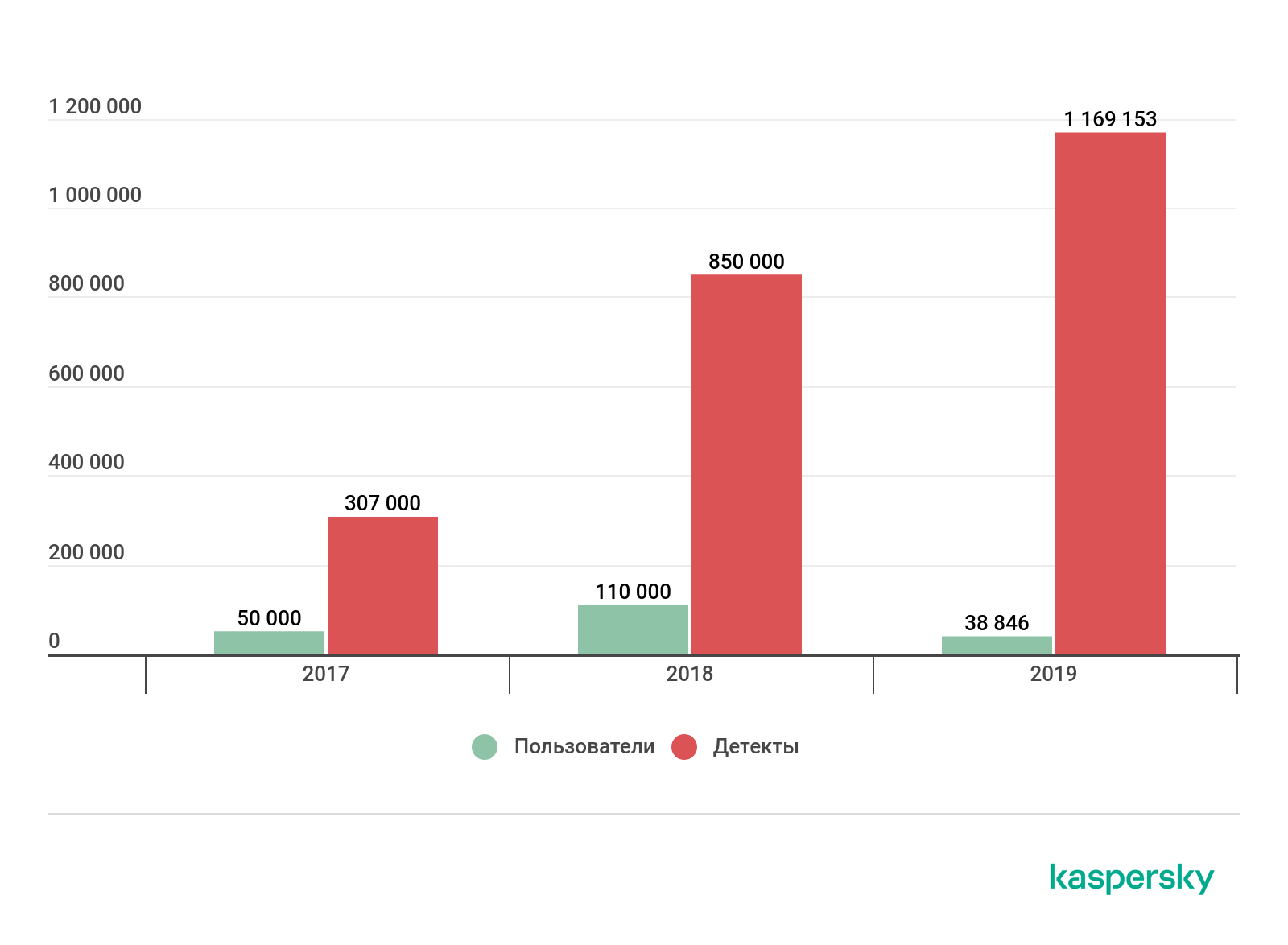

В течение последних трех лет на порноресурсах наблюдается любопытная динамика активности ботнетов, нацеленных на кражу пользовательских данных. Мы заметили, что разные группировки проявляли большой интерес ко взрослому контенту в 2018 году, а в 2019 их популярность начала падать, несмотря на то что общее количество атак продолжало расти. Об этом же свидетельствует сокращение числа пользователей, чьи учетные данные были похищены ботнетами в 2019 году, и разновидностей ботнетов, используемых для этой цели. В 2017 году, например, было выявлено лишь три семейства вредоносных программ, которые охотились за учетными данными пользователей порноресурсов. В 2018 году семейств было уже пять, а в 2019 осталось всего одно — Ramnit.

Количество атакованных пользователей и атак со стороны ботнетов, ворующих премиум-аккаунты на порносайтах в 2017–2019 годах. Источник: Kaspersky Security Network (скачать)

Количество использованных сайтов в 2019 году осталось на уровне предыдущего года: злоумышленники воспользовались двумя из трех самых посещаемых порноресурсов (согласно статистике similarweb.com за 2020 год) — pornhub[.]com и xvideos[.]com. Так как атаки совершались с использованием вредоносных программ из одного семейства, количество пострадавших пользователей также снизилось на 65% с 110 000 человек в 2018 году до 38 846 в 2019 году. Тем не менее, число атак продолжило расти, увеличившись на 37% с 2018 по 2019 год и достигнув отметки в 1 169 153 атаки. Это свидетельствует о том, что ботнеты атакуют одних и тех же пользователей.

В целом, можно сделать вывод, что даже с учетом снижения интереса злоумышленников к краже учетных данных с порносайтов, угроза все еще реальна и нацелена только на самые посещаемые сайты. Это значит, что киберпреступники осведомлены о потенциальном спросе на учетные данные на черном рынке.

Угрозы для мобильных устройств

Для изучения мобильных угроз мы проверили все файлы, замаскированные под порнографические видеоролики или установочные пакеты приложений для взрослых для Android, найденные в 2018 и 2019 годах. Как и при анализе угроз для ПК, мы по-прежнему использовали для фильтрации теги, при этом немного изменив методологию. Чтобы получить наиболее полные данные о мобильных угрозах, мы пропустили 200 популярных порнотегов через базу угроз. В результате было выявлено 105 тегов за 2018 год и 99 тегов за 2019 год. Хотя в 2019 году в распространении вредоносных файлов, замаскированных под порнографию, было задействовано меньше тегов, количество пользователей, пострадавших от вредоносных программ, выросло в два раза и составило 42 973 человека против 19 699 в 2018 году.

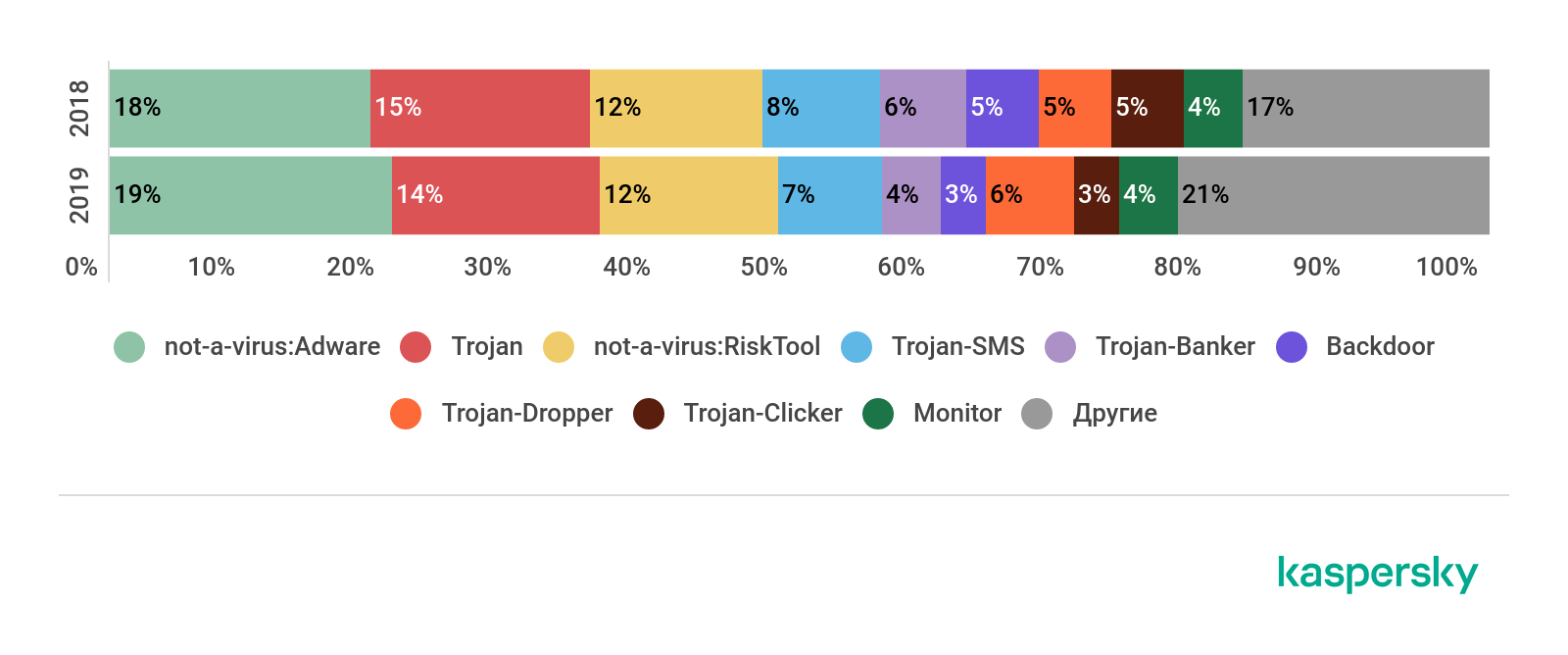

В 2018 году было обнаружено 180 семейств вредоносных программ для мобильных устройств и 20 типов потенциально вредоносного ПО, в то время как в 2019 году было обнаружено 203 семейства и 20 типов угроз соответственно. Adware — программы для показа рекламы и перенаправления пользователя на нежелательные рекламные страницы — заняли первое место по количеству разновидностей. Каждый пятый (19%) вредоносный файл оказался установщиком рекламного ПО. В 2018 и 2019 годах программы RiskTools и троянцы по-прежнему держались в тройке самых распространенных угроз, но их соотношение слегка изменилось.

Десять самых распространенных типов мобильных угроз, замаскированных под порнографический контент, по количеству их разновидностей в 2018 и 2019 годах. Источник: Kaspersky Security Network (скачать)

Количество троянцев, охотящихся за банковскими картами и другими платежными данными, сократилось с 7 до 5%. В целом же мы видим, что количество типов угроз, распространяемых под видом контента для взрослых, практически не изменилось.

Внимательно изучив виды угроз и степень их распространения, мы увидели, что большинство пользователей были атакованы рекламной программой, опознанной как AdWare.AndroidOS.Agent.f. В 2018 году с этим видом угрозы столкнулись 39,23% атакованных пользователей, а в 2019 году — 35,18%. Кроме того, в 2018 году шесть из десяти наиболее распространенных мобильных угроз, связанных с потреблением порноконтента, оказались программами Adware, а в 2019 году — уже семь из десяти.

Десять самых распространенных угроз, замаскированных под порнографический контент, по количеству атакованных пользователей мобильных устройств в 2018 и 2019 годах. Источник: Kaspersky Security Network (скачать)

Рекламное ПО распространяется через всевозможные партнерские программы, которые получают деньги за каждую установку или загрузку вредоносных приложений на устройства жертв.

Общий анализ преобладания различных типов угроз показал, что хотя загрузка порнографического контента из подозрительных источников обычно приводит к заражению рекламным ПО, на устройства ничего не подозревающих пользователей могут попасть и более серьезные угрозы: бэкдоры, шпионские программы и шифровальщики.

Несмотря на то что киберпреступники проявляют интерес к сервисам знакомств (см. раздел «Спам и фишинг»), создание вредоносных программ, маскирующихся под приложения для поиска сексуальных партнеров, вряд ли стоит затраченных усилий. В этом году мы проанализировали несколько угроз, распространяемых под видом таких приложений.

Нам было интересно, используют ли злоумышленники названия популярных приложений такого типа, чтобы под их видом распространять вредоносные программы. Оказалось, что количество атакованных пользователей ничтожно мало: всего 32 человека за весь 2019 год. Это значительно меньше, чем в случае с обычными приложениями для знакомств, такими как Bumble или Tinder.

В ходе исследования мы выяснили, что вредоносные приложения эксплуатируют названия следующих брендов: Grindr, Down Dating и Tingle. Важно отметить, что такие вредоносные программы никак не связаны с самими приложениями для поиска партнера — они лишь используют сам бренд, чтобы обмануть пользователей.

| Вердикт | % |

| not-a-virus:UDS:AdWare.AndroidOS.MobiDash.z | 55,17% |

| not-a-virus:HEUR:AdWare.AndroidOS.MobiDash.z | 51,72% |

| HEUR:Trojan.AndroidOS.Hiddapp.ch | 10,34% |

| HEUR:Trojan.AndroidOS.Hiddapp.cg | 6,90% |

| not-a-virus:HEUR:AdWare.AndroidOS.Mobidash.aj | 6,90% |

Пять самых популярных детектируемых мобильных угроз, замаскированных под приложения для знакомств, в 2019 году. Источник: Kaspersky Security Network

Фишинг и спам

Мошенники и спамеры тоже не обходят порноконтент стороной. Злоумышленники копируют сайты, часто не упуская даже мельчайшие детали, и ничего не подозревающему пользователю сложно отличить фишинговую страницу от оригинала. Отметим, что фишинговые копии сайтов не имеют абсолютно никакого отношения к оригинальным ресурсам. Наши технологии контентной фильтрации позволяют не только определить, какие разновидности фишинговых и спам-атак угрожают пользователям порноресурсов, но и защитить потенциальных жертв.

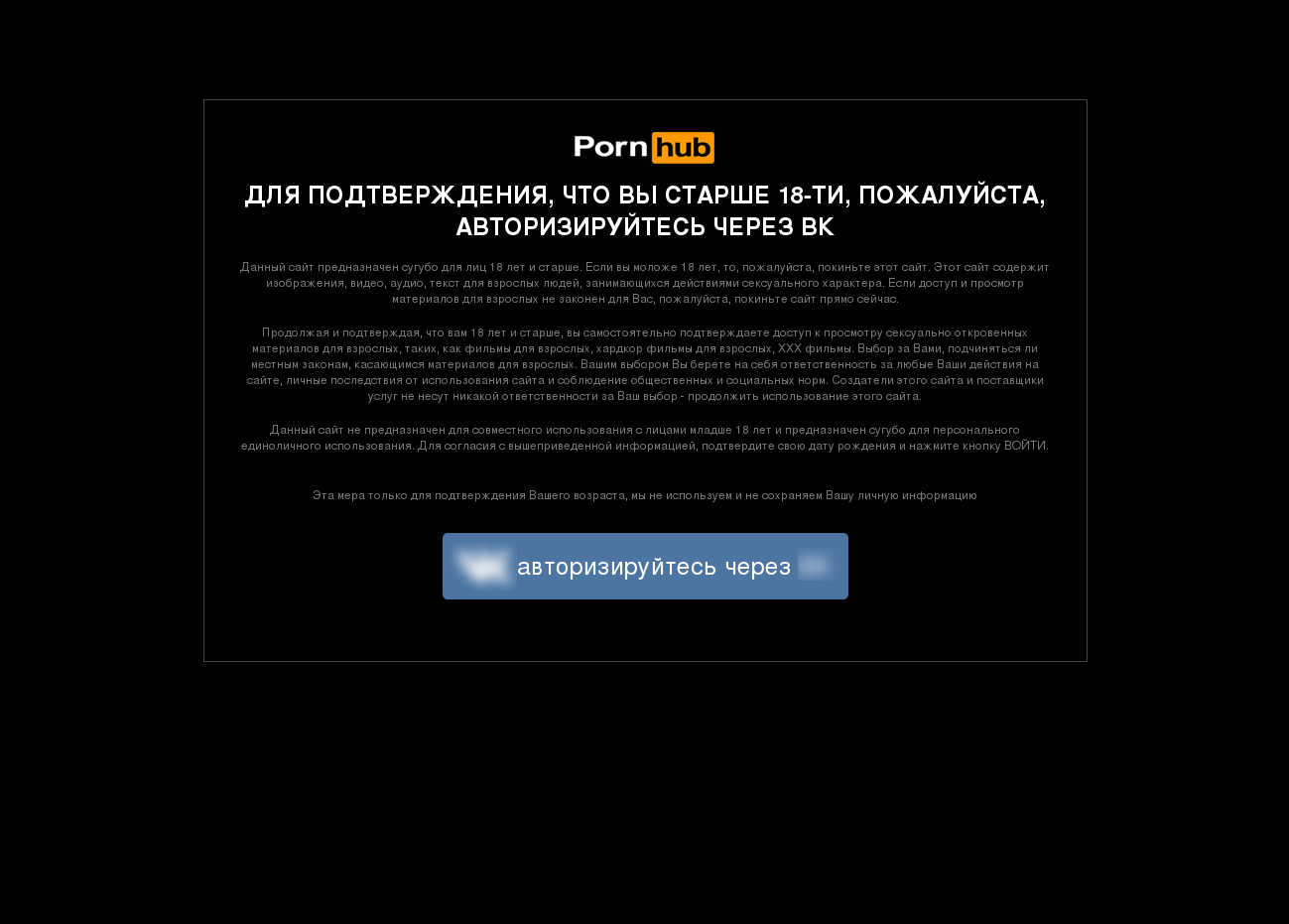

Чтобы сайт казался подлинным, мошенники, как правило, копируют самые популярные и узнаваемые пользователями платформы, такие как Pornhub, XNXX и прочие. Обычно такие страницы блокируются поисковыми системами, и пользователь попадает на них по ссылкам из писем, с помощью вредоносных программ или фреймов с сомнительных сайтов или благодаря рекламному ПО.

Самой распространенной задачей таких страниц является сбор персональной информации пользователей — учетных и контактных данных, которые впоследствии можно продать или использовать в мошеннических целях. Некоторые сайты требуют от пользователя авторизоваться через аккаунт в социальных сетях, чтобы подтвердить, что он совершеннолетний. Киберпреступники воссоздают копии таких страниц авторизации, и как только пользователь вводит свои логин и пароль от социальной сети, его данные тут же попадают к злоумышленникам.

Эта фишинговая страница полностью копирует страницу авторизации на сайте Pornhub с помощью аккаунта в популярной социальной сети

Порнографические фишинговые страницы используются и для распространения вредоносного ПО. Например, когда посетитель такой страницы пытается запустить видео, он получает уведомление о том, что плеер необходимо обновить. Обновление, естественно, является вредоносным ПО.

Фишинговая копия популярного ресурса XNXX.com имитирует главную страницу настоящего сайта. Подделку практически невозможно отличить от оригинала

Есть и другие приемы, используемые для кражи электронных кошельков и данных банковских карт. К примеру, жертву заманивают на фальшивый порносайт, просмотр видео на котором возможен только после того, как пользователь зарегистрируется и оставит данные своей карты.

Спам-аферы

В предыдущие годы активность спам-атак, связанных порнографическим и сексуальным контентом, оставалась на низком уровне, но в 2019 году ситуация изменилась. Спам, как правило, не содержит порнографического контента как такового, а используется для заманивания пользователей на фишинговые сайты с помощью приемов социальной инженерии, чтобы затем вымогать деньги или рекламировать сайты с откровенным содержанием.

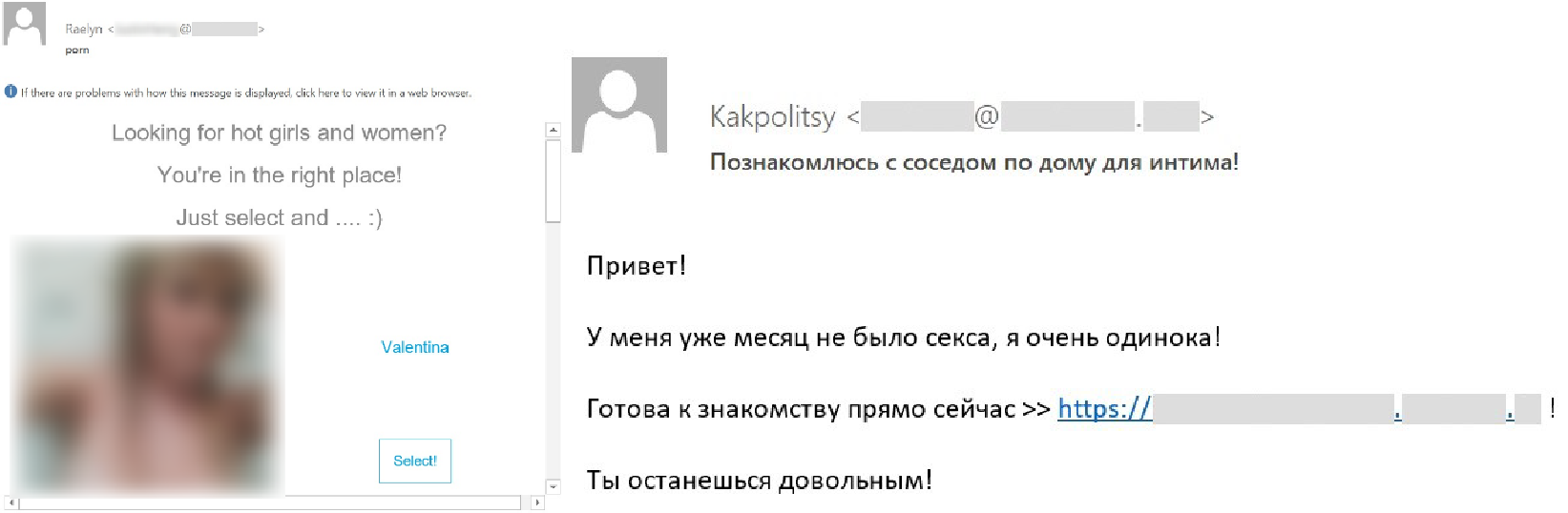

Самый распространенный вид спама — рассылки, посвященные сервисам для знакомств. Пользователи получают электронные письма якобы от одиноких девушек, приглашающих пообщаться на определенном сайте. После этого пользователь переходит на новенький сайт для поиска сексуальных партнеров, который кишит ботами, выдающими себя за привлекательных женщин. Эти боты начинают вымогать у пользователя деньги за всевозможный контент: эротические фото или премиум-доступ к сайту. Как правило, на таких сайтах киберпреступники первым делом призывают жертв указывать данные банковских карт, чтобы якобы подтвердить их возраст.

Письма, в которых упоминаются сервисы для поиска сексуального партнера, могут выглядеть как реклама или сообщения от самих женщин

Боты, притворяющиеся привлекательными женщинами

Пользователя просят ввести данные его банковской карты под предлогом бесплатного доступа к сайту

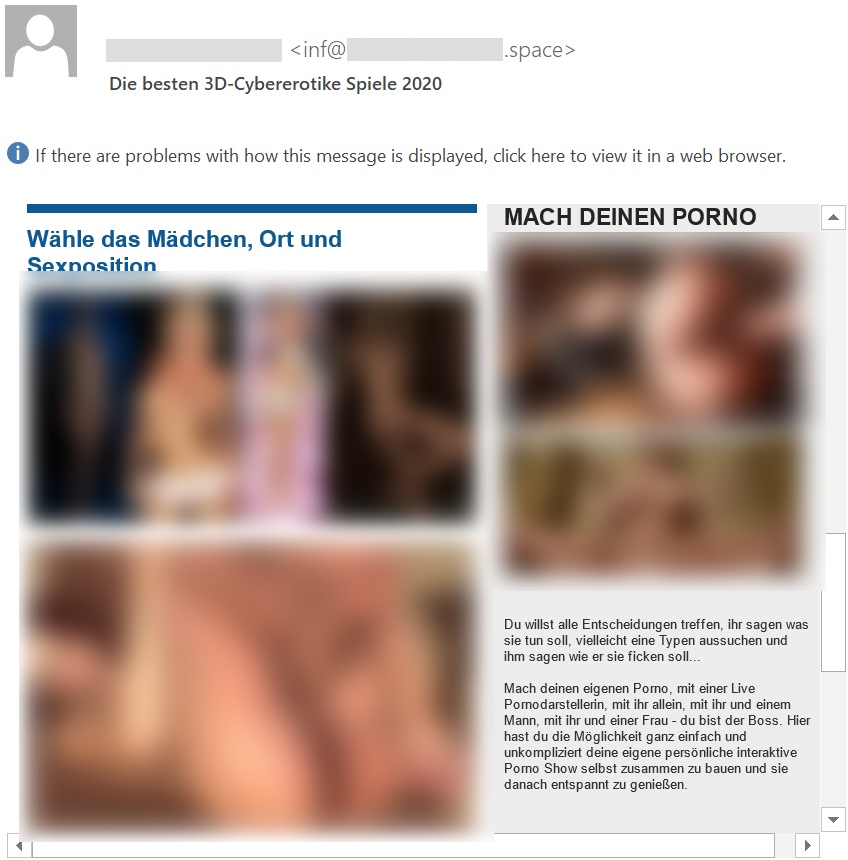

Также начал распространяться спам, связанный с онлайн-порноиграми. Мы обнаружили образцы электронных писем, рекламирующих платформы с играми категории 18+.

Это письмо содержит рекламу сайта с 3D-порноиграми

Самый опасный вид «порноспама» — схемы с шантажом. Как правило, работают они следующим образом: пользователь получает письмо, в котором сообщается, что его компьютер был взломан и с помощью веб-камеры была сделана запись, как жертва смотрит порно. В письме также утверждается, что злоумышленник собрал информацию обо всех друзьях и членах семьи пользователя, а также получил учетные данные от его аккаунта в социальной сети, через который он собирается распространить сделанную запись. Киберпреступники даже перечисляют, какие технологии они якобы использовали для сбора данных, чтобы сделать письмо максимально убедительным.

Для усиления достоверности вымогатели могут даже указать сам пароль. Для этого кибермошенники часто получают информацию из баз данных, купленных в теневом интернете. Так как люди часто используют один и тот же пароль на разных сайтах, они могут клюнуть на эту наживку и поверить, что их устройство было взломано.

Киберпреступник пытается убедить жертву, что ее устройство было взломано

Теневой интернет и не только: изучаем черный рынок

Лучшим местом для наблюдения за торговой деятельностью киберпреступников является теневой интернет, где есть множество форумов для продажи вредоносного ПО, персональных данных и обмена знаниями (зачастую довольно полезными). Изучая эти площадки, можно оценить рыночную стоимость украденных персональных данных.

Пример объявления на форуме продажи украденных аккаунтов

Премиум-аккаунты пользователей сайтов для взрослых, о которых мы говорили выше, попадают на торговые площадки и продаются там оптом или поштучно по ценам, начиная с 0,5 долларов США за аккаунт. Купленные данные можно перепродать за $5-10. При этом продавец еще и посоветует вам, по какой цене лучше продавать отдельные аккаунты. Более того, покупатели краденных аккаунтов часто получают пожизненную гарантию на то, что эти аккаунты будут нормально работать и останутся активными, а если их заблокируют, их можно будет заменить новыми. На примере ниже видно, насколько распространена подобная практика:

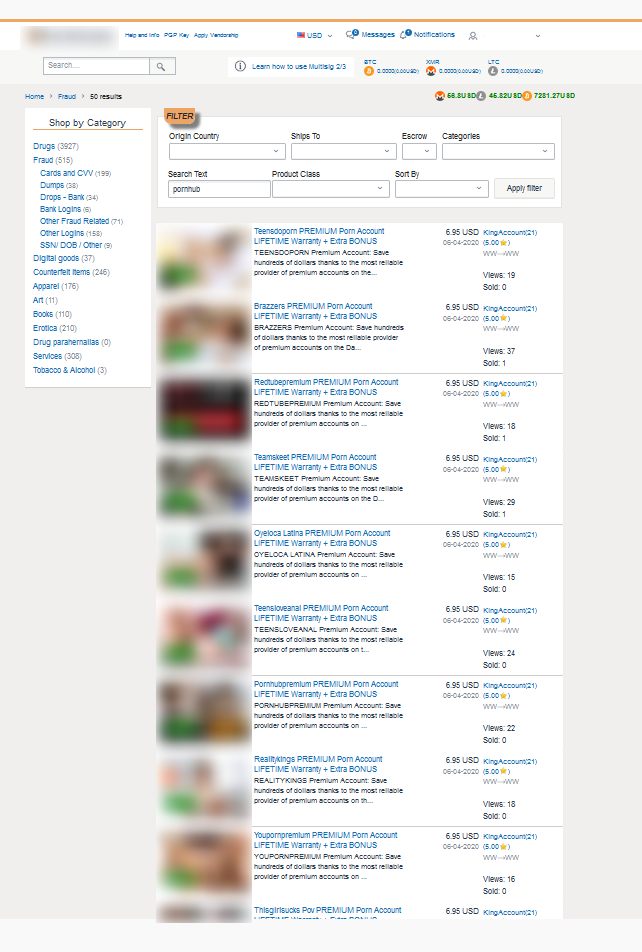

Пример нелегального форума, содержащего 210 объявлений о продаже аккаунтов пользователей порносайтов

По иронии судьбы покупателями обычно являются люди, которые заботятся о своей конфиденциальности и не хотят делиться данными банковской карты или адресом электронной почты с порносайтом. Из этих же соображений покупатели предпочитают оплачивать покупки криптовалютой, что гарантирует им полную анонимность.

Пример объявления на обычном форуме о продаже украденного премиум-аккаунта Pornhub по низкой цене. За покупку оптом покупателям предлагают скидку

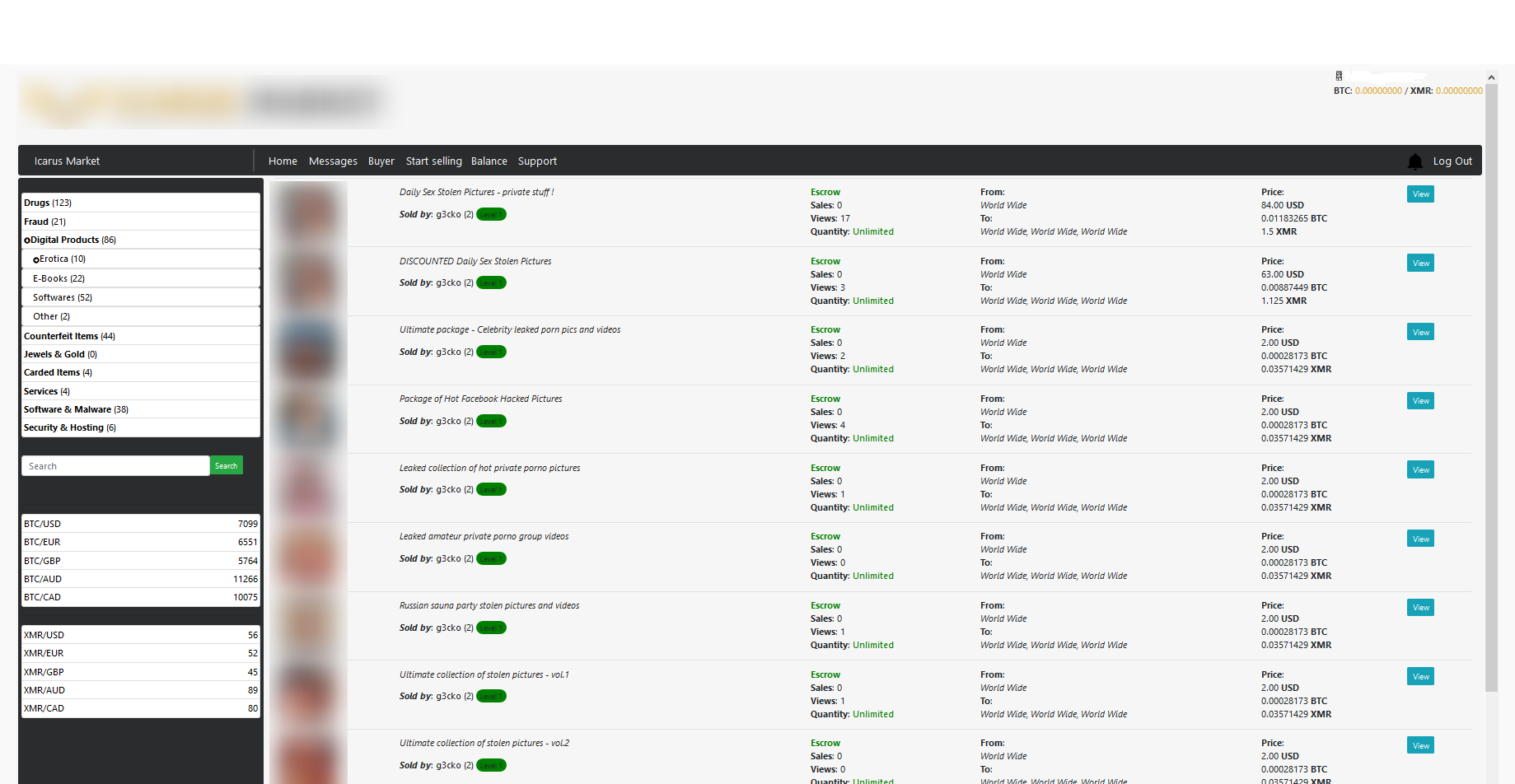

Премиум-аккаунты пользователей порносайтов — не единственный вид контента для взрослых, который продается в теневом интернете и на форумах в общедоступном интернете. Беглый осмотр теневого рынка дал понять, какие последствия может иметь утечка данных: за последний год нам стало известно о нескольких случаях кражи контента, созданного вебкам-моделями, с приватных сайтов для взрослых. Помимо видео были украдены личные данные, что повлекло за собой неприятности для жертв. Но рискуют не только авторы порнографических материалов.

Обычно доступ к базам интимных фото бесплатен (вы можете добровольно пожертвовать некоторую сумму человеку, публикующему такой контент), но некоторые файлы, включая украденные личные фото, нужно покупать, хоть и по низкой цене — всего по 2 доллара США за коллекцию. Именно в такую сумму киберпреступники оценивают частные жизни тысяч людей, что способствует росту страшной тенденции к обесцениванию конфиденциальных данных пользователей.

На скриншоте изображены коллекции украденных и найденных интимных фото, каждую из которых можно купить за 2 доллара США

На этом сайте можно бесплатно скачать домашнее порно и обнаженные фото разных знаменитостей

Нас встревожила другая тенденция на черном рынке — растущая популярность концепции «вредоносное ПО как услуга». Пользователи могут купить готовые пакеты программ и инструкции по тому, как провернуть мошенническую схему. Если раньше хакеры обменивались советами о том, как обманывать пользователей или красть данные с карт, то сейчас некоторые из них предлагают услуги в других сферах, включая вымогание денег у жертв, заинтересованных в сексе или простом человеческом внимании.

В примере ниже — полный пакет файлов для шантажа с инструкциями для новичков. Пакет создается, чтобы заставить пользователя поверить, что он общается с реальной девушкой, и в конце концов выманить у него деньги. В него входят не только фото и видео с моделью, которые, безусловно, помогут добавить беседе правдоподобности, но и инструкции по вымоганию денег. В объявлении сообщается, что пакет подойдет «как опытным пользователям, так и новичкам». В качестве бонуса покупатель получает доступ к различным аккаунтам на порносайтах и другие приятные мелочи. Продавец даже поделится созданными им обучающими материалами по мошенническим схемам.

Пример пакета, предназначенного для сексуального шантажа и выставленного на продажу на черном рынке

Продавец сообщает стоимость пакета и делится обучающими материалами по использованию товара

Мы нашли блоги, где киберпреступники делятся опытом создания и распространения таких вредоносных программ для шантажа. Например, один из умельцев, описывал процесс создания и распространения ПО для мобильных устройств, которое фотографировало пользователя на фронтальную камеру, а затем отображало предупреждение о том, что если жертва не заплатит, ее фотографии и скриншоты экрана с изображением того, что она смотрела будут разосланы контактам из адресной книги.

Выводы и рекомендации

«Лаборатория Касперского» подготовила рекомендации по безопасности для авторов и потребителей откровенного контента.

Для пользователей:

- Не забывайте проверять подлинность сайта. Внимательно проверяйте формат URL и правильность его написания. Если сайт кажется подозрительным, поищите отзывы о нем.

- Если вы хотите купить подписку, делайте это только на официальном сайте.

- Прежде чем открывать вложения к письму, проверьте их антивирусом.

- Обновляйте ПО на компьютере сразу же, как только выходят новые обновления безопасности.

- Не скачивайте пиратское ПО и другой нелегальный контент, даже если вы попали на страницу загрузки с надежного сайта.

- Проверьте какими разрешениями обладают приложения, установленные на вашем Android-устройстве.

- Не загружайте приложения из ненадежных источников, даже если их активно рекламируют. Отключите возможность установки программ из неизвестных источников в настройках смартфона.

- Пользуйтесь надежным решением для защиты от фишинга с функцией поведенческого анализа, например Kaspersky Security Cloud. Оно поможет обнаружить и заблокировать фишинговые и спам-атаки. Встроенная функция проверки разрешений поможет выявить потенциально опасные или сомнительные запросы от приложений, загружаемых на устройство Android, и сообщит о рисках, связанных с теми или иными разрешениями.

Для бизнеса:

- Расскажите сотрудникам о последствиях неосмотрительных действий в Сети — как для них самих, так и для компании. Запланируйте тренинг по повышению осведомленности о киберугрозах для сотрудников, например на платформе Kaspersky Automated Security Awareness Platform. Этот тренинг направлен на обучение навыкам безопасного пользования электронной почтой и работы в интернете, а также другим важным вещам.

Контент для взрослых и киберугрозы: отчет за 2019 год