Веб-инжекты

Существует целый класс атак, направленных на браузер пользователя, – Man-in-the-Browser («человек в браузере»). Для осуществления такой атаки могут использоваться и вредоносные библиотеки, и поддельные расширения, и более сложный вредоносный код, внедряемый в отдельные страницы браузера через подмену прокси-серверов или другим способом. Целью атаки Man-in-the-Browser может быть как достаточно «безобидная» подмена рекламы в социальных сетях и на популярных сайтах, так и хищение денежных средств со счетов пользователей, например, как это было в случае с Lurk.

В рамках атаки Man-in-the-Browser вредоносное расширение выдает себя за продукты «Лаборатории Касперского»

В большинстве случаев для атак вида Man-in-the-Browser на онлайн-банкинг используется веб-инжект — внедрение вредоносного кода в страницу сервиса онлайн-банкинга для перехвата одноразовой SMS, сбора информации о пользователе, подмены реквизитов и многого другого. Например, наши коллеги из Бразилии давно рассказывают об атаках по подмене штрих-кодов при печати Boleto-платёжек, распространённого метода оплаты услуг в их стране.

Однако в России популярность атак Man-in-the-Browser сейчас снижается: злоумышленники выбирают другие способы и векторы атак на банковских клиентов, обычному киберпреступнику разрабатывать и внедрять веб-инжекты гораздо сложнее, чем воспользоваться доступными готовыми инструментами.

Несмотря на это, нас нередко спрашивают – а существуют ли веб-инжекты для ОС Android? Мы попытались разобраться и полностью осветить этот вопрос.

На Android

Несмотря на то, что в отношении мобильных банковских троянцев также встречается употребление термина «инжект» (и даже сами злоумышленники иногда называют таким образом свои технологии кражи данных), работают они совсем по-другому. Для тех же целей, для которых компьютерные зловреды используют веб-инжекты, в мобильных троянцах используются две совсем иные технологии: перекрытие других приложений фишинговым окном и перенаправление с банковской веб-страницы на фишинговую.

Перекрытие приложений фишинговым окном

Это самая популярная у злоумышленников технология, ее используют практически все банковские троянцы. Впервые мы обнаружили зловреда, перекрывающего другие приложения своим фишинговым окном, в 2013 году, это был Trojan-Banker.AndroidOS.Svpeng.

Чаще всего современные мобильные банкеры перекрывают своим фишинговым окном приложение Google Play Store с целью кражи данных банковской карточки пользователя.

Зловред Marcher

Кроме того, троянцы часто перекрывают приложения различных социальных сетей и мессенджеров для кражи паролей от них.

Зловред Acecard

Но, конечно же, основной целью мобильных банковских троянцев являются финансовые приложения, в основном банковские.

Можно выделить три способа осуществления атаки Man-in-the-Browser в мобильной ОС:

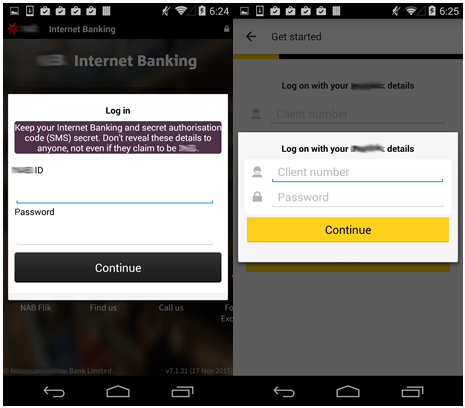

1. Для перекрытия другого приложения используется специальное окно троянца, заранее подготовленное злоумышленниками. Такой способ, например, использовало семейство мобильных банковских троянцев Acecard.

Фишинговые окна Acecard

2. Использование для перекрытия приложения фишинговой веб-страницы, расположенной на сервере злоумышленников, что позволяет киберпреступникам в любой момент изменить ее содержимое. Этот способ используется в том числе в семействе мобильных банковских троянцев Marcher.

Фишинговая страницы Marcher

3. Загружаемая с сервера злоумышленников страничка-шаблон, в которую подставляются иконка и имя атакуемого приложения. Таким образом одна из модификаций Trojan-Banker.AndroidOS.Faketoken атакует более 2000 финансовых приложений.

Фишинговая страница FakeToken

Стоит отметить, что, начиная с Android 6 для работы описанного метода атаки троянцу FakeToken приходится дополнительно запрашивать права на отображение своего окна поверх других приложений. Но здесь он не одинок: параллельно с растущей популярностью новых версий Android все больше мобильных банковских троянцев начинает запрашивать эти права.

Перенаправление пользователя с банковской веб-страницы на фишинговую

Нам удалось обнаружить использование этой технологии только в семействе Trojan-Banker.AndroidOS.Marcher. Самые ранние образцы троянца, использующие перенаправление пользователя на фишинговую страницу, датируются концом апреля 2016, а самые поздние – первой половиной ноября 2016.

Перенаправление пользователя с банковской веб-страницы на фишинговую работает следующим образом: троянец подписывается на изменение закладок браузера, что включает в себя изменение текущей открытой страницы. Так зловред узнает, какая страница открыта пользователем в данный момент, и, если это одна из атакуемых страниц, зловред открывает соответствующую ей фишинговую страницу в том же браузере, переправляя туда пользователя. Нам удалось обнаружить более ста веб-страниц финансовых организаций, атакуемых семейством Marcher.

Однако стоит отметить два момента:

- все новые модификации троянца Marcher, которые нам удалось обнаружить, больше не используют эту технологию.

- те модификации, которые использовали эту технологию, также использовали перекрытие других приложений своим фишинговым окном.

Почему же только одно семейство мобильных банковских троянцев использовало перенаправление пользователя на фишинговую страницу, да и то в современных модификациях этого семейства данная технология больше не используется? На это есть несколько причин:

- в Android 6 и более новых версиях эта технология больше не работает, т.е. количество потенциальных жертв снижается с каждым днем. Например, среди пользователей мобильных решений «Лаборатории Касперского» практически 30% используют Android 6 или более новую версию;

- данная технология работала далеко не во всех мобильных браузерах;

- пользователь может легко заметить процесс перенаправления на фишинговый сайт, к тому же он может обратить внимание на то, что адрес открытой страницы изменился.

Атаки с использование прав root

Воспользовавшись правами суперпользователя, троянцы могут осуществлять любые атаки, в том числе и настоящие веб-инжекты в браузер. Несмотря на то, что нам не удалось обнаружить ни одного такого случая, стоит отметить следующее:

- Некоторые модули Backdoor.AndroidOS.Triada умеют подменять сайты в некоторых браузерах, воспользовавшись правами суперпользователя. Все обнаруженные нами атаки осуществлялись лишь с целью подзаработать на рекламе и не приводили к краже банковских данных.

- Банковский троянец Trojan-Banker.AndroidOS.Tordow, воспользовавшись правами суперпользователя, может похитить сохраненные пароли из браузеров, среди которых могут быть и пароли от финансовых сайтов.

Выводы

Можно утверждать, что, несмотря на существующие технические возможности, для атак на банки киберпреступники не используют технологии веб-инжектов в мобильные браузеры и инжектов в мобильные приложения. Иногда они используют эти технологии для подмены рекламы, да и то в случае действительно сложного вредоносного ПО.

Скорее всего, причина, по которой киберпреступники игнорируют имеющиеся возможности, кроется в разнообразии мобильных браузеров и приложений. Создателям зловредов нужно адаптировать свои творения для слишком большого перечня программ, а это довольно затратно, тогда как более простые и универсальные атаки с фишинговыми окнами не требуют таких усилий и работают на большем числе пользователей.

Тем не менее, Triada и Tordow – показательный пример, свидетельствующий о том, что с развитием уровня подготовки создателей зловредов в будущем вполне можно ожидать подобных атак.

Существуют ли веб-инжекты для Android?